Beelzebub靶机

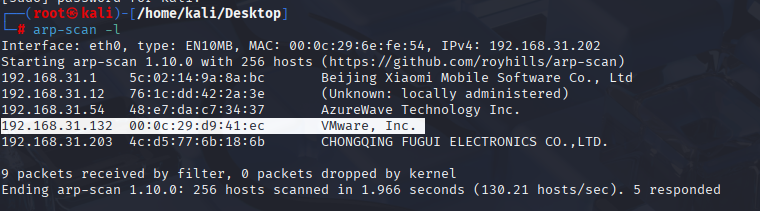

一、主机发现

arp-scan扫描一下局域网靶机

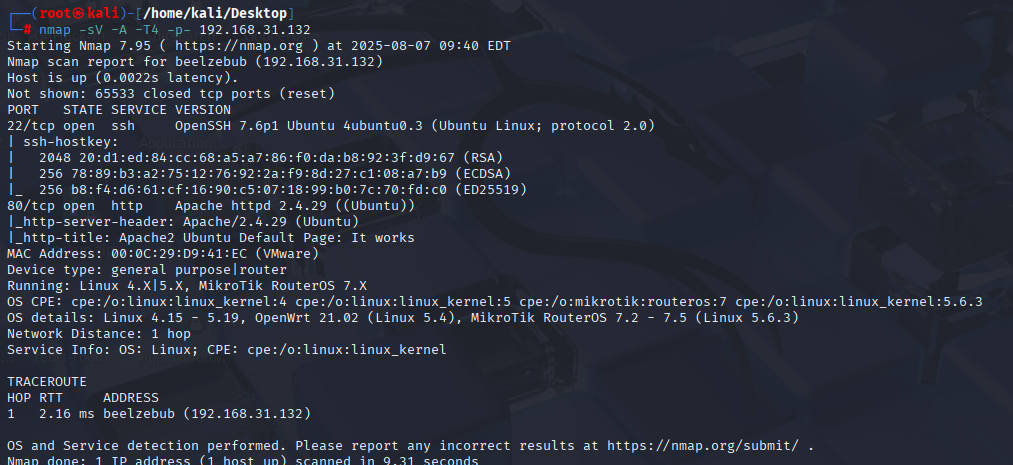

二、信息收集

nmap -sV -A -T4 -p- 192.168.31.132

22端口ssh服务和80端口web服务是打开的

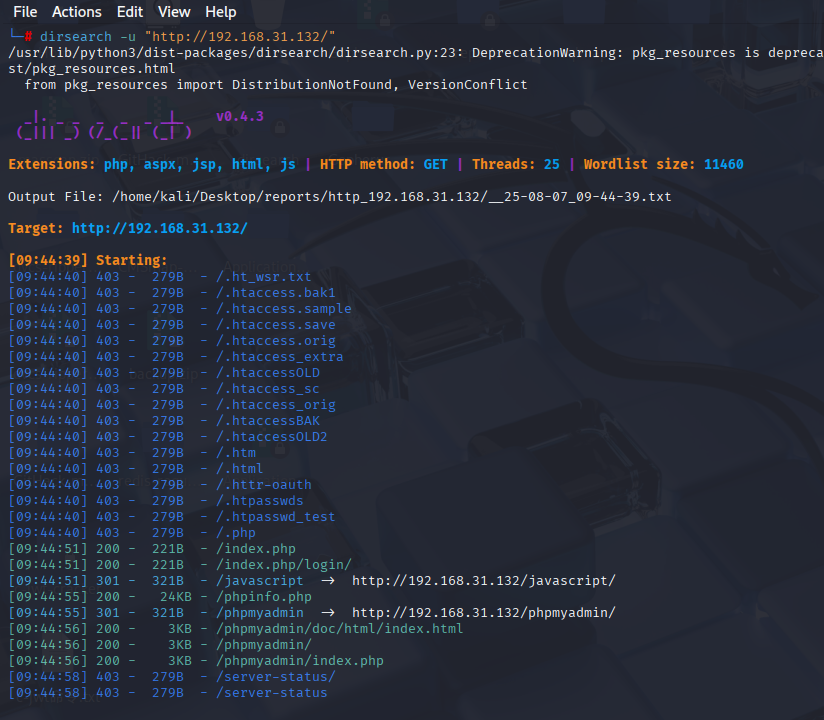

目录扫描

三、渗透测试

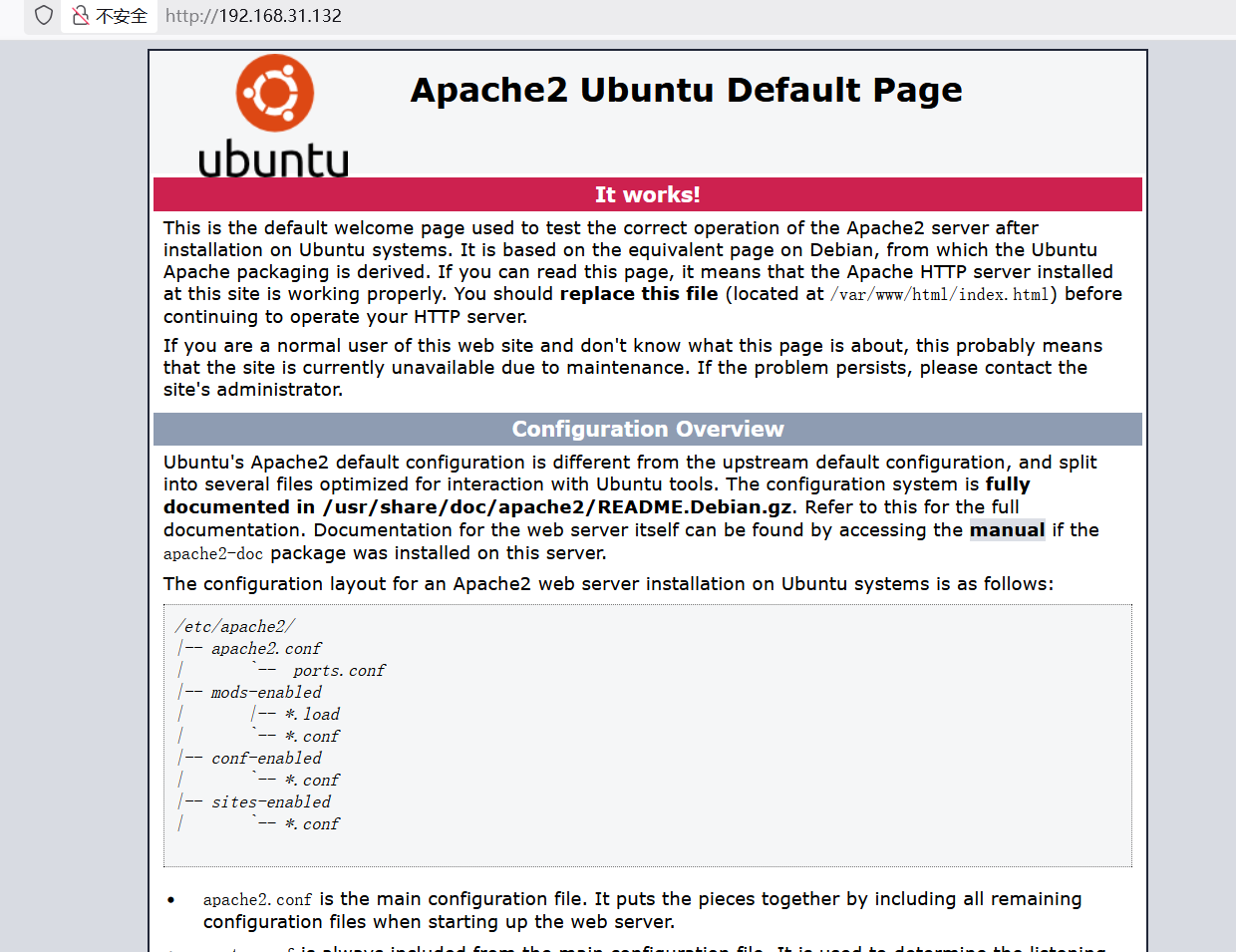

访问一下web服务是个apache的首页

web页面分析

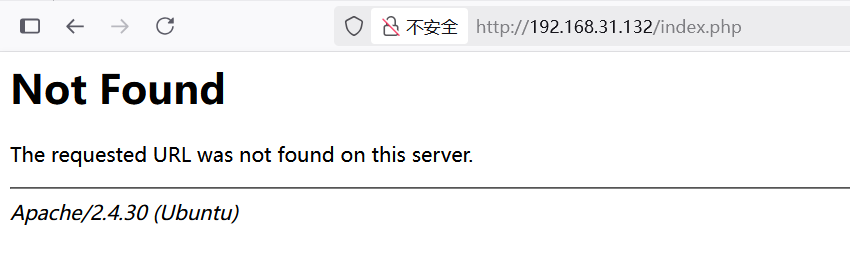

有一个很奇怪的地方,index.php明明是一个200的响应,但是打开却是404,并且apache的版本号也对不上

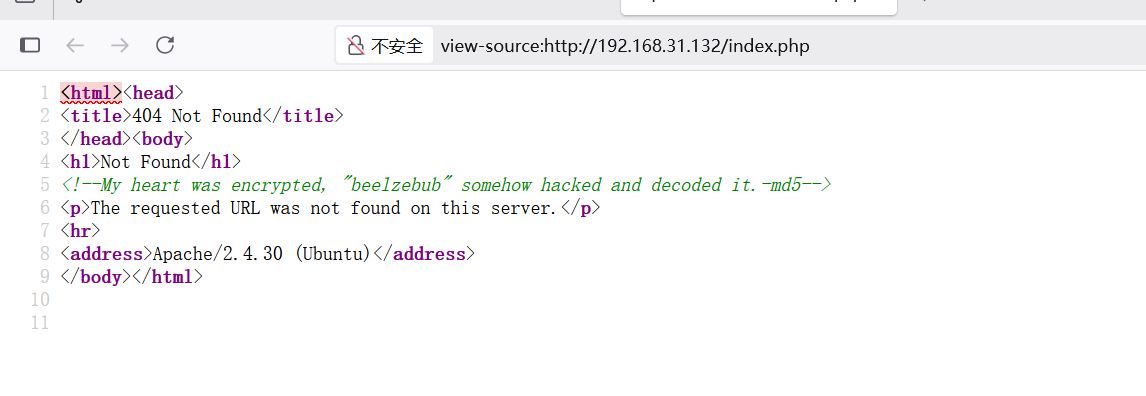

在index.php页面的原代码中,发现提示,需要将beelzebub进行md5加密

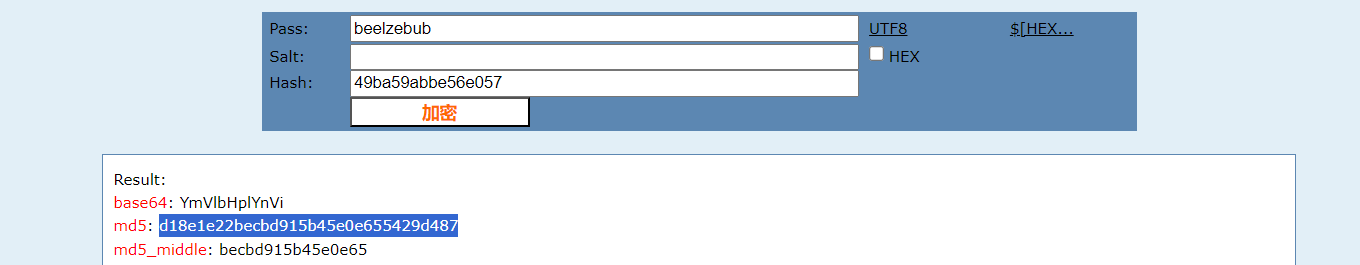

md5加密&次级目录扫描

原始数据:beelzebub

加密数据:d18e1e22becbd915b45e0e655429d487

把这串字符串当作次级目录进行扫描

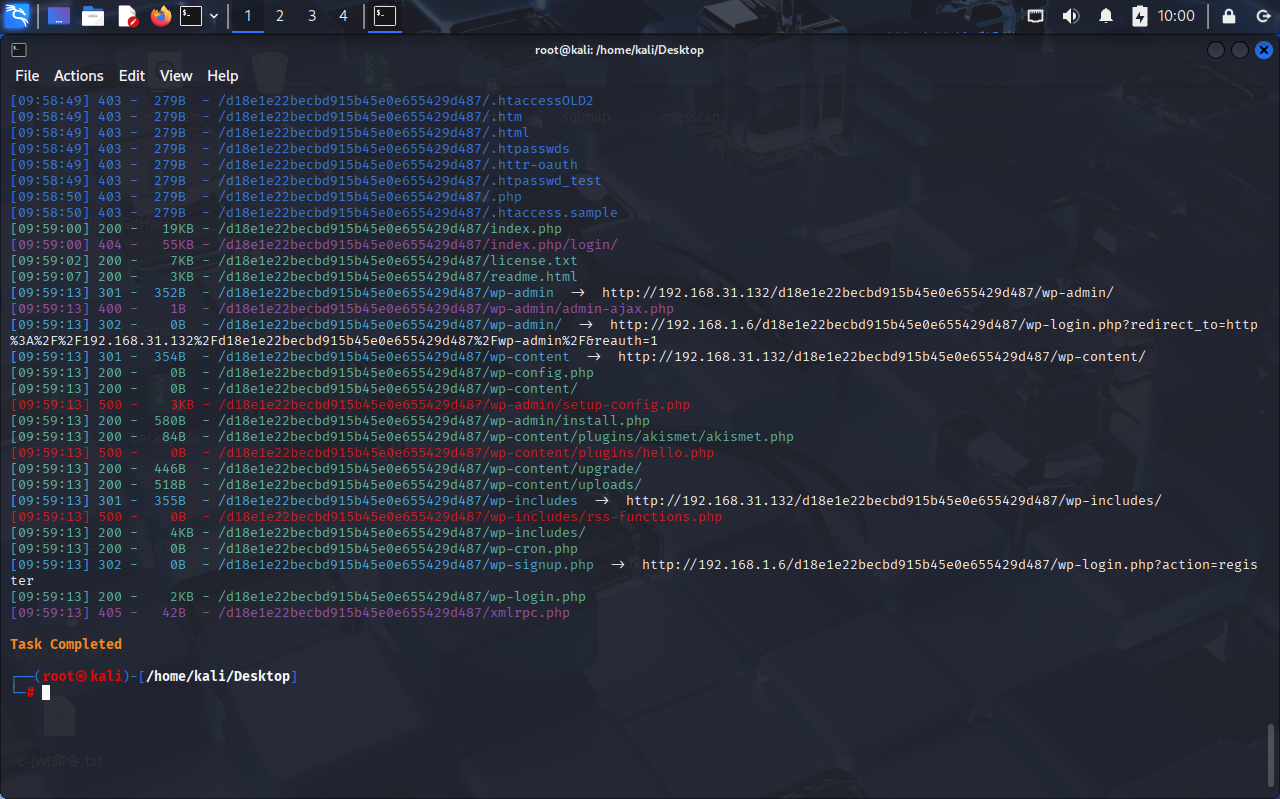

dirsearch -u "http://192.168.31.132/d18e1e22becbd915b45e0e655429d487"

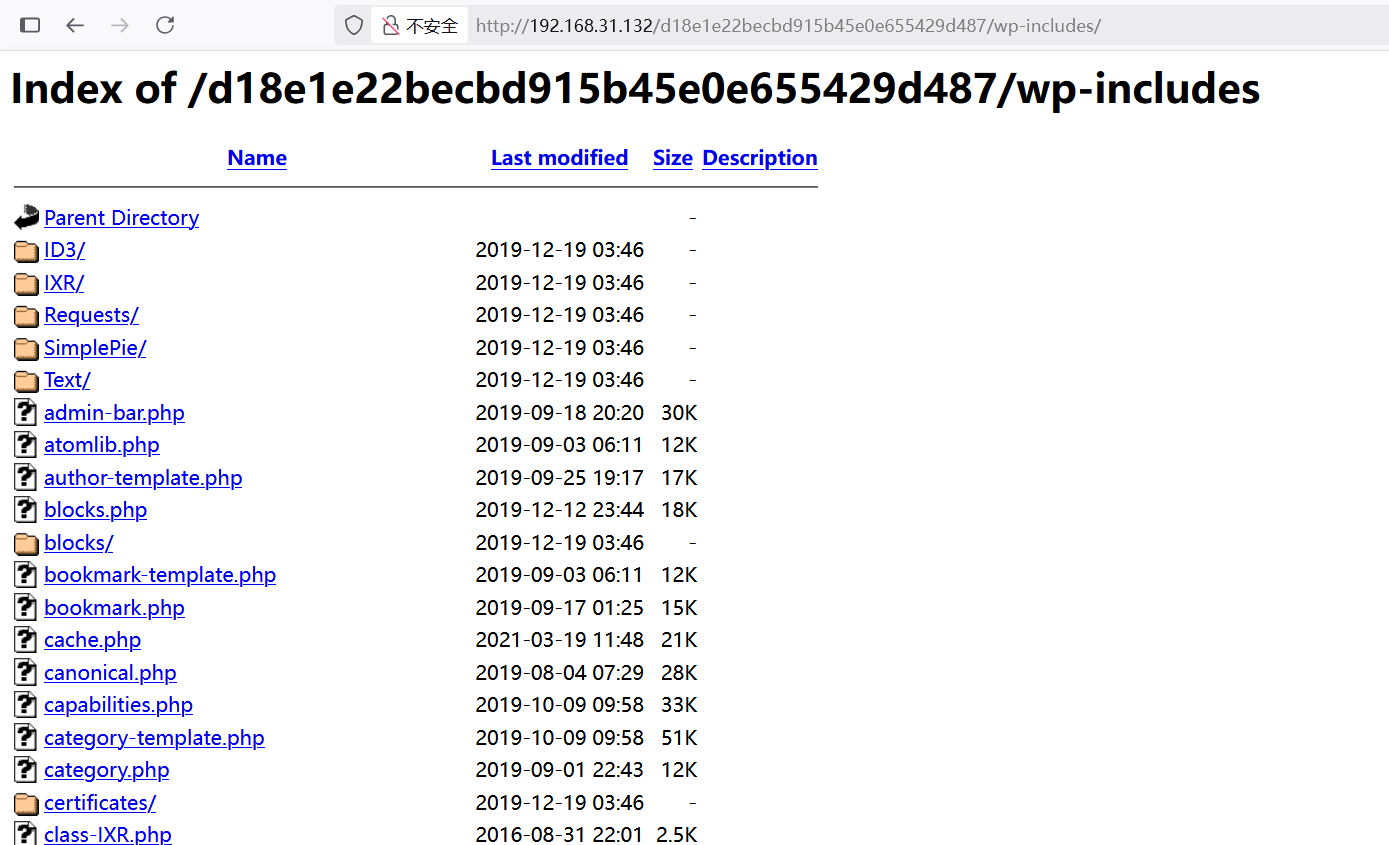

根据目录名可以判断出来这是一个wordpress的站点

逐个查看一下这几个页面,看看有没有什么有用的信息

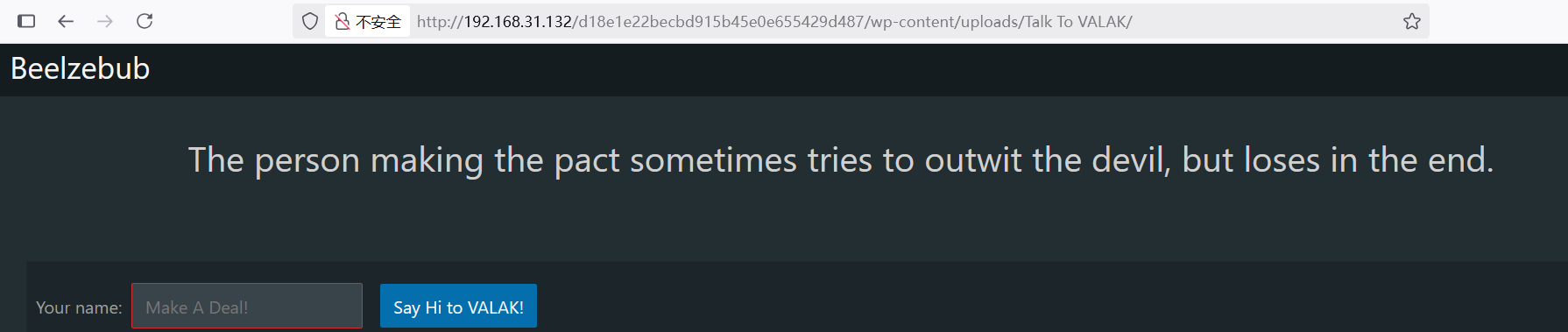

一个上传页面

一个文件包含页面

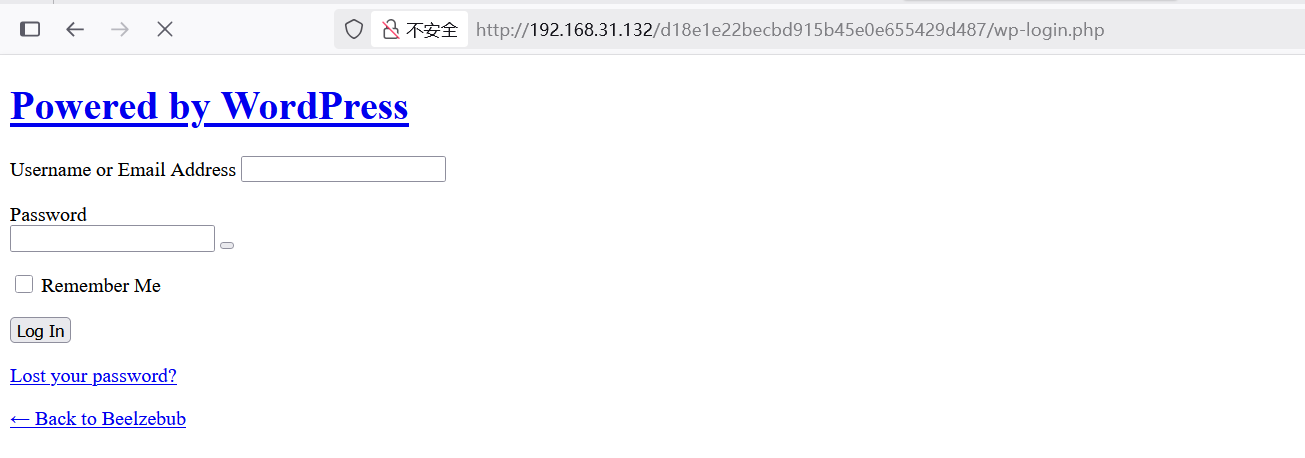

一个登录页面

这三个页面是最敏感的三个页面了

反复查看这三个页面

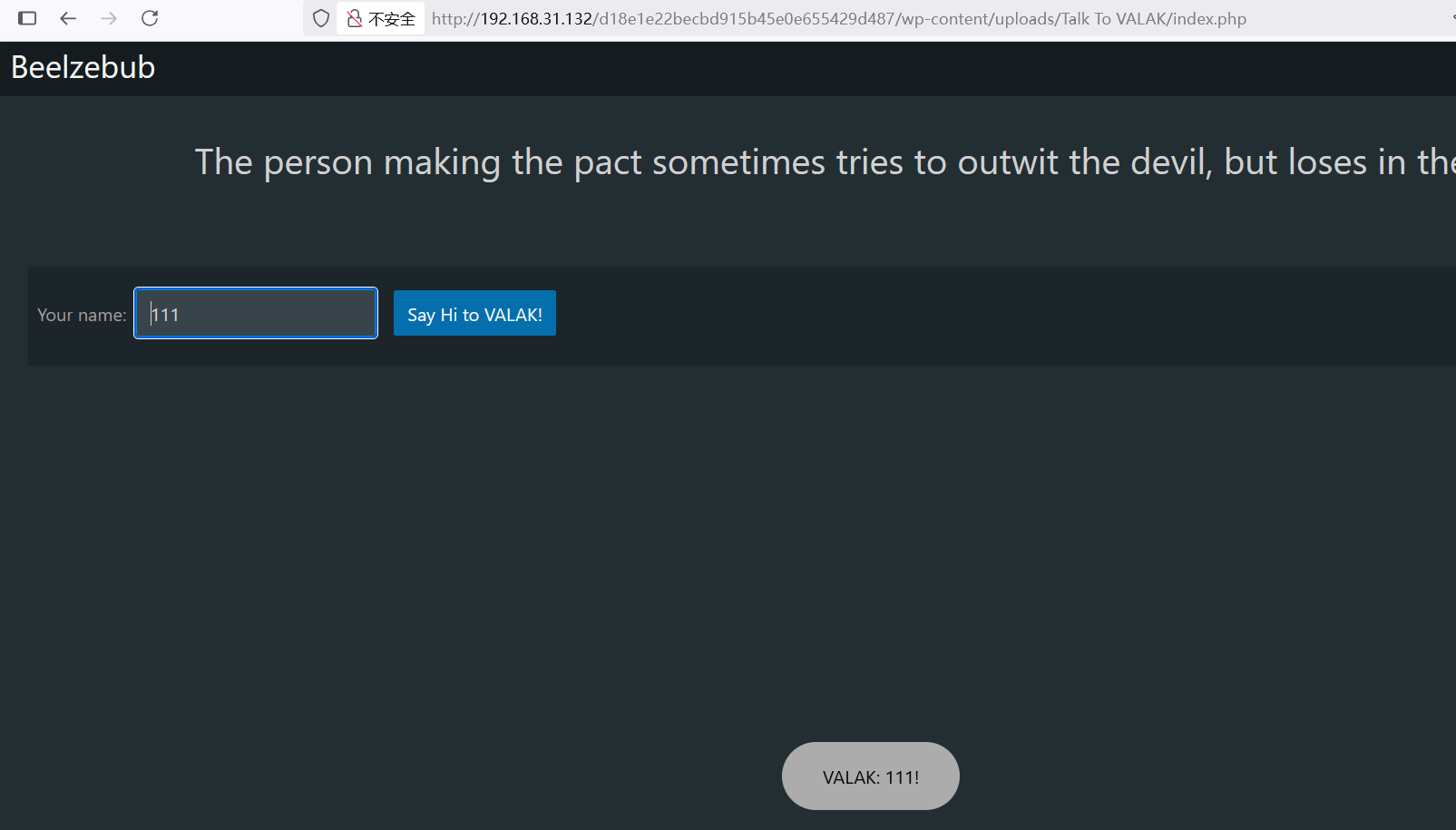

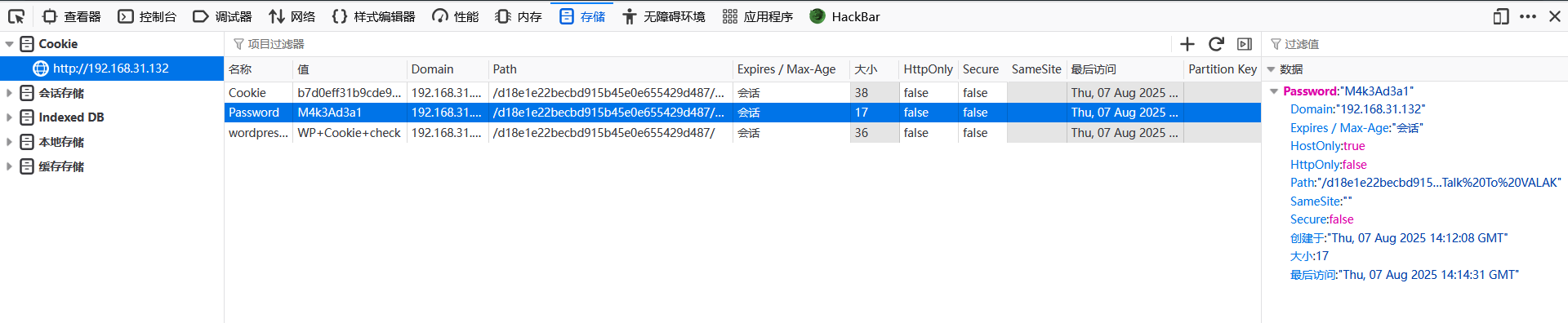

最后发现在这个上传页面输入信息的时候,页面数据包中会返回一个password

有密码的话就差用户名了

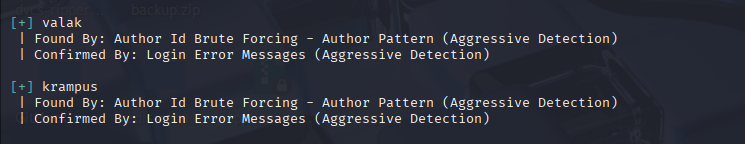

wpscan --url http://192.168.31.132/d18e1e22becbd915b45e0e655429d487 --plugins-detection aggressive --ignore-main-redirect --force -e u

这里我们爆出来krampus/valak两个用户

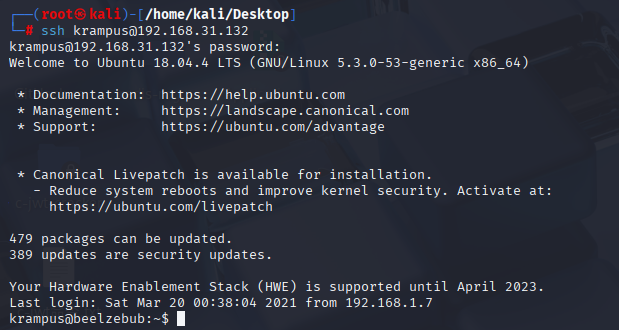

ssh登录

这样的话尝试用上面发现的用户名和密码登录一下ssh服务

用户名:valak、krampus

密码:M4k3Ad3a1

krampus用户名登录成功了