vuhub Noob靶场攻略

靶场下载:

载地址:https://download.vulnhub.com/noob/Noob.ova

靶场使用:

直接使用VMware 虚拟机,靶机和攻击机都设置成nat模式就可以了。

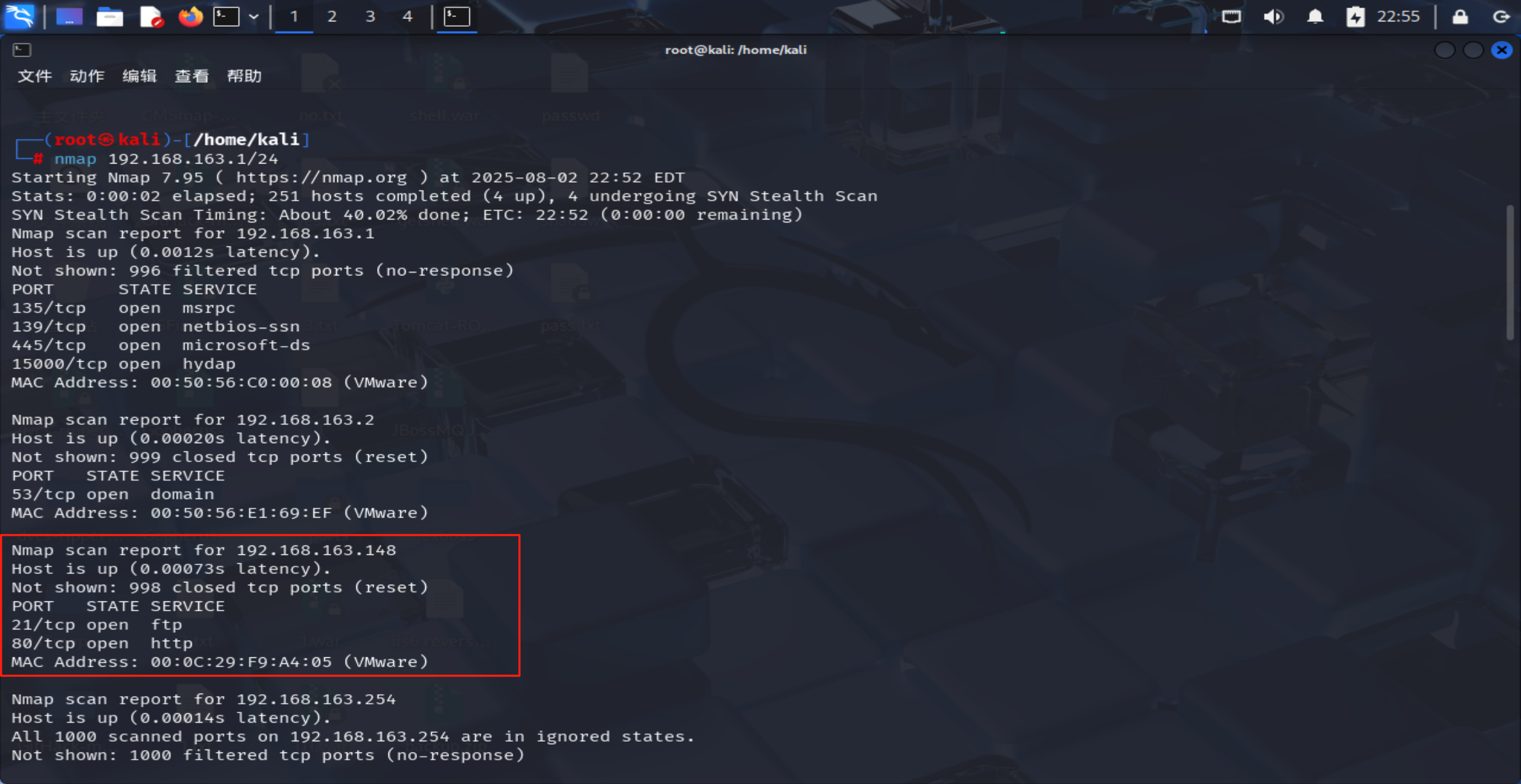

信息收集:

扫描一下网段下的存活主机。

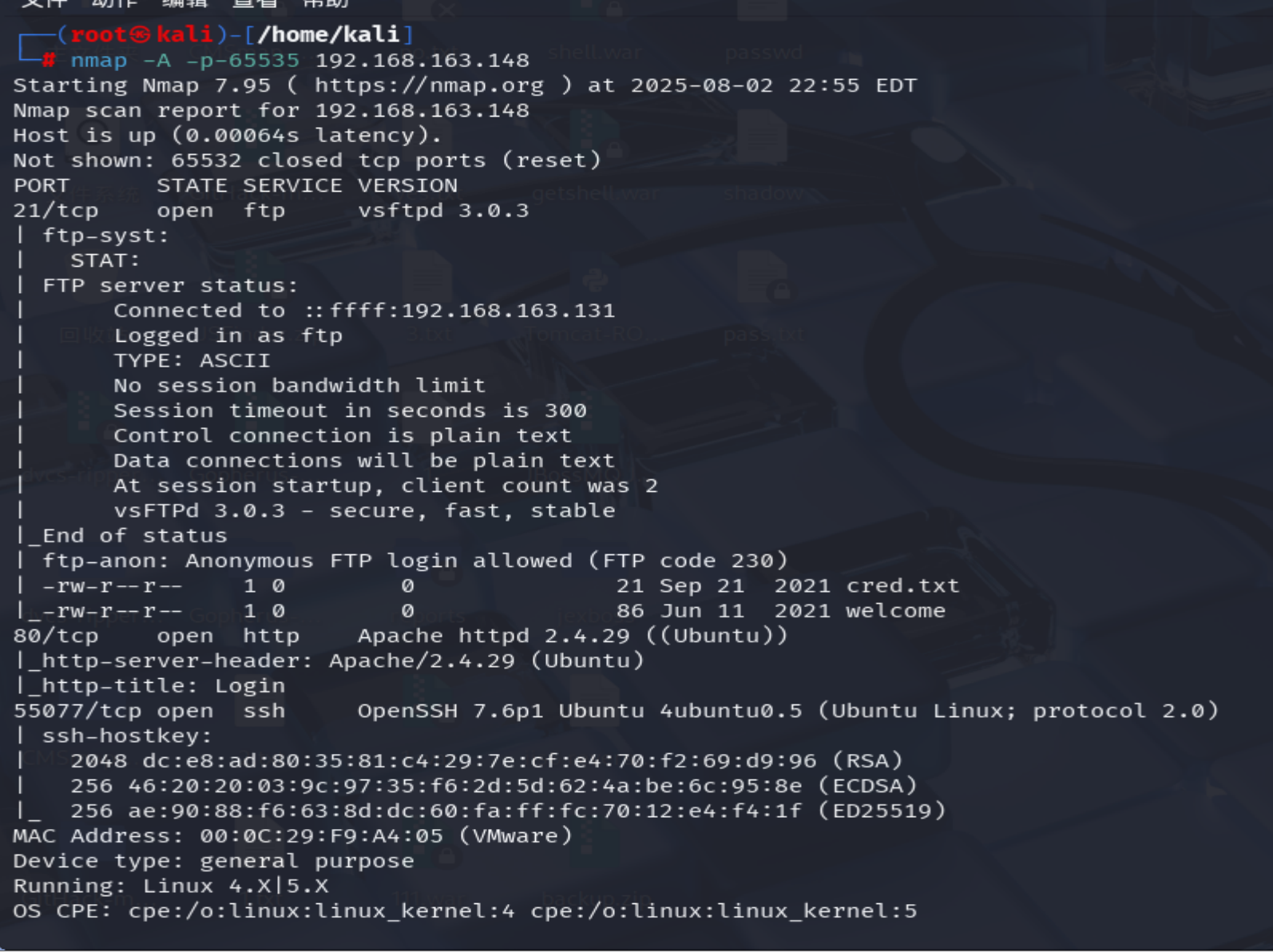

扫描出来是192.168.163.148,使用nmap -A -p-65535 192.168.163.148扫描是否有其他端口、端口服务、域名

扫描出55077端口,且服务是ssh。

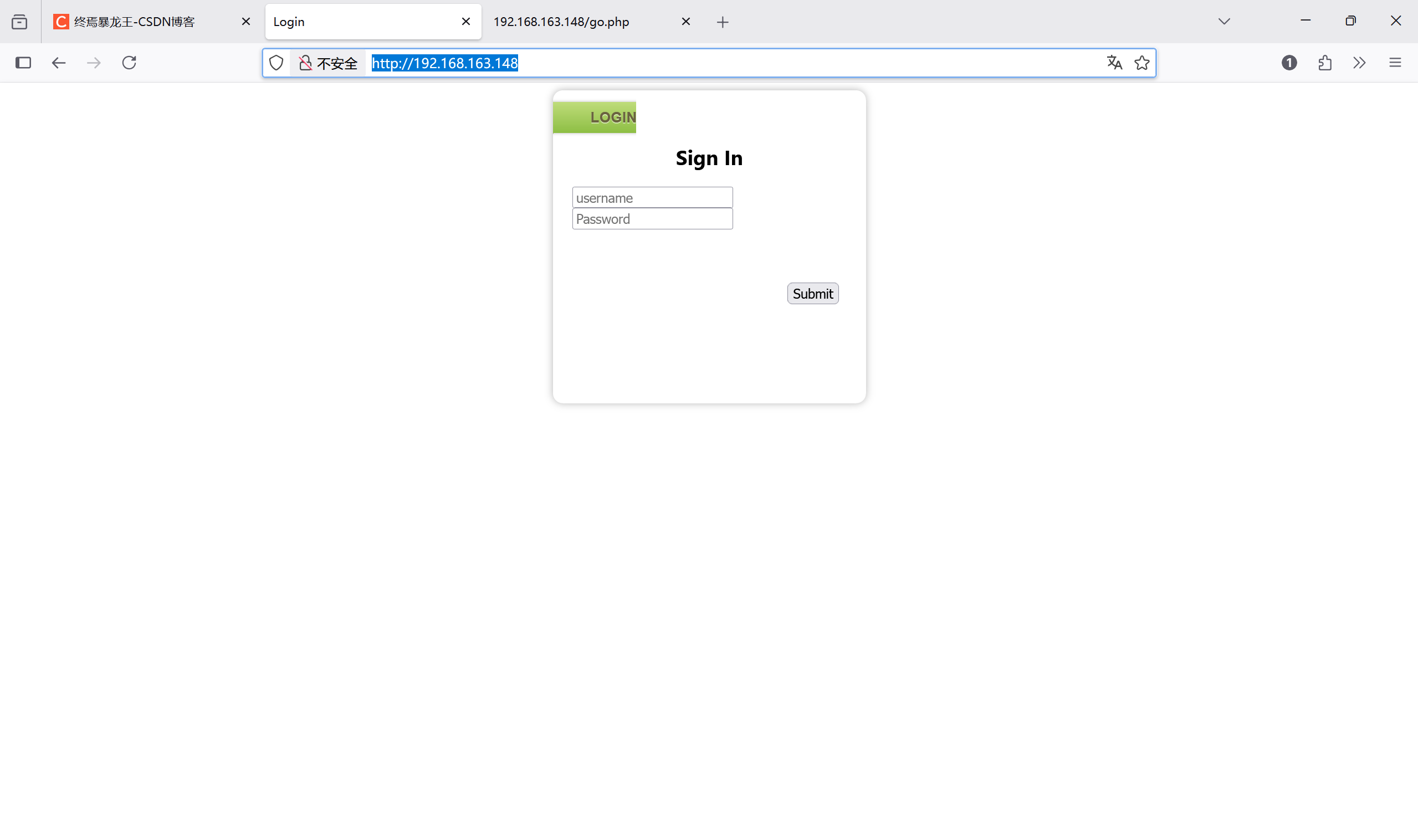

访问80端口:

需要登录。

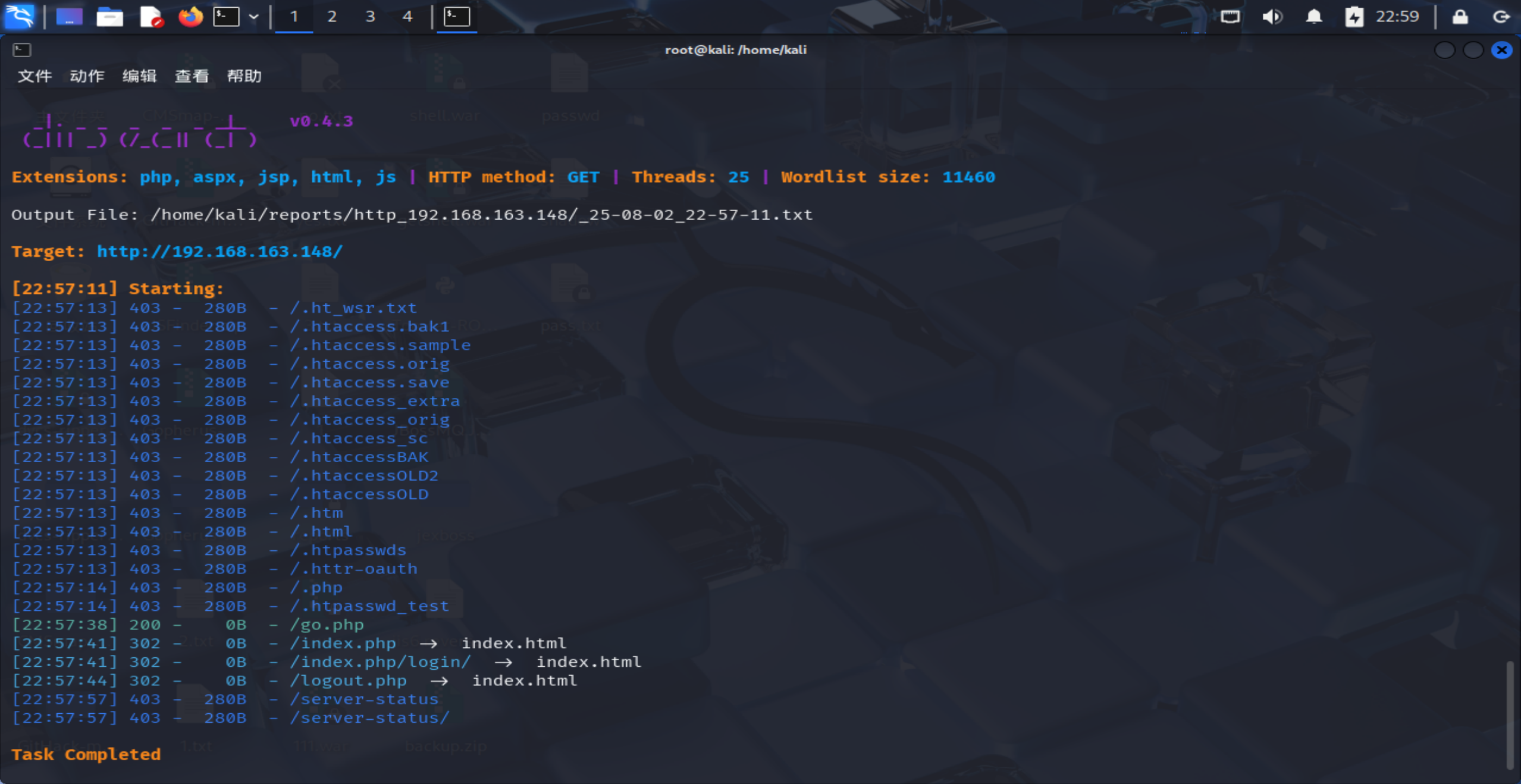

扫描一下其他页面:

有一个go.php

访问一下,也没什么用。

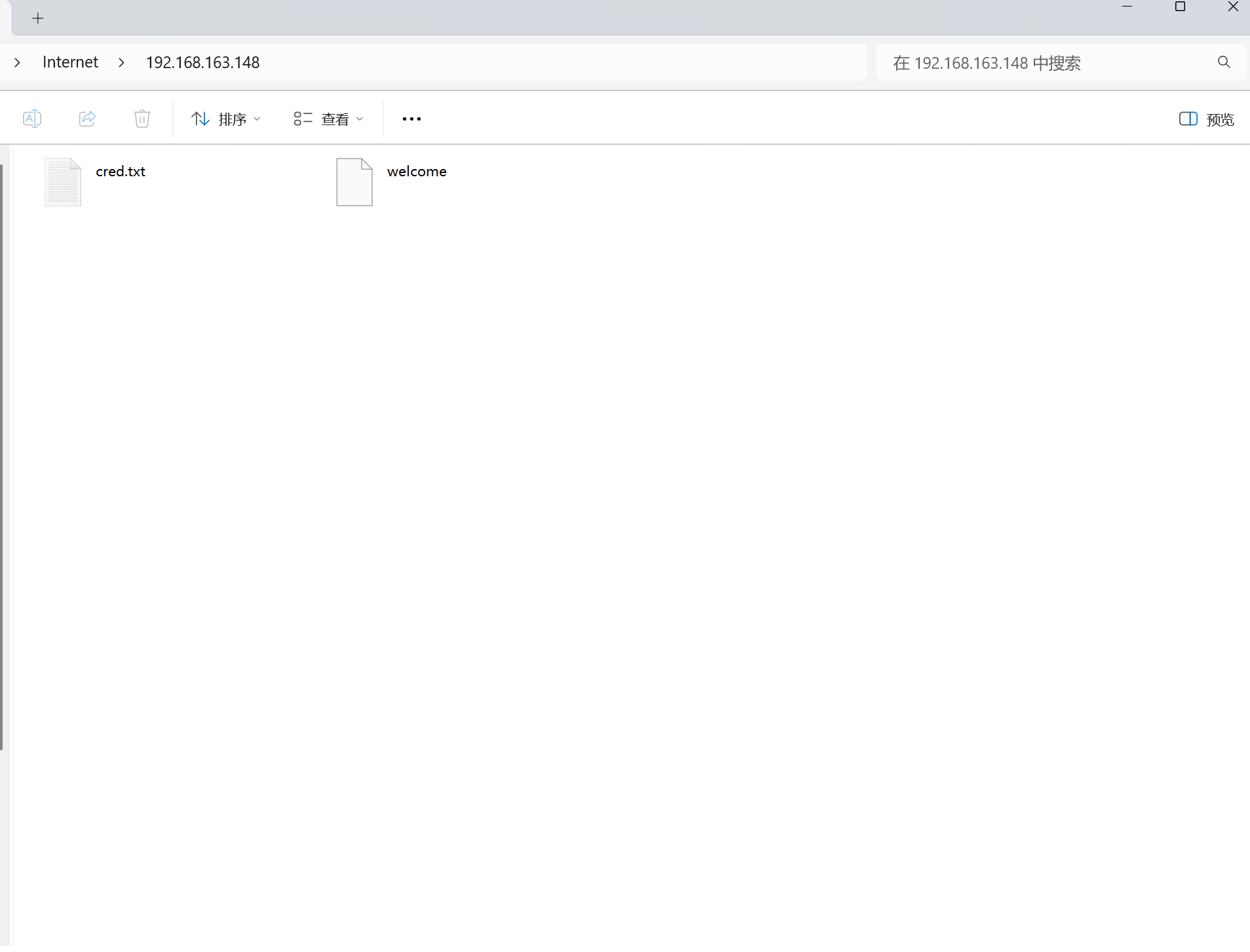

访问一下21端口的文件共享。

ftp://192.168.163.148

发现两个文件,welcome文件没什么用,cred.txt文件内容如下。

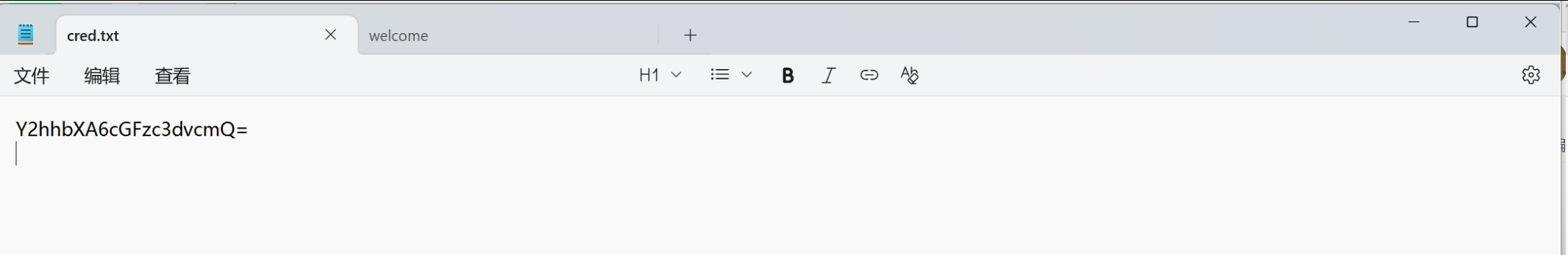

看起来像经过bace64编码过的,解码一下

结果:hamp:password,像是一组账号密码,可能是ssh的也可能是登陆页面的,试一试发现是登录页面的。

查看隐含文件:

点击右上角About Us会下载一个压缩包。

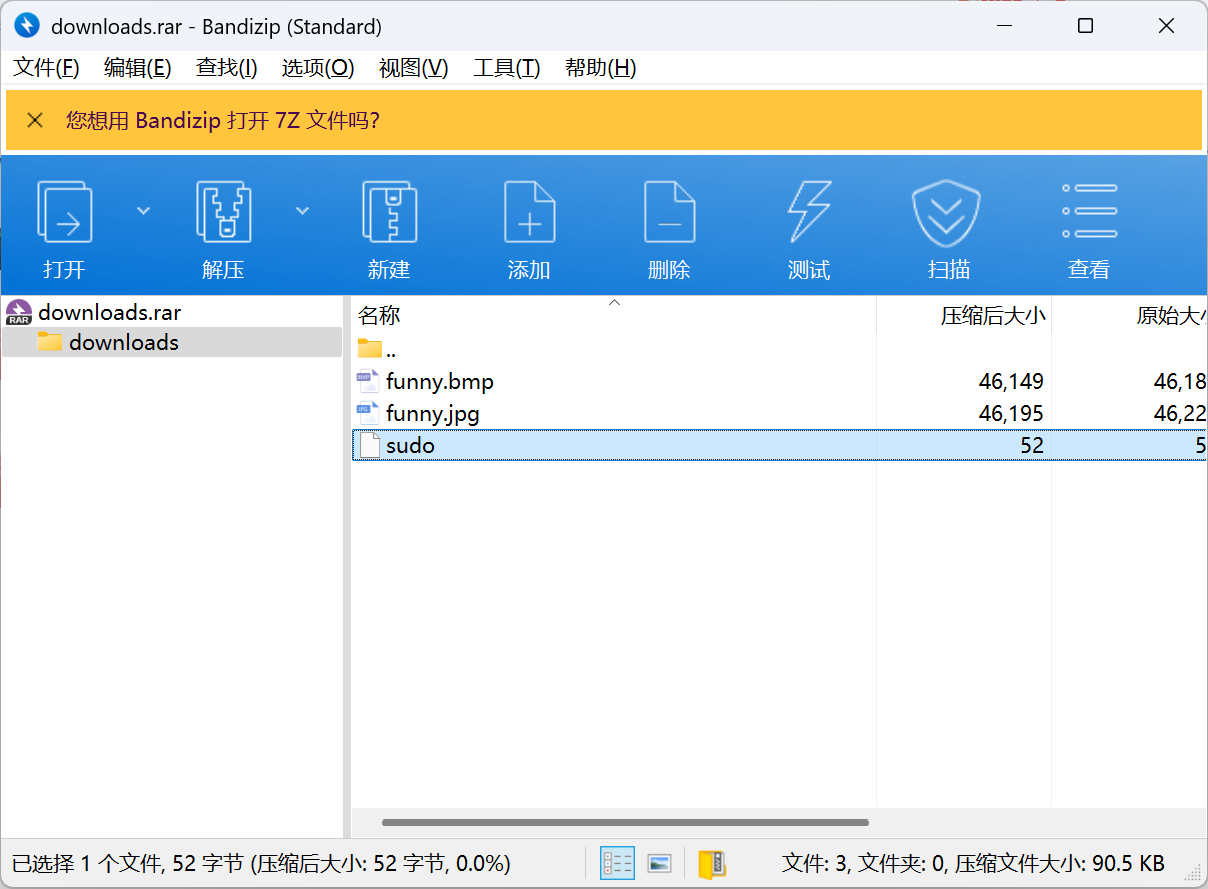

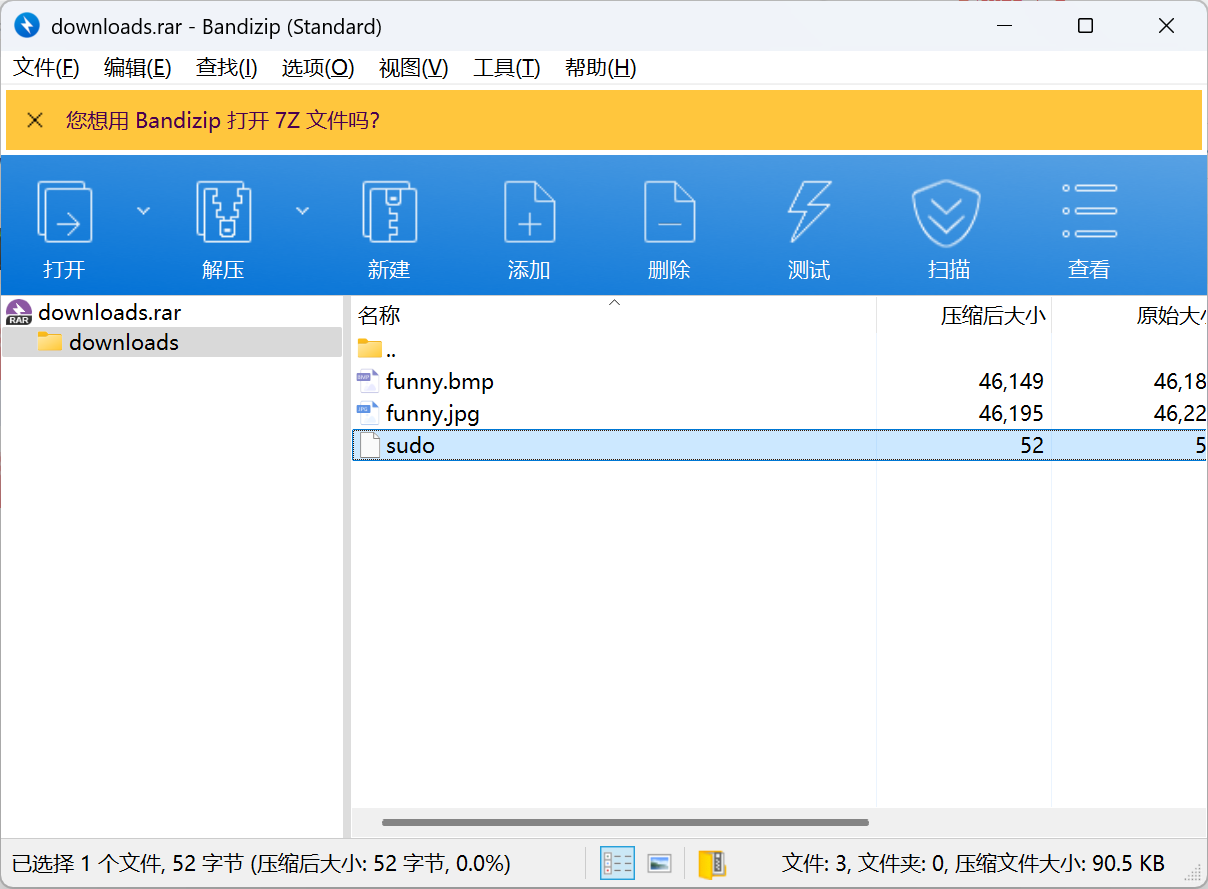

查看里面的文件:

两个图片,一个文本

看不出什么信息,可能有隐含文件,放到kali里拿工具扫一下

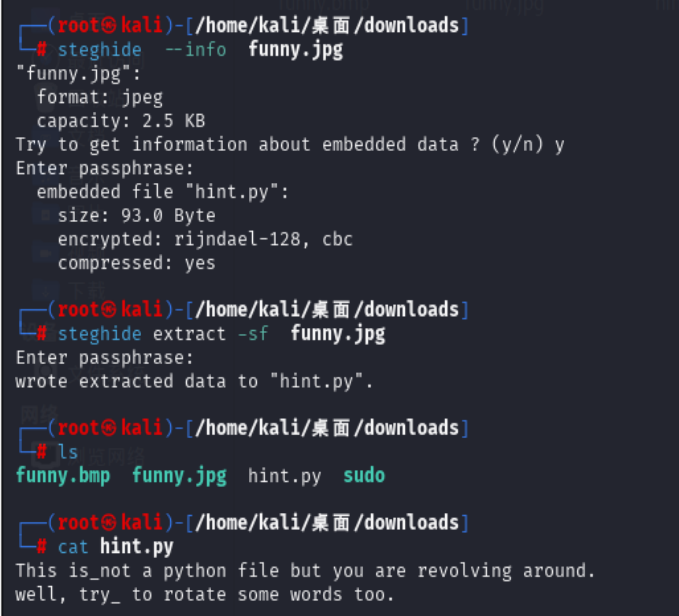

看funny.jpg

steghide --info funny.jpg

steghide extract-sf funny.jpg

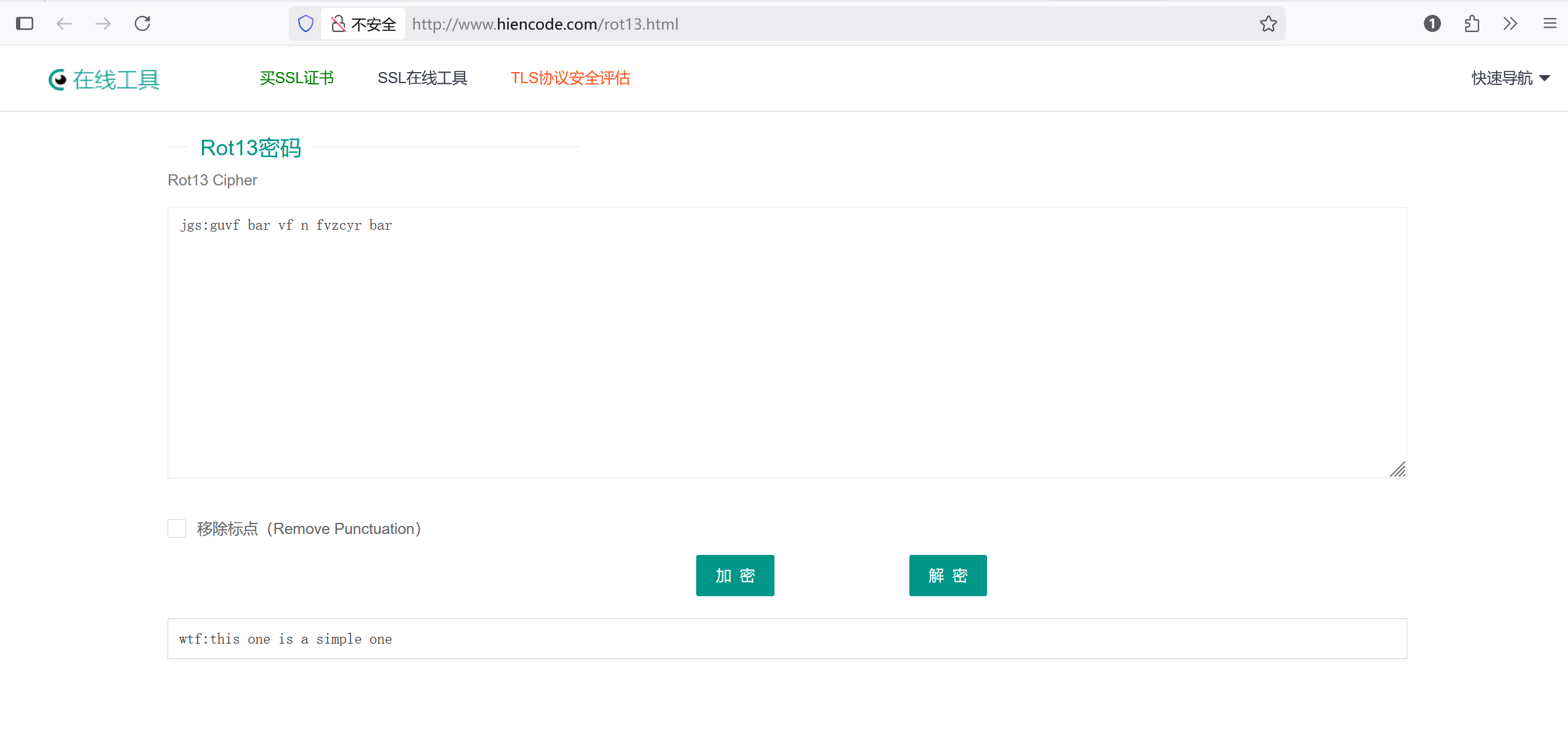

有隐含文件,内容为This is not a python file but you are revolving around.well,try_to rotate some words too.让我们旋转着看一些单词,猜测是Rot13加密。

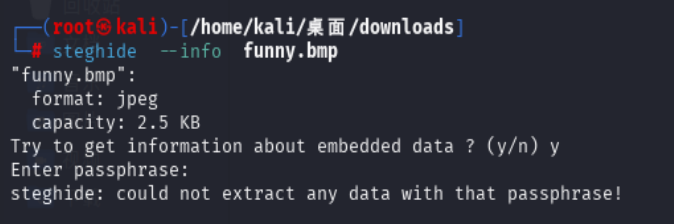

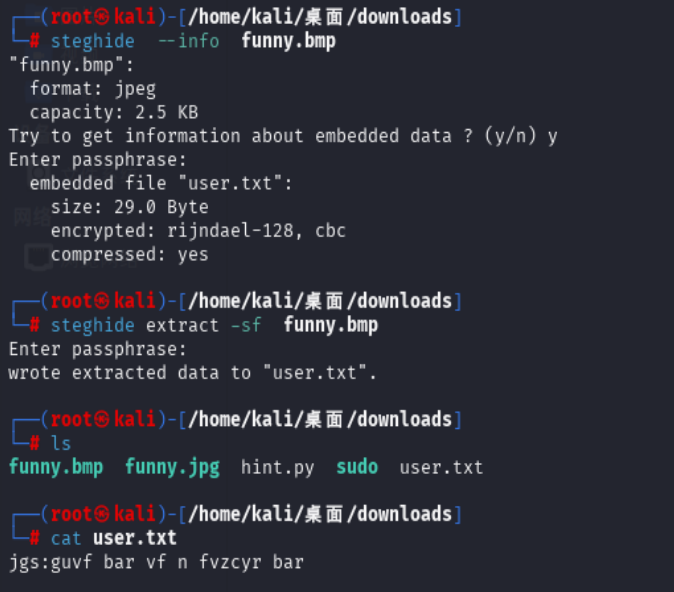

看funny.bmp

发现需要密码,

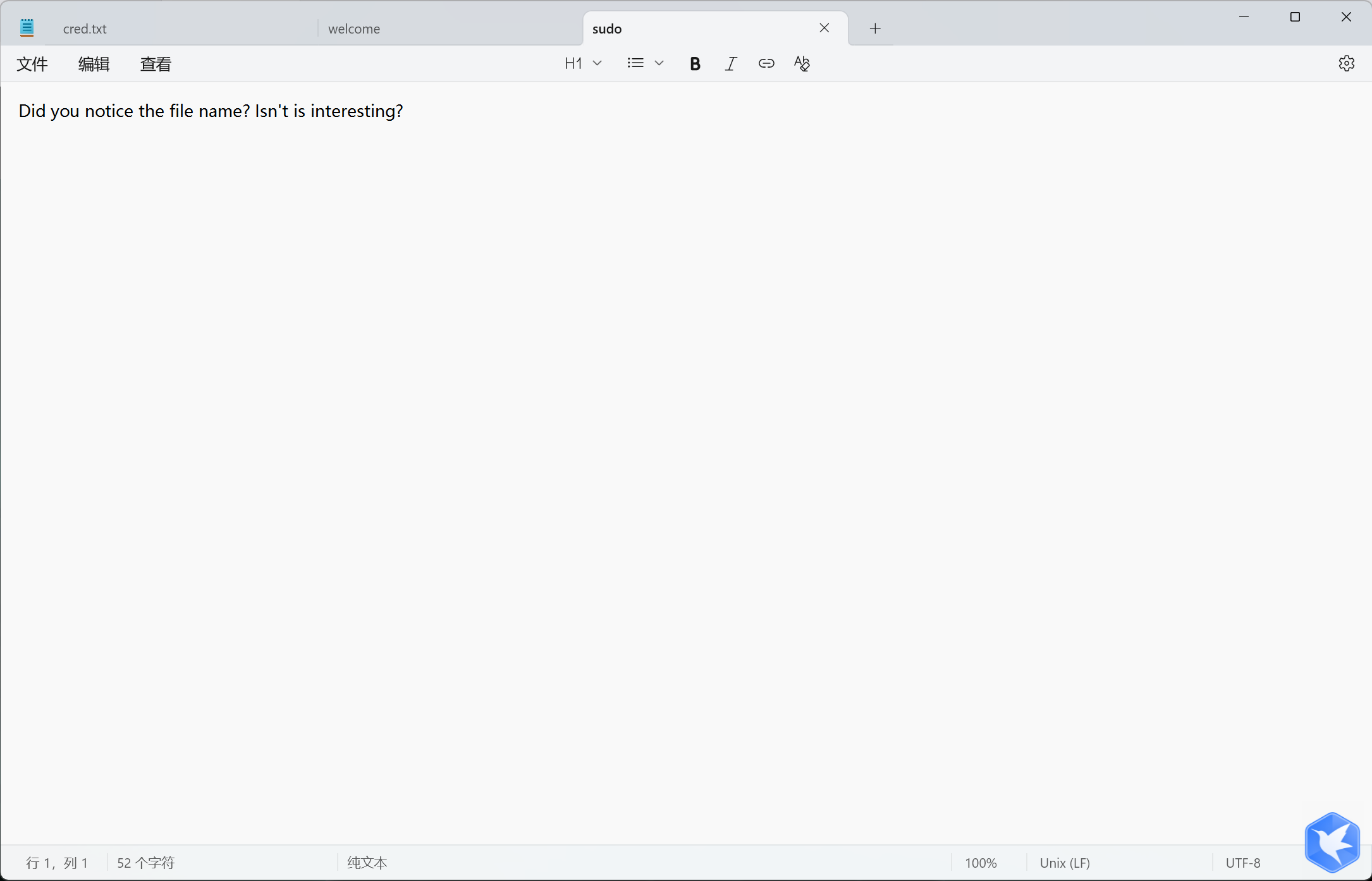

第三个文件内容说你注意到文件名了吗,很有趣。我猜测密码是文件名sudo

用sudo 查看隐含文件,可行

将内容Rot13解密

结果:ssh wtf@192.168.163.148 -p 55077

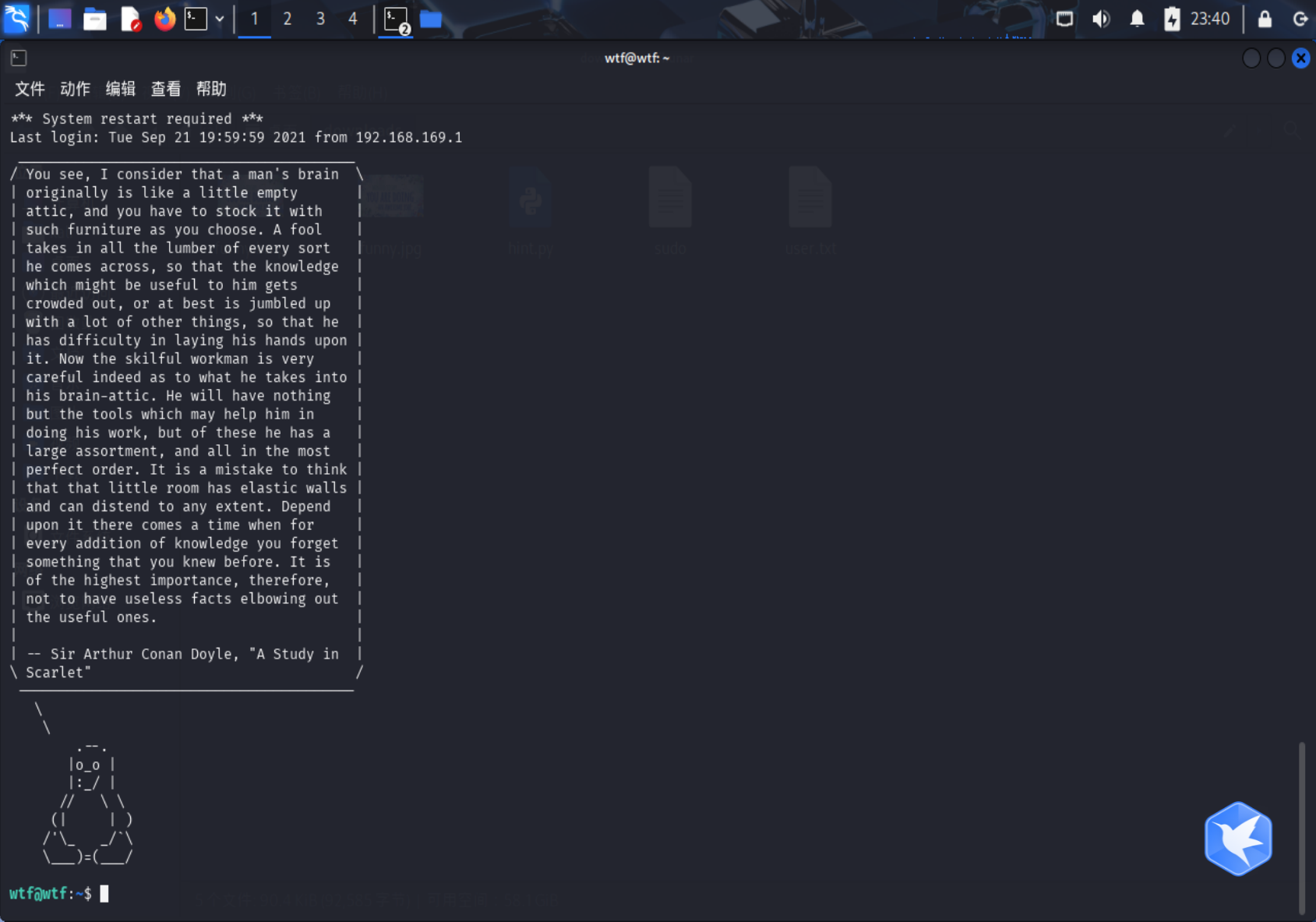

看起来像ssh的账号密码,登录ssh

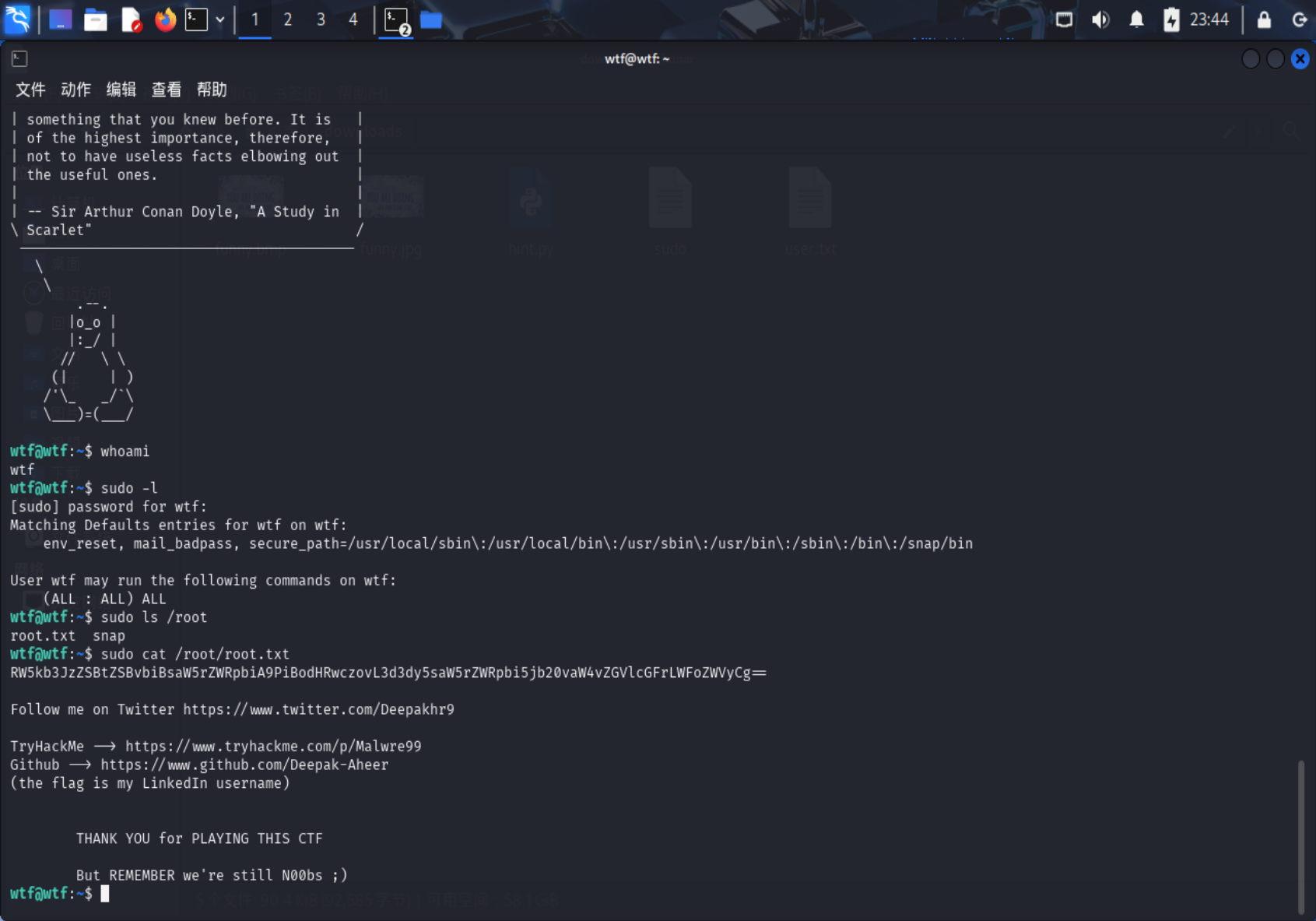

提权:

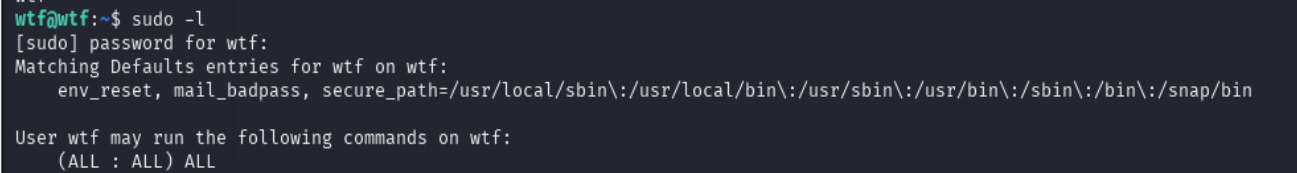

进入ssh后,查看sudo权限,发现每个用户都可以用sudo,那太简单了sudo提权就可以了。

得到flag