应急响应案例处置(下)

本文目录

恶意挖矿程序

概述

排查思路

案例1

背景

排查情况

勒索病毒

概述

排查思路

案例1

背景

排查情况

APT事件

概述

排查思路

案例1

背景

排查过程

恶意挖矿程序

概述

CPU长时间占用过高,系统卡顿甚至无法进入,访问恶意矿池地址,常见于国外的攻击者

- 常见恶意挖矿程序:XMRig、VannaMiner、DDG挖矿病毒等

- 常见描述:CPU被占满、服务器出现大量445发包等

- 常见传播方式:永恒之蓝、、SSH弱口令、PTH等

- 常见处理方法:修复弱口令、打补丁等

关于挖矿病毒的详细分析:

恶意挖矿攻击的现状、检测及处置 - FreeBuf网络安全行业门户

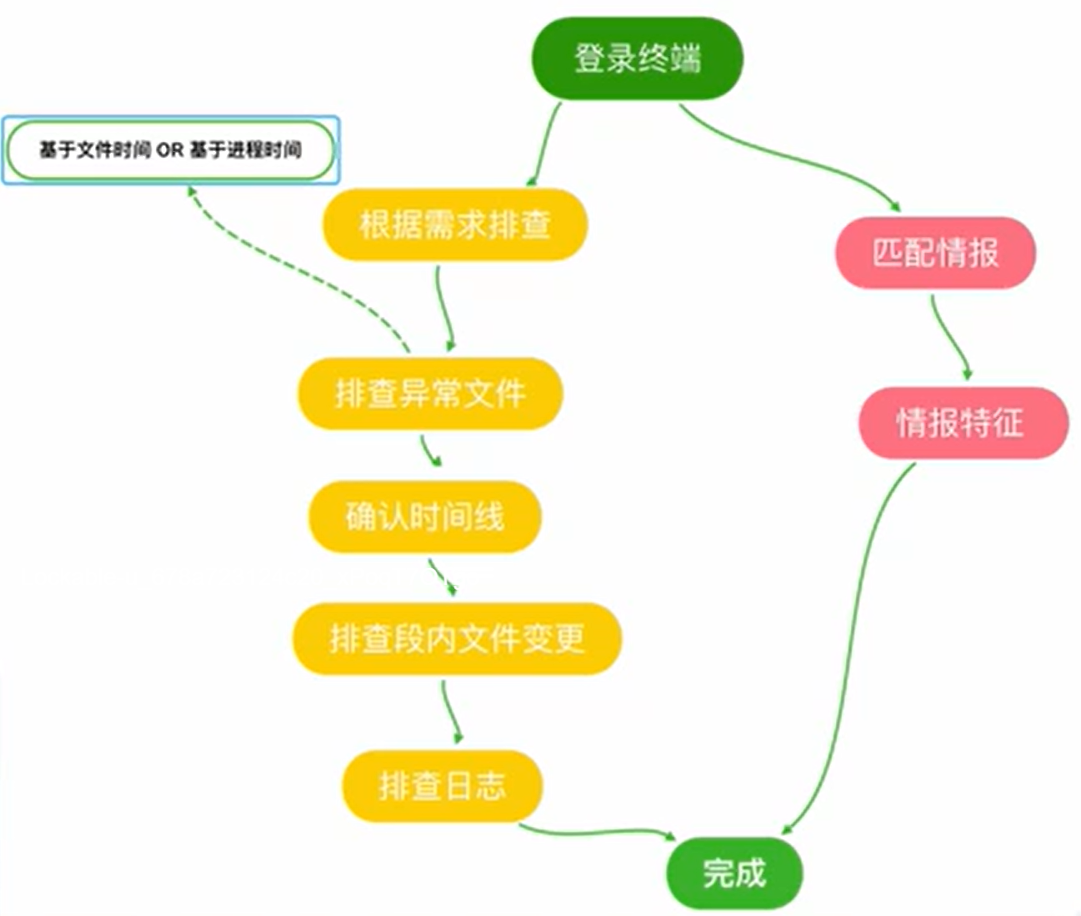

排查思路

案例1

背景

客户描述,服务器CPU被占满业务无法正常运行,请求应急响应

排查情况

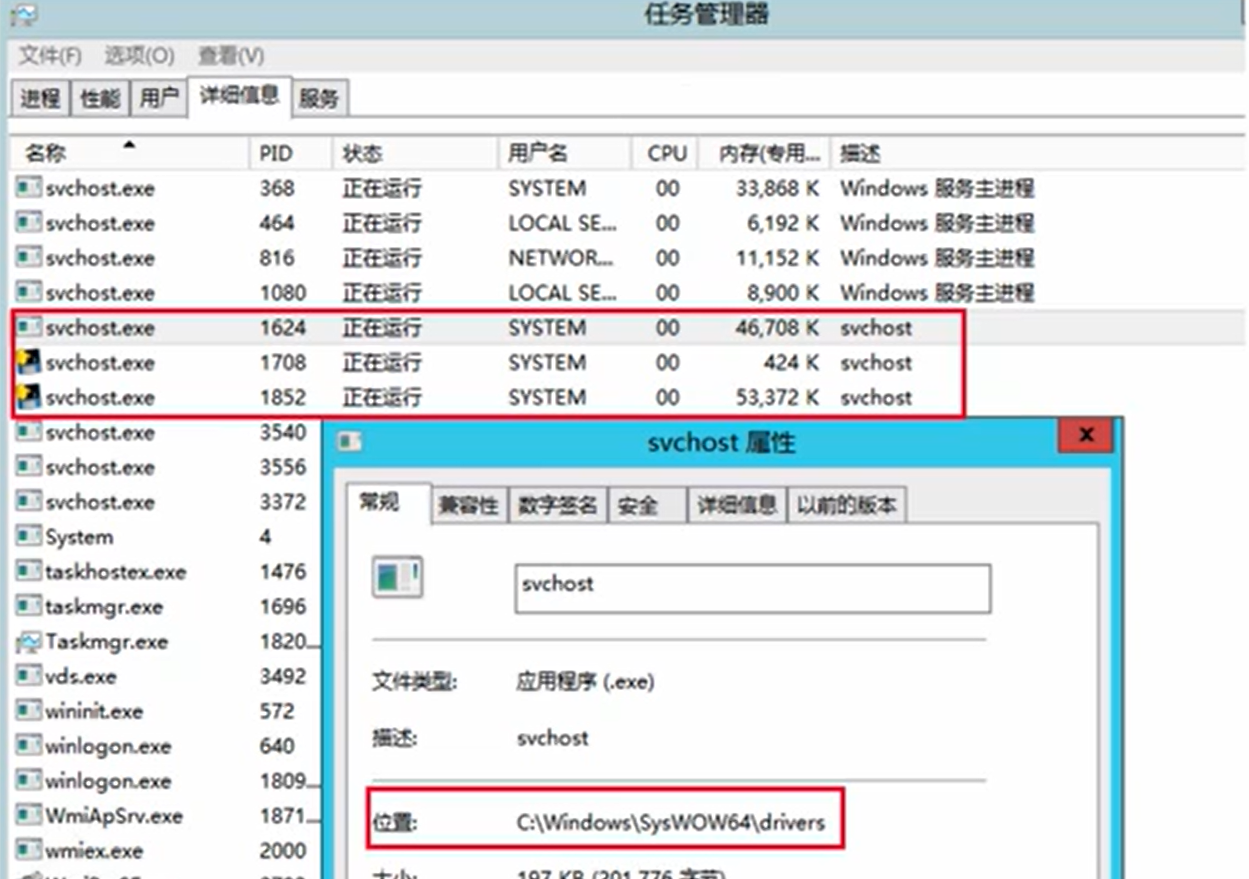

登录服务器发现占用CUP高进程

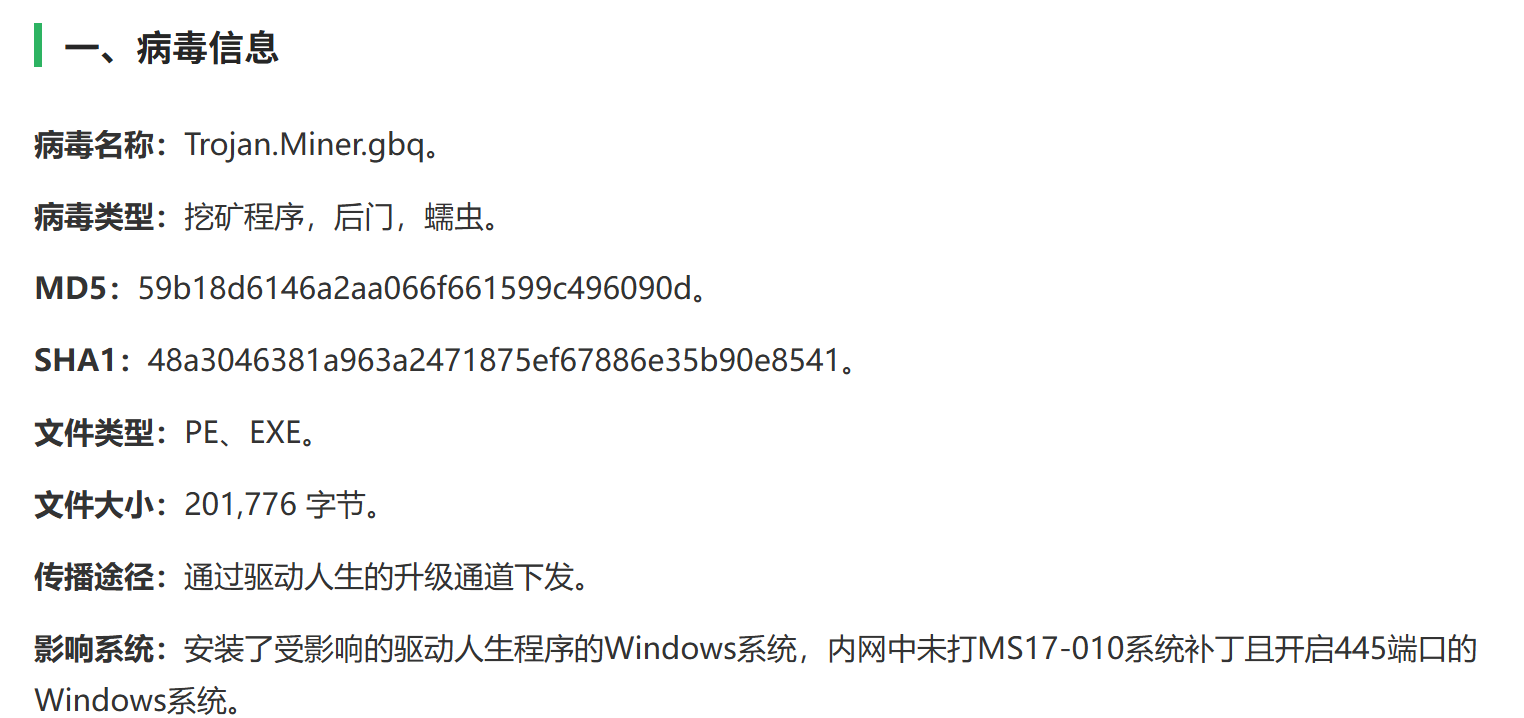

计算MD5为:59b18d6146a2aa066f661599c496090d

互联网搜索情报,确认为“驱动人生挖矿”

根据情报内容反查,注册表,计划任务等

勒索病毒

概述

文件后缀格式被更改,桌面留下勒索信或将桌面背景图片替换为勒索信图片

- 常见勒索程序:WannaCry、Globelmposter等

- 常见传播方式:永恒之蓝、弱口令、人工投放

- 常见处理方法:修复弱口令、打补丁等

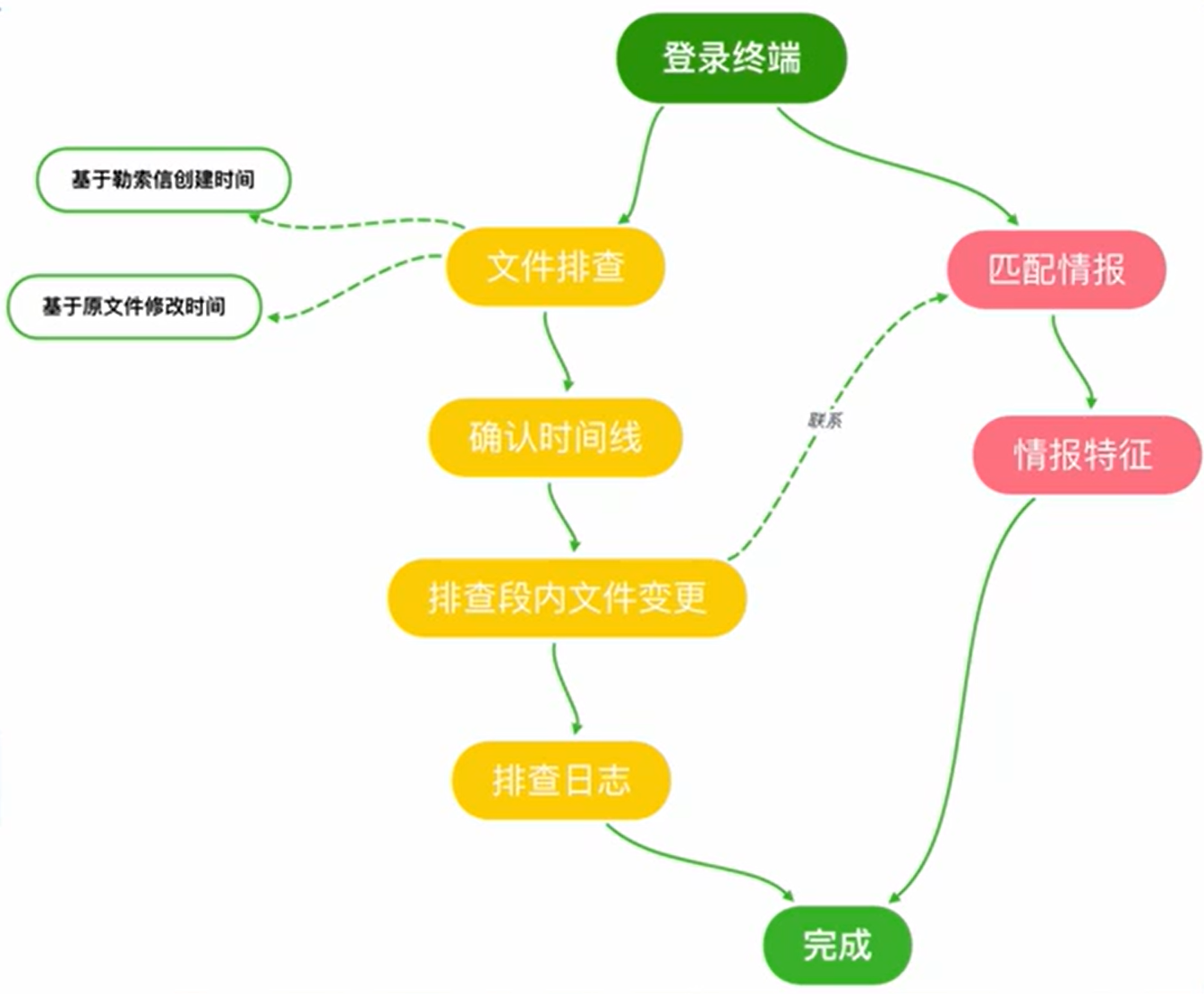

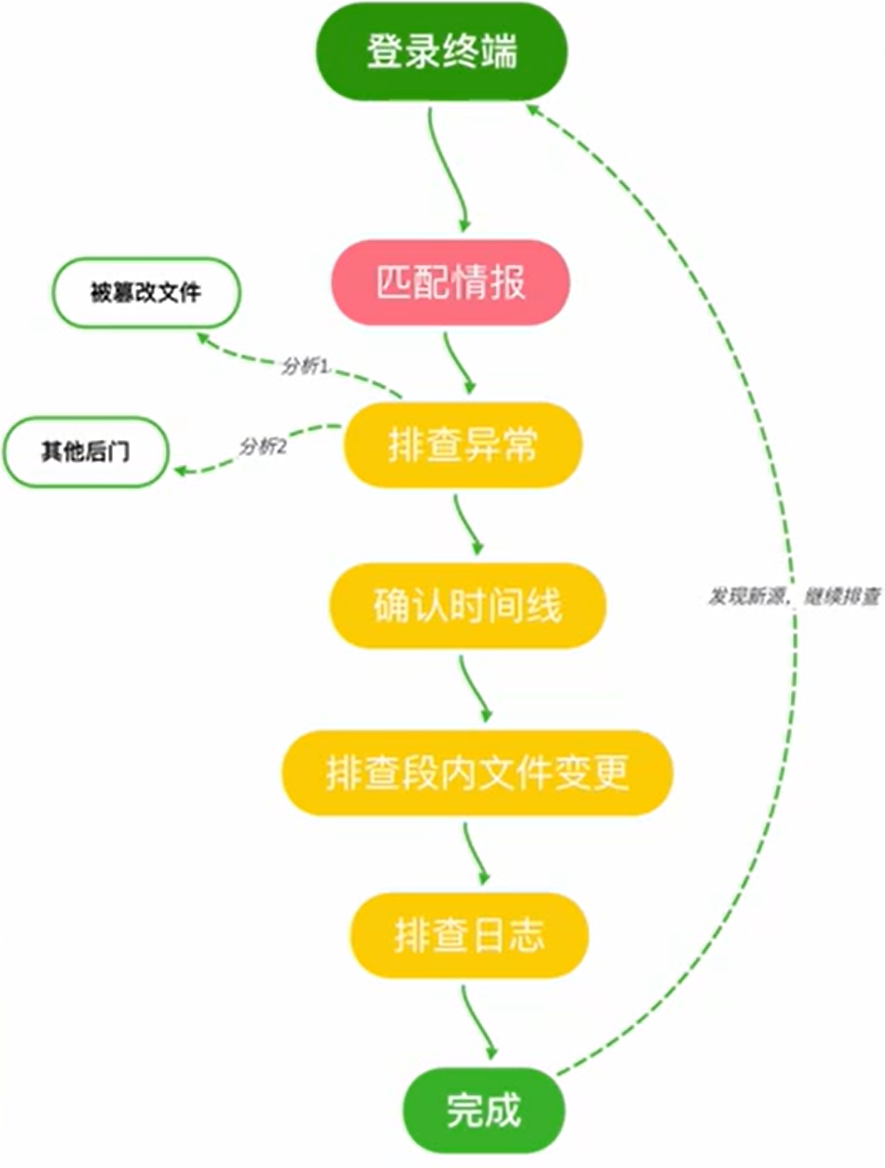

排查思路

案例1

背景

客户描述,文件无法打开中了勒索病毒,后缀被修改

排查情况

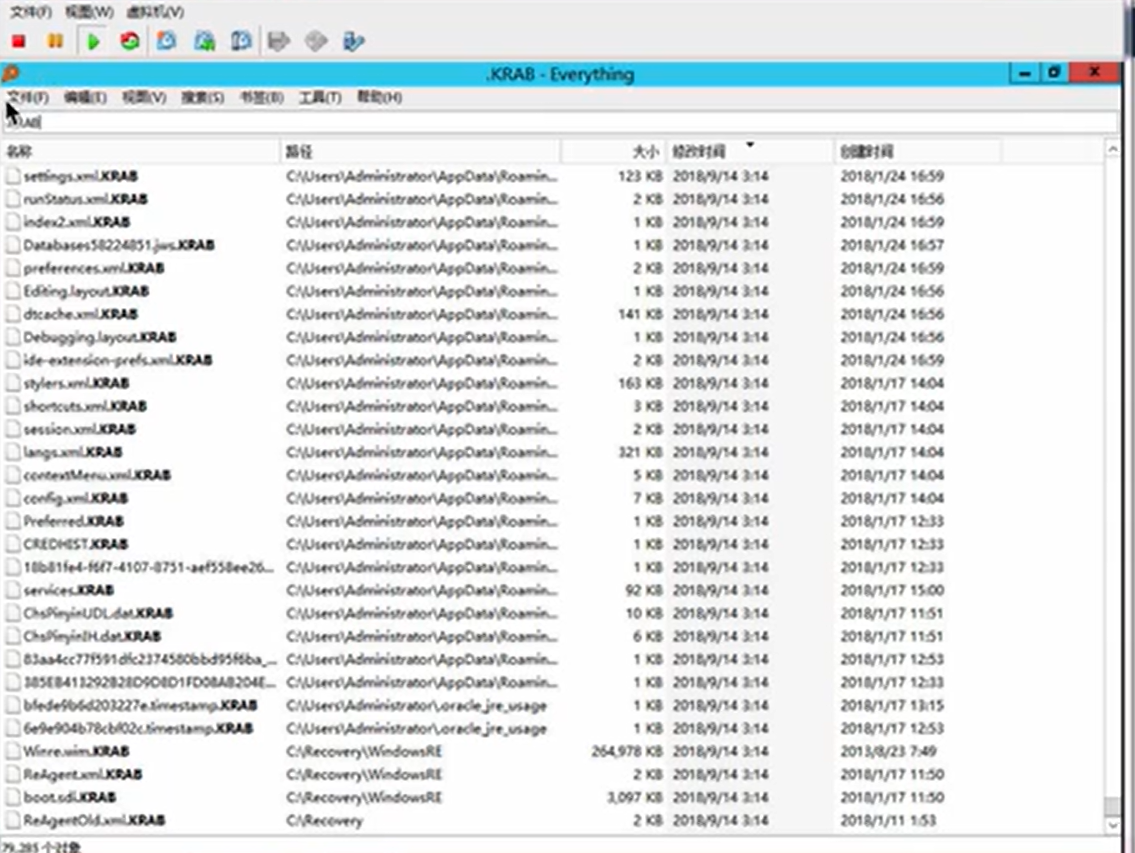

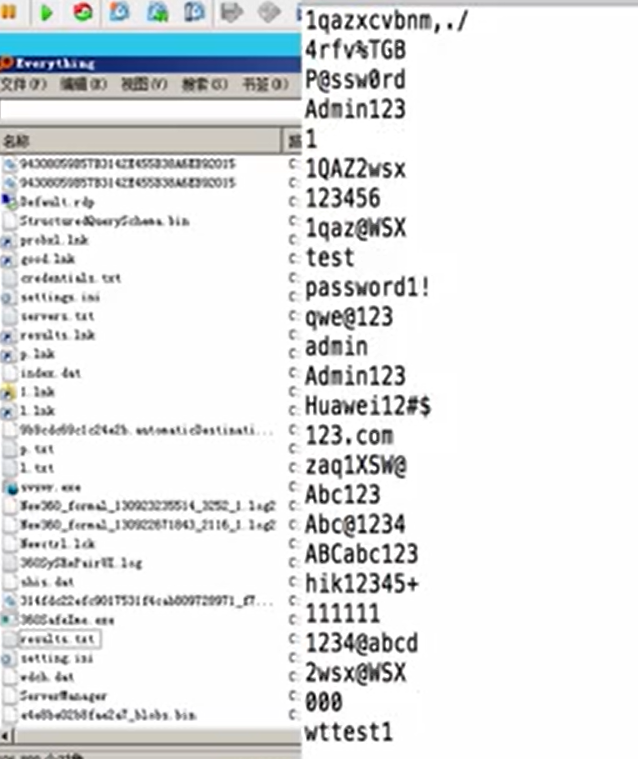

通过Everything查找文件时间变更

确认最早勒索信生成时间为:2018/09/14 03:14

根据这个时间排查文件,找到多个新增文件

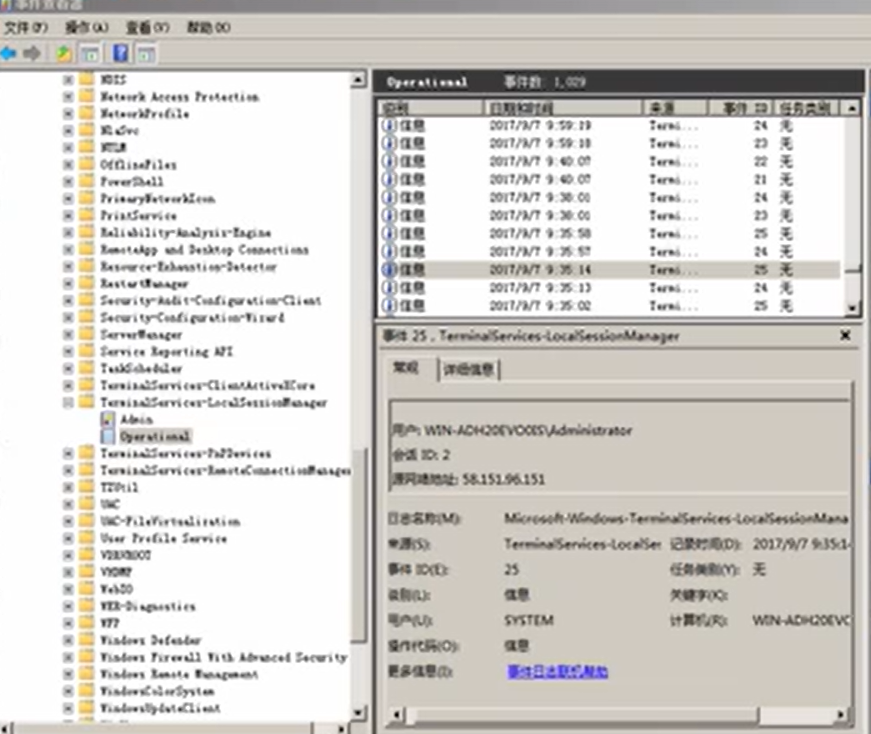

通过时间线查找日志,攻击者可能清除所有的安全日志,只留下清除日志的记录,但事件日志中还有一项TerminalServices-LocalSessionManager也会记录远程会话链接,可以结合查询

在事件管理器的具体路径为Microsoft-Windows-TerminalServices-LocalSessionManager

根据日志确认入侵源

APT事件

概述

触发APT IOC告警,一般通过告警来判断APT行为,而根据情报来查解决方案

- 常见ATP事件:海莲花、双尾蝎等

- 攻击方式:PTH、木马等

- 常见处理方法:修复相关漏洞、杀毒、下线

排查思路

案例1

背景

客户被通报,发现有服务器解析海莲花域名

排查过程

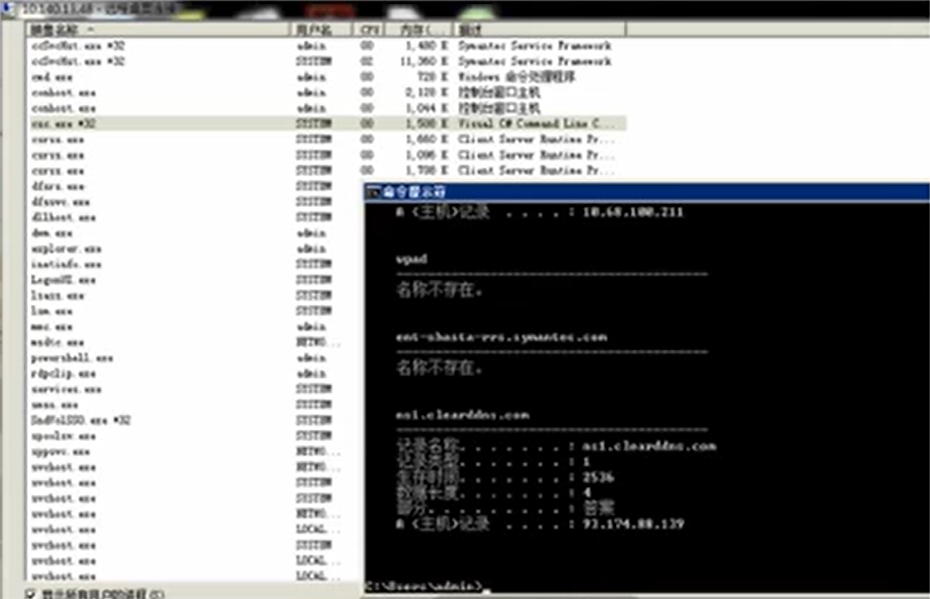

登录服务器查看域名,发现的确触发海莲花IOC

通过“海莲花”(OceanLotus,又名APT32)组织相关的情报分析,本机安全监测系统在近期网络流量抓包中发现了多个可疑的后门连接。这些后门主要表现出以下特征:

- 使用HTTPS协议进行加密通信

- 存在异常的证书签发机构

- 连接频率呈现周期性(每6小时一次)

- 传输数据量异常(平均每个会话约2.3MB)

为了全面排查系统风险,建议采用时间线关联分析方法查找其他潜在的后门文件:

步骤1:建立时间基准线

- 以已发现的后门文件创建时间为基准

- 前后扩展72小时作为重点排查时间窗口

步骤2:系统文件分析

- 检查相同时间段内创建/修改的所有可执行文件(.exe,.dll,.sys)

- 特别关注Windows临时目录(%TEMP%)、系统服务目录和计划任务目录

步骤3:注册表痕迹检查

- 查找同期修改的Run键值

- 检查服务注册表项(HKLM\SYSTEM\CurrentControlSet\Services)

步骤4:网络连接验证

- 使用netstat -ano比对可疑进程

- 检查防火墙例外规则变更记录