【HW系列】—溯源与定位—Linux入侵排查

文章目录

- 一、Linux入侵排查

- 1.账户安全

- 2.特权用户排查(UID=0)

- 3.查看历史命令

- 4.异常端口与进程

- 端口排查

- 进程排查

- 二、溯源分析

- 1. 威胁情报(Threat Intelligence)

- 2. IP定位(IP Geolocation)

- 3. 端口扫描(Port Scanning)

- 4. 社会工程学(Social Engineering)

- 💎 总结:溯源技术联动框架

一、Linux入侵排查

1.账户安全

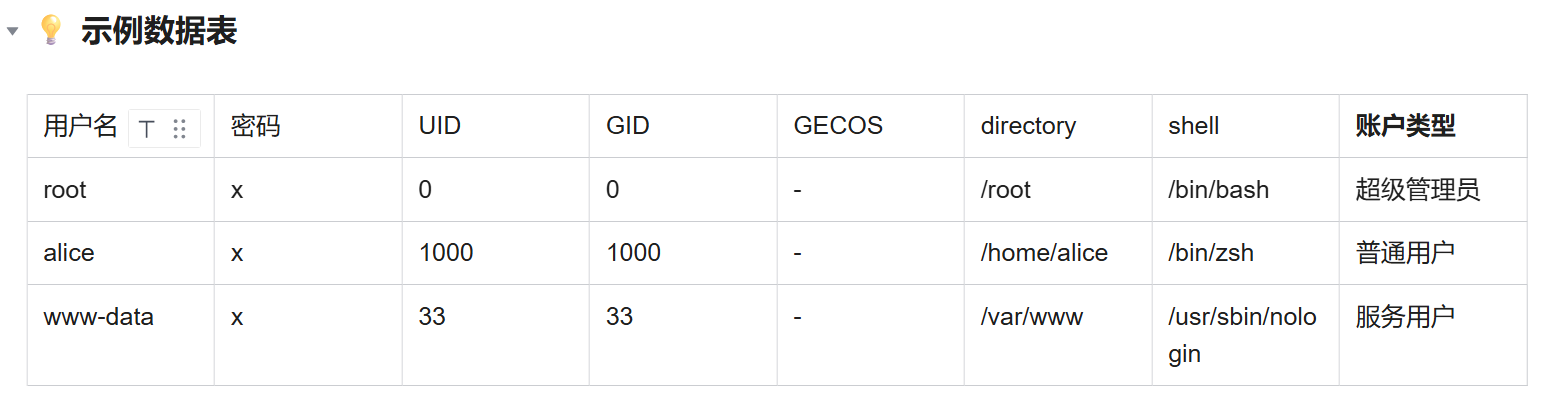

用户信息文件:

cat /etc/passwd

account:password:UID:GID:GECOS:directory:shell

用户名 : 密码(x代表密码占位符,实际密码存储在/etc/shadow中)

用户ID(UID) : 组ID(GID)

用户说明(GECOS) : 家目录路径

登录后默认Shell

关键说明

排查思路

是否存在可疑用户,除了root以外,是否有uid=0的用户

2.特权用户排查(UID=0)

检测所有UID=0的账户

awk -F: '($3 == 0) {print $1}' /etc/passwd # 列出所有UID=0的用户

分析重点:

- 除root外,若存在其他UID=0账户(如toor、admin等),立即锁定并调查。

- 攻击者常创建隐藏特权账户维持权限。

验证账户合法性

grep '用户名' /etc/passwd # 检查账户Shell、家目录等属性

ls -l /home/用户名 # 确认家目录是否存在异常文件

可疑特征:

- Shell为/sbin/nologin却可登录

- 家目录含非常规隐藏文件(如.ssh/authorized_keys异常公钥)

sudo权限审查

- 检查非root用户的sudo权限

grep -v '^#\|^root' /etc/sudoers | grep 'ALL=(ALL)' # 提取非root的sudo用户

风险点:

- 普通业务账户不应拥有ALL=(ALL)权限,需按最小权限原则调整。

- 审计sudo日志

grep sudo /var/log/auth.log # 查看sudo命令执行记录

- 聚焦非运维时段或异常命令(如sudo su -、sudo vim /etc/passwd)。

账户管理操作

锁定可疑账户

usermod -L 用户名 # 锁定账户(/etc/shadow密码栏首加!)

passwd -l 用户名 # 等效命令

彻底删除账户

userdel -r 用户名 # 删除账户并移除家目录

操作前务必备份:

cp -p /etc/passwd /etc/passwd.bak # 备份账户文件

cp -p /etc/shadow /etc/shadow.bak

3.查看历史命令

读取全部命令

cat /root/.*_history | more

主要分析恶意操作

4.异常端口与进程

端口排查

netstat -anltup

和Windows分析一致

1. 检测端口占用

操作示例:

# 检查80端口占用

sudo ss -tunlp | grep ':80'

sudo lsof -i :80

2. 分析端口状态

- 异常特征:

- 非常用端口监听(如10000以上随机端口)

- 外部IP连接(netstat -anp | grep ESTABLISHED)

- 无关联进程或进程名异常(如[deleted]提示可能为无文件进程)

3. 防火墙与网络配置

- 检查防火墙规则:

sudo iptables -L -n # 查看iptables规则

sudo firewall-cmd --list-all # firewalld规则(CentOS/RHEL)

- 验证端口连通性:

telnet 目标IP 端口号 # 测试TCP端口

nc -zv 目标IP 端口号 # 快速检测(推荐)

进程排查

1. 基础进程分析

2. 深度进程检查

- 查看进程详细信息:

检查进程真实路径(若返回"deleted"可能为恶意进程)

ls -l /proc/<PID>/exe

查看启动命令及参数

cat /proc/<PID>/cmdline

- 隐藏进程检测:

对比系统进程列表与/proc目录差异

ps -ef | awk '{print $2}' | sort -n > ps_pids.txt

ls /proc | grep -E '^[0-9]+$' | sort -n > proc_pids.txt

diff ps_pids.txt proc_pids.txt # 差异项可能是隐藏进程

3. Rootkit检测

- 工具推荐:

sudo chkrootkit 扫描常见后门

sudo unhide proc 专查隐藏进程

二、溯源分析

1. 威胁情报(Threat Intelligence)

定义

威胁情报是通过收集、分析网络攻击数据(如IP、域名、恶意文件哈希等),形成可行动的威胁信息,用于预测、防御和响应攻击。其核心价值在于将碎片化攻击痕迹转化为攻击者画像、战术链条和防御策略。

主流平台及地址

奇安信威胁情报中心:https://ti.qianxin.com/ |APT组织追踪、攻击链路还原、AI驱动分析|

微步在线ThreatBook:https://x.threatbook.com/ |暗网监控、ATT&CK战术匹配、多维度拓线分析|

腾讯安全威胁情报中心:https://tix.qq.com/ |基础情报+业务情报整合、IOC研判|

✅ 应用场景:快速研判恶意IP、分析钓鱼邮件来源、关联APT攻击团伙活动。

2. IP定位(IP Geolocation)

物理定位技术

- ANS定位(自治系统号定位):

通过ASN(如AS4538)关联IP所属运营商及地理区域(例:中国教育网覆盖高校范围)。

命令示例:whois 58.192.55.255 查看ASN及归属机构。 - 公开定位接口:

埃文科技:https://www.ipuu.net/

IP138:https://www.ip138.com/

MaxMind:https://www.maxmind.com/

⚠️ 注意:境外IP定位精度受限,国内接口对本土IP支持更优。

3. 端口扫描(Port Scanning)

目的与方法

- 作用:探测目标主机开放端口,识别潜在服务漏洞(如未授权的Redis端口6379)。

- 常用工具:

- nmap:综合扫描(例:nmap -sV 192.168.1.1 检测服务版本);

- masscan:高速全网扫描(适用于大规模资产普查)。

- 防御关联:

结合威胁情报平台(如微步在线),将扫描发现的异常IP与黑名单库比对,快速判定风险。

4. 社会工程学(Social Engineering)

攻击原理

利用人性弱点(信任、好奇、恐惧)诱骗泄露信息或执行恶意操作,非技术性突破防线的典型手段。

注册网站检测

https://www.reg007.com/search

网站历史

https://archive.org/web/

社交软件

https://checkusernames.com/

社交媒体

各种社交媒体

常见手法与防御

💡 溯源应用:

分析钓鱼邮件头获取发送IP → 结合威胁情报定位攻击团伙 → 关联历史攻击模式。

💎 总结:溯源技术联动框架

graph LR

A[端口扫描发现异常IP] --> B{威胁情报比对}

B -->|命中黑名单| C[IP定位→物理地址]

B -->|未知IP| D[社会工程学线索分析]

C & D --> E[攻击者画像: 身份/工具/意图]

通过技术+人性双维度溯源,实现从“攻击痕迹”到“攻击者身份”的闭环。

工具链推荐:nmap(扫描) + 微步在线(情报) + 埃文IP定位(地理追踪) + 员工安全意识培训(防社工)。