Security

Security 简介:

Spring 是一个非常流行和成功的 Java 应用开发框架。Spring Security 是 Spring 家族中的一个安全管理框架,提供了一套 Web 应用安全性的完整解决方案。在用户认证方面,Spring Security 框架支持主流的认证方式,包括 HTTP 基本认证、HTTP 表单验证、HTTP 摘要认证、OpenID 和 LDAP(访问协议)等。在用户授权方面,Spring Security 提供了基于角色的访问控制和访问控制列表(Access Control List,ACL),可以对应用中的领域对象进行细粒度的控制。

Spring Security 是针对Spring项目的安全框架,也是Spring Boot底层安全模块默认的技术选型,他可以实现强大的Web安全控制,对于安全控制,我们仅需要引入 spring-boot-starter-security 模块,进行少量的配置,即可实现强大的安全管理!

Spring Security为基于J2EE开发的企业应用软件提供了全面的安全服务,特别是使用Spring开发的企业软件项目,如果你熟悉Spring,尤其是Spring的依赖注入原理,这将帮助你更快掌握Spring Security,目前使用Spring Security有很多原因,通常因为在J2EE的Servlet规范和EJB规范中找不到典型应用场景的解决方案,提到这些规范,特别要指出的是它们不能在WAR或EAR级别进行移植,这样如果你需要更换服务器环境,就要在新的目标环境中进行大量的工作,对你的应用进行重新配置安全,使用Spring Security就解决了这些问题,也为你提供了很多很有用的可定制的安全特性。

Spring Security包含三个主要的组件:SecurityContext、AuthenticationManager、AccessDecisionManager.

记住几个类:

WebSecurityConfigurerAdapter:自定义Security策略

AuthenticationManagerBuilder:自定义认证策略

@EnableWebSecurity:开启WebSecurity模式

Spring Security的两个主要目标是 “认证” 和 “授权”(访问控制):

“认证”(Authentication)

身份验证是关于验证您的凭据,如用户名/用户ID和密码,以验证您的身份。

身份验证通常通过用户名和密码完成,有时与身份验证因素结合使用。

“授权” (Authorization)

授权发生在系统成功验证您的身份后,最终会授予您访问资源(如信息,文件,数据库,资金,位置,几乎任何内容)的完全权限。

这个概念是通用的,而不是只在Spring Security 中存在。

spring security 的核心功能主要包括:

- 认证 (你是谁)

- 授权 (你能干什么)

- 攻击防护 (防止伪造身份)

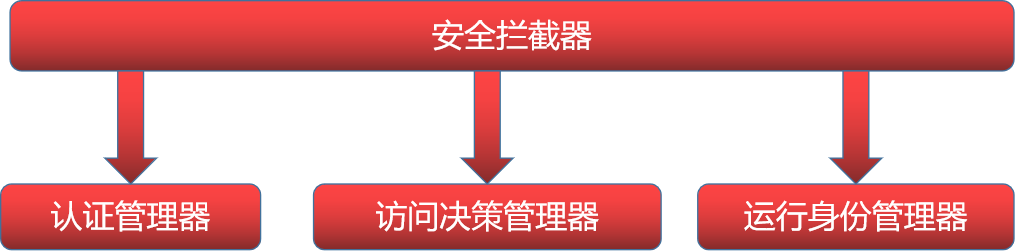

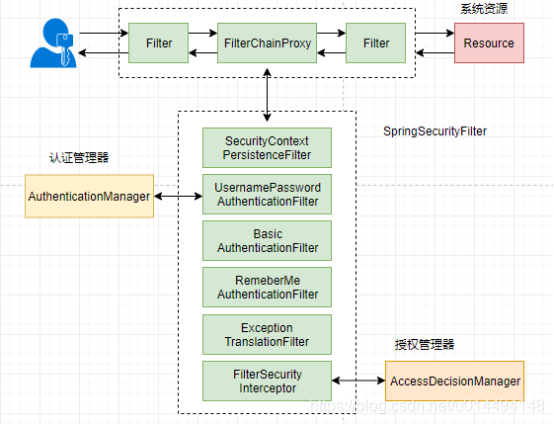

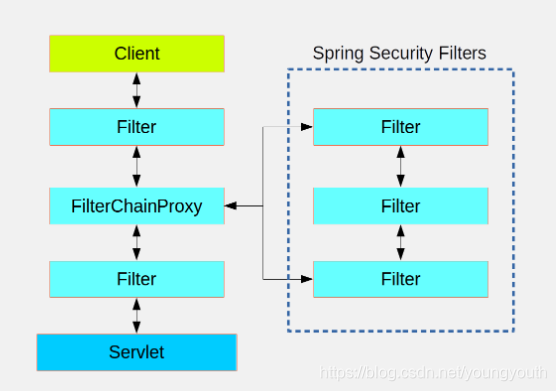

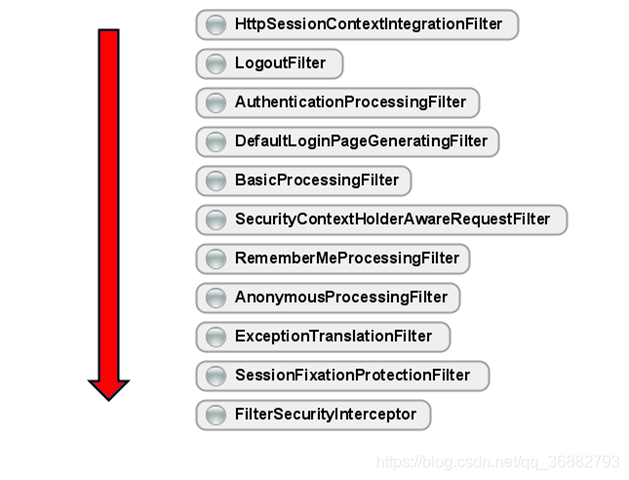

其核心就是一组过滤器链,项目启动后将会自动配置。最核心的就是 Basic Authentication Filter 用来认证用户的身份,一个在spring security中一种过滤器处理一种认证方式。

比如,对于username password认证过滤器来说,

会检查是否是一个登录请求;

是否包含username 和 password (也就是该过滤器需要的一些认证信息) ;

如果不满足则放行给下一个。

下一个按照自身职责判定是否是自身需要的信息,basic的特征就是在请求头中有 Authorization:Basic eHh4Onh4 的信息。中间可能还有更多的认证过滤器。最后一环是 FilterSecurityInterceptor,这里会判定该请求是否能进行访问rest服务,判断的依据是 BrowserSecurityConfig中的配置,如果被拒绝了就会抛出不同的异常(根据具体的原因)。Exception Translation Filter 会捕获抛出的错误,然后根据不同的认证方式进行信息的返回提示。

注意:绿色的过滤器可以配置是否生效,其他的都不能控制。

认证(Authentication)和授权(Authorization)的区别是什么?

Authentication(认证)是验证您的身份的凭据(例如用户名/用户ID和密码),通过这个凭证,系统得以知道系统中存在你这个用户。所以Authentication 被称为身份/用户验证。

Authorization(授权)发生在 Authentication(认证)之后。授权,它主要掌管我们访问系统的权限。比如有些特定资源只能具有权限的人才能访问比如admin,有些对系统资源操作比如删除、添加、更新只能特定人才具有。

这两个一般在我们的系统中被结合在一起使用,目的就是为了保护我们系统的安全性。

比较一下 Spring Security 和 Shiro 各自的优缺点 ?

由于 Spring Boot 官方提供了大量的非常方便的开箱即用的 Starter ,包括 Spring Security 的 Starter ,使得在 Spring Boot 中使用 Spring Security 变得更加容易,甚至只需要添加一个依赖就可以保护所有的接口,所以,如果是 Spring Boot 项目,一般选择 Spring Security 。当然这只是一个建议的组合,单纯从技术上来说,无论怎么组合,都是没有问题的。Shiro 和 Spring Security 相比,主要有如下一些特点:

Spring Security 是一个重量级的安全管理框架;Shiro 则是一个轻量级的安全管理框架

Spring Security 概念复杂,配置繁琐;Shiro 概念简单、配置简单

Spring Security 功能强大;Shiro 功能简单

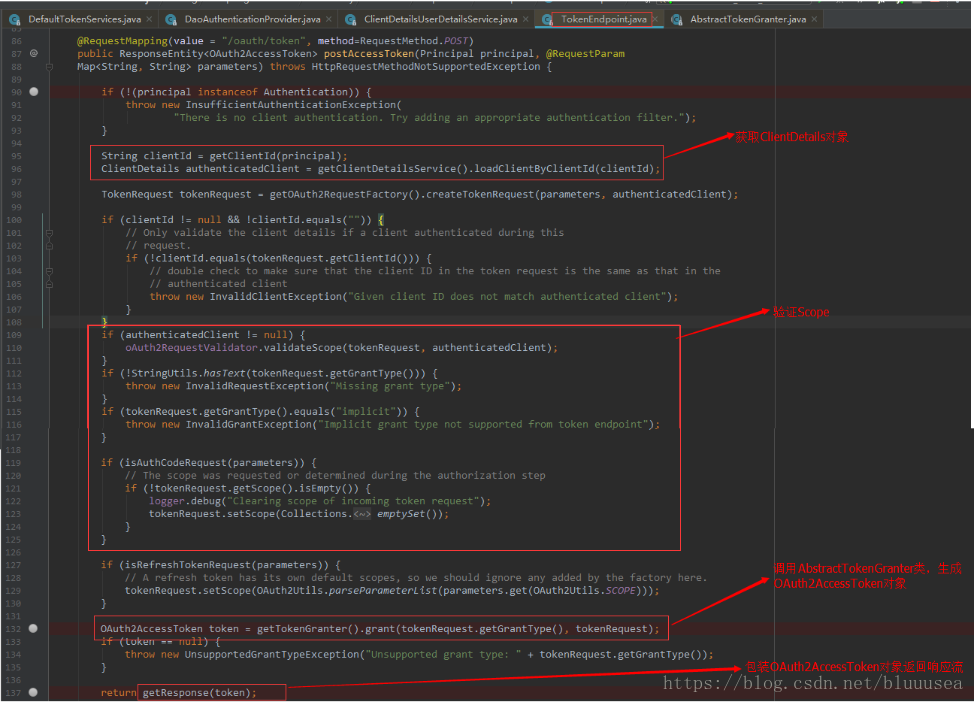

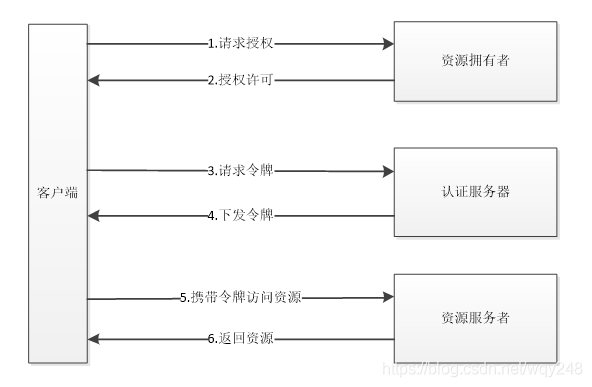

如何设计一个开放授权平台:

开发授权平台也可以按照认证和授权两个方向来梳理。

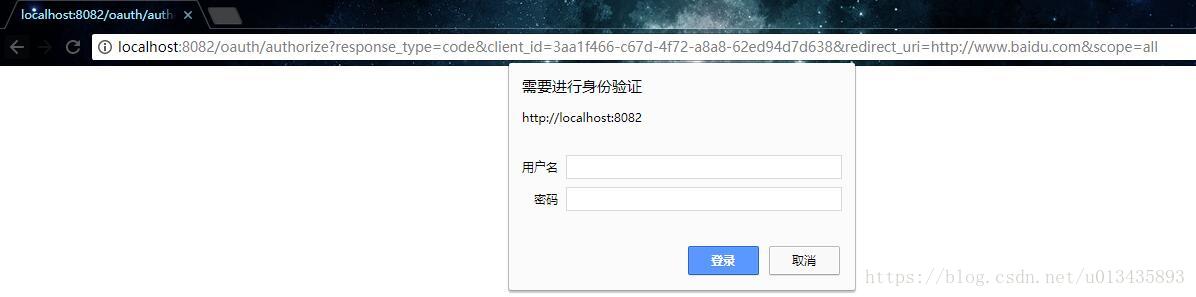

1、认证:就可以按照OAuth2.0协议来规划认证的过程

2、授权:首先需要待接入的第三方应用在开放授权平台进行注册,注册需要提供几个必要的信息clintID,消息推送地址,秘钥(一对公私钥,私钥由授权平台自己保存,公钥分发给第三方应用)。

然后,第三方应用引导客户发起请求时,采用公钥进行参数加密,授权开放平台使用对应的私钥解密。

接下来:授权开放平台同步响应第三方应用的只是消息是否处理成功的结果。而真正的业务数据由授权开放平台异步推动给第三方应用预留的推送地址。

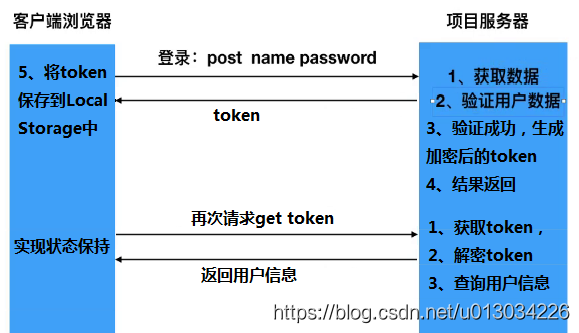

什么是认证和授权?如何设计一个权限认证框架?

认证:就是对系统访问者的身份进行确认。用户名密码登录、二维码登录、手机短信登录、指纹、刷脸。。。

授权:就是对系统访问者的行为进行控制。授权通常是在认证之后,对系统内的用户隐私数据进行保护。后台接口访问权限、前台控件的访问权限。

RBAC模型:主题–》角色–》资源–》访问系统的行为。

认证和授权也是对一个权限认证框架进行扩展的两个主要的方面。

UserDetails和UserDetailsService说明:

上面不断提到了UserDetails这个接口,它代表了最详细的用户信息,这个接口涵盖了一些必要的用户信息字段,我们一般都需要对它进行必要的扩展。它和Authentication接口很类似,比如它们都拥有username,authorities,区分他们也是本文的重点内容之一。Authentication的getCredentials()与UserDetails中的getPassword()需要被区分对待,前者是用户提交的密码凭证,后者是用户正确的密码,认证器其实就是对这两者的比对。Authentication中的getAuthorities()实际是由UserDetails的getAuthorities()传递而形成的。还记得Authentication接口中的getUserDetails()方法吗?其中的UserDetails用户详细信息便是经过了AuthenticationProvider之后被填充的

UserDetailsService和AuthenticationProvider两者的职责常常被人们搞混,UserDetailsService只负责从特定的地方加载用户信息,可以是数据库、redis缓存、接口等

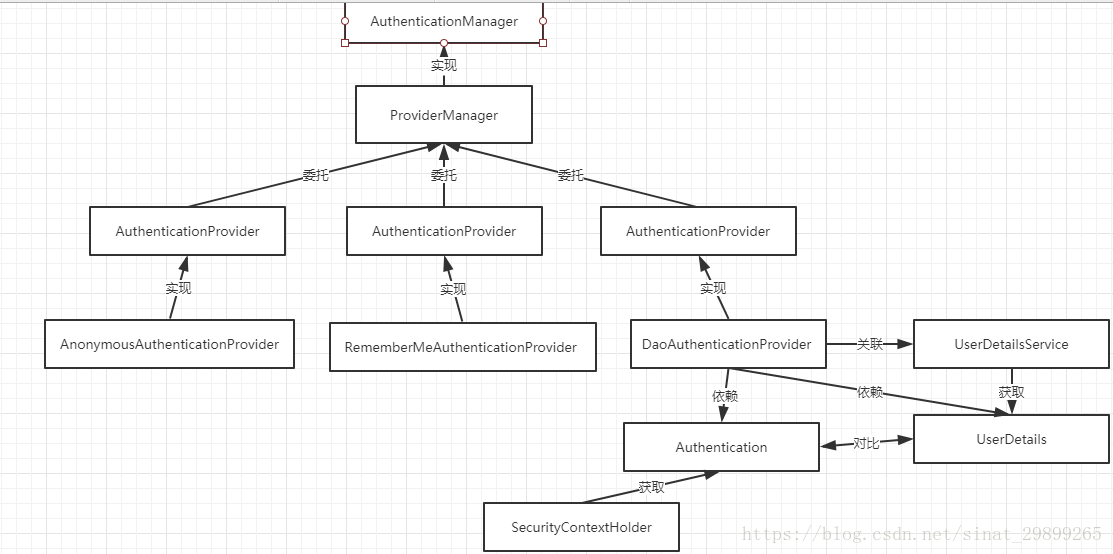

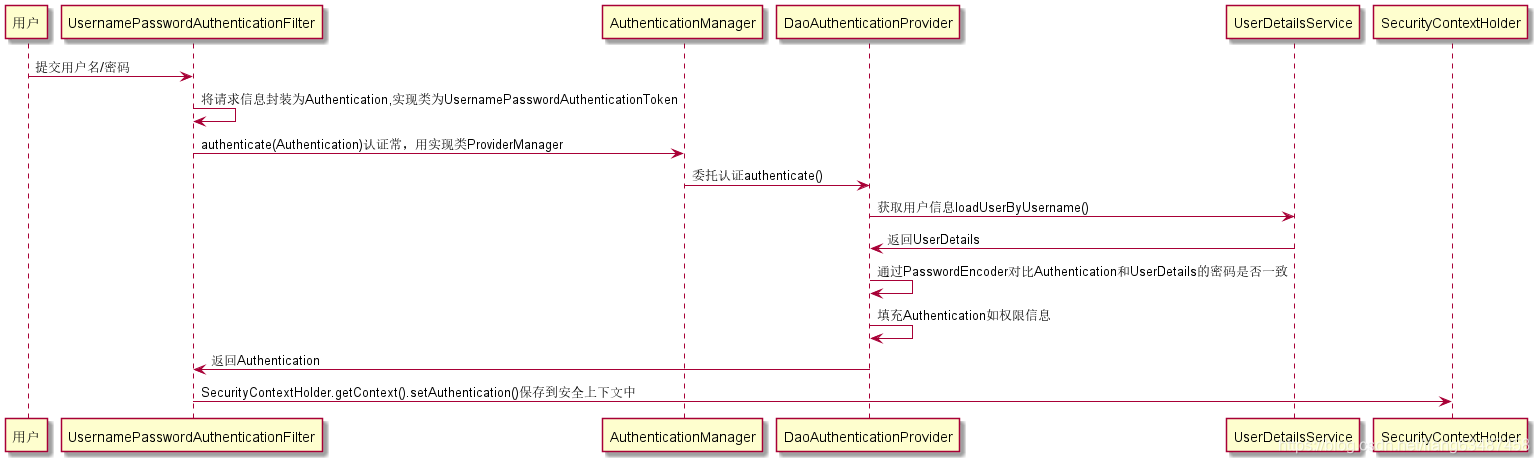

Spring Security是如何完成身份认证的:

1)用户名和密码被过滤器获取到,封装成Authentication,通常情况下是UsernamePasswordAuthenticationToken这个实现类。

2)AuthenticationManager 身份管理器负责验证这个Authentication

3)认证成功后,AuthenticationManager身份管理器返回一个被填充满了信息的(包括上面提到的权限信息,身份信息,细节信息,但密码通常会被移除)Authentication实例。

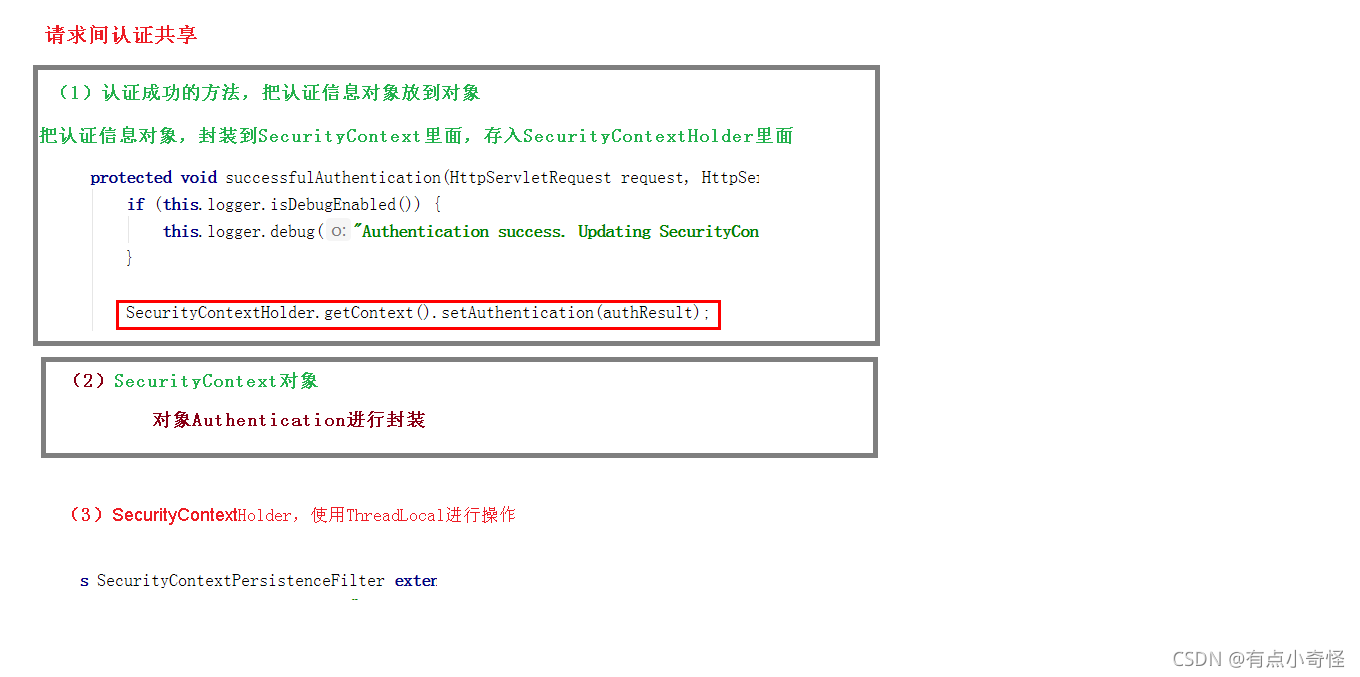

4)SecurityContextHolder安全上下文容器将第3步填充了信息的Authentication,通过SecurityContextHolder.getContext().setAuthentication()方法,设置到其中。

Spring Security是如何完成身份认证的?

1、用户名和密码被过滤器获取到,封装成Authentication,通常情况下是UsernamePasswordAuthenticationToken这个实现类。

2、AuthenticationManager 身份管理器负责验证这个Authentication

3、认证成功后,AuthenticationManager身份管理器返回一个被填充满了信息的(包括上面提到的权限信息,身份信息,细节信息,但密码通常会被移除)Authentication实例。

4、SecurityContextHolder安全上下文容器将第3步填充了信息的Authentication,通过SecurityContextHolder.getContext().setAuthentication(…)方法,设置到其中。

Security 核心组件:

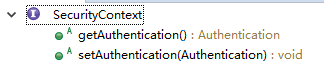

SecurityContext:

安全上下文,用户通过Spring Security 的校验之后,验证信息存储在SecurityContext中,SecurityContext接口只定义了两个方法,实际上其主要作用就是获取Authentication对象(getAuthentication()方法),如果用户未鉴权,那Authentication对象将会是空的。

主要持有Authentication对象,如果用户未鉴权,那Authentication对象将会是空的。该示例可以通过SecurityContextHolder.getContext静态方法获取。

SecurityContext是安全上下文,用户通过Spring Security 的校验之后,验证信息存储在SecurityContext中

当用户通过认证之后,就会为这个用户生成一个唯一的SecurityContext,里面包含用 户的认证信息Authentication。通过SecurityContext我们可以获取到用户的标识 Principle和授权信息GrantedAuthrity。在系统的任何地方只要通过 SecurityHolder.getSecruityContext()就可以获取到SecurityContext。在Shiro中通过 SecurityUtils.getSubject()到达同样的目的

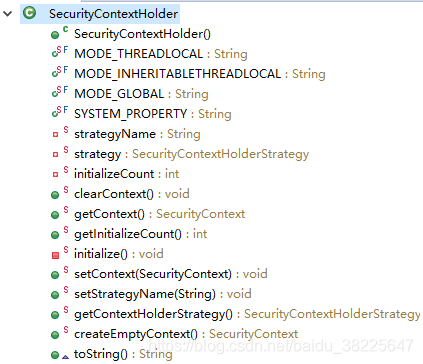

SecurityContextHolder:

保留系统当前的安全上下文细节,其中就包括当前使用系统的用户信息。

每个用户都有自己的SecurityContext,存储在一个SecurityContextHolder中,整个应用就一个SecurityContextHolder。

SecurityContextHolder是SpringSecurity最基本的组件了,是用来存放SecurityContext的对象,默认是使用ThreadLocal实现的,这样就保证了本线程内所有的方法都可以获得SecurityContext对象。

SecurityContextHolder用来获取SecurityContext中保存的数据的工具。通过使用静态方法获取SecurityContext的相对应的数据。

SecurityContextHolder看名知义,是一个holder,用来hold住SecurityContext实例的。在典型的web应用程序中,用户登录一次,然后由其会话ID标识。服务器缓存持续时间会话的主体信息。在Spring Security中,在请求之间存储SecurityContext的责任落在SecurityContextPersistenceFilter上,默认情况下,该上下文将上下文存储为HTTP请求之间的HttpSession属性。它会为每个请求恢复上下文SecurityContextHolder,并且最重要的是,在请求完成时清除SecurityContextHolder。SecurityContextHolder是一个类,他的功能方法都是静态的(static)。

SecurityContextHolder可以设置指定JVM策略(SecurityContext的存储策略),这个策略有三种:

-

MODE_THREADLOCAL:SecurityContext 存储在线程中。

-

MODE_INHERITABLETHREADLOCAL:SecurityContext 存储在线程中,但子线程可以获取到父线程中的 SecurityContext。

-

MODE_GLOBAL:SecurityContext 在所有线程中都相同。

SecurityContextHolder默认使用MODE_THREADLOCAL模式,即存储在当前线程中。

SecurityContext context = SecurityContextHolder.getContext();

SecurityContextHolder它持有的是安全上下文(security context)的信息。当前操作的用户是谁,该用户是否已经被认证,他拥有哪些角色权等等,这些都被保存在SecurityContextHolder中。SecurityContextHolder默认使用ThreadLocal 策略来存储认证信息。看到ThreadLocal 也就意味着,这是一种与线程绑定的策略。在web环境下,Spring Security在用户登录时自动绑定认证信息到当前线程,在用户退出时,自动清除当前线程的认证信息。

获取用户信息:

//test1

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

if (!authentication.isAuthenticated()){return null;

}Object principal = authentication.getPrincipal();

String username = null;

if (principal instanceof org.springframework.security.core.userdetails.UserDetails){username = ((UserDetails) principal).getUsername();

}else {username = principal.toString();

}

return username;//test2

Object principal = SecurityContextHolder.getContext().getAuthentication().getPrincipal();if (principal instanceof UserDetails) {

String username = ((UserDetails)principal).getUsername();

} else {

String username = principal.toString();

}

getAuthentication()返回认证信息getPrincipal()返回身份信息。UserDetails是Spring对身份信息封装的一个接口

安全上下文 SecurityContext

不知道你有没有留意Spring Security 实战干货:使用 JWT 认证访问接口[4] 中是如何实现 JWT 认证拦截器 JwtAuthenticationFilter 。当服务端对 JWT Token 认证通过后,会将认证用户的信息封装到 UsernamePasswordAuthenticationToken 中 并使用工具类放入安全上下文 SecurityContext 中,当服务端响应用户后又使用同一个工具类将 UsernamePasswordAuthenticationToken 从 SecurityContext 中 clear 掉。我们来简单了解 SecurityContext 具体是个什么东西。

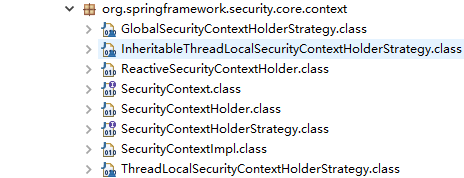

package org.springframework.security.core.context;

import java.io.Serializable;

import org.springframework.security.core.Authentication; public interface SecurityContext extends Serializable { Authentication getAuthentication(); void setAuthentication(Authentication var1);

}

从源码上来看很简单就是一个 存储 Authentication 的容器。而 Authentication 是一个用户凭证接口用来作为用户认证的凭证使用,通常常用的实现有 认证用户 UsernamePasswordAuthenticationToken 和 匿名用户AnonymousAuthenticationToken。其中 UsernamePasswordAuthenticationToken 包含了 UserDetails , AnonymousAuthenticationToken 只包含了一个字符串 anonymousUser 作为匿名用户的标识。我们通过 SecurityContext 获取上下文时需要来进行类型判断。接下来我们来聊聊操作 SecurityContext 的工具类。

SecurityContext的工具类就是 SecurityContextHolder 。它提供了两个有用的方法:

- setContext 设置当前的 SecurityContext

- getContext 获取当前的 SecurityContext , 进而你可以获取到当前认证用户。

- clearContext 清除当前的 SecurityContext

平常我们通过这三个方法来操作安全上下文 SecurityContext 。你可以直接在代码中使用工具类 SecurityContextHolder 获取用户信息,像下面一样:

public String getCurrentUser() { Authentication authentication = SecurityContextHolder.getContext().getAuthentication(); if (authentication instanceof AnonymousAuthenticationToken){ return "anonymousUser"; } UserDetails principal = (UserDetails) authentication.getPrincipal(); return principal.getUsername();

}

通过上面的自定义方法就可以解析到 UserDetails 的用户信息,你可以扩展 UserDetails 使得信息符合你的业务需要。上面方法中的判断是必须的,如果是匿名用户(AnonymousAuthenticationToken)返回的 Principal 类型是一个字符串 anonymousUser 。

SecurityContextHolder 存储策略:

这里也扩展一下知识面,简单讲一下 SecurityContextHolder 是如何存储 SecurityContext 的。SecurityContextHolder 默认有三种存储 SecurityContext 的策略:

- MODE_THREADLOCAL 利用 ThreadLocal 机制来保存每个使用者的 SecurityContext ,缺省策略,平常我们使用这个就行了。

- MODE_INHERITABLETHREADLOCAL 利用 InheritableThreadLocal 机制来保存每个使用者的 SecurityContext 。 多用于多线程环境环境下。

- MODE_GLOBAL 静态机制,作用域为全局。 目前不太常用。

SecurityContext 是 Spring Security 中的一个非常重要类,今天不但介绍 SecurityContext 是什么、有什么作用,也对以前讲过的一些知识进行回顾。也对如何使用 SecurityContextHolder 操作 SecurityContext 进行了讲解。最后也简单讲述了 SecurityContextHolder 三种存储 SecurityContext 的策略和使用场景 。

SecurityContextHolder & SecurityContext

SecurityContextHolder用来存储一次访问的用户信息

SecurityContextHolder通过ThreadLocal来实现,所以是线程安全的

SecurityContextHolder包含了SecurityContext,而SecurityContext包含Autherntication.

SecurityContext context = SecurityContextHolder.createEmptyContext();

Authentication authentication = new TestingAuthenticationToken("username", "password", "ROLE_USER");

context.setAuthentication(authentication);

SecurityContextHolder.setContext(context);

SecurityContextHolder的工作原理:

缺省工作模式 MODE_THREADLOCAL(mode_threadlocal,翻译:本地模式)

我们知道,一个应用同时可能有多个使用者,每个使用者对应不同的安全上下文,那么SecurityContextHolder是怎么保存这些安全上下文的呢 ?缺省情况下,SecurityContextHolder使用了ThreadLocal机制来保存每个使用者的安全上下文。这意味着,只要针对某个使用者的逻辑执行都是在同一个线程中进行,即使不在各个方法之间以参数的形式传递其安全上下文,各个方法也能通过SecurityContextHolder工具获取到该安全上下文。只要在处理完当前使用者的请求之后注意清除ThreadLocal中的安全上下文,这种使用ThreadLocal的方式是很安全的。当然在Spring Security中,这些工作已经被Spring Security自动处理,开发人员不用担心这一点。

这里提到的SecurityContextHolder基于ThreadLocal的工作方式天然很适合Servlet Web应用,因为缺省情况下根据Servlet规范,一个Servlet request的处理不管经历了多少个Filter,自始至终都由同一个线程来完成。

注意 : 这里讲的是一个Servlet request的处理不管经历了多少个Filter,自始至终都由同一个线程来完成;而对于同一个使用者的不同Servlet request,它们在服务端被处理时,使用的可不一定是同一个线程(存在由同一个线程处理的可能性但不确保)。

其他工作模式:

有一些应用并不适合使用ThreadLocal模式,那么还能不能使用SecurityContextHolder了呢?答案是可以的。SecurityContextHolder还提供了其他工作模式。

比如有些应用,像Java Swing客户端应用,它就可能希望JVM中所有的线程使用同一个安全上下文。此时我们可以在启动阶段将SecurityContextHolder配置成全局策略MODE_GLOBAL。

还有其他的一些应用会有自己的线程创建,并且希望这些新建线程也能使用创建者的安全上下文。这种效果,可以通过将SecurityContextHolder配置成MODE_INHERITABLETHREADLOCAL策略达到。

修改SecurityContextHolder的工作模式

综上所述,SecurityContextHolder可以工作在以下三种模式之一:

- MODE_THREADLOCAL (缺省工作模式)

- MODE_GLOBAL(mode_global)

- MODE_INHERITABLETHREADLOCAL(mode_inheritablethreadlocal,翻译:可继承的线程本地 模式)

修改SecurityContextHolder的工作模式有两种方法 :

- 设置一个系统属性(system.properties) : spring.security.strategy;

SecurityContextHolder会自动从该系统属性中尝试获取被设定的工作模式

- 调用SecurityContextHolder静态方法setStrategyName()

程序化方式主动设置工作模式的方法

SecurityContextHolder存储SecurityContext的方式:

1 单机系统:应用从开启到关闭的整个生命周期只有一个用户在使用。由于整个应用只需要保存一个SecurityContext(安全上下文即可)。

2 多用户系统,比如典型的Web系统,整个生命周期可能同时有多个用户在使用。这时候应用需要保存多个SecurityContext(安全上下文),需要利用ThreadLocal进行保存,每个线程都可以利用ThreadLocal获取其自己的SecurityContext,及安全上下文。

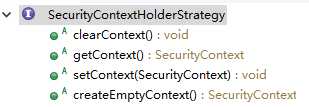

SecurityContextHolder

SecurityContextHolder利用了一个SecurityContextHolderStrategy(存储策略)进行上下文的存储。

SecurityContestHolderStrategy.java

SecurityContextHolderStrategy只是一个接口,这个接口提供创建,清空,获取,设置上下文的操作。以下是其实现类和存储策略。

GlobalSecurityContextHolderStrategy(全部源码)

全局的上下文存取策略,只存储一个上下文,对应前面说的单机系统。

ThreadLocalSecurityContextHolderStrategy基于ThreadLocal的存储策略的实现,ThreadLocal实际上用数组存储多个SecurityCentext上下文对象。原理是,ThreadLocal会为每个线程开辟一个存储区域,来存储相应的对象。

使用SecurityContextHolder 获取当前用户信息

在SecurityContextHolder中保存的是当前访问者的信息。Spring Security使用一个Authentication对象来表示这个信息。一般情况下,我们都不需要创建这个对象,在登录过程中,Spring Security已经创建了该对象并帮我们放到了SecurityContextHolder中。从SecurityContextHolder中获取这个对象也是很简单的。比如,获取当前登录用户的用户名,可以这样 :

// 获取安全上下文对象,就是那个保存在 ThreadLocal 里面的安全上下文对象

// 总是不为null(如果不存在,则创建一个authentication属性为null的empty安全上下文对象)

SecurityContext securityContext = SecurityContextHolder.getContext();// 获取当前认证了的 principal(当事人),或者 request token (令牌)

// 如果没有认证,会是 null,该例子是认证之后的情况

Authentication authentication = securityContext.getAuthentication()// 获取当事人信息对象,返回结果是 Object 类型,但实际上可以是应用程序自定义的带有更多应用相关信息的某个类型。

// 很多情况下,该对象是 Spring Security 核心接口 UserDetails 的一个实现类,你可以把 UserDetails 想像

// 成我们数据库中保存的一个用户信息到 SecurityContextHolder 中 Spring Security 需要的用户信息格式的

// 一个适配器。

Object principal = authentication.getPrincipal();

if (principal instanceof UserDetails) {String username = ((UserDetails)principal).getUsername();

} else {String username = principal.toString();

}

使用jwt实现登录功能的时候,我们可以将用户信息保存在安全上下文中

@Overridepublic String login(String username, String password) {String token = null;//密码需要客户端加密后传递try {UserDetails userDetails = loadUserByUsername(username);if(!password.equals(BasicEncryptUtils.decryptByRSA(userDetails.getPassword()))){throw new ServiceException("password.is.not.correct", ResultCode.VALIDATE_FAILED.getCode());}//根据userDetails构建新的AuthenticationUsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(userDetails, null, userDetails.getAuthorities());//存放authentication到SecurityContextHolderSecurityContextHolder.getContext().setAuthentication(authentication);//使用jwt生成tokentoken = jwtTokenUtil.generateToken(userDetails, RsaUtils.getPrivateKey(propertiesUtils.getPrivateKeyUrl()));//到redis中查看该账号是否之前已经登录if (redisUtil.getValueByKey(CommonConstant.ormis_online_login_user_info+username)!=null){//删掉对应的数据redisUtil.deleteCache(CommonConstant.ormis_online_login_user_info+username);}//重新存储redisUtil.set(CommonConstant.ormis_online_login_user_info+username,token,propertiesUtils.getExpiration());} catch (Exception e) {log.error("login error is {}", e.getMessage());throw new ServiceException(e.getMessage(), ResultCode.VALIDATE_FAILED.getCode());}return token;}

由上面代码可以发现我们获取用户的信息之后,通过SecurityContextHolder.getContext().setAuthentication(authentication);方式将用户相关的信息存放到系统的安全上下文中,并且由于 SecurityContextHolder默认是mode_threadlocal模式,那么会将所有登录的用户信息都保存,每个登录的用户都可以通过SecurityContextHolder.getContext().getAuthentication();方式获取

当前自己保存的用户信息

SecurityContextHolder源码:

本文源代码基于 Spring Security Core 4.x.x

package org.springframework.security.core.context;import org.springframework.util.ReflectionUtils;

import org.springframework.util.StringUtils;import java.lang.reflect.Constructor;/*** 将一个给定的SecurityContext绑定到当前执行线程。* * This class provides a series of static methods that delegate to an instance of* org.springframework.security.core.context.SecurityContextHolderStrategy. The* purpose of the class is to provide a convenient way to specify the strategy that should* be used for a given JVM. This is a JVM-wide setting, since everything in this class is* static to facilitate ease of use in calling code.* * To specify which strategy should be used, you must provide a mode setting. A mode* setting is one of the three valid MODE_ settings defined as* static final fields, or a fully qualified classname to a concrete* implementation of* org.springframework.security.core.context.SecurityContextHolderStrategy that* provides a public no-argument constructor.* * There are two ways to specify the desired strategy mode String. The first* is to specify it via the system property keyed on #SYSTEM_PROPERTY. The second* is to call #setStrategyName(String) before using the class. If neither approach* is used, the class will default to using #MODE_THREADLOCAL, which is backwards* compatible, has fewer JVM incompatibilities and is appropriate on servers (whereas* #MODE_GLOBAL is definitely inappropriate for server use).** @author Ben Alex**/

public class SecurityContextHolder {// ~ Static fields/initializers// =====================================================================================// 三种工作模式的定义,每种工作模式对应一种策略public static final String MODE_THREADLOCAL = "MODE_THREADLOCAL";public static final String MODE_INHERITABLETHREADLOCAL = "MODE_INHERITABLETHREADLOCAL";public static final String MODE_GLOBAL = "MODE_GLOBAL";// 类加载时首先尝试从环境属性中获取所指定的工作模式public static final String SYSTEM_PROPERTY = "spring.security.strategy"; private static String strategyName = System.getProperty(SYSTEM_PROPERTY);private static SecurityContextHolderStrategy strategy;// 初始化计数器,初始为0,// 1. 类加载过程中会被初始化一次,此值变为1// 2. 此后每次调用 setStrategyName 会对新的策略对象执行一次初始化,相应的该值会增1private static int initializeCount = 0;static {initialize();}// ~ Methods// =====================================================================================/*** Explicitly clears the context value from the current thread.*/public static void clearContext() {strategy.clearContext();}/*** Obtain the current SecurityContext.** @return the security context (never null)*/public static SecurityContext getContext() {return strategy.getContext();}/*** Primarily for troubleshooting purposes, this method shows how many times the class* has re-initialized its SecurityContextHolderStrategy.** @return the count (should be one unless you've called* #setStrategyName(String) to switch to an alternate strategy.*/public static int getInitializeCount() {return initializeCount;}private static void initialize() {if (!StringUtils.hasText(strategyName)) {// Set default, 设置缺省工作模式/策略 MODE_THREADLOCALstrategyName = MODE_THREADLOCAL;}if (strategyName.equals(MODE_THREADLOCAL)) {strategy = new ThreadLocalSecurityContextHolderStrategy();}else if (strategyName.equals(MODE_INHERITABLETHREADLOCAL)) {strategy = new InheritableThreadLocalSecurityContextHolderStrategy();}else if (strategyName.equals(MODE_GLOBAL)) {strategy = new GlobalSecurityContextHolderStrategy();}else {// Try to load a custom strategytry {Class<?> clazz = Class.forName(strategyName);Constructor<?> customStrategy = clazz.getConstructor();strategy = (SecurityContextHolderStrategy) customStrategy.newInstance();}catch (Exception ex) {ReflectionUtils.handleReflectionException(ex);}}initializeCount++;}/*** Associates a new SecurityContext with the current thread of execution.** @param context the new SecurityContext (may not be null)*/public static void setContext(SecurityContext context) {strategy.setContext(context);}/*** Changes the preferred strategy. Do NOT call this method more than once for* a given JVM, as it will re-initialize the strategy and adversely affect any* existing threads using the old strategy.** @param strategyName the fully qualified class name of the strategy that should be* used.*/public static void setStrategyName(String strategyName) {SecurityContextHolder.strategyName = strategyName;initialize();}/*** Allows retrieval of the context strategy. See SEC-1188.** @return the configured strategy for storing the security context.*/public static SecurityContextHolderStrategy getContextHolderStrategy() {return strategy;}/*** Delegates the creation of a new, empty context to the configured strategy.*/public static SecurityContext createEmptyContext() {return strategy.createEmptyContext();}public String toString() {return "SecurityContextHolder[strategy='" + strategyName + "'; initializeCount="+ initializeCount + "]";}

}

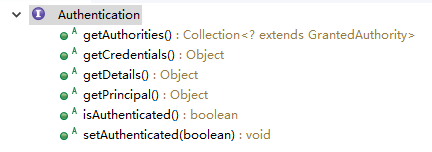

Authentication:

啊反提K神

Authentication(认证信息),主要包含了以下内容

- 用户权限集合 => 可用于访问受保护资源时的权限验证

- 用户证书(密码) => 初次认证的时候,进行填充,认证成功后将被清空

- 细节 => 暂不清楚,猜测应该是记录哪些保护资源已经验证授权,下次不用再验证,等等。

- Pirncipal => 大概就是账号吧

- 是否已认证成功

**Authentication:**用户信息的表示,SecurityContextHolder存储了当前与系统交互的用户信息。Principal(准则)=> 允许通过的规则,即允许访问的规则,基本等价于UserDetails(用户信息)。SecurityContext只保存了Authentication的信息。

Authentication 直译过来是“认证”的意思,在Spring Security 中Authentication用来表示当前用户是谁,一般来讲你可以理解为authentication就是一组用户名密码信息。Authentication也是一个接口。

接口有4个get方法,分别获取:

Authorities, 填充的是用户角色信息。

Credentials,直译,证书。填充的是密码。

Details ,用户信息。

Principal 直译,形容词是“主要的,最重要的”,名词是“负责人,资本,本金”。感觉很别扭,所以,还是不翻译了,直接用原词principal来表示这个概念,其填充的是用户名。

因此可以推断其实现类有这4个属性。这几个方法作用如下:

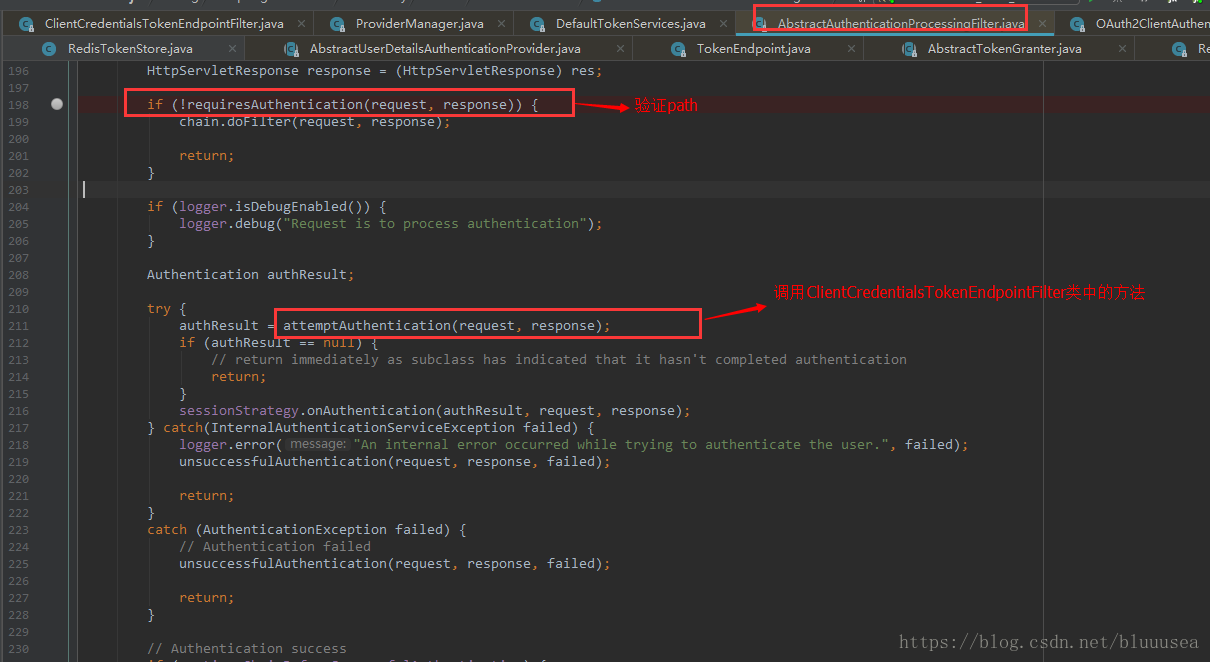

getAuthorities: 获取用户权限,一般情况下获取到的是用户的角色信息。

getCredentials: 获取证明用户认证的信息,通常情况下获取到的是密码等信息。

getDetails: 获取用户的额外信息,(这部分信息可以是我们的用户表中的信息)

getPrincipal: 获取用户身份信息,在未认证的情况下获取到的是用户名,在已认证的情况下获取到的是 UserDetails (UserDetails也是一个接口,里边的方法有getUsername,getPassword等)。

isAuthenticated: 获取当前 Authentication 是否已认证。

setAuthenticated: 设置当前 Authentication 是否已认证(true or false)。

Authenticatioin中包含了如下信息:

Authorities用户权限集合:可用于访问受保护资源时的权限验证

Credentials:证明委托人的凭据是正确的。这通常是一个密码,但可以是与Authentication Manager相关的任何内容。调用者被期望填充凭证。

Details细节:存储有关身份验证请求的其他详细信息。这些可能是ip地址、证书序列号等。

Pirncipal:被认证主体的身份。对于具有用户名和密码的authentication request,这就是用户名。调用者将填充身份验证请求的主体。Authentication Manager实现通常会返回一个包含丰富信息的身份验证,作为应用程序使用的主体。许多身份验证提供者将创建一个UserDetails对象作为主体。

isAuthenticated:是否已认证成功。

Authorities鉴权对象,该对象主要包含了用户的详细信息(UserDetails)和用户鉴权时所需要的信息,如用户提交的用户名密码、Remember-me Token,或者digest hash值等,按不同鉴权方式使用不同的Authentication实现。

-

Authentication是spring security包中的接口,直接继承自Principal类,而Principal是位于java.security包中的。可以见得,Authentication在spring security中是最高级别的身份/认证的抽象。

-

由这个顶级接口,我们可以得到用户拥有的权限信息列表,密码,用户细节信息,用户身份信息,认证信息。

public interface Authentication extends Principal, Serializable {

//权限信息列表,默认是GrantedAuthority接口的一些实现类,通常是代表权限信息的一系列字符串。Collection<? extends GrantedAuthority> getAuthorities();

//密码信息,用户输入的密码字符串,在认证过后通常会被移除,用于保障安全Object getCredentials();

//细节信息,web应用中的实现接口通常为 WebAuthenticationDetails,它记录了访问者的ip地址和sessionId的值。Object getDetails();

//最重要的身份信息,大部分情况下返回的是UserDetails接口的实现类,也是框架中的常用接口之一。Object getPrincipal();boolean isAuthenticated();void setAuthenticated(boolean var1) throws IllegalArgumentException;

}

- 案例说明:获取用户信息

//getAuthentication()返回了认证信息

//getPrincipal()返回了身份信息,UserDetails便是Spring对身份信息封装的一个接口。

Object principal =SecurityContextHolder.getContext().getAuthentication().getPrincipal();if (principal instanceof UserDetails) {String username = ((UserDetails)principal).getUsername();} else {String username = principal.toString();

/*** Authentication在spring security中是最高级别的身份/认证的抽象*/

public interface Authentication extends Principal, Serializable {/*** 权限信息列表,GrantedAuthority的实现类* @return*/Collection<? extends GrantedAuthority> getAuthorities();/*** 密码信息,用户输入的密码字符串,在认证过后通常会被移除,用于保障安全。* @return*/Object getCredentials();/*** 细节信息,web应用中的实现接口通常为 WebAuthenticationDetails,它记录了访问者的ip地址和sessionId的值* @return*/Object getDetails();/*** 身份信息* @return*/Object getPrincipal();/*** 是否认证* @return*/boolean isAuthenticated();/*** 设置是否认证* @param isAuthenticated* @throws IllegalArgumentException*/void setAuthenticated(boolean isAuthenticated) throws IllegalArgumentException;

}

Authentication是一个接口,用来表示用户认证信息。

该对象主要包含了用户的详细信息(UserDetails)和用户鉴权时所需要的信息,如用户提交的用户名密码、Remember-me Token,或者digest hash值等。按不同鉴权方式使用不同的Authentication实现。

在用户登录认证之前相关信息会封装为一个Authentication具体实现类的对象,在登录认证成功之后又会生成一个信息更全面,包含用户权限等信息的Authentication对象,然后把它保存在 SecurityContextHolder所持有的SecurityContext中,供后续的程序进行调用,如访问权限的鉴定等。

接口中的方法:

从这个接口中,我们可以得到用户身份信息,密码,细节信息,认证信息,以及权限列表,具体的详细解读如下:

-

getAuthorities(): 用户权限信息(权限列表),通常是代表权限的字符串列表;

-

getCredentials(): 用户认证信息(密码信息),由用户输入的密码凭证,认证之后会移出,来保证安全性;

-

getDetails(): 细节信息,Web应用中一般是访问者的ip地址和sessionId;

-

getPrincipal(): 用户身份信息,在未认证的情况下获取到的是用户名,在已认证的情况下获取到的是 UserDetails (UserDetails也是一个接口,里边的方法有getUsername,getPassword等);

-

isAuthenticated: 获取当前 Authentication 是否已认证;

-

setAuthenticated: 设置当前 Authentication 是否已认证(true or false)。

官方文档里说过,当用户提交登陆信息时,会将用户名和密码进行组合成一个实例UsernamePasswordAuthenticationToken,而这个类是Authentication的一个常用的实现类,用来进行用户名和密码的认证,类似的还有RememberMeAuthenticationToken,它用于记住我功能。

先看看这个接口的源码长什么样:

package org.springframework.security.core;// <1>public interface Authentication extends Principal, Serializable { // <1>Collection<? extends GrantedAuthority> getAuthorities(); // <2>Object getCredentials();// <2>Object getDetails();// <2>Object getPrincipal();// <2>boolean isAuthenticated();// <2>void setAuthenticated(boolean var1) throws IllegalArgumentException;

}

<1> Authentication是spring security包中的接口,直接继承自Principal类,而Principal是位于java.security包中的。可以见得,Authentication在spring security中是最高级别的身份/认证的抽象。

<2> 由这个顶级接口,我们可以得到用户拥有的权限信息列表,密码,用户细节信息,用户身份信息,认证信息。

还记得1.1节中,authentication.getPrincipal()返回了一个Object,我们将Principal强转成了Spring Security中最常用的UserDetails,这在Spring Security中非常常见,接口返回Object,使用instanceof判断类型,强转成对应的具体实现类。接口详细解读如下:

- getAuthorities(),权限信息列表,默认是GrantedAuthority接口的一些实现类,通常是代表权限信息的一系列字符串。

- getCredentials(),密码信息,用户输入的密码字符串,在认证过后通常会被移除,用于保障安全。

- getDetails(),细节信息,web应用中的实现接口通常为 WebAuthenticationDetails,它记录了访问者的ip地址和sessionId的值。

- getPrincipal(),敲黑板!!!最重要的身份信息,大部分情况下返回的是UserDetails接口的实现类,也是框架中的常用接口之一。UserDetails接口将会在下面的小节重点介绍。

认证对象,用来封装用户的认证信息(账户状态,用户名,密码,权限等)所有提交给AuthenticationManager的认证请求都会被封装成一个Token的实现,比如 最容易理解的UsernamePasswordAuthenticationToken,其中包含了用户名和密码:

Authentication常用的实现类:

UsernamePasswordAuthenticationToken:用户名密码登录的Token

AnonymousAuthenticationToken:针对匿名用户的Token

RememberMeAuthenticationToken:记住我功能的的Token

UserDetails:

UserDetails,看命知义,是用户信息的意思。其存储的就是用户信息。

UserDetails:构建Authentication对象必须的信息,可以自定义,可能需要访问DB得到

这个接口规范了用户详细信息所拥有的字段,譬如用户名、密码、账号是否过期、是否锁定等。在Spring Security中,获取当前登录的用户的信息,一般情况是需要在这个接口上面进行扩展,用来对接自己系统的用户

其接口方法含义如下:

getAuthorites:获取用户权限,本质上是用户的角色信息。

getPassword: 获取密码。

getUserName: 获取用户名。

isAccountNonExpired: 账户是否过期。

isAccountNonLocked: 账户是否被锁定。

isCredentialsNonExpired: 密码是否过期。

isEnabled: 账户是否可用。

这个接口规范了用户详细信息所拥有的字段,譬如用户名、密码、账号是否过期、是否锁定等。在Spring Security中,获取当前登录的用户的信息,一般情况是需要在这个接口上面进行扩展,用来对接自己系统的用户

public interface UserDetails extends Serializable {Collection<? extends GrantedAuthority> getAuthorities();

//返回用户认证用户的密码String getPassword();String getUsername();boolean isAccountNonExpired();boolean isAccountNonLocked();boolean isCredentialsNonExpired();boolean isEnabled();

}

public interface UserDetails extends Serializable {Collection<? extends GrantedAuthority> getAuthorities();

String getPassword();

String getUsername();

boolean isAccountNonExpired();

boolean isAccountNonLocked();

boolean isCredentialsNonExpired();

boolean isEnabled();

}

UserDetails接口,它代表了最详细的用户信息

public interface UserDetails extends Serializable {/*** 权限* @return*/Collection<? extends GrantedAuthority> getAuthorities();/*** 密码* @return*/String getPassword();/*** 用户名* @return*/String getUsername();/*** 是否账号过期* @return*/boolean isAccountNonExpired();/*** 是否锁定* @return*/boolean isAccountNonLocked();/*** 用户凭证(密码)是否过期* @return*/boolean isCredentialsNonExpired();/*** 启用禁用* @return*/boolean isEnabled();

}

上面不断提到了UserDetails这个接口,它代表了最详细的用户信息,这个接口涵盖了一些必要的用户信息字段,具体的实现类对它进行了扩展。

public interface UserDetails extends Serializable {Collection<? extends GrantedAuthority> getAuthorities();String getPassword();String getUsername();boolean isAccountNonExpired();boolean isAccountNonLocked();boolean isCredentialsNonExpired();boolean isEnabled();

}

它和Authentication接口很类似,比如它们都拥有username,authorities,区分他们也是本文的重点内容之一。Authentication的getCredentials()与UserDetails中的getPassword()需要被区分对待,前者是用户提交的密码凭证,后者是用户正确的密码,认证器其实就是对这两者的比对。Authentication中的getAuthorities()实际是由UserDetails的getAuthorities()传递而形成的。还记得Authentication接口中的getUserDetails()方法吗?其中的UserDetails用户详细信息便是经过了AuthenticationProvider之后被填充的。

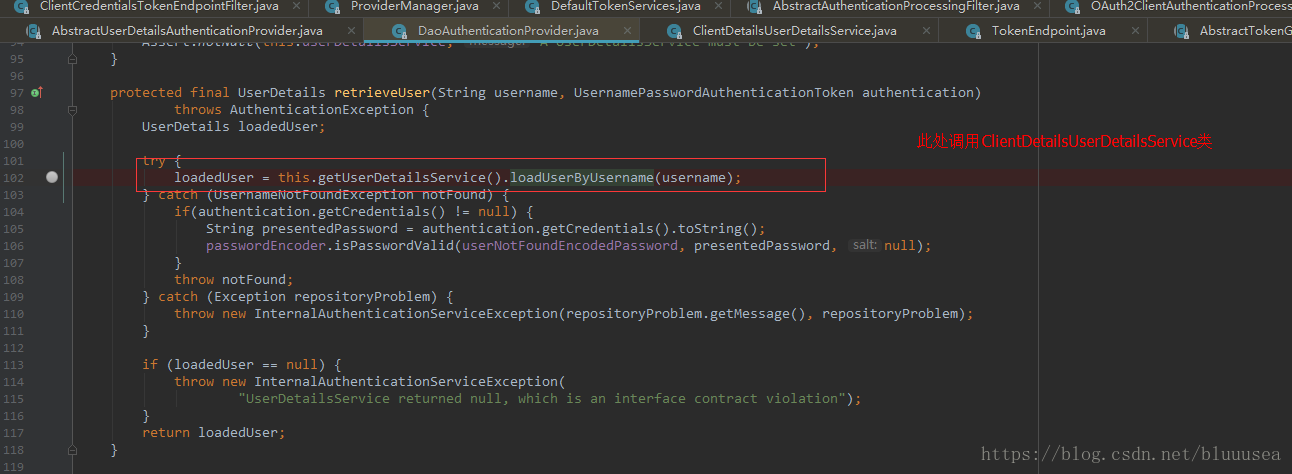

UserDetailService:

用户认证通过Provider来做,所以Provider需要拿到系统已经保存的认证信息,获取用户信息的接口spring-security抽象成UserDetailService。

提到了UserDetails就必须得提到UserDetailsService, UserDetailsService也是一个接口。

接口只有一个方法:

loadUserByUsername:用来获取UserDetails。

通常在spring security应用中,我们会自定义一个CustomUserDetailsService来实现UserDetailsService接口,并实现其public UserDetails loadUserByUsername(final String login);方法。我们在实现loadUserByUsername方法的时候,就可以通过查询数据库(或者是缓存、或者是其他的存储形式)来获取用户信息,然后组装成一个UserDetails,(通常是一个org.springframework.security.core.userdetails.User,它继承自UserDetails) 并返回。

用户登陆时传递的用户名和密码也是通过这里这查找出来的用户名和密码进行校验,但是真正的校验不在这里,而是由AuthenticationManager以及AuthenticationProvider负责的,需要强调的是,如果用户不存在,不应返回NULL,而要抛出异常org.springframework.security.core.userdetails.UsernameNotFoundException。

UserDetails这个接口,它代表了最详细的用户信息,这个接口涵盖了一些必要的用户信息字段,我们一般都需要对它进行必要的扩展。它和Authentication接口很类似,比如它们都拥有username,authorities,区分他们也是本文的重点内容之一。Authentication的getCredentials()与UserDetails中的getPassword()需要被区分对待,前者是用户提交的密码凭证,后者是用户正确的密码,认证器其实就是对这两者的比对。Authentication中的getAuthorities()实际是由UserDetails的getAuthorities()传递而形成的。还记得Authentication接口中的getUserDetails()方法吗?其中的UserDetails用户详细信息便是经过了AuthenticationProvider之后被填充的

UserDetailsService和AuthenticationProvider两者的职责常常被人们搞混,UserDetailsService只负责从特定的地方加载用户信息,可以是数据库、redis缓存、接口等。

public interface UserDetailsService {UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}

UserDetailsService 和 AuthenticationProvider两者的职责常常被人们搞混,关于他们的问题在文档的FAQ和issues中屡见不鲜。记住一点即可,敲黑板!!!

UserDetailsService只负责从特定的地方(通常是数据库)加载用户信息,仅此而已,记住这一点,可以避免走很多弯路。UserDetailsService常见的实现类有JdbcDaoImpl,InMemoryUserDetailsManager,前者从数据库加载用户,后者从内存中加载用户,也可以自己实现UserDetailsService,通常这更加灵活。

UserDetailsService:通过username构建UserDetails对象,通过loadUserByUsername根据userName获取UserDetail对象 (可以在这里基于自身业务进行自定义的实现 如通过数据库,xml,缓存获取等)

通过扩展这个接口来显示获取我们的用户信息,用户登陆时传递的用户名和密码也是通过这里这查找出来的用户名和密码进行校验,但是真正的校验不在这里,而是由AuthenticationManager以及AuthenticationProvider负责的,需要强调的是,如果用户不存在,不应返回NULL,而要抛出异常UsernameNotFoundException

用户的认证通过Provider来完成,而Provider会通过UserDetailService拿到数据库(或 内存)中的认证信息然后和客户端提交的认证信息做校验。虽然叫Service,但是我更愿 意把它认为是我们系统里经常有的UserDao。

通常在spring security应用中,我们会自定义一个CustomUserDetailsService来实现UserDetailsService接口,并实现其public UserDetails loadUserByUsername(final String login);方法。我们在实现loadUserByUsername方法的时候,就可以通过查询数据库(或者是缓存、或者是其他的存储形式)来获取用户信息,然后组装成一个UserDetails,(通常是一个org.springframework.security.core.userdetails.User,它继承自UserDetails) 并返回。

在实现loadUserByUsername方法的时候,如果我们通过查库没有查到相关记录,需要抛出一个异常来告诉spring security来“善后”。这个异常是org.springframework.security.core.userdetails.UsernameNotFoundException。

**这个接口只提供一个接口:**loadUserByUsername(String username),这个接口非常重要,一般情况我们都是通过扩展这个接口来显示获取我们的用户信息,用户登陆时传递的用户名和密码也是通过这里这查找出来的用户名和密码进行校验,但是真正的校验不在这里,而是由AuthenticationManager以及AuthenticationProvider负责的,需要强调的是,如果用户不存在,不应返回NULL,而要抛出异常UsernameNotFoundException

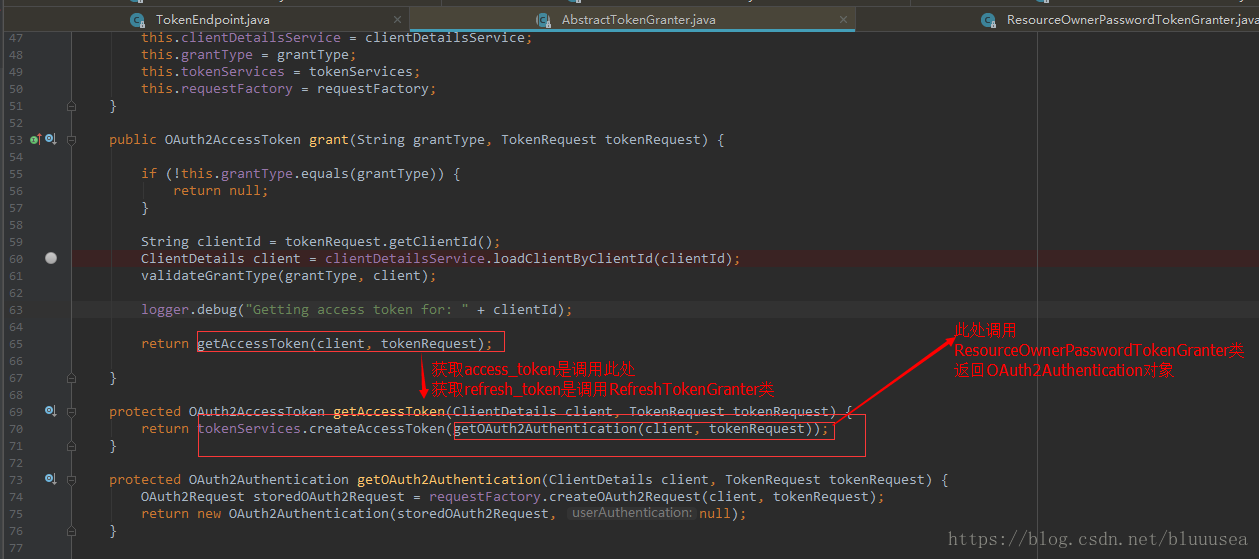

AuthenticationManager:

啊反提K神 买嫩着:身份验证管理器

AuthenticationManager 的作用就是校验Authentication,如果验证失败会抛出AuthenticationException异常。AuthenticationException是一个抽象类,因此代码逻辑并不能实例化一个AuthenticationException异常并抛出,实际上抛出的异常通常是其实现类,如DisabledException,LockedException,BadCredentialsException等。

BadCredentialsException可能会比较常见,即密码错误的时候。AuthenticationManager 其中可以包含多个AuthenticationProvider

AuthenticationManager 是用于身份认证的主要策略接口,它仅有一个方法;

public interface AuthenticationManager {Authentication authenticate(Authentication authentication)throws AuthenticationException;

}

该接口的方法,可以返回下面的三种数据的任何一个:

- authenticated=true

如果认为输入的主体(可以理解为用户),是有效的,即账号密码角色都对,则验证通过,返回 authenticated=true ;

- AuthenticationException

如果验证没有通过没,则抛出一个 AuthenticationException 异常,这个异常是一个运行时异常,官网文档里面建议,不需要我们代码中捕捉然后处理,我们应该做一个统一处理,让其跳到特定页面(网站全局异常页面)

- null

如果无法决定是否验证成功,则返回 null,为什么会出现无法决定呢,因为一个 AuthenticationManager 实例,可能只管理一部分身份的验证,另外一些身份验证有其他 AuthenticationManager 实例验证,因此这时候,就会返回一个 null;

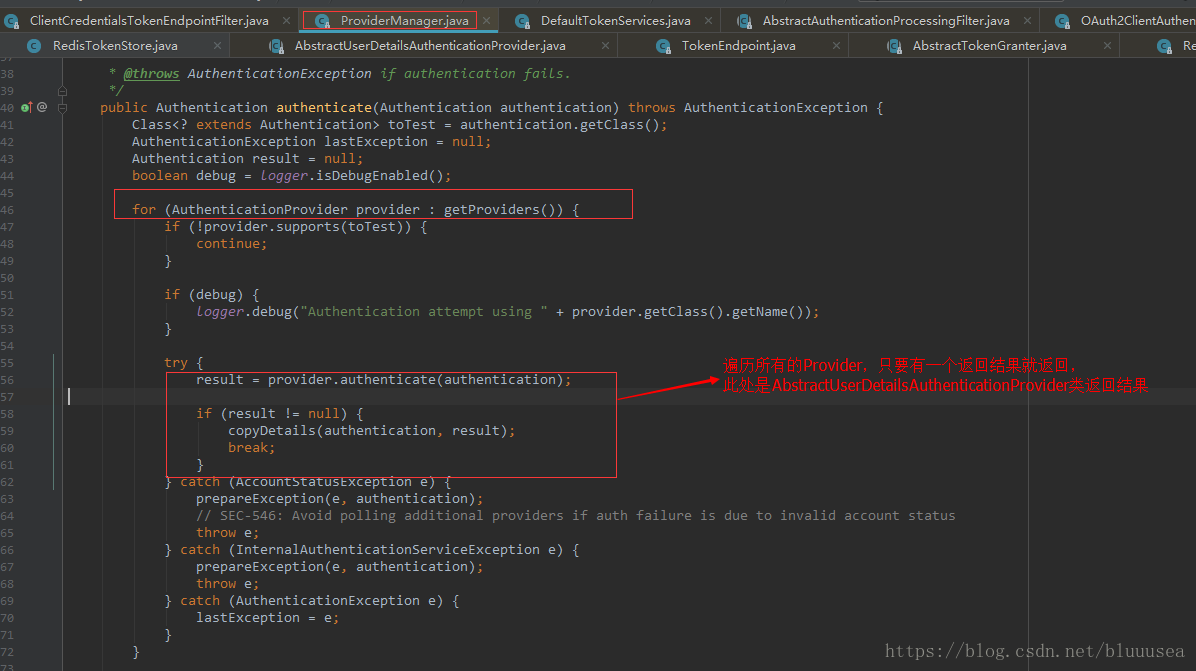

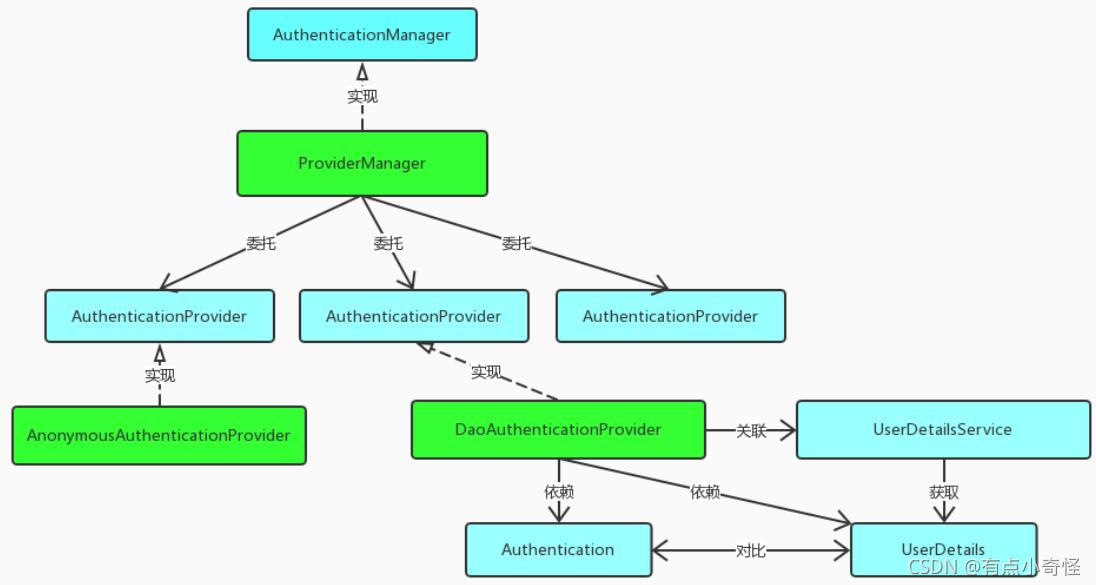

初次接触Spring Security的朋友相信会被AuthenticationManager,ProviderManager,AuthenticationProvider …这么多相似的Spring认证类搞得晕头转向,但只要稍微梳理一下就可以理解清楚它们的联系和设计者的用意。AuthenticationManager(接口)是认证相关的核心接口,也是发起认证的出发点,因为在实际需求中,我们可能会允许用户使用用户名+密码登录,同时允许用户使用邮箱+密码,手机号码+密码登录,甚至,可能允许用户使用指纹登录(还有这样的操作?没想到吧),所以说AuthenticationManager一般不直接认证,AuthenticationManager接口的常用实现类ProviderManager 内部会维护一个List列表,存放多种认证方式,实际上这是委托者模式的应用(Delegate)。也就是说,核心的认证入口始终只有一个:AuthenticationManager,不同的认证方式:用户名+密码(UsernamePasswordAuthenticationToken),邮箱+密码,手机号码+密码登录则对应了三个AuthenticationProvider。这样一来四不四就好理解多了?在默认策略下,只需要通过一个AuthenticationProvider的认证,即可被认为是登录成功。

只保留了关键认证部分的ProviderManager源码:

public class ProviderManager implements AuthenticationManager, MessageSourceAware,InitializingBean {// 维护一个AuthenticationProvider列表private List<AuthenticationProvider> providers = Collections.emptyList();public Authentication authenticate(Authentication authentication)throws AuthenticationException {Class<? extends Authentication> toTest = authentication.getClass();AuthenticationException lastException = null;Authentication result = null;// 依次认证for (AuthenticationProvider provider : getProviders()) {if (!provider.supports(toTest)) {continue;}try {result = provider.authenticate(authentication);if (result != null) {copyDetails(authentication, result);break;}}...catch (AuthenticationException e) {lastException = e;}}// 如果有Authentication信息,则直接返回if (result != null) {if (eraseCredentialsAfterAuthentication&& (result instanceof CredentialsContainer)) {//移除密码((CredentialsContainer) result).eraseCredentials();}//发布登录成功事件eventPublisher.publishAuthenticationSuccess(result);return result;}...//执行到此,说明没有认证成功,包装异常信息if (lastException == null) {lastException = new ProviderNotFoundException(messages.getMessage("ProviderManager.providerNotFound",new Object[] { toTest.getName() },"No AuthenticationProvider found for {0}"));}prepareException(lastException, authentication);throw lastException;}

}

ProviderManager 中的List,会依照次序去认证,认证成功则立即返回,若认证失败则返回null,下一个AuthenticationProvider会继续尝试认证,如果所有认证器都无法认证成功,则ProviderManager 会抛出一个ProviderNotFoundException异常。

到这里,如果不纠结于AuthenticationProvider的实现细节以及安全相关的过滤器,认证相关的核心类其实都已经介绍完毕了:身份信息的存放容器SecurityContextHolder,身份信息的抽象Authentication,身份认证器AuthenticationManager及其认证流程。姑且在这里做一个分隔线。下面来介绍下AuthenticationProvider接口的具体实现。

**AuthenticationManager(接口)是认证相关的核心接口,也是发起认证的出发点,**因为在实际需求中,我们可能会允许用户使用用户名+密码登录,同时允许用户使用邮箱+密码,手机号码+密码登录,甚至,可能允许用户使用指纹登录(还有这样的操作?没想到吧),所以说AuthenticationManager一般不直接认证,AuthenticationManager接口的常用实现类ProviderManager 内部会维护一个List<AuthenticationProvider>列表,存放多种认证方式,实际上这是委托者模式的应用(Delegate)。也就是说,核心的认证入口始终只有一个:AuthenticationManager,不同的认证方式:用户名+密码(UsernamePasswordAuthenticationToken),邮箱+密码,手机号码+密码登录则对应了三个AuthenticationProvider。其中有一个重要的实现类是ProviderManager

它的作用就是校验Authentication,如果验证失败会抛出AuthenticationException异常。AuthenticationException是一个抽象类,因此代码逻辑并不能实例化一个AuthenticationException异常并抛出,实际上抛出的异常通常是其实现类,如DisabledException,LockedException,BadCredentialsException等。BadCredentialsException可能会比较常见,即密码错误的时候。

这个接口只有一个方法:

authenticate:认证。

方法运行后可能会有三种情况:

1)验证成功,返回一个带有用户信息的Authentication。

2)验证失败,抛出一个AuthenticationException异常。

3)无法判断,返回null。

AuthenticationManager是发起认证的出发点,因为在实际需求中,我们可能会允许用户使用用户名+密码登录,同时允许用户使用邮箱+密码,手机号码+密码登录,甚至,可能允许用户使用指纹登录(还有这样的操作?没想到吧),所以说AuthenticationManager一般不直接认证,AuthenticationManager接口的常用实现类ProviderManager 内部会维护一个List列表,存放多种认证方式,实际上这是委托者模式的应用(Delegate)。也就是说,核心的认证入口始终只有一个:AuthenticationManager,不同的认证方式:用户名+密码(UsernamePasswordAuthenticationToken),邮箱+密码,手机号码+密码登录则对应了三个AuthenticationProvider。其中有一个重要的实现类是ProviderManager。

用户认证的管理类,所有的认证请求(比如login)都会通过提交一个封装了到了登录信息的Token对象给 AuthenticationManager的authenticate()方法来实现认证。AuthenticationManager会调用AuthenticationProvider.authenticate进行认证。

当然事情肯定不是它来做,具体校验动作会由AuthenticationManager将请求转发给具体的实现类来做。根据实现反馈的结果再调用具体的Handler来给用户以反馈。认证成功后,返回一个包含了认证信息的Authentication对象。

GrantedAuthority:

哥软提的 鹅搜儿定:授予的权限

该接口表示了当前用户所拥有的权限(或者角色)信息。这些信息由授权负责对象AccessDecisionManager来使用,并决定最终用户是否可以访问某资源(URL或方法调用或域对象)。鉴权时并不会使用到该对象。

GrantedAuthority:对认证主题的应用层面的授权,含当前用户的权限信息,通常使用角色表示

Authentication的getAuthorities()方法返回一个 GrantedAuthority 对象数组。

GrantedAuthority该接口表示了当前用户所拥有的权限(或者角色)信息,用于配置 web授权、方法授权、域对象授权等。该属性通常由UserDetailsService 加载给 UserDetails。这些信息由授权负责对象AccessDecisionManager来使用,并决定最终用户是否可以访问某资源(URL或方法调用或域对象)。鉴权时并不会使用到该对象。

如果一个用户有几千个这种权限,内存的消耗将会是非常巨大的。

Security 中的用户权限接口,自定义权限需要实现该接口。

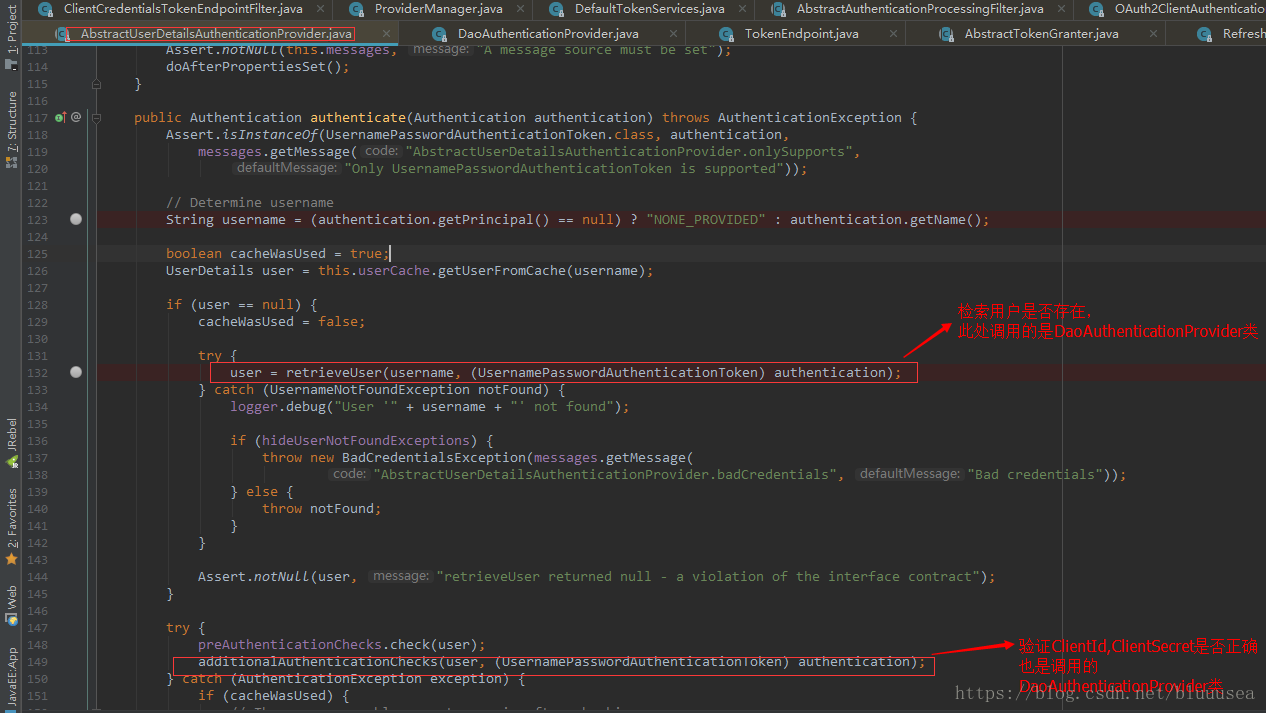

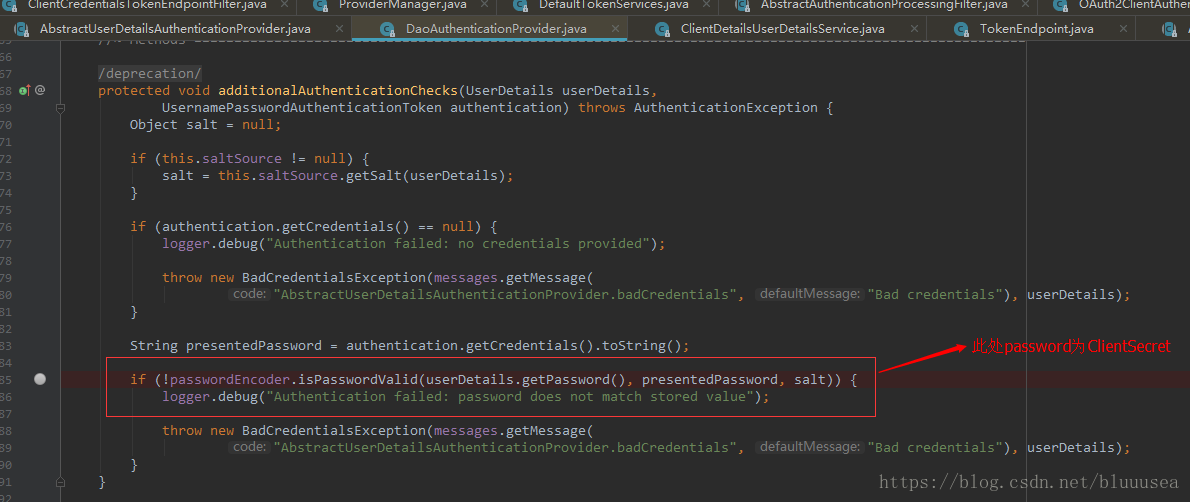

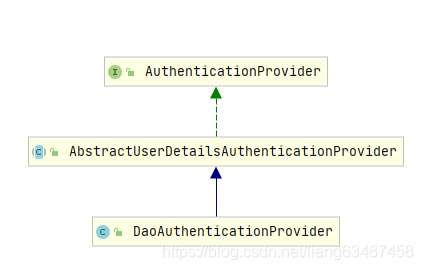

DaoAuthenticationProvider:

到 啊反提K神 破外的:身份验证提供程序

AuthenticationProvider最最最常用的一个实现便是DaoAuthenticationProvider。顾名思义,Dao正是数据访问层的缩写,也暗示了这个身份认证器的实现思路。主要作用:它获取用户提交的用户名和密码,比对其正确性,如果正确,返回一个数据库中的用户信息(假设用户信息被保存在数据库中)。

按照我们最直观的思路,怎么去认证一个用户呢?用户前台提交了用户名和密码,而数据库中保存了用户名和密码,认证便是负责比对同一个用户名,提交的密码和保存的密码是否相同便是了。在Spring Security中。提交的用户名和密码,被封装成了UsernamePasswordAuthenticationToken,而根据用户名加载用户的任务则是交给了UserDetailsService,在DaoAuthenticationProvider中,对应的方法便是retrieveUser,虽然有两个参数,但是retrieveUser只有第一个参数起主要作用,返回一个UserDetails。还需要完成UsernamePasswordAuthenticationToken和UserDetails密码的比对,这便是交给additionalAuthenticationChecks方法完成的,如果这个void方法没有抛异常,则认为比对成功。比对密码的过程,用到了PasswordEncoder和SaltSource,密码加密和盐的概念相信不用我赘述了,它们为保障安全而设计,都是比较基础的概念。

如果你已经被这些概念搞得晕头转向了,不妨这么理解DaoAuthenticationProvider:它获取用户提交的用户名和密码,比对其正确性,如果正确,返回一个数据库中的用户信息(假设用户信息被保存在数据库中)。

DaoAuthenticationProvider最常用的一个实现类

public class DaoAuthenticationProvider extends AbstractUserDetailsAuthenticationProvider {private static final String USER_NOT_FOUND_PASSWORD = "userNotFoundPassword";private PasswordEncoder passwordEncoder;//private UserDetailsService userDetailsService;//检索用户,protected final UserDetails retrieveUser(String username,UsernamePasswordAuthenticationToken authentication)throws AuthenticationException {prepareTimingAttackProtection();try {//UserDetailsService 通过用户名去检索用户,实现中一般从数据库中UserDetails loadedUser = this.getUserDetailsService().loadUserByUsername(username);if (loadedUser == null) {throw new InternalAuthenticationServiceException("UserDetailsService returned null, which is an interface contract violation");}return loadedUser;}catch (UsernameNotFoundException ex) {mitigateAgainstTimingAttack(authentication);throw ex;}catch (InternalAuthenticationServiceException ex) {throw ex;}catch (Exception ex) {throw new InternalAuthenticationServiceException(ex.getMessage(), ex);}}

}

DaoAuthenticationProvider.retrieveUser()只是检索用户,真正认证的逻辑在父类AbstractUserDetailsAuthenticationProvider中

AbstractUserDetailsAuthenticationProvider中的认证代码

Credentials:

可单照四:资格证书

获取密码。

isAuthenticated:

is 鹅反的K滴他

获取是否已经认证过。

Principal:

喷次包:最重要的

获取用户,如果没有认证,那么就是用户名,如果认证了,返回UserDetails。UserDetailsService:

UserDetailsService可以通过loadUserByUsername获取UserDetails对象。该接口供spring security进行用户验证。

通常使用自定义一个CustomUserDetailsService来实现UserDetailsService接口,通过自定义查询UserDetails。

PasswordEncoder:

怕死沃德 英抠定

密码加密器。通常是自定义指定。

.

BCryptPasswordEncoder:

B 快铺他 怕死沃德 英抠定

哈希算法加密

NoOpPasswordEncoder:

NoUp 怕死沃德 英抠定

不使用加密

AuthenticationProvider:

啊反提K神 破外的:身份验证提供程序

AuthenticationProvider 主要用来进行认证操作的类 调用其中的authenticate()方法去进行认证操作

AuthenticationProvider接口提供了两个方法,一个是真正的认证,另一个是满足什么样的身份信息才进行如上认证。

Spring 提供了几种AuthenticationProvider的实现:

- DaoAuthenticationProvider从数据库中读取用户信息验证身份

- AnonymousAuthenticationProvider匿名用户身份认证

- RememberMeAuthenticationProvider已存cookie中的用户信息身份认证

- AuthByAdapterProvider使用容器的适配器验证身份

- CasAuthenticationProvider根据Yale中心认证服务验证身份,用于实现单点登陆

- JaasAuthenticationProvider从JASS登陆配置中获取用户信息验证身份

- RemoteAuthenticationProvider根据远程服务验证用户身份

- RunAsImplAuthenticationProvider对身份已被管理器替换的用户进行验证

- X509AuthenticationProvider从X509认证中获取用户信息验证身份

- TestingAuthenticationProvider单元测试时使用

当然也可以自己实现AuthenticationProvider接口来自定义认证。

这里我们基于最常用的DaoAuthenticationProvider来详细解释一下:

Dao正是数据访问层的缩写,也暗示了这个身份认证器的实现思路。主要作用:它获取用户提交的用户名和密码,比对其正确性,如果正确,返回一个数据库中的用户信息(假设用户信息被保存在数据库中)。

在Spring Security中。提交的用户名和密码,被封装成了UsernamePasswordAuthenticationToken,而根据用户名加载用户的任务则是交给了UserDetailsService,在DaoAuthenticationProvider中,对应的方法便是retrieveUser,虽然有两个参数,但是retrieveUser只有第一个参数起主要作用,返回一个UserDetails。还需要完成UsernamePasswordAuthenticationToken和UserDetails密码的比对,这便是交给additionalAuthenticationChecks方法完成的,如果这个void方法没有抛异常,则认为比对成功。

认证的具体实现类,一个provider是一种认证方式的实现,比如提交的用户名密码我 是通过和DB中查出的user记录做比对实现的,那就有一个DaoProvider;如果我是通 过CAS请求单点登录系统实现,那就有一个CASProvider。按照Spring一贯的作风, 主流的认证方式它都已经提供了默认实现,比如DAO、LDAP、CAS、OAuth2等。 前 面讲了AuthenticationManager只是一个代理接口,真正的认证就是由 AuthenticationProvider来做的。一个AuthenticationManager可以包含多个Provider, 每个provider通过实现一个support方法来表示自己支持那种Token的认证。 AuthenticationManager默认的实现类是ProviderManager。

AuthenticationManager最常用的实现是ProviderManager,它委托一系列AuthenticationProvider实例。AuthenticationProvider有点像AuthenticationManager,但它有一个额外的方法允许调用者查询它是否支持给定的身份验证类型:

public interface AuthenticationProvider {Authentication authenticate(Authentication authentication)throws AuthenticationException;boolean supports(Class<?> authentication);}一个 ProviderManager 支持多种不同验证机制,通过委托多个小弟 AuthenticationProvider 来完成,小弟的方法 supports(Class<?> authentication) ,用于校验传给它的验证身份类型是否支持,如果不支持,则返回 false, 然后 ProviderManager 就会跳过该小弟,询问下一位小弟;(有待考证)

ProviderManager 有一个可选的父级,如果所有小弟都返回 null ,它可以参考。如果父级不可用,则 null 验证会导致 AuthenticationException 。

有时候, web 应用有多个受保护的逻辑组,比如: /db/**、/login/** 等等,每个受保护的逻辑组可能有他们自己的专用的 AuthenticationManager ,通常情况下这些 AuthenticationManager ,都是 ProviderManager ,他们共享一个父级——这个父级是一个全局资源,充当所有的 ProviderManager 的后备资源,也是一个 ProviderManager ,走投无路的时候,就去找老爹;

ProviderManager:

破外的 买嫩着

ProviderManager对象为AuthenticationManager接口的实现类

**ProviderManager是AuthenticationManager常用的实现类。**ProviderManager维护着一个 List<AuthenticationProvider>列表,存放多种认证方式,最终实际的认证工作是由 AuthenticationProvider完成的。在默认策略下,只需要通过一个AuthenticationProvider的认证,即可被认为是登录成功。也就是说,核心的认证入口始终只有一个:AuthenticationManager。

ProviderManager它也不自己处理验证,而是将验证委托给其所配置的AuthenticationProvider列表,然后会依次调用每一个 AuthenticationProvider进行认证,或者通过简单地返回null来跳过验证。如果所有实现都返回null,那么ProviderManager将抛出一个ProviderNotFoundException。这个过程中只要有一个AuthenticationProvider验证成功,就不会再继续做更多验证,会直接以该认证结果作为ProviderManager的认证结果。

ProviderManager代码:

public class ProviderManager implements AuthenticationManager, MessageSourceAware, InitializingBean {//AuthenticationProvider列表private List<AuthenticationProvider> providers;public Authentication authenticate(Authentication authentication) throws AuthenticationException {Class<? extends Authentication> toTest = authentication.getClass();AuthenticationException lastException = null;AuthenticationException parentException = null;Authentication result = null;Authentication parentResult = null;boolean debug = logger.isDebugEnabled();//AuthenticationProvider列表的IteratorIterator var8 = this.getProviders().iterator();//依次认证while(var8.hasNext()) {AuthenticationProvider provider = (AuthenticationProvider)var8.next();//是否支持if (provider.supports(toTest)) {if (debug) {logger.debug("Authentication attempt using " + provider.getClass().getName());}try {//认证result = provider.authenticate(authentication);if (result != null) {this.copyDetails(authentication, result);break;}} catch (InternalAuthenticationServiceException | AccountStatusException var13) {this.prepareException(var13, authentication);throw var13;} catch (AuthenticationException var14) {lastException = var14;}}}if (result == null && this.parent != null) {try {result = parentResult = this.parent.authenticate(authentication);} catch (ProviderNotFoundException var11) {} catch (AuthenticationException var12) {parentException = var12;lastException = var12;}}// 如果有Authentication信息,则直接返回if (result != null) {移除密码if (this.eraseCredentialsAfterAuthentication && result instanceof CredentialsContainer) {((CredentialsContainer)result).eraseCredentials();}// //发布登录成功事件if (parentResult == null) {this.eventPublisher.publishAuthenticationSuccess(result);}return result;//认证失败,包装异常信息} else {if (lastException == null) {lastException = new ProviderNotFoundException(this.messages.getMessage("ProviderManager.providerNotFound", new Object[]{toTest.getName()}, "No AuthenticationProvider found for {0}"));}if (parentException == null) {this.prepareException((AuthenticationException)lastException, authentication);}throw lastException;}}

ProviderManager 中的List,会依照次序去认证,认证成功则立即返回,若认证失败则返回null,下一个AuthenticationProvider会继续尝试认证,如果所有认证器都无法认证成功,则ProviderManager 会抛出一个ProviderNotFoundException异常。

HttpSecurity:

HttpSecurity 常用方法及说明:

| 方法 | 说明 |

|---|---|

| openidLogin() | 用于基于 OpenId 的验证 |

| headers() | 将安全标头添加到响应 |

| cors() | 配置跨域资源共享( CORS ) |

| sessionManagement() | 允许配置会话管理 |

| portMapper() | 允许配置一个PortMapper(HttpSecurity#(getSharedObject(class))),其他提供SecurityConfigurer的对象使用 PortMapper 从 HTTP 重定向到 HTTPS 或者从 HTTPS 重定向到 HTTP。默认情况下,Spring Security使用一个PortMapperImpl映射 HTTP 端口8080到 HTTPS 端口8443,HTTP 端口80到 HTTPS 端口443 |

| jee() | 配置基于容器的预认证。 在这种情况下,认证由Servlet容器管理 |

| x509() | 配置基于x509的认证 |

| rememberMe | 允许配置“记住我”的验证 |

| authorizeRequests() | 允许基于使用 HttpServletRequest 限制访问 |

| requestCache() | 允许配置请求缓存 |

| exceptionHandling() | 允许配置错误处理 |

| securityContext() | 在 HttpServletRequests 之间的 SecurityContextHolder 上设置 SecurityContext 的管理。 当使用WebSecurityConfigurerAdapter 时,这将自动应用 |

| servletApi() | 将 HttpServletRequest 方法与在其上找到的值集成到 SecurityContext 中。 当使用WebSecurityConfigurerAdapter 时,这将自动应用 |

| csrf() | 添加 CSRF 支持,使用 WebSecurityConfigurerAdapter 时,默认启用 |

| logout() | 添加退出登录支持。当使用WebSecurityConfigurerAdapter时,这将自动应用。默认情况是,访问URL”/ logout”,使HTTP Session无效来清除用户,清除已配置的任何#rememberMe()身份验证,清除SecurityContextHolder,然后重定向到”/login?success” |

| anonymous() | 允许配置匿名用户的表示方法。 当与WebSecurityConfigurerAdapter结合使用时,这将自动应用。 默认情况下,匿名用户将使用org.springframework.security.authentication.AnonymousAuthenticationToken表示,并包含角色 “ROLE_ANONYMOUS” |

| formLogin() | 指定支持基于表单的身份验证。如果未指定 FormLoginConfigurer#loginPage(String),则将生成默认登录页面 |

| oauth2Login() | 根据外部OAuth 2.0或OpenID Connect 1.0提供程序配置身份验证 |

| requiresChannel() | 配置通道安全。为了使该配置有用,必须提供至少一个到所需信道的映射 |

| httpBasic() | 配置 Http Basic 验证 |

| addFilterAt() | 在指定的Filter类的位置添加过滤器 |

AuthenticationToken:

啊反提K神 套肯

所有提交给AuthenticationManager的认证请求都会被封装成一个Token的实现,比如最容易理解的UsernamePasswordAuthenticationToken。

AuthenticationManagerBuilder:

啊反提K神 买嫩着 biu的

AuthenticationManagerBuilder 用于创建一个 AuthenticationManager,让我能够轻松的实现内存验证、LADP验证、基于JDBC的验证、添加UserDetailsService、添加AuthenticationProvider。

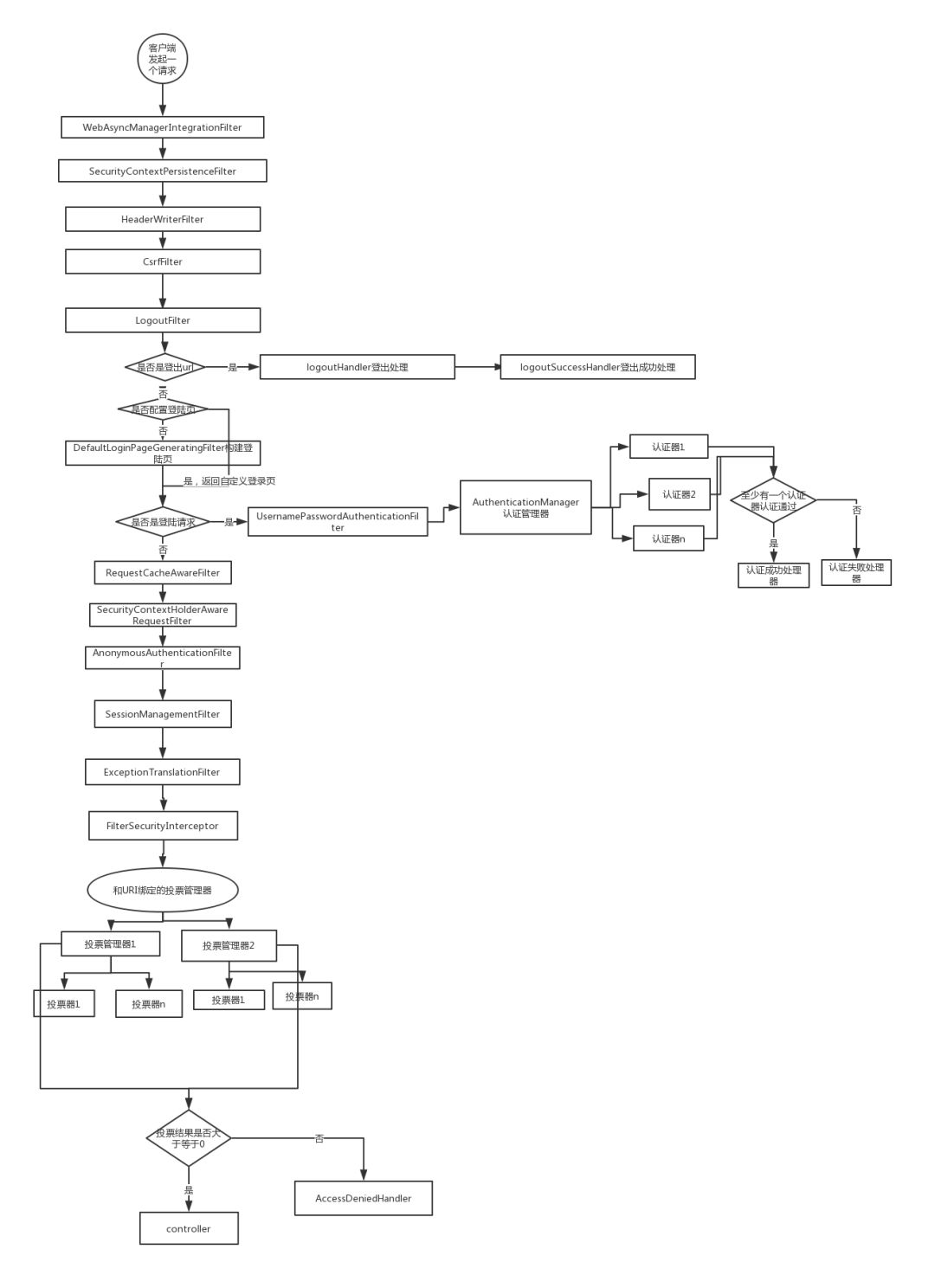

Security 原理讲解:

SpringSecurity 过滤器链:

SpringSecurity 采用的是责任链的设计模式,它有一条很长的过滤器链。现在对这条过滤器链的各个进行说明:

- WebAsyncManagerIntegrationFilter:将 Security 上下文与 Spring Web 中用于处理异步请求映射的 WebAsyncManager 进行集成。

- SecurityContextPersistenceFilter:在每次请求处理之前将该请求相关的安全上下文信息加载到 SecurityContextHolder 中,然后在该次请求处理完成之后,将 SecurityContextHolder 中关于这次请求的信息存储到一个“仓储”中,然后将 SecurityContextHolder 中的信息清除,例如在Session中维护一个用户的安全信息就是这个过滤器处理的。

- HeaderWriterFilter:用于将头信息加入响应中。

- CsrfFilter:用于处理跨站请求伪造。

- LogoutFilter:用于处理退出登录。

- UsernamePasswordAuthenticationFilter:用于处理基于表单的登录请求,从表单中获取用户名和密码。默认情况下处理来自 /login 的请求。从表单中获取用户名和密码时,默认使用的表单 name 值为 username 和 password,这两个值可以通过设置这个过滤器的usernameParameter 和 passwordParameter 两个参数的值进行修改。

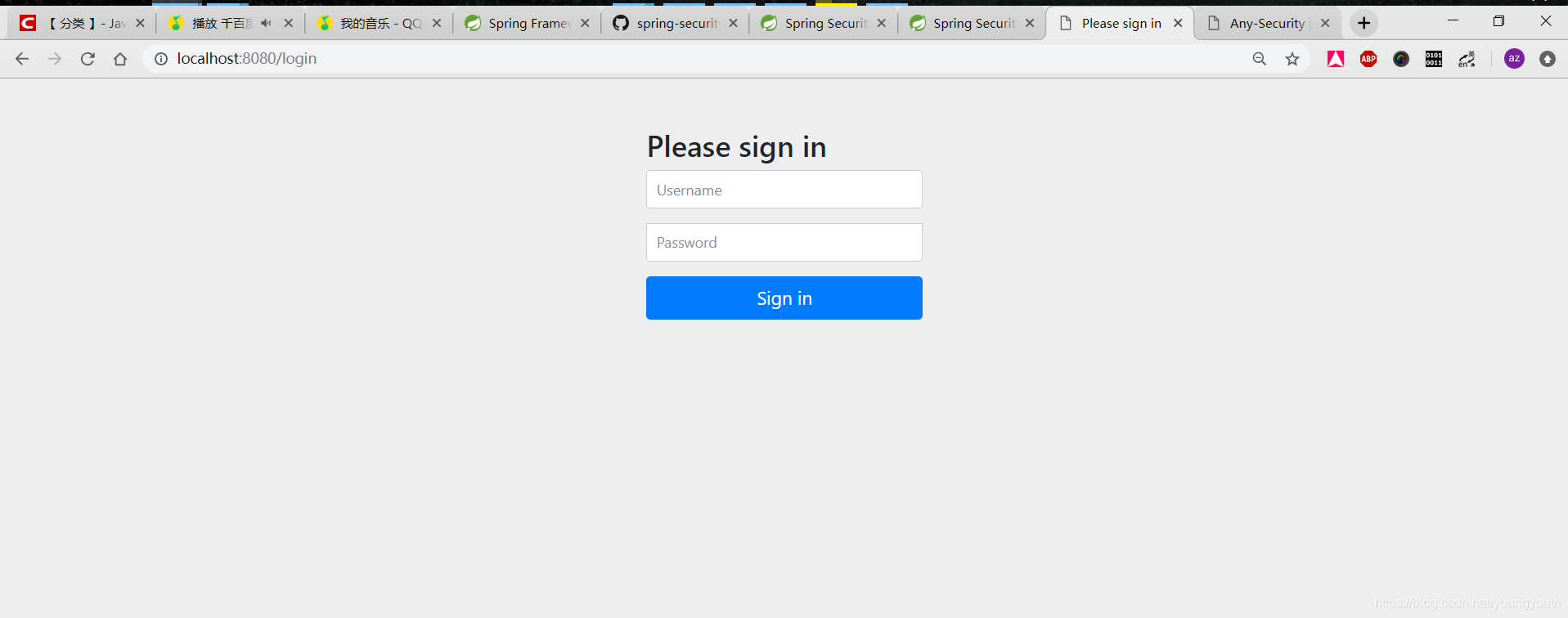

- DefaultLoginPageGeneratingFilter:如果没有配置登录页面,那系统初始化时就会配置这个过滤器,并且用于在需要进行登录时生成一个登录表单页面。

- BasicAuthenticationFilter:检测和处理 http basic 认证。

- RequestCacheAwareFilter:用来处理请求的缓存。

- SecurityContextHolderAwareRequestFilter:主要是包装请求对象request。

- AnonymousAuthenticationFilter:检测 SecurityContextHolder 中是否存在 Authentication 对象,如果不存在为其提供一个匿名 Authentication。

- SessionManagementFilter:管理 session 的过滤器

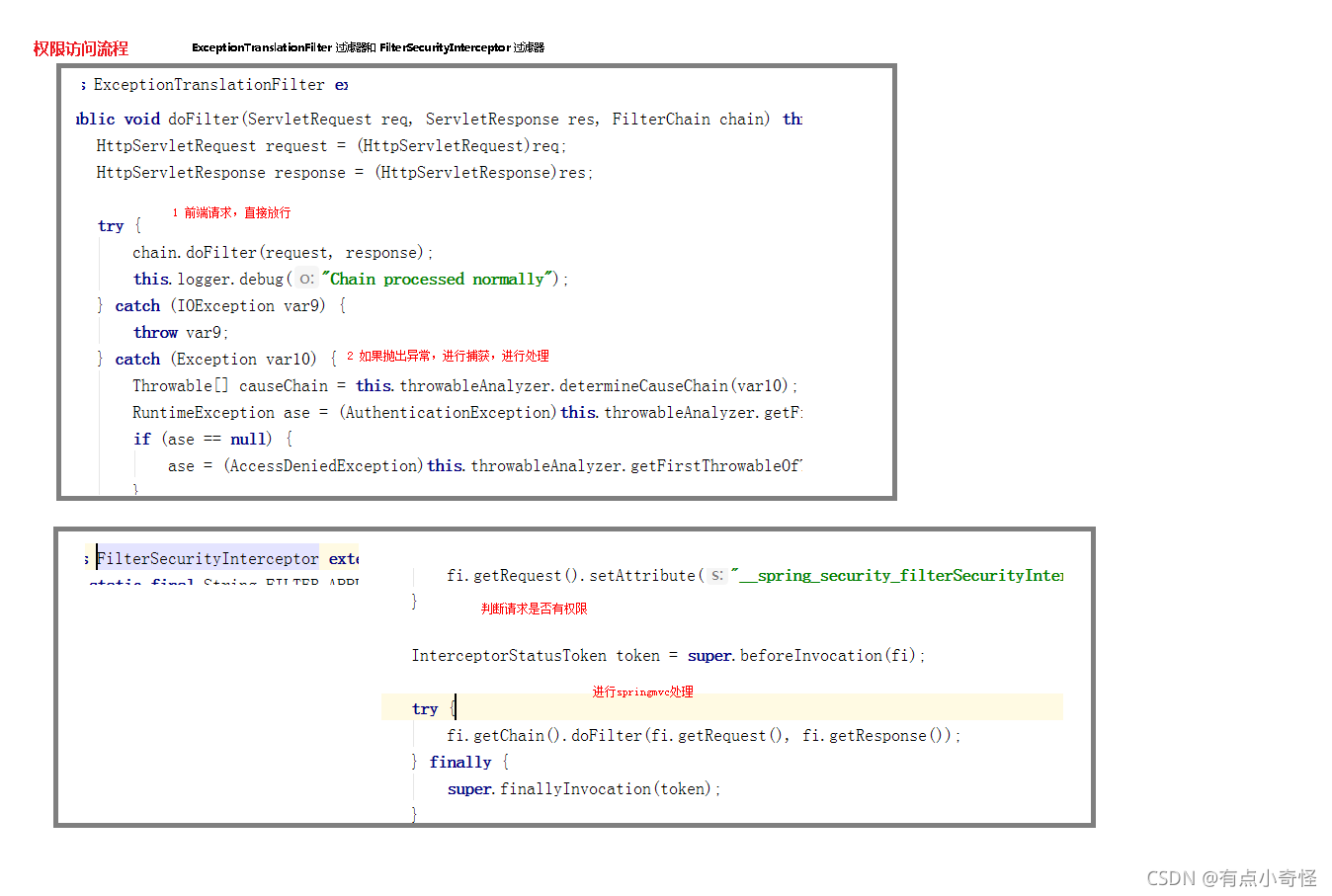

- ExceptionTranslationFilter:处理 AccessDeniedException 和 AuthenticationException 异常。

- FilterSecurityInterceptor:可以看做过滤器链的出口。

- RememberMeAuthenticationFilter:当用户没有登录而直接访问资源时, 从 cookie 里找出用户的信息, 如果 Spring Security 能够识别出用户提供的remember me cookie, 用户将不必填写用户名和密码, 而是直接登录进入系统,该过滤器默认不开启。

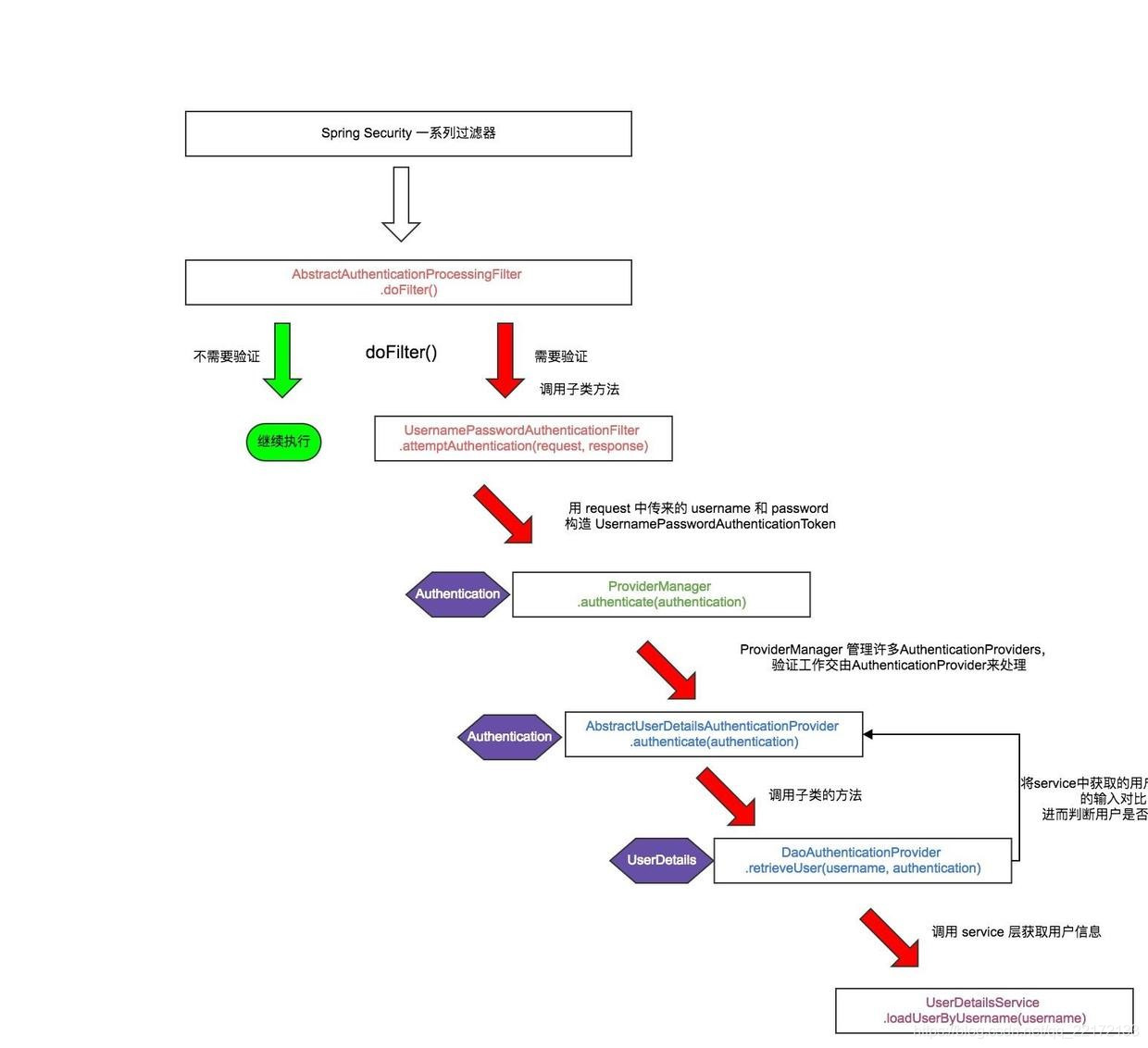

SpringSecurity 流程图:

先来看下面一个 Spring Security 执行流程图,只要把 SpringSecurity 的执行过程弄明白了,这个框架就会变得很简单:

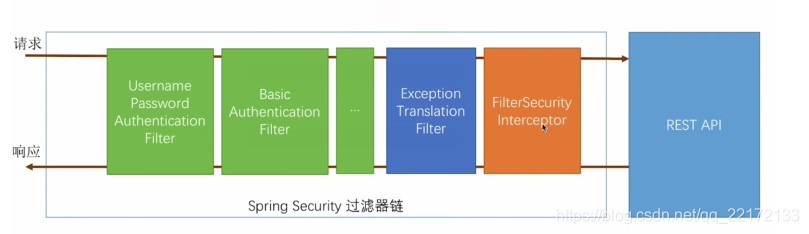

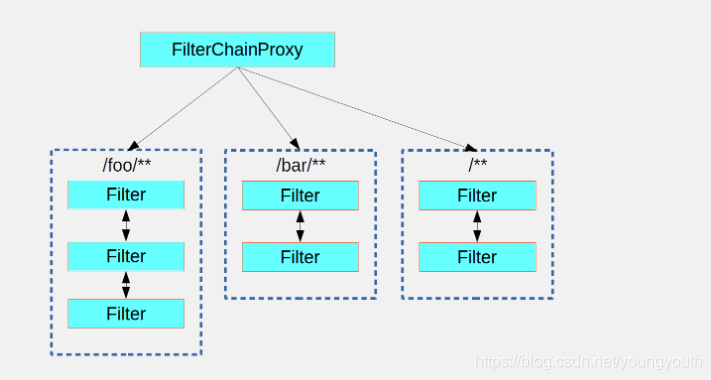

工作原理:

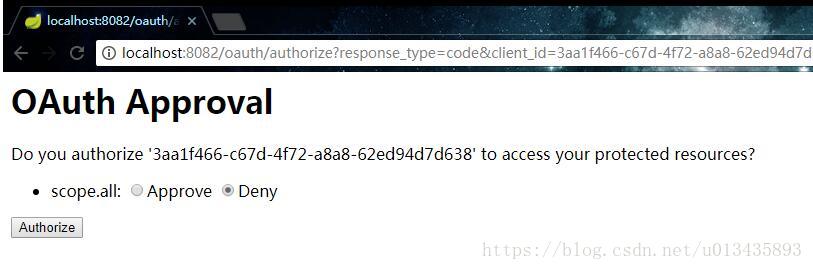

Spring Security所解决的问题就是安全访问控制,而安全访问控制功能其实就是对所有进入系统的请求进行拦截,校验每个请求是否能够访问它所期望的资源。根据前边知识的学习,可以通过Filter或AOP等技术来实现,Spring Security对Web资源的保护是靠Filter实现的,所以从这个Filter来入手,逐步深入Spring Security原理。

当初始化Spring Security时,会创建一个名为SpringSecurityFilterChain 的Servlet过滤器,类型为org.spriingframework,security.web.FilterChainProxy,它实现了javax.servlet.Filter,因此外部的请求会经过此类。

FilterChainProxy 是一个代理,真正起作用的是FilterChainProxy中SecurityFilterChain所包含的各个Filter,同事这些Filter作为Bean被Spring管理,它们是Spring Security核心,各有各的职责,但他们并不直接处理用户的认证,也不直接处理用户的授权,而是把它们交给了认证管理器(AuthenticationManager)和决策管理器(AccessDecisionManager)进行处理,下图是FilterChainProxy相关类的UML图示。

Spring Security功能的实现主要是由一系列过滤器链相互配合完成。

下面介绍过滤器链中主要的几个过滤器及其作用:

**SecurityContextPersistenceFilter:**这个Filter是整个拦截过滤过程的入口和出口(也就是第一个和最后一个拦截器),会在请求开始时从配置好的 SecurityContextRepository 中获取SecurityContext,然后把它设置给SecurityContextHolder。在请求完成后将 SecurityContextHolder 持有的 SecurityContext再保存到配置好的SecurityContextRepository,同事清楚SecurityContextHolder所持有的SecurityContext;

**UsernamePasswordAuthenticationFilter:**用于处理来自表单提交的认证。该表单必须提供对应的用户名和密码,其内部还有登录成功或失败后进行处理的AuthenticationSuccessHandler和AuthenticationFailureHandler,这些都可以根据需求做相关改变;

**FilterSecurityInterceptor:**是用于保护Web资源的,使用AccessDecisionManager对当前用户进行授权访问,前面已经详细介绍过了;

**ExceptionTranslationFilter:**能够捕获来自FilterChain所有的异常,并进行处理。但是它只会处理两类异常:AuthecticationException 和 AccessDeniedException,其它的异常它会继续抛出。

让我们仔细分析认证过程:

- 用户提交用户名、密码被SecurityFilterChain中的UsernamePasswordAuthenticationFilter 过滤器获取到,封装为请求Authentication,通常情况下是UsernamePasswordAuthenticationToken 这个实现类。

- 然后过滤器将 Authentication 提交至认证管理器(AuthenticationManager)进行认证。

- 认证成功后,AuthenticatonManageer 身份管理器返回一个被填充满了信息的(包括上面提到的权限信息,身份信息,细节信息,但密码通常会被移除)Authentication 实例。

- SecurityContextHolder 安全上下文容器将第3步填充了信息的Authentication,通过SecurityContextHolder.getContext().setAuthentication(…)方法,设置到其中。

可以看出AuthenticationManager接口(认证管理器)是认证相关的核心接口,也是发起认证的出发点,它的实现类为ProviderManager。而Spring Security支持多种认证方式,因此ProviderManager维护着一个List<AuthenticationProvider>列表,存放多种认证方式,最终实际的认证工作是由AuthenticationProvider完成的。咱们知道web表单的对应的AuthenticationProvider实现类为DaoAuthenticationProvider,它的内部又维护着一个UserDetailsService负责UserDetails的获取。最终AuthenticationProvider将UserDetails填充至Authentication。

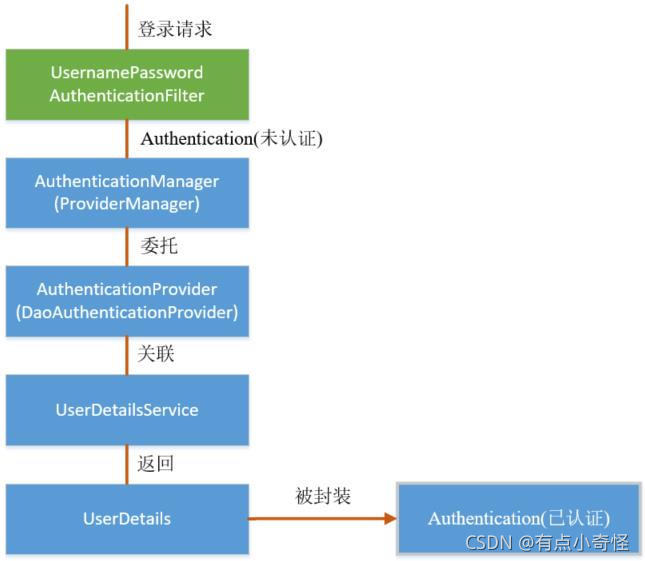

认证核心组件的大体关系如下:

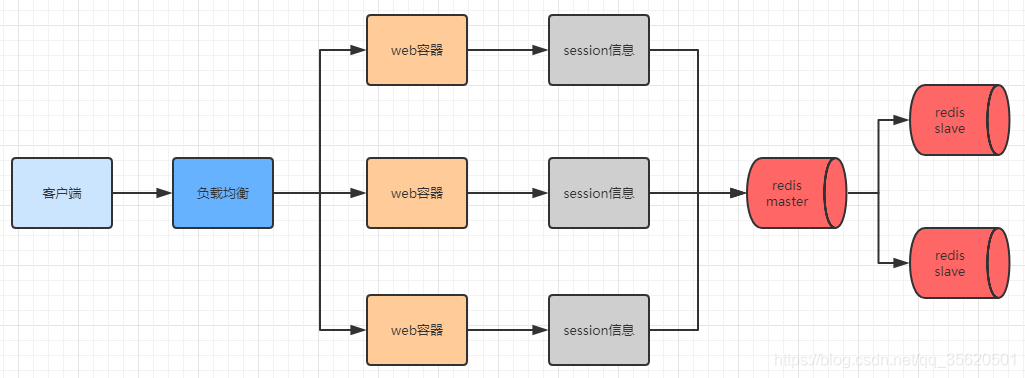

分布式认证需求:

分布式系统的每个服务都会由认证、授权的需求,如果每个服务都实现一套认证授权逻辑会非常冗余,考虑分布式系统共享性的特点,需要由独立的认证服务处理系统认证授权的请求;考虑分布式系统开放性的特点,不仅对系统内部服务提供认证,对第三方系统也要提供认证。分布式认证的需求总结如下:

统一认证授权:

提供独立的认证服务,统一处理认证授权。

无论是不同类型的用户,还是不同种类的客户端(web端,H5,APP),均采用一致的认证、权限、会话机制,实现统一认证授权。

要实现统一则认证方式必须可扩展,支持各种认证需求,比如:用户密码认证、短信验证码、二维码、人脸识别等认证方式,并可以非常灵活的切换。

应用接入认证:

应提供扩展和开放能力,提供安全的系统对接机制,并可开放部分API给接入第三方使用,一方应用(内部 系统服务)和第三方应用(第三方应用)均采用统一机制接入。

校验流程图:

认证流程:

SpringSecurity是基于Filter实现认证和授权,底层通过FilterChainProxy代理去调用各种Filter(Filter链),Filter通过调用AuthenticationManager完成认证 ,通过调用AccessDecisionManager完成授权,SpringSecurity中核心的过滤器链详细如下:

- SecurityContextPersistenceFilter

Filter的入口和出口,它是用来将SecurityContext(认证的上下文,里面有登录成功后的认证授权信息)对象持久到Session的Filter,同时会把SecurityContext设置给SecurityContextHolder方便我们获取用户认证授权信息 - UsernamePasswordAuthenticationFilter

默认拦截“/login”登录请求,处理表单提交的登录认证,将请求中的认证信息包括

username,password等封装成UsernamePasswordAuthenticationToken,然后调用

AuthenticationManager的认证方法进行认证 - BasicAuthenticationFilter

基本认证,支持httpBasic认证方式的Filter - RememberAuthenticationFilter

记住我功能实现的Filter - AnonymousAuthenticationFilter

匿名Filter,用来处理匿名访问的资源,如果用户未登录,SecurityContext中没有Authentication,

就会创建匿名的Token(AnonymousAuthenticationToken),然后通过

SecurityContextHodler设置到SecurityContext中。 - ExceptionTranslationFilter

用来捕获FilterChain所有的异常,进行处理,但是只会处理 AuthenticationException和AccessDeniedException,异常,其他的异常 会继续抛出。 - FilterSecurityInterceptor

用来做授权的Filter,通过父类(AbstractSecurityInterceptor.beforeInvocation)调用

AccessDecisionManager.decide方法对用户进行授权。

认证流程

常是数据库)加载用户信息,UserDetailsService常见的实现类有JdbcDaoImpl,InMemoryUserDetailsManager,前者从数据库加载用户,后者从内存中加载用户,也可以自己实现UserDetailsService,通常这更加灵活。

public interface UserDetailsService {UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}

认证流程

如何完成身份认证

- 用户使用用户名和密码进行登录,Spring Security将获取到的用户名和密码封装成一个Authentication接口的实现类,比如常用的UsernamePasswordAuthenticationToken。

- 将上述产生的Authentication对象传递给AuthenticationManager的实现类ProviderManager进行认证。

- ProviderManager依次调用各个AuthenticationProvider进行认证,认证成功后返回一个封装了用户权限等信息的Authentication对象。

- 将AuthenticationManager返回的Authentication对象赋予给当前的SecurityContext。

1.Http Request

Spring security 定义了一个过滤器链, 当认证请求到达这个链时, 该请求将会穿过这个链条用于认证和授权. 这个链上的可以定义1…N个过滤器, 过滤器的用途是获取请求中的认证信息, 根据认证方式进行路由, 把认证信息传递给对应的认证处理程序进行处理. 下面的示例图显示了Spring security中常用的认证过滤器

不同的过滤器处理不同的认证信息. 例如:

- HTTP Basic 认证请通过过滤器链, 到达 BasicAuthenticationFilter;

- HTTP Digest 认证被 DigestAuthenticationFilter 识别,拦截并处理;

- 表单登录认证被 UsernamePasswordAuthenticationFilter 识别,拦截并处理。

2.基于用户凭证创建 AuthenticationToken

这里我们以最常用表单登录为例子, 用户在登录表单中输入用户名和密码, 并点击确定, 浏览器提交POST请求到服务器, 穿过过滤器链, 被 UsernamePasswordAuthenticationFilter 识别, UsernamePasswordAuthenticationFilter 提取请求中的用户名和密码来创建 UsernamePasswordAuthenticationToken 对象.

3.把组装好的 AuthenticationToken 传递给 AuthenticationManagager

组装好的 UsernamePasswordAuthenticationToken 对象被传递给 AuthenticationManagager 的 authenticate 方法进行认证决策.AuthenticationManager 只是一个接口, 实际的实现是 ProviderManager

ProviderManager 有一个配置好的认证提供者列表(AuthenticationProvider), ProviderManager 会把收到的 UsernamePasswordAuthenticationToken 对象传递给列表中的每一个 AuthenticationProvider 进行认证.

4.进行认证处理

public interface AuthenticationProvider {Authentication authenticate(Authentication authentication) throws AuthenticationException;boolean supports(Class<?> authentication);

}

AuthenticationProvider提供了以下的实现类:

CasAuthenticationProvider

JaasAuthenticationProvider

DaoAuthenticationProvider

OpenIDAuthenticationProvider

RememberMeAuthenticationProvider

LdapAuthenticationProvider

上面我们说了, ProviderManager 会把收到的 UsernamePasswordAuthenticationToken 对象传递给列表中的每一个 AuthenticationProvider 进行认证.那到底 UsernamePasswordAuthenticationToken 会被哪一个接收和处理呢?是由supports方法来决定的。

5.UserDetailsService获取用户信息

UserDetailsService 获取的对象是一个 UserDetails. 框架中自带一个 User 实现, 但是一般我们需要对 UserDetails 进行定制, 内置的 User 太过简单实际项目无法满足需要.案例说明(基于jpa实现):

@Service

public class JpaReactiveUserDetailsService implements ReactiveUserDetailsService {private UserRepository userRepository;@Autowiredpublic void setUserRepository(UserRepository userRepository) {this.userRepository = userRepository;}/*** @param s 用户名* @return Mono<UserDetails>*/@Overridepublic Mono<UserDetails> findByUsername(String s) {// 从用户Repository中获取一个User Jpa实体对象Optional<User> optionalUser = userRepository.findByUsername(s);if (!optionalUser.isPresent()) {return Mono.empty();}User user = optionalUser.get();// 填充权限List<SimpleGrantedAuthority> authorities = new ArrayList<>();for (Role role : user.getRoles()) {authorities.add(new SimpleGrantedAuthority(role.getName()));}// 返回 UserDetailsreturn Mono.just(new org.springframework.security.core.userdetails.User(user.getUsername(), user.getPassword(), authorities));}

}

@Repository

public interface UserRepository extends JpaRepository<User, Long> {User findByEmail(String email);@Overridevoid delete(User user);Optional<User> findByUsername(String username);

}

6.认证结果处理

如果认证成功(用户名,密码完全正确), AuthenticationProvider 将会返回一个完全有效的 Authentication 对象(UsernamePasswordAuthenticationToken). 否则抛出 AuthenticationException 异常.完全有效的 Authentication 对象定义如下:

authenticated属性为 true

已授权的权限列表(GrantedAuthority列表)

用户凭证(仅用户名)

7.认证完成

认证完成后, AuthenticationManager 将会返回该认证对象(UsernamePasswordAuthenticationToken)返回给过滤器

8.存储认证对象

相关的过滤器获得一个认证对象后, 把它存储在安全上下文中(SecurityContext) 用于后续的授权判断(比如查询,修改等操作).

SecurityContextHolder.getContext().setAuthentication(authentication);

自定义验证

实际上真正来做验证操作的是一个个的AuthenticationProvider,所以如果要自定义验证方法,只需要实现一个自己的AuthenticationProvider然后再将其添加进ProviderManager里就行了。

自定义AuthenticationProvider

@Component

public class CustomAuthenticationProviderimplements AuthenticationProvider {@Overridepublic Authentication authenticate(Authentication authentication) throws AuthenticationException {String name = authentication.getName();String password = authentication.getCredentials().toString();if (shouldAuthenticateAgainstThirdPartySystem()) {// use the credentials// and authenticate against the third-party systemreturn new UsernamePasswordAuthenticationToken(name, password, new ArrayList<>());} else {return null;}}@Overridepublic boolean supports(Class<?> authentication) {return authentication.equals(UsernamePasswordAuthenticationToken.class);}

}

其中的supports()方法接受一个authentication参数,用来判断传进来的authentication是不是该AuthenticationProvider能够处理的类型。

注册AuthenticationProvider

现在再将刚创建的AuthenticationProvider在与ProviderManager里注册,所有操作就完成了。

@Configuration

@EnableWebSecurity

@ComponentScan("org.baeldung.security")

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Autowiredprivate CustomAuthenticationProvider authProvider;@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth.authenticationProvider(authProvider);}@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().anyRequest().authenticated().and().httpBasic();}

}

授权流程

一旦认证成功,我们可以继续进行授权,授权是通过AccessDecisionManager来实现的。框架有三种实现,默认是AffirmativeBased,通过AccessDecisionVoter决策,有点像ProviderManager委托给AuthenticationProviders来认证。

用户可以享受哪一种权限可以自己配置或者读取数据库设置

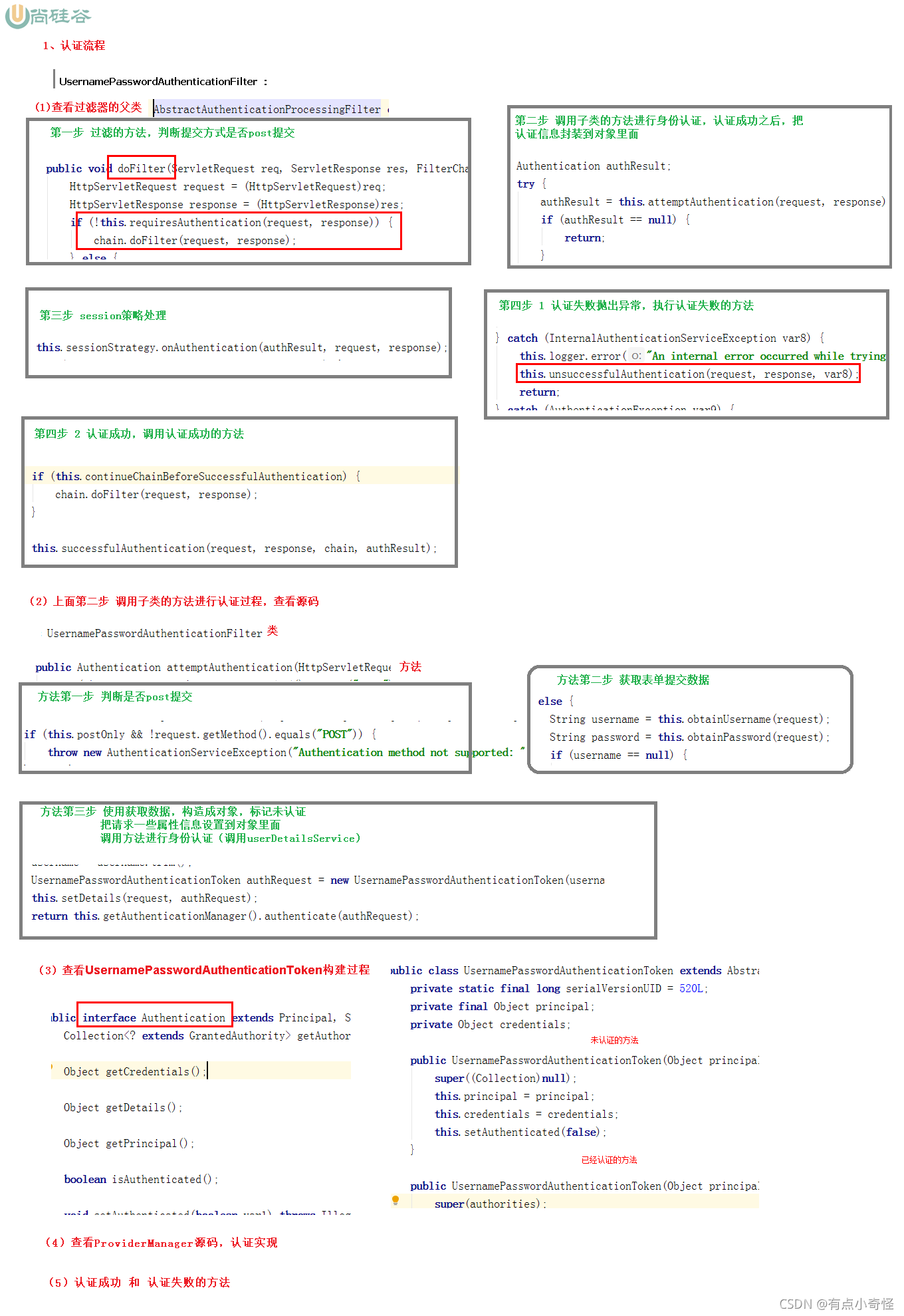

Security认证流程原理:

-

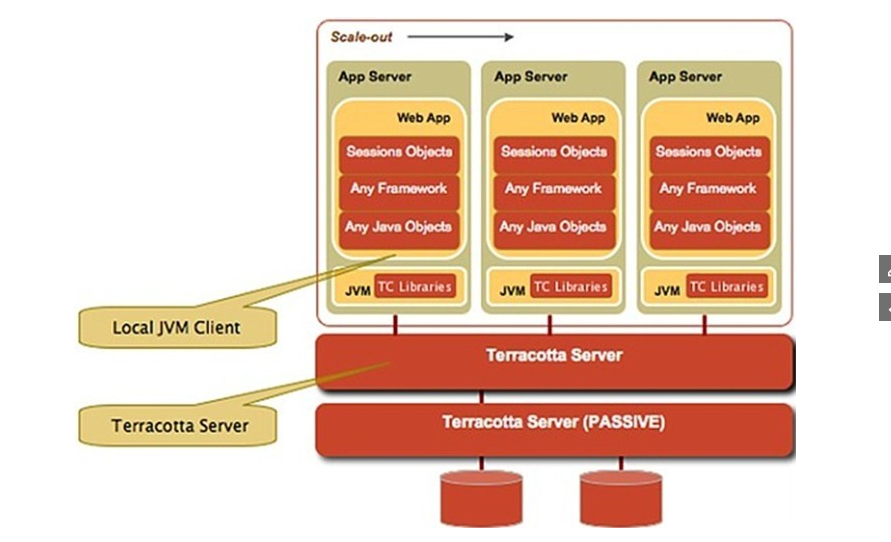

请求过来会被过滤器链中的UsernamePasswordAuthenticationFilter拦截到,请求中的用户名和密码被封装成UsernamePasswordAuthenticationToken(Authentication的实现类)

-

过滤器将UsernamePasswordAuthenticationToken提交给认证管理器(AuthenticationManager)进行认证.

-

AuthenticationManager委托AuthenticationProvider(DaoAuthenticationProvider)进行认证,AuthenticationProvider通过调用UserDetailsService获取到数据库中存储的用户信息(UserDetails),然后调用passwordEncoder密码编码器对UsernamePasswordAuthenticationToken中的密码和UserDetails中的密码进行比较

-

AuthenticationProvider认证成功后封装Authentication并设置好用户的信息(用户名,密码,权限等)返回

-

Authentication被返回到UsernamePasswordAuthenticationFilter,通过调用SecurityContextHolder工具把Authentication封装成SecurityContext中存储起来。然后UsernamePasswordAuthenticationFilter调用AuthenticationSuccessHandler.onAuthenticationSuccess做认证成功后续处理操作

-

最后SecurityContextPersistenceFilter通过SecurityContextHolder.getContext()获取到SecurityContext对象然后调用SecurityContextRepository将SecurityContext存储起来,然后调用SecurityContextHolder.clearContext方法清理SecurityContext。

注意:SecurityContext是一个和当前线程绑定的工具,在代码的任何地方都可以通过SecurityContextHolder.getContext()获取到登陆信息。

什么是Spring Security验证?

让我们考虑一个大家都很熟悉的标准的验证场景。

- 提示用户输入用户名和密码进行登录。

- 该系统 (成功) 验证该用户名的密码正确。

- 获取该用户的环境信息 (他们的角色列表等).

- 为用户建立安全的环境。

- 用户进行,可能执行一些操作,这是潜在的保护的访问控制机制,检查所需权限,对当前的安全的环境信息的操作。

而对于Spring Security来说,假设是用户名密码登陆,那执行顺序就是:

- 用户通过url:/login 登录,该过滤器接收表单用户名密码

- 判断用户名密码是否为空

- 生成 UsernamePasswordAuthenticationToken

- 将 Authentiction 传给 AuthenticationManager#authenticate 方法进行认证处理

- AuthenticationManager 默认是实现类为 ProviderManager ,ProviderManager 委托给 AuthenticationProvider 进行处理

- UsernamePasswordAuthenticationFilter 继承了 AbstractAuthenticationProcessingFilter 抽象类,AbstractAuthenticationProcessingFilter 在 successfulAuthentication 方法中对登录成功进行了处理,通过 SecurityContextHolder.getContext().setAuthentication() 方法将 Authentication 认证信息对象绑定到 SecurityContext

- 下次请求时,在过滤器链头的 SecurityContextPersistenceFilter 会从 Session 中取出用户信息并生成 Authentication(默认为 UsernamePasswordAuthenticationToken),并通过 SecurityContextHolder.getContext().setAuthentication() 方法将 Authentication 认证信息对象绑定到 SecurityContext

- 需要权限才能访问的请求会从 SecurityContext 中获取用户的权限进行验证

下面来逐个分析一下每个类。

1.核心组件

这一节主要介绍一些Spring Security中核心的java类,他们之间的依赖,构建起了整个框架。

1.1 SecurityContextHolder

SecurityContextHolder 是最基本的对象,它负责存储当前安全上下文信息。即保存着当前用户是什么,是否已经通过认证,拥有哪些权限。。。等等。SecurityContextHolder默认使用ThreadLocal策略来存储认证信息,意味着这是一种与线程绑定的策略。在Web场景下的使用Spring Security,在用户登录时自动绑定认证信息到当前线程,在用户退出时,自动清除当前线程的认证信息。而在非Web场景下,比如Swing环境下,Spring提供在启动时使用策略配置SecurityContextHolder。这部分具体的配置请自行翻阅官方文档。我就不在此赘述了,之后的讲解也将基于Web场景。

获取有关当前用户的信息

Spring Security使用一个Authentication对象来表示这些信息。通常不需要自己创建一个Authentication对象,但可以在程序的任何一个地方获取到用户信息,下面时官方提供的获取用户信息:

Object principal = SecurityContextHolder.getContext().getAuthentication().getPrincipal();if (principal instanceof UserDetails) {String username = ((UserDetails)principal).getUsername();

} else {String username = principal.toString();

}

1.2 Authentication

首先看一下源码:

package org.springframework.security.core;public interface Authentication extends Principal, Serializable { Collection<? extends GrantedAuthority> getAuthorities(); Object getCredentials();Object getDetails();Object getPrincipal();boolean isAuthenticated(); void setAuthenticated(boolean var1) throws IllegalArgumentException;

}

从这个接口中,我们可以得到用户身份信息,密码,细节信息,认证信息,以及权限列表,具体的详细解读如下:

- getAuthorities(),权限列表,通常是代表权限的字符串列表;

- getCredentials(),密码信息,由用户输入的密码凭证,认证之后会移出,来保证安全性;

- getDetails(),细节信息,Web应用中一般是访问者的ip地址和sessionId;

- getPrincipal(), 最重要的身份信息,一般返回UserDetails的实现类;

官方文档里说过,当用户提交登陆信息时,会将用户名和密码进行组合成一个实例UsernamePasswordAuthenticationToken,而这个类是Authentication的一个常用的实现类,用来进行用户名和密码的认证,类似的还有RememberMeAuthenticationToken,它用于记住我功能。

1.3 UserDetails

上文提到了UserDetails接口,它代表了最详细的用户信息,这个接口涵盖了一些必要的用户信息字段,具体的实现类对它进行了扩展,首先来看一下源码:

public interface UserDetails extends Serializable {Collection<? extends GrantedAuthority> getAuthorities();String getPassword();String getUsername();boolean isAccountNonExpired();boolean isAccountNonLocked();boolean isCredentialsNonExpired();boolean isEnabled();

}

它和Authentication接口类似,都包含了用户名,密码以及权限信息,而区别就是Authentication中的getCredentials来源于用户提交的密码凭证,而UserDetails中的getPassword取到的则是用户正确的密码信息,认证的第一步就是比较两者是否相同,除此之外,Authentication#getAuthorities是认证用户名和密码成功之后,由UserDetails#getAuthorities传递而来。而Authentication中的getDetails信息是经过了AuthenticationProvider认证之后填充的。

1.4 UserDetailsService

public interface UserDetailsService {UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}

UserDetailsService 只有一个方法,就是从特定的地方(一般是从数据库中)加载用户信息。

1.5 AuthenticationManager

public interface AuthenticationManager {Authentication authenticate(Authentication authentication)throws AuthenticationException;

}

AuthenticationManager接口只包含一个方法,那就是认证,它是认证相关的核心接口,也是发起认证的出发点。实际业务中可能根据不同的信息进行认证,所以Spring推荐通过实现AuthenticationManager接口来自定义自己的认证方式.Spring提供了一个默认的实现,ProviderManager。

ProviderManager与认证相关的源码:

public class ProviderManager implements AuthenticationManager, MessageSourceAware,InitializingBean {// 维护一个AuthenticationProvider列表private List<AuthenticationProvider> providers = Collections.emptyList();public Authentication authenticate(Authentication authentication)throws AuthenticationException {Class<? extends Authentication> toTest = authentication.getClass();AuthenticationException lastException = null;Authentication result = null;// 依次认证for (AuthenticationProvider provider : getProviders()) {if (!provider.supports(toTest)) {continue;}try {result = provider.authenticate(authentication);if (result != null) {copyDetails(authentication, result);break;}}...catch (AuthenticationException e) {lastException = e;}}// 如果有Authentication信息,则直接返回if (result != null) {if (eraseCredentialsAfterAuthentication&& (result instanceof CredentialsContainer)) {//移除密码((CredentialsContainer) result).eraseCredentials();}//发布登录成功事件eventPublisher.publishAuthenticationSuccess(result);return result;}...//执行到此,说明没有认证成功,包装异常信息if (lastException == null) {lastException = new ProviderNotFoundException(messages.getMessage("ProviderManager.providerNotFound",new Object[] { toTest.getName() },"No AuthenticationProvider found for {0}"));}prepareException(lastException, authentication);throw lastException;}

}

其实ProviderManager不是自己处理身份验证请求,它将委托给配置的AuthenticationProvider列表,按照顺序进行依次认证,每个provider都会尝试认证,或者通过简单地返回null来跳过验证。如果所有实现都返回null,那么ProviderManager将抛出一个ProviderNotFoundException。

1.6 AuthenticationProvider

public interface AuthenticationProvider {Authentication authenticate(Authentication authentication)throws AuthenticationException;boolean supports(Class<?> authentication);

}

AuthenticationProvider接口提供了两个方法,一个是真正的认证,另一个是满足什么样的身份信息才进行如上认证。

Spring 提供了几种AuthenticationProvider的实现:

- DaoAuthenticationProvider从数据库中读取用户信息验证身份

- AnonymousAuthenticationProvider匿名用户身份认证

- RememberMeAuthenticationProvider已存cookie中的用户信息身份认证

- AuthByAdapterProvider使用容器的适配器验证身份

- CasAuthenticationProvider根据Yale中心认证服务验证身份,用于实现单点登陆

- JaasAuthenticationProvider从JASS登陆配置中获取用户信息验证身份

- RemoteAuthenticationProvider根据远程服务验证用户身份

- RunAsImplAuthenticationProvider对身份已被管理器替换的用户进行验证

- X509AuthenticationProvider从X509认证中获取用户信息验证身份

- TestingAuthenticationProvider单元测试时使用

当然也可以自己实现AuthenticationProvider接口来自定义认证。

这里我们基于最常用的DaoAuthenticationProvider来详细解释一下:

public class DaoAuthenticationProvider extends AbstractUserDetailsAuthenticationProvider {//密码加解密算法private PasswordEncoder passwordEncoder;//用户信息daoprivate UserDetailsService userDetailsService;//检查用户名和密码是否匹配protected void additionalAuthenticationChecks(UserDetails userDetails,UsernamePasswordAuthenticationToken authentication)throws AuthenticationException {if (authentication.getCredentials() == null) {throw new BadCredentialsException(messages.getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials","Bad credentials"));}//用户提交的密码凭证String presentedPassword = authentication.getCredentials().toString();//比较两个密码if (!passwordEncoder.matches(presentedPassword, userDetails.getPassword())) {throw new BadCredentialsException(messages.getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials","Bad credentials"));}}//获取用户信息protected final UserDetails retrieveUser(String username,UsernamePasswordAuthenticationToken authentication)throws AuthenticationException {UserDetails loadedUser = this.getUserDetailsService().loadUserByUsername(username);}

}

在Spring Security中。提交的用户名和密码,被封装成了UsernamePasswordAuthenticationToken,而根据用户名加载用户的任务则是交给了UserDetailsService,在DaoAuthenticationProvider中,对应的方法便是retrieveUser,虽然有两个参数,但是retrieveUser只有第一个参数起主要作用,返回一个UserDetails。还需要完成UsernamePasswordAuthenticationToken和UserDetails密码的比对,这便是交给additionalAuthenticationChecks方法完成的,如果这个void方法没有抛异常,则认为比对成功。

1.7 总结

为了方便理解,放上我画的uml图。

以及整个认证过程的:

Spring Security: 认证架构(流程)

1.Http Request

Spring security 定义了一个过滤器链, 当认证请求到达这个链时, 该请求将会穿过这个链条用于认证和授权. 这个链上的可以定义1…N个过滤器, 过滤器的用途是获取请求中的认证信息, 根据认证方式进行路由, 把认证信息传递给对应的认证处理程序进行处理. 下面的示例图显示了Spring security中常用的认证过滤器.(有关Spring Security过滤链的知识参考:https://segmentfault.com/a/1190000012668936)

不同的过滤器处理不同的认证信息. 例如:

- HTTP Basic 认证请通过过滤器链, 到达 BasicAuthenticationFilter

- HTTP Digest 认证被 DigestAuthenticationFilter 识别,拦截并处理.

- 表单登录认证被 UsernamePasswordAuthenticationFilter 识别,拦截并处理.

2.基于用户凭证创建 AuthenticationToken

这里我们以最常用表单登录为例子, 用户在登录表单中输入用户名和密码, 并点击确定, 浏览器提交POST请求到服务器, 穿过过滤器链, 被 UsernamePasswordAuthenticationFilter 识别, UsernamePasswordAuthenticationFilter 提取请求中的用户名和密码来创建 UsernamePasswordAuthenticationToken 对象.

3.把组装好的 AuthenticationToken 传递给 AuthenticationManagager

组装好的 UsernamePasswordAuthenticationToken 对象被传递给 AuthenticationManagager 的 authenticate 方法进行认证决策.AuthenticationManager 只是一个接口, 实际的实现是 ProviderManager

ProviderManager 有一个配置好的认证提供者列表(AuthenticationProvider), ProviderManager 会把收到的 UsernamePasswordAuthenticationToken 对象传递给列表中的每一个 AuthenticationProvider 进行认证.

4.进行认证处理

public interface AuthenticationProvider {Authentication authenticate(Authentication authentication) throws AuthenticationException;boolean supports(Class<?> authentication);

}

CasAuthenticationProvider

JaasAuthenticationProvider

DaoAuthenticationProvider

OpenIDAuthenticationProvider

RememberMeAuthenticationProvider

LdapAuthenticationProvider

上面我们说了, ProviderManager 会把收到的 UsernamePasswordAuthenticationToken 对象传递给列表中的每一个 AuthenticationProvider 进行认证.那到底 UsernamePasswordAuthenticationToken 会被哪一个接收和处理呢?是由supports方法来决定的。

5.UserDetailsService获取用户信息

UserDetailsService 获取的对象是一个 UserDetails. 框架中自带一个 User 实现, 但是一般我们需要对 UserDetails 进行定制, 内置的 User 太过简单实际项目无法满足需要.案例说明(基于jpa实现):

@Service

public class JpaReactiveUserDetailsService implements ReactiveUserDetailsService {private UserRepository userRepository;@Autowiredpublic void setUserRepository(UserRepository userRepository) {this.userRepository = userRepository;}/*** @param s 用户名* @return Mono<UserDetails>*/@Overridepublic Mono<UserDetails> findByUsername(String s) {// 从用户Repository中获取一个User Jpa实体对象Optional<User> optionalUser = userRepository.findByUsername(s);if (!optionalUser.isPresent()) {return Mono.empty();}User user = optionalUser.get();// 填充权限List<SimpleGrantedAuthority> authorities = new ArrayList<>();for (Role role : user.getRoles()) {authorities.add(new SimpleGrantedAuthority(role.getName()));}// 返回 UserDetailsreturn Mono.just(new org.springframework.security.core.userdetails.User(user.getUsername(), user.getPassword(), authorities));}

}

@Repository

public interface UserRepository extends JpaRepository<User, Long> {User findByEmail(String email);@Overridevoid delete(User user);Optional<User> findByUsername(String username);

}

6.认证结果处理

如果认证成功(用户名,密码完全正确), AuthenticationProvider 将会返回一个完全有效的 Authentication 对象(UsernamePasswordAuthenticationToken). 否则抛出 AuthenticationException 异常.完全有效的 Authentication 对象定义如下:

authenticated属性为 true

已授权的权限列表(GrantedAuthority列表)

用户凭证(仅用户名)

7.认证完成

认证完成后, AuthenticationManager 将会返回该认证对象(UsernamePasswordAuthenticationToken)返回给过滤器

8.存储认证对象

相关的过滤器获得一个认证对象后, 把它存储在安全上下文中(SecurityContext) 用于后续的授权判断(比如查询,修改等操作).

SecurityContextHolder.getContext().setAuthentication(authentication);

Spring Security授权架构(流程)

- 一旦认证成功,我们可以继续进行授权,授权是通过AccessDecisionManager来实现的。框架有三种实现,默认是AffirmativeBased,通过AccessDecisionVoter决策,有点像ProviderManager委托给AuthenticationProviders来认证。

- 用户可以享受哪一种权限可以自己配置或者读取数据库设置

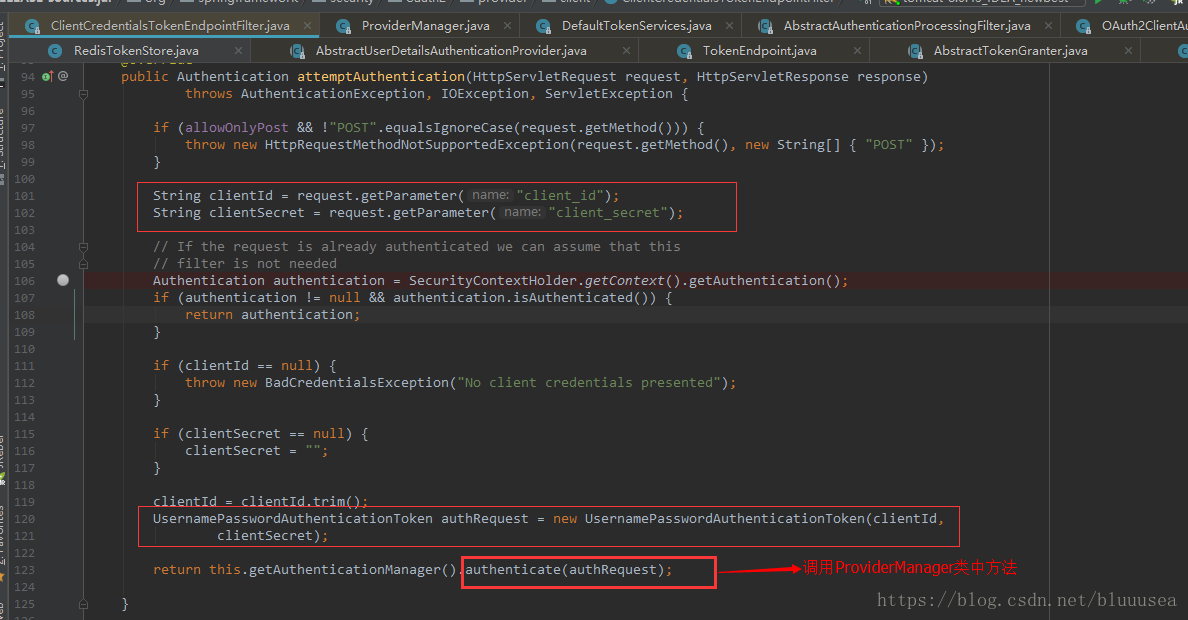

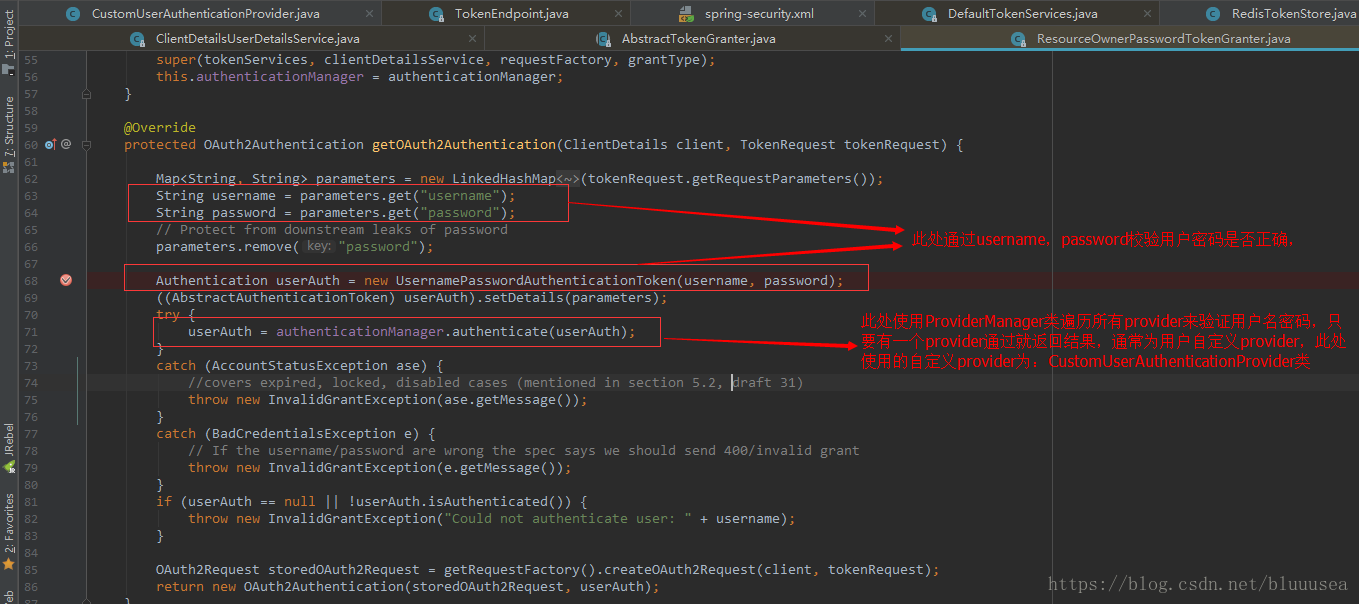

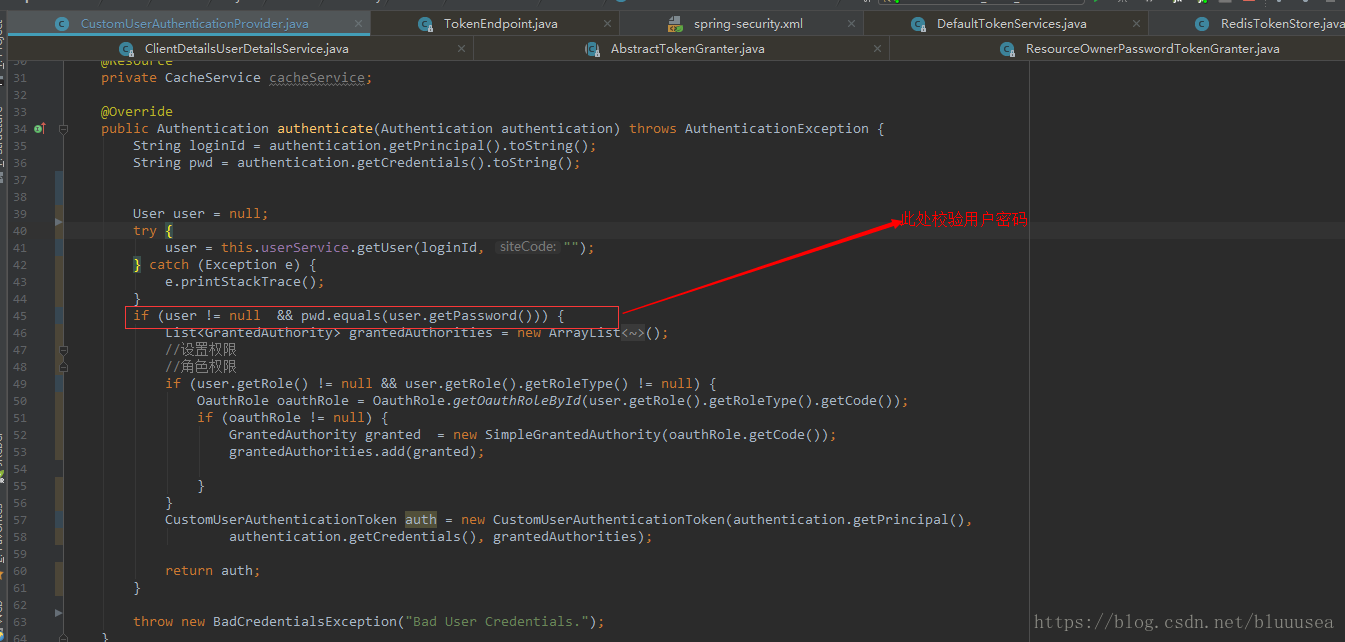

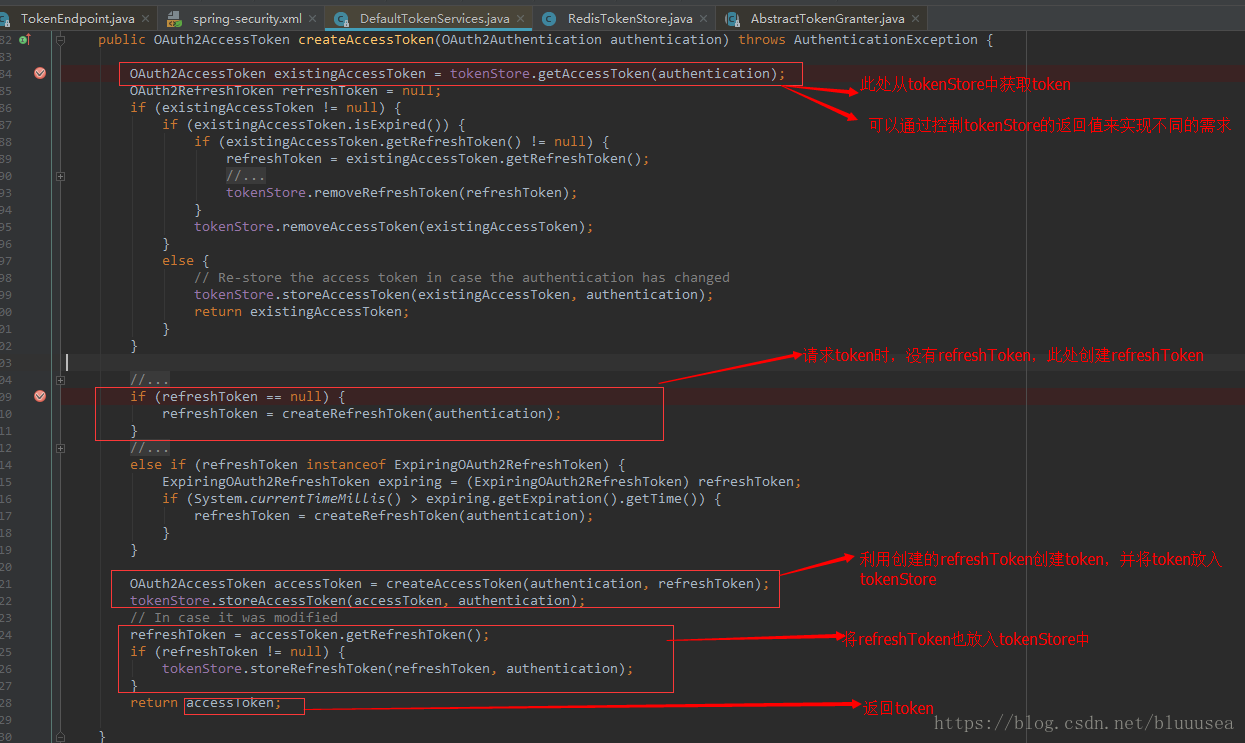

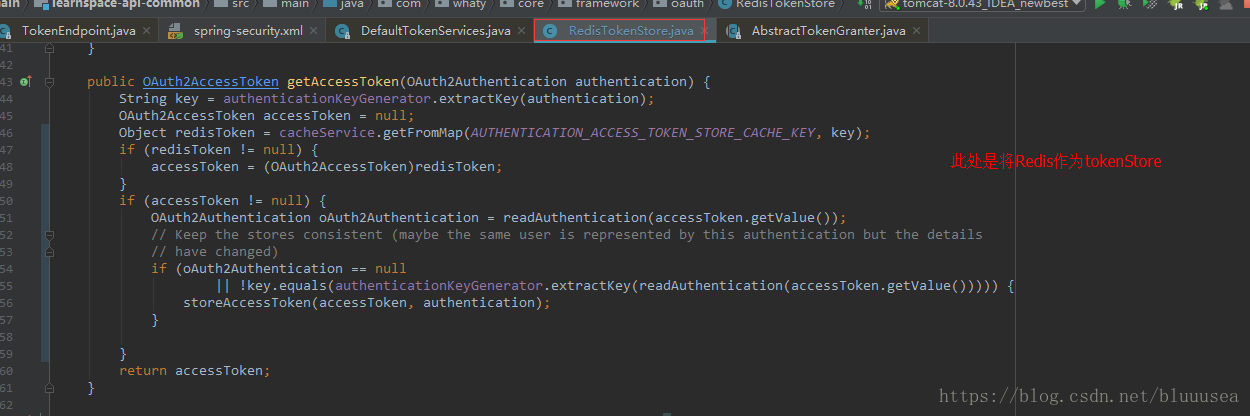

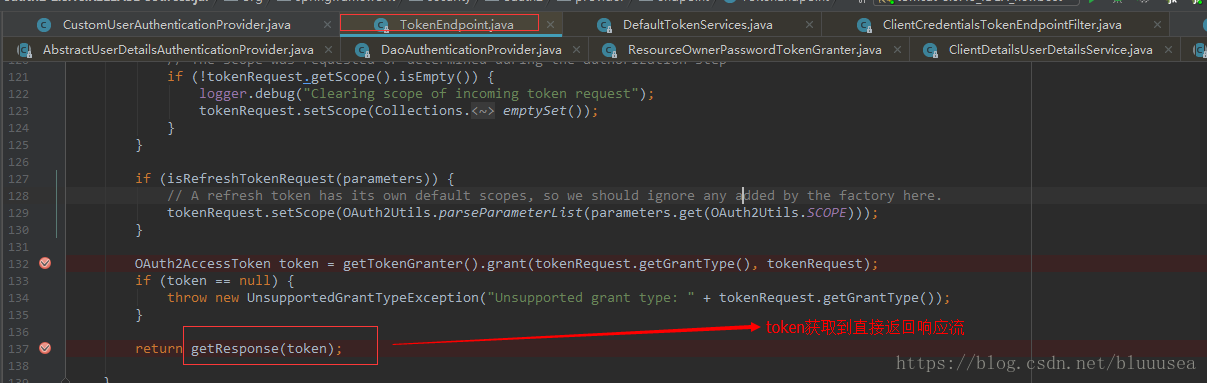

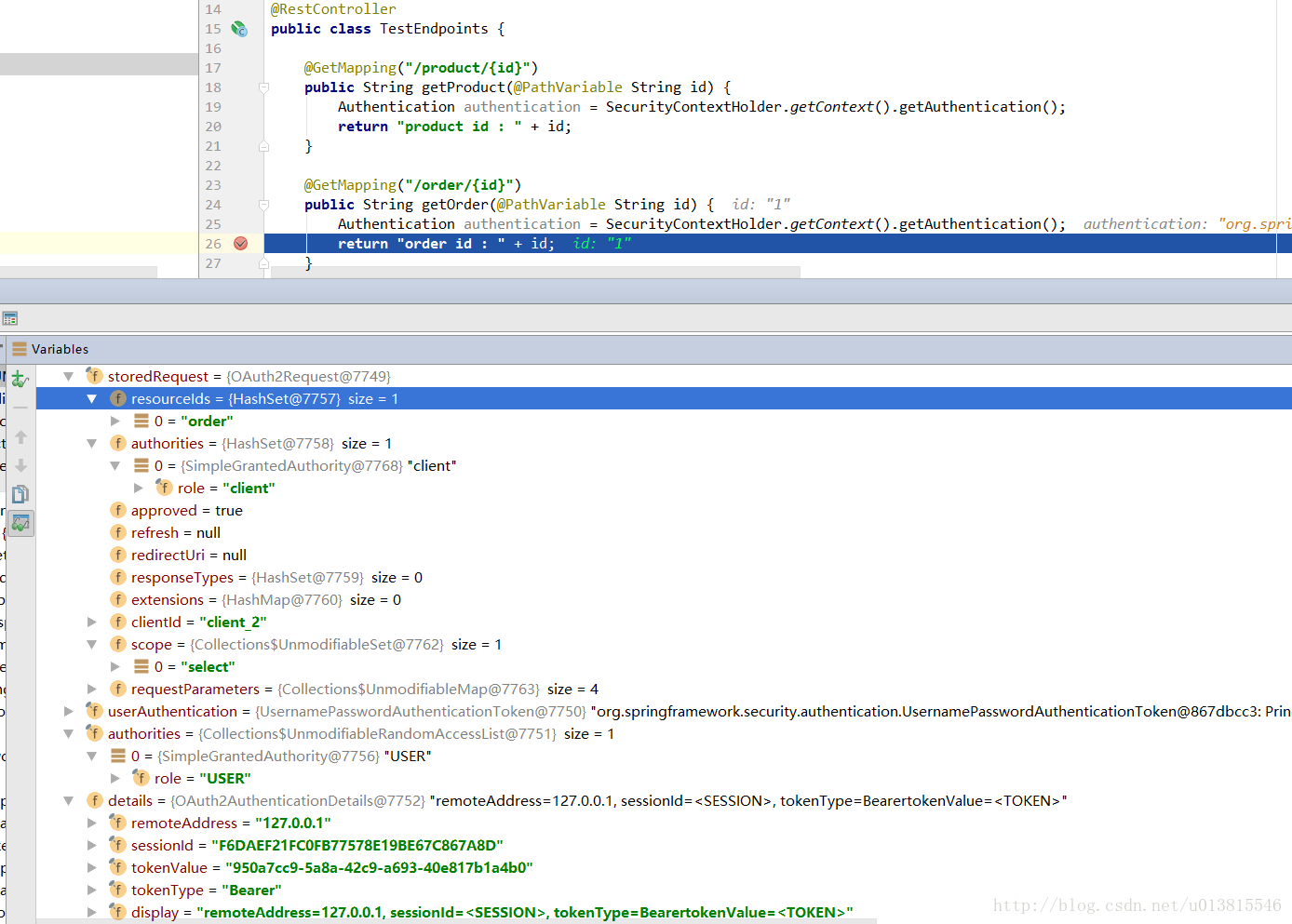

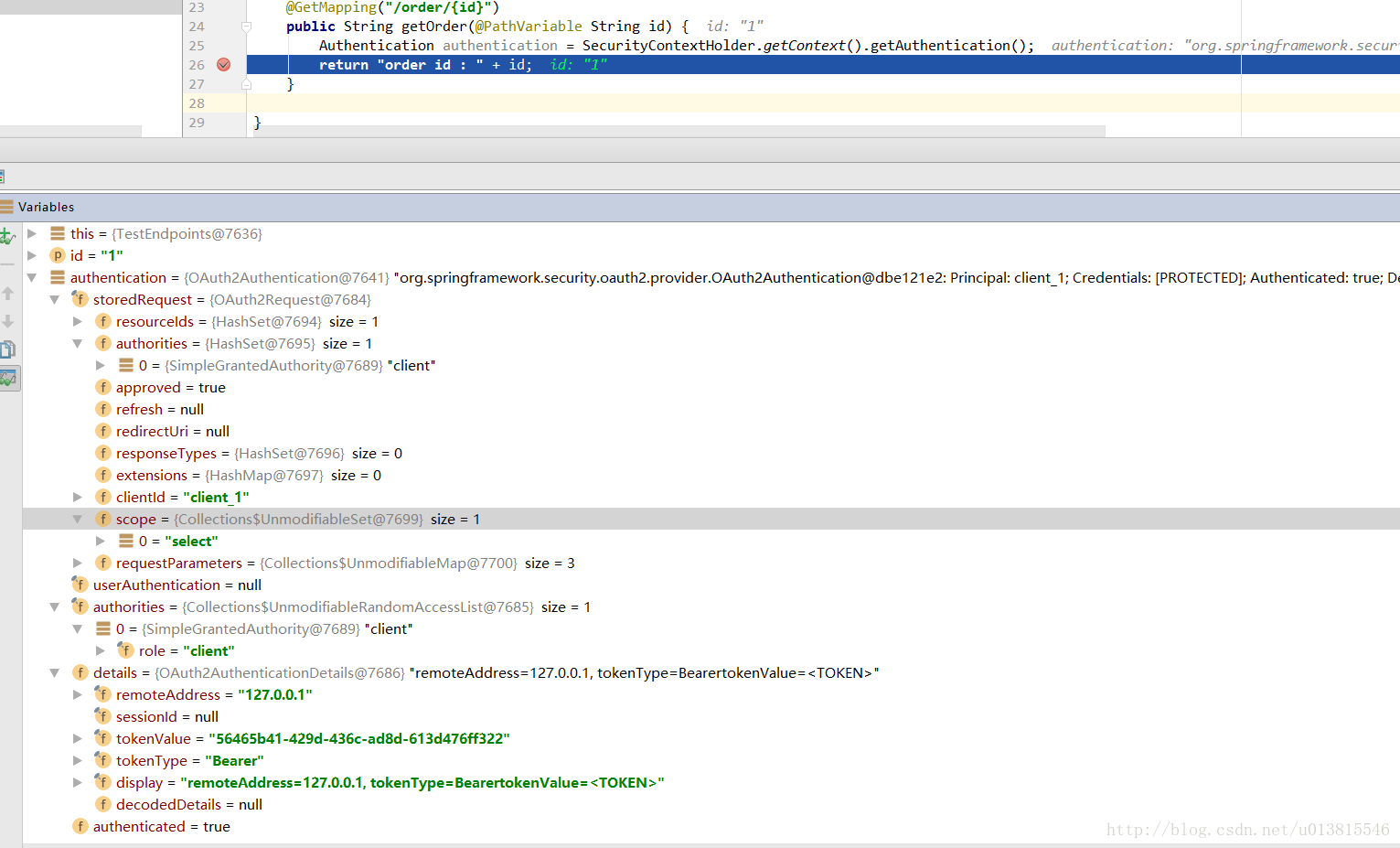

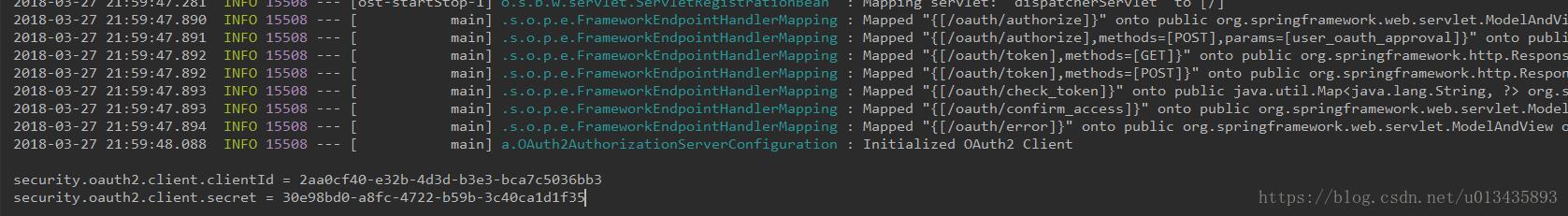

认证流程源码跟踪:

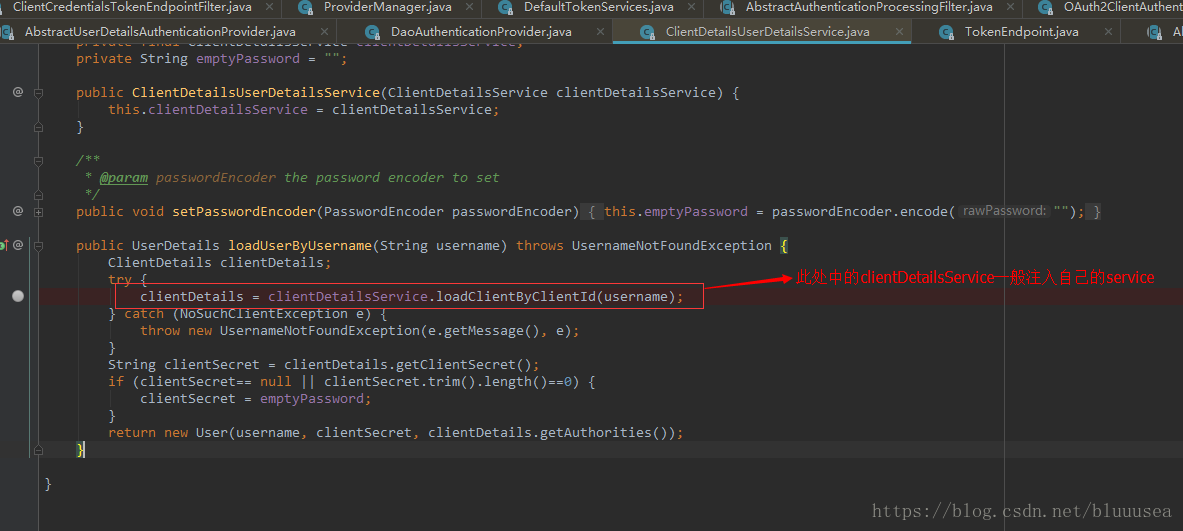

UserDetialService

简介: UserDetailService只单纯地负责存取用户信息,用于查询数据库中的用户信息。

-

UserDetails => Spring Security基础接口,包含某个用户的账号,密码,权限,状态(是否锁定)等信息。只有getter方法。

-

Authentication => 认证对象,认证开始时创建,认证成功后存储于SecurityContext

-

principal => 用户信息对象,是一个Object,通常可转为UserDetails

UserDetails接口:

UserDetails中是用户信息

用于表示一个principal,但是一般情况下是作为(你所使用的用户数据库)和(Spring Security 的安全上下文需要保留的信息)之间的适配器。

实际上就是相当于定义一个规范,Security这个框架不管你的应用时怎么存储用户和权限信息的。只要你取出来的时候把它包装成一个UserDetails对象给我用就可以了

package org.springframework.security.core.userdetails;import java.io.Serializable;

import java.util.Collection;

import org.springframework.security.core.GrantedAuthority;public interface UserDetails extends Serializable { /*** 返回授予用户的权限。无法返回<code>null</code>。.* @返回按自然键排序的权限(从不<code>null</code>)*/Collection<? extends GrantedAuthority> getAuthorities();/*** 返回用于验证用户身份的密码.* @返回密码*/String getPassword();/*** 返回用于验证用户身份的用户名。无法返回<code>null</code>* @返回用户名(从不<code>null</code>)*/String getUsername();/*** 指示用户的帐户是否已过期。无法对过期的帐户进行身份验证。* @如果用户的帐户有效(即未过期),则返回<code>true</code>;如果不再有效(即过期),则返回<code>false</code>*/boolean isAccountNonExpired();/*** 指示用户是锁定还是解锁。无法对锁定的用户进行身份验证.* 指示用户是锁定还是解锁。无法对锁定的用户进行身份验证*/boolean isAccountNonLocked();/*** 指示用户的凭据(密码)是否已过期。过期的凭据阻止身份验证* @如果用户的凭据有效(即未过期),则返回<code>true</code>;如果不再有效(即过期),则返回<code>false</code>*/boolean isCredentialsNonExpired();/*** 指示用户是启用还是禁用。无法对禁用的用户进行身份验证。* @如果用户已启用,则返回<code>true</code>,否则返回<code>false</code>*/boolean isEnabled();

}UserDetails用来做什么?为什么还要带上权限集合?

如果我们不用认证框架,我们是怎么手动实现登录认证的?

基本上就是根据前端提交上来的用户名从数据库中查找这个账号的信息,然后比对密码。再进一步,可能还会添加一个字段来判断,当前用户是否已被锁定。这个接口就是这么用的。即把这些信息取出来,然后包装成一个对象交由框架去认证。

为什么还要带上权限?

因为登录成功后也不是什么都能访问的,还要根据你所拥有的权限进行判断。有权限你才能访问特定的对象。Security框架是这样设计的,即认证成功后,就把用户信息和拥有的权限都存储在SecurityContext中,当访问受保护资源(某个对象/方法)的时候,就把权限拿出来比对,看看是否满足。

框架提供的UserDetails默认实现

UserDetails有一个默认实现(框架提供的),User。用户可以从自己的数据库中取出此用户的账号,密码,以及相关权限,然后用构造方法填充创建一个User对象即可。

注:实现CredentialsContainer接口是为了在登录成功后,清除用户信息中的密码。(登录成功后会将用户信息存储在SecurityContext中)

public class User implements UserDetails, CredentialsContainer {private static final long serialVersionUID = 500L;private static final Log logger = LogFactory.getLog(User.class);private String password;private final String username;private final Set<GrantedAuthority> authorities;private final boolean accountNonExpired;private final boolean accountNonLocked;private final boolean credentialsNonExpired;private final boolean enabled;public User(String username, String password, Collection<? extends GrantedAuthority> authorities) {this(username, password, true, true, true, true, authorities);}public User(String username, String password, boolean enabled, boolean accountNonExpired, boolean credentialsNonExpired, boolean accountNonLocked, Collection<? extends GrantedAuthority> authorities) {if (username != null && !"".equals(username) && password != null) {this.username = username;this.password = password;this.enabled = enabled;this.accountNonExpired = accountNonExpired;this.credentialsNonExpired = credentialsNonExpired;this.accountNonLocked = accountNonLocked;this.authorities = Collections.unmodifiableSet(sortAuthorities(authorities));} else {throw new IllegalArgumentException("Cannot pass null or empty values to constructor");}}//省略部分代码

}

什么时候提供UserDetails信息,怎么提供?

UserDetailsService接口

那肯定是认证的时候。其实认证的操作,框架都已经帮你实现了,它所需要的只是,你给我提供获取信息的方式。所以它就定义一个接口,然后让你去实现,实现好了之后再注入给它。

框架提供一个UserDetailsService接口用来加载用户信息。如果要自定义实现的话,用户可以实现一个CustomUserDetailsService的类,然后把你的应用中的UserService和AuthorityService注入到这个类中,用户获取用户信息和权限信息,然后在loadUserByUsername方法中,构造一个User对象(框架的类)返回即可。

package org.springframework.security.core.userdetails;public interface UserDetailsService {UserDetails loadUserByUsername(String var1) throws UsernameNotFoundException;

}

框架提供的UserDetailsService接口默认实现

- InMemoryDaoImpl => 存储于内存

- JdbcDaoImpl => 存储于数据库(磁盘)

其中,如果你的数据库设计符合JdbcDaoImpl中的规范,你也就不用自己去实现UserDetailsService了。但是大多数情况是不符合的,因为你用户表不一定就叫users,可能还有其他前缀什么的,比如叫tb_users。或者字段名也跟它不一样。如果你一定要使用这个JdbcDaoImpl,你可以通过它的setter方法修改它的数据库查询语句。

注:它是利用Spring框架的JdbcTemplate来查询数据库的

public class JdbcDaoImpl extends JdbcDaoSupport implements UserDetailsService, MessageSourceAware {public static final String DEF_USERS_BY_USERNAME_QUERY = "select username,password,enabled from users where username = ?";public static final String DEF_AUTHORITIES_BY_USERNAME_QUERY = "select username,authority from authorities where username = ?";public static final String DEF_GROUP_AUTHORITIES_BY_USERNAME_QUERY = "select g.id, g.group_name, ga.authority from groups g, group_members gm, group_authorities ga where gm.username = ? and g.id = ga.group_id and g.id = gm.group_id";protected MessageSourceAccessor messages = SpringSecurityMessageSource.getAccessor();private String authoritiesByUsernameQuery = "select username,authority from authorities where username = ?";private String groupAuthoritiesByUsernameQuery = "select g.id, g.group_name, ga.authority from groups g, group_members gm, group_authorities ga where gm.username = ? and g.id = ga.group_id and g.id = gm.group_id";private String usersByUsernameQuery = "select username,password,enabled from users where username = ?";private String rolePrefix = "";private boolean usernameBasedPrimaryKey = true;private boolean enableAuthorities = true;private boolean enableGroups;//省略方法

}

注入到哪里去呢?

那肯定是注入到认证处理类中的,框架利用AuthenticationManager(接口)来进行认证。而Security为了支持多种方式认证,它提供ProviderManager类,这个实现了AuthenticationManager接口。它拥有多种认证方式,可以根据认证的类型委托给对应的认证处理类进行处理,这个处理类实现了AuthenticationProvider接口。

所以,最终UserDetailsService是注入到AuthenticationProvider的实现类中。

误解

UserDetailService 负责认证用户?

实际上:UserDetailService只单纯地负责存取用户信息,除了给框架内的其他组件提供数据外没有其他功能。而认证过程是由AuthenticationManager来完成的。(大多数情况下,可以通过实现AuthenticationProvider接口来自定义认证过程)

它和Authentication接口很类似,比如它们都拥有username、authorities、Authentication的getCredentials()与UserDetails中的getPassword()需要被区分对待,前者是用户提交的密码凭证,后者是用户实际存储的密码,认证其实就是对这两者的比对。Authentication中的getAuthorities()实际是由UserDetails的getAuthorites()传递而形成的,还记得Authentication接口中的getDetails()方法吗?其中的UserDetails用户详细信息便是经过了AuthenticationProvider认证之后被填充的。

通过实现UserDetailsService和UserDetails,我们可以完成对用户信息获取方式以及用户信息字段的扩展。

Spring Security 提供的InMemoryUserDetailsManager(内存认证),jdbcUserDetailsManager(jdbc认证)就是UserDetailsService的实现类,主要区别无非就是从内存还是从数据库加载用户。

SecurityContextPersistenceFilter

Persistence(泼C4 ten 思)

这个filter是整个filter链的入口和出口,请求开始会从SecurityContextRepository中 获取SecurityContext对象并设置给SecurityContextHolder。在请求完成后将

SecurityContextHolder持有的SecurityContext再保存到配置好的

DecurityContextRepository中,同时清除SecurityContextHolder中的SecurityContext

总结一下:SecurityContextPersistenceFilter它的作用就是请求来的时候将包含了认证授权信息的SecurityContext对象从SecurityContextRepository中取出交给SecurityContextHolder工具类,方便我们通过SecurityContextHolder获取SecurityContext从而获取到认证授权信息,请求走的时候又把SecurityContextHolder清空,源码如下:

public class SecurityContextPersistenceFilter extends GenericFilterBean {...省略...public void doFilter(ServletRequest req, ServletResponse res, FilterChain chain) throws IOException, ServletException {...省略部分代码...HttpRequestResponseHolder holder = new HttpRequestResponseHolder(request,response);//从SecurityContextRepository获取到SecurityContext SecurityContext contextBeforeChainExecution = repo.loadContext(holder);try {//把 securityContext设置到SecurityContextHolder,如果没认证通过,这个SecurtyContext就是空的SecurityContextHolder.setContext(contextBeforeChainExecution);//调用后面的filter,比如掉用usernamepasswordAuthenticationFilter实现认证chain.doFilter(holder.getRequest(), holder.getResponse());}finally {//如果认证通过了,这里可以从SecurityContextHolder.getContext();中获取到SecurityContextSecurityContext contextAfterChainExecution = SecurityContextHolder.getContext();// Crucial removal of SecurityContextHolder contents - do this before anything// else.//删除SecurityContextHolder中的SecurityContext SecurityContextHolder.clearContext();//把SecurityContext 存储到SecurityContextRepositoryrepo.saveContext(contextAfterChainExecution, holder.getRequest(),holder.getResponse());request.removeAttribute(FILTER_APPLIED);if (debug) {logger.debug("SecurityContextHolder now cleared, as request processing completed");}}

...省略...UsernamePasswordAuthenticationFilter

它的重用是,拦截“/login”登录请求,处理表单提交的登录认证,将请求中的认证信息包括username,password等封装成UsernamePasswordAuthenticationToken,然后调用

AuthenticationManager的认证方法进行认证。