Biba安全模型详解:守护信息系统完整性的基石

目录

- 前言

- 1. Biba模型概述

- 1.1 模型目标与思想基础

- 1.2 模型结构与访问控制

- 2. 模型规则深入解析

- 2.1 “不向下读”的意义

- 2.2 “不向上写”的防护作用

- 3. 与 Bell-LaPadula 模型的对比分析

- 4. 模型的现实应用

- 4.1 操作系统中的完整性控制

- 4.2 金融与工业系统

- 5. Biba 模型的扩展策略

- 5.1 低水线策略(Low Water-Mark Policy)

- 5.2 非严格完整性模型

- 6. 模型的局限与挑战

- 结语

前言

在信息安全的三大核心目标——保密性(Confidentiality)、完整性(Integrity) 和 可用性(Availability) 中,完整性常常被忽视。然而,在金融系统、操作系统内核、工业控制系统等关键应用中,完整性的重要性往往高于保密性。毕竟,一个系统即使保密性再强,如果其数据被恶意篡改,也将导致严重后果。

为应对这一挑战,1977年,Kenneth J. Biba 提出了著名的 Biba 安全模型(Biba Integrity Model),这是第一个系统性地保护数据完整性的强制访问控制模型。它的提出,填补了传统以保密性为核心的安全模型(如 Bell-LaPadula 模型)在完整性控制上的空白,成为信息系统中保障数据可信性的重要理论基础。

本文将系统地介绍 Biba 模型的原理、核心规则、应用场景与扩展形式,并与其他模型对比,帮助你深入理解这一在信息安全体系中具有里程碑意义的模型。

1. Biba模型概述

1.1 模型目标与思想基础

Biba 模型的核心目标是防止数据被非授权篡改,确保系统中信息的正确性与可靠性。换句话说,它关心的是“谁能修改信息”而不是“谁能查看信息”。

在实际应用中,这种模型尤其适用于那些对数据结果极为敏感的系统。例如,在银行系统中,如果某个低权限的用户可以随意修改账户余额,将会造成灾难性的后果。

为此,Biba 模型提出了基于**完整性级别(Integrity Levels)**的控制策略。每个主体(如用户、进程)和每个客体(如文件、数据库条目)都被赋予一个完整性级别,通常从低到高进行划分。

1.2 模型结构与访问控制

在 Biba 模型中,系统通过两个关键机制来限制信息流动:

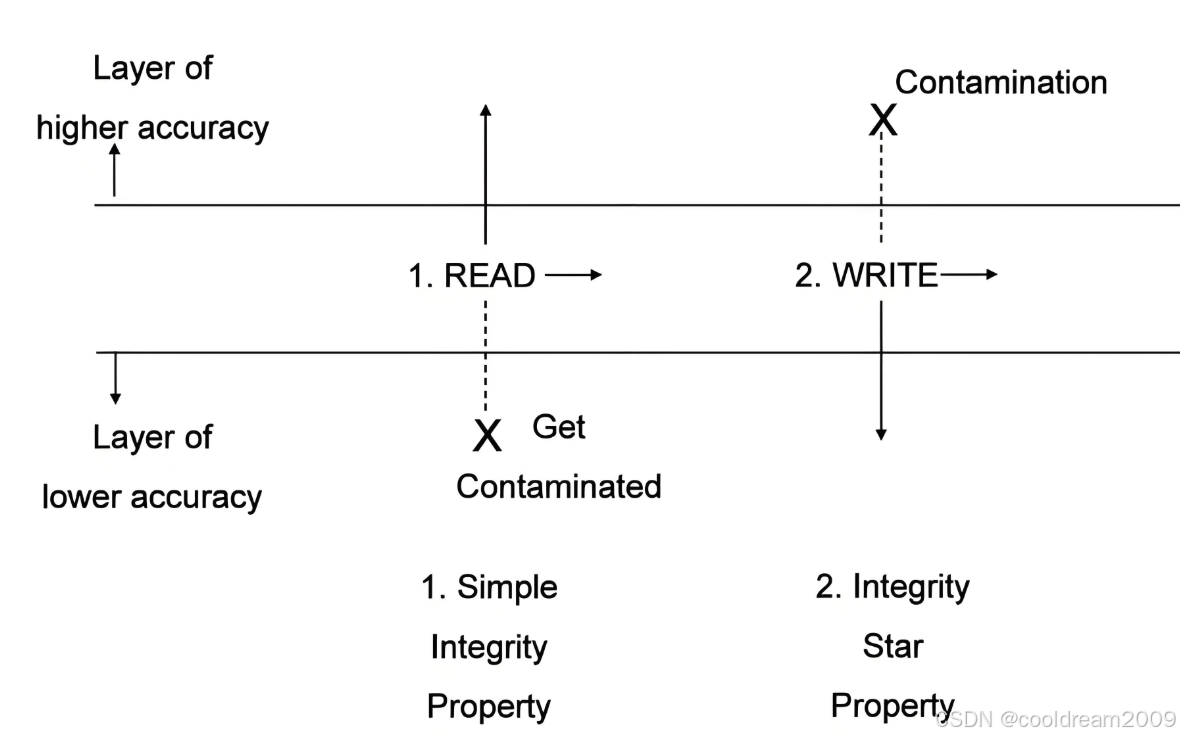

- 简单完整性属性(Simple Integrity Property):禁止主体读取低于其完整性级别的对象,即“不向下读(No Read Down)”。

- 强制完整性属性(Star (*) Integrity Property):禁止主体向高于其完整性级别的对象写入数据,即“不向上写(No Write Up)”。

通过这两条规则,Biba 模型确保了数据只能从高完整性向低完整性流动,而非相反。这样,低可信主体无法污染高可信对象,高可信主体也不会因为读取了不可信数据而被误导或感染。

2. 模型规则深入解析

2.1 “不向下读”的意义

“不向下读”规则意味着,高完整性的主体不能访问低完整性的对象。其背后的理念是防止“污染”——如果一个受信任的主体读取了不可信数据,就可能做出错误决策。

以操作系统为例,内核作为高完整性主体,如果读取了来源可疑的用户输入文件,而未进行校验处理,可能导致系统崩溃或安全漏洞。因此,Biba 模型强制高完整性主体只能读取与其等级相当或更高的对象,以防止由不可信源头带来的完整性风险。

2.2 “不向上写”的防护作用

“不向上写”规则防止低完整性主体修改高完整性的对象。这是模型最具保护力的一条规则,也是完整性保障的核心。

想象一个应用场景:一位普通用户(低完整性)试图修改系统配置文件(高完整性)。如果没有访问控制,该用户就可能以无意或恶意的方式破坏整个系统的稳定运行。通过“禁止向上写入”的限制,Biba 模型从根源上杜绝了这类问题的发生。

3. 与 Bell-LaPadula 模型的对比分析

在安全模型领域,Biba 模型常常与 Bell-LaPadula(简称 BLP)模型进行对比。两者都基于强制访问控制(MAC)思想,但关注点完全不同。

BLP 模型主张“不向上读(No Read Up),不向下写(No Write Down)”,目的是防止泄密。因此,它广泛应用于军事与政府系统中,防止敏感数据被低权限人员访问。

而 Biba 模型则反其道而行之,强调防止数据被低可信主体破坏。其规则为“不向下读,不向上写”。可见,两者的读写限制方向正好相反:

- BLP 模型:保护保密性

- Biba 模型:保护完整性

二者并不矛盾,反而可以互补。在需要兼顾保密性与完整性的系统中,通常需要引入多个模型或采取多策略并用的机制。

4. 模型的现实应用

Biba 模型并不是一个只停留在学术层面的理论工具,它在多个关键领域都有实际应用。

4.1 操作系统中的完整性控制

现代操作系统中,内核和驱动程序代表系统的高完整性区域,用户应用程序则通常处于较低完整性级别。操作系统通过访问控制列表(ACL)、沙箱机制、安全模块(如 SELinux)等手段,部分实现了 Biba 模型的思想。

例如,在 SELinux 中,可以设置进程和文件的完整性标签,限制低完整性进程写入系统配置文件。这与 Biba 模型的“不向上写”原则是一致的。

4.2 金融与工业系统

在金融系统中,数据的正确性直接关系到经济损失。Biba 模型可以用于定义不同角色对财务数据的修改权限,防止非授权更改。

在工业控制系统中,传感器的数据可能被恶意篡改。如果决策系统读取了被篡改的传感器数据,可能会做出危险的控制决策。通过 Biba 模型的“不向下读”,可以有效防止这类问题。

5. Biba 模型的扩展策略

虽然 Biba 模型在理论上非常严密,但其严格的限制在实际部署中可能会带来可用性问题。因此,研究者提出了一些变体和扩展策略,以更灵活地平衡安全性与实用性。

5.1 低水线策略(Low Water-Mark Policy)

这种策略放宽了“不向下读”的限制,允许高完整性主体读取低完整性对象。但一旦读取,其完整性级别会被降低为所读对象的完整性级别。

这样做的好处是提高了系统的可用性,但代价是需要追踪主体完整性随时变化,管理和维护复杂性也随之增加。

5.2 非严格完整性模型

还有一些模型,如 Lipner 模型,将 Biba 模型与 Bell-LaPadula 模型结合,提出多维度的安全控制机制。这种混合模型可以同时考虑保密性与完整性,更加贴近现实系统的需求。

6. 模型的局限与挑战

尽管 Biba 模型在防止数据篡改方面具有很强的理论基础,但在实际应用中也存在一些局限性:

首先,它过于依赖于完整性级别的严格划分,而现实中信息的完整性不是一个绝对的、静态的属性。其次,模型不考虑时间变化、用户行为习惯、上下文信息等因素,也不具备自主学习能力。

此外,如何有效划分主体与客体的完整性等级,如何管理系统中不断变化的访问需求,都是需要在实际部署中谨慎权衡的问题。

结语

Biba 安全模型以其清晰严谨的完整性保护机制,为信息系统提供了一种有效的强制访问控制方案。它不仅在理论上为完整性控制奠定了基础,也在操作系统、安全模块、金融与工业系统中有着广泛的应用前景。

虽然模型本身存在一定局限性,但其基本原则——“不向下读,不向上写”——依然是设计任何重视数据可靠性的系统时应优先考虑的准则。

在日益复杂的信息安全环境中,Biba 模型的思想仍然具有极强的现实指导意义。未来,随着人工智能、大数据等技术的发展,如何将 Biba 模型与现代安全架构融合,也将是值得深入研究和探索的方向。