2.13寒假作业

web;[SWPUCTF 2021 新生赛]include

打开环境是叫我们随便传一个flie

按照提示来

给了提示,显然上半部分的代码是实现上一步的提示,后面给出了目标文件,而且是被包含了,还是为协议

解码

pwn:[NISACTF 2022]ezstack

查壳,ida

看主要函数

声明buf72个字节,后面则是读取96个字节给buf,显然有溢出,找后门函数,只有bin/sh,没有system(),所以说我们要自己构造一个

首先是bin/sh的地址

这边把system()构造在现有的函数上面

我自己尝试写脚本,然后去看别人的覆盖量,结果发现不只是覆盖量的问题,他这个要传递两个bin/sh,说是第一个用于占位,第一次遇见我也搞不懂

misc:攻防世界Test-flag-please-ignore

打开文件字符串就像是十六进制

直接转换就得到flag了

攻防世界base64÷4

打开文件是一串加密字符

结合题目估计又是base类的混合加密,题目提示是64÷4=16,就先从base16开始,结果都不是混合而是就只是base16...

crypto:攻防世界幂数加密

打开文件的字符串像是tapcode

尝试解码看看

不是答案,也没有其他的提示,返回到题目,搜索相关加密方式,幂数加密又称云影加密,我找不到在线解密的网站,想找加密的过程,这边直接找到了解密代码云影加密

原理云影加密

reserve:攻防世界re-for-50-plz-50

查壳,ida

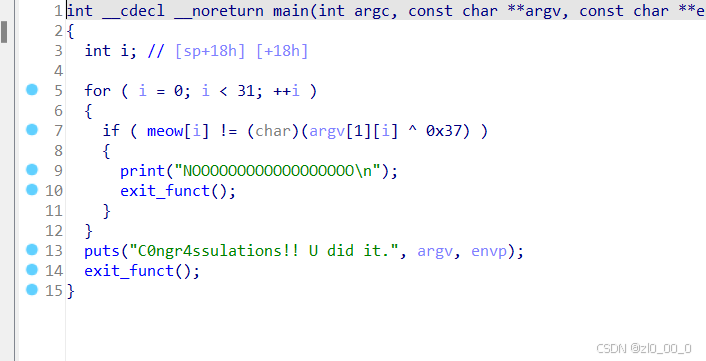

主函数

这就是加密过程,,就是一个很直接的加密之后对比,将目标字符串按位异或,找一下目标字符串也就是meow

直接逆向写脚本