SQL注入(SQL Injection)深度解析

SQL注入是一种利用Web应用程序与数据库交互机制缺陷的网络攻击技术,其核心在于通过恶意构造的输入参数篡改原始SQL查询逻辑,进而实现对数据库的非授权操作。以下从定义、攻击原理、技术分类、危害及防御体系多维度展开分析:

一、定义与本质

-

技术定义

SQL注入是攻击者向应用程序输入字段(如登录表单、搜索框)注入恶意SQL代码,通过改变原始SQL语句结构,欺骗数据库执行非预期指令的行为。其本质是混淆了数据与代码的边界,利用程序未正确处理用户输入的缺陷,将数据输入转换为可执行代码。 -

攻击目标

- 数据库敏感数据(用户凭证、交易记录)

- 系统控制权(执行管理员命令、植入后门)

- 业务逻辑破坏(篡改数据、删除表结构)

二、攻击原理与技术实现

-

漏洞根源

动态拼接SQL语句时未对用户输入进行验证与过滤。例如:SELECT * FROM users WHERE username = '$user_input' AND password = '$password'若

$user_input被注入' OR '1'='1,则SQL变为:SELECT * FROM users WHERE username = '' OR '1'='1' -- AND password = '...'绕过密码验证直接登录。

-

攻击链分解

- 探测阶段:通过输入

'、;等特殊字符触发数据库错误,判断注入点及数据库类型。 - 注入构造:利用UNION查询、布尔逻辑(如

AND 1=1/AND 1=2)逐步推断数据结构。 - 权限提升:通过系统函数(如

xp_cmdshell)执行操作系统命令,控制服务器。

- 探测阶段:通过输入

三、攻击类型与技术变种

| 分类维度 | 具体类型 | 技术特征 |

|---|---|---|

| 注入方式 | 基于错误的注入(Error-based) | 利用数据库错误回显信息推断数据结构 |

| 联合查询注入(UNION-based) | 通过UNION合并查询结果集泄露数据 | |

| 盲注(Blind) | 无显式错误反馈,依赖布尔逻辑(True/False)或时间延迟判断结果 | |

| 数据库特性 | 数字型注入 | 输入参数为数字类型(无需引号闭合) |

| 字符型注入 | 需闭合引号或括号构造有效语句 | |

| 高级技术 | 二阶注入(Second-order) | 恶意数据先存储于数据库,后续查询时触发执行 |

| 堆叠查询(Stacked Queries) | 利用分号;执行多条SQL语句(如SELECT *; DROP TABLE users) |

四、危害与影响层级

-

数据层

- 机密性破坏:窃取用户隐私、商业数据。

- 完整性破坏:篡改价格、订单状态等关键业务数据。

-

系统层

- 拒绝服务(DoS) :通过删除表或大量查询耗尽资源。

- 横向渗透:利用数据库权限攻击内网其他系统。

-

法律与声誉风险

- 违反GDPR等数据保护法规,面临高额罚款。

- 用户信任度下降导致品牌价值损失。

五、防御体系与最佳实践

- 开发阶段防护

-

参数化查询(Prepared Statements)

使用预编译语句分离代码与数据(如Java的PreparedStatement),杜绝拼接漏洞。String sql = "SELECT * FROM users WHERE username = ?"; PreparedStatement pstmt = connection.prepareStatement(sql); pstmt.setString(1, username); // 自动转义特殊字符 -

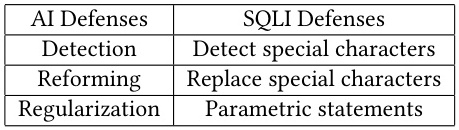

输入验证与过滤

-

- 白名单验证:限制输入格式(如邮箱、电话号码)。

- 黑名单过滤:转义单引号、分号等危险字符(如PHP的

mysqli_real_escape_string())。

-

权限与架构优化

- 最小权限原则:数据库连接账户仅授予必要权限(禁用

DROP、FILE等高危操作)。 - 存储过程封装:将SQL逻辑封装为存储过程,限制动态语句执行。

- 最小权限原则:数据库连接账户仅授予必要权限(禁用

-

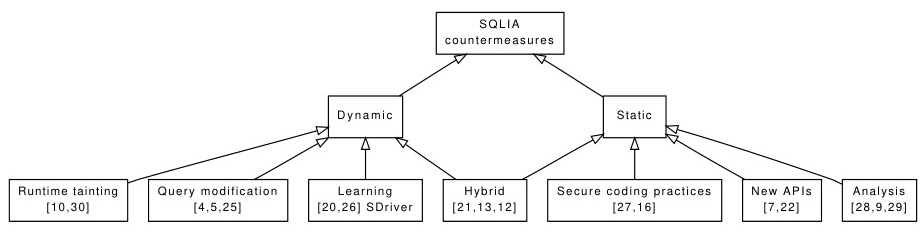

运行时防护

- Web应用防火墙(WAF) :实时检测并拦截恶意请求(如SQL关键字过滤)。

- 动态污点追踪:监控数据流路径,阻断未经验证的输入参与SQL构建。

-

高级技术融合

- 机器学习检测:训练模型识别异常查询模式(如查询长度、结构突变)。

- 行为分析(UEBA) :基于用户历史行为基线识别异常操作。

- 机器学习检测:训练模型识别异常查询模式(如查询长度、结构突变)。

六、典型案例与教训

-

索尼数据泄露(2011)

攻击者通过SQL注入获取7700万用户数据,导致直接损失1.71亿美元。

教训:未采用参数化查询且未及时修补已知漏洞。 -

Equifax事件(2017)

利用Struts框架漏洞实施SQL注入,泄露1.43亿用户信用记录。

教训:缺乏输入验证机制与安全审计流程。

七、未来挑战与趋势

-

AI驱动的自适应攻击

攻击者利用生成式AI(如ChatGPT)自动化构造绕过WAF的注入载荷。 -

云原生环境风险

无服务器架构(Serverless)中SQL注入可能导致资源滥用与成本激增。 -

供应链攻击升级

通过污染开源库(如Log4j)间接引入SQL注入漏洞。

总结

SQL注入作为Web安全领域的“元老级”威胁,其技术演变与防御对抗持续升级。开发者需从代码层(参数化查询)、架构层(最小权限)、运维层(实时监控)构建纵深防御体系,同时结合AI与行为分析技术应对新型攻击手法。防御的核心在于严格区分数据与代码的边界,并通过持续的安全测试与漏洞管理降低风险。