PHP代码审计框架性思维的建立

我发现一个有趣的现象:很多选手能做出注入、上传这类题目,但遇到代码审计就抓瞎。根本原因不是技术不够,而是缺乏"框架性思维"。今天我想分享我培养队员代码审计能力的核心方法论。

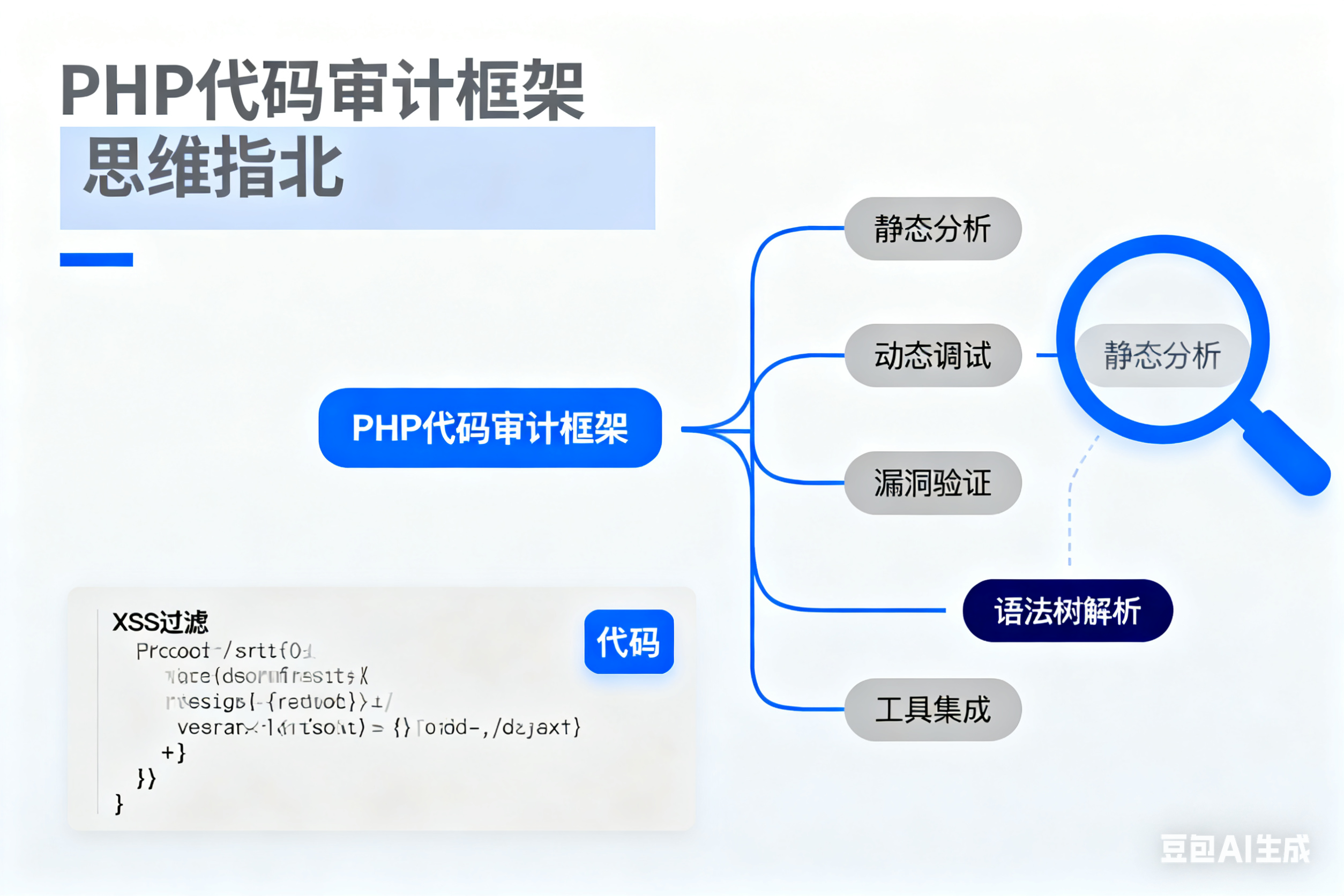

在这里插入图片描述

代码审计的本质认知

先纠正一个观念:代码审计不是"找bug",而是理解代码的执行流和数据流。

很多新手拿到源码就开始全文搜索"eval"、“system"这些危险函数,这是典型的"工具人"思维。真正的审计高手,是先理解这个应用"想做什么”,再去思考"可能出什么问题"。

这就像医生看病,不是拿着仪器到处扫描,而是先问诊、了解症状,然后针对性检查。

四层审计框架

我教队员的审计方法,分为四个层次,层层递进:

第一层:架构理解(占时20%)

不要急着看代码,先回答这些问题:

- 这是什么类型的应用?(CMS、博客、商城、API…)

- 使用了什么框架?(原生PHP、ThinkPHP、Laravel…)

- 核心功能有哪些?(登录、上传、留言、支付…)

- 数据如何流动?(用户输入→处理→数据库→输出)

看框架文档10分钟,胜过盲目审计1小时。

第二层:入口识别(占时30%)

用户可控的数据从哪里进入系统?这是一切漏洞的起点。

关注这些入口点:

- GET/POST参数

- Cookie

- HTTP Header(User-Agent、Referer、X-Forwarded-For…)

- 文件上传

- 数据库数据(二次注入、存储型XSS)

画一张"数据流向图",标注所有用户可控的输入点。

第三层:危险函数追踪(占时40%)

这才是开始看代码的阶段。但不是漫无目的地看,而是追踪"用户输入"到"危险输出"的路径。

我给队员一个"危险函数清单",按危险等级分类:

高危(命令/代码执行):

- eval、assert、preg_replace(/e)

- system、exec、shell_exec、passthru

- call_user_func、create_function

中危(文件操作):

- file_get_contents、readfile、include

- move_uploaded_file、copy

- unlink、rename

关注(注入/XSS):

- mysqli_query、PDO::query(SQL注入)

- echo、print(XSS)

- unserialize(反序列化)

但是,找到危险函数只是第一步,关键是回溯数据来源。

第四层:防护绕过(占时10%)

很多时候代码有防护,但防护不完善。这才是审计的精髓。

常见防护及绕过思路:

- 黑名单过滤 → 找未过滤的函数、大小写、编码绕过

- 白名单限制 → 找逻辑缺陷、条件竞争

- 正则匹配 → 测试边界情况、多行模式、特殊字符

反序列化审计的专题思维

PHP反序列化是CTF的重点,但很多人不得要领。我的教学框架是:

第一步:找反序列化入口

unserialize($_GET['data']) // 最直接

unserialize($_COOKIE['user']) // 容易忽视

unserialize(base64_decode(...)) // 编码后的

第二步:构建POP链思维

不要期待有现成的__destruct()直接执行命令。反序列化利用是"链式思维":

__destruct() → 触发对象属性访问↓

__toString() → 被当作字符串使用↓

__call() → 调用不存在的方法↓

... 最终到达危险函数

第三步:魔术方法速查

必须熟记的魔术方法触发时机:

__construct():对象创建__destruct():对象销毁(最常用)__toString():对象被当作字符串__wakeup():反序列化时__call():调用不存在的方法

每个方法的触发场景要形成条件反射。

框架漏洞的定向审计

遇到ThinkPHP、Laravel这类框架,不要从头看到尾,而是"定向打击":

ThinkPHP经典漏洞思路:

- 路由解析问题(RCE)

- 控制器调用缺陷

- 缓存文件写入

- SQL注入(聚合函数、order by)

Laravel审计关注点:

- 反序列化POP链(Illuminate*)

- Blade模板注入

- Cookie加密密钥泄露

关键是研究框架的历史漏洞,理解框架的"薄弱环节"在哪里。

逻辑漏洞的思维模型

这是最难教的部分,因为逻辑漏洞没有固定模式。但我总结了几个"思维切入点":

条件判断的缺陷:

if ($_GET['admin'] == 1) { ... } // 弱类型比较

if (strpos($file, 'php') === false) { ... } // 逻辑取反错误

状态机的跳跃:

- 支付流程:能否跳过付款直接到发货?

- 权限控制:能否越权访问其他用户数据?

- 验证流程:能否绕过某个验证步骤?

时间窗口的利用:

- 条件竞争:两个请求同时操作同一数据

- Session竞争:登录态的短暂窗口

逻辑漏洞靠的是对业务的理解和对代码流程的把控。

白盒与黑盒的结合

CTF中的代码审计,往往不是纯白盒。我建议:

- 先黑盒探测:跑一遍应用,了解功能

- 再白盒审计:带着黑盒发现的疑点看代码

- 验证假设:把审计发现的问题在黑盒中验证

这种"来回切换"的方式,效率最高。

审计工具的辅助地位

工具是辅助,不是主力。我对工具的定位是:

静态分析工具(如RIPS、Fortify):

- 用于快速定位危险函数

- 识别明显的低级错误

- 但不要完全依赖其结果

手工审计才是核心:

- 用VSCode/Sublime的正则搜索

- 用Xdebug单步调试理解执行流

- 画流程图理清楚复杂逻辑

工具给出的只是"可疑点",真正的漏洞需要人工判断。

审计笔记的关键要素

每次审计后,必须记录:

- 应用架构图:主要文件、类、函数关系

- 数据流向:用户输入如何流动

- 发现的漏洞:位置、原理、利用方式

- 审计思路:为什么关注这个点?如何发现的?

3个月后,你会形成自己的"审计模板",面对新代码能快速套用。

能力提升的路径

代码审计能力不是一蹴而就的,我建议的训练路径:

阶段一(1-2个月):

- 审计100-300行的小脚本

- 熟悉常见漏洞模式

- 建立危险函数敏感度

阶段二(2-4个月):

- 审计简单CMS(如Typecho、Z-Blog老版本)

- 学习框架代码组织

- 理解MVC模式下的数据流

阶段三(4个月后):

- 挑战中大型应用

- 研究框架底层漏洞

- 自己构造POP链

最后的忠告

代码审计最忌讳"随缘看代码"。很多人打开源码,从第一行开始看,看到哪算哪,这是效率最低的方式。

真正的审计高手,是带着目的性和框架性思维去审计:知道要找什么,知道从哪里入手,知道重点关注什么。

从今天开始,用我说的四层框架去审计你的下一道题,你会发现效率提升不止一倍。