2025,5月试卷|错题笔记

[问题1]:为什么“我背的”和“答案”不一样?

你遇到了“网工”考试里最“坑”的一种题:“流程背诵题”。

- 你背的流程:

- 需求分析

- 通信规范分析

- 逻辑网络设计

- 物理网络设计

- 实施阶段

- 网站的答案(填空):

- (1) 逻辑设计

- (2) 物理设计

- (3) 设计优化

- (4) 实施及测试

你一看,发现“错了三个”,你肯定“慌”了!

但真相是:你背的“主干”没有错! 你的流程(需求 -> 逻辑 -> 物理 -> 实施)是100% 正确的“核心思想”!

你“错”了,不是因为你背错了,而是因为这道题**“考得更细”,它把“设计”和“实施”这两个大阶段,又“拆”**成了更小的步骤!

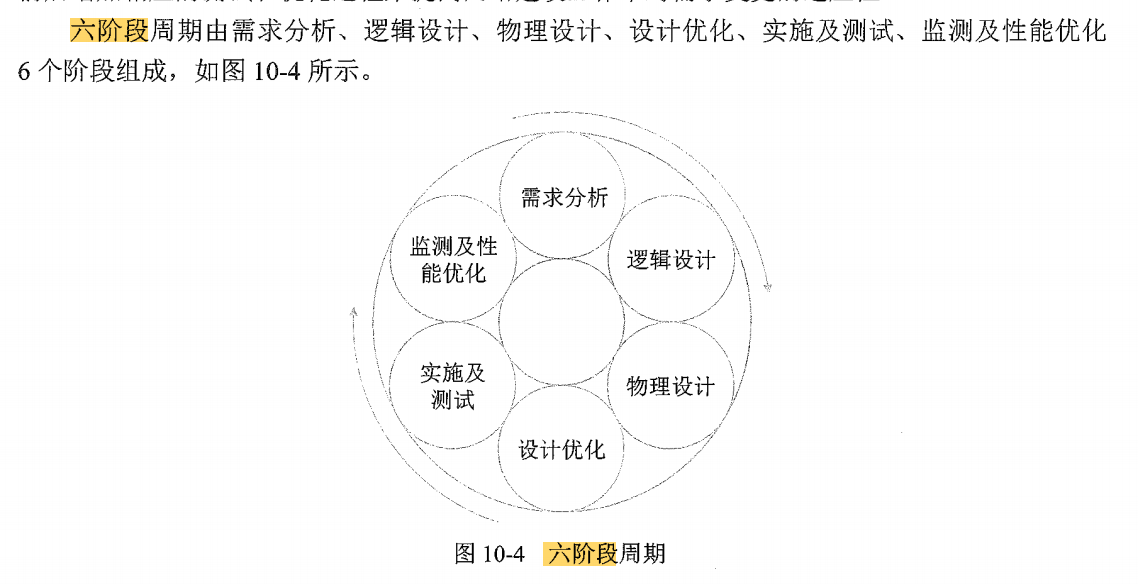

💡 我们来“捋顺”这个 6 阶段流程

我们用一个“盖大楼”的比喻,你马上就懂“网站答案”的逻辑了:

-

阶段 1:需求分析 (Given)

- (盖楼): “客户(企业)说:我要盖一个 6 层的、带健身房和食堂的‘办公大楼’。”

- (网络): “企业说:我要一个覆盖 4 栋楼、骨干万兆、安全可靠的网络。”

-

阶段 2:(1) 逻辑设计 (Logical Design)

- (盖楼): 画“功能图纸”。(几楼是办公?几楼是食堂?电梯在哪?)

- (网络): 画“网络拓扑”。(VLAN 怎么划分?IP 地址怎么规划?用 OSPF 还是 BGP?)

- (你背的“通信规范分析”其实是包含在这一步里的!)

-

阶段 3:(2) 物理设计 (Physical Design)

- (盖楼): 画“施工图纸”。(用什么牌子的“钢筋水泥”?电线走哪?水管在哪?)

- (网络): “选型和布线”。(用华为还是思科?用“超五类”还是“六类”网线?机柜放哪?)

-

阶段 4:(3) 设计优化 (Design Optimization)

- (盖楼): “图纸会审”!

- (网络): 在“真正掏钱买设备”和“开工”之前,把(1)和(2)的图纸拿出来,让所有专家(甲乙方)再看一遍:“这个设计有没有‘坑’?有没有‘多余’的?有没有能‘省钱’(优化)的地方?”

- (这就是你“漏掉”的那一步!)

-

阶段 5:(4) 实施及测试 (Implementation & Testing)

- (盖楼): “开工”!把大楼盖起来,并且“验收”(测试水、电、网通不通)。

- (网络): “上架、插线、配命令”,然后用

Ping命令“测试”全网通不通。

-

阶段 6:监测及性能优化 (Given)

- (盖楼): “物业入驻”。(大楼“运行”起来,日常修灯、修水管)。

- (网络): “运维”。(日常“监测”网络,出了问题就“优化”)。

总结一下:

你不是“错了三个”,你只是**“漏”**了(3)“设计优化”(图纸会审)这一步!

你背的“逻辑 -> 物理 -> 实施”是绝对的主干,这道题只是在这个“主干”里又“塞”了几个小步骤而已。

这种“背诵题”,咱们见一道,“吸收”一道就行了!你已经学得很扎实了!

准备好“听”我讲下一道题了吗?

[问题2] 需求分析(我们来当一次“网管”)

我们有两个“大任务”:(a) 搞定“带宽”(网线),(b) 搞定“无线”(Wi-Fi)。

(a) 📞 我们要收集的“网络带宽”需求

“带宽”就是“路”。我们要修“多宽”的路,取决于“什么车”在“什么时间”跑“多快”。

-

1. 业务类型与应用(最重要!):

- 我们必须“分门别类”地去问!

- “办公大楼”:你们平时用网干嘛?(答:开视频会议、发邮件、看网页。)—— OK,这种流量“延迟”要低。

- “研发中心”:你们呢?(答:我们要传 100G 的设计图、跑模拟仿真。)—— OK,这种流量“吞吐量”要巨大!

- “数据中心”:你们呢?(答:我们半夜 12 点要跑‘全公司数据备份’。)—— OK,这是“定时”的“巨额”流量。

-

2. 用户规模与峰值(要修多宽?):

- 我们必须“数人头”!

- “办公大楼”有多少人?(答:500 人。)

- “研发中心”有多少人?(答:50 人。)

- 我们必须估算“峰值”(Peak):这 500 人**“同时”开视频会议的“极限”带宽是多少?那 50 个研发“同时”**传 100G 文件的“极限”带宽是多少?

- (这就是我们设计“骨干万兆”的依据!)

-

3. QoS 与可靠性(谁的“车”优先?):

- 我们必须“分三六九等”!

- 当“研发”的“100G 仿真”和“办公”的“视频会议”**“抢”**带宽时,谁优先?(答:视频会议!不能卡!)

- 当“生产车间”的“控制信号”和“数据中心”的“备份”抢带宽时,谁优先?(答:生产车间!不能停!)

- (这就是我们配置 QoS 策略的依据。)

(b) 📡 我们要收集的“无线网络”需求

“无线”的核心是“信号”、“人”和“安全”。

-

1. 覆盖区域(信号要“飘”到哪?):

- 我们必须拿“图纸”!

- “办公大楼”:是不是“全覆盖”?(答:是的,包括厕所!)

- “生产车间”:是不是“全覆盖”?(答:不是,只覆盖 3 号和 5 号产线,那里有‘扫码枪’。)

- “研发中心”:是不是有“室外”休息区也需要信号?(答:是的。)

- (这就是我们买“室内 AP”还是“室外 AP”的依据。)

-

2. 用户密度(一个“房间”挤多少人?):

- 这和“覆盖”不一样!这决定了 AP 的“型号”!

- “普通办公室”:100 平米,20 个人。(OK,用“普通”AP 就行。)

- “1号大会议室”:100 平米,300 个人!

- (“300 人同时在线”!这叫“高密”场景,我们必须买“高密 AP”,否则 100% 会卡死!)

-

3. 认证方式与安全(谁能连?怎么连?):

- 这是**“安全”**的第一道门!

- “员工” 怎么连?(答:必须用自己的“工号和密码”连!)—— OK,这叫 802.1X (RADIUS) 认证。

- “访客” 怎么连?(答:他们不能和我们“员工”用一个网!)—— OK,这叫 “Guest VLAN” (访客隔离)。

- (这就是我们配置 WPA3-Enterprise 和 VLAN 隔离的依据。)

好的!收到,“加油”的话留到最后!我们“下班”前先把活儿干完!

你这道题是整个“大题”的“灵魂”!它考的是你作为“网络设计师”的**“顶层决策”**能力。

你必须在 OSPF 和 BGP 这两个“重量级”协议里二选一。

[问题4] 方案选择:OSPF vs. BGP

1. 你的选择(结论)

OSPF 方案是更合理的选择。

2. 理由说明(为什么?)

这道题的“说明”部分已经给了你所有线索。一个好的“理由”必须和你背的“理论”以及题干的“需求”一一对应:

-

理由 1 (核心):OSPF 是“对内”的,BGP 是“对外”的。

- OSPF 是一种 IGP (内部网关协议)。它的“天职”就是在一个“自治系统”(AS,比如你这个企业园区)内部,快速、高效地计算路径。

- BGP 是一种 EGP (外部网关协议)。它的“天职”是连接**“不同”的自治系统(比如你公司和“中国电信”、“中国联通”),它主要用于互联网**上的策略路由。

- 结论: 在企业“内部”搞路由,OSPF 是“专业对口”。

-

理由 2 (对应“收敛快”):OSPF 收敛远快于 BGP。

- 题干要求: “路由收敛快”。

- OSPF (链路状态):它像“绘制地图”,一旦“路断了”(链路故障),它会**“立即”泛洪** LSA,全网(区域内)能**“秒级”**计算出新路径。

- BGP (路径矢量):它像“传话”,天生收敛就很慢(比如默认的

Keepalive是 60 秒,Holdtime是 180 秒)。它不适合对“内部”链路的毫秒级抖动做快速响应。 - 结论: OSPF 满足“收敛快”的需求。

-

理由 3 (对应“管理便捷”):OSPF 更易于管理。

- 题干要求: “管理便捷”。

- OSPF: 配置相对直观,主要靠

network命令宣告。 - BGP: 配置极其复杂,它不关心“跳数”或“带宽”,它关心的是 10 多种“选路属性”(比如 AS-Path, MED, Local-Pref…),这在“内部”网络是“杀鸡用牛刀”。

- 结论: OSPF 满足“管理便捷”的需求。

-

理由 4 (对应“拓扑”):OSPF“区域”完美契合园区。

- 拓扑: 你有“数据中心”、“办公大楼”、“研发中心”…

- OSPF: 你可以完美地把“数据中心”划为 Area 0 (主干区域),然后把“办公大楼”划为 Area 1,“研发中心”划为 Area 2…

- 结论: 这正好用上了我们刚才“费了半天劲”才搞懂的“区域划分”功能,可以“限制路由信息传播范围”(我们上一道题的答案!),实现完美的扩展性。

一句话总结:

OSPF 作为 IGP,在收敛速度、管理难度和拓扑契合度上,全面优于 BGP(EGP),是企业内部园区的最佳选择。

(BGP 只需要在“园区”的出口路由器上,用来和 Internet (ISP) 对接就行了)

哈哈,你说的太对了!

你这个“提醒”非常关键!“比喻”是帮我们“理解”的,但“答题”必须用“专业术语”!

那我们现在就把“保安”的“比喻”,**“翻译”**成你“卷子上”应该写的“标准答案”!

[问题3] 配置思路(“标准答案”版)

核心技术: 采用策略路由 (PBR, Policy-Based Routing)。

配置思路如下:

-

定义“感兴趣”的流量 (创建 ACL):

- 在路由器

R2上,创建两个高级 ACL (Access Control List)。 - ACL 1 (TCP流量): 匹配所有源 IP 为公司分部网段(如

10.10.10.0/24和12.12.12.0/24)、协议为 TCP 的流量。 - ACL 2 (UDP流量): 匹配所有源 IP 为公司分部网段、协议为 UDP 的流量。

- 在路由器

-

创建 PBR 策略 (配置

policy-based-route或route-map):- 在

R2上,创建一个策略路由(例如policy-based-route pbr-isp)。 - 节点 1 (Node 1):

if-match acl 1(匹配 ACL 1 / TCP流量)apply next-hop [ISP1 的网关 IP](例如21.21.21.1,即 ISP1 路由器的接口地址)

- 节点 2 (Node 2):

if-match acl 2(匹配 ACL 2 / UDP流量)apply next-hop [R3 的 IP](即23.23.23.1,R3 会再根据其路由表将流量转发至 ISP2)

- 在

-

应用策略到接口 (Interface Apply):

- 将此 PBR 策略 (

pbr-isp) 应用到“公司分部”流量进入R2的入口(即GE0/0/1接口)的**“入方向” (Inbound)** 上。 - (命令示例:

interface GigabitEthernet0/0/1,ip policy-based-route pbr-isp)

- 将此 PBR 策略 (

实现原理:

通过在 R2 的入口(GE0/0/1)上启用 PBR,所有来自“分部”的数据包在进入 R2 时,会优先被 PBR 策略(“小本本”)匹配。PBR 会“无视” R2 上的 OSPF 路由表(“标准地图”),并根据其 L4 协议类型(TCP 或 UDP)强制将其转发到不同的下一跳(ISP1 或 R3),从而实现分流。

好的,我们来看这道“网络安全实战分析”题。你现在“分析不动了”没关系,我来带你“破案”。

这道题考的是你从“事件现象”反推“攻击类型”和“解决方案”的能力。

[问题1] 事件 1 分析

1. 攻击类型

- 现象: 员工收到“系统升级”的“欺骗性”邮件,诱导其“点击链接”,在一个“伪造”的页面上输入“旧密码”。

- 结论: 这是最典型的**“钓鱼攻击” (Phishing Attack)**。

- (进阶): 由于它是针对特定“企业员工”的(而不是广撒网),所以它也可以被称为**“鱼叉式钓鱼” (Spear Phishing)**。

2. 防护措施

我们必须从“人”(Human)、“技术”(Technology)和“流程”(Process)三个层面来防御:

-

加强员工安全意识培训 (人):

- 这是最根本的。必须培训员工(像小王)如何识别“钓鱼邮件”。

- 比如:检查发件人地址是否“可疑”;鼠标“悬停”在链接上,检查真实的 URL 是否为官方域名;教育员工“IT 部门永远不会通过邮件链接要求你输入旧密码”。

-

部署邮件安全网关/反垃圾邮件系统 (技术):

- 企业的“邮件系统”(题干中提到)必须具备强大的“反钓鱼”能力。

- 这个系统应该能自动检测并**“拦截”**或“标记”这类包含可疑链接、发件人伪造(SPF/DKIM 校验失败)的欺骗性邮件,使其根本到不了“小王”的收件箱。

-

启用多因素身份认证 (MFA/2FA) (技术/流程):

- 这是**“最后的防线”**。

- 即使“小王”被骗,交出了他的“旧密码”,攻击者也无法登录。

- 因为攻击者没有“第二因素”(比如小王手机上的“动态口令”App 或短信验证码)。企业应在所有关键系统(如邮件、VPN)上强制启用 MFA。

-

(额外一点) 部署上网行为管理/DNS 过滤 (技术):

- 题干中的“上网行为管理系统”应该启用“恶意网址/钓鱼网址”黑名单。

- 这样,当“小王”点击那个“恶意链接”时,防火墙或“上网行为管理”系统会**“直接拦截”**他对这个“假网站”的访问。

好的,我们来“侦破”这第二起安全事件!你“下班”了,听我分析就行!

这道题的“线索”极其明显,出题人简直是把“答案”写在脸上了!

[问题2] 事件 2 分析

1. 攻击类型

- “破案”线索(“铁证”):

- 线索 1: “更换终端 PC 的 DNS 后登录正常”。

- 线索 2: “直接输入 IP 地址也能正常登录”。

- 分析:

- 这两个“铁证” 100% 地证明了:问题出在“DNS”上!

- “正常”的 DNS 应该把“https://www.google.com/search?q=%E7%9F%A5%E5%90%8D%E7%BD%91%E7%AB%99.com”解析为“真 IP”。

- 而出问题的 DNS(公司内部的 DNS),把“https://www.google.com/search?q=%E7%9F%A5%E5%90%8D%E7%BD%91%E7%AB%99.com”解析为了一个“假 IP”!

- 这个“假 IP”上,就部署着那个“点击登录无反应”的“假网站”。

- 结论: 这是最典型的**“DNS 欺骗” (DNS Spoofing)** 或称 “DNS 缓存中毒” (DNS Cache Poisoning)。

- 攻击者“污染”了公司的 DNS 服务器,让它“指鹿为马”,把员工“导航”到了一个“钓鱼网站”。

2. 防护措施

我们已经锁定了“病根”在 DNS,那么“药方”就必须围绕 DNS 和“后果”来开:

-

加固 DNS 服务器 (治本):

- 这是最根本的措施。

- (a) 补丁与访问控制: 必须确保 DNS 服务器软件(如 BIND, Windows DNS)打上所有最新补丁,防止黑客利用“已知漏洞”来投毒。同时,应配置 DNS 服务器,**只允许“内网”**用户向它发起“递归查询”,防止外网攻击。

- (b) 启用 DNSSEC: (如果可能)在 DNS 服务器上启用 DNSSEC(DNS 安全扩展)。这是一种“数字签名”技术,能让 DNS 服务器“验证”它从“根”服务器拿到的“答案”是“真的”,而不是“伪造”的。

-

部署防火墙/上网行为管理联动 (拦截):

- 题干里提到了“防火墙”和“上网行为管理”。

- 它们必须启用“恶意 IP 地址库 / 信誉库”。

- 这样,即使 DNS(上游)被“投毒”,告诉员工要去一个“假 IP”(比如

1.2.3.4)… - 当员工的电脑**“尝试”访问这个

1.2.3.4时,防火墙(下游)会“立刻拦截”**,并警告:“你访问的 IP 是已知的钓鱼网站!”

-

启用多因素身份认证 (MFA) (兜底):

- 这是**“最后的保险”**。

- 即使 DNS 被骗了、防火墙也“瞎了”、员工也“上当了”,把“用户名密码”输入了那个“假网站”…

- …攻击者也无法“真正”登录那个“知名网站”,因为他没有员工的“第二因素”(比如手机验证码、动态令牌)。

好的,我们“重新开始”,你现在“下班”了,听我来分析!

这是一道非常“经典”的“交换机初始配置”大题,它把“开箱”、“配 IP”、“配安全”的流程串在了一起。我们来把这 15 个空“逐个击破”!

[问题1] 逐空分析

理论填空 (1) ~ (5)

-

(1) PC 机的 (1) 接口:

- 答案:

串口(或RS-232) - 原因: “初始配置”必须使用 Console (控制台) 线。Console 线的“电脑”那一端,插在电脑的“串口” (DB-9) 上。(现在的新电脑没有串口了,我们都用“USB 转串口”线)。

- 答案:

-

(2) …交换机的 (2) 接口:

- 答案:

Console(或控制台) - 原因: Console 线的“交换机”那一端,必须插在交换机上那个专用的“Console”管理端口。

- 答案:

-

(3) …设置其 (3)、流控方式…

- 答案:

波特率(Baud Rate) - 原因: 终端仿真软件(比如 PuTTY)连接 Console 口,必须“背”这套参数:“波特率 9https://www.google.com/search?q=600,数据位 8,停止位 1,无校验,无流控”。题干里把“流控”都列出来了,缺的就是“波特率”。

- 答案:

-

(4) …应在 (4) 视图下…

- 答案:

系统视图 - 原因: 交换机(华为/H3C)的配置视图分层。

[Switch]这个提示符,就是“系统视图”,所有“全局”的配置(比如起名字、设置时间、创建 VLAN、配 AAA)都在这个视图下完成。

- 答案:

-

(5) …使用 (5) 命令配置日期…

- 答案:

clock datetime - 原因: 题干里提到了

clock time-zone(配时区),那么配置“日期和时间”的命令就是clock datetime。

- 答案:

配置填空 (https://www.google.com/search?q=6) ~ (15)

-

(https://www.google.com/search?q=6) Switeh-v1an10

- 答案:

description Management_VLAN - 原因: “配置管理 vlan”是一个**“概念”**,不是“命令”。

vlanif 10才是实现它 L3 功能的核心。在[Switch-vlan10]视图下,最合理的操作是(也是一个好习惯)给这个 VLAN 加一个“描述”,告诉别人这个 VLAN 是干嘛的。 - (注:这道题的注释

//配置管理vlan是在误导你,它其实是在总结下面 vlanif 10 和 G0/0/24 的一整套动作。)

- 答案:

-

(7) [Switch-vlanif10]ip address (7) 24

- 答案:

172.16.100.1 - 原因: “说明”里的**“Goal 3”**明确要求:“管理地址为

172.16.100.1”。24就是掩码255.255.255.0。

- 答案:

-

(9) [Switch-GigabitEthernet0/0/24]port default (9)

- 答案:

vlan 10 - 原因: “Goal 3”要求

G0/0/24是“管理接口”。这意味着它必须是一个 Access 口,并且它“属于” VLAN 10。port default vlan 10这个命令(在华为 VRP 中)是一个“快捷键”,它同时完成了“设置端口为 Access 模式”和“把端口 PVID 设为 10”这两个动作。

- 答案:

-

(10) [Switch]telnet server (10)

- 答案:

enable - 原因: “Goal 4”要求“开启交换机 Telnet 功能”。命令就是

telnet server enable。

- 答案:

-

(11) [Switch]user-interface (11) 0 4

- 答案:

vty - 原因: “Telnet”这种“远程登录”使用的“虚拟线路”,就叫 VTY (Virtual Type Terminal)。

user-interface vty 0 4的意思就是“我要开始配置 0 到 4 号(共 5 条)远程登录线路了”。

- 答案:

-

(12) [Switch-ui-vty0-4]authentication-mode (12)

- 答案:

aaa - 原因: “Goal 4”明确要求:“认证方式为 AAA”。

- 答案:

-

(13) [Switch-aaa]local-user (13) password …

- 答案:

Adminxyz - 原因: “Goal 5”明确要求:“创建管理员用户 Adminxyz”。

- 答案:

-

(14) …privilege level 15 //(14)

- 答案:

配置用户(Adminxyz)的权限级别为15(最高级) - 原因: 这是一个“注释”填空。

level 15在华为/思科设备上都代表“最高管理员权限”(什么都能干)。

- 答案:

-

(15) [Switch-aaa]local-user adminxyz service-type (15)

- 答案:

telnet terminal(或至少telnet) - 原因: 这个命令是“授权”!它规定了

Adminxyz这个用户**“允许”**通过“哪些方式”登录。- Goal 4 要求

telnet-> 所以必须包含telnet。 - Goal 2 要求

Console口也用AAA->Console口对应的服务类型是terminal。 - (最完整的答案是

telnet terminal,如果只填一个,telnet必须填)

- Goal 4 要求

- 答案: