19.高级的ACL

一、前言

在前面我们分享了关于基础的ACL的使用办法,及其的作用。它是路由器自身拥有的一个访问控制列表,通过在该列表中的指令配置能够实现对设备的访问控制,比如说过滤、拒绝访问、仅允许通过特定访问等。我们上一次也通过网络拓扑实验直观得认识到了其作用,而今天分享的高级ACL是在其基础之上的进一步深入。

二、实验

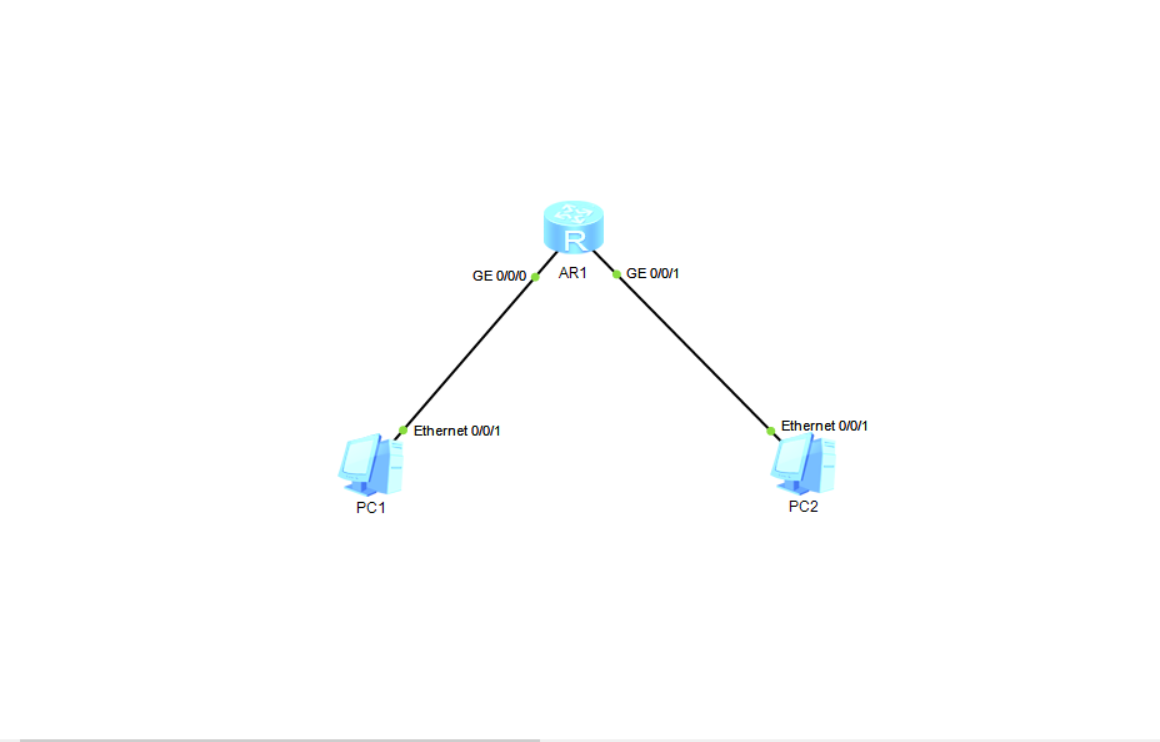

1.网络拓扑图的搭建

搭建如上图所示的网络拓扑结构。仅使用到一台路由器和两台PC机。

2.PC的IP地址配置

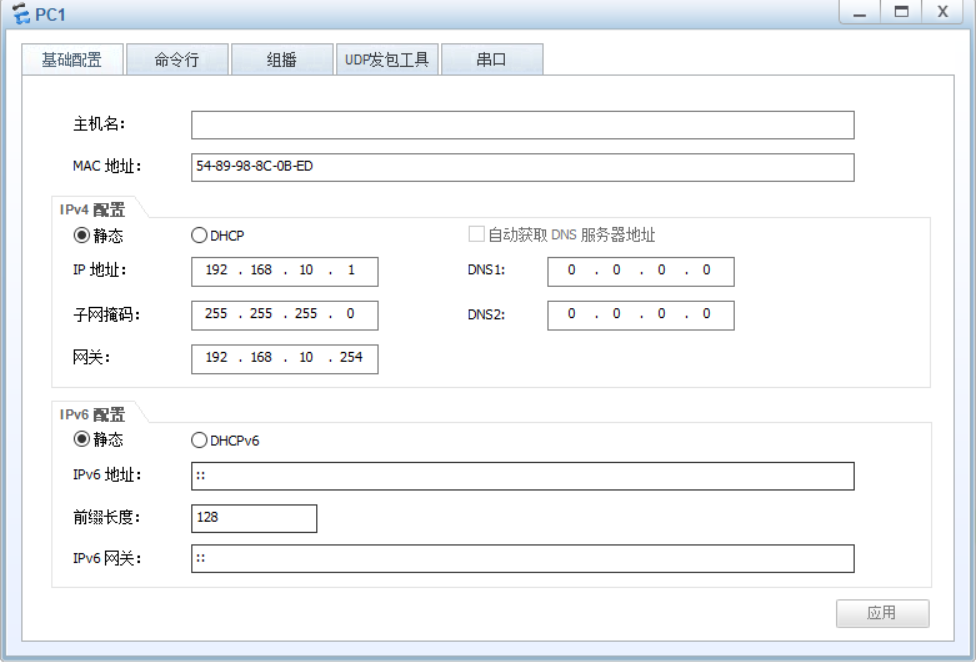

PC1:

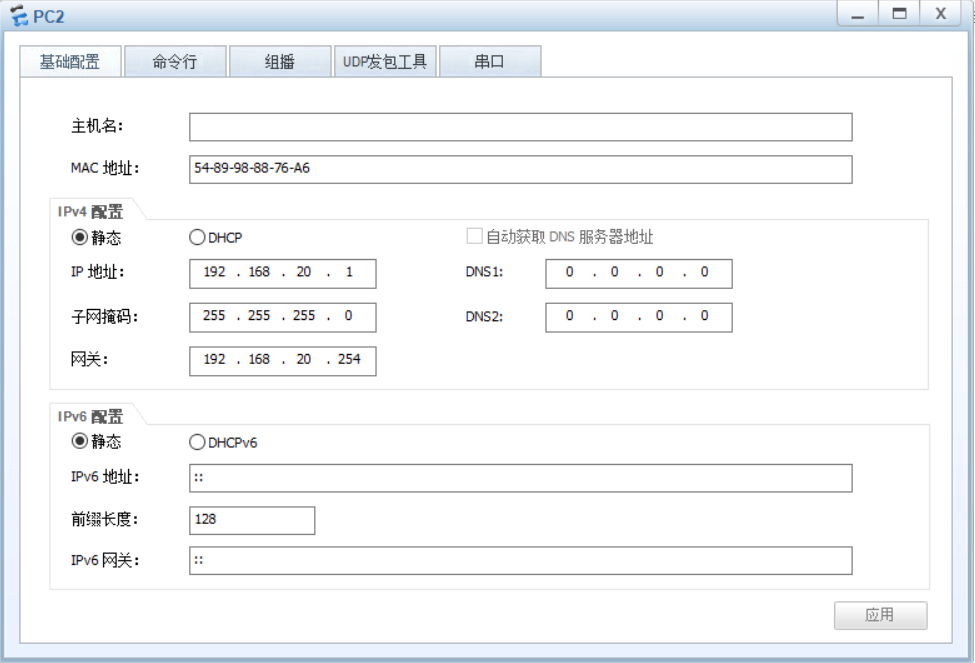

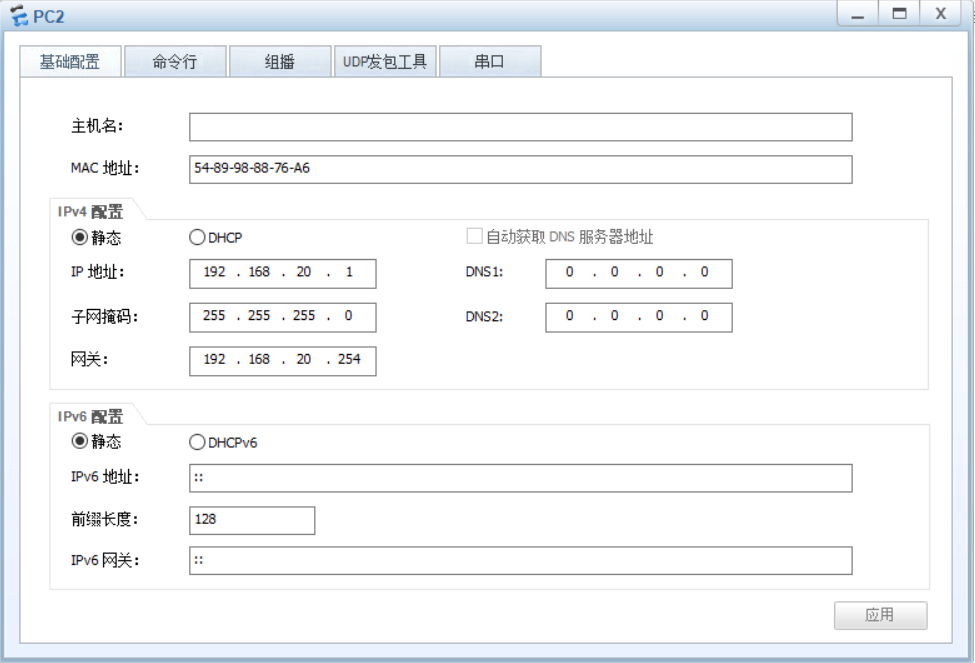

PC2:

分别将PC1和PC2放置于不同网段。

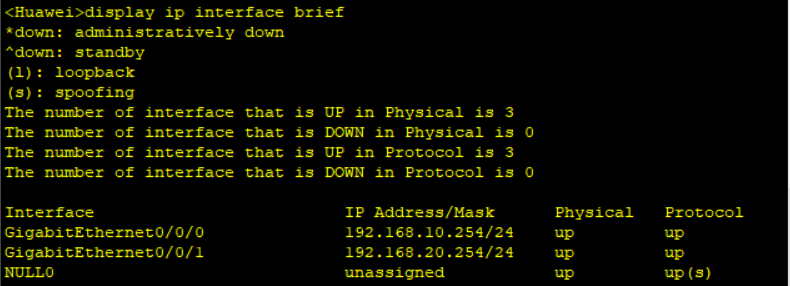

3.路由器的IP地址配置

GE 0/0/0接口:

interface g0/0/0 #进入路由器的GE编号为0/0/0的接口

ip address 192.168.10.254 24 #对该接口设定IP为192.168.10.254/24,也就是其接口对应连接的PC的网关IP![]()

GE 0/0/1接口:

interface g0/0/1

ip address 192.168.20.254 24![]()

对路由器进行上述的指令配置,将路由器的IP设置为其接口连接的PC设备的网关地址。也就是将路由器当作网段的出口,来实现跨网段的网络连通。

4.网络连通测试

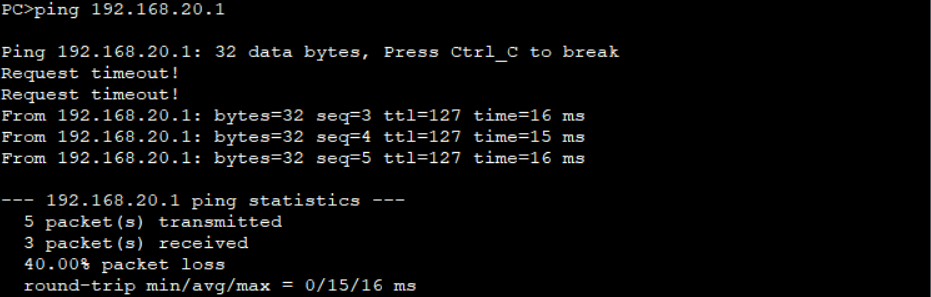

PC1 —> PC2:

从上图可知,我们的PC1与PC2能够进行正常通信。接下来就是对路由器进行多条ACL配置,以演示高级ACL与基础ACL的区别所在。

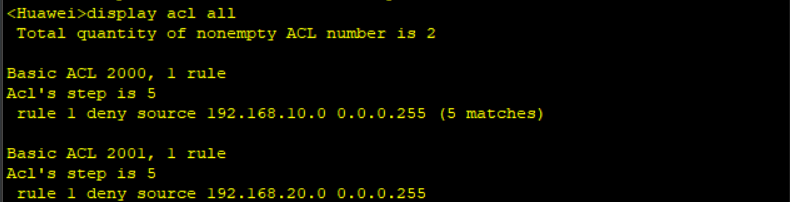

5.ACL配置

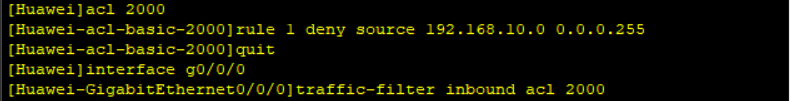

GE 0/0/0:

acl 2000 # 创建一个名为2000的访问控制策略集合

rule 1 deny source 192.168.10.0 0.0.0.255 # 在该访问控制策略集合中创建一条序列号为1的规则interface g0/0/0 # 进入路由器的GE 0/0/0接口

traffic-filter inbound acl 2000 # 在该接口使用ACL 2000访问控制策略集合

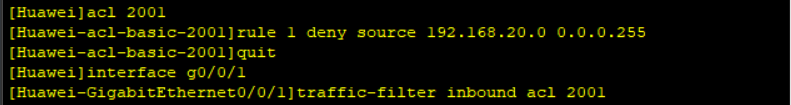

GE 0/0/1:

# 创建名为2001的访问控制管理集合,并创建规则

acl 2001

rule 1 deny source 192.168.20.0 0.0.0.255# 进入GE 0/0/1接口并使用该集合

interface g0/0/1

traffic-filter inbound acl 2001

我们分别对路由器的两个接口配置了ACL访问控制,分别禁止其网段通过该路由器,也就是说让禁止了双方的网络连接,实际上只通过一个接口的配置就可以实现,但高级的ACL其区别于基础的ACL在于,使用了更多的访问控制管理集合,以及更细致的集合内规则设置。因此我在这里使用了两台配置指令来体现它与基础ACL之间的差别。

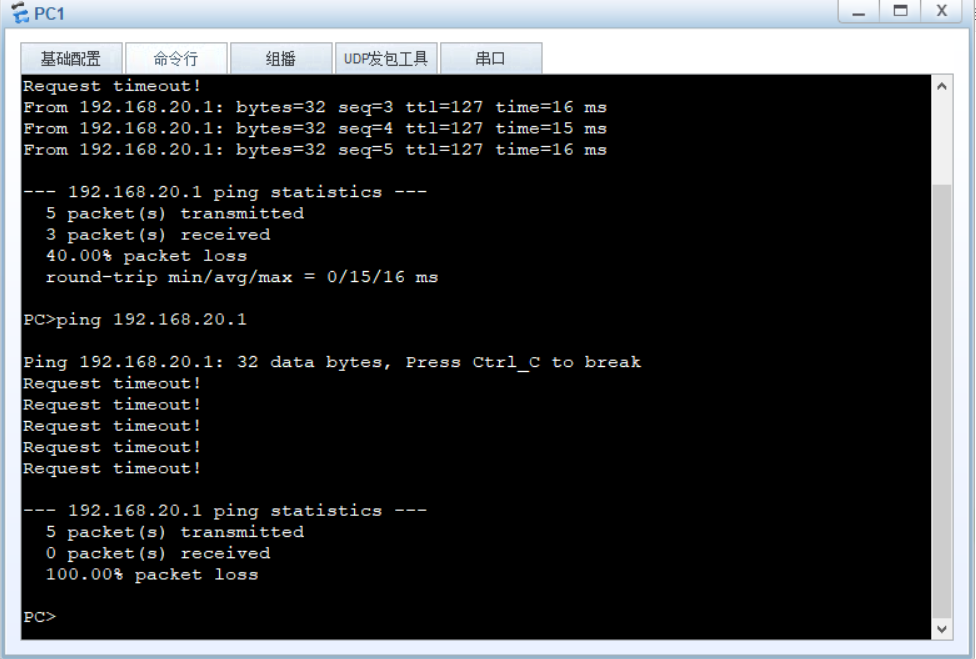

三、实验检验

通过以上ACL的规则配置和对应接口的使用,PC1与PC2的信息都会被路由器所拦截,因此它们无法互相通信。

通过ping测试连通性我们发现,现在PC1与PC2无法实现网络连通,因此我们的实验成功。

四、差错排除

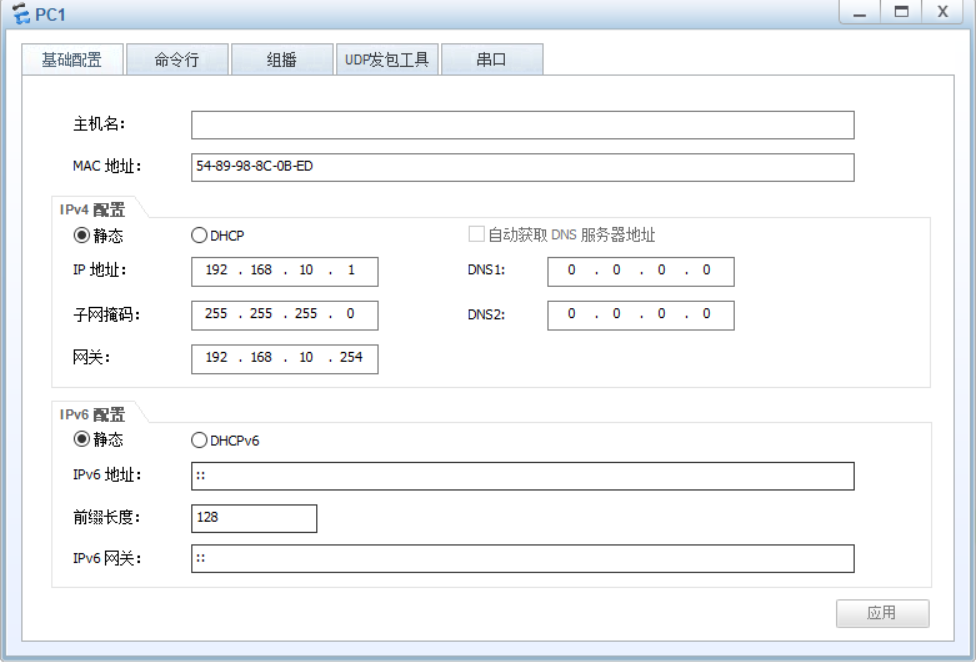

1.PC的IP地址配置查询

确保PC1与PC2使用了不同网段,并且配置好了子网掩码和网关IP。

2.路由器的IP地址配置查询

确保路由器对应接口的IP地址为对应连接设备的网关IP。

3.ACL访问控制列表查询

确保ACL访问控制列表配置成功并使用在对应的接口之上。

五、总结

今天我们主要在原来基础的ACL之上分享了进阶的高级ACL的相关知识,但本篇不能够完全体现出高级ACL的特征,比如说精细到端口、协议的控制。但也通过“廉价的”多条ACL配置丐版了一个高级的ACL供初学者学习参考。同时进一步了解网关对跨网段通信,和跨网段通信管理的功能。

谢谢大家观看,咱下次再见。