权限管理域——RBAC模型权限系统设计

摘要

本文详细介绍了RBAC(基于角色的访问控制)权限模型的设计与应用。RBAC通过角色分配权限,简化了权限管理并提升了安全性。文章对比了RBAC与其他访问控制模型,阐述了其核心组成、工作流程、优势、应用场景以及面临的挑战与改进措施。同时,详细介绍了RBAC权限模型开发的关键步骤,包括梳理业务需求、设计角色-权限矩阵、权限继承与角色分组、持续维护与审计等。此外,还提供了RBAC权限模型的数据库设计,包括核心实体与关系、数据表结构设计、扩展功能设计以及最佳实践。最后,介绍了RBAC权限模型在DataWorks和Spring Security项目中的应用。

1. RBAC权限模型设计

RBAC(Role-Based Access Control,基于角色的访问控制)是一种通过角色分配权限的安全管理模型,广泛应用于企业系统、云平台和应用程序中。其核心思想是将权限与角色绑定,用户通过所属角色获得对资源的访问权限,简化了权限管理并提升安全性。

1.1. RBAC与其他访问控制模型的对比

| 模型 | 核心逻辑 | 适用场景 |

| RBAC | 基于角色分配权限 | 组织结构清晰、职责固定的企业环境 |

| DAC | 资源所有者自主授权 | 个人文件共享、开源社区 |

| MAC | 基于安全标签强制访问 | 军事系统、高安全级别数据中心 |

| ABAC | 基于用户属性动态授权 | 多租户云环境、复杂业务规则场景 |

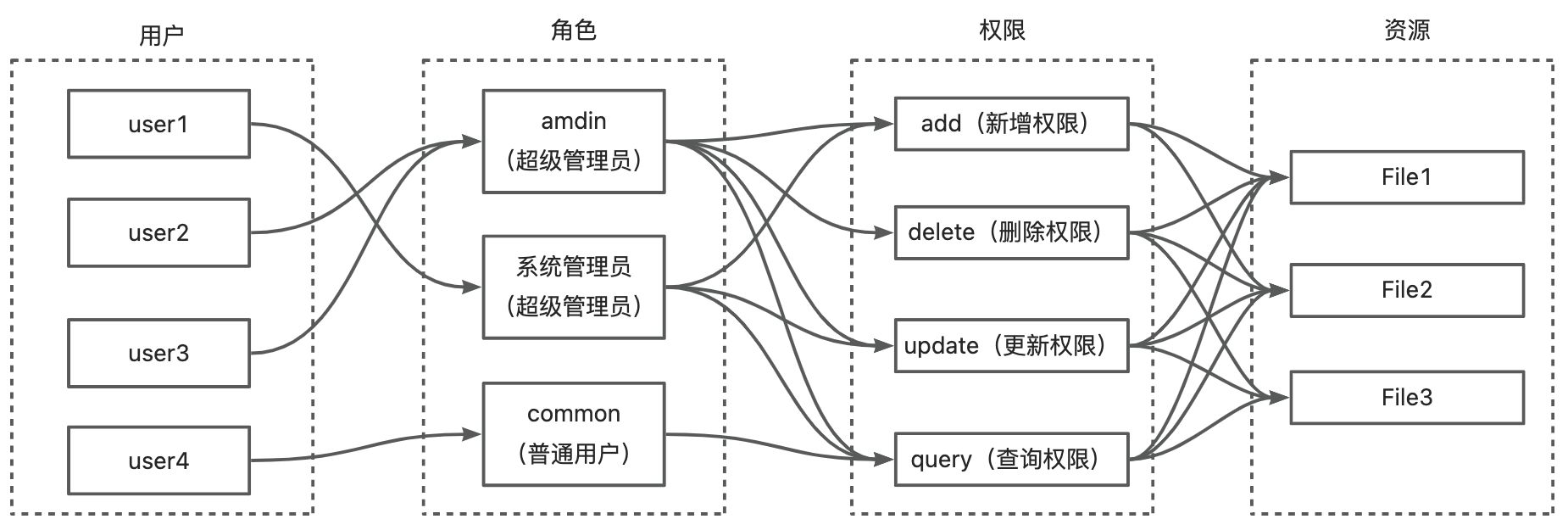

1.2. RBAC核心组成

- 用户(User):系统中的个体(如员工、客户),通过身份验证后获得角色分配。

- 角色(Role):权限的集合体,代表特定职责或职能(如“管理员”“编辑”“普通用户”)。

- 权限(Permission):对资源的操作许可(如“读取文件”“删除数据”“修改配置”)。

- 资源(Resource):系统中受保护的实体(如数据库、文件、API接口)。

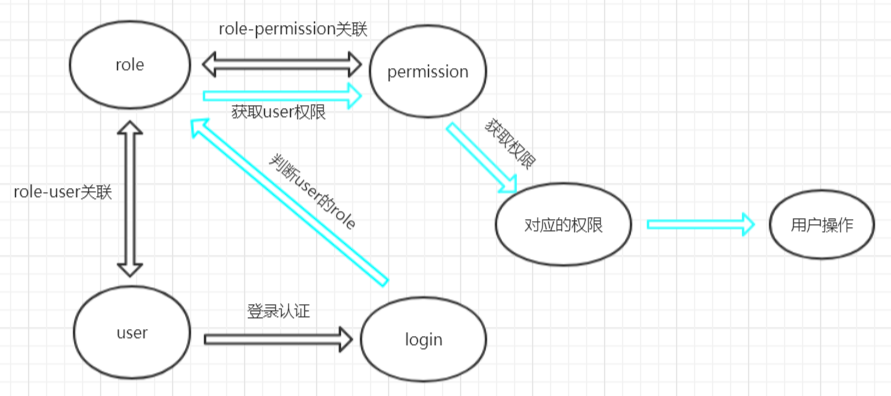

1.3. RBAC工作流程

- 角色定义:管理员根据业务需求创建角色(如“财务专员”“IT支持”),并分配相应权限。

- 用户角色分配:用户被分配到特定角色(如新入职员工加入“普通用户”组)。

- 权限继承:用户通过角色继承权限,无需单独配置(如“管理员”角色默认拥有系统最高权限)。

- 访问控制:用户访问资源时,系统验证其角色是否具备对应权限(如“编辑”角色可修改文章,但不可删除)。

1.4. RBAC的优势

- 简化管理:集中管理角色与权限,避免逐个用户配置(如为“销售团队”统一分配客户数据访问权限)。

- 增强安全性:最小权限原则:用户仅获得必要权限,降低误操作或攻击风险。

- 灵活扩展:新增用户时只需分配角色,无需重新设计权限结构(如新增“实习生”角色继承“普通用户”权限)。

- 审计便利:通过角色追踪权限变更,便于审计和合规检查。

1.5. RBAC的典型应用场景

- 企业内部系统

-

- 场景:员工根据部门分配角色(如HR可查看员工档案,财务可操作薪资数据)。

- 实现:使用RBAC模型定义角色权限,结合SSO(单点登录)实现统一身份管理。

- 云服务平台

-

- 场景:AWS IAM(身份与访问管理)通过角色控制EC2实例、S3存储桶的访问权限。

- 实现:为“开发”“运维”等角色配置资源访问策略,支持临时凭证(如STS令牌)。

- 内容管理系统(CMS)

-

- 场景:网站编辑可修改文章,审核员可发布内容,访客仅可浏览。

- 实现:基于角色限制后台操作权限,结合页面级访问控制。

1.6. RBAC的挑战与改进

- 角色粒度问题

-

- 挑战:角色定义过于宽泛(如“管理员”权限过大)或过于细化(角色数量爆炸)。

- 改进:采用RBAC+ABAC(属性基访问控制)混合模型,动态调整权限。

- 权限继承冲突

-

- 挑战:多角色继承导致权限冲突(如“经理”同时属于“部门A”和“部门B”)。

- 改进:引入权限优先级或冲突解决策略(如最后分配角色优先)。

- 动态环境适应性

-

- 挑战:传统RBAC难以应对实时变化的业务需求(如临时项目组权限分配)。

- 改进:结合策略即代码(Policy as Code),实现自动化权限调整。

2. RBAC权限模型开发关键步骤

2.1. 梳理业务需求

梳理业务流程:明确系统需要保护的核心资源(如电商系统的订单、商品、支付接口)。

定义角色:根据岗位职责划分角色(如“客服”“财务”“开发”)。

示例角色:

- 超级管理员:全系统权限。

- 商品管理员:管理商品信息。

- 普通用户:查看商品、下单。

定义权限粒度

- 细粒度权限:具体到操作类型(如“读取订单详情”“修改商品价格”)。

- 粗粒度权限:按功能模块划分(如“订单管理”“商品管理”)。

-

- 推荐:结合业务需求选择粒度,避免过度细分(如“删除订单”需单独授权)。

2.2. 设计角色-权限矩阵

矩阵结构:行表示角色,列表示资源或权限,交叉点标明是否具备权限,制作表格定义每个角色的权限范围(如“编辑”可修改文章但不可删除)。

场景1:电商系统

| 角色 | 查看商品 | 上架商品 | 管理订单 | 查看用户数据 |

| 商品管理员 | ✅ | ✅ | ❌ | ❌ |

| 客服 | ✅ | ❌ | ✅(仅查看) | ✅(仅查看) |

| 超级管理员 | ✅ | ✅ | ✅ | ✅ |

场景2:云服务平台(AWS IAM)

| 角色 | EC2实例管理 | S3存储访问 | 数据库操作 |

| 开发人员 | ✅ | ❌ | ✅(只读) |

| 运维工程师 | ✅ | ✅ | ✅ |

| 财务人员 | ❌ | ❌ | ❌ |

2.3. 权限继承与角色分组

- 角色继承:子角色继承父角色权限(如“中级管理员”继承“普通管理员”权限)。

- 角色分组:将权限关联到用户组(如“财务组”拥有所有财务模块权限)。

2.4. 持续维护与审计

定期审查角色权限,确保符合最小权限原则和安全策略。

- 定期审查:根据业务变化更新矩阵(如新增“退货管理”权限)。

- 自动化工具:使用权限管理软件(如Auth0、Keycloak)动态同步矩阵。

2.5. RBAC设计原则

- 最小权限原则:用户仅获得完成工作所需的最小权限(如普通用户无需“删除订单”权限)。

- 职责分离:关键操作需多角色审批(如“财务付款”需财务+经理双重授权)。

- 可扩展性:预留权限扩展空间(如新增“数据分析”角色时无需重构矩阵)。

2.6. 示例:企业级RBAC设计

- 角色定义:

-

- 超级管理员:全系统权限。

- 部门经理:管理本部门员工及资源。

- 普通员工:仅访问公共资源。

- 权限分配:

-

- 部门经理可审批请假、查看部门报表。

- 普通员工可提交工单、查看知识库。

3. RBAC权限模型数据库设计

RBAC(基于角色的访问控制)模型的核心是通过角色关联用户与权限,实现灵活且高效的权限管理。以下是基于关系型数据库的详细数据模型设计,包含核心实体、关系及示例SQL表结构。

3.1. 核心实体与关系

- 用户(User)存储系统用户的基本信息。

- 角色(Role):定义角色名称、描述及权限集合。

- 权限(Permission)描述对资源的操作权限(如读、写、删除)。

- 资源(Resource):定义系统中的受保护资源(如API、文件、数据库表)。

- 用户角色关联表(User_Role):建立用户与角色的多对多关系。

- 角色权限关联表(Role_Permission):建立角色与权限的多对多关系。

3.2. 数据表结构设计

3.2.1. 用户表(Users)

CREATE TABLE Users (user_id INT PRIMARY KEY AUTO_INCREMENT,username VARCHAR(50) UNIQUE NOT NULL,password_hash VARCHAR(255) NOT NULL, -- 存储哈希后的密码email VARCHAR(100) UNIQUE,is_active BOOLEAN DEFAULT TRUE, -- 账户是否激活created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP

);3.2.2. 角色表(Roles)

CREATE TABLE Roles (role_id INT PRIMARY KEY AUTO_INCREMENT,role_name VARCHAR(50) UNIQUE NOT NULL,description TEXT, -- 角色描述created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP

);3.2.3. 权限表(Permissions)

CREATE TABLE Permissions (permission_id INT PRIMARY KEY AUTO_INCREMENT,permission_name VARCHAR(50) NOT NULL, -- 权限名称(如 "read_article")resource_id INT, -- 关联资源表(可选,若需绑定资源)action VARCHAR(20) NOT NULL, -- 操作类型(如 "read", "write", "delete")is_active BOOLEAN DEFAULT TRUE, -- 权限是否生效created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,FOREIGN KEY (resource_id) REFERENCES Resources(resource_id)

);3.2.4. 资源表(Resources)

CREATE TABLE Resources (resource_id INT PRIMARY KEY AUTO_INCREMENT,resource_name VARCHAR(100) UNIQUE NOT NULL, -- 资源名称(如 "user_profile")resource_type VARCHAR(50) NOT NULL, -- 资源类型(如 "API", "file", "database")created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP

);3.2.5. 用户角色关联表(User_Role)

CREATE TABLE User_Role (user_id INT NOT NULL,role_id INT NOT NULL,assigned_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,PRIMARY KEY (user_id, role_id), -- 复合主键FOREIGN KEY (user_id) REFERENCES Users(user_id),FOREIGN KEY (role_id) REFERENCES Roles(role_id)

);3.2.6. 角色权限关联表(Role_Permission)

CREATE TABLE Role_Permission (role_id INT NOT NULL,permission_id INT NOT NULL,granted_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,PRIMARY KEY (role_id, permission_id), -- 复合主键FOREIGN KEY (role_id) REFERENCES Roles(role_id),FOREIGN KEY (permission_id) REFERENCES Permissions(permission_id)

);3.3. 扩展功能设计(可选)

- 角色继承(Role Inheritance)

-

- 通过角色层级关系实现权限继承,减少重复分配。

CREATE TABLE Role_Inheritance (parent_role_id INT NOT NULL,child_role_id INT NOT NULL,FOREIGN KEY (parent_role_id) REFERENCES Roles(role_id),FOREIGN KEY (child_role_id) REFERENCES Roles(role_id)

);- 临时角色与有效期

-

- 支持为角色分配临时权限(如活动期间生效)。

-- 在User_Role表中添加过期时间字段ALTER TABLE User_Role ADD COLUMN expires_at TIMESTAMP; - 权限审计日志

-

- 记录权限变更历史,便于追踪与合规检查。

CREATE TABLE Permission_Audit_Log (log_id INT PRIMARY KEY AUTO_INCREMENT,role_id INT NOT NULL,permission_id INT NOT NULL,action VARCHAR(20) NOT NULL, -- 操作类型(如 "grant", "revoke")changed_by INT NOT NULL, -- 操作人用户IDchanged_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,FOREIGN KEY (role_id) REFERENCES Roles(role_id),FOREIGN KEY (permission_id) REFERENCES Permissions(permission_id),FOREIGN KEY (changed_by) REFERENCES Users(user_id)

);3.4. 数据模型优势

- 灵活性:用户通过角色间接获得权限,支持动态调整角色权限而不影响用户。

- 安全性:最小权限原则:用户仅拥有其角色分配的权限。

- 可扩展性:支持资源绑定、角色继承、临时权限等复杂场景。

- 高效查询:通过索引优化(如对

username、role_name建立索引)提升关联查询性能。

3.5. 示例数据插入

-- 插入用户

INSERT INTO Users (username, password_hash, email)

VALUES ('alice', 'hashed_password_123', 'alice@example.com');-- 插入角色

INSERT INTO Roles (role_name, description)

VALUES ('admin', 'System administrator with full access');-- 插入权限

INSERT INTO Permissions (permission_name, resource_id, action)

VALUES

('manage_users', 1, 'write'),

('view_reports', 2, 'read');-- 关联用户与角色

INSERT INTO User_Role (user_id, role_id)

VALUES (1, 1);-- 关联角色与权限

INSERT INTO Role_Permission (role_id, permission_id)

VALUES (1, 1), (1, 2);3.6. 典型查询场景

- 获取用户的所有权限

SELECT p.permission_name, r.resource_name, p.action

FROM Users u

JOIN User_Role ur ON u.user_id = ur.user_id

JOIN Role_Permission rp ON ur.role_id = rp.role_id

JOIN Permissions p ON rp.permission_id = p.permission_id

JOIN Resources r ON p.resource_id = r.resource_id

WHERE u.username = 'alice';- 检查用户是否有权执行某操作

SELECT COUNT(*)

FROM Users u

JOIN User_Role ur ON u.user_id = ur.user_id

JOIN Role_Permission rp ON ur.role_id = rp.role_id

JOIN Permissions p ON rp.permission_id = p.permission_id

WHERE u.user_id = 1 AND p.permission_name = 'manage_users';3.7. RBAC权限模型最佳实践

- 最小化权限分配:避免直接为用户分配权限,始终通过角色间接授权。

- 定期审计权限:利用

Permission_Audit_Log表追踪权限变更。 - 使用事务保证一致性:在分配/撤销权限时启用数据库事务,防止数据不一致。

- 加密敏感字段:对

password_hash等敏感字段加密存储。

4. RBAC权限模型设计(DataWork权限模型)

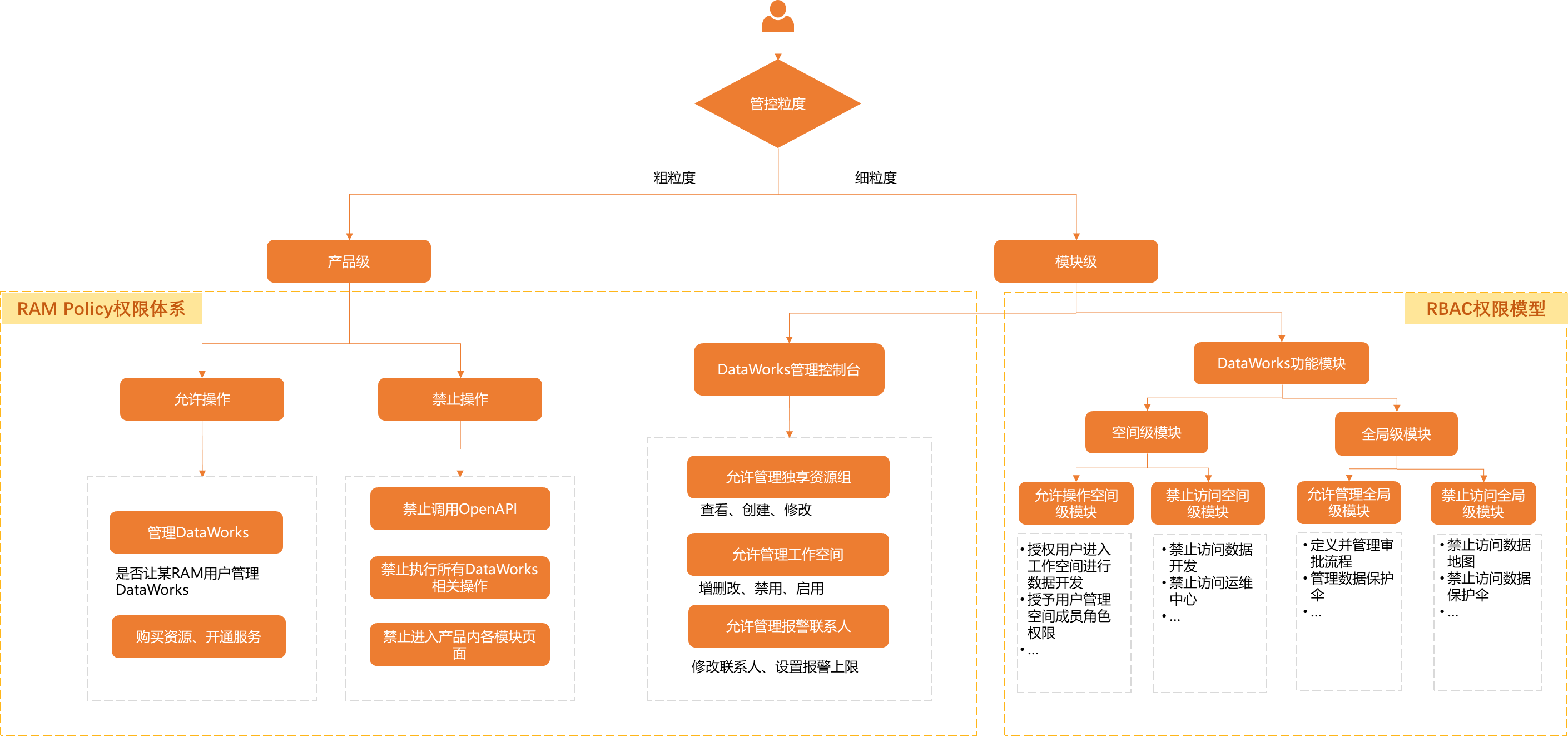

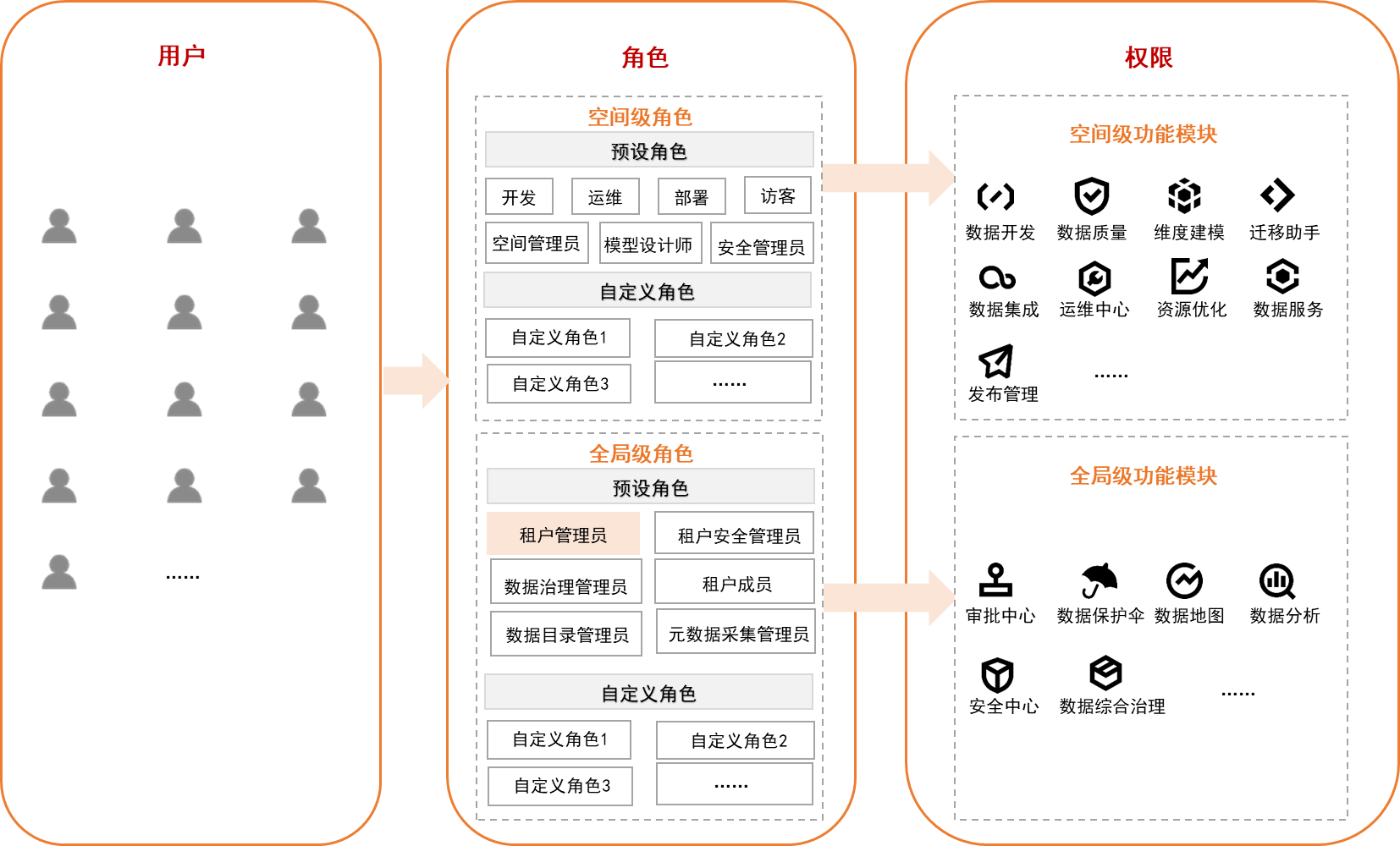

DataWorks提供了完善的权限管控机制,支持在产品级与模块级对权限进行管控,其中,模块级权限按照管控对象又分为DataWorks控制台和DataWorks功能模块权限管控,您可以通过RAM Policy权限体系管理产品级及DataWorks控制台的权限;通过RBAC权限模型管理DataWorks功能模块的使用权限,本文为您详细介绍DataWorks的权限体系。

| 策略类型 | 授权方式 |

| RAM Policy权限体系 | 通过为用户(RAM用户或Role)绑定某个权限策略,使其获得权限策略中定义的访问权限。

|

| RBAC权限模型 | 通过为某用户(RAM用户或Role)添加某个角色,这个用户即可拥有此角色包含的DataWorks相关功能模块的使用权限。

|

4.1. 全局级角色与空间级角色划分

5. RBAC权限模型在SpringSecurity项目开发实战示例

博文参考

- https://www.keycloak.org/