42.渗透-Kali Linux-工具-Ettercap(arp广播欺骗,局域网流量拦截)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于:易锦网校

上一个内容:41.渗透-Kali Linux-工具-Xhydra(爆破攻击)

DNS欺骗的知识一般来说只是为了应付面试,对于做web渗透来说用处不是很大,但是对于电信诈骗会用的比较多

DNS欺骗原理

DNS欺骗之前要有一个arp欺骗,arp是地址解析协议,也就是网络翻译官,它会把ip地址翻译成MAC地址,从而让数据可以在局域网中准确传到目标设备,然后这里面有一个广播请求,广播请求是什么,就是现在局域网中有三台设备,设备1、设备2、设备3,然后设备1使用ping命令去找设备3,这里面的过程,首先第一次去找设备的时候,它会进行arp广播,也就是设备1会往局域网中所有设备发送一个arp广播数据

这个广播数据大体内容就是说谁是设备3?当设备3收到这个arp广播后,会返回一个数据给设备1说我是设备3,也就是设备3返回它的mac地址,mac地址是唯一的,在不考虑软件修改或硬件修改的情况下mac地址是不会重复的,一台电脑对应一个mac地址,当设备1有了设备3的mac地址后,后续要找设备3就会使用mac地址去找,这就是arp广播数据的概念

arp欺骗的意思是当发送广播数据的时候局域网中就存在一个捣乱的人比如设备4,本来发送广播数据找设备3,正常情况下设备3会返回我是设备3,但是有了捣乱的设备4,设备4会告诉设备1我是设备3,这也就意味着设备4欺骗了设备1,这就是arp欺骗

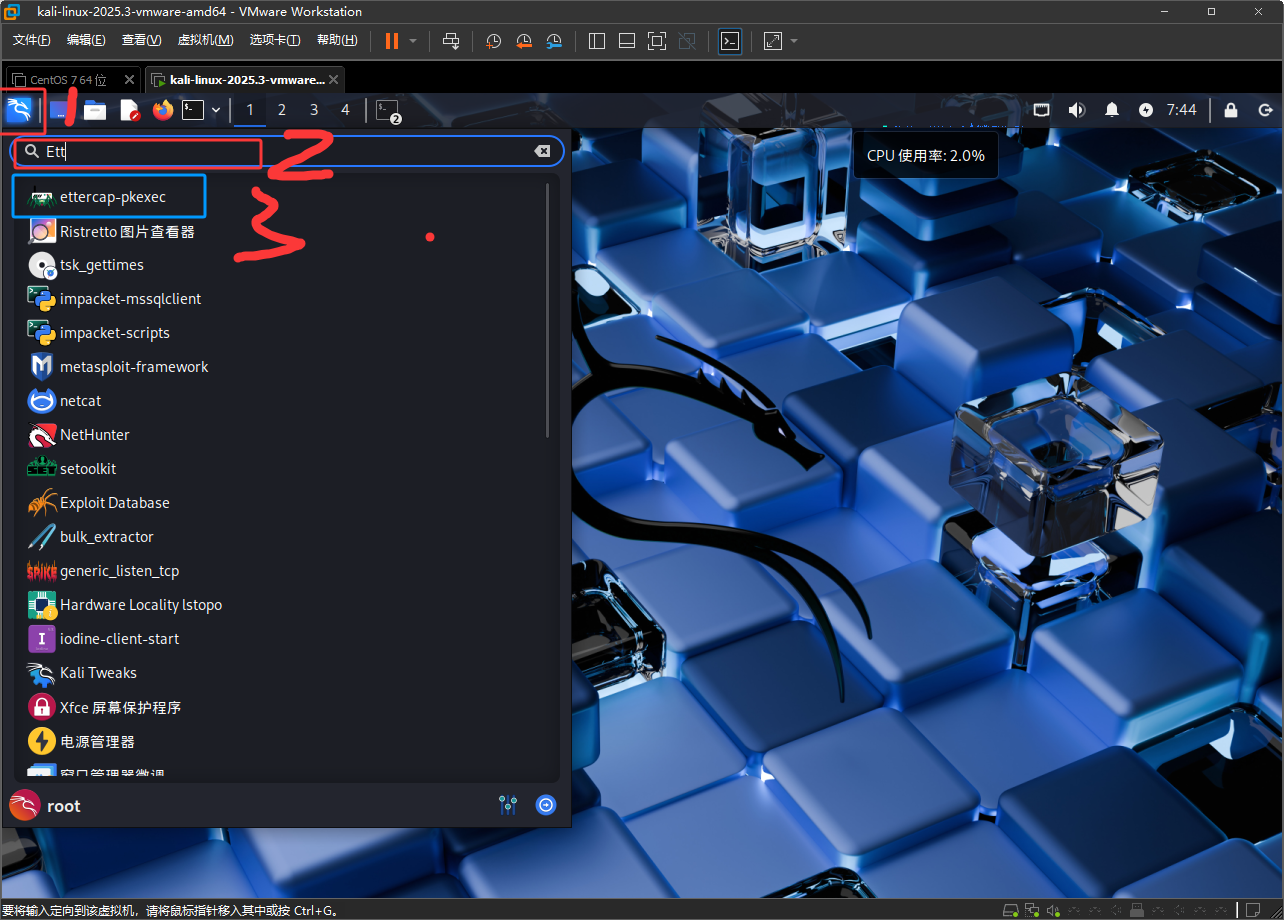

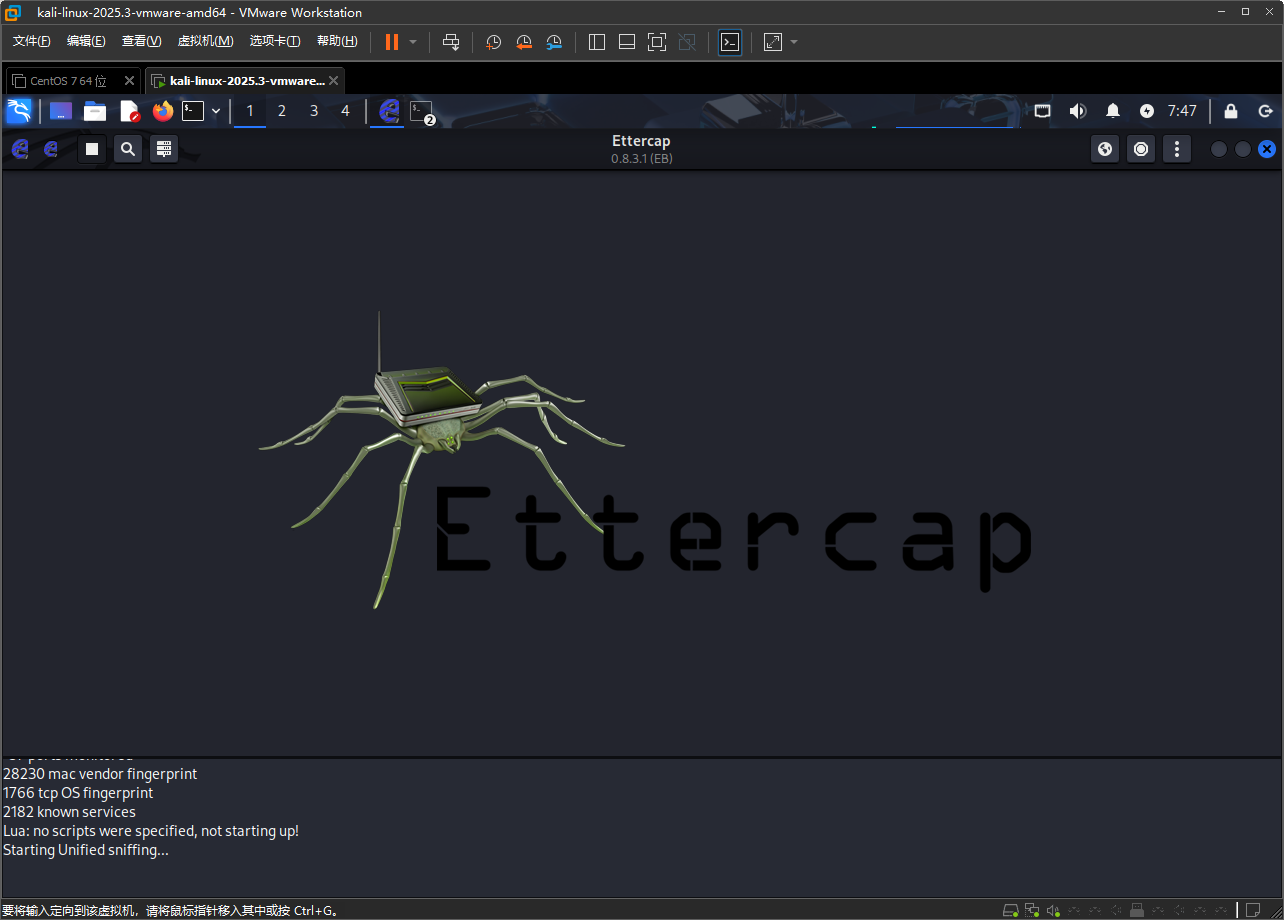

DNS欺骗的工具Ettercap,这个工具有两个版本,一个是命令的版本一个是ui界面的版本,ui版本使用起来比较简单,打开方式,如下图红框

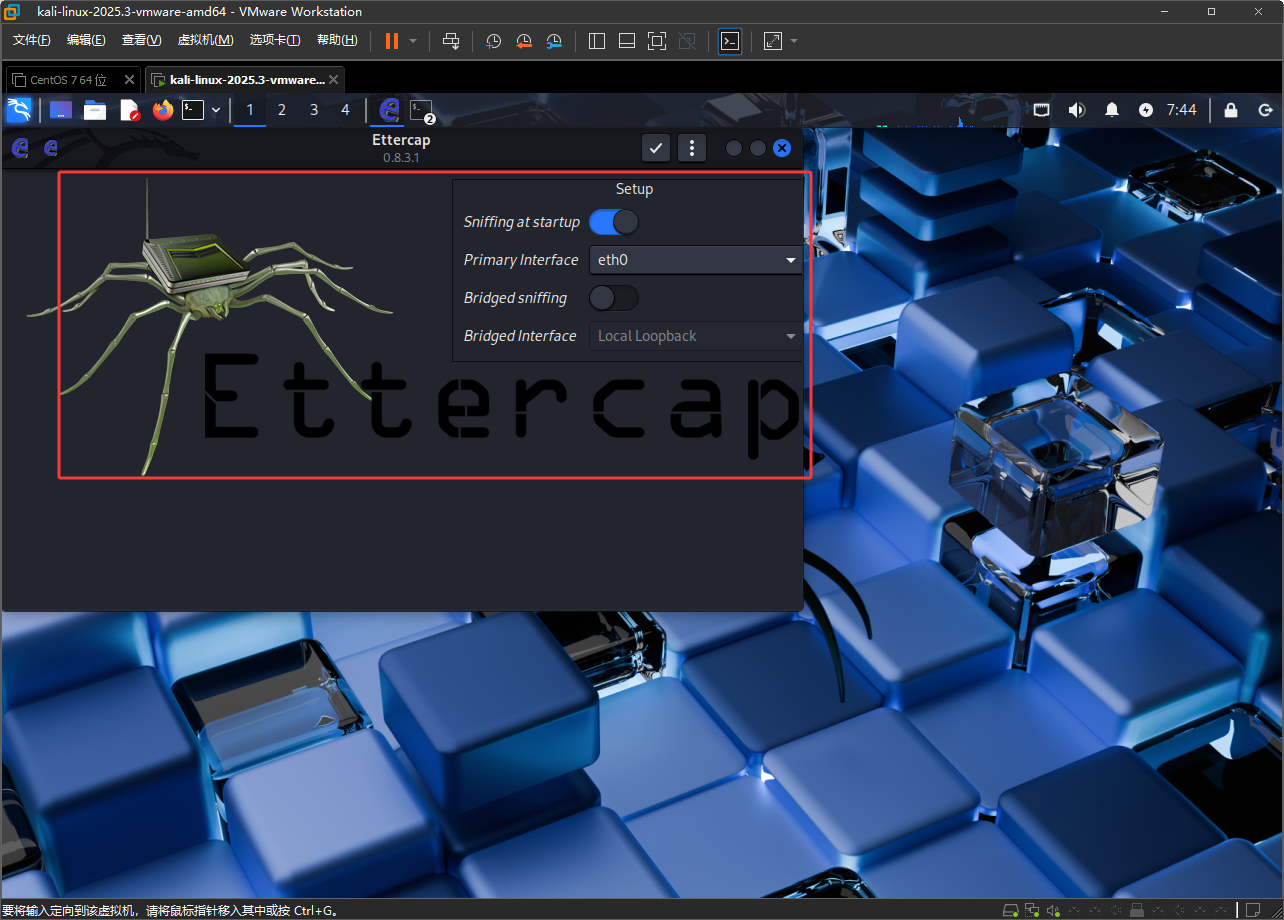

打开之后

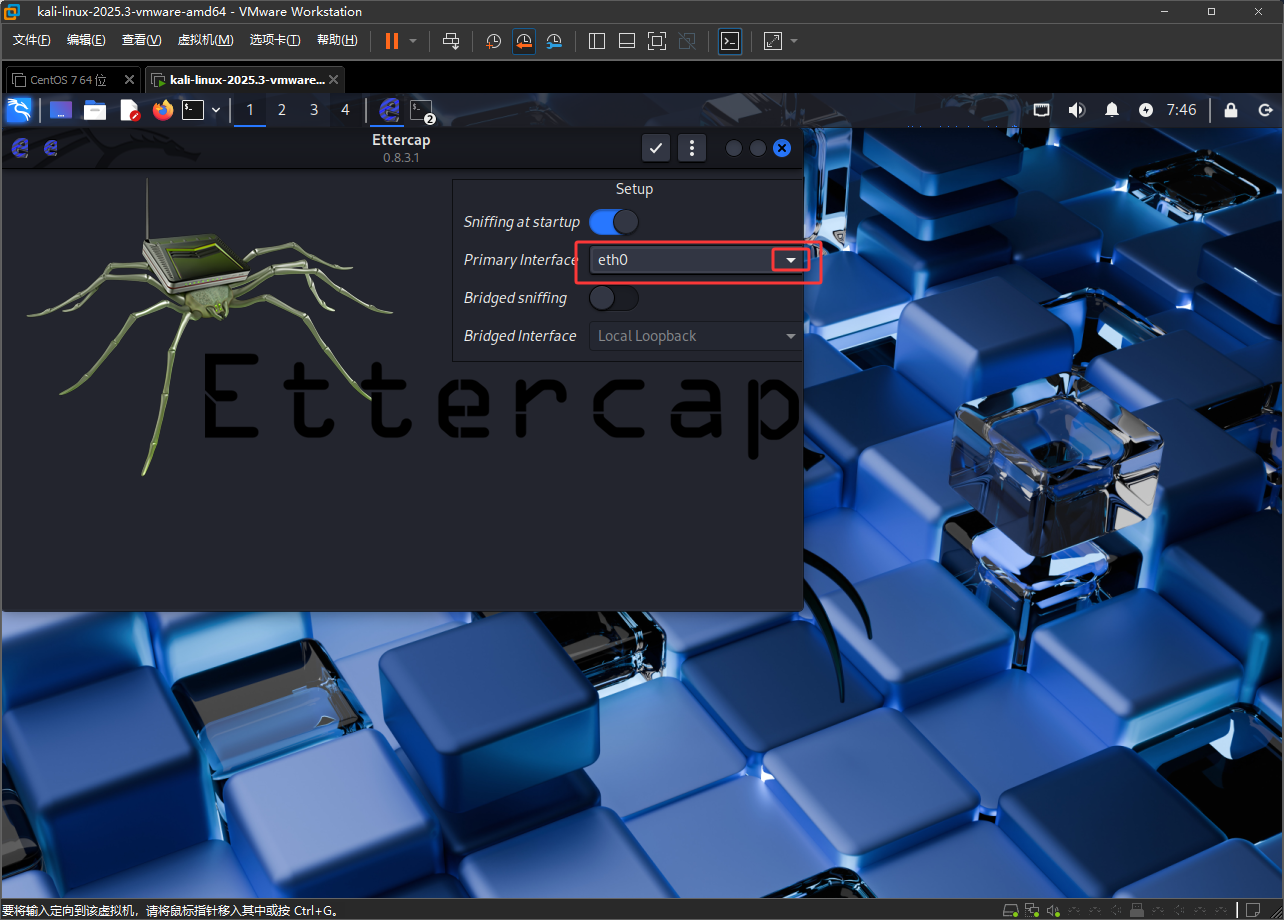

下图红框是选择一个要进行DNS欺骗的网卡,如果不知道网卡名,就使用ifconig进行查看

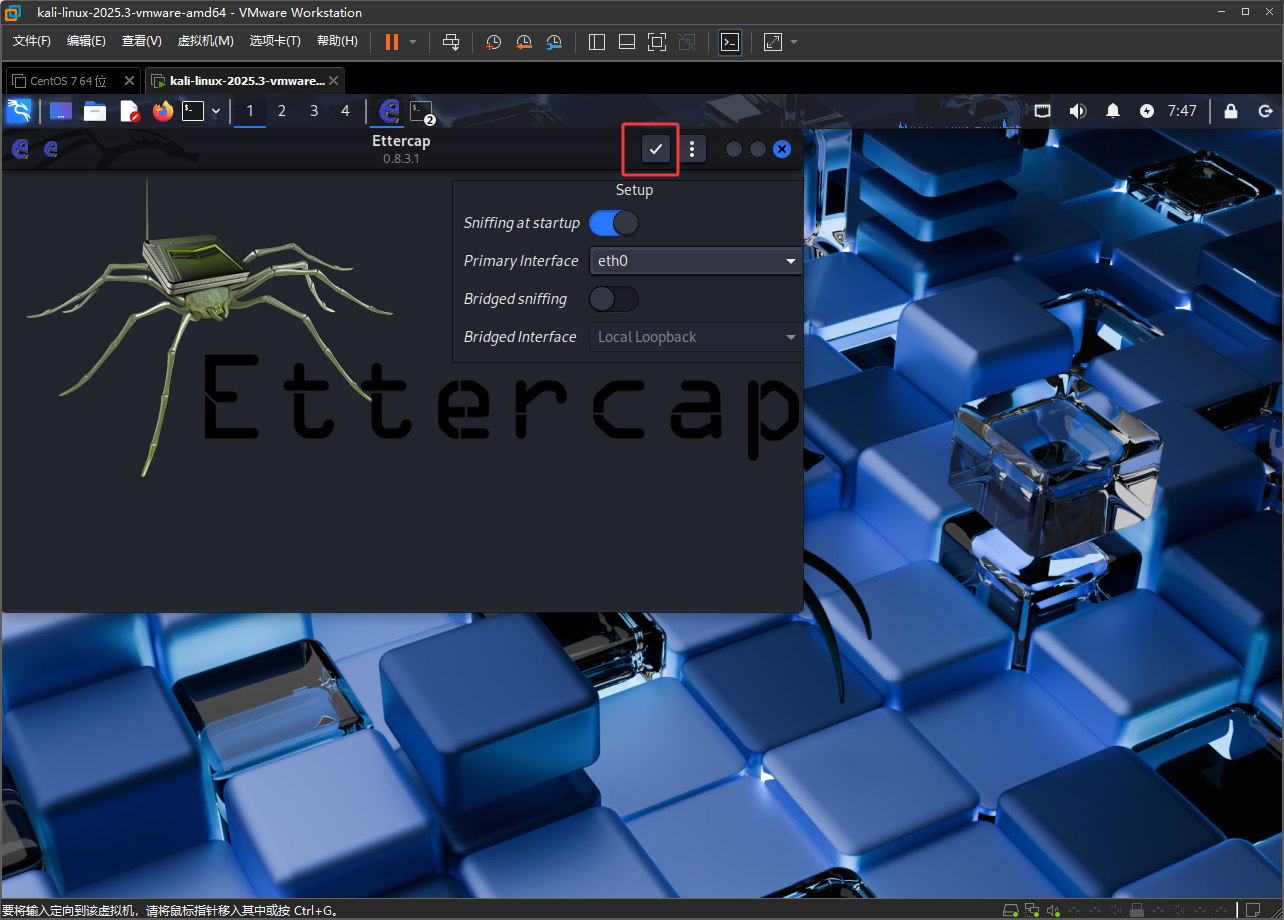

选择好网卡后点击下图红框

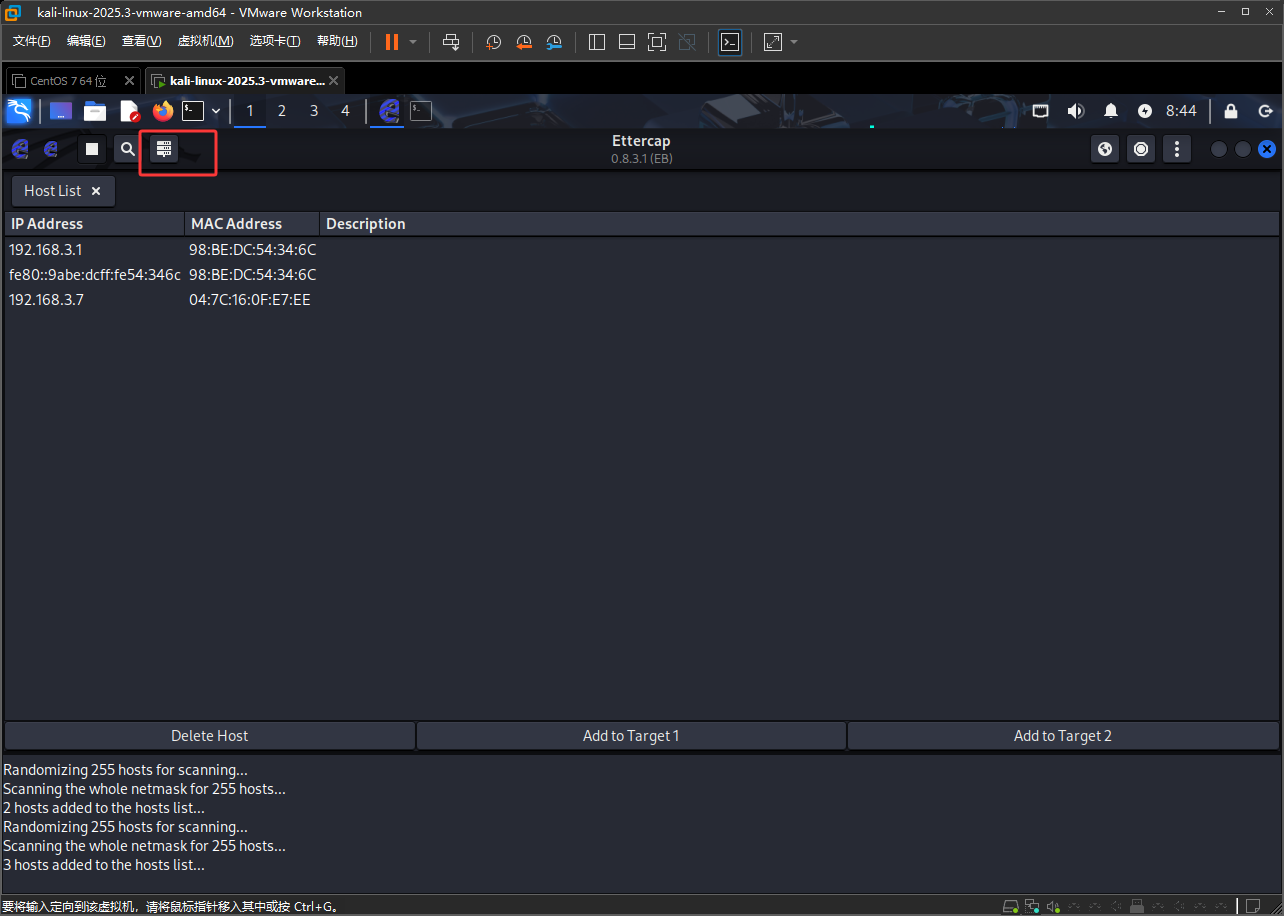

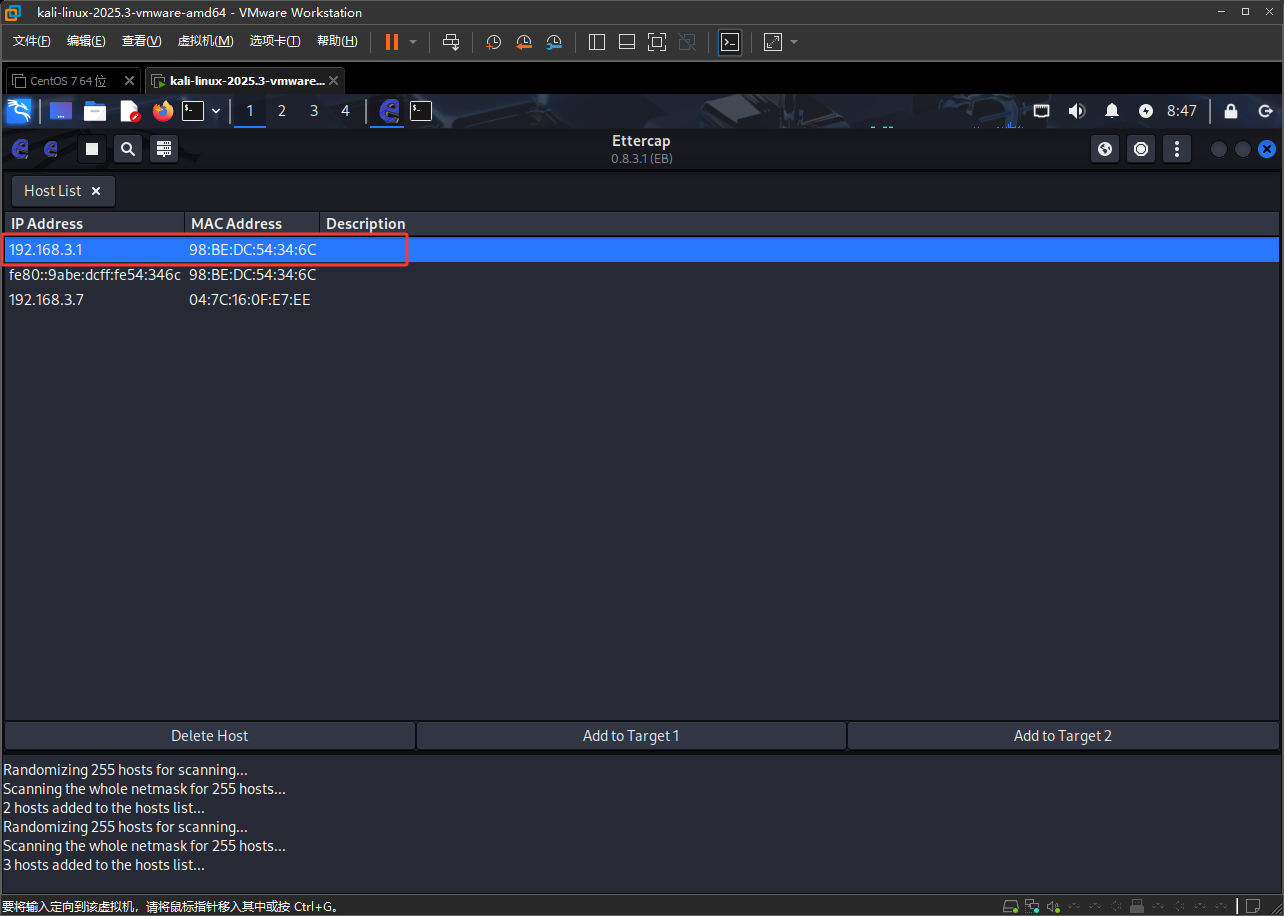

点击上图红框后,它会去扫描局域网中的设备和主机

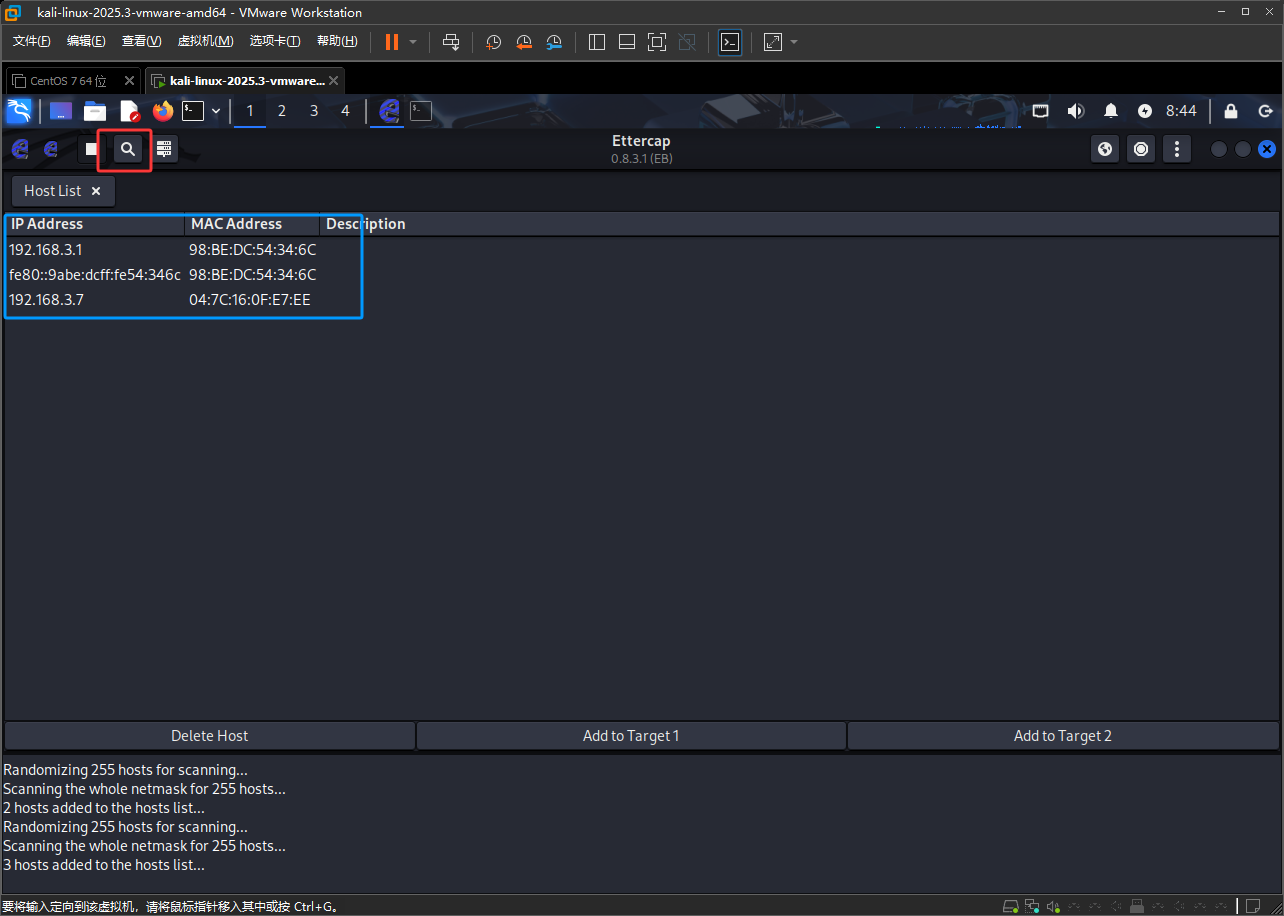

点击下图红框,可以查看扫描到的设备

也可以点击下图红框进行扫描,做这个试验最好用真实的Kail Linux电脑,这样比较真实,使用虚拟机不真实,还要和受害者连接同一个局域网,广播数据只会在局域网中发送,出了局域网它是没办法发送的,它也只能扫描到它自己的网段里的设备,也就是只能扫描到192.168.3.0-255这些IP的电脑

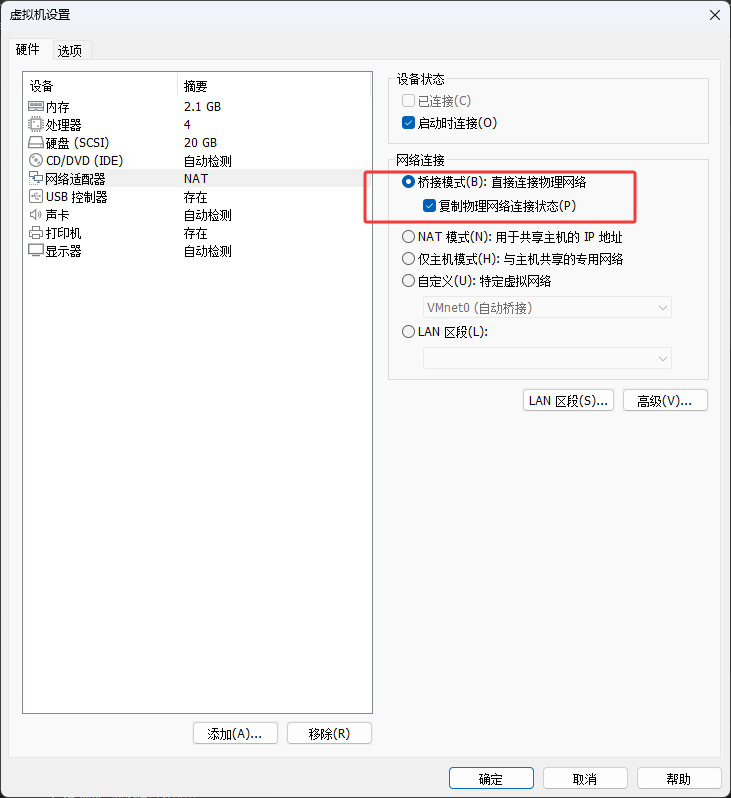

注意Kail如果是在虚拟机中的话,首先要设置成桥接并复制网卡

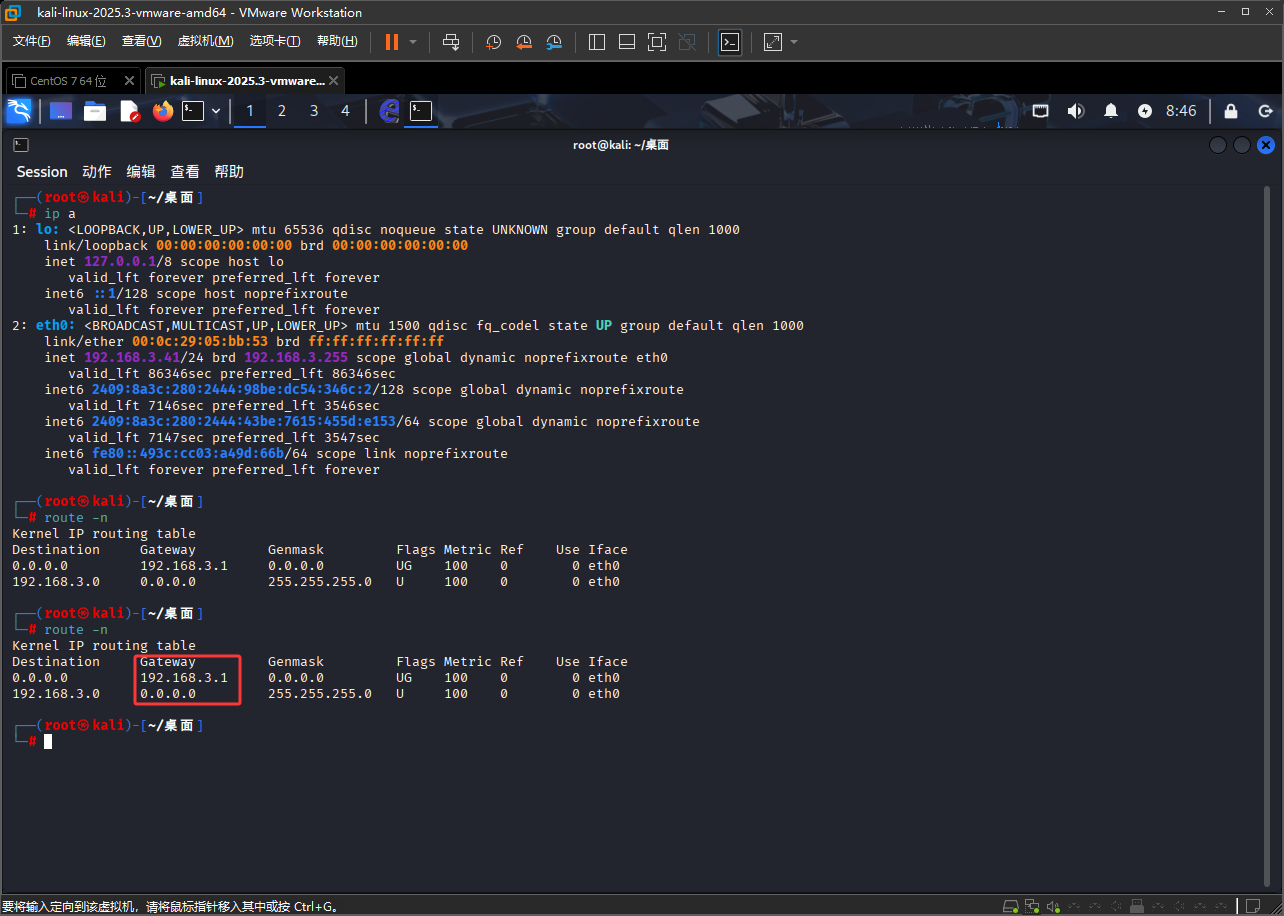

然后接下来去找网关的信息,使用route -n命令,如下图红框,Geteway列就是网关

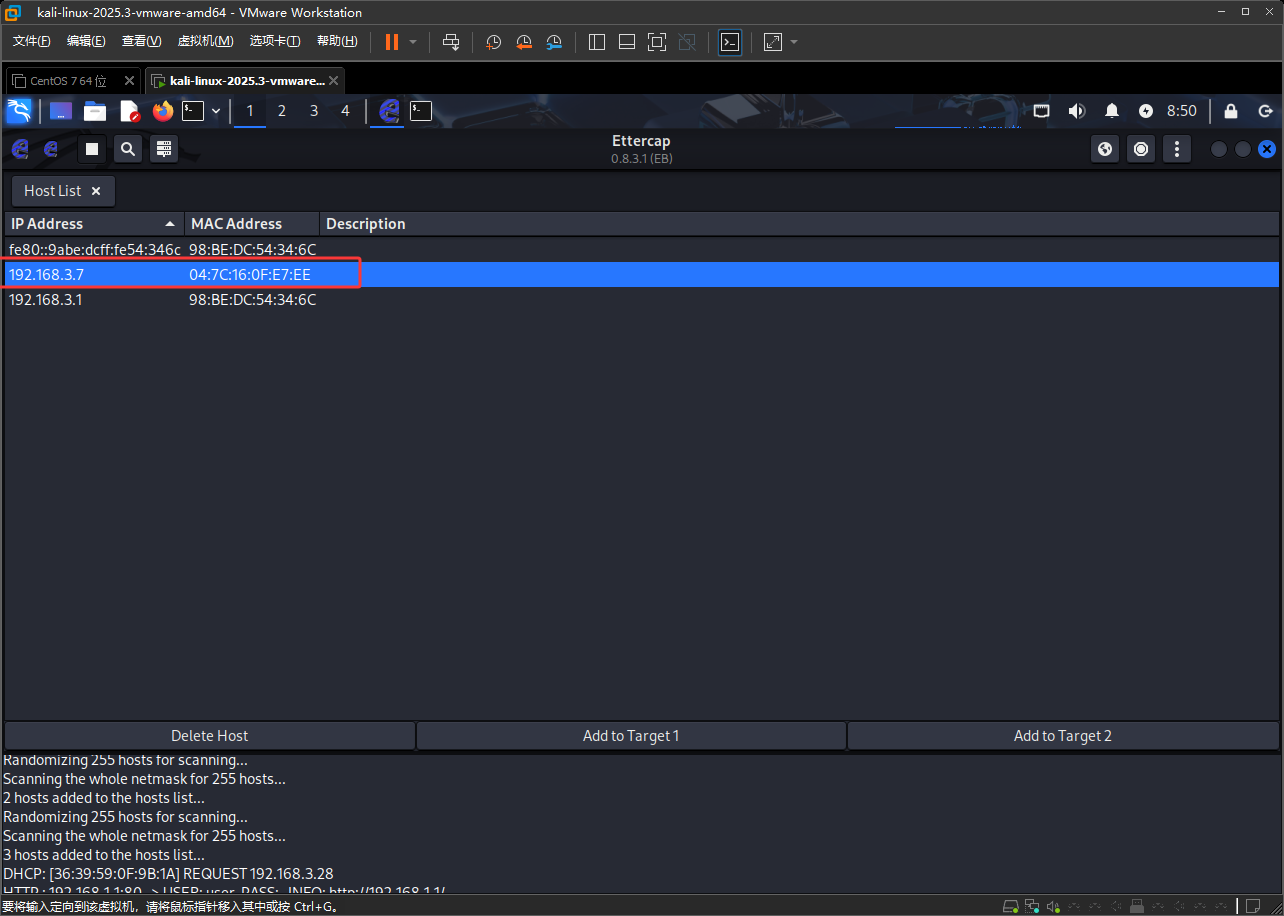

下图红框的就是网关,鼠标单击下图红框

然后在点击下图红框

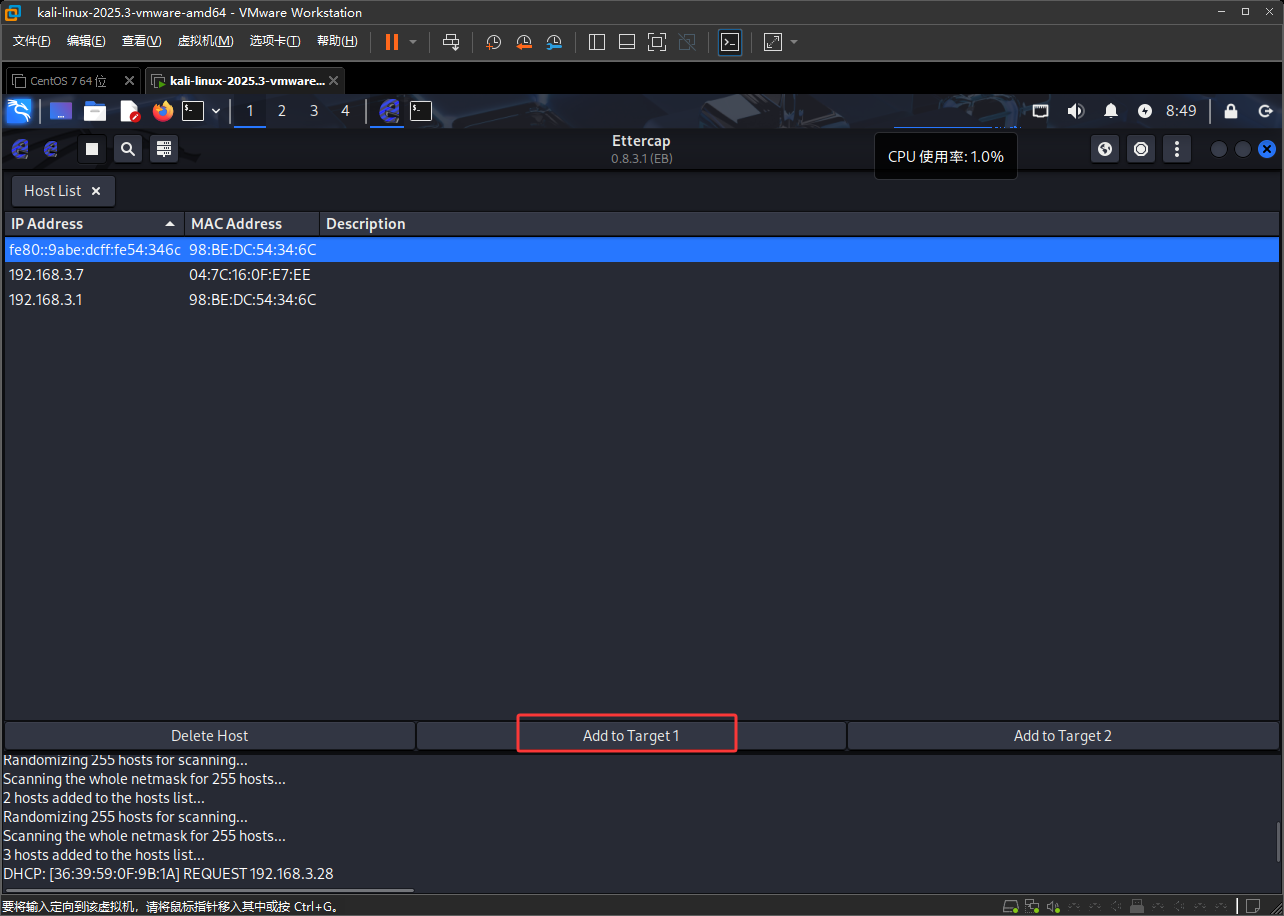

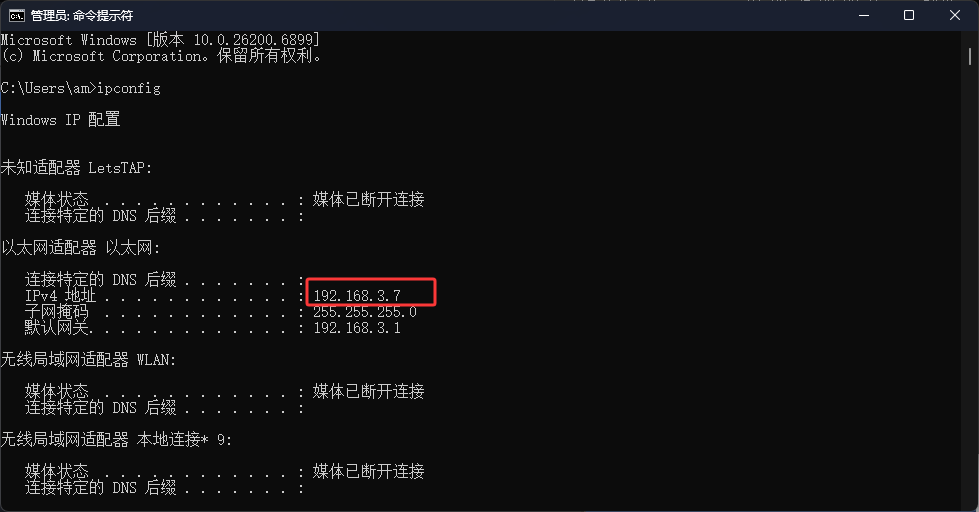

受害者的ip地址

然后点鼠标单击下图红框,也就是点击受害者

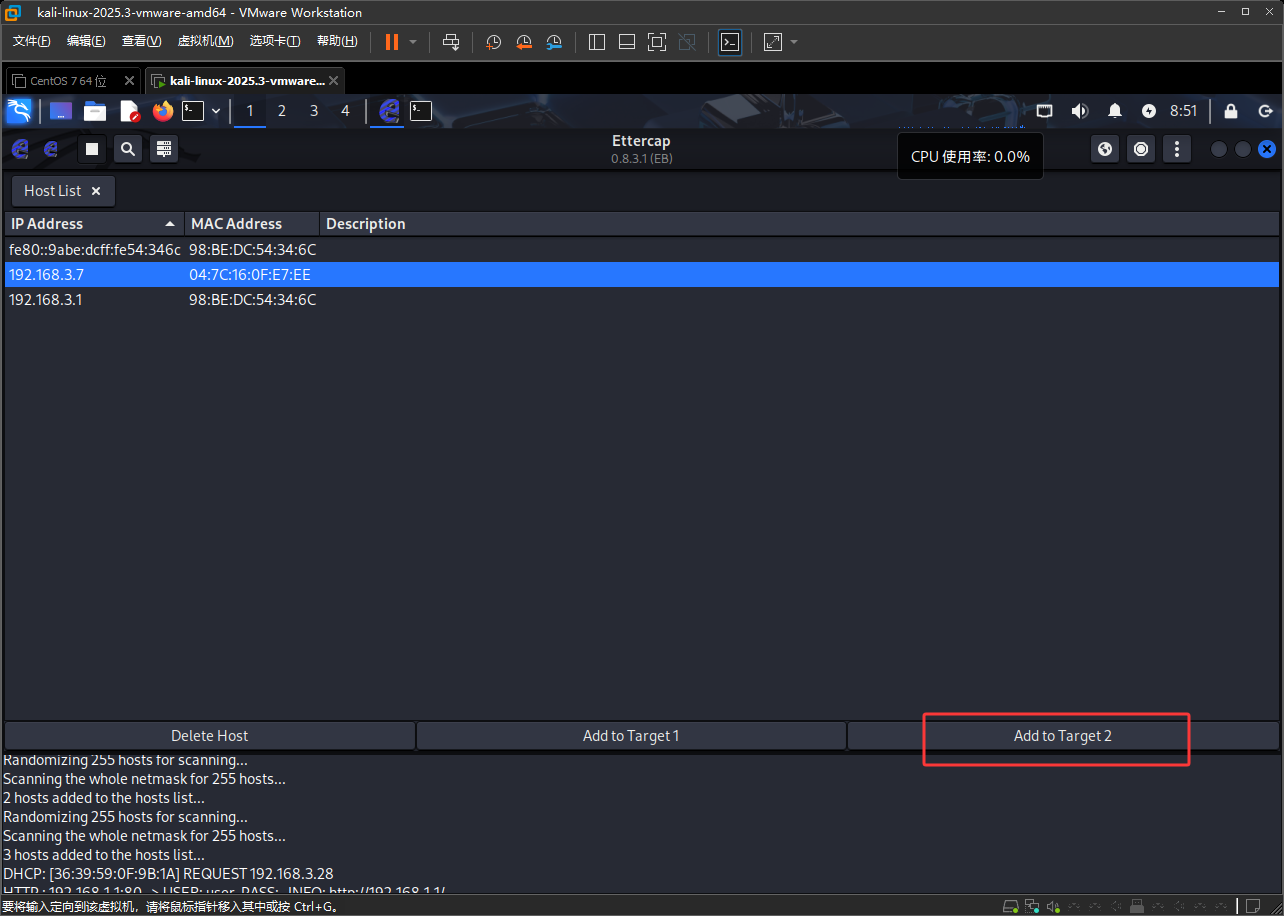

然后再单击下图红框

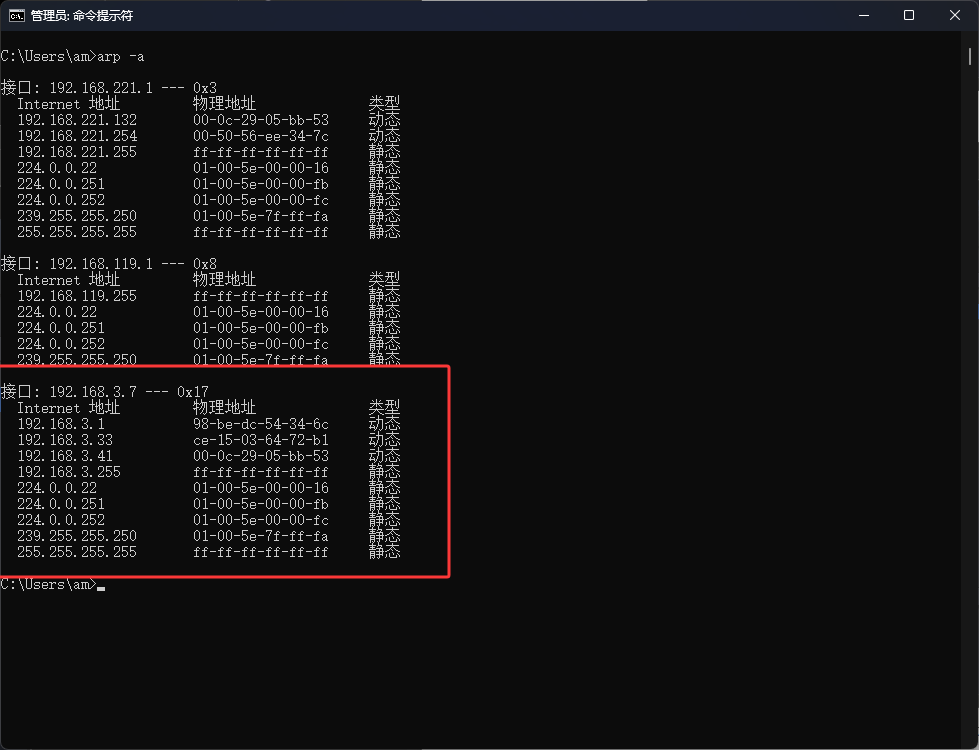

做完这些后,现在查看受害者的广播列表,如下图受害者会进行arp广播的地址,arp -a命令可以查看会进行arp广播的所有地址列表

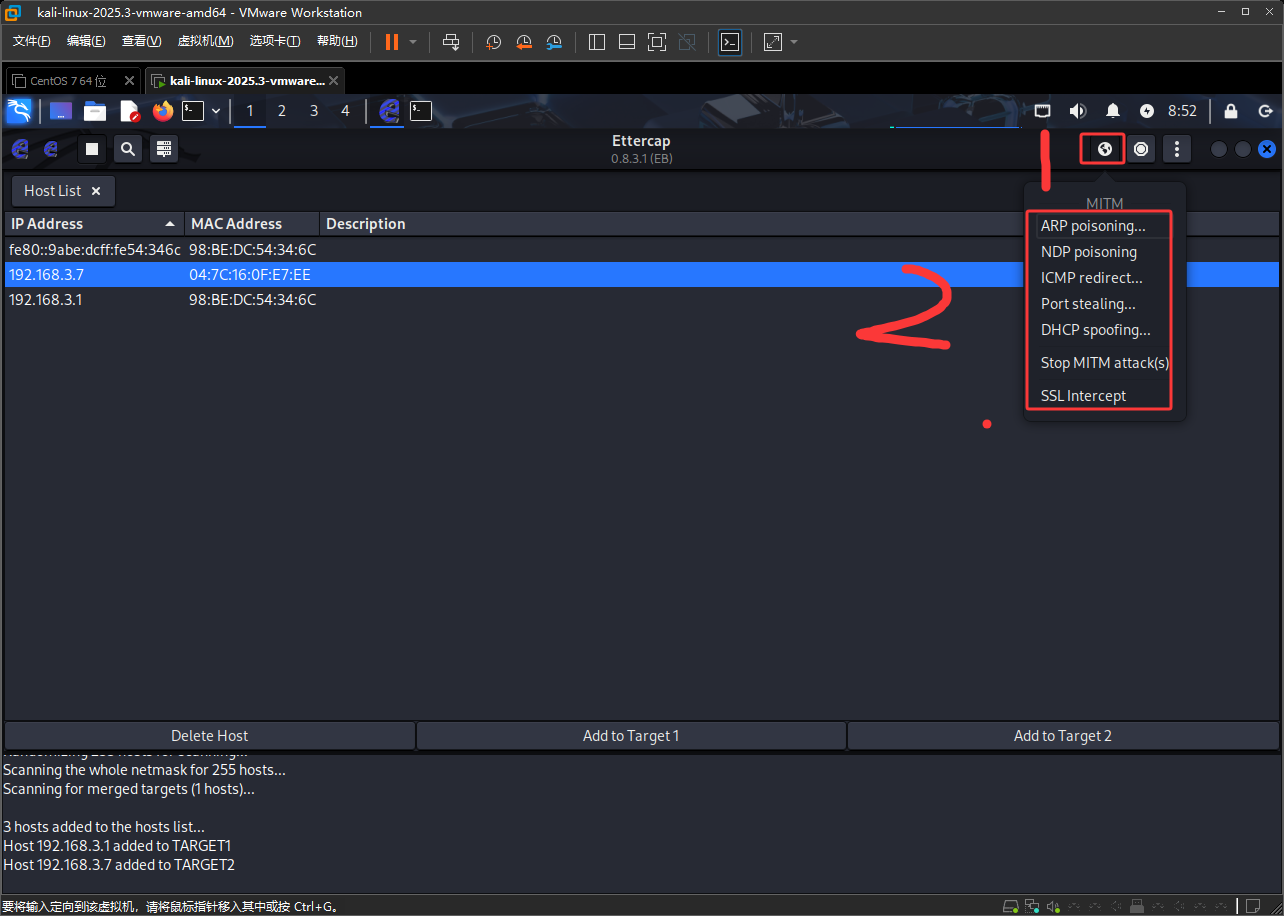

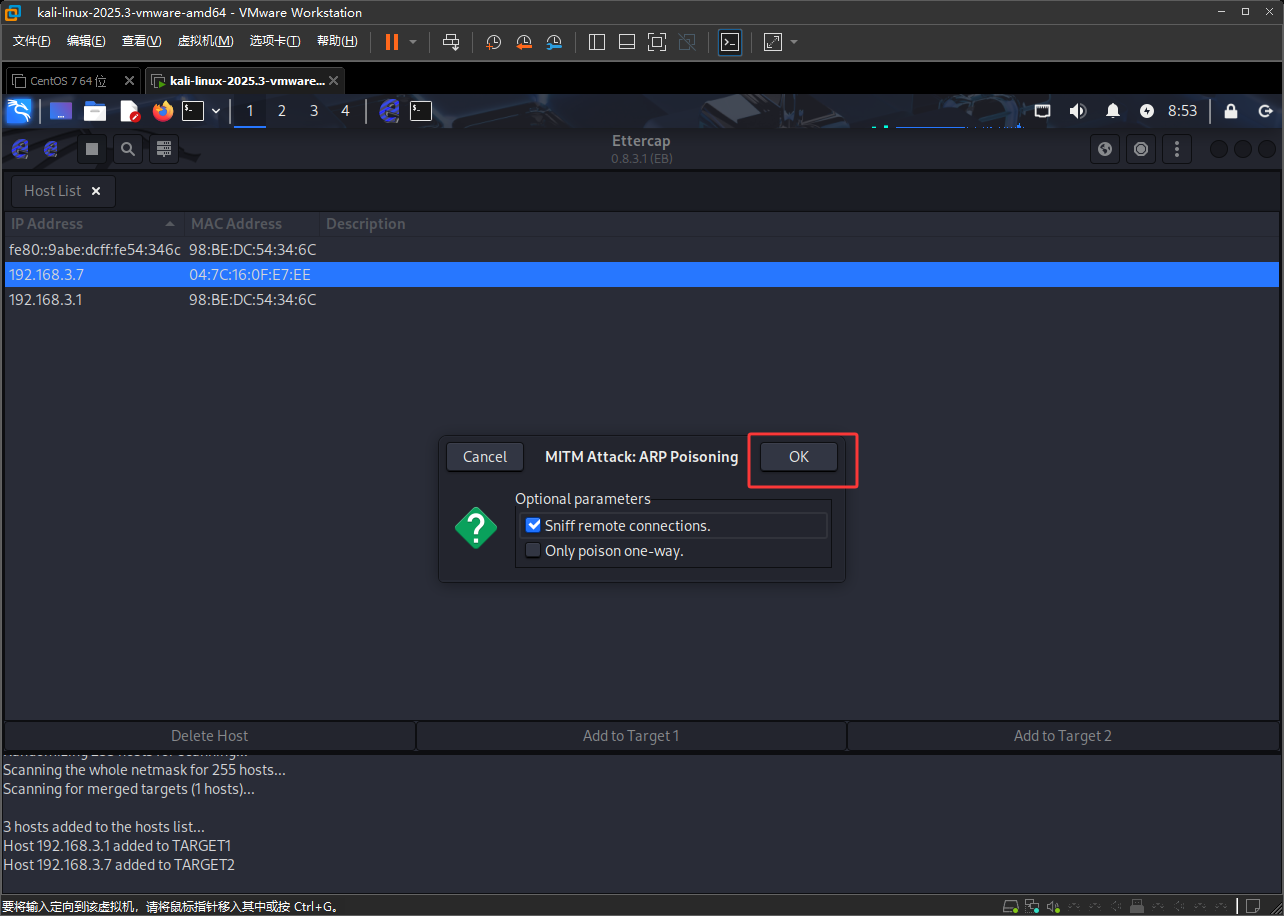

然后点击下图红框,就可以看到可以欺骗的东西了,这里点击ARP poisoning...

然后点击ok

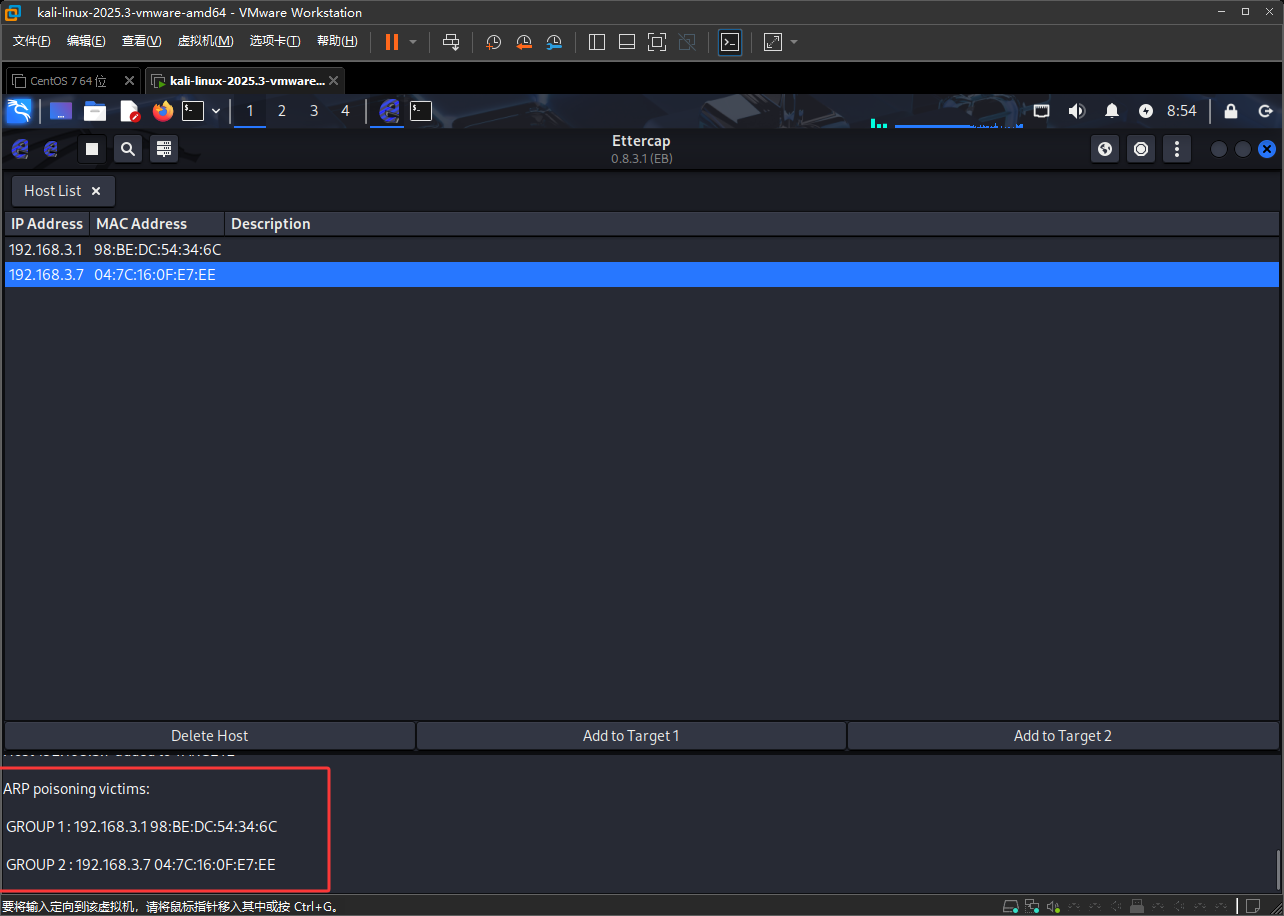

点击完ok后,如下图红框的信息

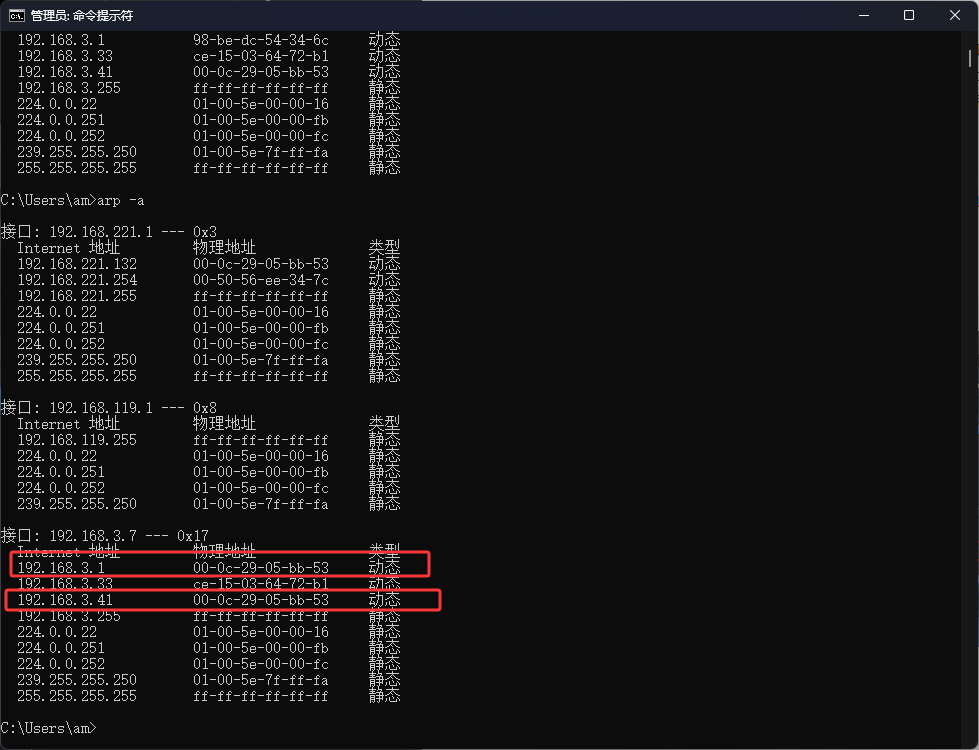

然后来到受害者这边,如下图红框,可以看到网关(192.168.3.1)对应的mac地址变成了192.168.3.41这个电脑的mac地址了,这就说明把受害者进行了arp欺骗,然后就是说受害者做一些事情时流量会转发给我们的Kali中,而不是正常的网关中去,然后当受害者访问了一个网站,然后访问信息会来到Kail中,这时Kail会帮助访问网站,然后把访问到的信息返回给受害者,所以受害者是无感知的

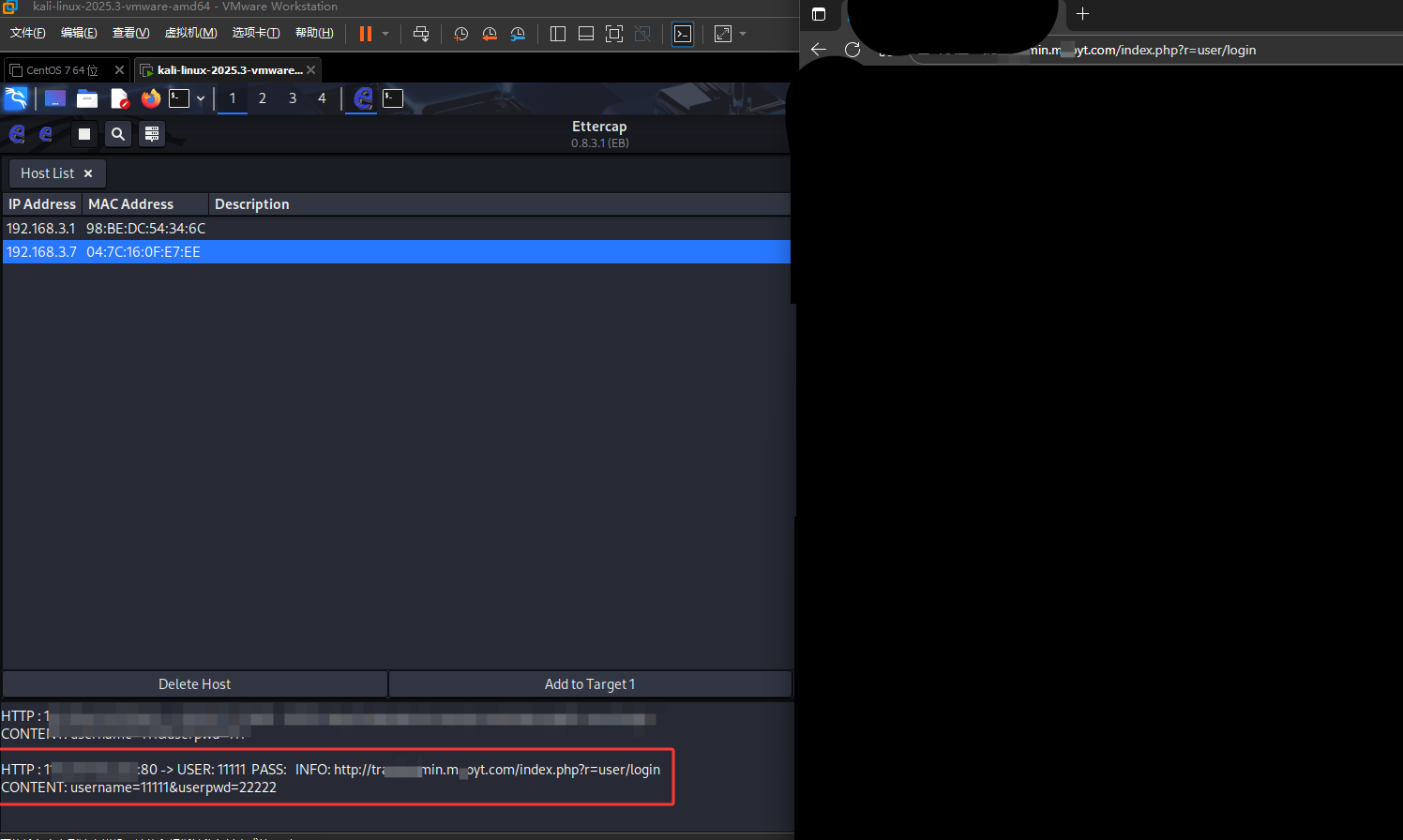

如下图红框,它抓取到的流量数据,注意它只能抓http,别的协议下图红框位置没有反应(需要进行配置,就算抓到了也没办法解密),下图抓到的是输入密码然后点击登录的请求,刷新页面可能也抓不到

找受害者网页,使用搜索引擎搜索 inurl:login.php 后台管理 这样的关键字,打开之后看着有一种很垃圾的页面的感觉就可以了,记得把https改成http