如何通过掌纹识别实现Windows工作站安全登录:从技术原理到企业级落地实践

摘要:本文系统解析在企业环境中通过掌纹生物识别实现Windows工作站无密码登录的技术路径,涵盖生物识别原理、Windows认证架构、FIDO2集成、自定义凭证提供程序开发等核心内容,并结合等保合规与零信任安全模型,探讨高安全终端登录的落地挑战。文章最后对比了自研与商用方案的实施成本,并以某金融客户实践为例,说明如何借助成熟身份认证中间件(如SLA操作系统双因素登录)快速实现掌纹+动态令牌+USBKey等多因子登录,显著降低开发与运维复杂度。全文聚焦技术实践,适用于企业IT架构师、安全工程师与系统管理员参考。

1. 引言:终端登录安全已成企业数字防线的“第一公里”

在远程办公、BYOD、混合云架构普及的今天,终端设备(尤其是Windows工作站)已成为攻击者突破企业内网的首要目标。传统“用户名+密码”登录方式存在三大致命缺陷:

- 凭证易泄露:钓鱼、键盘记录、撞库攻击屡见不鲜;

- 用户行为不可控:弱密码、密码复用、明文记录等问题难以根治;

- 审计追溯困难:无法有效区分“合法用户”与“盗用凭证者”。

为应对上述风险,NIST、ISO 27001、等保2.0等标准均明确要求:对高权限账户或敏感系统实施多因素认证(MFA)。而生物识别,尤其是掌纹(掌静脉)识别,因其活体检测强、误识率低、非接触等优势,正成为企业终端安全的新选择。

然而,技术可行 ≠ 企业可落地。许多IT团队在尝试集成掌纹登录时,常面临以下挑战:

- Windows原生不支持掌静脉作为WHfB认证因子;

- 自研Credential Provider开发周期长、维护成本高;

- 生物模板存储与加密需满足合规要求;

- 需同时支持USBKey、OTP、智能卡等多种认证方式;

- 离线场景下如何保障可用性与安全性?

本文将从技术原理出发,逐步拆解掌纹登录的实现路径,并在最后探讨:如何通过成熟的第三方身份认证中间件,大幅降低企业落地门槛。

2. 掌纹识别:被低估的高安全生物模态

2.1 技术原理:不是“掌纹”,而是“掌静脉”

公众常将“掌纹识别”误解为识别手掌表面纹路,实则企业级方案多采用近红外掌静脉成像技术:

- 利用血红蛋白对760–900nm红外光的吸收特性;

- 拍摄皮下静脉血管的三维分布图;

- 生成唯一、不可复制的生物模板。

关键优势:

- 活体检测天然内嵌:死体、照片、硅胶模型无法产生血流信号;

- FAR低至0.00008%,远优于指纹与人脸识别;

- 非接触式,符合公共卫生要求,用户接受度高。

2.2 适用场景

- 金融、军工、研发等高安全区域;

- 需满足等保三级、GDPR、HIPAA等合规要求的行业;

- 对登录便捷性与安全性均有高要求的混合办公环境。

3. Windows登录认证架构:掌纹如何“插”进去?

Windows自Vista起采用 Credential Provider(凭证提供程序)模型替代旧GINA,允许第三方扩展登录界面与认证逻辑。

3.1 原生支持的生物认证

Windows Hello for Business(WHfB)目前仅官方支持:

- 指纹(需WBF认证设备)

- 红外人脸(如Intel RealSense)

- 虹膜(部分Surface设备)

掌静脉未被纳入WBF支持列表,意味着无法直接作为WHfB因子使用。

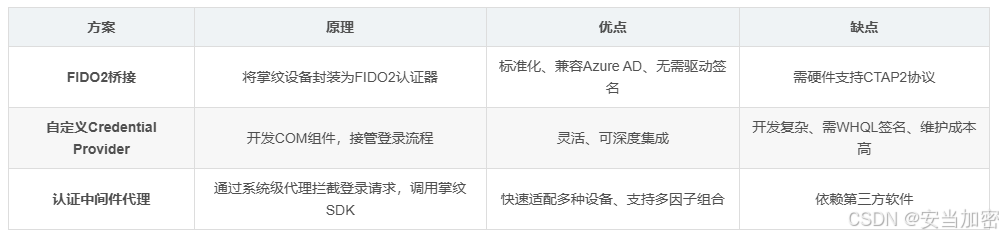

3.2 可行的技术路径

多数企业选择第三条路径——借助成熟的系统登录认证中间件,避免重复造轮子。

4. 企业落地的核心挑战

即使技术路径清晰,企业在实际部署中仍面临多重障碍:

4.1 开发与集成成本高

- 需熟悉Windows安全子系统(LSASS、SAM、TPM);

- Credential Provider需处理会话切换、锁屏、UAC等复杂场景;

- 不同Windows版本(10/11/Server)兼容性测试工作量大。

4.2 安全合规要求严苛

- 生物模板必须加密存储,且不得明文传输;

- 需支持国密算法(SM2/SM4)以满足等保要求;

- 审计日志需记录认证时间、设备ID、用户SID等字段。

4.3 多因子协同需求

企业往往不止需要掌纹,还需同时支持:

- OTP动态口令(如Google Authenticator)

- USBKey硬件令牌(如飞天、龙脉)

- 智能卡(PKI证书)

- 手机扫码确认

如何统一管理这些认证方式,并实现“任选两种”或“按角色策略启用”,是更大挑战。

4.4 离线可用性

员工出差或内网中断时,系统必须支持离线认证,但又不能降低安全性。

5. 某制造企业实践:从自研失败到商用方案成功落地

背景

某高端装备制造企业,拥有1500+研发工作站,需满足等保三级要求。初期尝试自研掌纹登录模块,历时6个月,遭遇以下问题:

- Credential Provider在Windows 11 22H2更新后崩溃;

- 生物模板被安全团队质疑“未使用国密加密”;

- 无法与现有OTP系统联动,用户需分别输入掌纹+动态码,体验差;

- IT运维团队无力承担持续适配新Windows版本的负担。

转型方案

最终,该企业引入成熟的系统登录认证中间件,实现以下能力:

- 统一认证入口:登录界面同时显示“掌纹”、“USBKey”、“动态口令”选项;

- 策略驱动:管理员可为不同OU设置不同认证组合(如研发部=掌纹+OTP,财务部=USBKey+PIN);

- 国密合规:生物模板使用SM4加密,存储于本地TPM;

- 离线支持:首次在线注册后,后续可离线验证;

- 无缝集成AD:用户账户仍由域控管理,中间件仅增强认证环节。

实施周期从6个月缩短至2周,IT人力投入减少80%。

6. 成熟方案的价值:为什么企业需要认证中间件?

面对上述挑战,越来越多企业选择采用专业的系统登录认证中间件,而非从零开发。这类产品通常具备以下能力:

- 预集成多种生物识别SDK(包括掌纹、指纹、人脸);

- 内置OTP、USBKey、FIDO2支持;

- 提供图形化管理控制台,策略配置可视化;

- 通过等保、国密、FIPS等认证;

- 提供厂商级技术支持与版本兼容保障。

安当SLA(System Login Agent)正是此类产品的代表。其在Windows登录安全领域深耕多年,已服务金融、能源、制造等多个行业客户。

SLA如何简化掌纹登录落地?

-

即插即用设备支持

SLA已预集成主流掌静脉设备驱动,插入设备后自动识别,无需额外开发。 -

多因子灵活组合

支持“掌纹 + OTP”、“掌纹 + USBKey”、“USBKey + 动态码”等多种组合,管理员可在控制台按角色、OU、IP段设置策略。 -

全链路国密合规

生物模板使用SM4加密,通信通道支持TLS 1.3 + SM2证书。 -

离线认证保障

首次在线绑定后,用户可在无网络环境下通过掌纹+缓存凭证登录,系统自动同步审计日志至服务器。 -

零代码集成AD/Azure AD

无需修改域控,仅需在工作站部署Agent,即可实现与现有账户体系无缝对接。

某省级银行客户反馈:“原计划3个月开发掌纹登录,引入SLA后,2天完成POC,1周全行推广,审计一次性通过。”

7. 部署建议:如何评估是否需要第三方方案?

企业在决策时可参考以下 checklist:

✅ 是否缺乏Windows底层安全开发团队?

✅ 是否需同时支持3种以上认证方式?

✅ 是否要求6个月内通过等保测评?

✅ 是否希望降低长期运维成本?

✅ 是否需要厂商提供7×24小时技术支持?

若3项以上为“是”,则采用成熟商用方案是更优选择。

8. 未来展望:掌纹登录与零信任终端安全

在零信任架构中,终端登录只是身份验证的起点。未来,掌纹识别可进一步与以下能力融合:

- 持续认证:检测用户离开后自动锁屏;

- 风险自适应:高风险操作(如导出数据)触发二次掌纹验证;

- 跨平台统一身份:与云桌面、VDI、堡垒机联动,实现“一次认证,处处通行”。

而这一切的前提,是有一个稳定、可扩展、易管理的认证基座——这正是SLA操作系统双因素认证等专业产品的价值所在。

9. 结语

掌纹识别为Windows工作站提供了高安全、高便捷的登录新范式。虽然技术上可通过FIDO2或自研CP实现,但对企业而言,快速、合规、低成本落地才是核心诉求。借助如SLA操作系统双因素登录这样的成熟系统登录认证中间件,企业可绕过复杂开发,直接获得经过验证的多因子认证能力,在保障安全的同时,释放IT资源聚焦核心业务。

技术服务于业务,安全不应成为负担。选择合适的工具,让高安全登录变得简单。