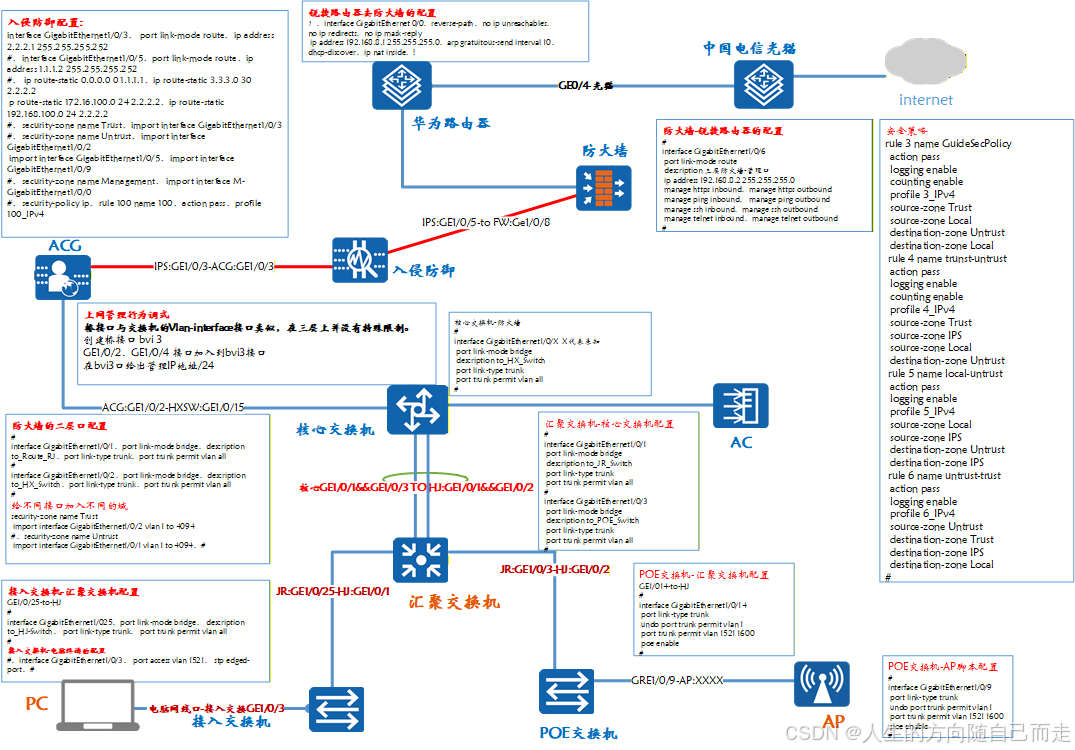

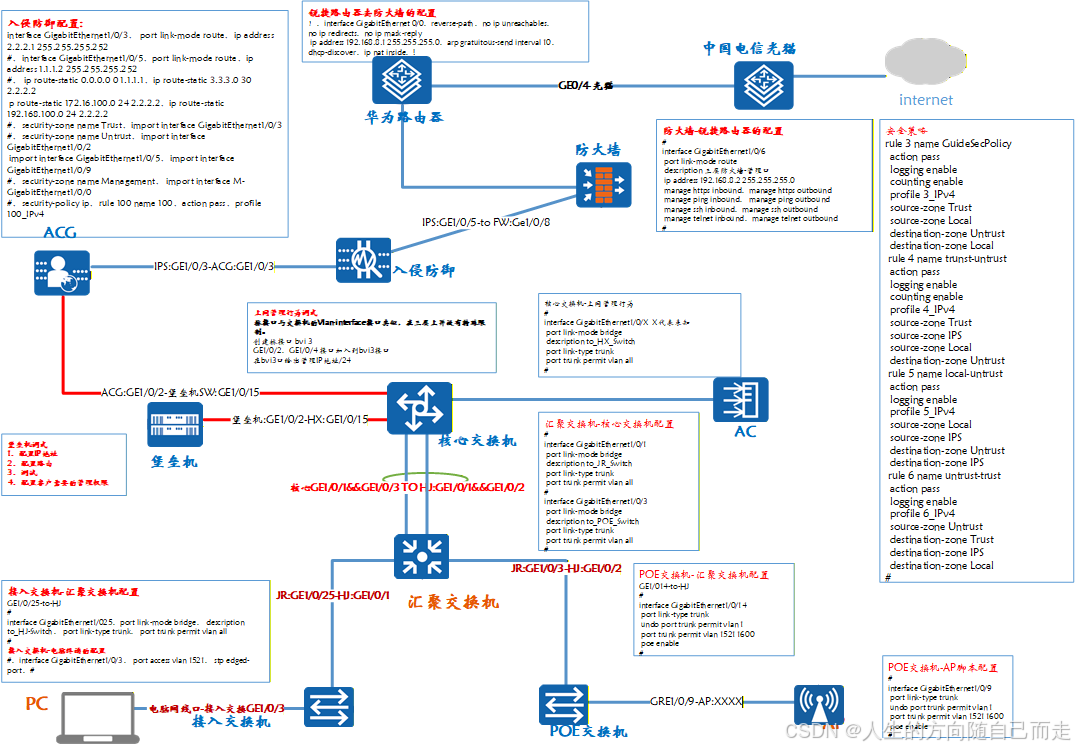

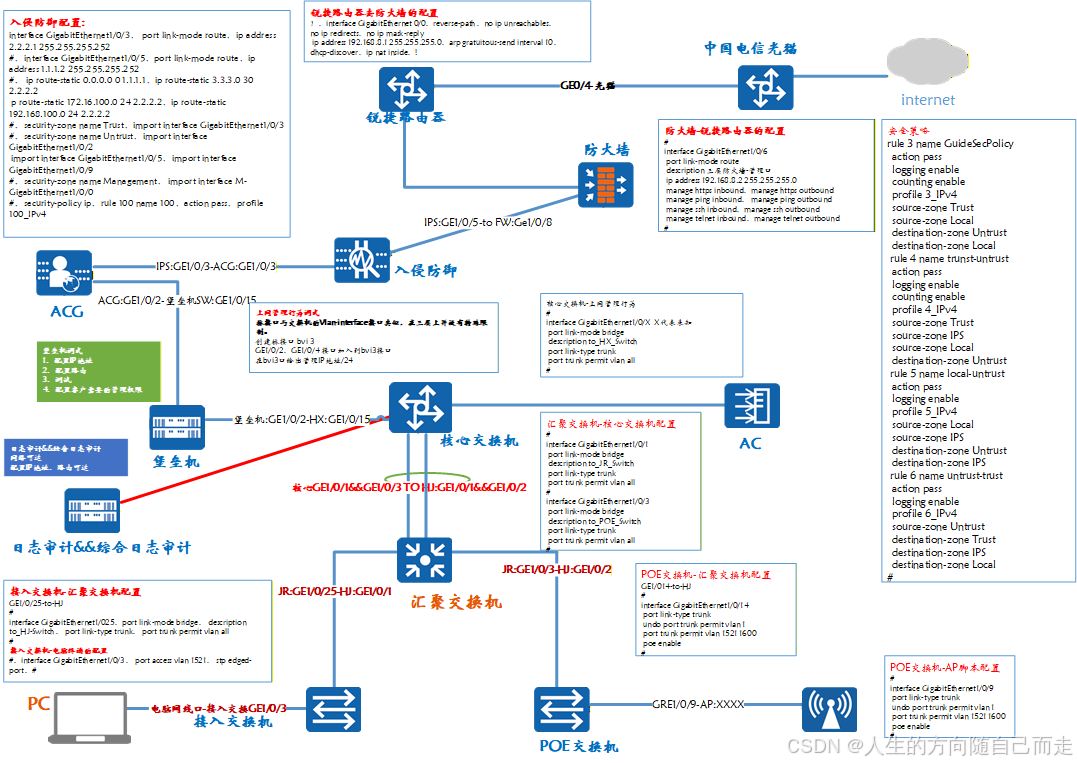

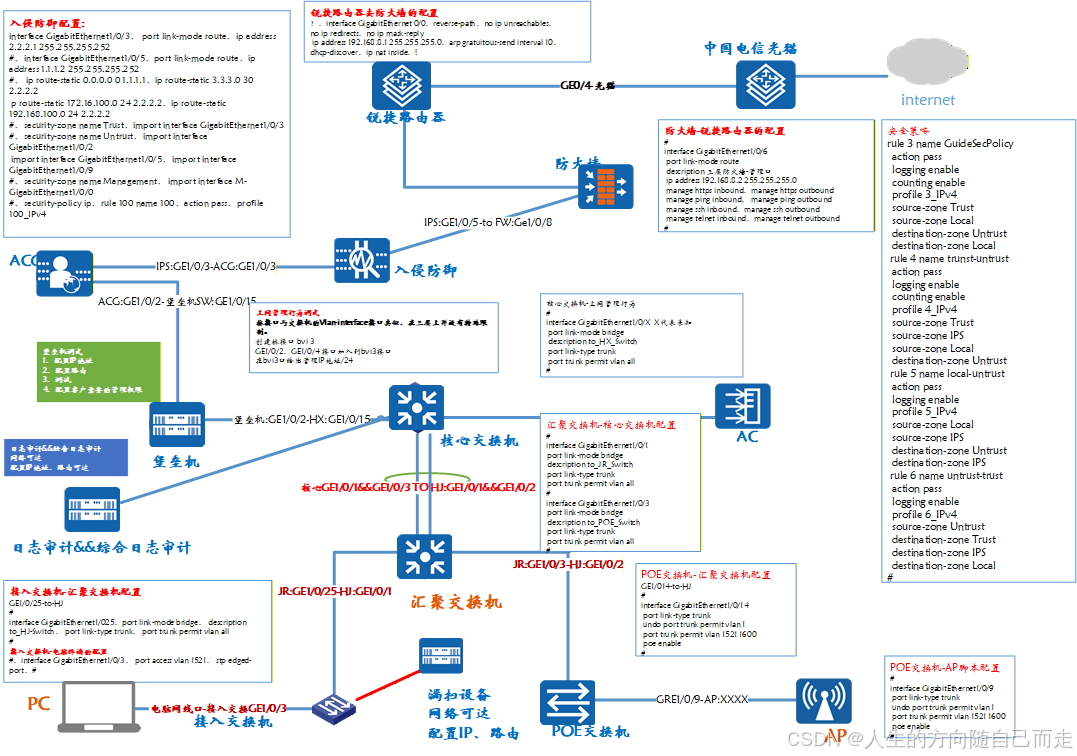

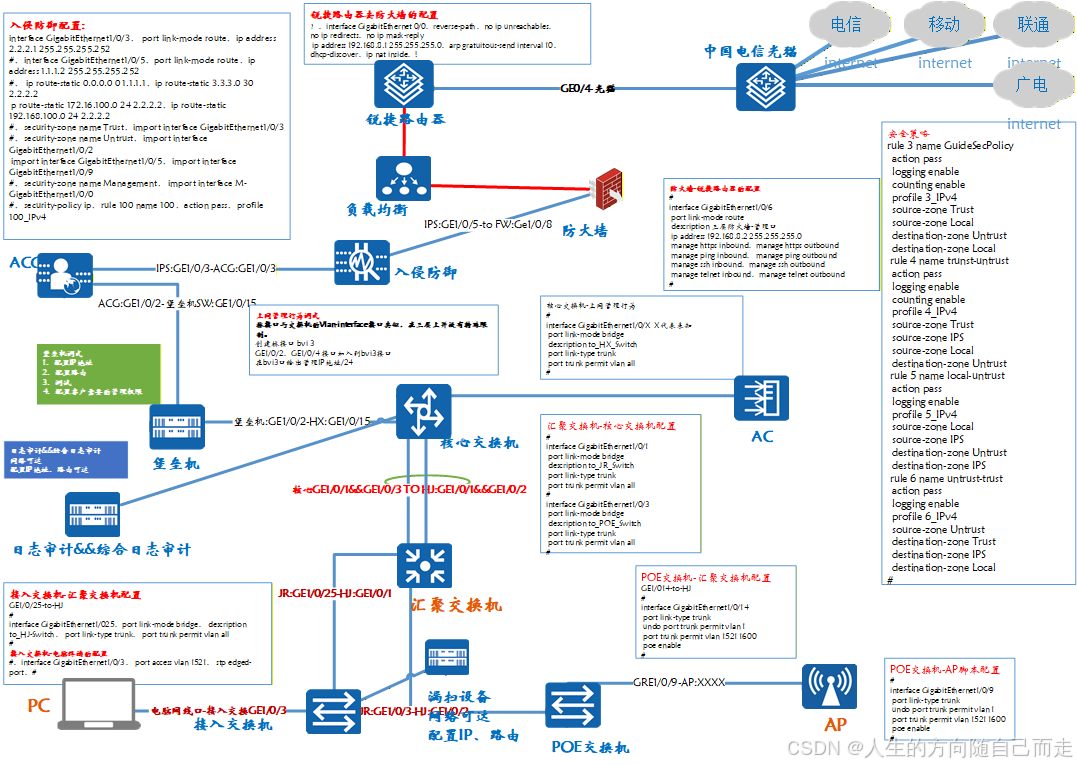

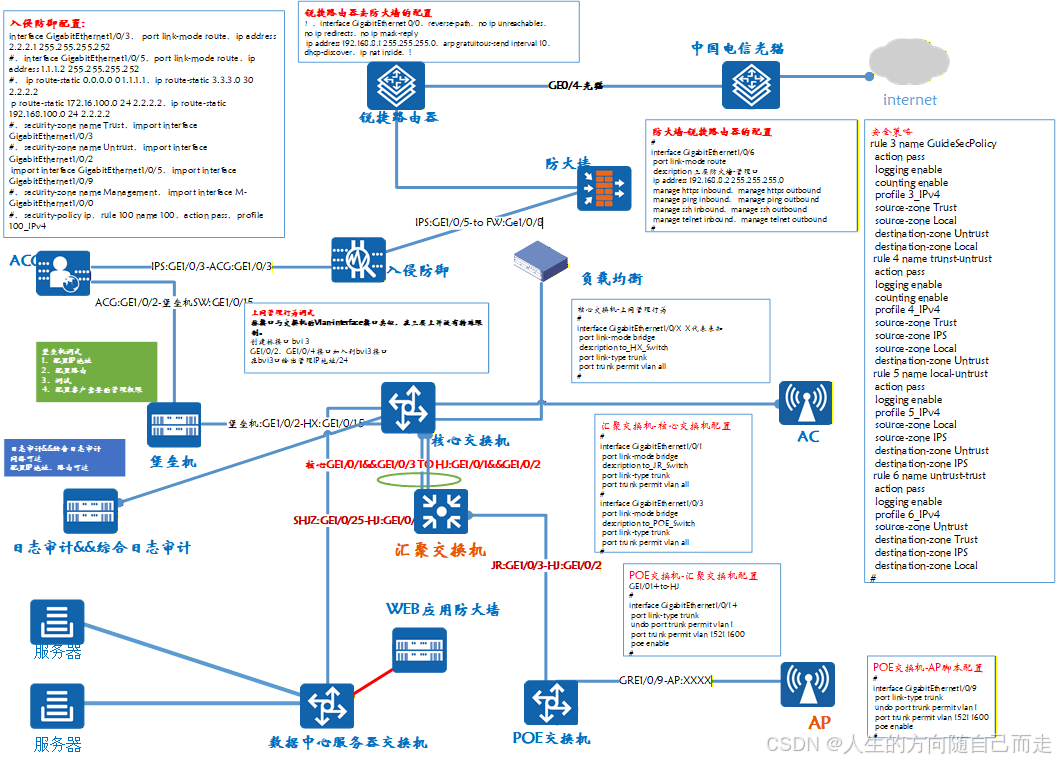

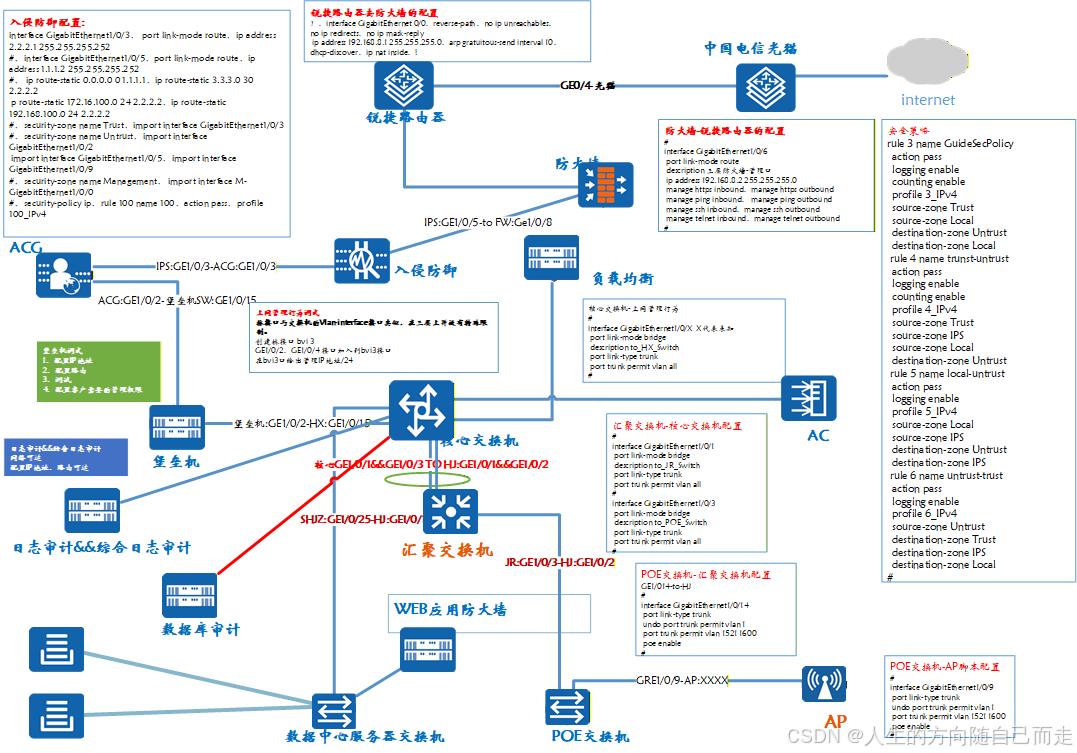

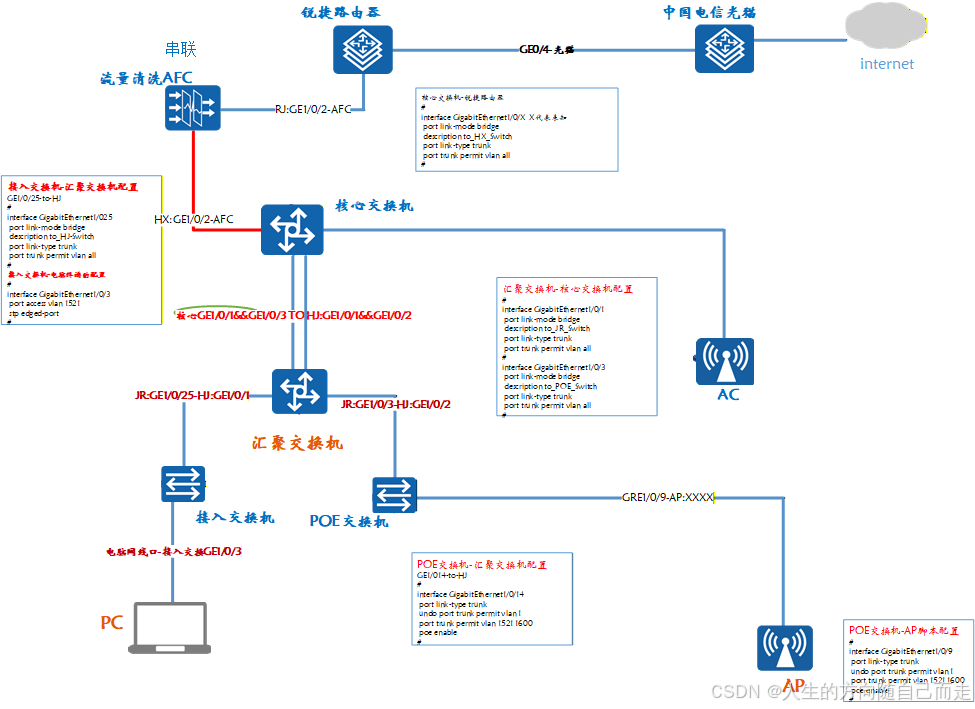

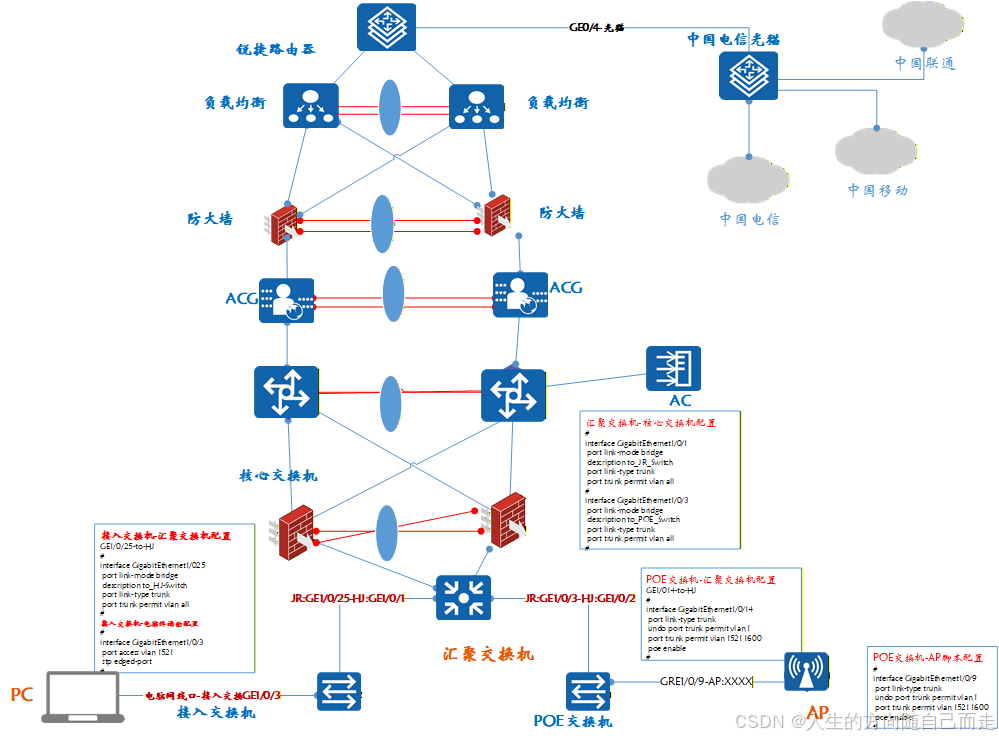

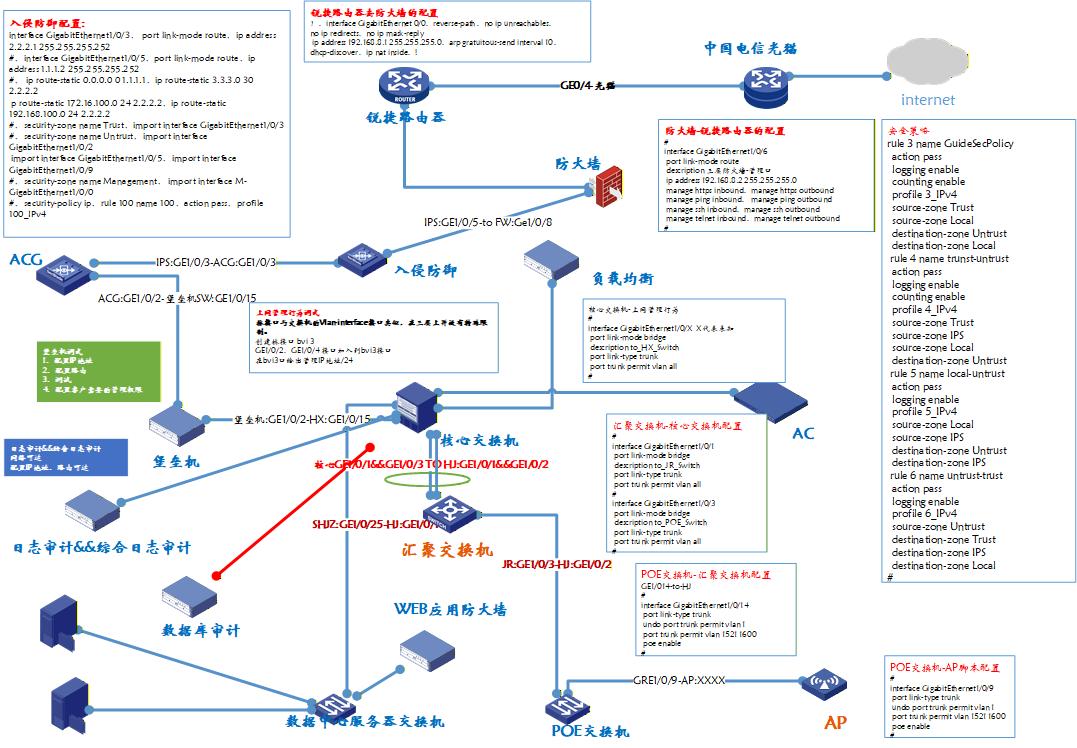

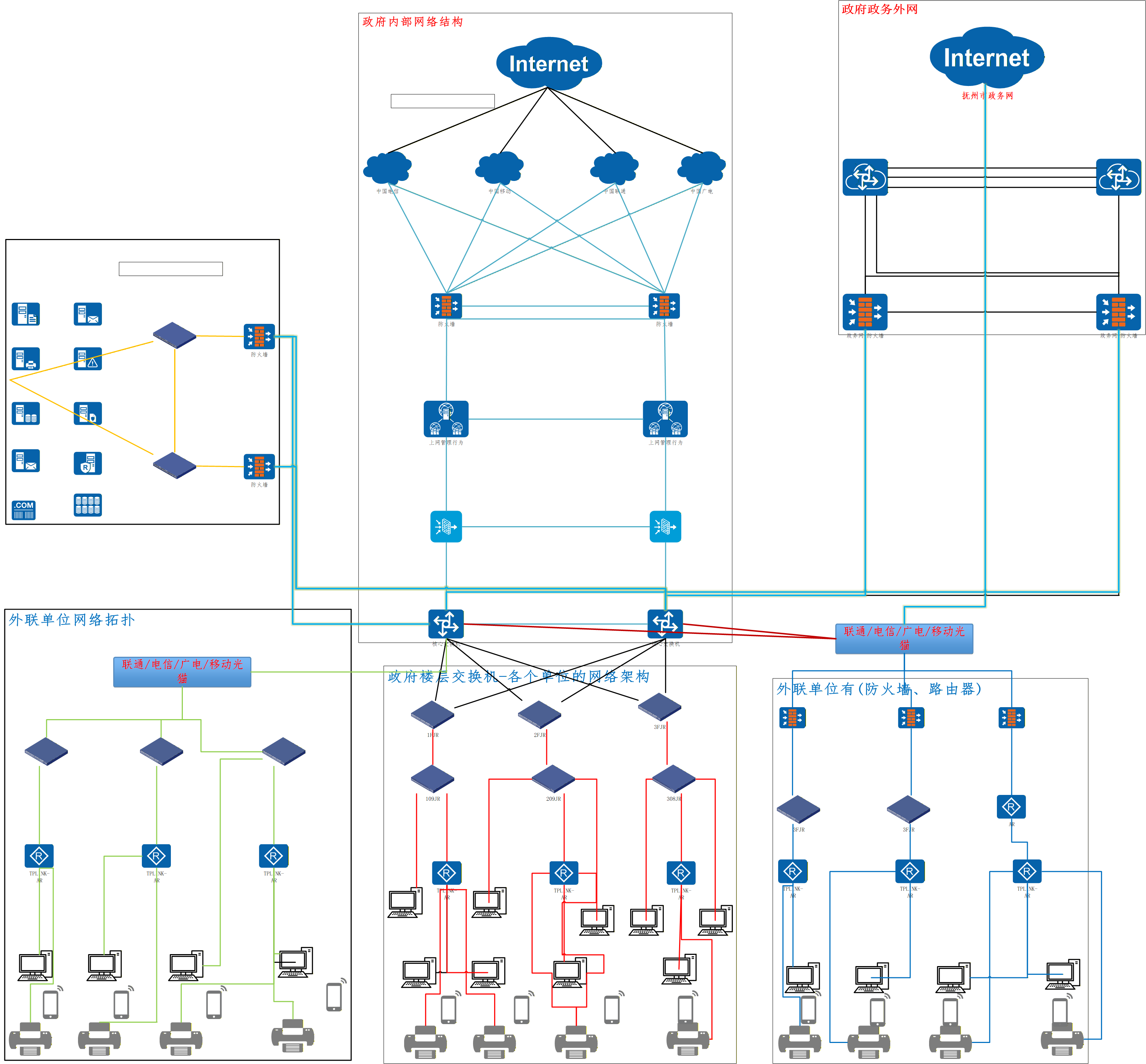

什么是组网架构

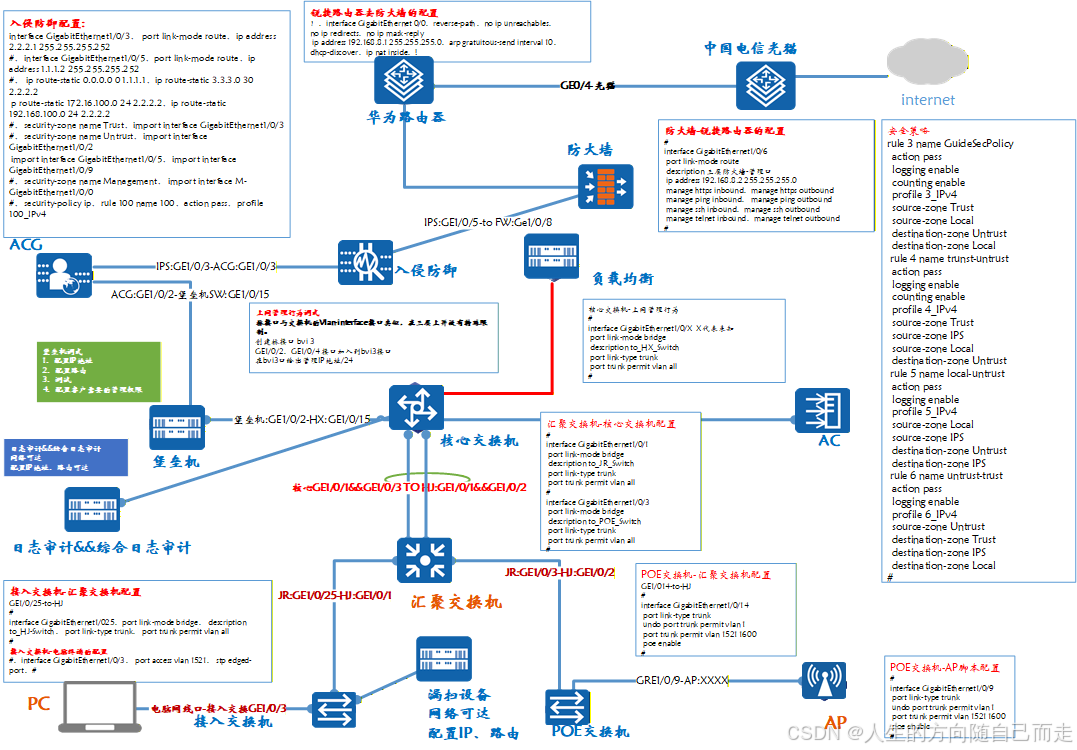

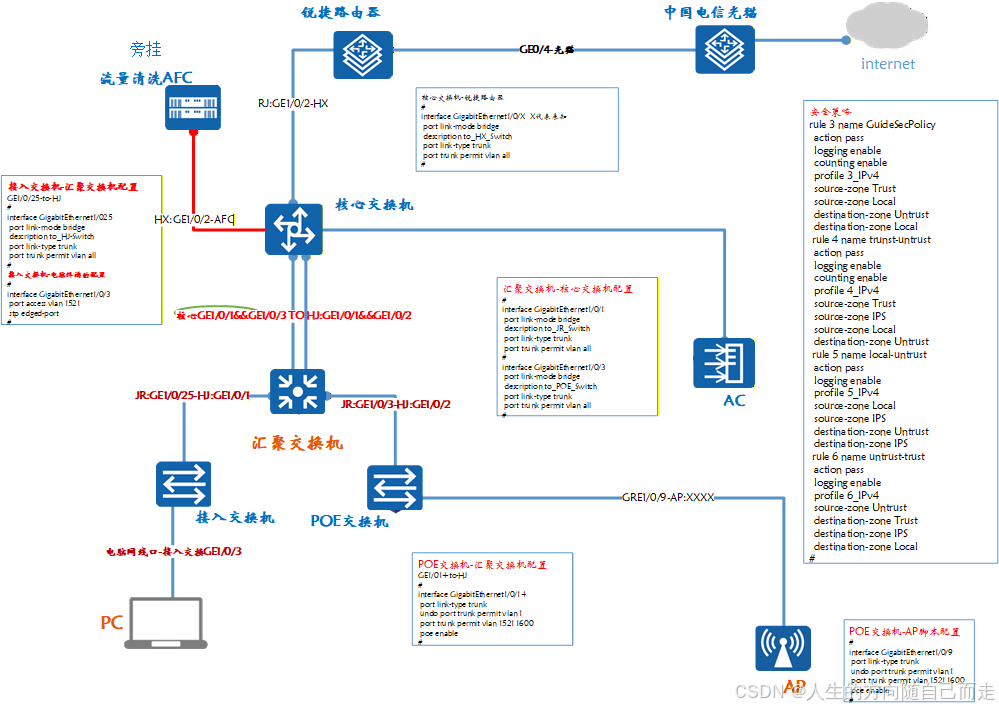

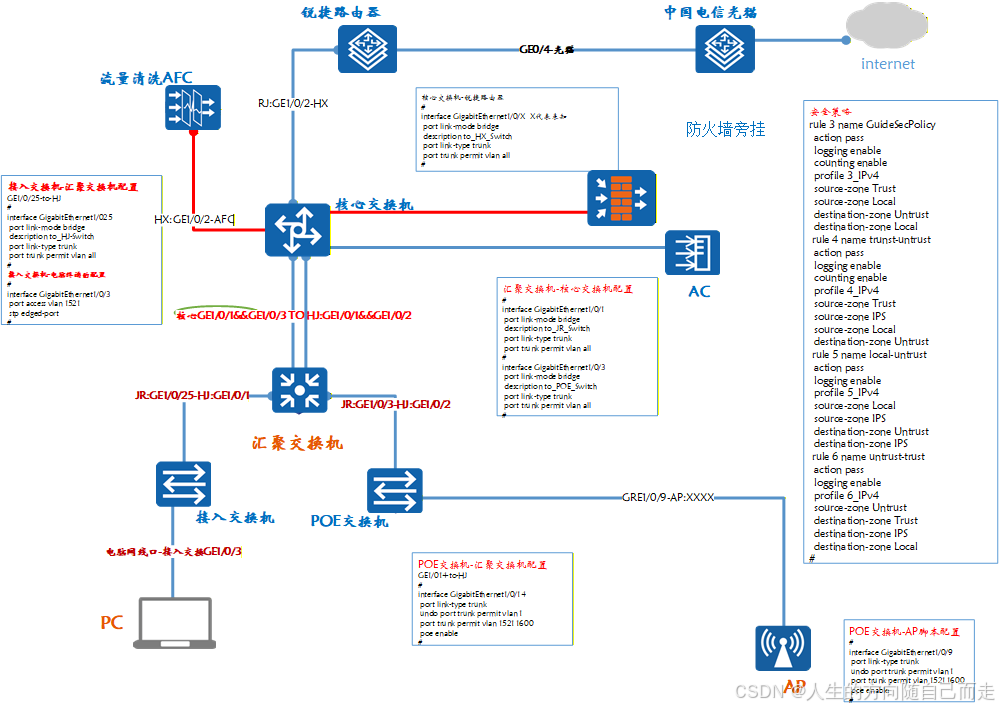

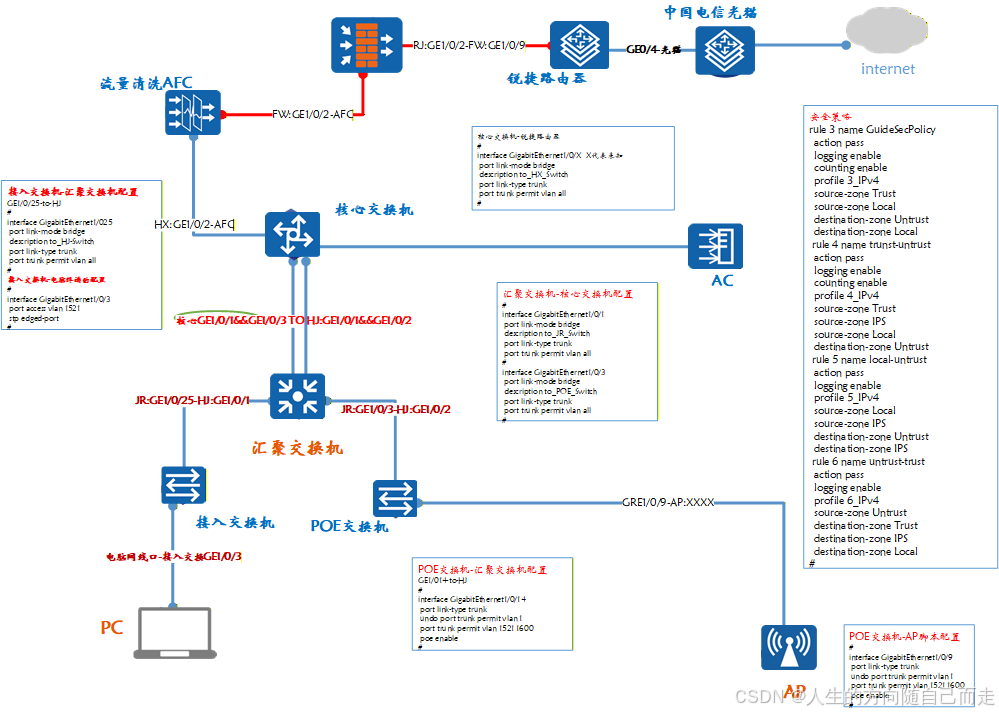

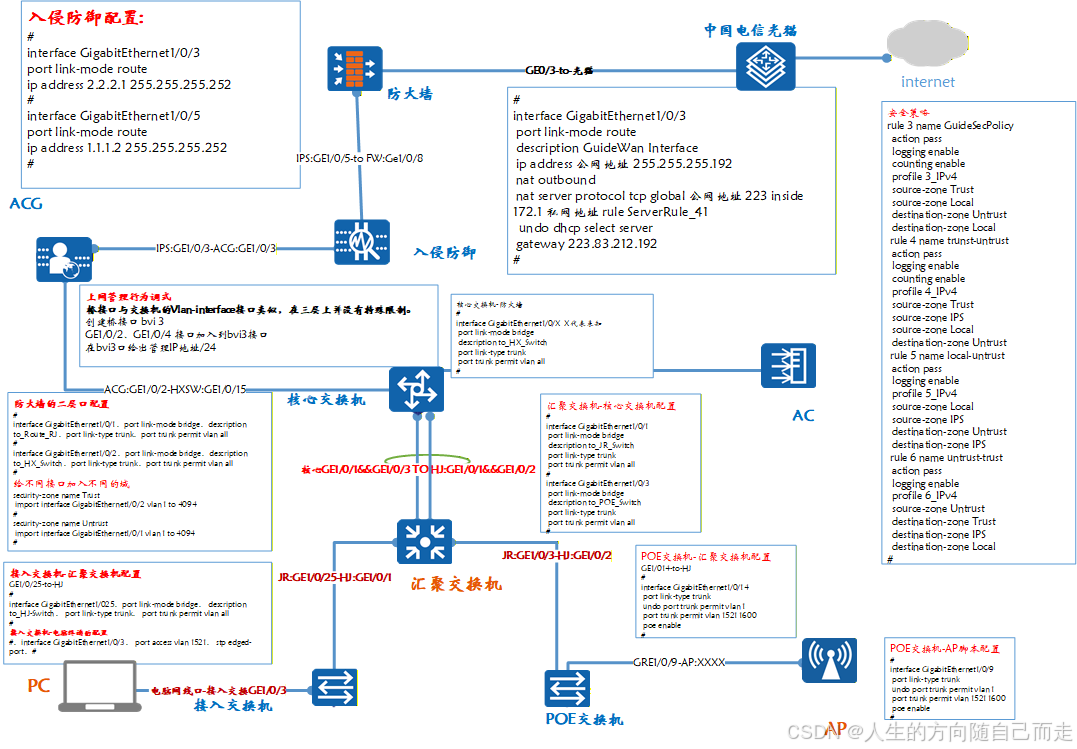

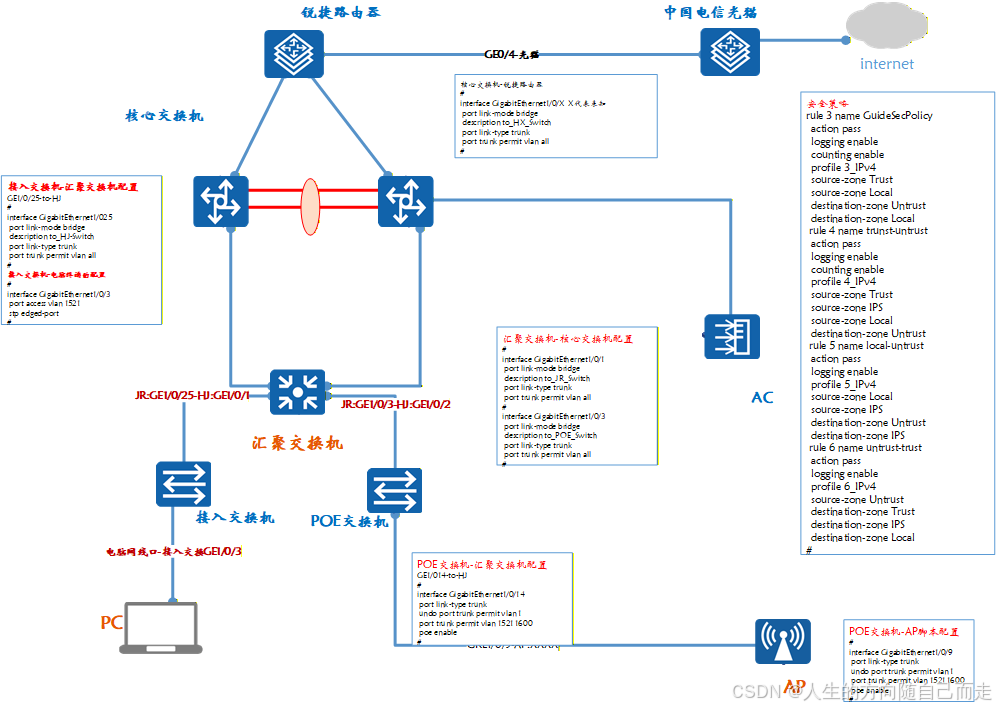

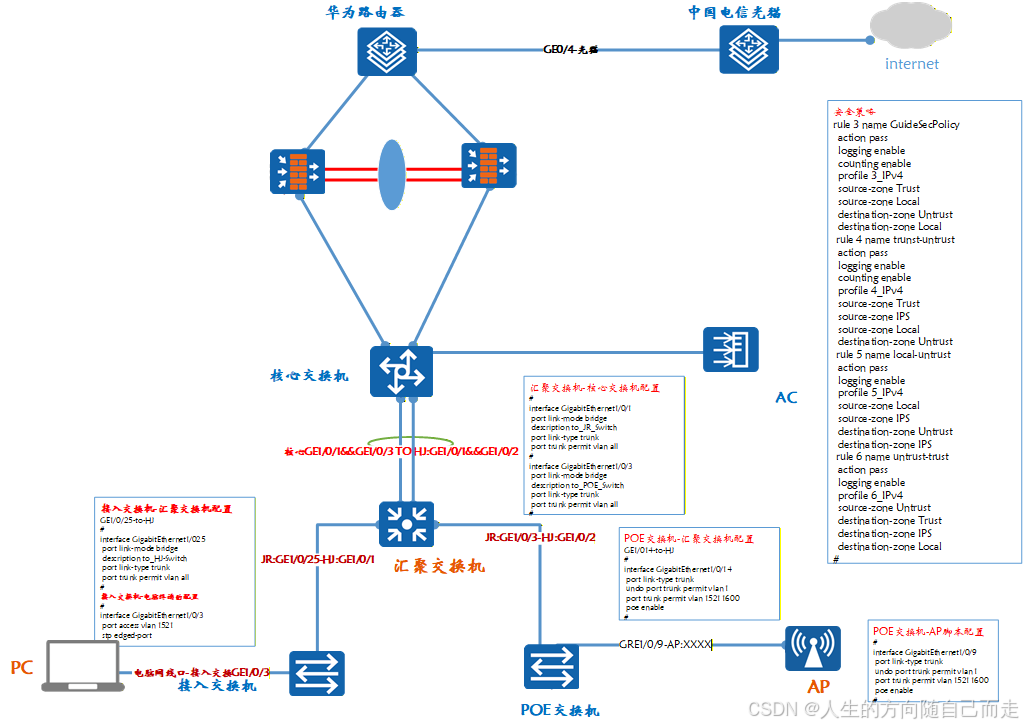

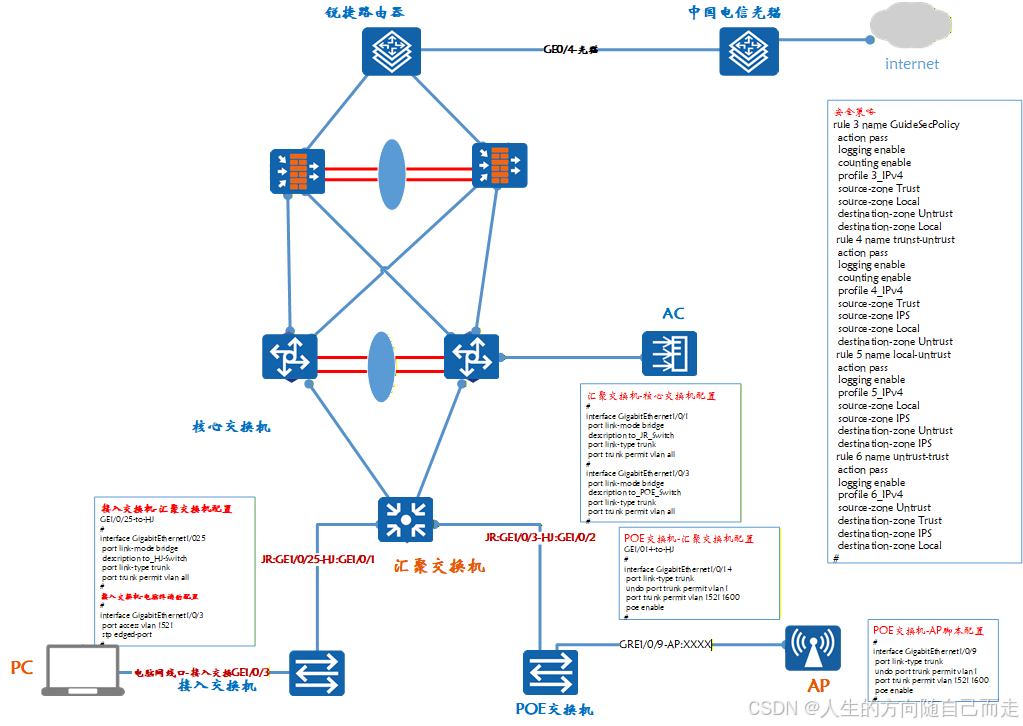

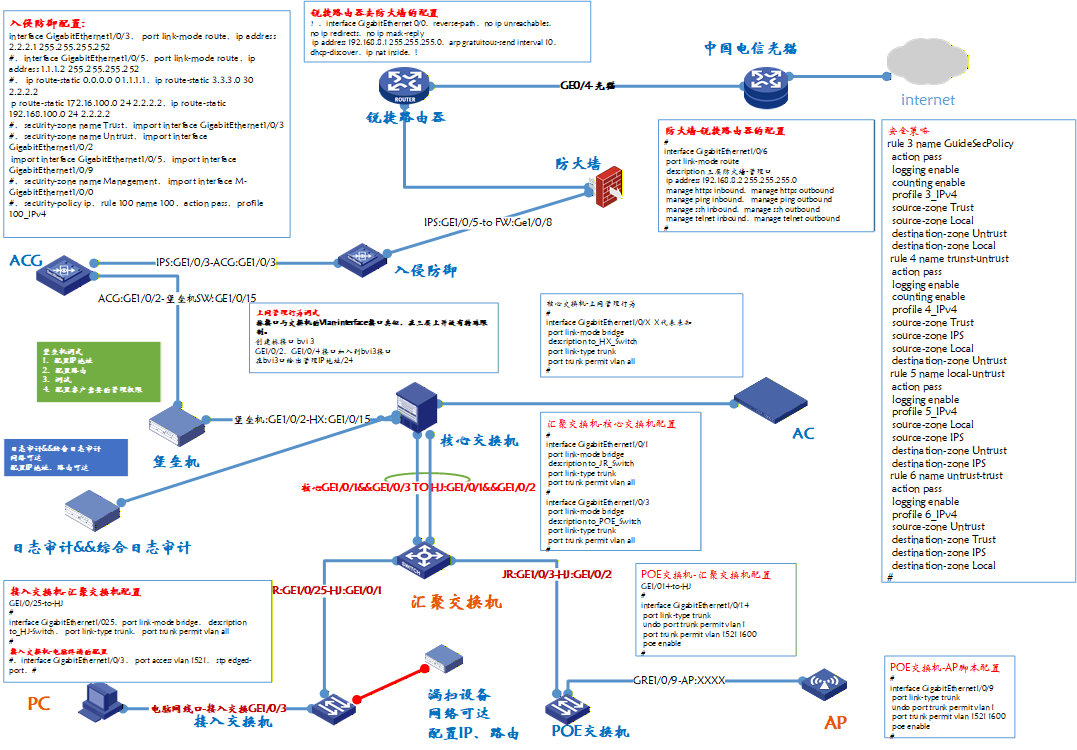

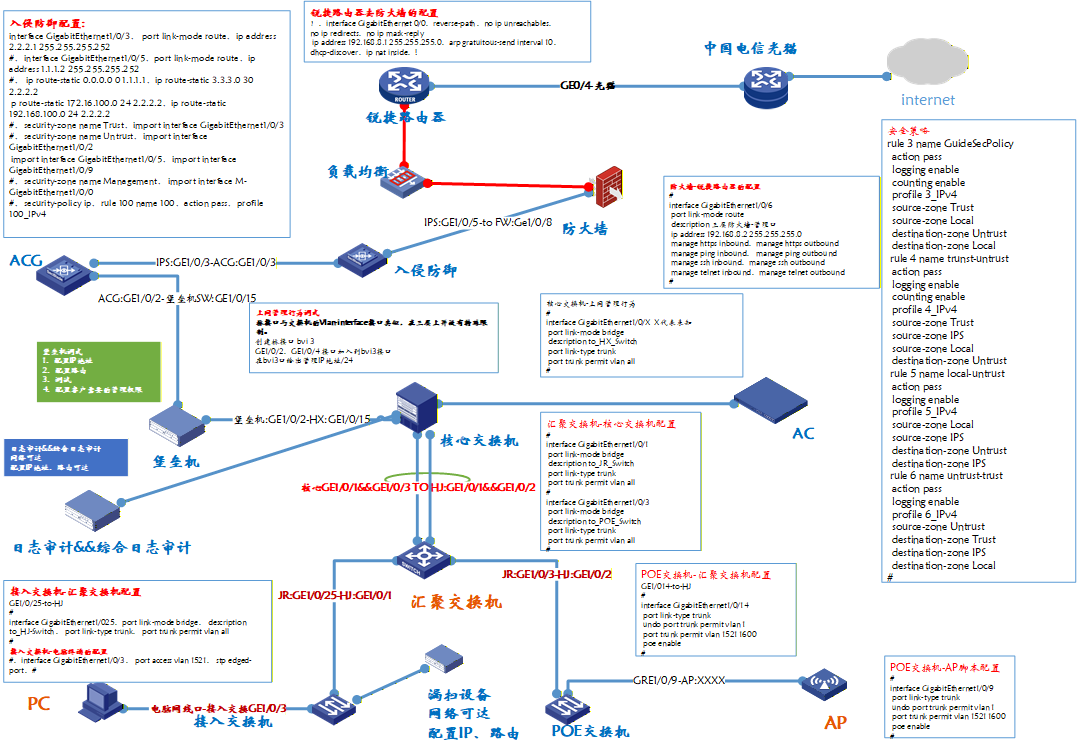

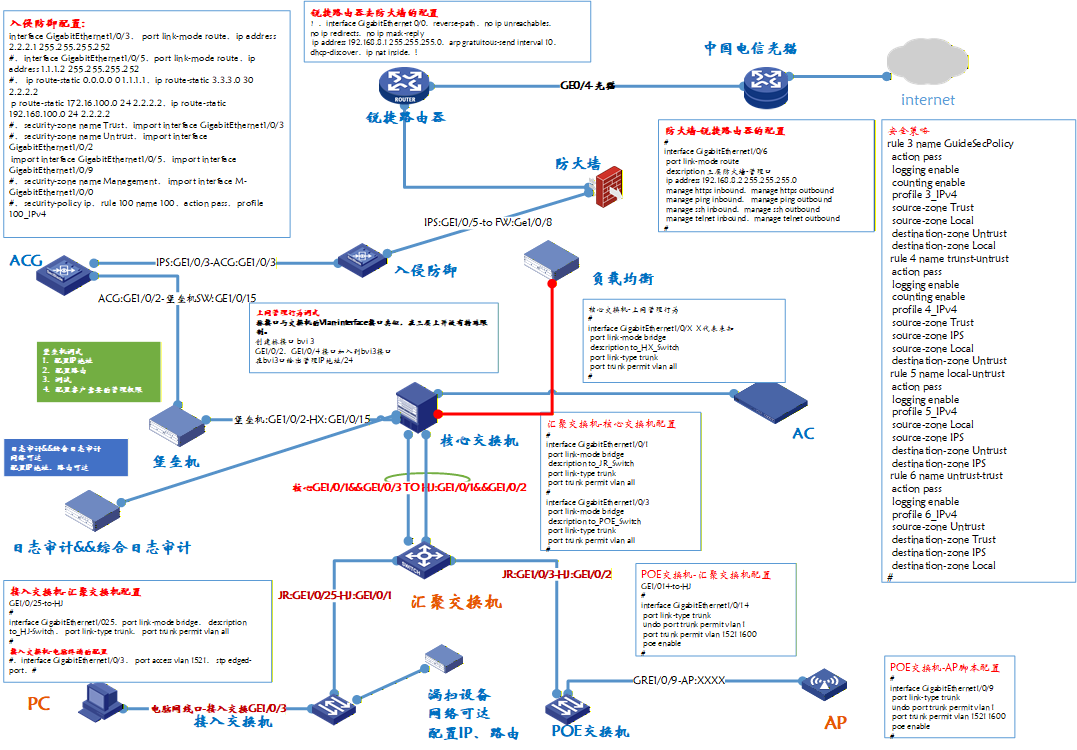

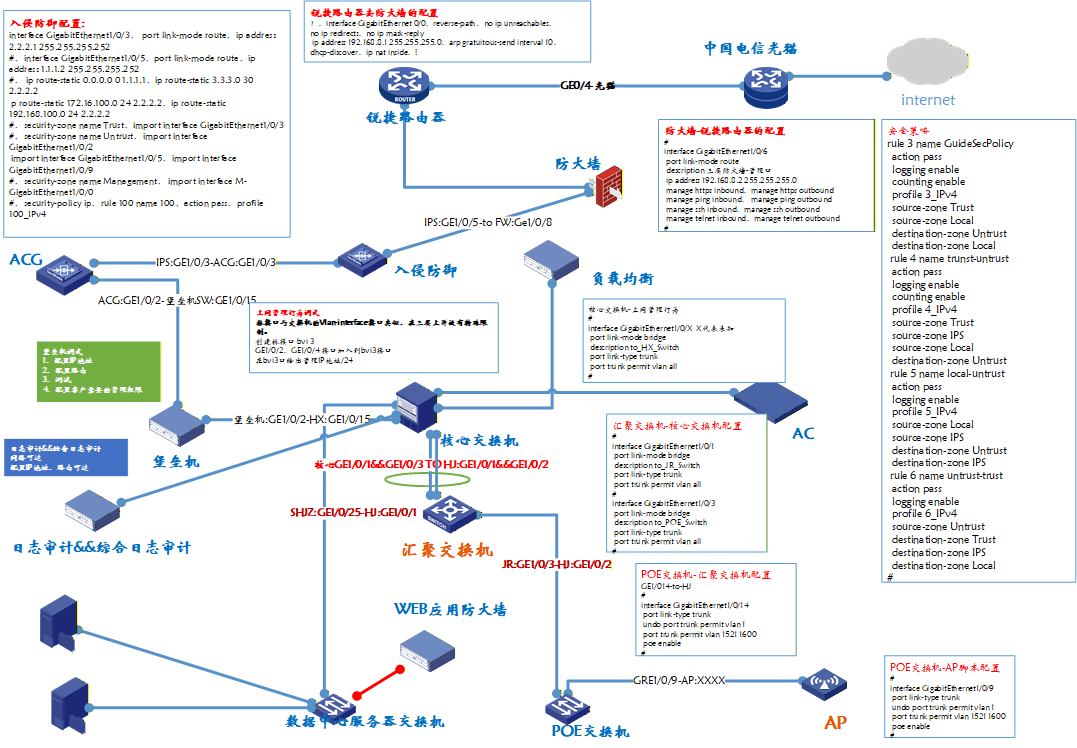

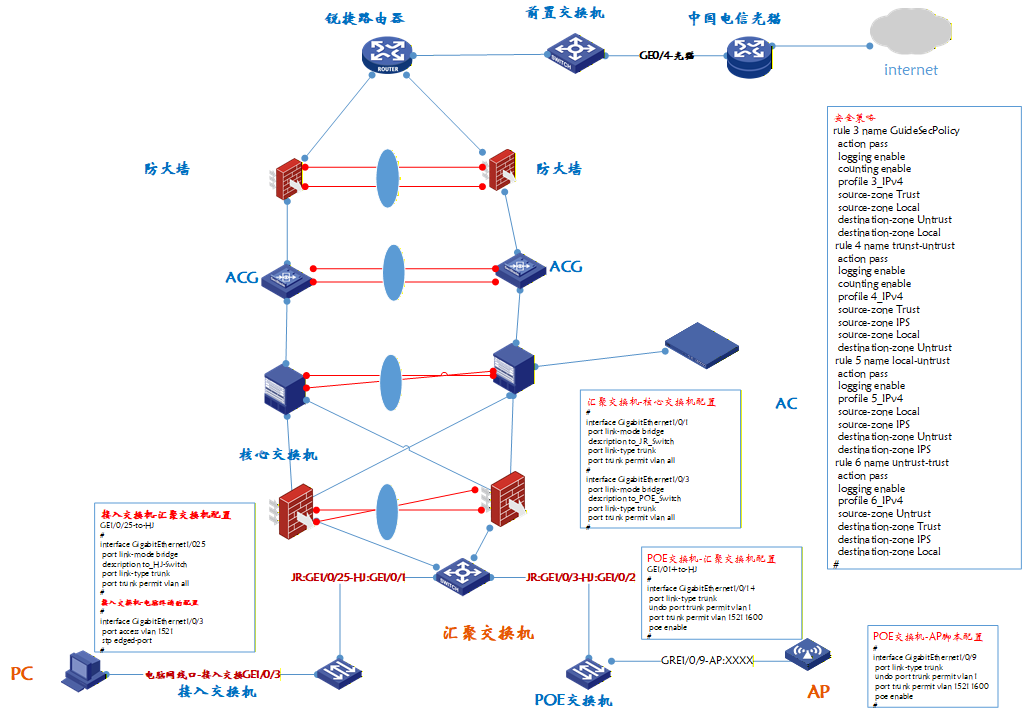

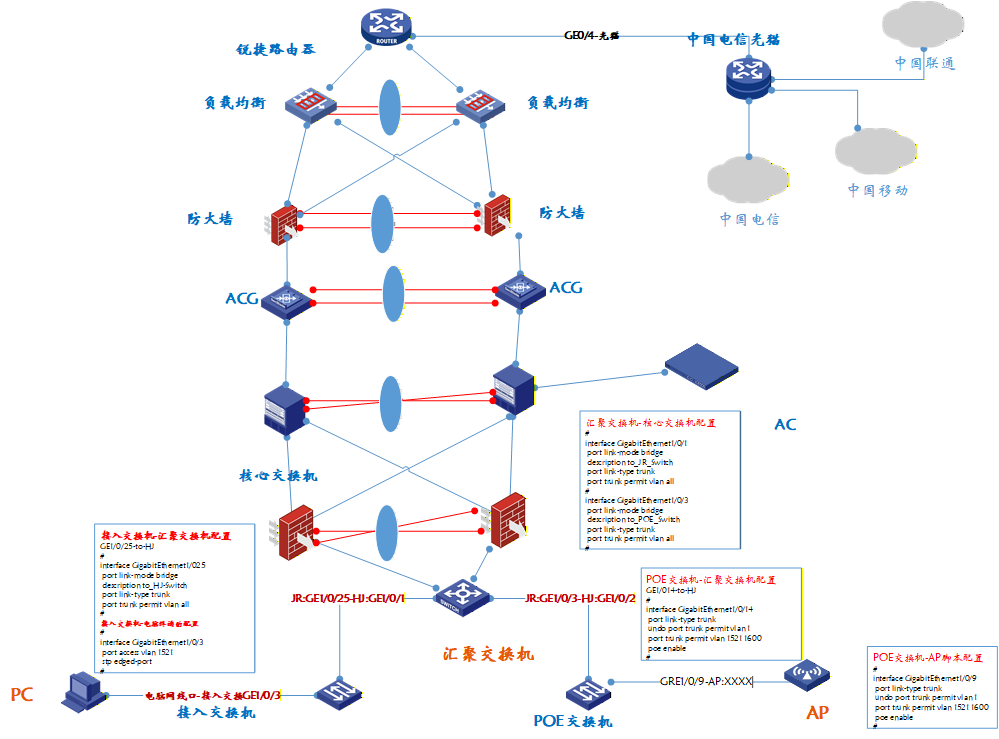

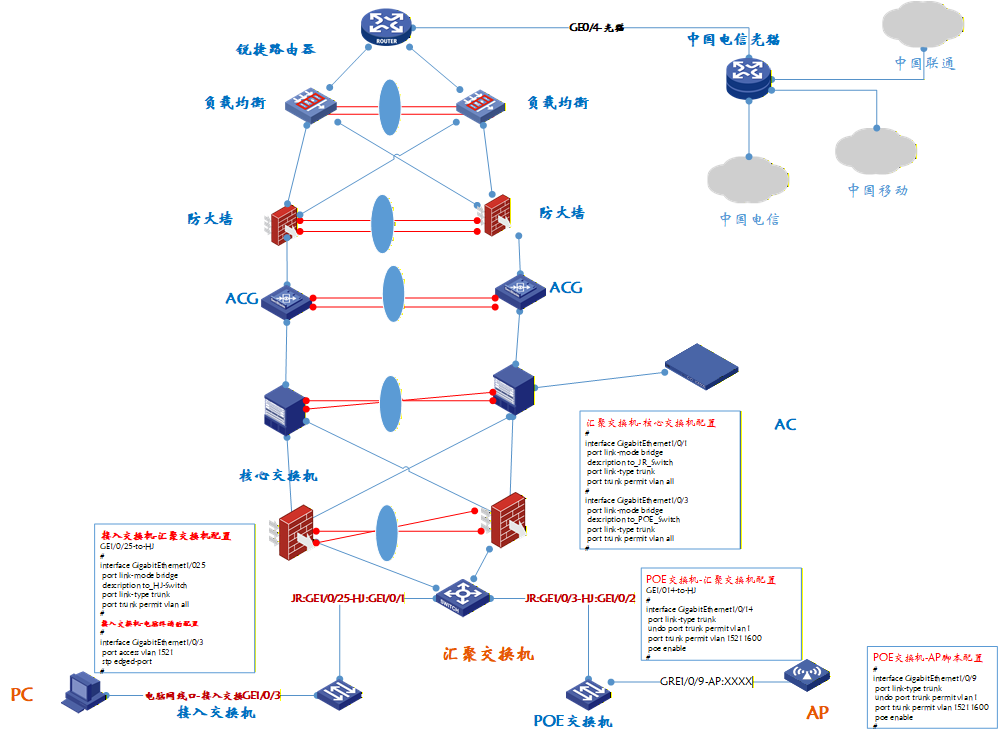

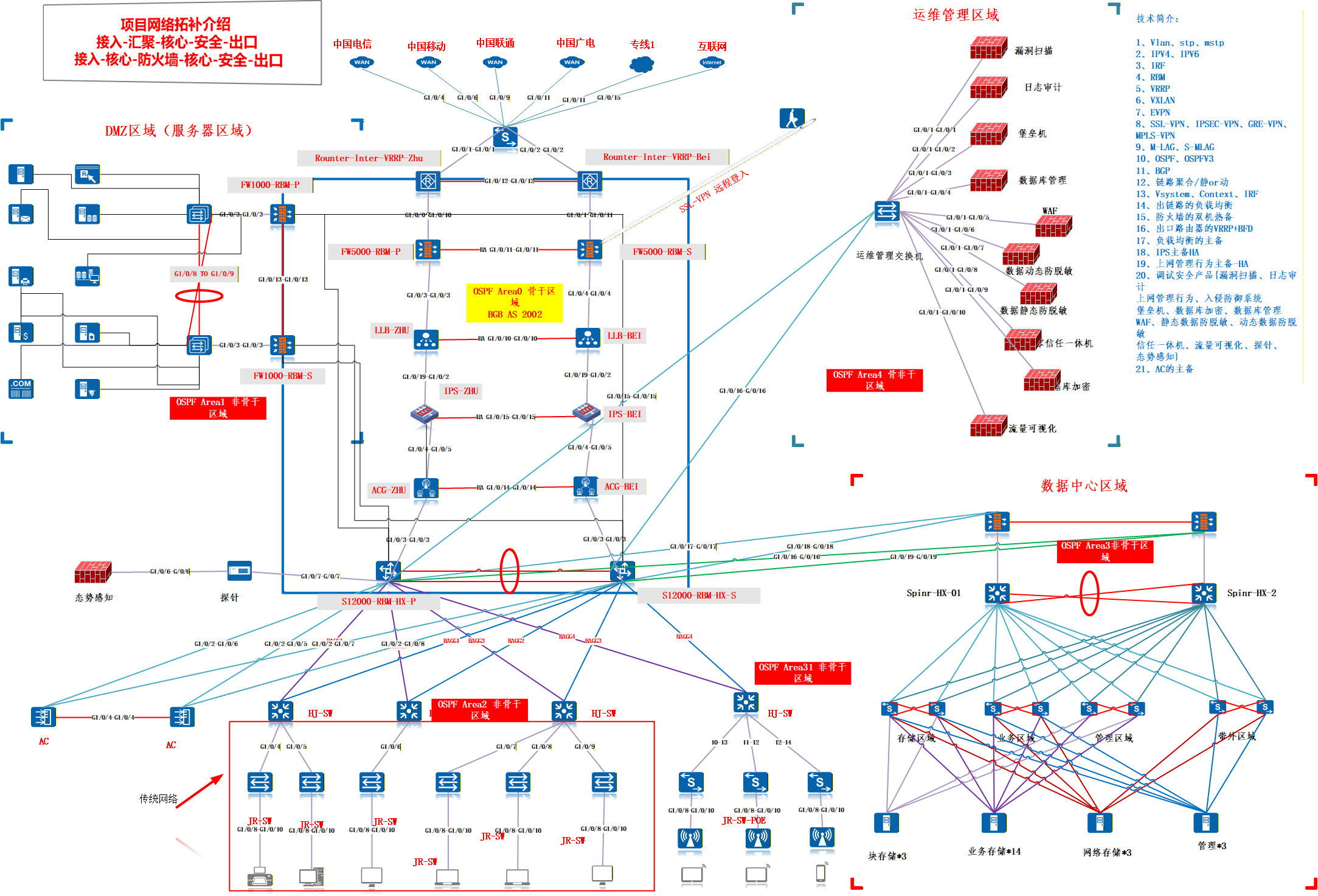

常见组网方式如下

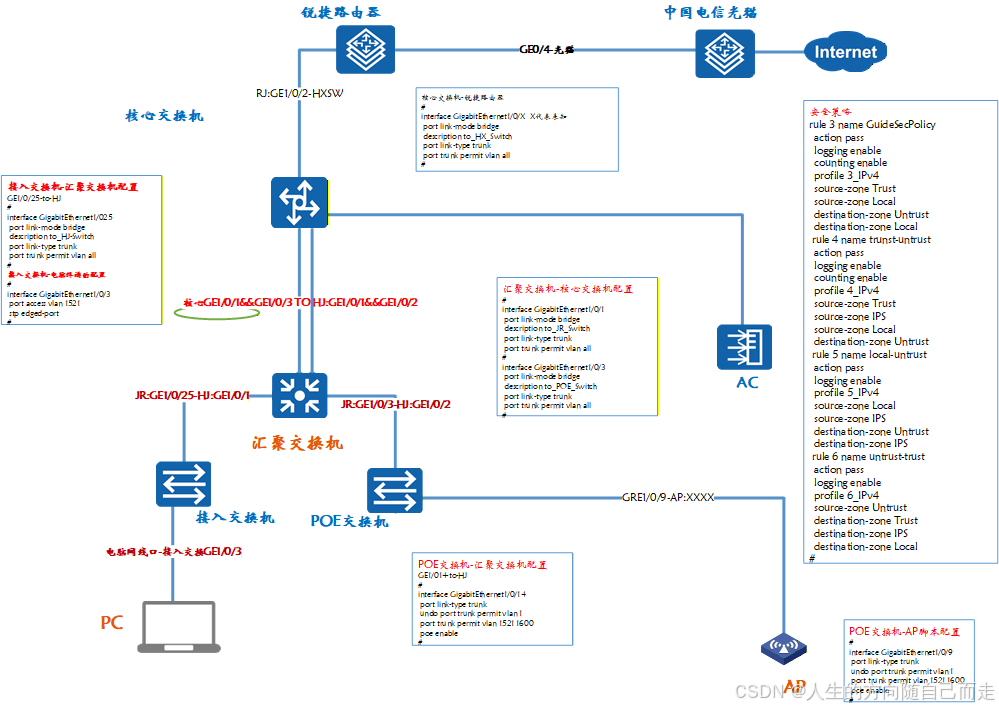

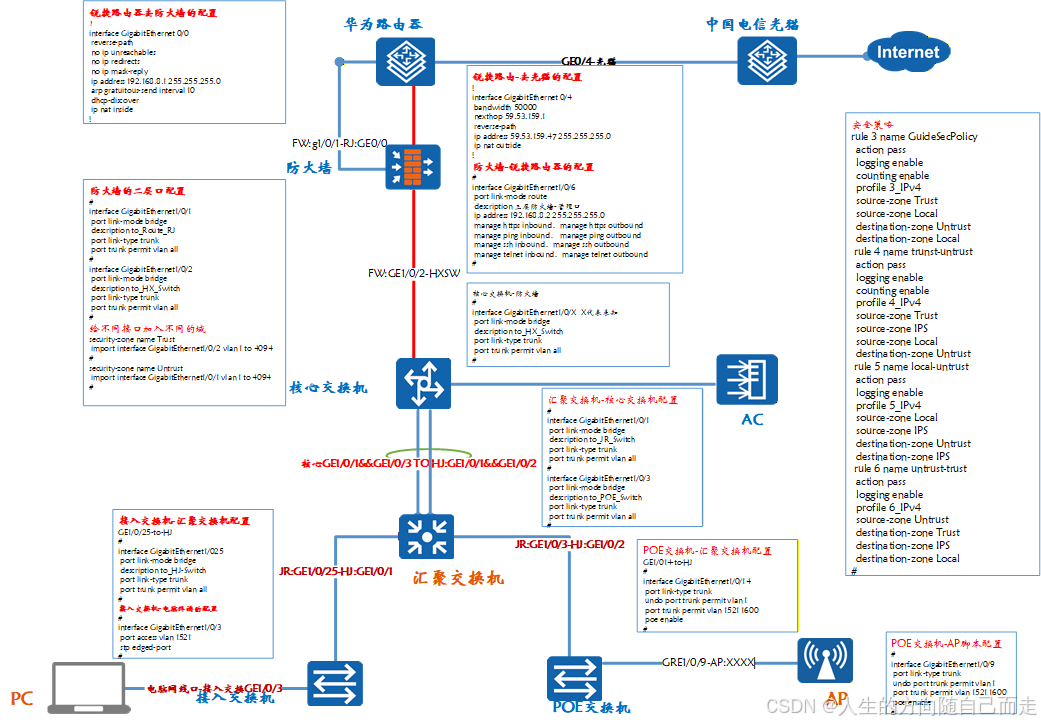

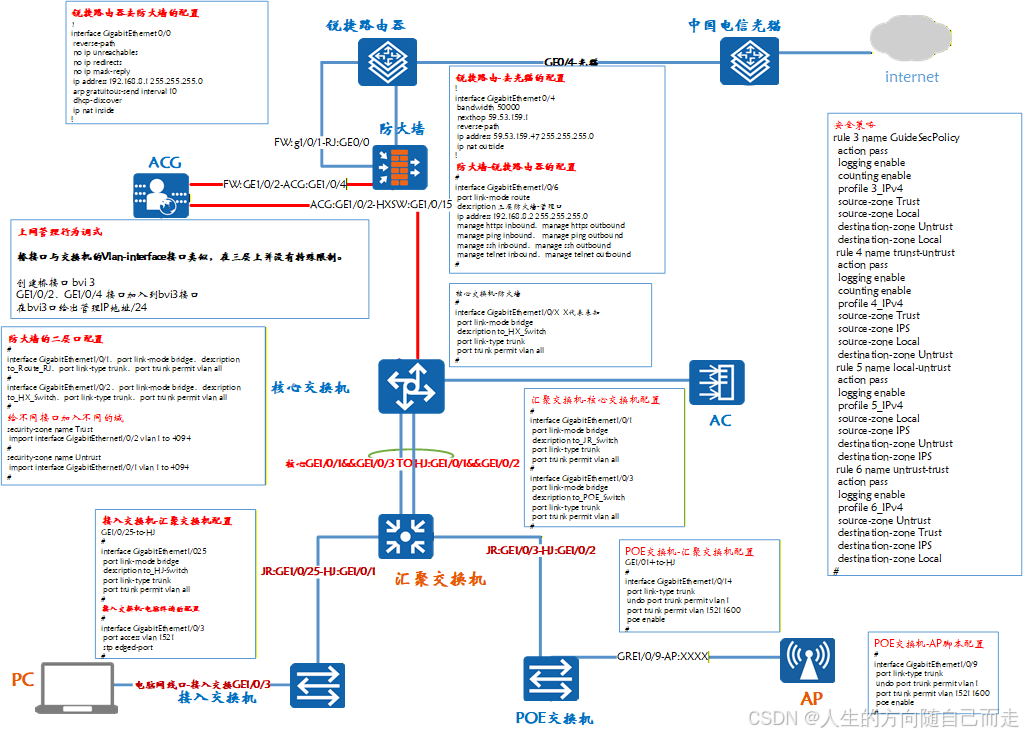

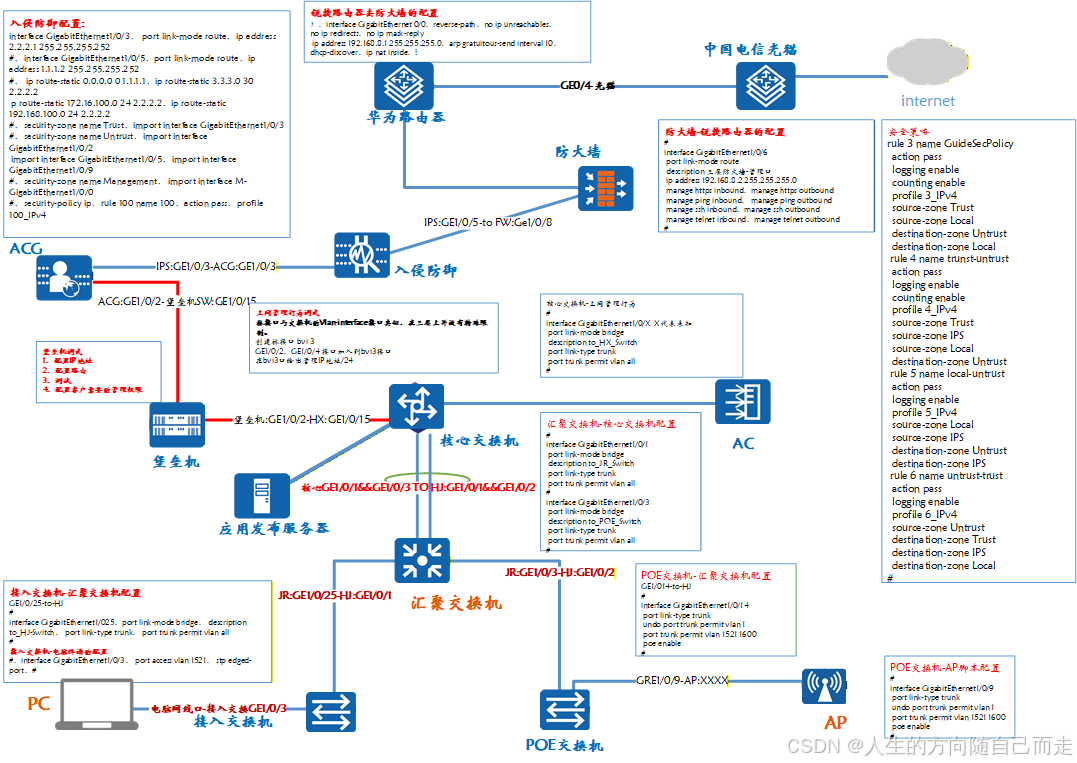

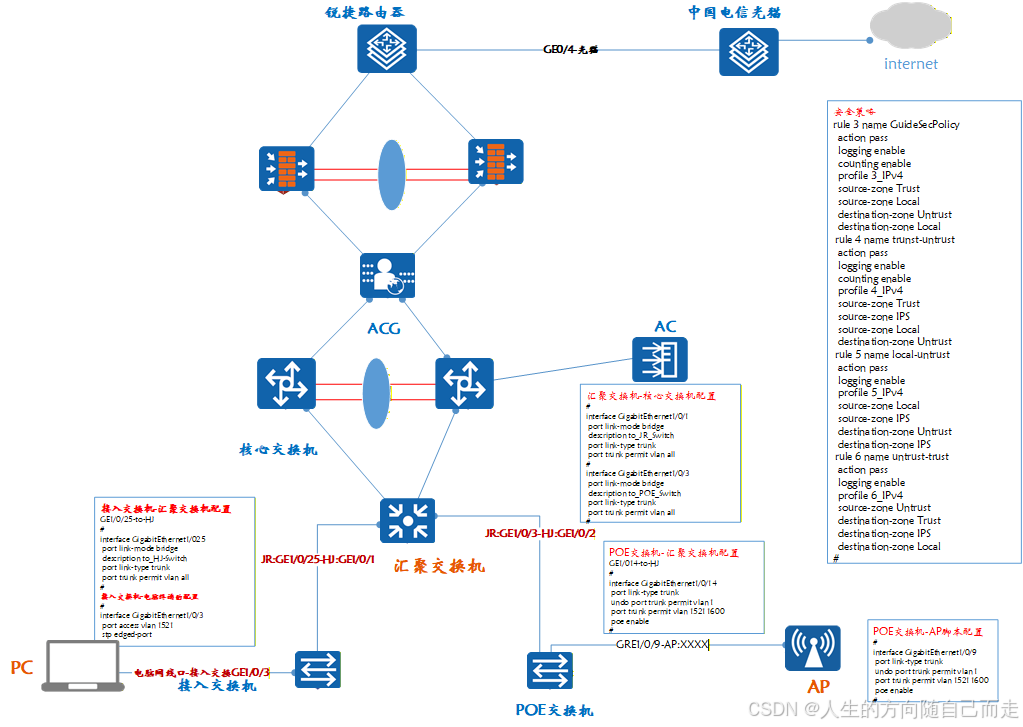

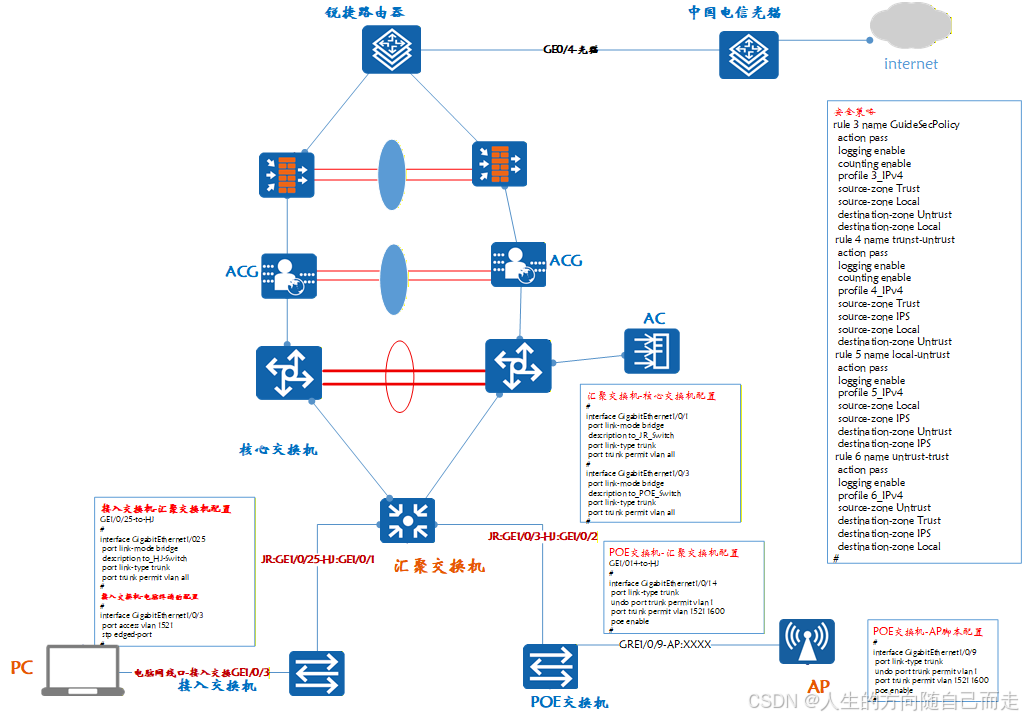

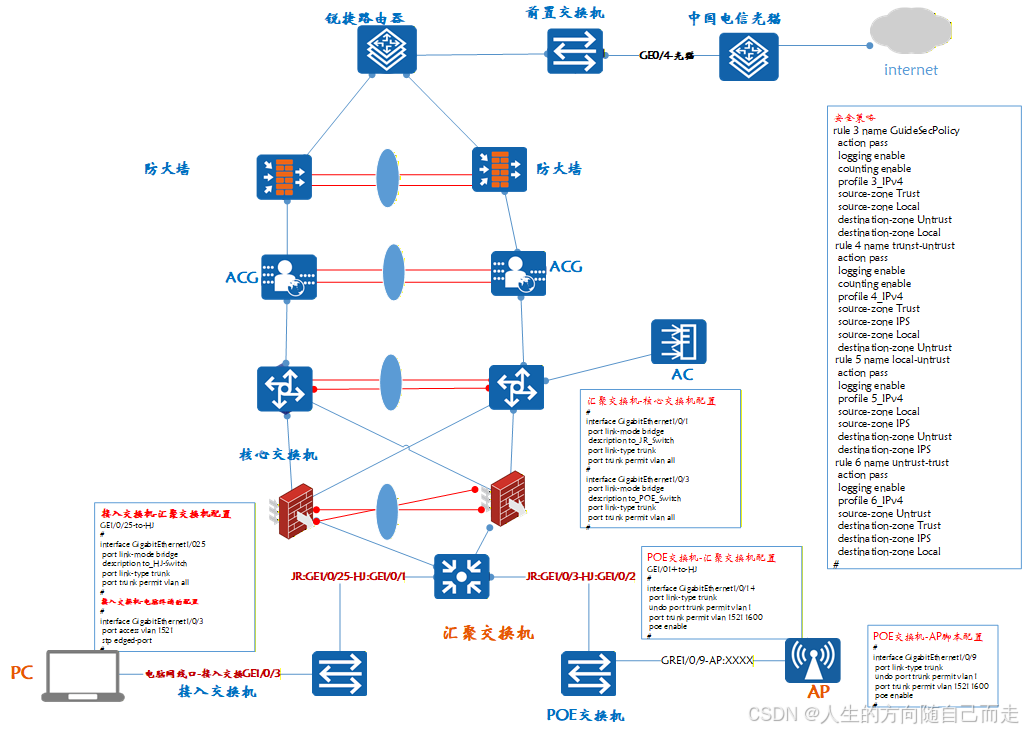

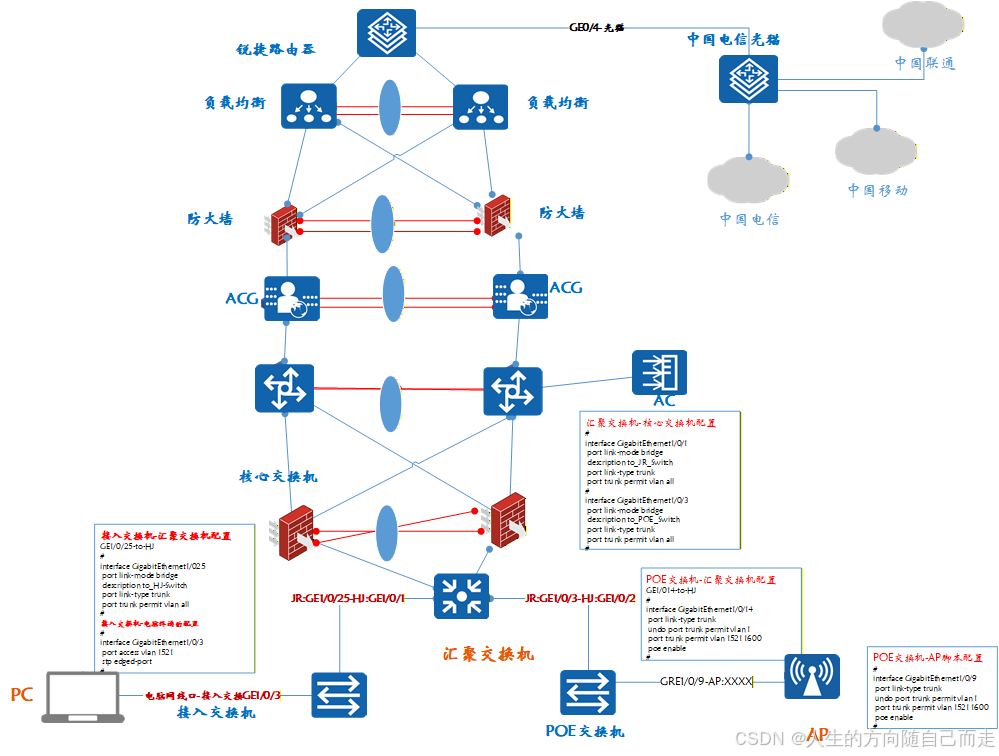

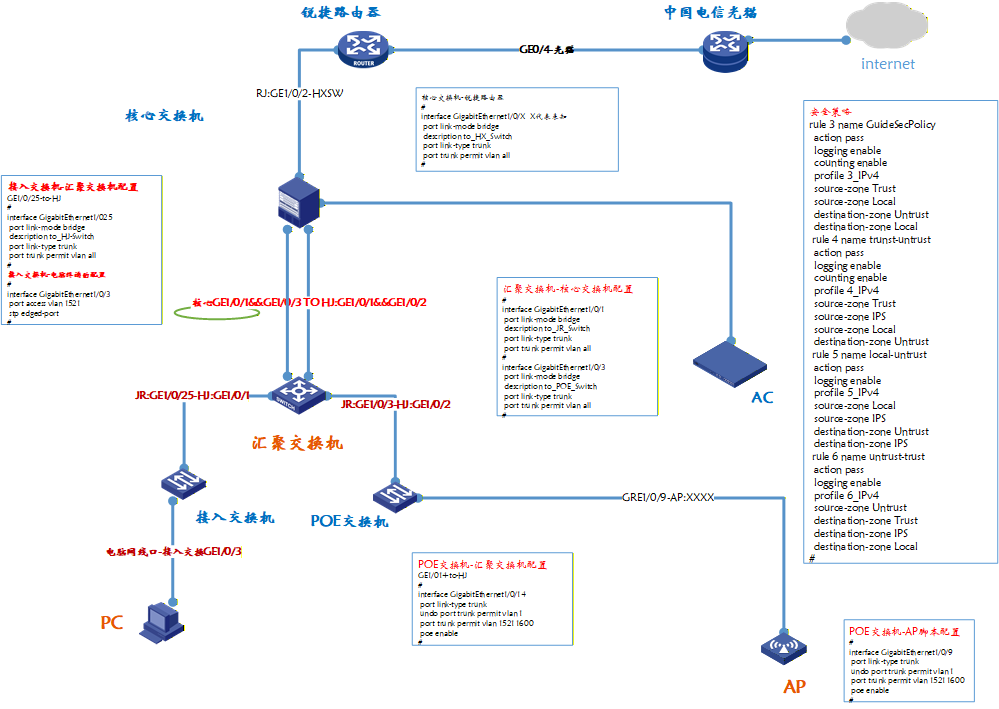

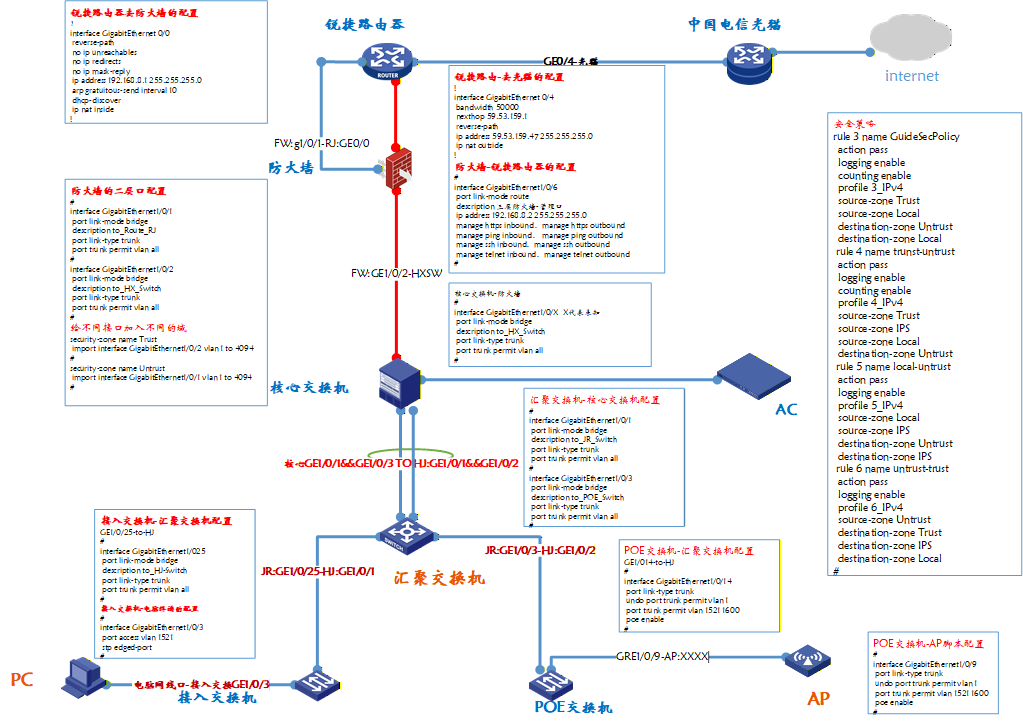

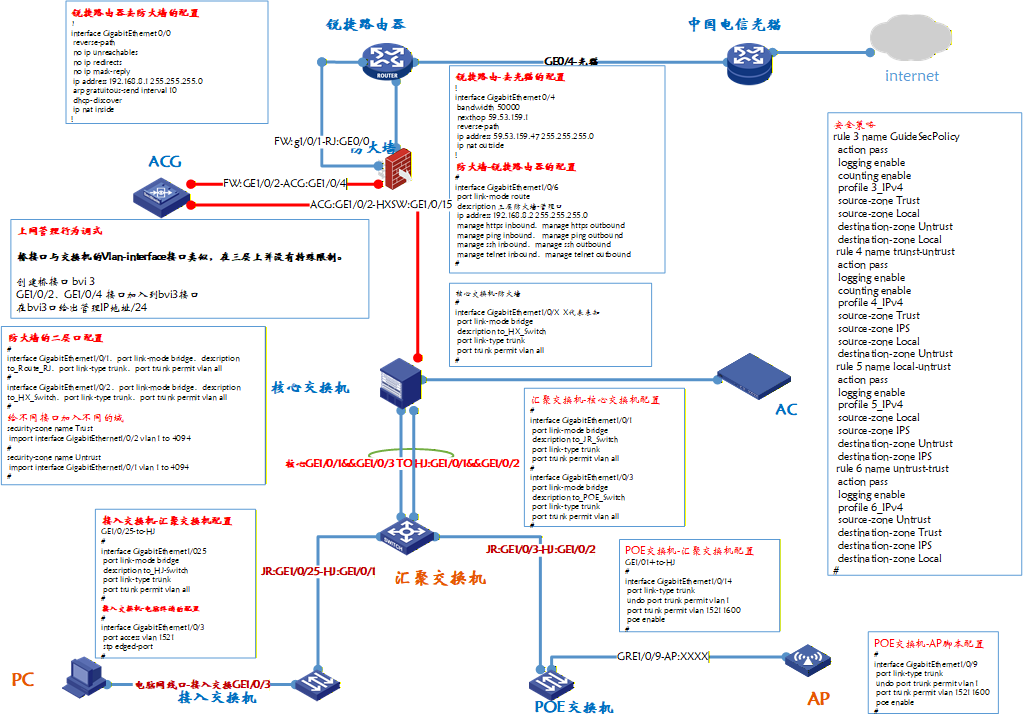

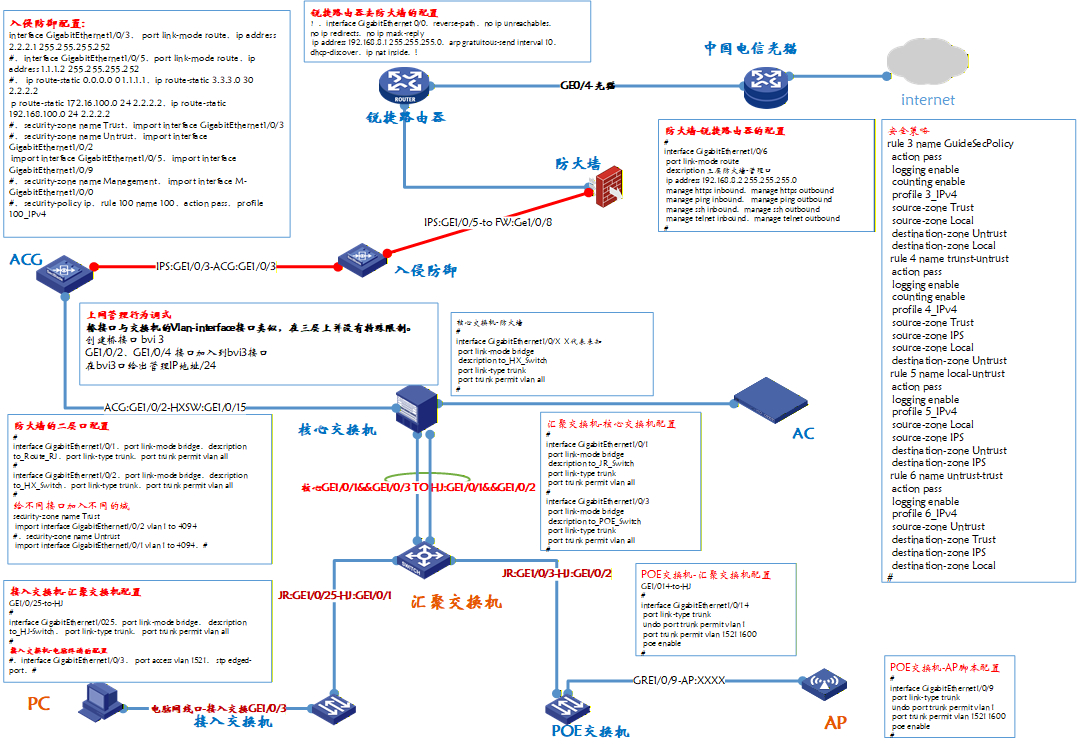

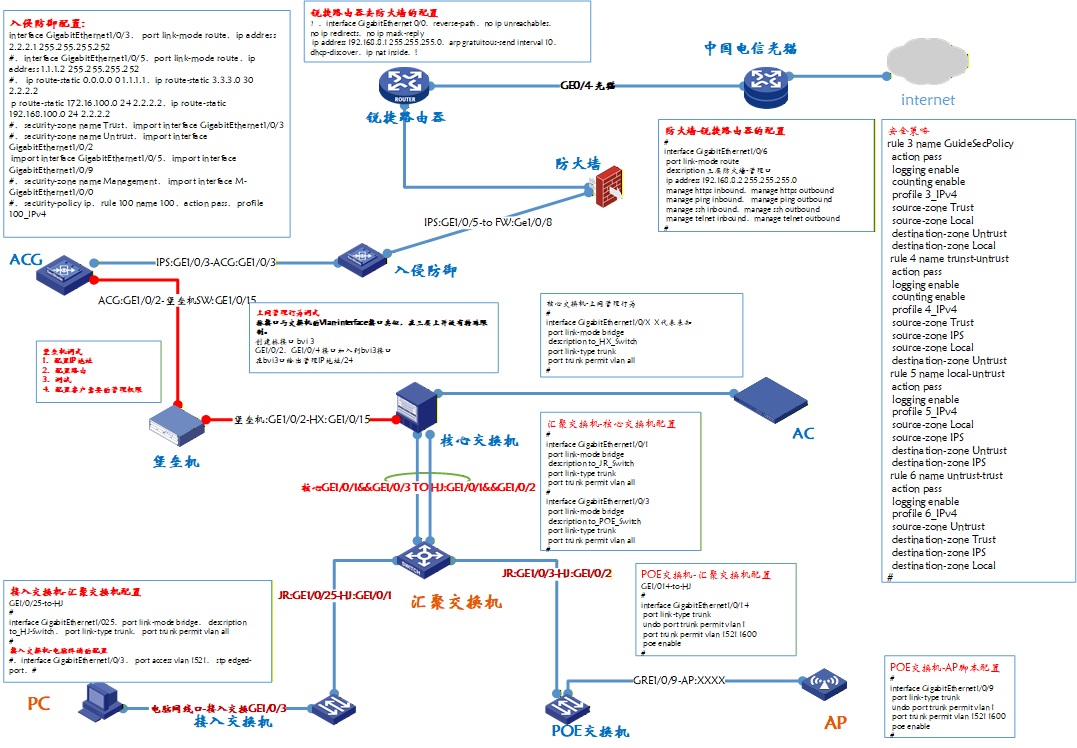

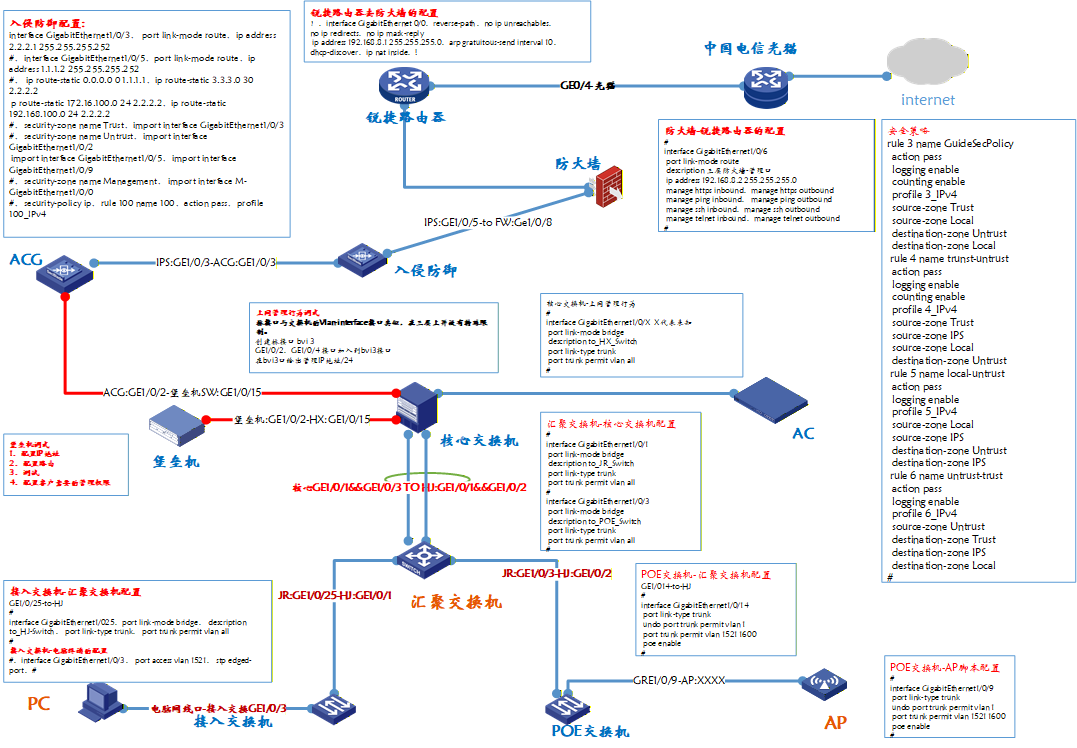

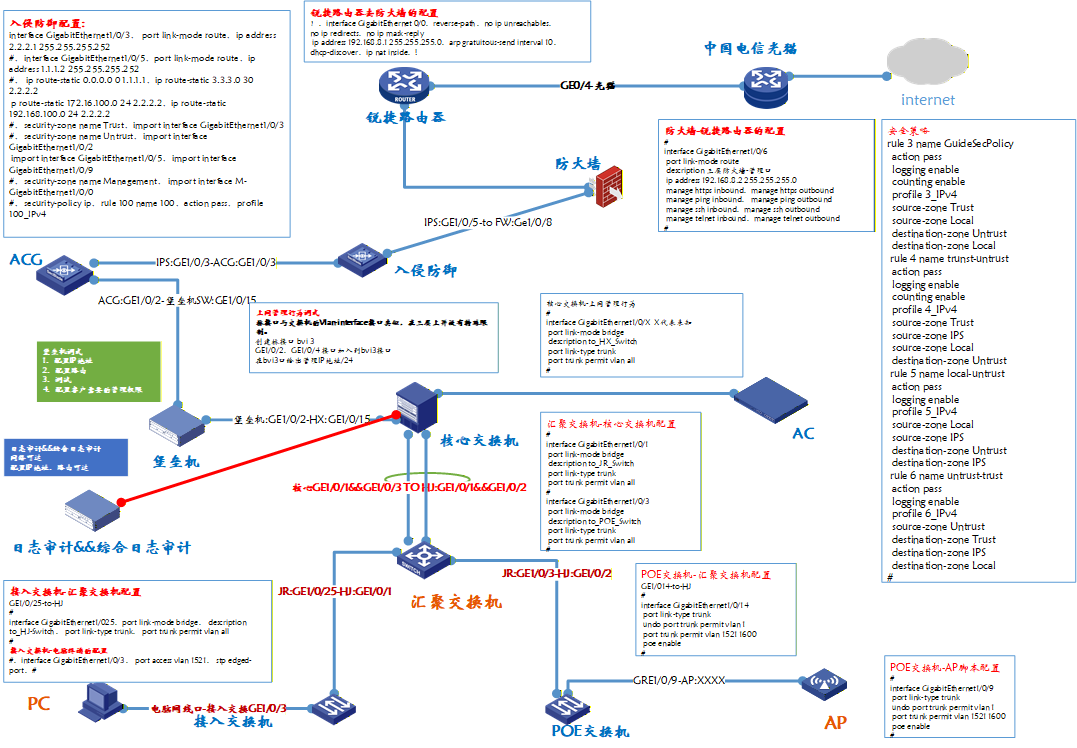

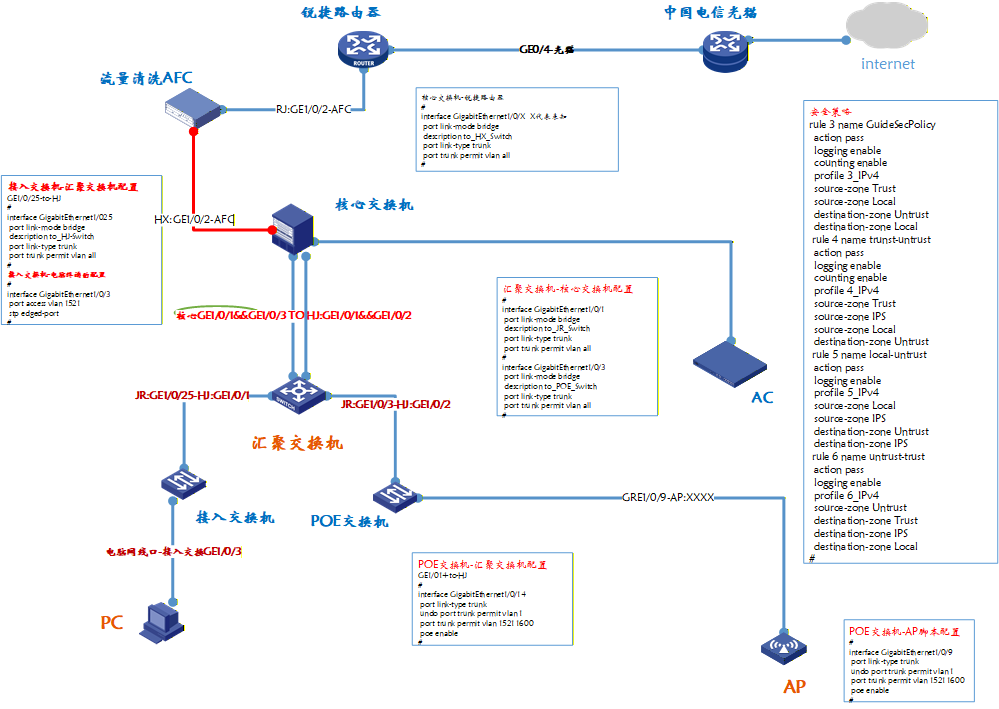

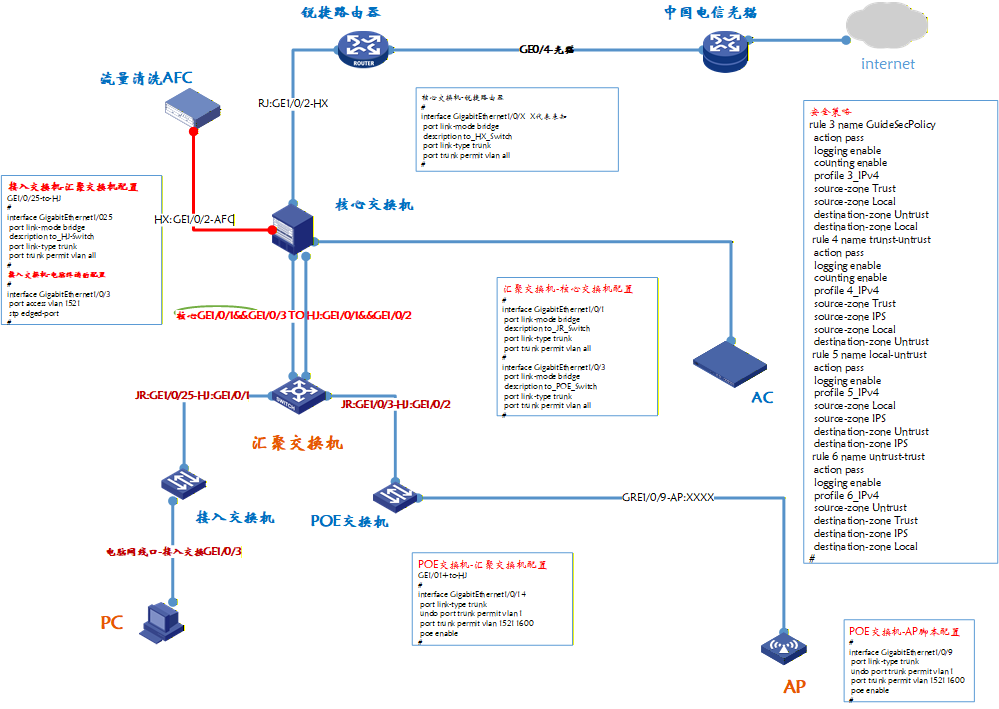

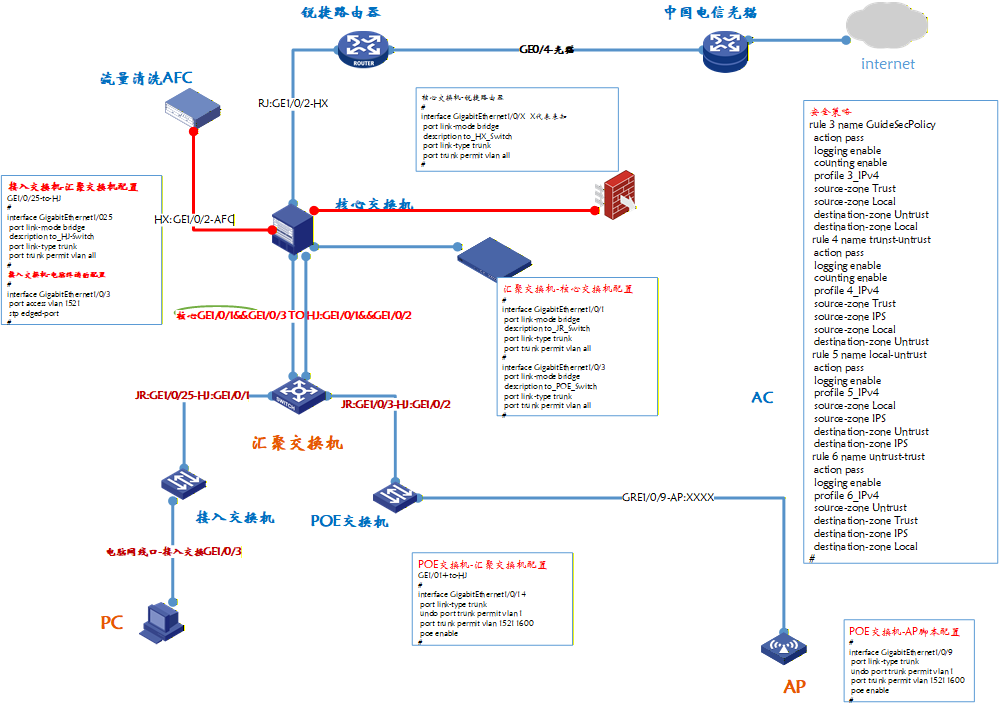

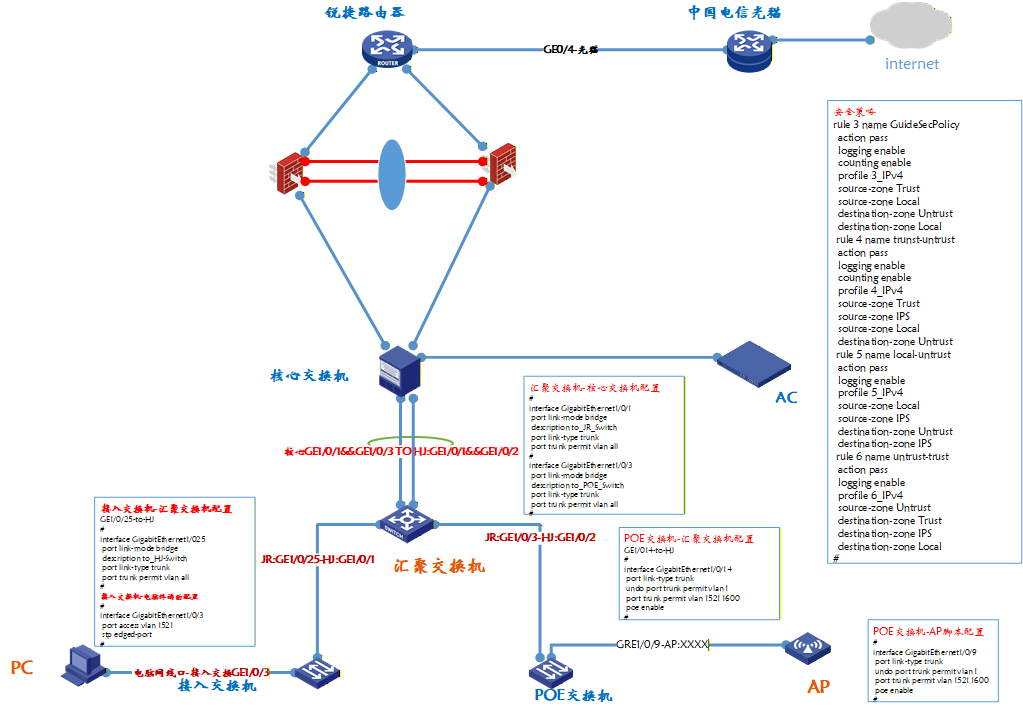

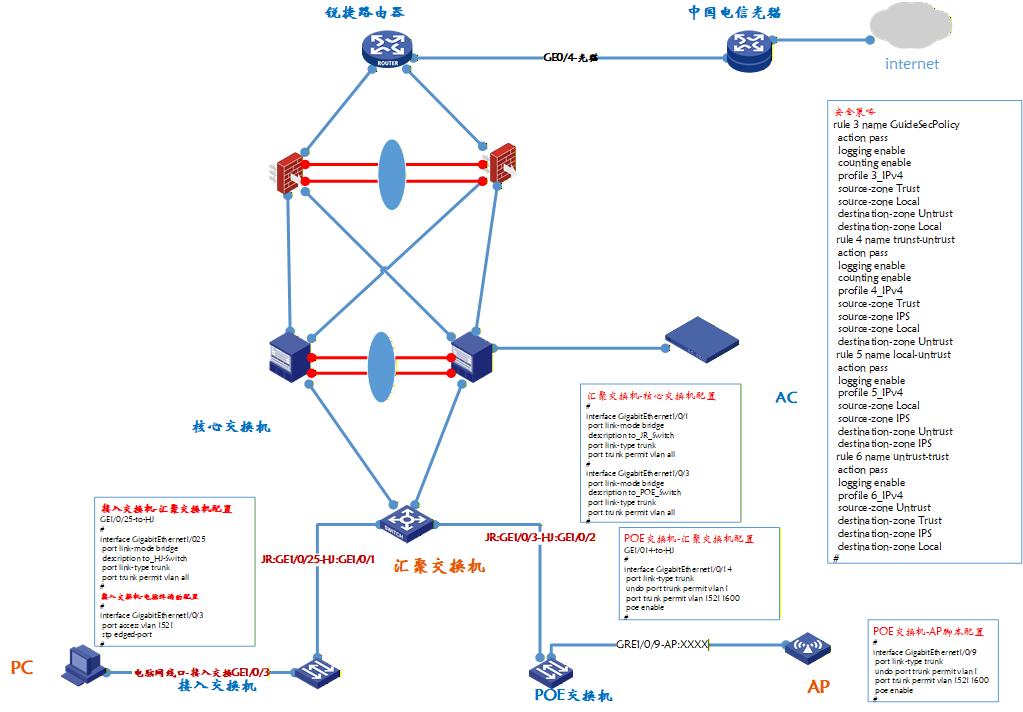

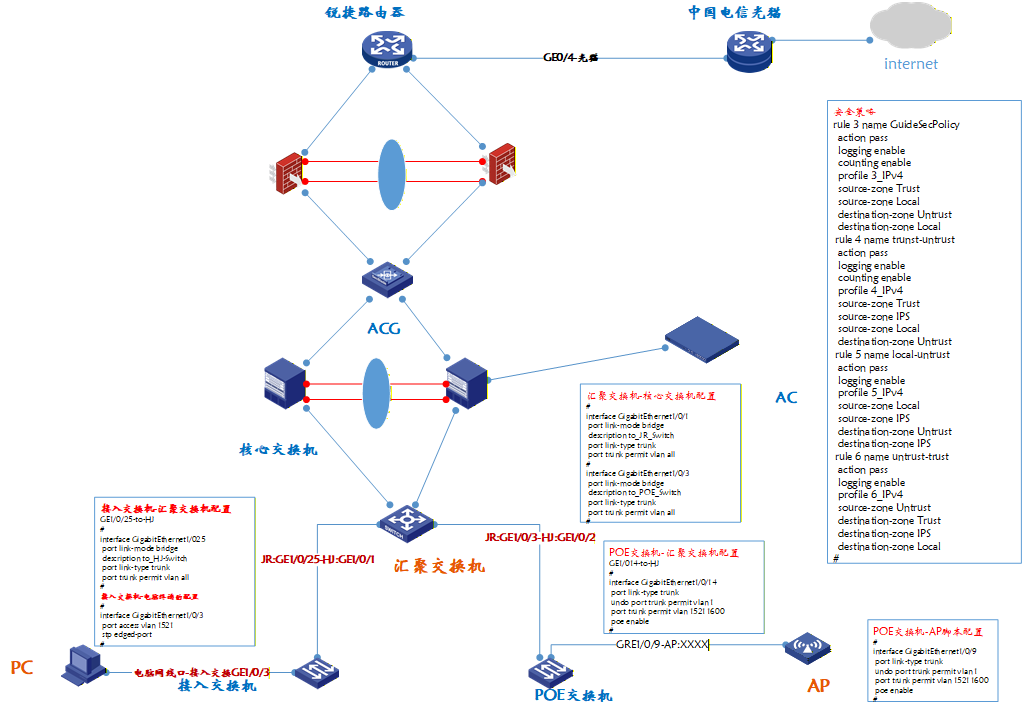

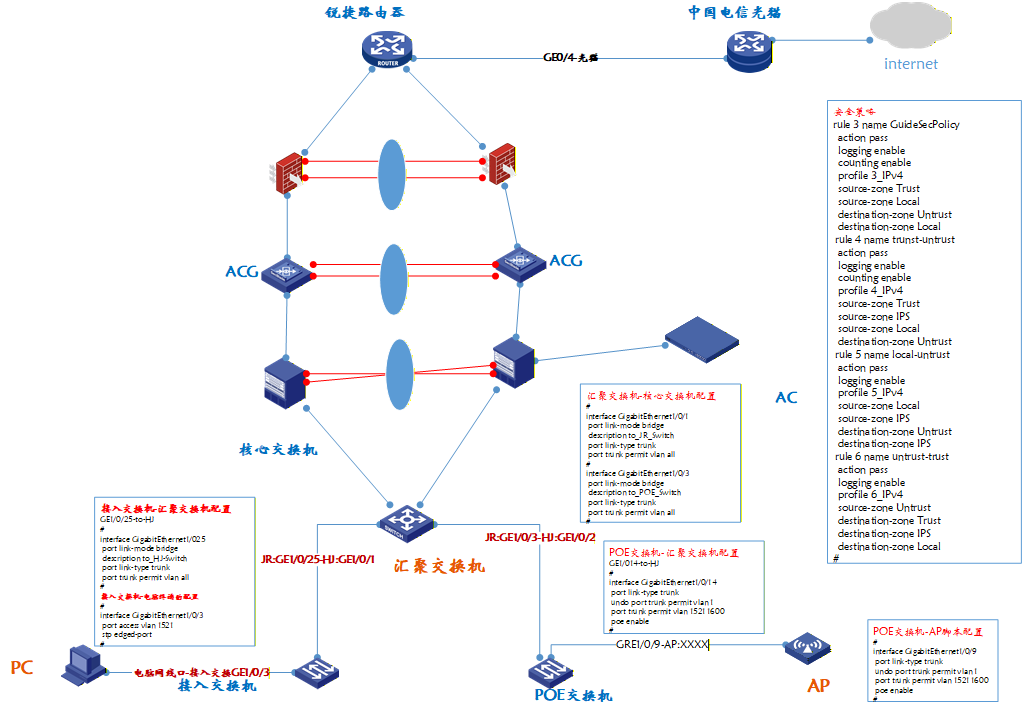

1. 核心层

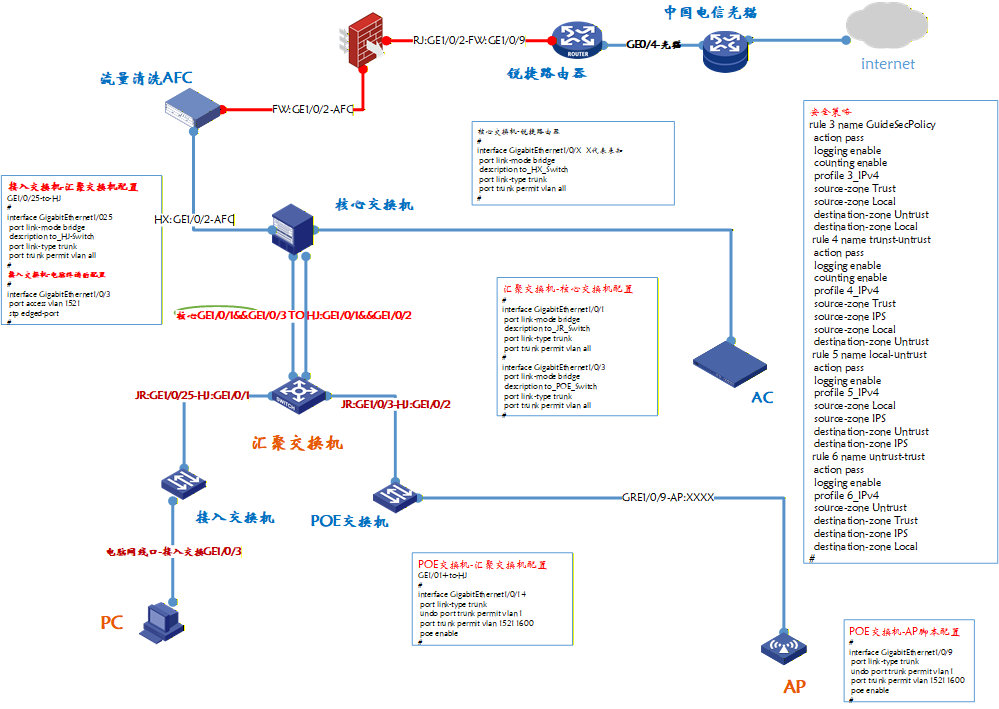

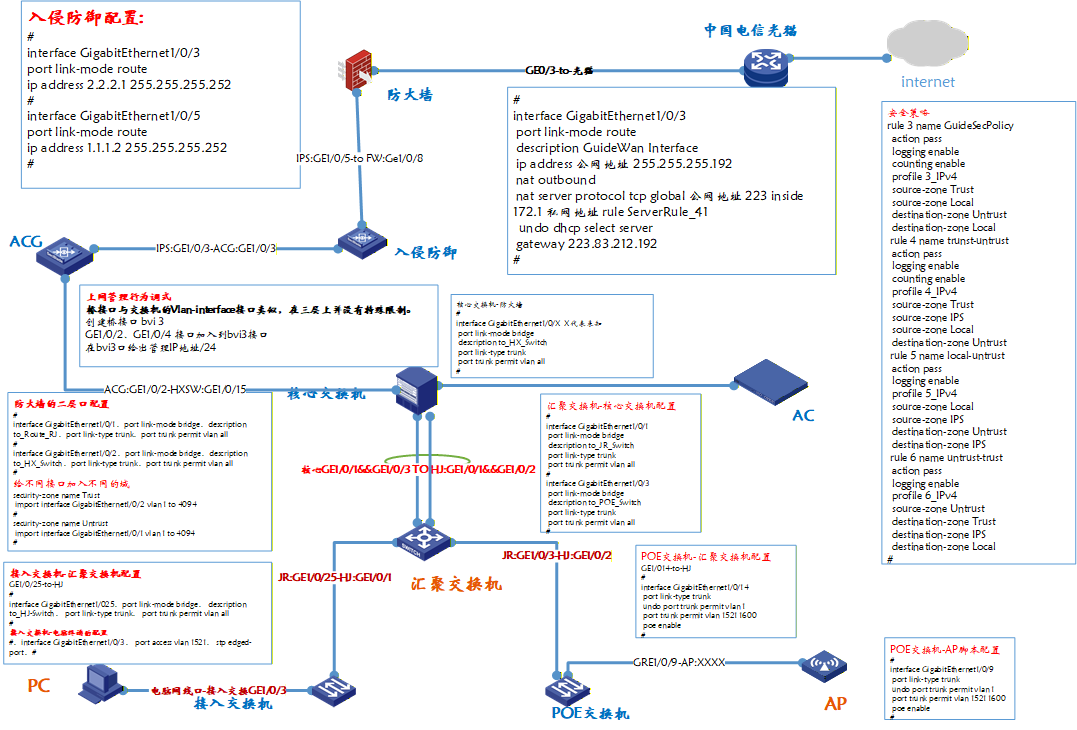

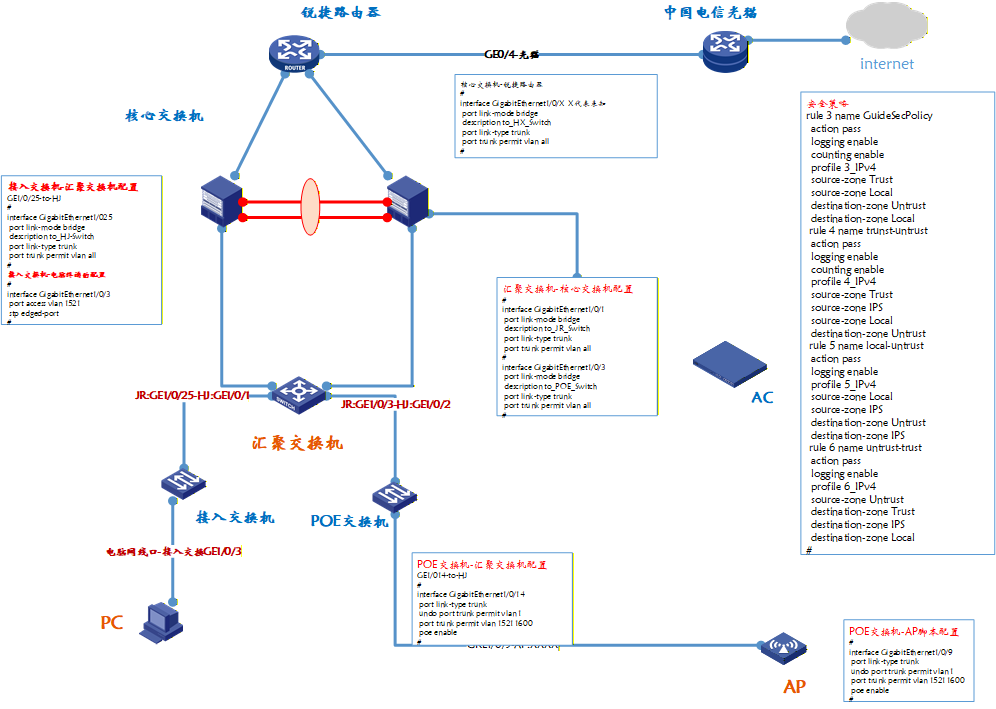

○ 核心交换机:部署在网络中心,连接汇聚层,提供高速数据交换和路由转发。

○ 防火墙 / 下一代防火墙 (NGFW):通常作为网络边界的安全网关,部署在核心交换机与出口路由器之间。负责区域隔离、安全策略控制、深度安全防护、VPN接入等。

○ 出口路由器:部署在防火墙外(靠近互联网侧),提供广域网接入。

2. 汇聚层

○ 汇聚交换机:连接接入层交换机,实现汇聚转发,可能进行一些VLAN终结或策略应用。通常部署在核心交换机下方。

○ 防火墙(可选透明模式 / 下一代防火墙):若需要在内部网络不同区域(如服务器区、用户区)之间部署策略,可以透明模式部署在核心与汇聚之间或汇聚层内部重要区域边界。

3. 接入层

○ 接入交换机:连接用户终端设备。

○ PoE交换机:通常作为特殊接入交换机,部署在接入层(靠近用户),直接连接AP或IP电话等需要供电的终端,为AP提供PoE供电和以太网接入。

4. 旁挂设备

以下设备通常不直接串联在流量主路径上,而是通过**策略路由、端口镜像、流量牵引(如利用路由协议、GRE隧道、策略路由)或二层旁路(Tap/SPAN)**等方式接入网络:

○ 负载均衡:通常部署在核心层或数据中心区域边界。用于服务器流量分发,常部署在防火墙后、服务器区前,或透明部署在链路中。

○ AC(无线控制器):可部署在汇聚层或核心层旁挂位置(物理或逻辑),负责集中管理AP。管理流量通常通过CAPWAP隧道。

○ AP(无线接入点):部署在用户接入侧,直接连接至PoE接入交换机。

○ 入侵防御系统 (IPS):常与NGFW集成,或作为独立设备。部署策略同旁挂安全设备:可通过主路径串联(阻塞模式/Inline)或旁路检测(Tap, SPAN/镜像)模式部署在关键路径(如边界防火墙后、核心交换机旁)。信息中提及可部署在汇聚接入层,通常通过镜像实现旁路检测或透明部署在关键路径。

○ 上网行为管理:用于审计和管理用户上网流量。通常旁挂在核心交换机或路由器上,通过端口镜像捕获互联网流量,或被策略路由将用户流量牵引至此设备处理后再回注网络。信息建议“旁挂在路由器上(若路由器的性能跟不上,旁挂在防火墙或交换机可以)”。

○ 综合日志审计 & 日志审计:用于收集、存储和分析各类设备日志。部署在管理网段,旁挂在核心交换机,通过Syslog、SNMP、NetFlow等方式被动收集日志。

○ 数据库审计:专门审计数据库操作。通常部署在靠近数据库服务器或数据库服务器所在汇聚交换机的镜像口旁。

○ 流量探针 / 流量清洗设备 (如AFC):用于分析和清洗异常流量(如DDoS)。清洗设备(AFC)通常部署在边界(靠近ISP或边界路由器),其检测探针可部署在需要监测的关键点(如边界、核心)进行旁路监测;态势感知探针部署原则类似。信息中AFC2120-G定位为DDoS设备,逻辑上在边界清洗流量。

○ 态势感知 (如SecCenter CSAP):作为分析大脑和安全运营中心。部署在管理网段旁挂核心,接收各类探针和审计设备发送的分析数据。

○ Web应用防火墙 (WAF):用于防护Web应用。通常串行部署在Web服务器前端(在核心防火墙后,或者DMZ区边界),或以反向代理模式部署。信息中W2020-G2定位为WAF。

○ 堡垒机:用于集中运维管控。部署在运维/管理网段,该网段连接着被管理设备(如核心交换、防火墙、服务器),通常旁挂核心或汇聚交换机。

○ 漏洞扫描系统 (漏扫):用于主动扫描发现漏洞。部署在管理/运维网段,可扫描网段内的设备,旁挂核心或汇聚交换机。

○ 流量分析设备 (如ACG1000-XE1):用于深度流量分析。部署在需要深度监控的关键区域旁(如核心、互联网出口旁),通过端口镜像或NetFlow/IPFIX获取流量。信息中ACG1000-XE1定位为流量分析。

○ 安管一体机:整合多种安全功能的管理平台。部署在管理网段旁挂核心,进行策略分发、监控告警等。

5. 终端/服务器区域

○ 终端杀毒:部署在用户终端或服务器操作系统内部,是端点防护的一部分。

○ 静态数据防脱敏 / 动态数据防脱敏:

§ 数据库代理网关/加密网关:常串行部署在应用服务器与数据库服务器之间,对访问数据进行实时加解密或脱敏。

§ 应用集成:脱敏技术(如去标识化、遮罩等)可集成在数据库审计系统中(审计时脱敏显示),或集成在业务应用内部处理敏感字段,或由专用数据安全平台(旁挂部署)提供脱敏服务供调用。非典型的网络设备部署模式。

核心总结:

• 核心路径:接入交换机 > (PoE交换机) > 汇聚交换机 > 核心交换机 > (主边界)防火墙/NGFW > 路由器 > Internet。

• 旁挂路径(镜像/牵引/策略路由):负载均衡、AC、上网行为管理、日志审计、数据库审计、流量探针(清洗探针)、态势感知服务器、堡垒机、漏扫、流量分析、安管一体机通常在核心或关键区域汇聚旁挂。

• 关键区域串行部署(可选):IPS(除旁路外可Inline)、WAF(服务器区前)、流量清洗设备(边界)。

• 服务器区部署:负载均衡常在服务器区入口,WAF在Web服务器前。

• 无线覆盖:AP通过PoE接入交换机接入,受远端AC控制。

• 端点防护/数据安全:主要部署在终端和服务器自身或专用数据访问代理网关上。网闸的部署方式

1. 物理隔离与协议剥离

• 物理断网:内、外端机之间采用专用硬件隔离(如隔离卡、交换单元),无物理直连,杜绝底层网络攻击。

• 协议摆渡:数据需拆解为原始应用内容(如文件、数据库字段),丢弃协议控制字段后重建传输,剥离潜在恶意代码(如SIP信令攻击)。

2. 多模式部署适配安全需求

• 透明流模式:无IP暴露风险,适合数据库同步等场景。

• 反向代理模式:隐藏真实服务器IP,抵御扫描攻击。

• 镜像检测/阻断模式:旁路部署监控异常流量,实时阻断威胁(需镜像流量支持)。

3. 安全增强配置

• 独立IP与端口:每组级联必须独占IP(不可复用),避免规则冲突导致逻辑漏洞。

• 协议端口严格匹配:例如SIP信令需保持监听/目的端口一致,禁止转换(防协议兼容性问题)。

• 高位端口预留:>32767端口预留给动态码流(如RTP视频流),防止资源冲突。

• 专用文件同步模块:通过私有协议传输文件,隔离内外网服务器直接通信(较FTP更安全)。

4. 管理与审计加固

• 三权分立:系统管理员(网络配置)、安全管理员(通道/策略)、审计管理员(日志审计)权限分离。

• 强制密码更新:首次登录后需修改默认密码。

• HA高可用:备机不转发流量,故障切换时无缝接管(对端设备需配VLAN虚接口)。

5. 业务层安全措施

• 白名单控制:通道绑定策略集,仅放行可信地址/端口。

• 动态RTP通道:通过解析SIP信令动态生成端口,无需预开放大量端口。

• 工控协议License:部署OPC等工控业务需专用License增强深度检测。

典型安全场景示例:

○ 视频级联(GB/T 28181):优先采用UDP信令(避免TCP加密后无法审计),信令与码流分离控制。

○ 文件同步:部署前置机私有传输,内外网服务器不可互见。

○ HTTP代理:配置DNS解析外网域名,客户端通过代理端口访问(避免直连风险)。

综上,网闸通过物理隔离、协议重构、精细策略和权限管控实现深度安全防护,但需严格按规范配置(如独立IP、端口一致性)才能发挥最大安全效益。

poe交换机,接入交换机,汇聚交换机,核心交换机,路由器,防火墙,下一代防火墙,AC,AP,入侵防御,上网管理行为,负载均衡,综合日志审计&日志审计,安管一体机,堡垒机,漏扫,数据库审计,流量探针,流量清洗,态势感知,终端杀毒,WAF,静态数据防脱敏,动态数据防脱敏。