TDE透明加密技术原理深度解析与文件在线安全传输实践指南

摘要:随着《数据安全法》《个人信息保护法》等法规的落地,企业对静态数据(Data at Rest)的安全防护需求日益迫切。TDE(Transparent Data Encryption,透明数据加密)作为数据库与文件系统层面的关键安全技术,因其“对应用透明、无需改造代码、全链路保护”等优势,成为金融、医疗、制造、政务等行业数据安全建设的核心组件。本文将从TDE的技术原理、加密机制、性能影响、密钥管理、合规适配等维度进行系统性剖析,并进一步探讨如何基于TDE构建安全、高效、可审计的文件在线安全传输体系。近年来,国内已有安全厂商如安当等,围绕TDE技术推出面向企业级场景的透明加密与安全传输一体化方案,推动该技术在信创环境下的深度落地。

一、引言:为什么我们需要TDE?

在数字化转型加速的今天,企业数据已成为核心资产。然而,数据泄露事件频发——从数据库被拖库、备份文件外泄,到硬盘丢失导致敏感信息曝光,静态数据(即存储在磁盘、SSD、备份介质中的数据)正面临前所未有的安全威胁。

传统加密方案(如应用层加密)虽能提供一定保护,但存在明显短板:

- 开发成本高:需修改业务代码,侵入性强;

- 覆盖不全:难以保护日志、临时文件、备份等衍生数据;

- 密钥管理分散:易形成安全孤岛,增加运维复杂度。

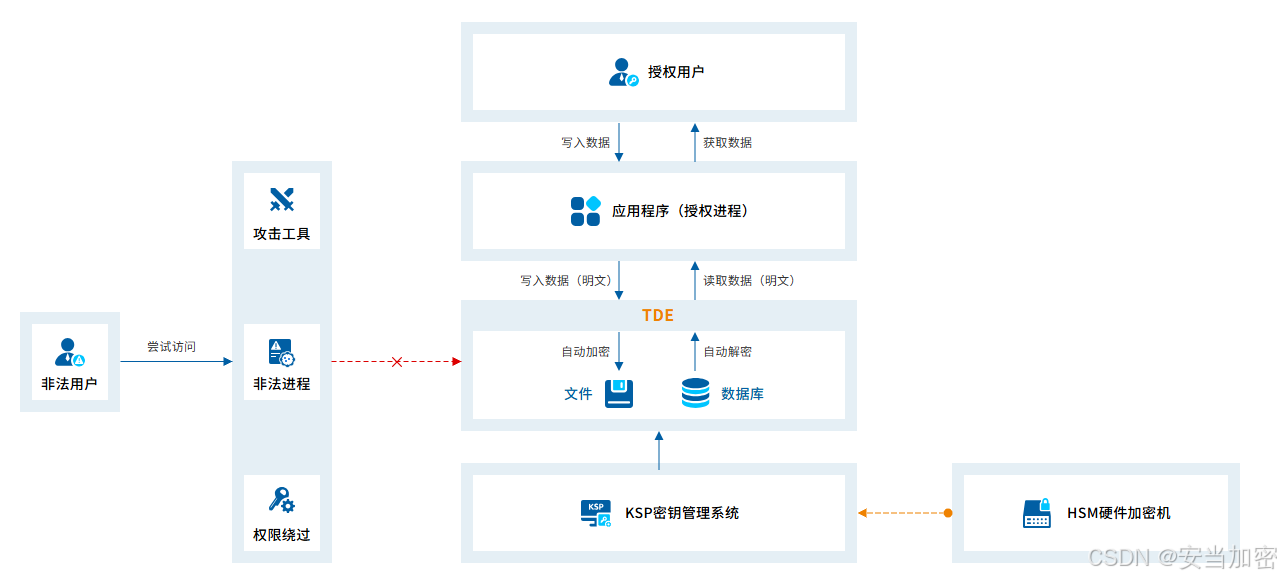

在此背景下,TDE(Transparent Data Encryption) 应运而生。它在存储引擎或文件系统层实现自动加解密,对上层应用完全透明,无需代码改造,即可实现对数据库文件、日志、备份乃至临时文件的全面加密保护。

更重要的是,TDE不仅是“静态数据加密”的解决方案,更是构建安全文件传输链路的重要基础。当文件在传输前已被TDE加密,即使传输通道被截获,攻击者也无法直接读取明文内容,从而实现“双重保险”。

值得关注的是,随着信创产业推进,国内安全厂商正加速将TDE能力从数据库扩展至通用文件场景。例如,部分企业已推出支持文件级TDE透明加密的产品,可在Windows/Linux环境下对任意文件夹实现自动加解密,同时无缝集成安全传输模块——这类方案在制造业图纸共享、金融合同流转等场景中展现出显著优势。

二、TDE技术原理详解

2.1 什么是TDE?

TDE(Transparent Data Encryption),即透明数据加密,是一种在数据库或文件系统底层自动对数据进行加密/解密的技术。其核心特点是“透明”——应用程序无需感知加密过程,所有读写操作如同操作明文数据一样自然。

注:虽然TDE最初由Oracle在11g中提出,但如今已广泛应用于SQL Server、MySQL(企业版)、PostgreSQL(通过扩展)、以及国产数据库和文件加密中间件中。近年来,国内安全厂商也基于TDE理念,开发出适用于通用文件系统的透明加密引擎,支持对Office文档、CAD图纸、PDF等格式的实时保护。

2.2 TDE的加密层级与架构

TDE通常采用分层密钥体系(Key Hierarchy),确保密钥本身的安全性。典型结构如下:

[主密钥 Master Key]↓

[数据库加密密钥 DEK / File Encryption Key FEK]↓

[实际数据 Data Pages / Files]

- 主密钥(Master Key):通常存储在操作系统密钥库(如Windows DPAPI)、硬件安全模块(HSM)或云KMS(如Azure Key Vault、阿里云KMS)中,用于保护下层密钥。

- 数据加密密钥(DEK/FEK):真正用于加密数据的对称密钥(如AES-256),本身被主密钥加密后存储在数据库或文件元数据中。

- 数据层:数据库的数据页(Data Pages)、日志文件(.ldf)、备份文件(.bak)或普通文件内容。

关键点:TDE加密的是存储介质上的数据,而非内存中的数据。因此,它主要防御物理攻击(如硬盘被盗、直接读取磁盘扇区)和未授权的离线访问。

在文件系统级TDE实现中(如某些国产安全产品),FEK(文件加密密钥)可与用户身份绑定,实现“一人一密”或“一文件一密”,进一步提升安全性。这类设计在跨部门文件共享场景中尤为实用。

三、TDE的核心特点与优势

3.5 合规性支持与国产化适配

TDE天然满足多项国内外合规标准:

- 中国等保2.0:三级以上系统要求“重要数据存储加密”;

- GDPR:要求对个人数据进行“适当的技术保护措施”;

- PCI DSS:支付卡数据必须加密存储;

- HIPAA:医疗健康信息需加密保护。

在信创背景下,TDE还需支持:

- 国密算法(SM4);

- 国产操作系统(麒麟、统信UOS);

- 国产CPU(鲲鹏、飞腾、龙芯)指令集优化;

- 与国产HSM设备对接。

目前,包括安当在内的多家国内安全厂商,已推出通过等保测评、支持国密算法的TDE透明加密产品,可无缝运行于信创终端与服务器环境,满足政务、金融、能源等关键行业的合规要求。

五、TDE在文件在线安全传输中的应用

5.2 基于TDE的“端到端”文件安全传输方案

我们可构建一个**“TDE加密 + 安全传输 + 权限控制”** 的三层防护模型:

第一层:源端TDE加密

- 文件在发送前,已通过TDE技术加密存储;

- 即使传输过程中被截获,攻击者拿到的也是密文;

- 加密密钥由企业统一管理,不随文件传输。

实践案例:某大型装备制造企业,在使用第三方协同平台前,先通过本地TDE工具对设计图纸加密。即使文件上传至公有云,内容仍为密文。接收方需通过企业授权的安全客户端解密查看。此类“先加密、再传输”模式,正被越来越多企业采纳。将TDE加密与安全外发能力集成,实现“加密-授权-追踪”一体化。

第二层:安全传输通道

- 使用HTTPS、SFTP、FTPS等加密协议传输;

- 启用双向证书认证,防止中间人攻击;

- 传输过程全程审计,记录IP、时间、操作人。

第三层:接收端受控解密

- 接收方需通过身份认证(如多因素认证);

- 仅授权用户可在受控环境中解密查看;

- 支持水印、禁止下载、禁止截屏等DLP策略。

技术实现提示:

若企业希望快速部署此类能力,可关注支持“透明加密+安全外发”双引擎的国产解决方案。这类产品通常提供策略模板,如“仅限本部门查看”、“7天后自动失效”、“禁止打印”等,大幅降低安全策略配置门槛。

八、未来趋势:TDE与零信任、云原生融合

8.3 国产化与信创适配

在信创背景下,TDE需支持:

- 国密算法(SM4);

- 国产操作系统(麒麟、统信UOS);

- 国产数据库(达梦、GaussDB);

- 国产HSM设备。

本土安全厂商,正积极推动TDE技术在信创生态中的落地,提供从芯片到应用的全栈加密解决方案。其产品不仅支持传统数据库TDE,还扩展至通用文件透明加密、安全外发、权限管控等场景,形成“静态加密 + 动态防护”的闭环体系。

行业观察:

随着《数据二十条》《生成式AI服务管理暂行办法》等政策出台,企业对“数据可用不可见”“数据主权可控”的需求激增。以安当TDE透明加密为代表的国产方案,因其对本地化部署、密钥自主、国密合规的深度支持,正成为关键基础设施领域的优选。

九、结语:让安全成为基础设施

TDE透明加密不是“可选项”,而是现代数据安全架构的“必选项”。它以极低的实施成本,换取对静态数据的全面保护,并为文件安全传输、跨域协作、合规审计提供坚实基础。

企业应摒弃“安全=阻碍业务”的旧观念,将TDE视为如同防火墙、杀毒软件一样的基础安全设施。在数据即资产的时代,加密不是成本,而是对未来的投资。

延伸建议:

若您所在企业正面临以下挑战:

- 无法改造老旧系统,但需满足等保加密要求;

- 频繁外发敏感文件,担心泄露风险;

- 需在信创环境中部署透明加密能力;

可关注国内已落地的TDE透明加密实践案例,例如通过搜索“TDE透明加密”,了解如何在不改变用户习惯的前提下,实现数据全生命周期保护。

参考资料

- Microsoft Docs: Transparent Data Encryption (TDE)

- Oracle Database Security Guide

- NIST SP 800-111: Guide to Storage Encryption Technologies

- 《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)

- 中国信通院《数据加密技术应用白皮书》

- 行业实践:某制造企业基于TDE的图纸安全共享方案(2024)

作者简介:

本文作者长期从事企业数据安全架构设计,专注于透明加密、密钥管理、零信任安全等领域,曾为金融、制造、政务等行业提供数据保护解决方案。关注数据安全技术演进与国产化落地实践。