渗透测试(2):不安全配置、敏感明文传输、未授权访问

渗透测试(2):不安全配置、敏感明文传输、未授权访问

1、【xx管理-新增xx】功能处存在不安全配置漏洞

autoDeserialize 参数未过滤

| 漏洞序号: | xxx |

| 漏洞名称: | 【xx管理-新增xx】功能处存在不安全配置漏洞 |

| 漏洞类型: | Web漏洞 - 其他 |

| 漏洞状态: | 待审核 |

| 漏洞等级: | 暂无等级 |

| 漏洞URL: | https://xx.xx.1xx.xx/xx/v1/xx/datasource/add |

| 漏洞评分: | 0 |

| 漏洞描述: 在新增xx功能处,没有添加对autoDeserialize 参数做过滤,该关键字可用于JDBC反序列化漏洞的利用,如果利用成功,可能造成命令执行等危害,建议将该参数过滤,避免被攻击者利用。 | |

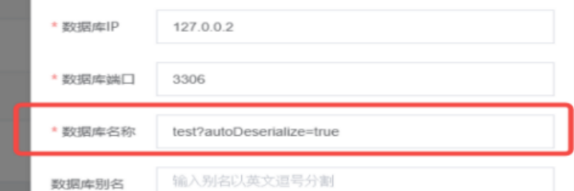

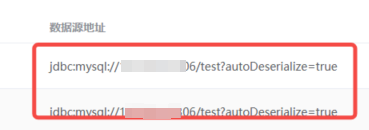

| 复现步骤: 1. 定位到【xx管理-新增xx】处,点击新增,将数据库名称设置为test?autoDeserialize=true,点击确定,发现没有对autoDeserialize做过滤 (界面和接口)

2. 如图所示,保存成功

请求示例: xx 修复建议: 1. 在新增xx和编辑xx功能过滤掉关键字“autoDeserialize”; | |

2、【xx管理-xx】功能存在敏感信息(密码)明文传输漏洞

| 漏洞序号: | xxx |

| 漏洞名称: | 【xx-xx】功能存在敏感信息明文传输漏洞 |

| 漏洞类型: | Web漏洞 - 其他 |

| 漏洞状态: | 待审核 |

| 漏洞等级: | 暂无等级 |

| 漏洞URL: | https://xx.xx.xx.xx/xx/v1/xx/xx/xx-datasource-xx |

| 漏洞评分: | 0 |

| 漏洞描述: 该接口将密码进行明文传输,容易遭到中间人攻击 | |

| 复现步骤: 1. 定位到【xx管理-xx】处,点击提取会要求输入数据库的账号密码,输入任意值 2. 点击确定后抓取数据包

3. 可以看到密码是明文传输的 {"user":"xx","password":"xx","tables":"","datasourceId":"1927283278876778498"} 修复建议: 1. 将密码等敏感信息进行严格加密,禁止明文传输 | |

3、【xx管理-详情】功能处存在未授权访问

| 漏洞序号: | xx |

| 漏洞名称: | 【xx管理-详情】功能处存在未授权访问 |

| 漏洞类型: | Web漏洞 - 权限绕过 |

| 漏洞状态: | 待审核 |

| 漏洞等级: | 暂无等级 |

| 漏洞URL: | http://xx.xx.xx.xx:xx/xx/v1/xx/health |

| 漏洞评分: | 0 |

| 漏洞描述: 应用系统对业务功能页面并未进行有效的身份校验,在未登录且获知业务功能页面的访问地址前提下,可直接操作该页面下的功能,将可能对应用系统的恶意破坏。 | |

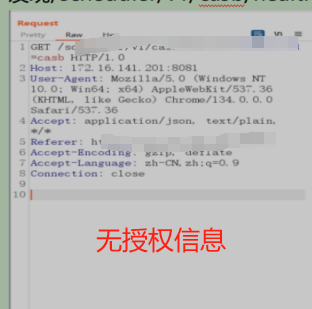

| 复现步骤: 登录调度系统http://xx.xx.xx.xx:xx/#/,定位到【xx管理-详情】,抓取相关的数据包 发现/xx/v1/xx/xx?resourceId=xx存在未授权访问,如图

请求示例: xx 修复建议: 1、对于每个功能的访问,需要明确授予特定角色的访问权限。 2、如果某功能参与了工作流程,检查并确保当前的条件是授权访问此功能的合适状态。 | |