常见虚拟化技术

一、 核心特性对比

| 特性维度 | 裸金属虚拟化 (Type 1) | 宿主型虚拟化 (Type 2) | 容器化虚拟化 (OS级虚拟化) |

|---|---|---|---|

| 架构类型 | Hypervisor直接安装在物理硬件上,称为Type 1。 | Hypervisor作为一个应用程序运行在宿主机操作系统之上,称为Type 2。 | 不完全是传统虚拟化,是操作系统内核级别的虚拟化。 |

| 性能 | 高。Hypervisor直接管理硬件,指令无需经过宿主OS转换,损耗最小。 | 中。所有对硬件的请求都需要经过宿主操作系统,存在额外的开销和性能损耗。 | 极高。容器直接运行在宿主内核上,与运行原生进程性能几乎无差异,启动速度可达秒级或毫秒级。 |

| 隔离性 | 强。虚拟机之间实现了完全的硬件级隔离(通过CPU虚拟化技术),一个VM的崩溃不会影响其他VM或主机,安全性非常高。 | 强。虚拟机之间也通过Hypervisor实现了完全隔离,安全性高。 | 弱。所有容器共享同一个主机内核,通过Namespace(隔离视图)和Cgroups(限制资源)实现进程级隔离。存在安全风险(如容器逃逸理论上可能攻击主机内核)。 |

| 资源开销 | 低。Hypervisor层非常精简,仅包含必要的管理功能,资源占用小。 | 高。需要同时承载完整的宿主操作系统和Hypervisor应用的两层开销。 | 极低。无需安装完整的Guest OS,每个容器只包含应用及其依赖的库和二进制文件,多个容器共享主机内核。 |

| 启动速度 | 慢(分钟级)。需要启动一整个客户操作系统(Guest OS)。 | 慢(分钟级)。同样需要启动一整个客户操作系统(Guest OS)。 | 极快(秒级或毫秒级)。本质上是启动一个宿主OS上的进程,无需引导操作系统内核。 |

| 兼容性 | 高。可以安装和运行任何支持底层硬件架构的操作系统,与宿主OS无关。 | 高。可以安装和运行任何类型的Guest OS,兼容性广泛。 | 依赖主机内核。容器内的应用必须与宿主操作系统的内核兼容(例如,Linux容器不能直接运行在Windows宿主机上,反之亦然)。 |

| 部署密度 | 低。受限于每个虚拟机都必须占用一个完整操作系统的开销(CPU、内存、磁盘)。 | 低。同样受限于每个VM的完整OS开销。 | 非常高。轻量级的特性使得单台物理主机可以轻松运行成百上千个容器。 |

二、 核心差异化总结

-

虚拟化目标不同:

- 裸金属 & 宿主型虚拟化:目标是虚拟化整套硬件资源(CPU、内存、磁盘、网卡),模拟出一个完整的物理机器,从而可以在其上安装和运行任何独立的操作系统。

- 容器化虚拟化:目标是虚拟化操作系统本身。将一个操作系统的内核划分为多个独立的、隔离的用户空间(容器),所有容器共享同一个主机内核,但拥有自己的根文件系统、进程空间、网络配置等。

-

资源消耗与部署密度:

- 虚拟机(VM):每个VM都需要一个完整的Guest OS副本(包括内核、系统库等),导致磁盘空间、内存和CPU资源的重复消耗,因此部署密度低。

- 容器:只需包含应用及其依赖的库,体积小巧(通常为MB级),资源消耗极低,实现了极高的部署密度和资源利用率。

-

隔离性与安全性:

- 虚拟机(VM):提供了最强的隔离边界,等同于物理服务器之间的隔离。一个VM的内核崩溃、被入侵或配置错误不会影响到其他VM。更适合运行不可信的、多租户的或对安全要求极高的工作负载。

- 容器:隔离性较弱,主要依赖于宿主内核的安全性和隔离机制。虽然已有安全技术(如gVisor、 Kata Containers)来增强容器隔离性,但理论上其安全边界仍弱于VM。

-

敏捷性与DevOps支持:

- 容器:其镜像构建、版本控制和分发的速度和效率远超VM镜像,且启动极其迅速。这些特性与微服务架构、持续集成/持续部署(CI/CD) 和DevOps文化完美契合,是实现云原生应用和高弹性伸缩场景的事实标准。

- 虚拟机:镜像庞大(GB级),启动慢,在需要快速迭代、频繁部署和弹性伸缩的场景下不如容器灵活。

三、 技术架构与实现

-

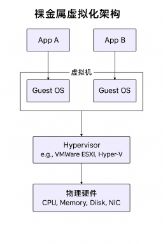

裸金属虚拟化(Type 1):

- 架构:Hypervisor直接安装在物理硬件之上,对硬件有完全的掌控权。Hypervisor负责直接管理硬件资源并将它们分配给上层的各个虚拟机(Guest VM)。

- 类比:Hypervisor本身就是一套极简的专用操作系统。

-

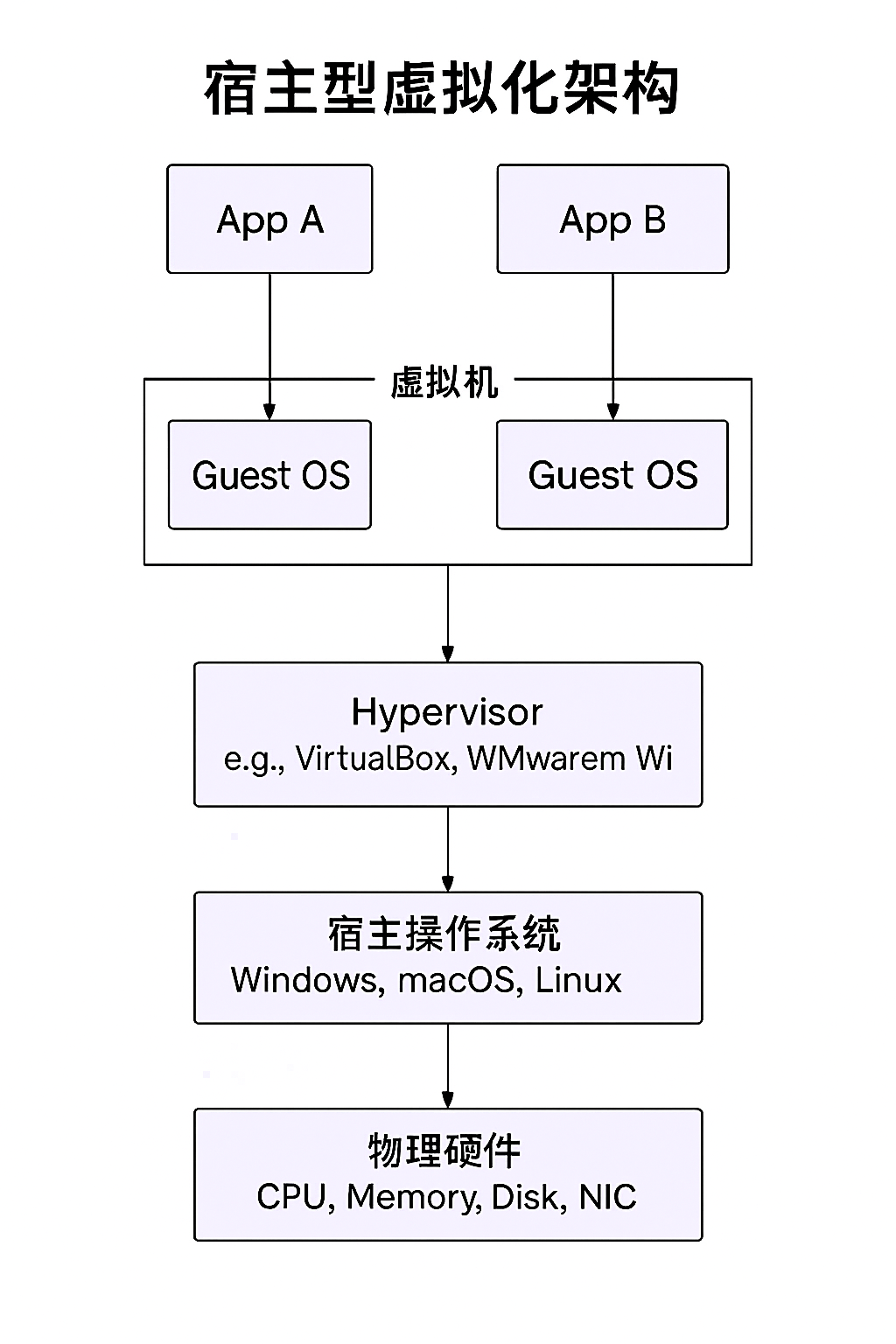

宿主型虚拟化(Type 2):

- 架构:Hypervisor作为一个应用程序安装并运行在宿主机操作系统(如Windows、Linux)之上。Hypervisor通过宿主操作系统来完成对硬件的访问和管理工作。

- 类比:Hypervisor是主机操作系统上的一个软件,就像Word或浏览器一样。

-

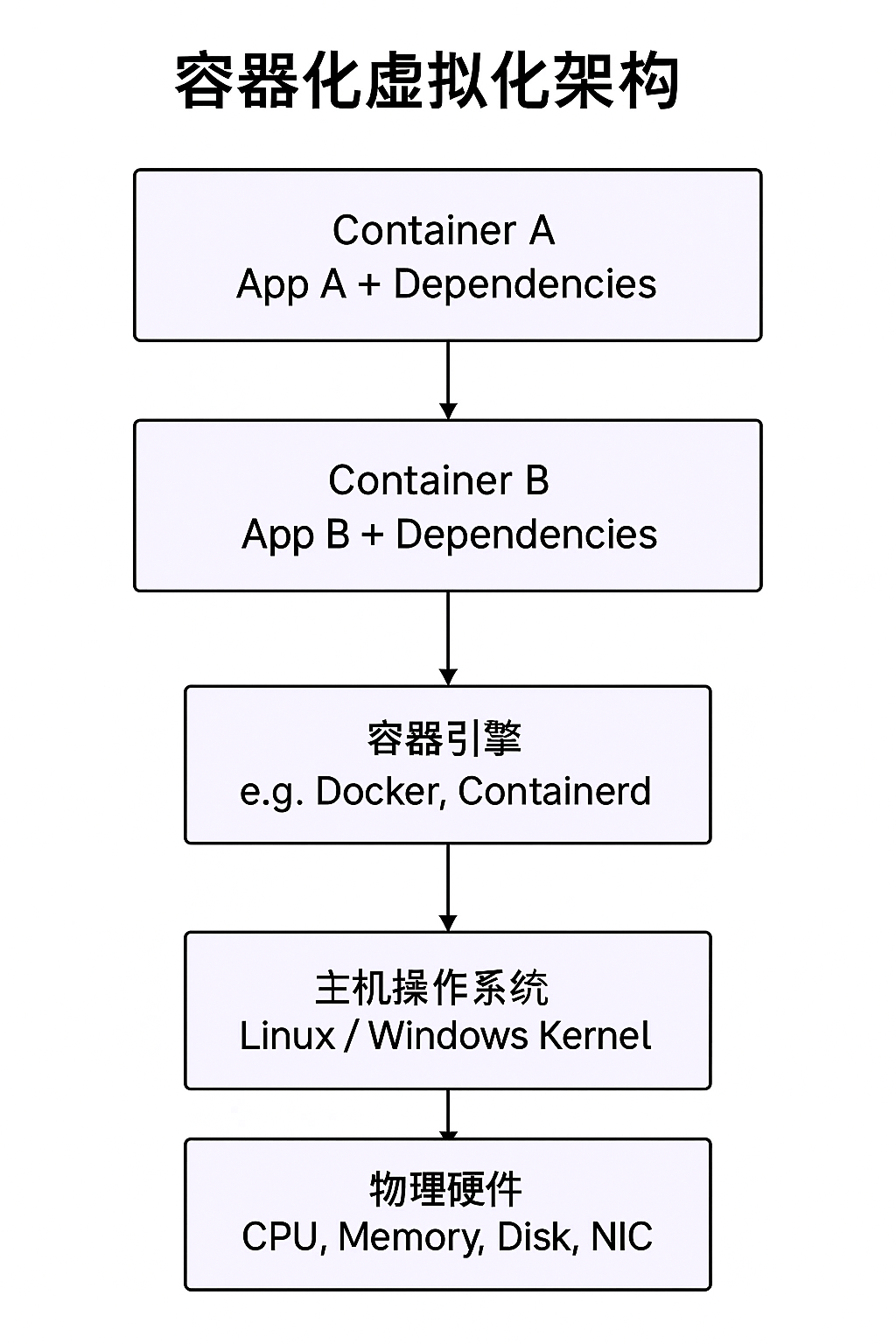

容器化虚拟化:

- 架构:容器引擎(如Docker)安装在宿主OS上。它利用宿主OS内核的特性(Namespace, Cgroups) 创建多个隔离的容器实例。

- 工作模式:宿主OS完全掌控底层硬件资源。容器引擎负责接收各个容器的资源需求,然后交由宿主OS来具体执行和分配。容器本质上是宿主OS上的一组被隔离和限制的进程。

四、 典型应用场景与代表产品

| 技术类型 | 典型应用场景 | 代表产品 |

|---|---|---|

| 裸金属虚拟化 (Type 1) | 1. 数据中心服务器整合 2. 需要强隔离的多租户环境(如公有云) 3. 运行对性能敏感的企业关键应用 | VMware ESXi, Microsoft Hyper-V, KVM, Xen |

| 宿主型虚拟化 (Type 2) | 1. 开发与测试环境(程序员在个人电脑上搭建多系统环境) 2. 个人桌面虚拟化 3. 运行需要不同OS的软件 | Oracle VirtualBox, VMware Workstation/Fusion, Parallels Desktop |

| 容器化虚拟化 | 1. 微服务架构应用 2. CI/CD流水线 3. 云原生应用 4. 高弹性伸缩场景(如Web服务自动扩缩容) | Docker (运行时), Podman (运行时), Kubernetes (编排和管理) |