SOC(安全运营中心)

一、核心定义:网络安全的“安全指挥中心”

SOC,全称为 Security Operations Center,中文是 安全运营中心。

您可以把它想象成一家公司的 “网络安全消防局” 或 “安全监控指挥中心”。

它是一个集中化的团队、技术和流程的组合,7x24小时不间断地监控、检测、分析、调查和响应来自企业IT资产(网络、服务器、终端、云等)的所有网络安全威胁。

简单来说:SOC是公司里负责“抓坏人”和“处理安全事件”的核心团队及其作战室。

二、SOC是做什么的?—— 日常工作流程

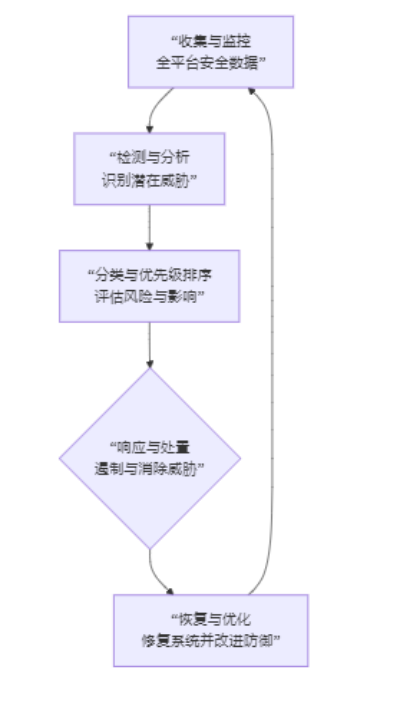

SOC的工作是一个持续的循环,其核心流程可以概括为以下几个关键环节,如下图所示:

具体来说,每个环节的任务包括:

收集与监控:SOC会收集来自公司各个角落的安全数据,包括防火墙日志、EDR告警、网络流量、身份验证记录等,为后续分析提供基础。

检测与分析:安全分析师利用SIEM系统、EDR平台等工具,从海量数据中寻找恶意活动的迹象。这包括调查我们之前讨论过的攻击链,并将其映射到MITRE ATT&CK框架。

分类与优先级排序:并非所有告警都同样重要。SOC需要对告警进行降噪,并根据其风险等级(如:低、中、高、严重)进行排序,确保先处理最紧急的威胁。

响应与处置:一旦确认真实攻击,SOC会立即采取行动。例如:

隔离中毒主机:通过EDR将其从网络断开。

封锁恶意IP:在防火墙上添加规则。

禁用被盗账户:在身份管理系统内进行操作。

清除恶意文件。

恢复与优化:事件处理后,确保受影响的系统恢复正常运行,并更新安全规则、加固系统,防止未来发生同类攻击。

持续改进:从事件中学习,优化工具、流程和规则,提升整体安全防护水平。

三、SOC的组成要素

一个完整的SOC由三大部分构成:

人员

三级分析师:

L1:负责监控告警,进行初步筛选和分类(执行降噪)。

L2:负责深入调查L1上报的复杂事件,进行威胁狩猎和事件响应。

L3:专家级,负责研究最新威胁、分析漏洞、优化安全架构和工具。

SOC经理:负责整体运营管理。

技术/工具

SIEM:安全信息和事件管理系統,是SOC的“大脑”,负责聚合、关联和分析所有日志和告警。

EDR:端点检测与响应,是SOC在终端上的“眼睛和手”。

NDR:网络检测与响应,监控网络流量中的异常。

防火墙 & IPS:第一道防线,也是重要的数据来源。

威胁情报平台:提供最新的威胁信息。

工单系统:用于跟踪事件处理流程。

流程

明确的标准操作程序,定义了“发生某种事件时,应该先做什么,后做什么”。

事件响应计划。

升级机制(例如,什么时候应该从L1升级到L2,什么时候需要通知管理层)。

四、SOC的挑战

告警疲劳:海量告警,尤其是误报,让分析师不堪重负。

人才短缺:经验丰富的安全分析师非常稀缺。

复杂的技术环境:云、移动办公、物联网等扩大了攻击面,增加了监控难度。

高级持续性威胁:攻击者越来越狡猾,难以检测。

总结

SOC是一个组织的网络安全心脏,它通过人、技术和流程的紧密结合,为实现核心安全目标——保密性、完整性和可用性——提供了持续性的保障。

我们之前讨论的 EDR、攻击链、MITRE ATT&CK、日志降噪,全都是SOC这个“大舞台”上使用的“工具”和“剧本”。SOC就是将这些所有元素整合起来,并付诸实践的实体。