微软警示AI驱动的钓鱼攻击:LLM生成的SVG文件绕过邮件安全检测

AI技术助长钓鱼攻击演进

微软近期发现针对美国机构的新型钓鱼活动,攻击者疑似利用大语言模型(LLM)生成代码来混淆恶意载荷并规避安全防护。微软威胁情报团队在分析报告中指出:"该活动借助LLM技术,将恶意行为隐藏在SVG文件中,通过商业术语和人工合成的文件结构掩盖其真实意图。"

2025年8月28日检测到的这起攻击事件,展现了威胁行为体如何将人工智能(AI)工具融入攻击流程,用于制作更具迷惑性的钓鱼诱饵、自动化恶意代码混淆,以及生成仿冒合法内容的代码。

SVG文件成为新型攻击载体

根据微软披露的攻击链细节,攻击者首先入侵企业邮箱账户,发送伪装成文件共享通知的钓鱼邮件。邮件表面显示为PDF文档,实则为可缩放矢量图形(SVG)文件。值得注意的是,攻击者采用"自寄自收"策略——发件人与收件人地址相同,实际目标被隐藏在密送栏(BCC)中以规避基础检测机制。

微软解释称:"SVG文件以文本为基础且支持脚本,攻击者可嵌入JavaScript等动态内容,这使得交互式钓鱼载荷既能欺骗用户,又能绕过多数安全工具的检测。"此外,SVG格式支持隐藏元素、编码属性和延迟脚本执行等特性,使其成为规避静态分析和沙箱检测的理想载体。

商业术语构建双重伪装

当用户打开SVG文件后,会被重定向至要求完成验证码(CAPTCHA)的页面,随后跳转至伪造登录界面窃取凭证。微软表示由于系统及时拦截,后续攻击阶段尚不明确。

该攻击的独特之处在于其混淆技术:SVG文件开头被设计成商业分析仪表盘样式,核心功能(包括重定向、浏览器指纹识别和会话跟踪)则隐藏在冗长的商业术语中(如营收、运营、风险、季度、增长、股份等)。微软安全副驾驶(Security Copilot)分析认为,这种代码结构复杂冗余、缺乏实用价值,极可能由LLM生成,具体特征包括:

- 函数变量命名过度描述且重复

- 高度模块化的过度工程化代码结构

- 通用且冗长的注释内容

- 使用商业术语实现公式化混淆

- 包含模仿文档示例的CDATA和XML声明

多平台攻击态势升级

微软警告称:"虽然本次攻击范围有限且已被阻断,但同类技术正被更多威胁行为体采用。"与此同时,Forcepoint披露了使用.XLAM附件钓鱼邮件投放XWorm远控木马的多阶段攻击:初始载荷执行shellcode部署次级载荷,同时显示空白/损坏的Office文件作为障眼法。次级载荷通过反射式DLL注入在内存中加载恶意模块,最终实现进程注入、持久化驻留和数据外传至XWorm家族关联的C2服务器。

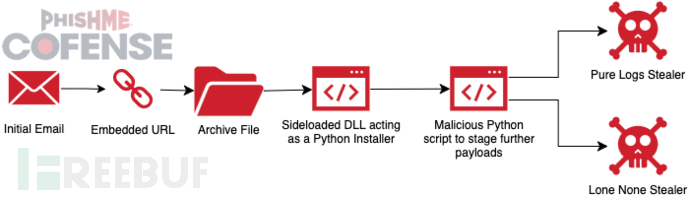

据Cofense监测,近期钓鱼攻击还冒用美国社会保障局和版权维权名义,分别传播ScreenConnect ConnectWise远程工具,以及Lone None Stealer和PureLogs Stealer等信息窃取程序。其中版权钓鱼活动通过伪造律师事务所邮件,要求下架侵权内容,并创新性地使用Telegram机器人资料页投放初始载荷,其混淆的Python编译脚本呈现迭代升级的复杂特征。