粤港澳全运会网络安全防御体系深度解析:威胁态势与实战防护

引言:大型体育赛事的网络安全新挑战

2025年粤港澳全运会作为首次由广东、香港、澳门三地联合承办的全国性综合体育盛会,面临着前所未有的网络安全挑战。随着数字化转型的深入,大型体育赛事已从单纯的体育竞技场演变为网络攻防的重要战场。本文将深入分析全运会面临的网络安全威胁态势,并提出完整的纵深防御解决方案。

一、网络安全威胁态势深度分析

1.1 全球大型赛事攻击趋势

近年来,大型体育赛事已成为网络攻击的重灾区,主要呈现以下趋势:

- DDoS攻击常态化:针对票务系统、官网的流量攻击规模持续扩大

- APT攻击精准化:国家级攻击团队针对赛事核心系统进行长期渗透

- 勒索软件产业化:针对媒体转播和业务系统的勒索攻击频发

- 供应链攻击蔓延:通过第三方供应商间接攻击核心网络

1.2 历届赛事安全事件回顾

奥运会系列事件:

- 2016年里约奥运会:官网遭遇DDoS攻击导致服务中断

- 2018年平昌冬奥会:网络攻击影响电视转播系统

- 2024年巴黎奥运会:遭遇144次重大网络攻击

国内赛事防护经验:

- 2021年第十四届全运会:部署近500台套安全产品,实现零重大安全事件

- 2022年北京冬奥会:实现网络安全"零事故"目标

- 2023年杭州亚运会:构建完整的物联网安全防护体系

1.3 攻击动机多元化

- 政治目的:通过破坏赛事进行政治施压

- 经济利益:黑产组织通过勒索、数据倒卖牟利

- 技术炫耀:黑客组织为展示技术能力选择高价值目标

- 商业竞争:竞争对手通过破坏提升自身商业地位

二、关键攻击类型与案例分析

2.1 DDoS攻击:瘫痪核心业务系统

攻击特征:

- 针对票务系统、官网等关键业务

- 攻击流量峰值可达Tbps级别

- 采用混合攻击手法(流量型+应用层)

防护方案:

DDoS防护体系:

- 云端清洗中心:部署T级流量清洗能力

- CDN加速分发:通过边缘节点分散攻击压力

- 协议过滤网关:识别和阻断异常协议流量

- 业务连续性保障:建立异地容灾备份机制

2.2 APT攻击:长期潜伏渗透

攻击链分析:

- 初始入侵:通过钓鱼邮件、漏洞利用获取立足点

- 持久化控制:部署后门维持长期访问

- 横向移动:在内网中寻找高价值目标

- 数据窃取:隐蔽传输敏感数据

检测与响应:

- 部署全流量威胁检测系统

- 建立异常行为分析模型

- 实施零信任网络访问控制

- 构建威胁情报共享机制

2.3 勒索软件:加密关键业务数据

典型场景:

- 加密媒体转播系统文件导致直播中断

- 锁定票务数据库影响售票业务

- 加密后台管理系统影响赛事运营

防护策略:

- 实施3-2-1备份策略(3份副本,2种介质,1份离线)

- 部署EDR终端防护系统

- 建立应用白名单机制

- 定期进行恢复演练

2.4 钓鱼与社会工程学攻击

攻击手法:

- 假冒门票销售网站

- 伪造赛事官方通知邮件

- 冒充工作人员套取凭证

防护措施:

- AI驱动的钓鱼链接识别

- 多因素身份认证

- 安全意识培训常态化

- 仿冒网站快速关停机制

2.5 IoT设备安全威胁

风险点分析:

- 智能安防摄像头被控

- 门禁系统遭非法操控

- 环境控制系统被干扰

防护方案:

IoT安全防护架构:

网络层:VLAN隔离 + 访问控制

设备层:安全启动 + 固件签名

应用层:双向认证 + 加密通信

管理层:资产清单 + 漏洞管理

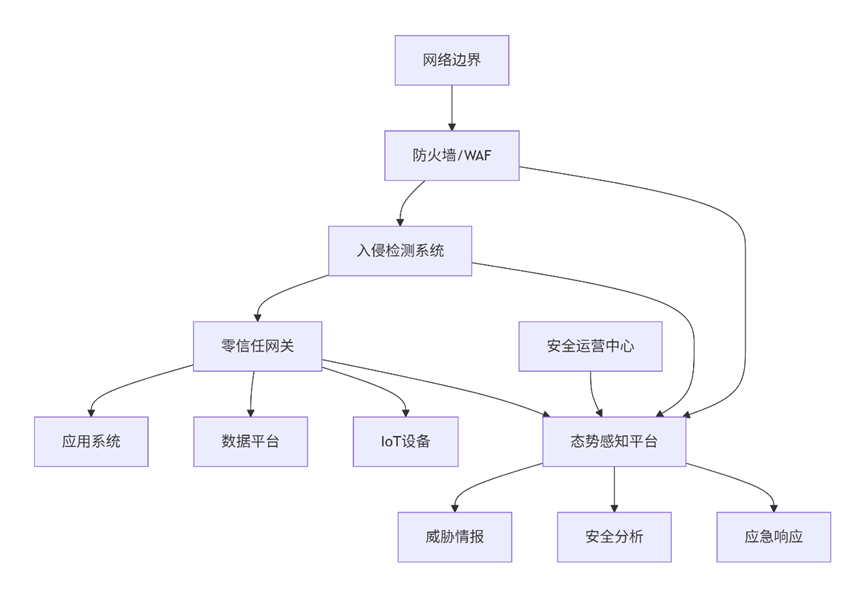

三、防御总体架构设计

3.1 多层次纵深防御体系

3.2 关键技术组件

边界安全:

- 下一代防火墙(NGFW)

- Web应用防火墙(WAF)

- DDoS防护系统

应用安全:

- 安全开发生命周期(SDL)

- 代码安全审计

- 渗透测试

数据安全:

- 数据库审计系统

- 全链路加密

- 数据脱敏

终端安全:

- 终端检测与响应(EDR)

- 移动设备管理(MDM)

- 补丁管理系统

四、专项防御技术方案

4.1 DDoS攻击防护

技术架构:

防护层次:

1. 网络层防护:BGP引流+流量清洗

2. 应用层防护:WAF+速率限制

3. 业务层防护:人机识别+行为分析

实施要点:

- 部署多线路BGP防护

- 实施智能流量调度

- 建立弹性扩容机制

4.2 APT攻击防护

检测体系:

- 网络流量全镜像分析

- 终端行为异常检测

- 用户实体行为分析(UEBA)

- 威胁情报联动

响应机制:

- 自动化威胁狩猎

- 手动深度分析

- 协同应急处置

4.3 零信任架构实施

- 核心组件:

- 零信任架构:

- 身份治理:统一身份管理平台

- 设备安全:终端合规性检查

- 访问控制:动态权限管理

- 安全监控:持续信任评估

4.4 供应链安全管控

风险管理:

- 供应商安全准入评估

- 第三方代码安全审计

- 供应链威胁情报共享

- 合同安全条款约束

五、应急响应与联动机制

5.1 事件分级标准

事件等级 | 影响范围 | 响应要求 | 升级条件 |

轻微事件 | 单个系统 | 4小时内处置 | 影响扩散 |

中等事件 | 多个系统 | 2小时内处置 | 业务中断 |

重大事件 | 核心业务 | 立即处置 | 公众影响 |

5.2 应急预案体系

预案分类:

- 网络安全事件应急预案

- 数据安全事件应急预案

- 业务连续性保障预案

- 公共关系处理预案

演练机制:

- 定期桌面推演

- 红蓝对抗演练

- 全链条压力测试

5.3 多部门协同机制

参与方:

- 赛事组委会

- 网络安全监管部门

- 电信运营商

- 安全服务厂商

- 关键基础设施单位

协作流程:

- 信息共享:建立安全信息共享平台

- 联合研判:多专家协同分析威胁

- 统一指挥:建立联合指挥中心

- 协同处置:按照预案分工协作

六、技术实施建议

6.1 阶段化实施路径

准备阶段(赛前6个月):

- 完成安全架构设计

- 部署基础防护设施

- 建立安全运维团队

演练阶段(赛前3个月):

- 开展红蓝对抗演练

- 优化防护策略

- 完善应急预案

保障阶段(赛事期间):

- 7×24小时安全监控

- 实时威胁响应

- 每日安全报告

总结阶段(赛后):

- 安全效果评估

- 经验教训总结

- 知识库更新

6.2 关键技术指标

防护能力指标:

- DDoS防护能力:≥1Tbps

- 威胁检测准确率:≥99%

- 事件响应时间:≤15分钟

- 系统恢复时间:≤30分钟

运营能力指标:

- 安全事件处理效率:≥95%

- 漏洞修复周期:≤72小时

- 安全策略优化频率:每周

七、粤港澳三地联合办赛的独特安全挑战与应对策略

粤港澳全运会作为首次由三地联合承办的大型综合赛事,其独特的行政架构、法律环境和基础设施差异带来了前所未有的网络安全挑战。本节将深入分析这些独特安全问题,并提出针对性的解决方案。

7.1 跨域协同治理的复杂性

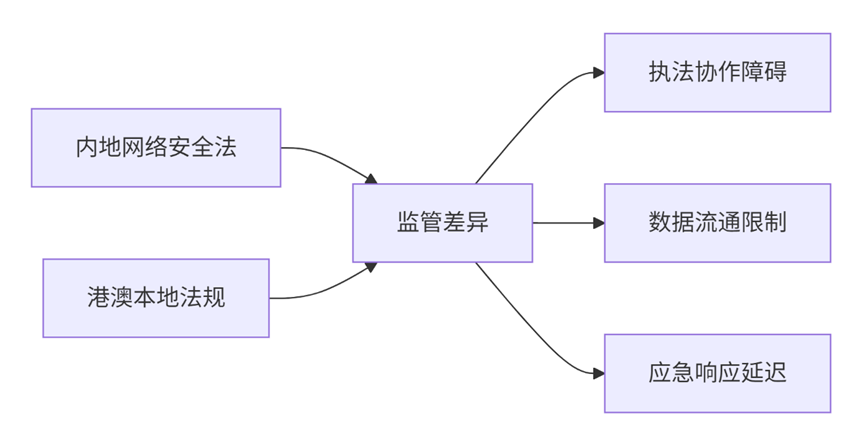

7.1.1 法律与监管框架差异

核心挑战:

具体差异分析:

监管维度 | 内地要求 | 港澳现状 | 安全风险 |

数据出境 | 《网络安全法》严格管制 | GDPR兼容,跨境流通相对自由 | 境外机构可能合法获取赛事敏感数据 |

关键信息基础设施 | 等保2.0强制认证 | 行业自律为主 | 部分系统未达到统一防护标准 |

个人信息保护 | 《个人信息保护法》严格要求 | 遵循本地隐私条例 | 保护标准不一致导致合规风险 |

执法权限 | 网信部门统一监管 | 多部门分头管理 | 跨域调查取证效率低下 |

7.1.2 技术生态异构性

基础设施差异:

- 网络架构:内地以国产化设备为主,港澳大量使用国际厂商设备

- 云服务依赖:港澳83%核心系统使用AWS/Azure等国际云服务

- 技术标准:三地在5G专网、物联网等技术标准实施存在差异

安全影响:

- 安全策略难以统一实施

- 威胁检测规则需要多重适配

- 安全产品兼容性挑战

7.2 跨境数据流动的安全风险

7.2.1 数据主权与管辖权冲突

典型场景:

- 运动员个人信息在粤港澳三地间流转

- 赛事数据需要跨境备份和灾备

- 媒体内容跨境分发版权保护

技术解决方案:

数据安全流通架构:

数据分类分级:

- 核心数据:境内存储,禁止出境

- 重要数据:安全评估后受限出境

- 一般数据:加密后跨境流通

技术保障措施:

- 数据加密:采用国密算法与国际算法双套件

- 访问控制:基于属性的动态权限管理

- 安全审计:全链路操作日志记录

- 水印溯源:数据泄露快速定位

7.2.2 跨境威胁追踪困境

挑战分析:

- 攻击链可能涉及多国服务器中转

- 跨境电子取证法律程序复杂

- 威胁情报共享存在法律障碍

应对策略:

- 建立粤港澳网络安全信息共享平台

- 制定简化的跨境应急响应流程

- 部署跨境威胁感知协同系统

7.3 供应链安全的长尾效应

7.3.1 多层次供应商管理

风险现状:

- 核心系统供应商:安全水平较高

- 二级供应商:存在安全短板

- 长尾供应商:安全能力参差不齐

典型案例:

某市政务云项目安全事件溯源:

攻击路径:四级承包商(保洁公司) → 三级承包商(WiFi设备)

→ 二级承包商(系统集成) → 核心系统(赛事数据)

根本原因:长尾供应商安全管控缺失

7.3.2 统一安全标准缺失

标准化挑战:

- 三地供应商准入标准不一致

- 安全产品检测认证要求不同

- 服务水平协议(SLA)难以统一

解决方案:

- 建立全运会专用供应商安全标准

- 实施统一的第三方安全评估

- 构建供应链安全协同管理平台

7.4 关键基础设施防护差异

7.4.1 基础设施异构性分析

网络基础设施:

- 广东:主要采用国内运营商网络

- 香港:全球互联网枢纽,国际带宽充足

- 澳门:博彩业数据中心安全要求特殊

智能设备差异:

- 香港体育场馆:47%传感器为欧美品牌

- 广东赛事场馆:主要采用国产设备

- 澳门相关设施:混合使用多国设备

7.4.2 统一防护体系建设

技术整合方案:

统一安全防护框架:

网络层安全:

- 跨境专线加密传输

- 统一边界防护策略

- 协同DDoS防护体系

设备层安全:

- 设备指纹统一管理

- 固件安全基线标准化

- 漏洞信息共享机制

应用层安全:

- 统一身份认证平台

- 标准化API安全网关

- 一致的数据加密策略

7.5 应急响应协同机制

7.5.1 跨域应急响应挑战

协调难点:

- 三地应急响应团队隶属不同体系

- 沟通机制和术语存在差异

- 决策权限和责任划分不明确

典型案例分析:

2023年香港金融系统勒索事件:

- 内地团队:2小时完成初步处置

- 香港团队:受法律程序限制,6小时启动响应

- 跨境协作:因管辖权问题延迟12小时

- 总恢复时间:达到内地同类事件3倍

7.5.2 协同响应机制构建

组织架构设计:

粤港澳全运会网络安全联合指挥中心

├─ 总指挥组(三地代表)

├─ 技术专家组(跨域协作)

├─ 应急响应组(7×24小时值守)

├─ 对外协调组(法律、公关)

└─ 信息共享组(情报分析)

工作流程优化:

- 统一事件分级:制定三地认可的事件分类标准

- 简化上报流程:建立直达联合指挥中心的热线

- 快速决策机制:授权现场指挥官必要处置权限

- 信息同步机制:建立实时信息共享平台

7.6 技术落地方案建议

7.6.1 近期措施(1-3个月)

紧急行动项:

- 成立三地网络安全联合工作组

- 制定跨境数据分类分级指南

- 建立简化版应急响应流程

- 开展首次联合攻防演练

7.6.2 中期建设(3-6个月)

体系建设重点:

- 部署统一的安全运营平台

- 建立供应链安全准入标准

- 完善跨境威胁情报共享

- 制定三地认可的技术标准

7.6.3 长期规划(6个月以上)

持续优化方向:

- 推动三地网络安全法规协调

- 建设跨境网络安全靶场

- 建立常态化协同演练机制

- 培育跨域网络安全人才

7.7 总结

粤港澳三地联合办赛的网络安全保障,既面临技术层面的挑战,更涉及法律、管理和文化的深度协同。成功的关键在于:

- 建立信任机制:通过技术手段弥补制度差异

- 推动标准统一:在尊重差异的基础上寻求共识

- 强化实战检验:通过演练不断优化协同流程

- 注重持续改进:建立长效的协同发展机制

只有将三地的安全能力有机整合,形成"1+1+1>3"的协同效应,才能为粤港澳全运会构建真正坚不可摧的网络安全防线。这不仅是本次赛事成功举办的保障,更为未来大湾区数字化协同发展积累宝贵经验。

八、总结与展望

粤港澳全运会网络安全防护是一项系统工程,需要构建从技术到管理、从预防到响应的完整体系。通过建立纵深防御架构,实施零信任安全理念,加强多方协同联动,才能有效应对日益复杂的网络威胁。

未来大型体育赛事的网络安全建设将呈现以下趋势:

- 智能化防护:AI技术将在威胁检测、响应决策中发挥更大作用

- 一体化运营:安全技术、流程、人员深度融合

- 生态化协同:建立更广泛的安全生态合作机制

- 标准化推进:形成行业通用的赛事安全标准和最佳实践

大型体育赛事不仅是体育竞技的舞台,也是网络安全技术的试验场和展示窗。通过本次全运会的网络安全保障实践,将为未来大型活动的网络安全建设积累宝贵经验,推动整个行业的安全能力提升。

网络安全是动态的过程,而非静止的状态。只有持续改进、不断创新,才能在攻防对抗中保持优势,确保大型体育赛事的顺利进行。