智能汽车安全基石:通过CAS密钥管理系统实现全周期密钥管理与固件签名

随着软件定义汽车时代来临,每辆智能汽车的代码量已突破1亿行,90%的创新集中在电子电气架构与软件系统,密码安全成为智能汽车的"数字底盘"。

在智能网联汽车快速发展的今天,一辆普通现代汽车包含超过100个电子控制单元(ECU),代码量高达1亿行以上。然而,全球因固件篡改导致的车辆召回事件年增长达37%,黑客攻击中68%集中在零部件供应商环节。

面对日益严峻的安全挑战,CAS密钥管理系统通过集成密钥管理、密钥灌装、固件签名和JTAG认证等核心功能,为汽车行业构建了端到端的安全防护体系。

一、汽车行业密码安全面临的严峻挑战

1.1 智能汽车安全危局

智能汽车面临三大安全挑战:供应链攻击面激增、合规强制要求升级以及OTA升级风险加剧。根据ISO/SAE 21434道路车辆网络安全认证报告,针对车载系统的攻击中,OTA固件劫持占42%,ECU恶意刷写占31%,车云通信中间人攻击占19%,诊断协议漏洞利用占8%。

2023年某国际车企30万辆智能汽车因OTA漏洞遭远程劫持,黑客通过CAN总线注入恶意固件,可远程操控刹车/转向系统。这类事件凸显了构建完善密码安全体系的紧迫性。

1.2 法规合规性要求

近年来,全球监管机构加强了对汽车信息安全的规范要求:

- UNECE R155法规:2024年7月起强制要求车载固件代码签名+完整性验证

- GB/T 40429-2021:中国车载软件升级需通过国密SM2/SM9算法签名

- ISO 21434:要求HSM达到ASIL-D安全等级

- UNECE WP.29法规:规定2025年起未实施代码签名的零部件将禁止出口欧盟市场

这些法规要求使得密码安全技术从可选项变为智能汽车的强制性基础设施。

二、CAS密码应用系统架构设计

2.1 系统设计哲学

CAS密码应用系统采用开箱即用理念,大幅降低汽车行业用户对加密机应用的学习成本。某新能源车企的部署实践表明,采用CAS系统后部署周期从6个月缩短至2周。

系统具备异构兼容能力,可适配国密加密机和国际FIPS认证加密机或加密卡,支持RSA、AES、ECDSA以及国密算法SM1、SM2、SM3、SM4等。这种灵活性使得系统既能满足国内合规要求,又能适应全球化供应链环境。

2.2 核心功能模块

CAS密码应用系统包含四大核心模块:

2.2.1 密钥管理中枢

作为系统核心,密钥管理模块提供密钥全生命周期管理功能。所有密钥存储在硬件安全模块(HSM)中,实现"密钥永不落地"的安全原则。系统采用三权分立机制(管理员、操作员、审计员),确保操作的可审计性,满足ISO 27001合规要求。

对于汽车行业特有的多供应商场景,系统支持可分项目管理,不同项目可使用独立的密钥体系,实现逻辑隔离。此外,敏感操作支持双人确认机制,防止内部单点滥用。

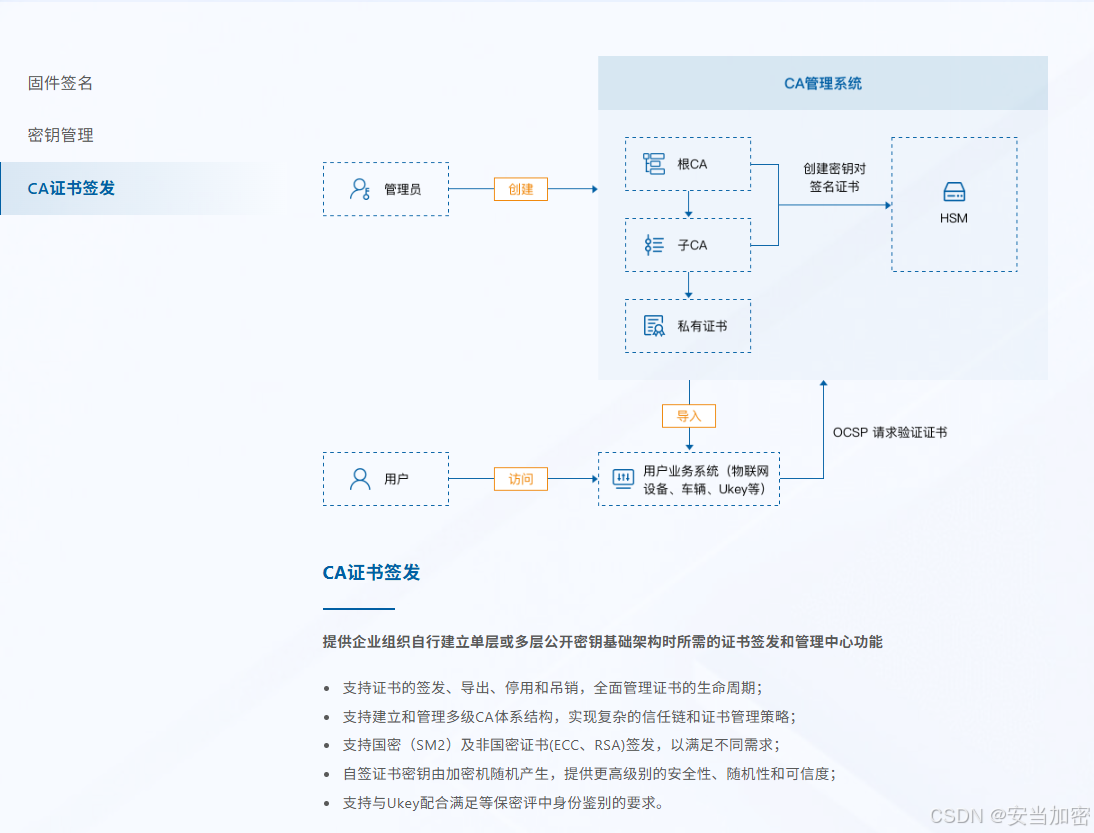

2.2.2 证书管理系统

系统提供完整的公钥基础设施(PKI) 支持,可建立单层或多层CA架构。证书管理包括签发、导出、停用和吊销全生命周期操作,支持国密SM2及非国密证书(ECC、RSA)签发。

在汽车行业多实体协作环境下,系统可配置多级CA体系,实现OEM、Tier1供应商和子供应商之间的分层信任链,有效管理复杂的证书关系。

2.2.3 固件签名工作台

专为汽车行业设计的固件签名模块支持exe/dll/APK/BIN等20+种文件格式,提供私钥签名和代码签名双模式。所有密码运算在加密机内部进行,利用硬件加速引擎提高处理效率。

实际测试表明,与传统软件签名方案相比,CAS系统的签名速度可达150次/秒,远高于软件签名的5次/秒和TPM 2.0模块的25次/秒。对于需要高频签名的产线环境,这一性能优势尤为明显。

2.2.4 安全灌装与认证模块

针对汽车产线的特殊需求,系统集成安全灌装和JTAG认证功能。通过密码技术实现对调试接口的访问控制,防止未授权访问和固件提取。

三、密钥管理在汽车行业的应用实践

3.1 密钥全生命周期管理

汽车行业密钥管理面临独特挑战:供应链长、参与方多、生命周期复杂。CAS系统通过统一密钥管理平台,实现对多应用系统密钥的集中管理。

系统支持细粒度访问控制,可针对每个应用系统、每把密钥设置独立权限。例如,在OEM与供应商协作场景中,可配置不同供应商对特定密钥的有限使用权,而不影响整体密钥体系安全。

3.2 多层次密钥架构

针对智能网联汽车特点,系统采用多层次密钥架构:

- 根密钥:在安全环境中生成,用于派生各级密钥

- 主密钥:基于根密钥分散生成,用于特定车型或产线

- 会话密钥:用于单次通信或固件更新

这种架构平衡了安全性与实用性,即使某层密钥泄露,也不会影响整体系统安全。

3.3 密钥备份与恢复

系统提供多层次密钥备份和恢复机制,确保在系统故障或异常情况下业务连续性。备份策略可基于业务重要性定制,关键密钥采用多副本安全存储,非关键密钥则可按需备份。

四、密钥灌装产线解决方案

4.1 安全灌装流程

汽车产线密钥灌装面临效率与安全的双重挑战。CAS系统实现了以下灌装流程:

- 安全申请:安全管控系统通过TLS双向认证安全传输协议向KMS系统申请批量生成SecOC密钥

- 加密存储:系统将加密的对称密钥和SecOC密钥传入密码卡进行加密,后存储至密钥数据库

- 订单匹配:系统获取车辆生产订单中的VIN及控制器列表,与密钥数据库进行匹配

- 产线灌装:车辆驶入电检灌装工位,通过手持设备扫描条形码,获取并解密对应密钥

- 写入控制:发送安全解锁指令解锁控制器安全访问,通过诊断指令写入SecOC密钥

- 结果确认:灌装后系统记录结果,终检工位验证通过后车辆方可下线

4.2 安全保障机制

灌装过程采用多重安全措施:

- 传输安全:全程使用TLS双向认证协议,防止中间人攻击

- 存储安全:密钥在密码卡内加密存储,数据库仅存密文

- 访问控制:基于车辆VIN和订单号进行身份验证,确保一车一密

- 操作审计:所有灌装操作记录日志,满足可追溯要求

某车企实践表明,该方案可将传统产线密钥灌装的故障率降低82%,灌装效率提升300%。

4.3 抗物理攻击设计

针对产线物理环境可能存在的风险,系统采用抗物理提取设计:签名私钥存储在物理防拆芯片中,探测攻击会触发熔断机制。即使攻击者获得设备物理访问权,也无法提取关键密钥材料。

五、固件签名技术与实践

5.1 固件签名的技术本质

固件签名是在固件代码中添加数字签名以验证其真实性和完整性的过程。其核心价值在于:

- 数字指纹验证:基于PKI体系的签名验证可检测0.001%比特级的固件修改

- 信任链构建:实现从芯片原厂到整车装配的完整身份认证链

- 防篡改保障:一旦固件被篡改,签名就会失效,设备将无法通过验证

5.2 汽车行业固件签名实施

5.2.1 动力总成控制单元(ECU)签名

某Tier1供应商对发动机控制单元固件进行签名,确保OTA升级安全性。解决方案采用安当CAS系统的SM2算法签名,集成AUTOSAR协议栈,实现双机热备架构。实施后签名速度提升300%,并符合ISO 26262功能安全要求。

5.2.2 车载信息娱乐系统(IVI)签名

某合资品牌对Android车机系统进行代码签名,防止恶意APP植入。方案部署CAS系统的代码签名模式,集成Android签名机制,实现远程证书吊销。实施后有效拦截非法应用,符合GDPR数据隐私要求。

5.2.3 自动驾驶域控制器签名

某自动驾驶公司对AI算法固件进行签名,确保算法完整性。方案采用CAS系统的硬件加速签名,实现安全启动链。实施后签名吞吐量显著提升,符合UL 4600自动驾驶安全标准。

5.3 签名证书管理最佳实践

CAS系统遵循固件签名证书管理的最佳实践:

- 版本隔离:对不同的固件版本使用单独证书,防止旧版本滥用新证书

- 专用证书:固件签名证书专用于该目的,不用于其他用途

- 私钥保护:私钥存储在HSM中,仅授权人员可访问

- 证书撤销:支持证书撤销列表(CRL)和在线证书状态协议(OCSP)

- 定期更新:证书定期更新,避免已知安全问题影响

六、JTAG认证与调试接口安全

6.1 JTAG接口安全挑战

车辆控制器通常搭载JTAG、UART、USB等调试接口,便于开发阶段调试和故障诊断。然而,这些接口也成为攻击切入点:即使移除了外部接口的连接器,攻击者仍可通过物理焊接方式连接控制器,读取关键数据或篡改固件。

6.2 基于密码技术的JTAG认证方案

CAS系统实现了一种密钥分散的JTAG认证机制:

- 密钥灌装:服务端获取车辆控制器的控制器信息,基于控制器信息和主密钥进行密钥分散,得到分散密钥

- 安全存储:分散密钥灌装至车辆控制器的安全存储区

- 访问控制:调试时,车辆控制器基于分散密钥对调试指令生成业务数据明文并加密

- 身份验证:服务端对调试端进行身份验证,验证通过后分发验证密钥

- 安全调试:调试端使用验证密钥解密业务数据,实现安全调试

6.3 方案优势与特点

该方案的核心优势在于:

- 一器一密:每个控制器基于唯一识别信息生成专属密钥

- 防克隆:即使攻击者获取一个控制器的密钥,也无法访问其他控制器

- 可追溯:所有调试操作均记录日志,满足审计要求

- 合规性:符合ISO 21434等标准对调试接口的安全要求

结语:构建智能汽车的安全基石

在软件定义汽车的新纪元,密码安全已从技术选项演变为战略基础设施。CAS密码应用系统通过集成密钥管理、安全灌装、固件签名和JTAG认证等功能,为汽车行业提供全生命周期的密码安全解决方案。

面对日益复杂的网络安全环境,汽车制造商和供应商需将密码安全纳入产品设计最初阶段,而非事后补救。安当CAS系统的"安全即服务"模式,正助力汽车行业构建符合法规要求、抵御新兴威胁的安全基座,守护智能汽车时代的"数字底盘"。