白盒密码:守护不可信环境中的密钥安全

在敌手视野中守护秘密

引言:当密钥无处可藏

在现代数字世界中,加密技术是保障数据安全的核心手段。然而,传统密码学依赖一个关键前提:密钥必须存储在安全的环境中,例如硬件安全模块(HSM)、智能卡或受保护的可信执行环境(TEE)。但在许多现实场景中——如移动应用、数字版权管理(DRM)系统或物联网设备——这一前提无法成立。攻击者可以完全控制运行环境,通过调试器、内存转储、反编译等手段窥探程序内部状态。

正是在这种“密钥暴露在敌手眼前”的极端威胁模型下,白盒密码(White-Box Cryptography, WBC)应运而生。它不是一种全新的加密算法,而是一种将标准密码算法与密钥深度融合的实现技术,旨在即使在完全透明的执行环境中,也能有效防止密钥被提取。

一、传统密码学 vs. 白盒模型:安全假设的崩塌

1.1 黑盒模型:传统密码学的基石

在经典密码学中,系统被视为一个“黑盒”:攻击者只能观察输入(明文)和输出(密文),无法访问内部状态。例如,在银行IC卡中,AES密钥被安全芯片保护,外部只能提交交易数据并接收签名结果。

1.2 白盒模型:现实世界的挑战

然而,在软件分发场景中,情况截然不同:

- 视频流媒体应用需在用户设备上解密高清内容;

- 移动支付App必须在Android或iOS系统中处理敏感交易;

- 云函数可能在不受信任的服务器上执行加密逻辑。

在这些场景中,攻击者拥有对程序的完全控制权:可设置断点、读取内存、修改指令流。传统“密钥隔离”策略彻底失效。白盒密码正是为应对这种最坏情况而设计。

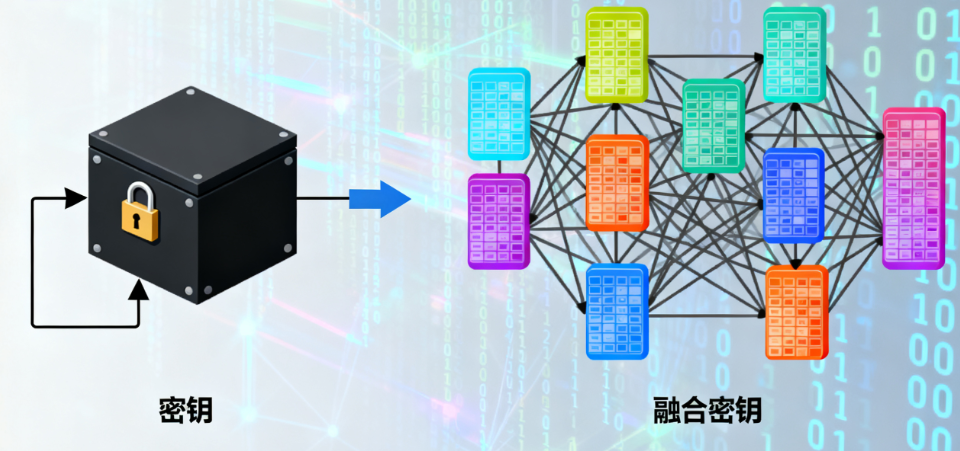

二、白盒密码的核心思想:密钥的“溶解”与隐藏

白盒密码并不发明新算法,而是对现有分组密码(如AES、DES)进行白盒化转换。其核心目标是:使原始密钥在程序中“物理上不存在”。

2.1 密钥与算法的融合

以AES为例,其每轮操作包含:

- 字节替换(S-Box)

- 行移位(ShiftRows)

- 列混合(MixColumns)

- 轮密钥加(AddRoundKey)

在白盒实现中,轮密钥加与S-Box、MixColumns等操作被合并。例如,将密钥字节与S-Box输出预先计算,并嵌入到更大的复合查找表中。

2.2 查找表网络:密钥的“分布式存储”

整个加密过程被重构为一系列随机化查找表(Lookup Tables)的组合:

- 每个表输入若干中间状态字节,输出经密钥混淆后的结果;

- 表之间通过线性或仿射变换连接,形成“混淆网络”;

- 原始密钥信息被打散、扩散、编码到数百甚至上千个表中。

攻击者即使获取全部表内容,也难以逆向推导出原始密钥——因为密钥已不再是独立变量,而是整个表网络的隐式属性。

2.3 示例:白盒AES的简化流程与代码

为便于理解,我们展示一个极度简化版的白盒AES思想实现(仅演示第一轮的部分操作,非完整AES,也不具备实际安全性,仅用于教学)。

假设我们使用一个固定的128位AES密钥:

# 固定密钥(实际白盒中此密钥永远不会出现在代码中!)

KEY = bytes.fromhex("2b7e151628aed2a6abf7158809cf4f3c")在标准AES中,第一轮会执行:

state = plaintext

state = add_round_key(state, KEY) # 轮密钥加

state = sub_bytes(state) # S盒替换而在白盒实现中,这两步被合并为一个查找表:

# 预计算的白盒查找表(实际有256项,此处仅展示部分)

# T[i] = S_BOX[i XOR key_byte]

WB_TABLE_0 = [0x63 ^ KEY[0], # 实际应为 S_BOX[0 ^ KEY[0]]0x7c ^ KEY[0], # S_BOX[1 ^ KEY[0]]# ... 实际应使用标准AES S-Box

]# 但更准确的做法是:T[x] = S_BOX[x ^ k]

# 为简化,我们直接构建完整表(教学用)

def build_whitebox_table(key_byte):sbox = [0x63, 0x7c, 0x77, 0x7b, 0xf2, 0x6b, 0x6f, 0xc5, 0x30, 0x01, 0x67, 0x2b, 0xfe, 0xd7, 0xab, 0x76,# ... 完整AES S-Box(256字节)]return [sbox[i ^ key_byte] for i in range(256)]# 构建第一字节的白盒表

T0 = build_whitebox_table(KEY[0])# 白盒加密函数(仅处理第一个字节,示意)

def whitebox_encrypt_byte(plain_byte):return T0[plain_byte] # 直接查表,无显式密钥# 示例

plaintext_byte = 0x00

ciphertext_byte = whitebox_encrypt_byte(plaintext_byte)

print(f"Encrypted: {ciphertext_byte:02x}")🔒 关键点:在真实白盒AES中,不会出现

KEY变量。T0是在开发阶段用密钥预计算好的静态表,编译后直接嵌入程序。运行时只查表,不进行任何密钥运算。

完整白盒AES通常包含:

- 8–16个大型查找表(每个数千字节);

- 表间插入随机仿射变换(如

y = A·x + b mod 256)以抵抗代数攻击; - 多轮表链式调用,形成复杂数据流。

三、白盒密码的优缺点深度剖析

白盒密码作为一种在极端敌意环境中保护密钥的特殊技术,其价值与局限并存。要真正理解其适用边界,必须从多个维度进行评估。

3.1 核心优势:在“无信任”中构建信任

无需硬件依赖

传统密钥保护高度依赖可信硬件(如HSM、SE、TEE)。但在低端Android设备、老旧机顶盒或资源受限的IoT节点上,这些硬件可能根本不存在。白盒密码以纯软件方式实现密钥保护,极大拓展了加密技术的部署边界。抵御内存级攻击

在白盒模型中,攻击者可实时监控内存、寄存器、CPU指令流。标准软件加密(如OpenSSL)会将密钥短暂加载到内存中,极易被dump工具(如gdb、frida、xposed)捕获。而白盒实现中密钥从未以明文形式存在,即使内存被完整转储,攻击者面对的也只是一堆看似随机的查找表。与软件生命周期天然契合

在SaaS、移动App或云原生场景中,软件频繁更新、分发、运行于不可控终端。白盒密码可随应用版本一起编译、分发,无需额外密钥分发基础设施,简化了密钥管理流程。

3.2 显著局限:效率、安全与维护的三重挑战

性能代价高昂

以AES-128为例,标准实现每秒可处理数GB数据(尤其在支持AES-NI指令集的CPU上)。而典型白盒AES实现吞吐量可能降至每秒几MB甚至更低。在4K视频实时解密等高吞吐场景中,这会成为瓶颈。部分厂商通过仅对关键密钥使用白盒、其余用标准加密的混合策略来缓解。代码体积膨胀

一个完整的白盒AES实现通常包含8–16个查找表,每个表大小在4KB–64KB不等,总代码体积可达1–5MB。这对嵌入式设备或轻量级App构成压力。现代方案尝试通过表压缩、共享结构、运行时解密等技术减小体积。安全性缺乏理论根基

传统密码学的安全性可归约为数学难题(如离散对数、格问题),而白盒密码的安全性依赖于“混淆不可逆”这一经验性假设。目前尚无被广泛接受的形式化安全模型。更严峻的是,自2002年首个白盒AES提出以来,几乎所有公开方案均被攻破:- BGE攻击(2004):利用查找表的线性结构恢复密钥;

- 差分计算分析(DCA, 2006):通过输入/输出差分追踪密钥信息;

- 代数攻击:将查找表建模为多项式系统求解。

这迫使工业界采用“安全通过 obscurity + 混淆 + 动态更新”的组合策略,而非依赖单一白盒构造。

无法防御所有攻击类型

白盒密码主要目标是密钥提取防护,但对以下攻击无能为力:- 功能篡改:攻击者可修改程序逻辑,绕过授权检查;

- 重放攻击:即使密钥未泄露,攻击者可重复使用合法密文;

- 环境模拟:在沙箱中运行程序,批量提取内容(如视频帧)。

因此,白盒通常需与完整性校验、反调试、反模拟、许可证绑定等机制协同使用。

四、典型应用场景与行业实践

白盒密码并非通用解决方案,而是在特定高价值、高风险场景中发挥关键作用。以下是几个典型领域的深入分析。

4.1 数字版权管理(DRM):白盒的“主战场”

在流媒体行业,内容提供商必须在用户设备上解密高清视频,但又不能让密钥被提取。Google Widevine L1/L3、Apple FairPlay、Microsoft PlayReady等主流DRM系统均在不同程度上采用白盒技术。

- Widevine L3(软件级DRM):在不支持TEE的设备上,使用白盒AES保护内容密钥(CK)。即使攻击者root设备,也难以提取CK用于离线解密。

- Netflix的实践:其Android App对不同设备采用不同安全等级。在低端设备上,依赖白盒+代码混淆+完整性检查的多层防护,确保480p/720p内容不被大规模盗录。

💡 案例:2019年,研究人员成功从某国产视频App中提取白盒表并恢复密钥,导致大量高清影片泄露。此后,主流厂商普遍引入动态密钥轮换和环境绑定(如绑定设备ID、Android ID),使提取的密钥仅在特定设备有效。

4.2 移动金融与支付:在开放系统中守护交易

移动支付App(如支付宝、PayPal)需在通用操作系统上处理敏感交易。尽管高端机型支持TEE(如ARM TrustZone),但全球仍有数亿设备不具备该能力。

- 白盒用于保护交易密钥(如PIN加密密钥、令牌密钥);

- 结合运行时环境检测(是否root、是否调试器附加);

- 采用一次性会话密钥,即使白盒被攻破,影响也限于单次会话。

中国银联的“云闪付”在部分机型上即采用白盒方案作为TEE的补充。

4.3 软件授权与反盗版:保护商业逻辑

专业软件(如Adobe Creative Cloud、Autodesk Maya)依赖许可证验证防止非法使用。传统方案将许可证密钥硬编码或网络验证,易被绕过。

- 白盒用于加密许可证验证逻辑本身;

- 验证函数被转化为查找表网络,难以逆向理解;

- 即使攻击者定位到验证点,也难以伪造合法响应。

游戏行业同样广泛应用,如《原神》《使命召唤手游》使用白盒保护反作弊通信密钥。

4.4 物联网(IoT)与边缘计算:轻量级安全的探索

在智能电表、工业传感器等设备中,既无HSM,又需安全通信。白盒提供了一种无需额外硬件的密钥保护方案。

- 挑战:资源极度受限(RAM < 64KB,Flash < 512KB);

- 解决方案:使用轻量级白盒DES或简化AES,表大小控制在100KB以内;

- 配合固件签名+安全启动,防止固件被替换后提取表。

五、未来展望:从工程技巧走向可证明安全

尽管白盒密码目前仍被视为“黑魔法”而非严谨密码学,但学术界与工业界正共同努力推动其演进。

5.1 安全模型的形式化

当前最大瓶颈是缺乏被广泛接受的白盒安全定义。研究者正尝试构建形式化模型,例如:

- 不可区分性白盒(Indistinguishability Obfuscation, iO):理论上可实现“程序混淆”,但效率极低,尚不实用;

- 实用白盒安全模型:定义攻击者能力(如只能观察I/O和内存快照),并在此模型下证明方案安全性。

5.2 与现代混淆技术融合

单一白盒表易被分析,因此现代实现普遍结合:

- 控制流混淆:打乱程序执行顺序,插入垃圾分支;

- 虚拟化保护:将关键逻辑编译为自定义字节码,在虚拟机中执行;

- 动态代码加载:关键表在运行时从服务器下载并解密,减少静态分析窗口。

例如,Arxan、Irdeto、Wibu等商业保护方案均采用“白盒+高级混淆”混合架构。

5.3 动态化与环境绑定

静态白盒一旦泄露即永久失效。趋势是向动态白盒演进:

- 密钥轮换:定期从服务器获取新密钥,重建查找表;

- 设备绑定:查找表与设备指纹(如IMEI、MAC、TPM值)绑定,跨设备无效;

- 行为触发更新:检测异常行为(如频繁调试)后自动切换密钥。

5.4 标准化与评估体系

目前白盒方案质量参差不齐。国际组织正推动标准化:

- ETSI GR QSC 014:定义白盒密码评估方法;

- ISO/IEC 19989:正在制定白盒实现的安全测试规范;

- NIST:虽未正式采纳,但已开始关注白盒在后量子时代的潜力。

这些努力将帮助开发者选择真正安全的方案,而非依赖“安全幻觉”。

结语

白盒密码不是银弹,而是一把在特定锁孔中才能转动的钥匙。它在DRM、移动金融、软件授权等高价值场景中证明了自己的价值,但也暴露出性能、安全性和维护复杂性等深层挑战。未来,随着形式化安全模型的建立、动态防护机制的成熟以及行业标准的完善,白盒密码有望从“经验性工程技巧”逐步走向“可验证的密码学构件”,在开放世界的密钥保护中扮演更可靠的角色。

正如安全工程的本质:没有绝对的安全,只有不断升级的对抗。白盒密码,正是这场对抗在软件最前线的一次勇敢尝试。