使用 Azure AD 实现认证与权限管理:原理解析与操作指南

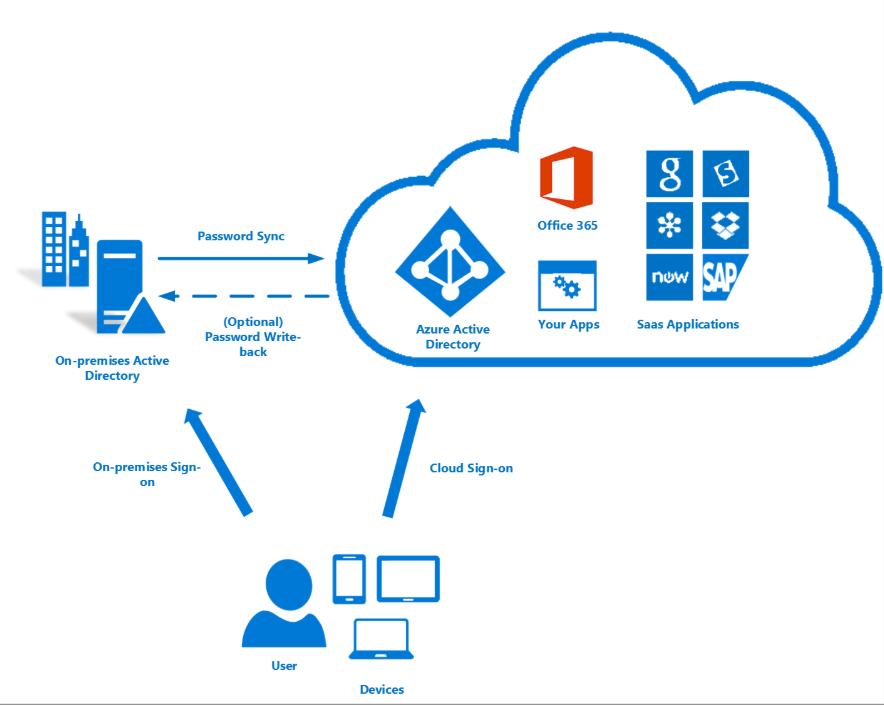

在现代企业应用中,身份认证与权限管理是保障系统安全的核心环节。Azure Active Directory(Azure AD)作为微软提供的云端身份服务,不仅支持单点登录(SSO)、多因素认证(MFA),还可以与 OAuth 2.0、OpenID Connect 等协议无缝集成,成为构建安全访问控制体系的关键组件。

本文将从原理出发,结合实际操作步骤,介绍如何使用 Azure AD 实现认证与权限管理,帮助开发者和系统管理员快速上手并理解其背后的机制。

一、Azure AD 简介

Azure AD 是微软的多租户云目录和身份管理服务,主要功能包括:

- 身份认证(Authentication):验证用户身份,支持 SSO、MFA。

- 访问控制(Authorization):基于角色的访问控制(RBAC)、条件访问策略。

- 目录服务:管理用户、组、设备等目录对象。

- 集成第三方应用:支持 SAML、OAuth2、OIDC 等协议接入 SaaS 应用或自定义应用。

二、认证与权限管理的基本原理

1. 身份认证流程(以 OAuth 2.0 + OpenID Connect 为例)

Azure AD 支持 OAuth 2.0 和 OpenID Connect 协议,认证流程如下:

- 用户访问应用,被重定向到 Azure AD 登录页面。

- 用户输入凭据,Azure AD 验证身份。

- Azure AD 返回授权码(Authorization Code)。

- 应用使用授权码换取访问令牌(Access Token)和 ID 令牌(ID Token)。

- 应用使用 Access Token 访问受保护资源,使用 ID Token 获取用户信息。

2. 权限管理机制

Azure AD 提供多种权限管理方式:

- 应用角色(App Roles):在 Azure AD 中定义角色,用户或组被分配到角色中。

- 组成员权限:通过组控制访问权限,适用于大规模用户管理。

- 条件访问策略:基于用户状态、设备合规性、位置等动态控制访问。

- RBAC(Role-Based Access Control):在 Azure 资源层面进行权限分配。

三、实战:使用 Azure AD 实现 Web 应用认证与权限控制

以下以一个 ASP.NET Core Web 应用为例,演示如何集成 Azure AD 实现认证与权限管理。

步骤 1:在 Azure AD 中注册应用

- 登录 Azure 门户。

- 导航至 Azure Active Directory > 应用注册 > 新注册。

- 填写应用名称,选择支持的账户类型(如“仅此组织目录中的账户”)。

- 设置重定向 URI(如

https://localhost:5001/signin-oidc)。 - 注册完成后,记录 应用程序(客户端)ID 和 目录(租户)ID。

步骤 2:配置应用权限与角色

- 在应用注册页面,选择“清单”,编辑 JSON 添加角色定义:

"appRoles": [{"allowedMemberTypes": [ "User" ],"description": "管理员角色","displayName": "Admin","id": "GUID-1","isEnabled": true,"value": "Admin"},{"allowedMemberTypes": [ "User" ],"description": "普通用户角色","displayName": "User","id": "GUID-2","isEnabled": true,"value": "User"}

]- 保存后,导航至“企业应用 > 用户和组”,将用户分配到角色中。

步骤 3:在 ASP.NET Core 中集成 Azure AD

- 安装 NuGet 包:

dotnet add package Microsoft.Identity.Web - 配置

appsettings.json:"AzureAd": {"Instance": "https://login.microsoftonline.com/","Domain": "yourdomain.onmicrosoft.com","TenantId": "your-tenant-id","ClientId": "your-client-id","CallbackPath": "/signin-oidc" - 在

Startup.cs中添加认证中间件:services.AddAuthentication(OpenIdConnectDefaults.AuthenticationScheme).AddMicrosoftIdentityWebApp(Configuration.GetSection("AzureAd"));services.AddAuthorization(options => {options.AddPolicy("AdminOnly", policy => policy.RequireRole("Admin")); }); - 在控制器中使用角色控制访问:

[Authorize(Roles = "Admin")] public IActionResult AdminPanel() {return View(); }

四、进阶:使用 Microsoft Graph API 获取用户信息与角色

Azure AD 的角色信息并不会直接包含在 ID Token 中。可以通过 Microsoft Graph API 获取用户的角色或组信息:

GET https://graph.microsoft.com/v1.0/me/memberOf

Authorization: Bearer {access_token}返回结果中包含用户所属的组和角色,可用于进一步权限判断。

五、常见问题与最佳实践

1. 如何调试权限问题?

- 使用 jwt.ms 解码 ID Token,查看角色声明。

- 检查 Azure AD 中角色是否启用、用户是否正确分配。

- 使用 Graph Explorer 验证用户组信息。

2. 多环境部署如何管理?

- 使用 Azure AD 的“应用程序清单”导出/导入配置。

- 使用 Azure B2C 实现多租户认证。

3. 安全建议

- 启用多因素认证(MFA)。

- 使用条件访问策略限制高风险登录。

- 定期审计角色与权限分配。

六、总结

Azure AD 提供了强大而灵活的身份认证与权限管理能力,适用于企业级应用的各种场景。通过结合 OAuth 2.0、OpenID Connect、RBAC 和 Microsoft Graph API,开发者可以构建出既安全又易于维护的访问控制体系。

无论你是开发者、系统管理员,还是安全顾问,掌握 Azure AD 的使用方法都将极大提升你在身份安全领域的专业能力。