ABAC权限模型实战:实现“上班才能访问财务系统”!

RBAC管“角色”,ABAC管“场景”!本文手把手教你用ABAC动态权限,实现“非工作时间禁止访问”“异地登录拦截”“高管才能导出客户数据”等高级控制。附真实策略代码+落地避坑指南!

🌟 为什么你需要ABAC?RBAC搞不定的,它能!

RBAC(基于角色)适合静态权限,但面对复杂业务场景就力不从心:

- ❌ “销售经理只能在上班时间访问客户数据” → RBAC无能为力

- ❌ “财务人员只能从公司IP访问报销系统” → RBAC无法实现

- ❌ “实习生禁止下载超过100条数据” → RBAC颗粒度不够

ABAC(Attribute-Based Access Control,基于属性的访问控制),通过“策略引擎”动态计算权限,支持时间、地点、设备、数据量等上百种属性组合,是零信任架构的核心!

💡 一句话理解:

RBAC = “你是经理,所以你能删数据”

ABAC = “你是经理 + 在上班时间 + 用公司电脑 + 数据量<1万条,才能删数据”

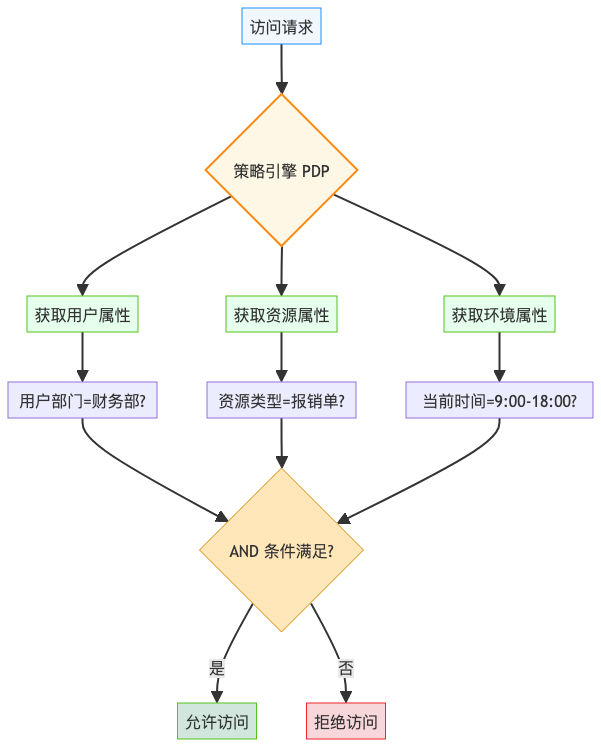

🧩 一张图搞懂ABAC核心架构

ABAC最核心的“策略决策流程”:

🔍 图解:

- PDP(Policy Decision Point):策略决策点,核心引擎

- 属性来源:用户属性(职位/部门)、资源属性(密级/类型)、环境属性(时间/IP/设备)

- 策略规则:支持 AND/OR/NOT 逻辑组合

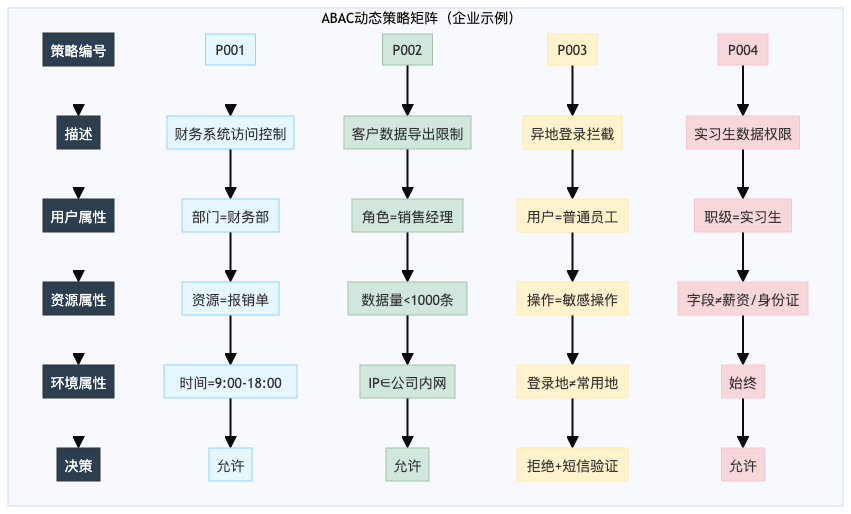

🏗️ 实战升级:企业级ABAC策略矩阵(Mermaid表格版)

以下是一个真实企业的ABAC策略表示例:

✅ 使用说明:

- 每行是一条独立策略,按优先级排序(P001 > P002)

- 属性支持正则、范围、集合运算(如

IP∈[192.168.1.0/24, 10.0.0.0/8]) - 决策可扩展:允许、拒绝、要求MFA、记录审计日志等

🛠️ 策略实战:用伪代码实现“上班才能访问财务系统”

# 简化版ABAC策略引擎

class ABACPolicyEngine:def __init__(self):self.policies = []def add_policy(self, policy_func):self.policies.append(policy_func)def evaluate(self, user, resource, environment):for policy in self.policies:decision = policy(user, resource, environment)if decision is not None: # 第一条匹配策略即生效return decisionreturn "deny" # 默认拒绝# 定义策略:上班时间+财务部才能访问财务系统

def policy_finance_access(user, resource, env):if resource.type == "finance_system":if user.department == "财务部" and env.work_hours:return "allow"else:return "deny"return None # 不适用此策略# 使用示例

engine = ABACPolicyEngine()

engine.add_policy(policy_finance_access)user = {"department": "财务部"}

resource = {"type": "finance_system"}

env = {"work_hours": True} # 当前是上班时间result = engine.evaluate(user, resource, env)

print("访问决策:", result) # 输出: allow🎯 五大高频ABAC策略场景(直接套用)

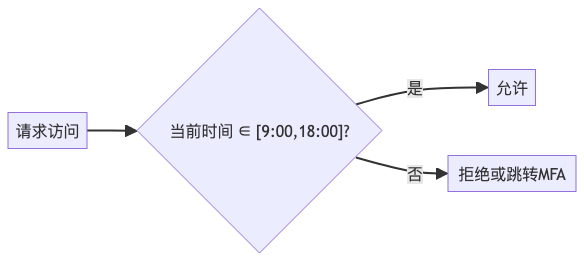

1. 时间控制策略

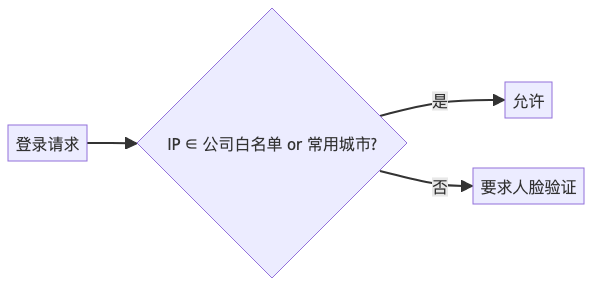

2. 地理位置策略

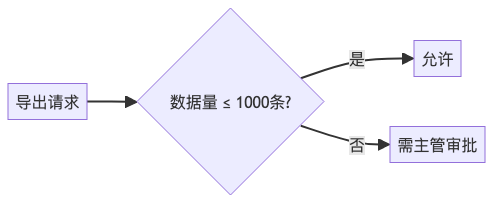

3. 数据量控制策略

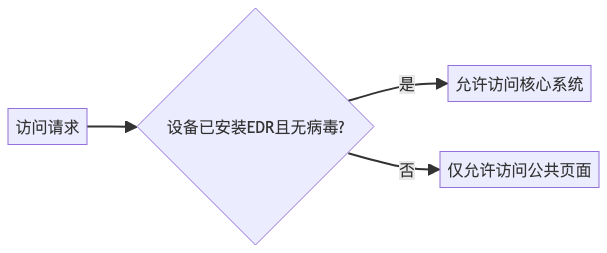

4. 设备安全策略

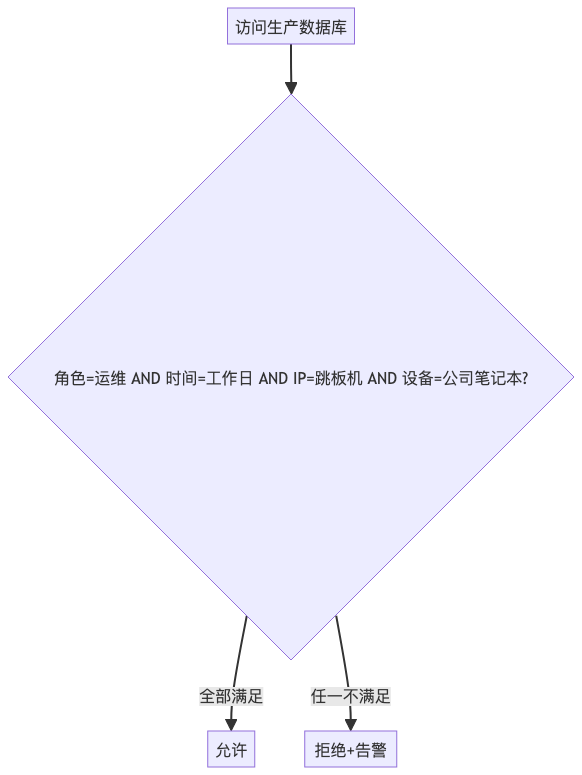

5. 多因素叠加策略(高级)

⚠️ ABAC落地三大坑(附解决方案)

❌ 坑1:策略太复杂,性能爆炸

症状:1000条策略,每次访问计算500ms,系统卡顿

后果:用户体验差,被迫降级

✅ 解决方案:

- 策略分层:先用RBAC粗筛,再用ABAC精筛

- 策略缓存:对静态属性(如用户部门)缓存决策结果

- 引擎选型:选用高性能策略引擎(如Open Policy Agent, Casbin)

❌ 坑2:属性收集不全,策略失效

症状:策略要求“设备型号”,但前端没传 → 策略永远不匹配

后果:权限漏洞或误拦截

✅ 解决方案:

- 属性标准化:定义企业属性字典(用户/资源/环境各有哪些属性)

- 缺省值处理:未提供属性时,默认拒绝或记录告警

- 属性探针:在客户端/网关自动收集IP、设备、GPS等环境属性

❌ 坑3:策略冲突,权限混乱

症状:策略P001允许,P002拒绝 → 最终结果随机

后果:安全风险或员工投诉

✅ 解决方案:

- 明确优先级:数字编号越小优先级越高(P001 > P002)

- 冲突检测:部署前用测试用例验证策略冲突

- 默认拒绝:所有策略都不匹配时,返回deny

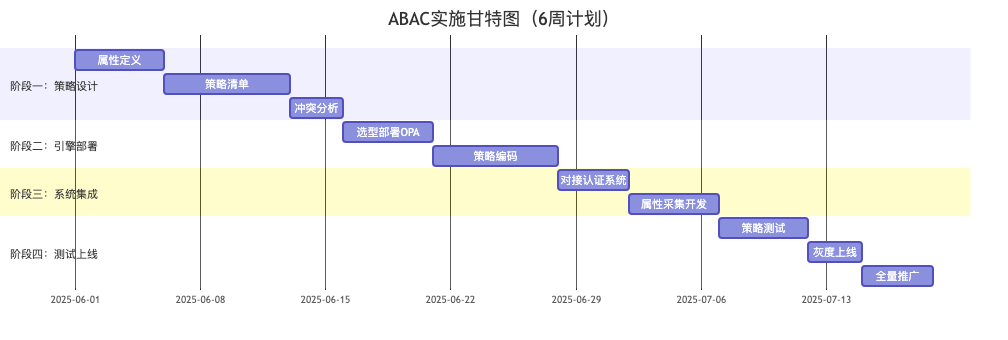

📈 ABAC实施路线图

💬 结语:ABAC不是替代RBAC,而是升级!

不要试图用ABAC取代RBAC——最佳实践是“RBAC + ABAC”分层架构:

- 第一层:RBAC做粗粒度控制(你是谁 → 能访问哪些系统)

- 第二层:ABAC做动态微调(在什么条件下 → 能执行哪些操作)

🌟 一句话总结:

RBAC是权限的“骨架”,ABAC是权限的“神经系统”——让权限活起来,智能响应业务变化!

💬 互动:你们公司遇到过哪些“RBAC搞不定”的权限场景?欢迎评论区留言,我来帮你设计ABAC策略!